Ghidul utilizatorului pentru securitatea computerului

Manualul utilizatorului Securitatea calculatorului Instituția de învățământ bugetară de stat din regiunea Samara școala secundară cu. Kamenny Brod, districtul municipal Chelno-Vershinsky, regiunea Samara

Pentru a asigura securitatea calculatorului, utilizatorul este obligat să:

1. Instalați Ultimele actualizări sala de operatie sisteme Windows(http://windowsupdate.microsoft.com)

2. Activați modul descărcare automată actualizări. (Start-> Setări -> Panou de control -> Descărcați și instalați automat actualizările recomandate pe computer).

3. Descărcați software-ul de pe www.microsoft.com Windows Defenderși instalați pe toate computerele. Activați modul de verificare automată. Activați modul de scanare programată în fiecare zi.

4. Activați încorporat Firewall Windows(Start -> Setări -> Panou de control -> Paravan de protecție Windows -> Activare).

5. Instalați software antivirus pe fiecare computer. Activați modul de scanare automată Sistemul de fișiere. Activați scanarea automată zilnică a întregului sistem de fișiere când porniți computerul. Activați funcția zilnică actualizare automata baze de date antivirus.

6. Verificați zilnic starea software-ului antivirus și anume:

6.1. oferi mereu pe modul automat de protecție;

6.2. data de actualizare a bazelor de date antivirus nu trebuie să difere cu mai mult de câteva zile de la data curentă;

6.3. vizualizați jurnalele scanărilor zilnice antivirus;

6.4. controlează eliminarea virușilor atunci când apar.

7. Cel puțin o dată pe lună, vizitați http://windowsupdate.microsoft.com și verificați dacă sunt instalate cele mai recente actualizări ale sistemului de operare.

8. Fii extrem de atent când lucrezi cu e-mailul. Este strict interzisă deschiderea fișierelor atașate scrisorilor primite de la străini.

9. Monitorizați vizitele utilizatorilor pe site-urile de Internet. Nu permiteți vizite la așa-numitul. „hacking”, porno și alte site-uri cu conținut potențial dăunător.

10. Asigurați-vă că verificați orice mediu de stocare extern cu software antivirus înainte de a începe să lucrați cu ele.

11. Dacă apar semne de funcționare nestandard a computerului („încetinește”, apar și dispar pe ecran ferestre, mesaje, imagini, programele pornesc de la sine etc.), deconectați imediat computerul de la rețeaua internă, porniți computerul din extern disc de pornire(CD, DVD) și efectuați o scanare antivirus completă a tuturor discurilor computerelor. Dacă apar simptome similare după procedură, reinstalați sistemul de operare cu formatare partiția sistemului disc.

Instrucțiuni pentru utilizator pentru asigurarea securității informațiilor.

1. Dispoziții generale

1.1. Această instrucțiune definește principalele îndatoriri și responsabilități ale utilizatorului admis la prelucrare informații confidențiale.

1.2. Utilizatorul, atunci când efectuează lucrări în cadrul său responsabilități funcționale, asigură securitatea informațiilor confidențiale și răspunde personal de respectarea cerințelor documentelor de reglementare privind protecția informațiilor.

2. Responsabilități de bază ale utilizatorului:

2.1. Îndeplini Cerințe generale pentru a asigura confidențialitatea muncii efectuate, stabilită de legislația Federației Ruse, documente interne organizație și aceste Instrucțiuni.

2.2. Când lucrați cu informații confidențiale, poziționați ecranul monitorului video în timpul funcționării, astfel încât persoanele neautorizate să nu poată vizualiza informațiile afișate pe acesta.

2.3. Respectați regulile de lucru cu instrumentele de securitate a informațiilor și modul de setare restricționarea accesului la mijloace tehnice, programe, baze de date, fișiere și alte medii cu informații confidențiale în timpul prelucrării acestuia.

2.4. După finalizarea procesării informațiilor confidențiale în cadrul unei sarcini, precum și la sfârșitul zilei de lucru, ștergeți informațiile reziduale de pe hard diskul computerului personal.

2.5. În cazul incidentelor de securitate a informațiilor ( fapte sau încercări de acces neautorizat la informațiile prelucrate pe un computer personal sau fără utilizarea instrumentelor de automatizare) raportează de îndată acest lucru Direcției de Securitate Economică, la solicitarea șefului unității, scrie o notă adresată șefului unității și participă la un audit intern al acestui incident.

2.6. Nu instalați singur Calculator personal orice hardware sau software.

2.7. Cunoașteți modurile normale de funcționare ale software-ului, principalele modalități de pătrundere și răspândire a virușilor informatici.

2.9. Amintiți-vă parolele personale și identificatorii personali, păstrați-le secrete, nu lăsați mediile care le conțin nesupravegheate și depozitați-le într-un sertar încuiat de birou sau într-un seif. Schimbați-vă parola la intervale regulate ( parolele).

2.10. Atunci când se utilizează medii externe informații înainte de a începe lucrul, verificați-le pentru prezența virușilor informatici folosind un computer personal.

2.11. Cunoaște și respectă cu strictețe regulile de lucru cu instrumentele de securitate a informațiilor instalate pe computerul său personal ( antivirus, instrumente de control acces, instrumente protecţie criptograficăși așa mai departe.) în conformitate cu documentatie tehnica cu aceste fonduri.

2.12. Transferați dispozitivul personal de identificare pentru stocare în conformitate cu procedura stabilită ( Atingeți Memorie, Card destept, Proximitatea etc.), alte detalii de control acces și purtători de informații cheie numai șefului de departament sau persoanei responsabile cu securitatea informațiilor.

2.13. Păstrați-vă sigiliul personal în siguranță și nu-l transferați nimănui.

2.14. Anunțați imediat Departamentul de Securitate Economică și șeful unității dacă descoperiți:

- încălcări ale integrității sigiliilor ( autocolante, încălcarea sau nepotrivirea numerelor sigiliului) privind hardware-ul sau alte fapte de tentative de acces neautorizat în lipsa acestuia la computerul personal protejat care i-a fost atribuit;

- funcționarea incorectă a instalat pe un computer personal mijloace tehnice protecţie;

- abateri în funcționarea normală a sistemului și a aplicației software, complicarea funcționării unui computer personal, defecțiunea sau funcționarea instabilă a componentelor unui computer personal sau dispozitiv periferic (unități de disc, imprimantă etc.), precum și întreruperi în sistemul de alimentare cu energie electrică.

2.15. După finalizarea lucrărilor de modificare a configurației hardware și software a computerului personal care i-a fost atribuit, verificați performanța acestuia.

3. Asigurarea securității antivirus

3.1. Principalele moduri prin care virușii pătrund în rețeaua de informații și computere a unei organizații sunt: mediile de stocare amovibile, e-mailul, fișierele primite de pe Internet și computerele personale infectate anterior.

3.2. Dacă bănuiți un virus informatic ( mesaj de la un program antivirus, funcționarea atipică a programelor, apariția efectelor grafice și sonore, coruperea datelor, dispariția fișierelor, apariția frecventă a mesajelor despre erori de sistemși așa mai departe.) utilizatorul trebuie să efectueze o extraordinară control antivirus calculator personal.

3.3. Dacă este detectat în timpul scanare antivirus fișiere infectate cu viruși informatici de către utilizator TREBUIE SA:

- Stop ( suspenda) muncă;

- anunțați imediat supervizorul dumneavoastră imediat responsabil cu securitatea informațiilor, precum și departamentele conexe care utilizează aceste fișiere în activitatea lor, despre descoperirea fișierelor infectate cu un virus;

- să evalueze necesitatea utilizării în continuare a fișierelor infectate cu un virus;

- dezinfectați sau distrugeți fișierele infectate ( dacă este necesar, pentru a îndeplini cerințele acestui paragraf, ar trebui să implicați administratorul de sistem).

3.4. Pentru utilizator INTERZIS:

- dezactivați fondurile protectie antivirus informație;

- fără permisiune, copiați orice fișiere, instalați și utilizați orice software care nu este destinat îndeplinirii sarcinilor oficiale.

4. Asigurarea securității datelor cu caracter personal

4.1. Baza pentru a permite unui angajat al unei organizații să prelucreze date cu caracter personal în cadrul atribuțiilor sale funcționale este Lista de posturi aprobată de directorul organizației și fișa postului a angajatului. Baza încetării accesului la datele cu caracter personal este excluderea din Lista de posturi aprobată de directorul organizației și ( sau) Schimbare Descrierea postului angajat.

4.2. Fiecare angajat al organizației care participă la prelucrarea datelor cu caracter personal și are acces la hardware, software și baze de date ale sistemului organizației este utilizator și este personal responsabil pentru acțiunile sale.

4.3. Utilizator TREBUIE SA:

- cunoaște cerințele documentelor de reglementare privind protecția datelor cu caracter personal;

- procesează informațiile protejate în strictă conformitate cu instrucțiunile tehnologice aprobate;

- respectați cu strictețe regulile stabilite pentru asigurarea securității datelor cu caracter personal atunci când lucrați cu software și hardware.

4.5. Pentru utilizator INTERZIS:

- folosi componente software și hardware Nu din intentie ( în scopuri neoficiale);

- utilizați instrumente standard de dezvoltare software și depanare scop general (MS Office etc.);

- să efectueze în mod neautorizat orice modificări ale configurației hardware și software al unui computer personal sau să instaleze orice software sau hardware suplimentar;

- prelucra datele personale în prezența unor străini ( nu este permis la aceste informații) persoane;

- înregistrează și stochează datele cu caracter personal pe neînregistrate suporturi amovibile informație ( flexibil discuri magnetice, unități flash etc.), efectuează tipărirea neautorizată a datelor cu caracter personal;

- lăsați computerul personal pornit nesupravegheat fără a activa măsuri de securitate împotriva accesului neautorizat ( blocarea temporară a ecranului și a tastaturii);

- lăsați dispozitivul dvs. de identificare personală, suporturile și imprimările care conțin date cu caracter personal fără supraveghere personală la locul de muncă sau oriunde altundeva;

- utilizați în mod intenționat caracteristici și erori nedocumentate în software sau în setările de securitate care pot duce la încălcări ale securității datelor cu caracter personal. Dacă se descoperă erori de acest fel, informați persoana responsabilă cu securitatea informațiilor și șeful departamentului.

4.6. Caracteristici de prelucrare a datelor cu caracter personal fără utilizarea instrumentelor de automatizare.

4.6.1. Prelucrarea datelor cu caracter personal este considerată neautomatizată dacă este efectuată fără utilizarea tehnologiei informatice.

4.6.2. Admiterea la prelucrarea neautomatizată a datelor cu caracter personal se realizează în conformitate cu Lista de posturi ale angajaților organizației care au acces la datele cu caracter personal și care sunt responsabili cu implementarea cerințelor pentru asigurarea securității datelor cu caracter personal.

4.6.3. Datele cu caracter personal, în timpul prelucrării și stocării neautomatizate, trebuie separate de alte informații prin înregistrarea lor pe medii tangibile separate în secțiuni speciale sau în câmpuri de formular ( forme).

4.6.4. La înregistrarea datelor cu caracter personal pe suporturi materiale, nu este permisă înregistrarea datelor cu caracter personal pe un singur suport material, ale căror scopuri sunt în mod evident incompatibile cu prelucrare.

4.6.6. Stocarea suporturilor tangibile de date cu caracter personal se realizează în dulapuri speciale ( cutii, seifuri etc.), asigurând siguranța suporturilor materiale și excluderea accesului neautorizat la acestea.

5. Asigurarea securității informațiilor la utilizarea resurselor Internet

5.1. Resursele de internet pot fi utilizate pentru a îndeplini cerințele legislației Federației Ruse, întreținere la distanță, primirea și distribuirea informațiilor legate de activitățile organizației ( inclusiv prin crearea unui site de informare), munca de informare și analitică în interesul organizației, schimbul de mesaje poștale, precum și desfășurarea propriilor activități comerciale. Altă utilizare a resurselor de internet, a cărei decizie nu a fost luată de conducerea organizației în în modul prescris, este considerată o încălcare a securității informațiilor.

5.2. Pentru a limita utilizarea Internetului în scopuri nespecificate, este alocat un număr limitat de pachete care conțin o listă de servicii și resurse Internet disponibile utilizatorilor. Acordarea drepturilor angajaților unei organizații de a utiliza un pachet specific se realizează în conformitate cu responsabilitățile lor de muncă.

5.3. Caracteristici ale utilizării Internetului:

- Internetul nu are un singur organism de conducere ( excluzând serviciul de gestionare a spațiilor de nume și a adreselor) și nu este entitate legală, cu care ar fi posibil să se încheie un acord ( acord). Furnizori ( intermediari) Rețelele de internet pot furniza numai acele servicii care sunt vândute direct de acestea;

- Garanțiile pentru asigurarea securității informațiilor la utilizarea internetului nu sunt oferite de nicio autoritate.

5.4. Atunci când desfășoară gestiunea electronică a documentelor, din cauza riscurilor crescute de securitate a informațiilor în interacțiunea cu Internetul, organizația folosește măsuri adecvate de securitate a informațiilor ( firewall-uri, instrumente antivirus, instrumente de protecție a informațiilor criptografice etc.), asigurând primirea și transmiterea informațiilor numai în format stabilitși numai pentru o anumită tehnologie.

5.5. Schimb postal informațiile confidențiale prin internet se realizează folosind măsuri de protecție.

5.6. E-mail organizarea este supusă arhivării periodice. Accesul la arhiva este permis numai departamentului ( față) în organizația responsabilă cu asigurarea securității informațiilor. Nu sunt permise modificări ale arhivei.

5.7. Atunci când interacționează cu Internetul, Departamentul tehnologia Informatiei oferă software și hardware pentru a contracara atacurile hackerilor și răspândirea spam-ului .

5.8. Când utilizați resursele de pe Internet INTERZIS:

- utilizați alte canale de acces al unui computer personal la Internet la locul de muncă, cu excepția celui stabilit;

- schimbați în mod independent configurația hardware-ului și software-ului unui computer personal conectat la Internet;

- trimiterea de mesaje electronice care conțin informații confidențiale prin canale deschise;

- utilizați alte cutii poștale decât cele de afaceri pentru corespondența electronică;

- deschideți fișierele care au venit împreună cu un mesaj de e-mail dacă sursa acestui mesaj nu este cunoscută;

- transferă informațiile primite prin Internet informatii documentate V în format electronic pe alte computere fără a-l scana cu programe antivirus;

- descărcați de pe Internet, inclusiv prin e-mail, informații care conțin module executabile, programe, drivere etc., fără aprobarea prealabilă a Departamentului de Tehnologia Informației;

- utilizați Internetul în afara sarcinilor oficiale, vizitați site-uri de internet care nu au legătură cu îndeplinirea atribuțiilor oficiale.

6. Procedura de lucru cu purtătorii de informații cheie

6.1. În unele subsisteme ale organizației să se asigure controlul asupra integrității datelor transmise prin canale tehnologice documente electronice (Mai departe - ED ), și, de asemenea, mijloacele pot fi folosite pentru a confirma autenticitatea și calitatea lor de autor semnatura electronica (Mai departe - EP ).

6.2. Un angajat al organizației ( către proprietarul cheii ES), căruia, în conformitate cu atribuțiile sale oficiale, i s-a acordat dreptul de a-și pune semnătura pe ED, i se eliberează un act personal purtător de chei informații despre care sunt înregistrate informații cheie unice ( tasta ES), aparținând categoriei de informații de distribuție limitată.

6.3. Suporturile cheie sunt marcate cu etichete adecvate, care reflectă: numărul de înregistrare al suportului și, dacă este posibil, data fabricării și semnătura angajatului autorizat care a fabricat suportul, tipul de informații cheie - copie standard sau de lucru , numele, prenumele, patronimul și semnătura titularului cheii de semnătură electronică.

6.4. Media cheie personală ( master și copie de lucru) proprietarul cheii ES trebuie să o păstreze loc special garantând siguranța acestora.

6.5. Cheile de verificare a semnăturii electronice sunt înregistrate în directorul " deschis» chei utilizate pentru verificarea autenticității documentelor folosind semnăturile electronice instalate pe acestea.

6.6. Proprietarul cheii TREBUIE SA:

- sub semnătura în „ Jurnal media cheie » obțineți medii cheie, asigurați-vă că sunt etichetate corect și au instalată protecție la scriere;

- utilizați numai o copie funcțională a suportului dvs. cheie pentru muncă;

- predați-vă cheia media personală pentru stocare temporară șefului de departament sau persoanei responsabile cu securitatea informațiilor în timpul absenței de la locul de muncă ( de exemplu, în timpul vacanței sau călătoriei de afaceri);

- în caz de deteriorare a copiei de lucru a suportului cheie ( de exemplu, dacă există o eroare de citire) proprietarul semnăturii electronice este obligat să o transfere unui angajat autorizat, care trebuie, în prezența antreprenorului, să facă o nouă copie de lucru a suportului cheie din standardul existent și să o elibereze în locul celui deteriorat. O copie de lucru deteriorată a suportului cheie trebuie distrusă.

6.7. Către proprietarul cheii ES INTERZIS:

- lăsați mass-media cheie fără supraveghere personală;

- transferați media cheie ( master sau copie de lucru) altor persoane ( cu excepția stocării de către șeful de compartiment sau persoana responsabilă cu securitatea informațiilor);

- faceți copii neînregistrate ale suportului cheie, imprimați sau copiați fișiere de pe acesta pe un alt mediu de stocare ( de exemplu, un hard disk al unui computer personal), eliminați protecția la scriere, efectuați modificări la fișierele aflate pe suportul cheie;

- folosiți medii cheie pe o unitate de disc și/sau un computer personal defecte în mod deliberat;

- semnați orice semnătură electronică cu cheia dvs. personală e-mailuriși documente, cu excepția acelor tipuri de documente care sunt reglementate de procesul tehnologic;

- furnizează terților informații despre proprietatea cheii de semnătură electronică pentru un anumit proces tehnologic.

6.8. Acțiuni de luat dacă cheile sunt compromise

6.8.1. În cazul în care proprietarul unei semnături electronice are suspiciunea că purtătorul de chei a căzut sau ar putea cădea în mâini greșite ( a fost compromis), el este obligat să se oprească imediat ( nu reînnoi) lucrați cu mass-media cheie, raportați acest lucru Departamentului de Tehnologia Informației și Departamentului de Securitate Economică, predați media cheie compromisă cu o notă în jurnalul de jurnal media cheie despre motivul compromisului, scrieți o notă despre faptul compromisului a mass-media-cheie personală adresată șefului de departament.

6.8.2. În cazul pierderii unui suport de cheie, deținătorul cheii de semnătură digitală este obligat să notifice imediat Departamentul de Tehnologia Informației și Departamentul de Securitate Economică, să scrie o notă explicativă despre pierderea suportului de cheie adresată șefului. al departamentului și să participe la un audit intern privind pierderea mediului cheie.

6.8.3. Persoana responsabilă cu securitatea informațiilor este obligată să notifice imediat conducerea organizației despre pierderea sau compromiterea suportului cheie pentru a lua măsuri de blocare a cheilor pentru semnătura electronică a contractantului specificat.

6.8.4. Prin decizia conducerii organizației, în conformitate cu procedura stabilită, proprietarul cheii de semnătură digitală poate primi un nou set de media chei personale pentru a le înlocui pe cele compromise.

6.8.5. În cazul transferului proprietarului cheii ES la un alt loc de muncă, concediere sau încetare relaţiile de muncăîn caz contrar, el este obligat să depună ( imediat după încheierea ultimei sesiuni de lucru) media dumneavoastră cheie către persoana responsabilă cu securitatea informațiilor împotriva semnăturii din jurnalul contabil.

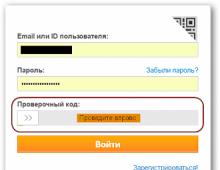

7. Organizarea protecției prin parolă

7.1. Utilizatorul setează independent parola pentru contul său.

7.2. Este interzisă utilizarea parolei de domeniu a localului rețea de calculatoare (introdus la încărcarea unui computer personal) pentru a intra în alte sisteme automatizate.

7.2. Parola trebuie să aibă cel puțin 7 caractere. Este recomandat să folosiți litere mari și mici, numere și Simboluri speciale (@, #, $, &, *, % etc.).

7.3. Parola nu trebuie să includă combinații de caractere ușor de calculat ( autentificare, prenume, nume etc.), precum și abrevierile general acceptate ( computer personal, LAN, UTILIZATOR etc.).

7.4. La schimbarea parolei, noua valoare trebuie să difere de cea anterioară în cel puțin 5 poziții.

7.5. Utilizatorul este obligat să păstreze secretă parola personală.

7.6. Cerințele privind parola și frecvența modificării acestora sunt stabilite în politicile de domeniu ale grupului.

8. Responsabilitatea utilizatorului

8.1. Angajații organizației sunt responsabili, în conformitate cu legislația în vigoare, pentru divulgarea informațiilor care constituie secrete oficiale, comerciale și alte secrete protejate de lege ( inclusiv datele personale) și informații de difuzare limitată care le-au devenit cunoscute datorită naturii muncii lor.

8.2. Încălcări regulile stabiliteși cerințele de securitate a informațiilor sunt baza pentru aplicarea către angajat ( utilizator) sancțiunile prevăzute de legislația muncii.

Descarca fișier Zip (26892)

Dacă documentele au fost utile, vă rugăm să le dați un „like”:

Astăzi, din ce în ce mai des, companiile se confruntă cu incidente de securitate informatică. Cu toate acestea, conducerea multor companii, în ciuda acestui fapt, consideră în continuare că aceste atacuri nu sunt relevante pentru ele. De ce se întâmplă acest lucru este greu de spus, dar este un fapt. În opinia mea, acest lucru se întâmplă din cauza faptului că managerii nu înțeleg cum pot fura ceva ce nu poate fi atins. În același timp, există o serie de companii ai căror manageri sunt bine conștienți de necesitatea de a lua măsuri pentru a le proteja informațiile. Pentru ei a fost scris acest articol.

1. Folosiți parole puternice și schimbați-le în mod regulat;

2. Atenție la atașamentele de e-mail și modulele descărcate de pe Internet;

3. Instalați, întrețineți și utilizați programe antivirus;

4. Instalați și utilizați un firewall;

5. Ștergeți programe neutilizateȘi Conturi utilizatorii, ștergeți în siguranță toate datele despre echipamentele scoase din funcțiune;

6. Utilizați controale fizice de acces la toate dispozitivele de calcul;

7. Creați copii de arhivă fișiere importante, foldere și programe;

8. Instalați actualizări de software;

9. Implementarea unui sistem de securitate a rețelei cu control acces;

10. Limitați accesul la date valoroase și confidențiale;

11. Stabilirea și menținerea unui plan de management al riscului de securitate;

12. Dacă este necesar, contactați pentru suport tehnic către terți.

Recomandarea 1: Folosiți parole puternice și schimbați-le în mod regulat

Cheltuieli: minim (nu sunt necesare investiții suplimentare)

Nivel de calificare tehnică: scăzut/mediu

Participanti: Toți utilizatorii rețea de calculatoare

Pentru ce este?

Parolele sunt cea mai simplă metodă de autentificare (o modalitate de a diferenția drepturile de acces la o rețea de calculatoare, e-mail etc.). Protecția prin parolă este o metodă destul de simplă de control al accesului. Cu toate acestea, trebuie amintit că parolele puternice (parole greu de spart) pot îngreuna majoritatea crackerilor. Pentru multe companii, fluctuația angajaților este problema mare, în același timp, acest lucru crește nevoia de a schimba în mod regulat parolele. Deoarece nu sunteți sigur de puterea parolei dvs., schimbați-o în fiecare lună și rețineți că parolele trebuie să îndeplinească cerințele de complexitate și nu trebuie repetate în decurs de 24 de luni. Această prevedere este destul de ușor de implementat într-o organizație a cărei rețea de calculatoare se bazează pe utilizarea domeniilor bazate pe sistemul de operare Windows.

În același timp, este necesar să ne amintim că pentru fiecare sarcină utilizată, parolele trebuie să fie diferite, adică. Parola pentru intrarea în rețeaua de calculatoare și pentru lucrul cu baza de date trebuie să fie diferită. În caz contrar, piratarea unei parole vă va permite să obțineți acces nestingherit la toate resursele.

Nu scrieți niciodată parolele și nu le împărtășiți niciodată altora!

Dacă vă este frică să nu vă uitați parola, păstrați-o într-un seif.

În același timp, rețineți că utilizatorii rețelei dvs. vor uita parolele și, pe măsură ce cerințele pentru complexitatea și lungimea lor cresc, vor începe pur și simplu să le scrie pe bucăți de hârtie și în curând parolele vor putea fi găsite oriunde! Acestea. pe monitoare, foi de sub tastatură, în sertarele biroului etc.

Cum să evitați acest lucru? Doar prin introducerea autentificării hardware cu mai mulți factori. Acest lucru ne va permite, de asemenea, să rezolvăm o serie de probleme, care vor fi discutate mai târziu.

În același timp, trebuie reținut că fiecare utilizator din rețea trebuie să aibă propriul său identificator, care îi va permite să fie autentificat în mod unic și astfel să evite problemele de depersonalizare a personalului.

Parolele slabe dau un fals sentiment de securitate

Amintiți-vă că fiabilitatea protecție cu parolă foarte relativă. Parolele sunt sparte de atacatori folosind un dicționar sau o metodă de forță brută. Un atacator ia câteva secunde pentru a pirata folosind un dicționar. Dacă un atacator știe informații personale despre utilizatorul a cărui parolă încearcă să ghicească, de exemplu, numele soțului său, al copiilor, al hobby-urilor, atunci intervalul de căutare este restrâns semnificativ și aceste cuvinte sunt verificate mai întâi. Trucurile folosite frecvent de utilizatori, cum ar fi înlocuirea literei „o” cu cifra „0” sau a literei „a” cu simbolul „@” sau a literei „S” cu cifra „5” nu protejează parola de hacking. Uneori, numerele sunt adăugate expresiei de acces la început sau la sfârșit, dar acest lucru are, de asemenea, un efect redus asupra securității. Prin urmare, vă prezentăm aici scurte recomandări prin alegerea unei parole.

În primul rând

Pentru a face dificilă piratarea, parola trebuie să fie mai întâi complexă și să conțină litere mari și mici, cifre și caractere speciale. Cuvintele din dicționar, numele și modificările minore ale acestora nu pot fi folosite. Parola trebuie să aibă cel puțin 8 caractere, iar pentru rețelele cu acces la Internet - cel puțin 12. În acest caz, parola de administrator trebuie să aibă cel puțin 15 caractere. Când creați o parolă, utilizați câteva șabloane prestabilite. Acest lucru vă va permite să vă amintiți parola dacă este necesar, fără a o nota pe hârtie.

Creați o politică de protecție prin parolă care vă descrie cerințele și familiarizați-vă angajații cu cerințele lor împotriva semnăturii. Acest lucru îi va învăța pe angajați să comande.

În cazuri deosebit de critice, utilizați autentificarea cu mai mulți factori bazată pe eToken sau carduri inteligente pentru a organiza protecția prin parolă. Acest lucru va face hackingul mult mai dificil.

Pentru a accesa resursele rețelei de pe Internet, de exemplu, pentru angajații care lucrează de acasă, utilizați parole unice.

Acțiuni suplimentare

Configurați lungimea minimă necesară și nivelul de complexitate al politicilor în cerințele politicii. Cu toate acestea, asigurați-vă că limitați data de expirare a parolelor pentru a forța utilizatorii să respecte frecvența modificărilor parolei. Introduceți o cerință ca parolele să nu fie repetabile (de exemplu, timp de 24 de luni). Acest lucru va permite parolelor aceluiași utilizator să fie unice timp de 2 ani.

Recomandarea 2: Atenție la atașamentele de e-mail și la modulele descărcate de pe Internet

Costuri: minime (nu sunt necesare investiții suplimentare)

Nivel de calificare tehnică: Scăzut/Intermediar

Participanți: toți cei care folosesc internetul

De ce este necesar acest lucru?

Astăzi, una dintre cele mai frecvent utilizate metode de răspândire a virușilor informatici este utilizarea e-mailului și a internetului. ÎN În ultima vreme virusii au invatat sa foloseasca adrese obtinute de la agende cu adrese. Prin urmare, chiar și primirea de scrisori de la adrese pe care le cunoașteți nu mai este o garanție că aceste scrisori au fost de fapt trimise de aceste persoane. Companiile trebuie să implementeze politici puternice de securitate pentru e-mail și internet, care să sublinieze clar ce poate și ce nu poate fi descărcat și deschis pe sistemele corporative.

Orice autor de software îl poate distribui prin Internet sau ca atașamente la e-mailuri. Cu toate acestea, merită să ne amintim că lansând un program necunoscut pe computer, devii ostatic al autorului acestui program. Orice acțiune pe care o întreprindeți este disponibilă pentru acest program. Acestea. poate citi, șterge, modifica și copia oricare dintre informațiile dvs. Acest lucru ar putea permite unui atacator să obțină acces la computerul dvs.

Ce s-ar putea întâmpla ca urmare a neatenției tale?

Merită să ne amintim că textele de e-mail, atașamentele și modulele descărcabile sunt vehicule excelente pentru transmiterea de coduri rău intenționate. Deschidere atașament la e-mail sau dacă sunteți de acord să instalați cod executabil, copiați un cod de program în mediul dvs. (uneori într-un folder cu fișiere temporare). Acest lucru poate duce la un atac asupra sistemului dvs. prin vulnerabilitățile existente.

Vă rugăm să rețineți că, dacă computerul dvs. este infectat, este foarte probabil ca partenerii dvs. să primească e-mailuri mesaj poștal cu un atașament care le va ataca sistemele. Acest lucru poate duce la o oprire completă a rețelei.

Dacă nu luați măsuri preventive, puteți descărca o aplicație troiană pe computer ( Cal troian), care poate urmări parolele pe care le utilizați, vă poate redirecționa informațiile confidențiale la o anumită adresă etc. Ce să fac?

În primul rând

Descrieți cerințele de securitate pentru utilizarea e-mailului și a internetului în politicile adecvate.

Învățați utilizatorii că următoarele operațiuni sunt interzise:

1. Utilizați funcția previzualizare mesaj e-mail.

2. Deschideți atașamentele care aplicație antivirus consideră dăunătoare.

3. Deschideți mesajele de e-mail de la străini(ar trebui pur și simplu să le ștergeți), mai ales dacă câmpul „Subiect”:

A. Gol sau conține un set fără sens de litere și numere;

b. Conține un mesaj despre câștigarea unui concurs la care nu ați participat sau despre banii care vi se datorează;

c. Conține o descriere a unui produs care v-ar putea plăcea;

d. Conține o notificare despre o problemă cu instrucțiuni pentru instalarea software-ului pe computer;

e. Conține o notificare despre o eroare în factură sau în factură, dar nu utilizați acest serviciu.

4. Dacă cunoașteți expeditorul sau decideți să deschideți e-mailul, asigurați-vă că conținutul, titlul atașării și subiectul au sens.

Acțiuni suplimentare

1. Configurați browserul web pentru a vă anunța când modulele sunt descărcate de pe Internet (acest lucru se face în mod implicit în Internet Explorer 7.0).

2. Ștergeți și nu redirecționați niciodată litere în lanț.

3. Nu utilizați niciodată funcția de dezabonare pentru servicii pe care nu le-ați solicitat (acest lucru va clarifica atacatorului că Adresa de e-mail activ și vă va permite să fiți atacat mai activ).

4. Dezactivați Scripturile și Elementele Java controale ActiveXîn setările browserului dvs. web și activați-le temporar numai pentru anumite pagini de încredere.

5. Când decideți să cumpărați software, asigurați-vă că există o descriere clară a programului și a funcțiilor pe care le îndeplinește și, de asemenea, verificați fiabilitatea sursei de informații.

Recomandarea 3: Instalați, întrețineți și utilizați programe antivirus

Cheltuieli: scăzut/mediu (în funcție de numărul și tipurile de licențe necesare)

Nivel de calificare tehnică: scăzut/mediu, în funcție de abordarea aleasă

Participanții: toți cei care folosesc dispozitive electronice

De ce este necesar acest lucru?

În zilele noastre, este dificil să surprinzi pe cineva cu nevoia de a instala software antivirus. Numărul de vulnerabilități exploatate de malware, de conform Microsoft, se dublează în fiecare an.

Virușii pot intra în sistemul dumneavoastră într-o varietate de moduri: prin dischete, unități flash, CD-uri, ca atașament de e-mail, ca descărcare de pe un site web sau ca fișier de descărcare infectat. Prin urmare, atunci când introduceți suporturi amovibile, primiți e-mail sau descărcați un fișier, este necesar să verificați dacă există viruși.

Cum funcționează programele antivirus?

Dintre toate metodele de protecție antivirus, se pot distinge două grupuri principale:

1. Metode de semnătură— metode precise de detectare a virușilor bazate pe compararea unui fișier cu mostre de viruși cunoscute.

2. Metode euristice— metode aproximative de detectare care ne permit să presupunem cu o anumită probabilitate că fișierul este infectat.

Analiza semnăturii

Cuvântul semnătură în acest caz este un calc al semnăturii engleze, care înseamnă „semnătură” sau, într-un sens figurat, „o trăsătură caracteristică, ceva de identificare”. De fapt, asta spune totul. Analiza semnăturii constă în identificarea caracteristicilor de identificare ale fiecărui virus și căutarea virușilor prin compararea fișierelor cu caracteristicile identificate.

O semnătură de virus va fi considerată un set de caracteristici care fac posibilă identificarea fără ambiguitate a prezenței unui virus într-un fișier (inclusiv cazurile în care întregul fișier este un virus). Toate împreună, semnăturile virușilor cunoscuți alcătuiesc baza de date antivirus.

O proprietate suplimentară importantă a semnăturilor este o determinare precisă și garantată a tipului de virus. Această proprietate vă permite să introduceți în baza de date nu numai semnăturile în sine, ci și metode de tratare a virusului. Dacă analiza semnăturii ar oferi doar un răspuns la întrebarea dacă există sau nu un virus, dar nu ar răspunde ce fel de virus este acesta, evident, tratamentul ar fi imposibil - riscul de a întreprinde acțiuni greșite și, în loc de tratament, a primi pierderi suplimentare de informații ar fi prea mare.

O altă proprietate importantă, dar deja negativă, este că pentru a obține o semnătură trebuie să aveți o mostră a virusului. În consecință, metoda semnăturii este nepotrivită pentru protecția împotriva noilor viruși, deoarece până când virusul nu este analizat de către experți, este imposibil să-i creeze semnătura. De aceea, toate epidemiile majore sunt cauzate de noi viruși.

Analiza euristica

Cuvântul „euristic” provine de la verb grecesc"găsi". Esența metodelor euristice este că soluția unei probleme se bazează pe niște presupuneri plauzibile și nu pe concluzii stricte din fapte și premise existente.

Dacă metoda semnăturii se bazează pe identificarea trăsăturilor caracteristice ale unui virus și căutarea acestor caracteristici în fișierele scanate, atunci analiza euristică se bazează pe presupunerea (foarte plauzibilă) că noile viruși se dovedesc adesea a fi similare cu oricare dintre cele deja cunoscute.

Un efect pozitiv al utilizării acestei metode este capacitatea de a detecta noi viruși chiar înainte ca semnăturile să le fie alocate.

Laturile negative:

· Posibilitatea de a identifica în mod eronat prezența unui virus într-un fișier atunci când de fapt fișierul este curat - astfel de evenimente sunt numite fals pozitive.

· Imposibilitatea tratamentului – atât din cauza unor posibile fals pozitive, cât și din cauza posibilei determinări inexacte a tipului de virus, o încercare de tratament poate duce la pierderi de informații mai mari decât virusul în sine, iar acest lucru este inacceptabil.

· Eficacitate scăzută – împotriva virusurilor cu adevărat inovatoare care provoacă cele mai răspândite epidemii, de acest tip analiza euristica de putin folos.

Căutați viruși care efectuează acțiuni suspecte

O altă metodă bazată pe euristică presupune că malwareîntr-un fel sau altul încearcă să dăuneze computerului. Metoda se bazează pe identificarea principalelor acțiuni rău intenționate, cum ar fi, de exemplu:

· Ștergerea unui fișier.

· Scrieți în fișier.

· Scrieți în anumite zone ale registrului de sistem.

· Deschiderea unui port de ascultare.

· Interceptarea datelor introduse de la tastatură.

Avantajul metodei descrise este capacitatea de a detecta malware necunoscut anterior, chiar dacă acestea nu sunt foarte asemănătoare cu cele deja cunoscute.

Caracteristicile negative sunt aceleași ca înainte:

· Imposibilitatea tratamentului

Eficiență scăzută

Fonduri suplimentare

Aproape orice antivirus astăzi utilizează toate metodele cunoscute de detectare a virușilor. Dar numai instrumentele de detectare nu sunt suficiente pentru funcționarea cu succes a unui antivirus. Pentru ca agenții antivirus puri să fie eficienți, au nevoie module suplimentare, efectuând funcții auxiliare, de exemplu, actualizare regulată baze de date de semnături antivirus.

Ce să fac?

În primul rând

1. Instalați programe antivirus pe toate nodurile rețelei dvs. (gateway-uri de internet, servere de mail, servere de baze de date, servere de fișiere, posturi de lucru).

3. Reînnoiți-vă licența anual antivirusuri instalate(pentru a putea actualiza fișierele de semnătură).

4. Creați o politică anti-malware.

5. Creați instrucțiuni pentru utilizatori și administratorii de sistem.

Acțiuni suplimentare

1. Configurați protecția antivirus pe toate computerele.

2. Creați un sistem de management antivirus corporativ dintr-un singur punct de control.

3. Alergați în mod regulat (o dată pe săptămână este suficient) scaner antivirus pentru a verifica toate fișierele.

Cheltuieli: moderat

Nivel de calificare tehnică: moderat/ridicat, in functie de abordarea aleasa

Participanti:

De ce este necesar acest lucru?

Firewall-ul joacă practic rolul unui sistem de securitate la intrarea în clădire. Acesta examinează informațiile care vin de la și care merg pe Internet și determină dacă informațiile vor fi livrate destinatarului sau vor fi oprite. Poate reduce semnificativ volumul mesajelor nedorite și rău intenționate care intră în sistem. Dar, în același timp, merită să înțelegeți că configurarea și întreținerea acestuia necesită timp și efort. Mai mult, previne diverse forme acces nedorit către rețeaua dvs.

Cel mai dificil lucru atunci când configurați un firewall este să determinați regulile pentru configurarea acestuia, adică. indicați ce poate intra în rețea (părăsi rețea). La urma urmei, dacă interziceți complet recepția și trimiterea datelor (strategie interzice totul), atunci aceasta va însemna încetarea comunicării cu Internetul. Este puțin probabil ca această strategie să fie acceptabilă în majoritatea companiilor, așa că trebuie luați o serie de pași acțiuni suplimentare la configurarea unui firewall.

Ce se întâmplă când nu există firewall?

Cu excepția cazului în care aveți un firewall care inspectează datele de intrare și de ieșire, protejarea întregii rețele depinde doar de dorința și capacitatea fiecărui utilizator de a respecta regulile de lucru cu e-mailuri și descărcări de fișiere. În cazul utilizării conexiune de mare viteză Pe lângă utilizarea internetului, veți depinde și de alți utilizatori ai rețelei. În absența unui firewall, nimic nu va împiedica un atacator să studieze vulnerabilitățile sistemului de operare pe fiecare computer și să le atace în orice moment.

Ce să fac?

În primul rând

Instalați un firewall pe punctul dvs. de acces la Internet. Explicați angajaților necesitatea utilizării acestuia. Într-adevăr, în procesul de dezvoltare a regulilor sale, este posibilă blocarea excesivă, ceea ce va complica utilizarea.

Acțiuni suplimentare

1. Aplicați o politică de securitate bazată pe regulile firewall.

2. Asigurați posibilitatea de revizuire și ajustare a politicii dacă este necesar.

3. Creați un mecanism de monitorizare și ajustare a regulilor în funcție de nevoile companiei.

Recomandarea 5. Eliminați programele neutilizate și conturile de utilizator, distrugeți toate datele despre echipamentele care sunt dezafectate

Cheltuieli: scăzut/mediu

Nivel de calificare tehnică: scăzut/mediu

Participanti: specialisti in suport tehnic

De ce este necesar acest lucru?

Vă rugăm să rețineți că cele furnizate sisteme informatice a sustine un numar mare de caracteristici, multe dintre care nu le veți folosi niciodată. Mai mult, deoarece procesul de instalare este optimizat pentru simplitate mai degrabă decât pentru securitate, sunt adesea activate caracteristici a căror utilizare prezintă un risc serios pentru sistem, de ex. telecomandă sau partajarea de fișiere la distanță.

Ar trebui să se ia în considerare dezactivarea și eliminarea software-ului neutilizat, astfel încât un atacator să nu poată lansa un atac prin intermediul acestuia.

Acestea. Angajații departamentului de suport tehnic trebuie să configureze copia de instalare a sistemului de operare instalat pe stațiile de lucru în așa fel încât să fie eliminată funcții neutilizate Sistemul de operare este încă în stadiul de instalare. Procesul de creare a copiei necesare a sistemului de operare trebuie specificat în documentul acceptat.

Totodată, nu trebuie să uităm că, întrucât fiecare utilizator are propriul său cont unic, care limitează accesul la datele și programele necesare îndeplinirii sarcinilor alocate, în cazul în care un angajat este concediat sau transferat într-o altă funcție, drepturile acestuia trebuie anulate (șterse contul corespunzător) sau modificarea în conformitate cu noile responsabilități ale postului.

Pentru a face acest lucru, este necesar să se oblige serviciul de management al personalului să depună liste cu angajații disponibilizați (transferați) către serviciul IT și serviciul de securitate a informațiilor (IS) în termen de o zi lucrătoare de la comanda respectivă. Și în caz de concediere (relocare) administrator de sistem sau administratorul de securitate a informațiilor - nu mai târziu de 1 oră de la comanda respectivă. Acest lucru va reduce semnificativ posibilitatea de a face rău companiei.

De asemenea, trebuie amintit că în prezent hard disk-uri stațiile de lucru, și cu atât mai mult serverele, stochează o cantitate imensă de informații. Oricine poate prelua aceste date accesând hard disk printr-un alt computer și, prin urmare, provocați daune ireparabile companiei dvs. În caz de transfer, vânzare, eliminare, reparare a echipamentelor în condițiile unui terț (de exemplu, reparatie in garantie) trebuie să vă asigurați că totul este șters definitiv spatiu pe disc, pentru a preveni scurgerea de informații confidențiale. În acest caz, există două moduri posibile - folosind software-ul sau hardware-ul de ștergere nerecuperabil.

De ce nu poți lăsa software-ul nefolosit?

Software-ul și conturile neutilizate pot fi folosite de către un atacator pentru a vă ataca sistemul sau pentru a vă folosi sistemul pentru a lansa atacuri ulterioare. Merită să rețineți că accesul la computerul dvs. trebuie gestionat cu mare atenție. La urma urmei, pierderea datelor confidențiale pentru o companie poate duce la pierderi financiare mari și chiar la faliment. Dacă datele neutilizate aparțin foștilor angajați ai companiei dvs., atunci odată ce aceștia obțin acces la sistem, aceștia pot fi conștienți de toate treburile dvs. și pot provoca daune companiei dvs. prin dezvăluirea sau modificarea datelor importante. Mai mult, în practica autorului, au existat cazuri în care un atac sub pretextul unui angajat concediat a fost efectuat de actualii angajați ai companiei.

În cazul reparației (actualizării) echipamentelor, este de reținut că datele stocate pe acesta nu sunt utilizate mijloace specialeștersăturile ireversibile nu dispar nicăieri. Există o întreagă clasă de software care vă permite să recuperați datele șterse din hard disk-uri.

Ce să fac?

În primul rând

1. Ștergeți conturile angajaților concediați. Înainte de a spune unei persoane că va fi concediată, blocați-i accesul la computer și monitorizați-o în timp ce se află pe proprietatea companiei.

2. Stabiliți o regulă care interzice instalarea de software inutile pe computerele de serviciu.

3. Furnizați o politică pentru ștergerea datelor de pe hard disk-urile computerelor care sunt reutilizate, eliminate, transferate, vândute sau reparate.

Acțiuni suplimentare

1. Eliminați programele și aplicațiile neutilizate.

2. Creați formulare pentru computere (stații de lucru și servere), în care înregistrați software-ul instalat, scopul instalării și cine a efectuat instalarea.

Recomandarea 6: Utilizați controalele fizice de acces pe toate dispozitivele de calcul

Cheltuieli: minim

Nivel de calificare tehnică: scăzut/mediu

Participanti: toți cei care folosesc dispozitive electronice

De ce este necesar acest lucru?

Indiferent cât de puternic este sistemul tău de securitate, îl folosești parole simple sau complex, dacă cineva are acces fizic la computerul dvs., atunci va putea citi, șterge sau modifica informațiile de pe acesta. Calculatoarele nu trebuie lăsate nesupravegheate.

Curățenii, personalul de întreținere și membrii familiei unui angajat se pot încărca neintenționat (sau intenționat). cod rău intenționat sau modificați datele sau setările computerului.

Dacă există conectori de rețea activi, dar neutilizați într-un birou, sală de conferințe sau orice altă cameră, atunci oricine se poate conecta la rețea și poate efectua acțiuni neautorizate asupra acesteia.

Dacă utilizați tehnologii fără fir, apoi aveți grijă de criptarea puternică a rețelei, astfel încât străin nu s-a putut conecta la rețeaua dvs., deoarece în acest caz nici nu ar trebui să intre fizic în biroul dvs.

Dacă organizația dvs. folosește computere laptop(laptop-uri, PDA-uri, smartphone-uri) se ocupă de criptarea media mobile, deoarece astăzi mai mult de 10% dintre astfel de dispozitive sunt pur și simplu furate, iar aproximativ 20% sunt pur și simplu pierdute de utilizatori.

Pierderea controlului fizic ca pierdere a securității

Trebuie remarcat faptul că orice persoană care are acces fizic accesul la computer ar putea ocoli măsurile de securitate instalate pe acesta și poate cauza daune ireparabile organizației dumneavoastră. Prin urmare, trebuie acordată o mare atenție securității fizice a dispozitivelor dumneavoastră.

Ce să fac?

În primul rând

Implementează o politică utilizare acceptabilă calculatoare, oferind următoarele:

1. Când lăsați computerul nesupravegheat, chiar și pentru o perioadă scurtă de timp, deconectați-vă sau blocați ecranul.

2. Stabiliți utilizatori responsabili pentru accesarea computerelor și îndepărtarea echipamentelor din afara companiei.

3. Limitați utilizarea computerelor de serviciu numai în scopuri comerciale.

4. Interziceți utilizarea calculatoare personale(laptop-uri, PDA-uri, smartphone-uri) în rețeaua corporativă.

5. Stabiliți responsabilitatea utilizatorilor în cazul încălcării regulilor de utilizare a computerelor.

6. Totul folosit echipamente informatice trebuie protejat în mod fiabil de întreruperile de curent.

7. Păstrați echipamentul nefolosit încuiat și stabiliți o procedură de eliberare a acestuia doar cu semnătura unui angajat responsabil.

8. Informați angajații despre politica adoptată și verificați din când în când implementarea acesteia.

Acțiuni suplimentare

1. Închideți birourile și sălile de conferințe goale care au conexiuni de rețea active.

Recomandarea 7: Creați copii de rezervă ale fișierelor, folderelor și programelor importante

Cheltuieli: moderat/ridicat (în funcție de nivelul de automatizare și complexitatea instrumentelor selectate)

Nivel de calificare tehnică: medie/ridicată

Participanti: specialiști și utilizatori de asistență tehnică (dacă utilizatorii trebuie să-și arhiveze singuri datele)

De ce este necesar acest lucru?

Puteți continua să operați eficient dacă un atacator reușește să vă corupe sistemele? Sau distrugeți informațiile stocate? Ce se întâmplă dacă apare o defecțiune neașteptată a sistemului?

În acest caz, majoritatea mod eficient datele vor fi restaurate dintr-o copie arhivată.

Pentru a crea o astfel de copie, va trebui să creați o sursă pentru posibila restaurare sisteme dacă este necesar. Este mai bine să creați o astfel de copie folosind software specializat.

Vă rugăm să rețineți că copiile de siguranță trebuie create ori de câte ori datele originale se modifică. Alegeți opțiunea care vi se potrivește, ținând cont de costuri (timp, echipamente, achiziționarea software-ului necesar), disponibilitatea timpului pentru a efectua Rezervă copie, timpul necesar pentru efectuarea procesului de recuperare copii originale din rezerve.

Depozitarea trebuie asigurată copii de rezervăîntr-un loc sigur, dacă este posibil în afara biroului, într-o altă clădire, pentru a evita eventuala distrugere a acestora împreună cu originalul. În același timp, nu trebuie să uităm de securitatea fizică a copiilor de rezervă, atât în timpul livrării acestora la locația de stocare, cât și de securitatea fizică a locației de stocare în sine.

Dacă copii de arhivă Nu

Deoarece nu există o protecție absolută, este foarte probabil ca un atac asupra organizației dvs. să aibă succes, iar atacatorul (virusul) va putea dăuna rețelei dvs. de computer sau o parte din echipamentul dvs. poate fi distrusă din cauza dezastru natural. Fără mijloace de recuperare (sau cu setare incorectă astfel) veți avea nevoie de mult timp și bani pentru a restabili sistemul (totuși, desigur, acest lucru este cu condiția să reușiți să-l restaurați, ceea ce nu este deloc evident).

În primul rând

1. Creați un program de rezervă. Când îl creați, rețineți că va trebui să restaurați toate modificările care au avut loc între momentul în care a fost creată copierea de rezervă și momentul restaurării.

2. Păstrați copii de rezervă pentru o perioadă suficient de lungă de timp, astfel încât problemele care sunt descoperite cu întârziere să poată fi corectate.

3. Testați procesul de backup și verificați din când în când procesul de restaurare.

4. Creați un plan de urgență.

5. Din când în când, revizuiți performanța angajaților în caz de urgență și cunoștințele acestora cu privire la responsabilitățile lor.

Acțiuni suplimentare

1. Automatizați procesul de arhivare cât mai mult posibil.

2. Asigurați-vă că ora și data sunt înregistrate în timpul procesului de backup.

3. Faceți copii pe diverse medii.

4. Verificați procesul de backup, restaurând și monitorizând corectitudinea datelor recuperate.

.

Recomandarea 8: Instalați actualizări de software

Cheltuieli: moderat - taxă de întreținere a software-ului plus timpul petrecut de personal pentru instalare și testare

Nivel de calificare tehnică: medie/ridicată

Participanti: specialisti in suport tehnic

De ce este necesar acest lucru?

Pentru a îmbunătăți software-ul sau a remedia erori, vânzătorii lansează în mod regulat actualizări (patch-uri). Multe dintre aceste actualizări sunt concepute pentru a aborda așa-numitele vulnerabilități software care pot fi exploatate de atacatori. Instalând aceste actualizări în mod regulat, puteți minimiza potențialul ca vulnerabilitățile să fie exploatate pentru a dăuna organizației dumneavoastră.

Mai ales, actualizări gratuite disponibil pe site-ul web al furnizorului respectiv de software. Pentru a fi notificat când sunt lansate actualizări, este recomandat să vă abonați la newsletter gratuit de la furnizorul relevant.

În plus, ar trebui să știți că este destul de probabil ca o actualizare, în timp ce închide o vulnerabilitate, să creeze alta.

Când instalați actualizări, ar trebui să vă amintiți să le testați înainte de instalare.

Dacă nu instalați actualizări

Amintiți-vă că toate programele sunt scrise de oameni, iar oamenii fac greșeli! Prin urmare, orice software conține erori. Neinstalând actualizări, riscați să nu remediați vulnerabilitățile care au fost deja identificate de alte persoane și exploatate cu succes de atacatori și de malware-ul pe care îl scriu. Cu cât nu instalați mai mult timp actualizări, cu atât este mai mare probabilitatea ca, mai devreme sau mai târziu, atacatorii să folosească vulnerabilități pe care nu le-ați remediat pentru a vă ataca sistemul.

Ce să fac?

În primul rând

Când cumpărați software, acordați atenție modului în care sunt furnizate actualizările. Aflați dacă este disponibil suport tehnic. Dacă nu sunt furnizate actualizări, aflați cum să faceți upgrade la versiune noua si cand sa te astepti.

Actualizați cât mai repede posibil OSși software de comunicații. Abonați-vă la serviciul de notificare.

Acțiuni suplimentare

Unii dezvoltatori de software oferă software care se menține la curent cu actualizările. Un astfel de software are funcția de a verifica, descărca și instala actualizări. În același timp, nu trebuie să uităm că mai întâi trebuie să testați actualizarea prezentată și abia apoi să o instalați.

Recomandarea 9: Implementați securitatea rețelei cu controlul accesului

Cheltuieli:

Nivel de calificare tehnică: moderat/ridicat

Participanti: specialiștii de asistență și toți utilizatorii rețelei

De ce este necesar acest lucru?

Un sistem bun de securitate a informațiilor include protejarea accesului tuturor componentele rețelei, inclusiv firewall-uri, routere, comutatoare și stații de lucru conectate.

Având în vedere că toate acestea sunt împrăștiate și geografic, asigurarea controlului asupra tuturor acestor echipamente și software este o sarcină dificilă.

Informații suplimentare

Este extrem de important să aveți un control puternic al accesului atunci când utilizați rețele wireless. Nu este deloc dificil să obții acces la un neprotejat retea fara firși pune întreaga organizație în pericol.

Utilizare acces de la distanță accesul la rețeaua organizației trebuie monitorizat cu atenție, deoarece utilizarea necontrolată a unor astfel de puncte de acces va duce la piratarea întregii rețele a organizației.

ce se intampla cand protecţie fiabilă rețeaua nu este furnizată?

Dacă nu este asigurată o protecție fiabilă, este ușor de înțeles că o astfel de rețea va fi piratată în câteva ore sau minute, mai ales dacă accesul la Internet este asigurat printr-o conexiune de mare viteză. La rândul său, un dispozitiv compromis va reprezenta o amenințare pentru restul rețelei, deoarece va fi folosit pentru a ataca în continuare întreaga rețea.

Merită să ne amintim asta cel mai mare pericol sunt reprezentați nu de hackeri externi, ci de hackeri interni, adică atacatori din rândul personalului. Dacă securitatea este foarte slabă și nimeni nu se ocupă serios de ea, atunci angajații pot sparge computerele colegilor lor, deoarece există suficiente resurse pentru asta pe Internet.

Ce să fac?

În primul rând

1. Restricționați accesul la componente pentru a le proteja de accesul neautorizat și de deteriorare;

2. Implementați o procedură de autentificare bazată pe protecție fiabilă prin parolă;

3. Dezactivați funcțiile de partajare a fișierelor și a imprimantei pe fiecare computer;

4. Efectuați instrucțiuni angajaților despre oprirea computerelor atunci când nu sunt utilizate;

5. Oferiți acces la dispozitivele de securitate în rețea numai acelor angajați care sunt responsabili pentru întreținerea și suportul acestora;

6. Solicitați autentificare pentru conexiunile wireless și la distanță.

Acțiuni suplimentare

1. Analizați posibilitatea implementării unor instrumente puternice de autentificare (smart carduri, parole hardware unice, eToken etc.) pentru a organiza accesul de la distanță la componentele cheie ale rețelei.

2. Instruiți angajații să utilizeze aceste dispozitive.

3. Stabiliți monitorizarea intruziunilor pentru a asigura utilizarea corectă a rețelei.

Recomandarea 10: Limitați accesul la date valoroase și confidențiale

Cheltuieli: moderat/ridicat, in functie de optiunea aleasa

Nivel de calificare tehnică: moderat/ridicat

Participanti: specialisti in suport tehnic

De ce este necesar acest lucru?

Întrucât nu putem spera că angajații vor respecta toate regulile stabilite, suntem obligați să le monitorizăm comportamentul și să nu dăm un alt motiv pentru a încălca instrucțiunile.

Ce înseamnă asta în cazul nostru?

1. Emailul este vizualizat numai de cei cărora le este adresat;

2. Accesul la fișiere și baze de date este limitat la cei cu autoritatea corespunzătoare și nu mai mult decât ceea ce au nevoie pentru a face treaba.

Și dacă da, atunci, prin urmare, trebuie să controlăm vizualizarea și utilizarea informațiilor folosind liste de acces adecvate.

Dacă nu puteți controla strâns accesul la date, atunci aceste date trebuie să fie criptate. În acest caz, mecanismul de criptare trebuie să fie suficient de complex pentru a face ruperea cifrului cât mai dificilă.

Ce să fac?

În primul rând

1. Explicați angajaților necesitatea de a fi atenți atunci când trimiteți informații confidențiale prin canale electronice;

2. La testare, nu utilizați date reale;

3. Nu utilizați computere publice pentru a accesa informații confidențiale;

4. Nu dezvăluiți informații personale și financiare pe site-uri puțin cunoscute.

Recomandarea 11: Stabiliți și urmați un plan de management al riscului de securitate

Cheltuieli: moderată, metodologie de management al riscului disponibilă gratuit

Nivel de calificare tehnică: scăzut/moderat

Participanti: reprezentanți ai tuturor nivelurilor companiei și specialiști în suport

Pentru ce este?

Pentru ca protecția informațiilor dumneavoastră să fie cu adevărat eficientă, securitatea trebuie implementată în mod constant în întreaga organizație. Este necesar să înțelegem că punerea în aplicare a celor mai stricte masuri tehnice controlul nu este un panaceu. Este necesară implementarea cuprinzătoare a măsurilor de protecție organizatorică și tehnică. A cea mai bună soluție este de a implementa un plan de management al riscului de securitate.

Procesul de planificare ar trebui să includă următoarele:

1. Instruirea și informarea utilizatorilor cu privire la problemele de securitate;

2. Politici și reguli de securitate;

3. Activități comune de securitate (parteneri, antreprenori, companii terțe);

4. Politica de continuitate a afacerii;

5. Securitate fizică;

6. Securitatea rețelei;

7. Securitatea datelor.

În activitățile de zi cu zi, nu este dificil să treci cu vederea activități precum instruirea în siguranță a angajaților și planificarea continuității afacerii. Cu toate acestea, trebuie să înțelegeți că compania dumneavoastră depinde de tehnologia informației într-o măsură mult mai mare decât vă imaginați.

Ce se întâmplă în absența unui plan de management al riscului de securitate?

Dacă nu aveți un plan clar de gestionare a riscurilor, atunci sunteți forțat să răspundeți la toate incidentele de securitate după fapt. Toate măsurile tale se vor reduce la peticerea găurilor.

Ce să fac?

În primul rând

Creați și revizuiți un plan de urgență:

1. Identificați cele mai importante amenințări la adresa organizației dvs.

2. Analizați impactul hazardelor naturale (inundație, uragan, întrerupere prelungită de curent).

Acțiuni suplimentare

1. Identificați-vă activele tehnologice;

2. Identificați amenințările la adresa acestor active;

3. Elaborați un plan de siguranță.

Recomandarea 12: Căutați asistență tehnică și asistență terță parte atunci când este necesar

Cheltuieli: scăzut/ridicat, în funcție de serviciile solicitate

Nivel de calificare tehnică: medie/ridicată

Participanti: specialişti în managementul companiei şi suport tehnic

Obțineți ajutorul de care aveți nevoie

Securitatea informațiilor nu poate fi realizată prin încercări și erori. Securitatea este un proces dinamic care nu iartă greșelile. În plus, merită să înțelegeți că crearea unui sistem de securitate a informațiilor este proces continuu, a cărui construcție nu poate fi încredințată amatorilor.

Candidații pentru posturi legate de securitatea informațiilor trebuie luați în considerare cu atenție. Cei implicați în probleme de securitate nu ar trebui să ridice nici cea mai mică îndoială. Cereți-i să vă arate cum măsurile pe care le-au luat vă pot proteja compania de atacuri.

Ce să fac?

În primul rând

Dacă vă gândiți să căutați asistență externă, vă rugăm să rețineți următoarele:

1. Experiență de muncă.

4. Cât timp este compania în această afacere.

5. Care specialist va lucra cu tine.

6. Calificările lor, disponibilitatea certificatelor.

7. Cum este oferit suportul.

8. Cum este controlat accesul extern.

Acțiuni suplimentare

Efectuați un audit al serviciului dumneavoastră de securitate (extern sau intern) cel puțin o dată pe an.

Concluzie

Aș dori să cred că aceste sfaturi vă pot ajuta în sarcina dificilă de a proteja informațiile. Merită să înțelegeți că nimeni nu vă poate oferi recomandări cuprinzătoare. Protecția informațiilor este un proces continuu și crearea acestuia trebuie încredințată unor profesioniști.