Protecția datelor în rețelele de comunicații fără fir. Principiul de funcționare a rețelelor fără fir. Criptare și integritate

Trimiteți-vă munca bună în baza de cunoștințe este simplu. Utilizați formularul de mai jos

Studenții, studenții absolvenți, tinerii oameni de știință care folosesc baza de cunoștințe în studiile și munca lor vă vor fi foarte recunoscători.

Postat pe http://www.allbest.ru

Departamentul de Educație, Știință și Politică pentru Tineret

Regiunea Voronej

institutie bugetara de invatamant de stat

învăţământul secundar profesional

Regiunea Voronej

„Colegiul de Tehnologii de Construcții Voronej”

(GOBU SPO VO "VTST")

Întreținere echipamente informatice și rețele de calculatoare

PROIECT DE ABSOLVIRE

Dezvoltarea tehnologiei pentru protejarea informațiilor în rețelele fără fir

Consultant organizatoric

parte economică a S.N. Mukhina

Control standard _ L.I. Mic de statura

Şeful N.A. Merkulova

Dezvoltat de _ M.A. Suhanov

Voronej 2014

adnotare

Introducere

1.3 Tehnologii pentru protejarea informațiilor în rețelele fără fir

2.1 Configurarea programului WPA

2.2 Criptarea traficului

4. Sănătatea și securitatea în muncă

4.1 Siguranța electrică în timpul funcționării echipamentelor tehnice

4.2 Cerințe privind spațiile

4.3 Măsuri pentru echipamentele de stingere a incendiilor

Concluzie

Lista de abrevieri

Aplicație

adnotare

Acest proiect de diplomă a implicat dezvoltarea unei tehnologii pentru protejarea informațiilor din rețeaua wireless, care poate fi utilizată pentru a crește protecția computerului utilizatorului, rețele corporative, birouri mici.

În cadrul implementării proiectului de diplomă a fost efectuată o analiză a tehnologiei de securitate a informațiilor pentru rețelele wireless și o analiză a produselor software care au făcut posibilă creșterea protecției rețelelor wireless împotriva amenințărilor.

Ca rezultat al proiectului, am câștigat experiență în configurarea produselor software care fac posibilă protejarea maximă a unei rețele wireless de amenințările comune.

Proiectul de diplomă este format din patru secțiuni, conține douăzeci și patru de figuri, un tabel.

rețeaua de informații de protecție

Introducere

Rețelele wireless sunt deja folosite în aproape toate domeniile de activitate. Utilizarea pe scară largă a rețelelor wireless se datorează faptului că acestea pot fi utilizate nu numai calculatoare personale, dar și telefoane, tablete și laptop-uri datorită confortului și costului relativ scăzut. Rețelele wireless trebuie să îndeplinească o serie de cerințe de calitate, viteză, rază și securitate, securitatea fiind adesea cel mai important factor.

Relevanța asigurării securității rețelei fără fir se datorează faptului că, dacă în rețelele cu fir, atacatorul trebuie să obțină mai întâi acces fizic la sistemul de cablu sau dispozitive terminale, apoi în rețelele fără fir, pentru a avea acces, este suficient un receptor convențional instalat în raza de acțiune a rețelei.

În ciuda diferențelor de implementare a comunicațiilor, abordarea securității rețelelor fără fir și a omologilor lor cu fir este identică. Însă, la implementarea metodelor de securitate a informațiilor în rețelele wireless, se acordă mai multă atenție cerințelor pentru asigurarea confidențialității și integrității datelor transmise, precum și pentru verificarea autenticității clienților și punctelor de acces wireless.

Obiectul studiului îl reprezintă mijloacele de protecție a informațiilor din rețelele wireless.

Subiectul cercetării este tehnologia de protecție a informațiilor rețelelor wireless

Scopul proiectului de diplomă este de a îmbunătăți calitatea securității informațiilor în rețelele wireless

Pentru a atinge acest obiectiv, au fost rezolvate următoarele sarcini:

au fost studiate tipurile de amenințări și impactul negativ al acestora asupra funcționării rețelelor wireless;

produse software analizate care protejează informațiile rețelei fără fir;

a fost dezvoltată tehnologia de protecție a informațiilor din rețeaua fără fir;

Obiectivul practic al proiectului de teză dezvoltat este că, în urma aplicării acestui proiect de teză, se realizează protecția informațiilor din rețeaua wireless de conexiuni neautorizate, viteza stabilă a conexiunii la Internet și controlul consumului de trafic neautorizat.

1. Analiza amenințărilor și securitatea rețelei wireless

Principiul transmisiei wireless de date include posibilitatea conexiunilor neautorizate la punctele de acces. Atunci când dezvoltă o rețea corporativă, administratorii trebuie, în primul rând, să asigure nu numai o acoperire de comunicații de înaltă calitate a zonei de birou, ci și să ofere măsuri de securitate, deoarece vă puteți conecta la rețea dintr-o mașină parcată pe stradă.

O amenințare la fel de periculoasă pentru rețelele wireless este posibilitatea furtului de echipamente: router, antenă, adaptor. Dacă politica de securitate a rețelei fără fir se bazează pe adrese MAC, atunci o placă de rețea sau un router furat de un atacator poate deschide accesul la rețeaua wireless.

1.1 Principalele amenințări ale rețelelor wireless

Tehnologiile fără fir, care funcționează fără limitările fizice și logice ale omologilor lor cu fir, expun infrastructura de rețea și utilizatorii la amenințări semnificative. Cele mai frecvente amenințări sunt următoarele:

Străini. „Străinii” sunt dispozitive care oferă acces neautorizat la o rețea wireless, ocolind adesea mecanismele de protecție definite de politicile de securitate corporative. Cel mai adesea acestea sunt puncte de acces neautorizate. Statisticile arată că amenințarea externă este responsabilă pentru majoritatea hackurilor rețelelor wireless. Rolul unui străin poate fi un router de acasă cu suport Wi-Fi, un punct de acces software Soft AP, un laptop cu cablu și interfețe fără fir, scanner, proiector etc.

Conexiune nefixă - dispozitive fără fir poate schimba punctele de conectare la rețea în timpul funcționării. De exemplu, „asocieri aleatorii” pot apărea atunci când un laptop cu Windows XP (care are destulă încredere în toate rețelele wireless) sau pur și simplu un client wireless configurat incorect asociază și conectează automat utilizatorul la cea mai apropiată rețea wireless. Acest mecanism permite atacatorilor să „pornească” un utilizator nebănuitor pentru scanarea ulterioară a vulnerabilităților.

Atacul MITM (English Man in the middle, „man in the middle”) este un termen folosit în criptografie și se referă la o situație în care un criptoanalist (atacatorul) este capabil să citească și să modifice după bunul plac mesajele schimbate între corespondenți și niciunul dintre acesta din urmă nu-și poate ghici prezența în canal. Un atac MITM este o metodă de compromitere a unui canal de comunicare în care un atacator, conectându-se la un canal între contrapărți, interferează în mod activ cu protocolul de transmisie prin ștergerea, distorsionarea informațiilor sau impunerea unor informații false. Un atac de tip Om in the middle începe de obicei cu ascultarea unui canal de comunicare și se termină cu o încercare a unui criptoanalist de a înlocui un mesaj interceptat, de a extrage informații utile din acesta și de a-l redirecționa către o resursă externă.

Exemplu: Obiectul A trimite unele informații către obiectul B. Obiectul C are cunoștințe despre structura și proprietățile metodei de transmitere a datelor utilizate și intenționează să intercepteze aceste informații. Pentru a efectua un atac, C „apare” obiectului A ca obiect B, iar obiectului B ca obiect A. Astfel, obiectul A, trimițând informații către obiectul B, o trimite inconștient către obiectul C. La rândul său, obiectul C, având a primit informația și a efectuat unele acțiuni cu aceasta acțiunea transmite datele către obiectul real B. Obiectul B consideră că informația a fost primită direct de la A.

Denial of Service - Un atac de denial of service poate fi realizat în mai multe moduri. Dacă un hacker reușește să stabilească o conexiune la o rețea fără fir, acțiunile sale rău intenționate pot provoca o serie de consecințe grave, cum ar fi trimiterea de răspunsuri la solicitările ARP (Address Resolution Protocol) de modificare a tabelelor ARP ale dispozitivelor din rețea pentru a perturba rutarea rețelei. sau injectarea unui server DHCP (Dynamic Host Configuration Protocol) neautorizat pentru a emite adrese și măști de rețea nevalide. Dacă un hacker află detaliile setărilor rețelei wireless, poate reconecta utilizatorii la punctul său de acces, iar acesta din urmă va fi tăiat de resursele de rețea care erau accesibile prin punctul de acces „legitim”.

Ascultarea cu urechea

Dăunătorii anonimi pot intercepta semnalele radio și pot decripta datele transmise. Echipamentul folosit pentru a asculta o rețea poate să nu fie mai sofisticat decât cel folosit pentru accesul de rutină la acea rețea. Pentru a intercepta o transmisie, un atacator trebuie să fie aproape de transmițător. Interceptările de acest tip sunt aproape imposibil de înregistrat și chiar mai dificil de prevenit. Utilizarea antenelor și amplificatoarelor oferă atacatorului posibilitatea de a se afla la o distanță considerabilă de țintă în timpul procesului de interceptare. Ascultarea vă permite să culegeți informații într-o rețea care mai târziu este destinată să fie atacată. Scopul principal al atacatorului este să înțeleagă cine folosește rețeaua, ce date sunt disponibile pe ea, care sunt capabilitățile echipamentului de rețea, în ce momente este exploatat cel mai mult și cel mai puțin intens și care este teritoriul implementării rețelei. .

1.2 Instrumente de securitate a rețelei fără fir

Următorul software poate fi utilizat pentru a proteja împotriva celor mai comune amenințări wireless:

WPA (Wi-Fi Protected Access) este un program actualizat de certificare a dispozitivelor fără fir. Tehnologia WPA constă din mai multe componente:

Protocol 802.1x -- Protocol de autentificare, autorizare și contabilitate universală (AAA)

Protocol EAP -- Protocol de autentificare extensibilă

Protocol TKIP - Temporal Key Integrity Protocol, o altă opțiune de traducere - Temporal Key Integrity Protocol

MIC -- verificarea integrității pachetului criptografic (Codul de integritate a mesajului)

Protocolul RADIUS

Protocolul TKIP este responsabil pentru criptarea datelor în WPA, care, deși folosește același algoritm de criptare - RC4 - ca și în WEP, dar spre deosebire de acesta din urmă, folosește chei dinamice (adică cheile se schimbă frecvent). Utilizează un vector de inițializare mai lung și utilizează o sumă de control criptografică (MIC) pentru a verifica integritatea pachetelor (acesta din urmă fiind o funcție a adreselor sursă și destinație și a câmpului de date).

Protocolul RADIUS este proiectat să funcționeze împreună cu un server de autentificare, care este de obicei un server RADIUS. În acest caz, punctele de acces fără fir funcționează în modul întreprindere.

Dacă nu există un server RADIUS în rețea, atunci rolul serverului de autentificare este îndeplinit de punctul de acces însuși - așa-numitul mod

WPA-PSK (cheie pre-partajată, cheie partajată). În acest mod, o cheie comună este preînregistrată în setările tuturor punctelor de acces. De asemenea, este înregistrată pe dispozitivele wireless client. Această metodă de protecție este, de asemenea, destul de sigură (în raport cu WEP), dar este foarte incomod din punct de vedere al managementului. Cheia PSK trebuie să fie înregistrată pe toate dispozitivele fără fir; utilizatorii de dispozitive fără fir o pot vedea. Dacă trebuie să blocați accesul unui client la rețea, va trebui să reînregistrați un nou PSK pe toate dispozitivele din rețea și așa mai departe. Cu alte cuvinte, modul WPA-PSK este potrivit pentru o rețea de acasă și poate un birou mic, dar nimic mai mult.

Această serie de articole va analiza modul în care funcționează WPA împreună cu un server RADIUS extern. Dar înainte de a ajunge la el, să ne uităm puțin mai atent la mecanismele WPA. Tehnologia WPA a fost o măsură temporară până când standardul 802.11i a intrat în uz. Unii producători, înainte de adoptarea oficială a acestui standard, au introdus tehnologia WPA2, care utilizează tehnologii de la 802.11i în diferite grade. Cum ar fi utilizarea protocolului CCMP (Modul de contor cu protocolul de cod de autentificare a mesajelor în lanț de blocuri de cifrat), în loc de TKIP, folosește un standard îmbunătățit ca algoritm de criptare Criptare AES(Standard de criptare avansat). Și protocolul 802.1x este încă folosit pentru gestionarea și distribuirea cheilor.

După cum sa menționat mai sus, protocolul 802.1x poate îndeplini mai multe funcții. În acest caz, ne interesează funcțiile de autentificare a utilizatorilor și distribuirea cheilor de criptare. De menționat că autentificarea are loc „la nivel de port” – adică până când utilizatorul este autentificat, acesta are voie să trimită/primiți pachete legate doar de procesul său de autentificare (acreditările) și nimic mai mult. Și numai după autentificarea cu succes, portul dispozitivului (fie că este un punct de acces sau un comutator inteligent) va fi deschis și utilizatorul va avea acces la resursele rețelei.

Funcțiile de autentificare sunt atribuite protocolului EAP, care în sine este doar un cadru pentru metodele de autentificare. Frumusețea protocolului este că este foarte simplu de implementat pe autentificator (punctul de acces), deoarece nu trebuie să cunoască caracteristicile specifice ale diferitelor metode de autentificare. Autentificatorul servește doar ca o legătură de transmisie între client și serverul de autentificare. Există destul de multe metode de autentificare:

EAP-SIM, EAP-AKA -- utilizat în rețelele mobile GSM

LEAP - metoda proprioretorie din sistemele Cisco

EAP-MD5 este cea mai simplă metodă, similară cu CHAP (nu robust)

EAP-MSCHAP V2 -- metoda de autentificare bazată pe autentificarea/parola utilizatorului în rețelele MS

EAP-TLS -- autentificare bazată pe certificate digitale

EAP-SecureID -- metodă bazată pe parole unice

În plus față de cele de mai sus, trebuie remarcate următoarele două metode, EAP-TTLS și EAP-PEAP. Spre deosebire de cele anterioare, aceste două metode creează mai întâi un tunel TLS între client și serverul de autentificare înainte de a autentifica direct utilizatorul. Și deja în interiorul acestui tunel se realizează autentificarea în sine, folosind fie EAP standard (MD5, TLS), fie metode vechi non-EAP (PAP, CHAP, MS-CHAP, MS-CHAP v2), acestea din urmă funcționând numai cu EAP- TTLS (PEAP utilizat numai împreună cu metodele EAP). Tunnelul prealabil îmbunătățește securitatea autentificării prin protejarea împotriva atacurilor de tip man-in-middle, a hackingului de sesiune sau a atacurilor de dicționar.

Protocolul PPP a apărut acolo deoarece EAP a fost inițial planificat să fie utilizat peste tunelurile PPP. Dar, deoarece utilizarea acestui protocol numai pentru autentificare printr-o rețea locală este o redundanță inutilă, mesajele EAP sunt împachetate în pachete „EAP over LAN” (EAPOL), care sunt folosite pentru a face schimb de informații între client și autentificator (punct de acces).

Schema de autentificare constă din trei componente:

Supplicant - software care rulează pe o mașină client care încearcă să se conecteze la rețea

Autentificator -- nod de acces, autentificare (punct de acces fără fir sau comutator cu fir care acceptă protocolul 802.1x)

Server de autentificare -- server de autentificare (de obicei un server RADIUS).

Procesul de autentificare constă din următoarele etape:

Clientul poate trimite o cerere de autentificare (mesaj EAP-start) către punctul de acces

Punctul de acces (Authenticator) răspunde trimițând clientului o cerere de identificare a clientului (EAP-request/identity message). Autentificatorul poate trimite o solicitare EAP pe cont propriu dacă vede că oricare dintre porturile sale a devenit activ.

Clientul răspunde prin trimiterea unui pachet de răspuns EAP cu datele necesare, pe care punctul de acces (autentificatorul) le redirecționează către serverul Radius (serverul de autentificare).

Serverul de autentificare trimite un pachet de provocare (o cerere de informații despre autenticitatea clientului) către autentificator (punctul de acces). Autentificatorul îl transmite clientului.

În continuare, are loc procesul de identificare reciprocă a serverului și clientului. Numărul de etape de redirecționare a pachetelor înainte și înapoi variază în funcție de metoda EAP, dar pentru rețelele fără fir doar autentificare „puternică” cu autentificare reciprocă a clientului și serverului (EAP-TLS, EAP-TTLS, EAP-PEAP) și pre- criptarea canalului de comunicare este acceptabilă.

În etapa următoare, serverul de autentificare, după ce a primit informațiile necesare de la client, permite (accepta) sau refuză (respinge) accesul, cu redirecționare a acestui mesaj autentificator. Autentificatorul (punctul de acces) deschide portul pentru solicitant dacă se primește un răspuns pozitiv (Accept) de la serverul RADIUS.

Portul se deschide, autentificatorul trimite clientului un mesaj de succes, iar clientul obține acces la rețea.

După ce clientul este deconectat, portul de pe punctul de acces revine la starea „închis”.

Pachetele EAPOL sunt utilizate pentru comunicarea între client (solicitant) și punctul de acces (autentificator). Protocolul RADIUS este utilizat pentru a face schimb de informații între autentificator (punctul de acces) și serverul RADIUS (server de autentificare). Când se tranzitează informații între client și serverul de autentificare, pachetele EAP sunt reambalate dintr-un format în altul la autentificator.

Autentificarea inițială se realizează pe baza datelor comune despre care atât clientul, cât și serverul de autentificare le cunosc (cum ar fi autentificare/parolă, certificat etc.) - în această etapă este generată Cheia principală. Folosind cheia principală, serverul de autentificare și clientul generează o cheie principală pentru perechi, care este transmisă autentificatorului de către serverul de autentificare. Și pe baza Pairwise Master Key, sunt generate toate celelalte chei dinamice, care închid traficul transmis. Trebuie remarcat faptul că Pairwise Master Key în sine este, de asemenea, supusă unei schimbări dinamice.

WEP (Confidențialitate echivalentă prin cablu) - metoda veche asigurarea securității rețelei. Este încă disponibil pentru a accepta dispozitive vechi, dar utilizarea sa nu este recomandată. Activarea WEP configurează cheia de securitate a rețelei. Această cheie criptează informațiile pe care un computer le transmite prin intermediul unei rețele către alte computere. Cu toate acestea, securitatea WEP este relativ ușor de spart.

Există două tipuri de metode Securitate WEP: autentificarea sistemului deschis și autentificarea cu cheie partajată. Niciunul dintre ei nu oferă nivel inalt securitate, dar metoda de autentificare cu cheie partajată este mai puțin sigură. Pentru majoritatea computerelor și punctelor de acces fără fir, cheia de autentificare a cheii partajate este aceeași cu cheia de criptare WEP statică care este utilizată pentru a securiza rețeaua. Un atacator care interceptează cu succes mesaje de autentificare cu cheie partajată poate folosi instrumente de sniffing pentru a determina cheia de autentificare a cheii partajate și apoi cheia de criptare WEP statică. Odată ce o cheie de criptare WEP statică este determinată, un atacator poate obține acces deplin la rețea. Din acest motiv aceasta Versiunea Windows nu acceptă automat configurarea rețelei prin autentificarea cu cheie partajată WEP.

Utilizează un generator de numere pseudoaleatoare (algoritm RC4) pentru a obține cheia, precum și vectori de inițializare. Deoarece ultima componentă nu este criptată, este posibil ca terții să intervină și să recreeze cheia WEP.

Analiza amenințărilor la adresa rețelelor wireless a arătat că cele mai supărate amenințări sunt străinii, comunicațiile nerezolvate, refuzul accesului și interceptarea cu urechea.

Revizuire software folosit pentru a proteja informațiile din rețelele fără fir a arătat că este cel mai indicat să folosiți programul WPA. Programul WPA este program actualizat certificarea dispozitivelor de comunicații fără fir. Programul WPA îmbunătățește securitatea datelor și controlul accesului la rețelele wireless și acceptă criptarea în conformitate cu standardul AES (Advanced Encryption Standard), care are un algoritm criptografic mai robust.

2. Tehnologii pentru protejarea informațiilor în rețelele wireless

2.1 Configurarea programului WPA

Capacitatea de a configura WPA în Windows XP apare odată cu instalarea serviciului Versiune pachet 2 (sau actualizările corespunzătoare disponibile pe site-ul web Microsoft).

Figura 1-Fereastra de proprietăți a adaptorului fără fir

Service Pack 2 extinde foarte mult funcționalitatea și comoditatea setărilor rețelei wireless. Deși elementele din meniul principal nu s-au schimbat, au fost adăugate altele noi.

Criptarea este configurată în modul standard: mai întâi selectați pictograma adaptorului wireless, apoi faceți clic pe butonul Proprietăți.

Figura 2- Fila Rețele wireless

Accesați fila Rețele wireless și selectați ce rețea vom configura (de obicei, există doar una). Faceți clic pe Proprietăți.

Figura 3 - Fereastra Proprietăți

În fereastra care apare, selectați WPA-None, adică. WPA cu chei predefinite (dacă selectați Compatibil, vom activa modul de configurare a criptării WEP, care a fost deja descris mai sus).

Figura 4-Fereastra Proprietăți

Selectați AES sau TKIP (dacă toate dispozitivele din rețea acceptă AES, atunci este mai bine să-l selectați) și introduceți cheia WPA de două ori (a doua în câmpul de confirmare). De preferat ceva lung și greu de ridicat.

După ce faceți clic pe Ok, configurarea de criptare WPA poate fi considerată completă.

În concluzie, câteva cuvinte despre vrăjitorul care a apărut cu Service Pack 2

Figura 5 - Setări de rețea fără fir.

În proprietățile adaptorului de rețea, selectați butonul Rețele wireless.

Figura 6-Proprietățile adaptorului

În fereastra care apare, faceți clic pe Instalați o rețea fără fir.

Figura 7-Wireless Network Wizard

Aici ei ne spun unde am ajuns. Faceți clic pe Următorul.

Figura 8-Wireless Network Wizard

Selectați Instalați o rețea fără fir. (Dacă selectați Adăugare, puteți crea profiluri pentru alte computere din aceeași rețea fără fir.)

Figura 10-Wireless Network Wizard

În fereastra care apare, setați SSID-ul rețelei, activați criptarea WPA, dacă este posibil, și selectați metoda de introducere a cheii. Puteți lăsa generarea sistemului de operare sau puteți introduce cheile manual. Dacă primul este selectat, atunci va apărea o fereastră care vă va cere să introduceți cheia (sau cheile) necesare.

Figura 11-Fereastra pentru selectarea metodei de instalare a rețelei

Într-un fișier text pentru mai târziu introducere manuală pe alte mașini.

Salvarea profilului pe o unitate flash USB pentru introducerea automată pe alte mașini cu Windows XP cu Service Pack versiunea 2 integrată.

Figura 12 - Salvarea parametrilor în memoria flash

Dacă este selectat modul de salvare Flash, următoarea fereastră vă va solicita să introduceți suportul Flash și să îl selectați din meniu.

Figura 13-Instalare finalizată

Dacă a fost selectată salvarea manuală a parametrilor, atunci după apăsarea butonului print...

Figura 14-Parametrii de rețea configurați

... va fi afișat un fișier text cu parametrii rețelei configurate. Vă rugăm să rețineți că sunt generate chei aleatoare și lungi (adică bune), dar TKIP este folosit ca algoritm de criptare. Algoritmul AES poate fi activat ulterior manual în setări, așa cum este descris mai sus.

2.3 Criptarea traficului

Orice punct de acces vă permite să activați modul de criptare pentru traficul transmis printr-o rețea fără fir. Criptarea traficului ascunde datele utilizatorilor rețelei și îngreunează foarte mult atacatorii să decripteze datele transmise printr-o rețea criptată. Există mai multe metode de criptare, dintre care cele mai comune sunt WEP și, mai sigure, WPA și WPA-2. Metoda de criptare WEP nu este suficient de puternică pentru standardele moderne, așa că punctele de acces moderne 802.11g folosesc deja metoda îmbunătățită de criptare WPA. Să luăm în considerare configurarea criptării WPA În panoul de control al punctului de acces, activați modul „WPA-PSK” (de preferință „WPA2-PSK”), uneori pot exista submoduri din care trebuie să alegeți personal sau simplificat, deoarece altele. este posibil să nu funcționeze în rețeaua dumneavoastră fără un server dedicat. În modul WPA, trebuie să selectați algoritmul de criptare „AES” sau „TCIP” și să introduceți cheia de criptare, care poate fi orice simbol (este recomandabil să folosiți o cheie de lungime maximă, simboluri amestecate cu numere).

Figura 15-Configurarea modului WPA-PSK pe punctul de acces

Toate Adaptoare Wi-Fi sunt configurate în același mod. Și anume, pe fiecare computer/laptop, în proprietățile „Wireless Network Connection”, selectați „WPA-PSK” pentru autentificare și criptarea datelor „AES” sau „TKIP”, în funcție de criptarea selectată la punctul de acces.

Figura 16-Configurarea adaptorului de rețea în modul WPA-PSK

Pasul 1 Deschideți browserul web, introduceți adresa IP a routerului (192.168.1.1 în mod implicit) în bara de adrese și apăsați Enter.

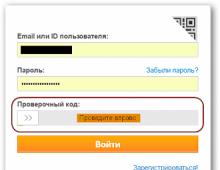

Figura 17-Fereastra browserului

Pasul 2 Introduceți numele de utilizator și parola pe pagina de conectare, numele de utilizator și parola implicite sunt admin.

Pasul 3 Din meniul din stânga, selectați Wireless -> Wireless Settings, se va deschide fereastra de setări wireless.

Figura 19-Fereastra de setări de rețea fără fir

SSID (Nume rețea fără fir): Setați un nou nume pentru rețeaua dvs. fără fir

Canal: 1, 6 sau 11 sunt mai bune decât Auto.

Bifați caseta de selectare „Activați”. Router wireless Radio” și „Activați difuzarea SSID”.

Notă: După ce faceți clic pe butonul Salvare, mesajul „Modificările setărilor de rețea fără fir vor avea efect numai după ce reporniți computerul, vă rugăm să faceți clic aici pentru a reporni computerul acum.” Nu trebuie să reporniți routerul până când nu finalizați toate setările rețelei wireless.

Pasul 5 Din meniul din stânga, selectați Wireless -> Wireless Security, în partea dreaptă, activați opțiunea WPA - PSK / WPA 2-PSK.

Figura 20-Configurare WPA-PSK

Versiune: WPA - PSK sau WPA 2- PSK

Criptare: TKIP sau AES

Parola PSK: Introduceți parola (lungimea cheii pre-partajate este de la 8 la 63 de caractere.)

Pasul 7 Din meniul din stânga, selectați Instrumente de sistem ( Utilități) -> Reporniți. Reporniți routerul pentru ca setările să aibă efect.

Figura 21-Utilități

3. Partea organizatorica si economica

Costul adaptorului a fost ales prin compararea a trei liste de prețuri ale unor companii precum SaNi, Ret și DNS-SHOP, prețurile sunt prezentate în Tabelul 1.

|

Numele produsului |

|||

|

Adaptor de rețea Powerline TP-Link TL-WPA2220KIT |

|||

|

Adaptor de rețea Powerline TP-Link TL-WPA2220KIT |

Tabelul 1-Comparația a trei liste de prețuri

Analizând și comparând prețurile, am ajuns la concluzia că este cel mai profitabil să achiziționați acest adaptor cu suport WPA în magazinul PET, deoarece prețul a fost de 1841 de ruble.

4. Sănătatea și securitatea în muncă

Situație generală.

1. Instrucțiunea de securitate a muncii este documentul principal care stabilește pentru lucrători regulile de conduită la locul de muncă și cerințele pentru efectuarea în siguranță a muncii.

2. Cunoașterea Instrucțiunilor de Securitate a Muncii este obligatorie pentru lucrătorii de toate categoriile și grupele de calificare, precum și pentru supervizorii imediati ai acestora.

La fiecare șantier trebuie elaborate și comunicate întregului personal rute sigure prin șantier până la locul de muncă și planuri de evacuare în caz de incendiu și urgență.

4. Fiecare lucrător este obligat:

respectă cerințele prezentelor instrucțiuni;

informați imediat supervizorul dumneavoastră imediat, iar în lipsa acestuia, managerul dumneavoastră superior, despre accidentul care a avut loc și despre toate încălcările cerințelor instrucțiunilor observate de acesta, precum și despre defecțiunile structurilor, echipamentelor și dispozitivelor de protecție;

amintiți-vă responsabilitatea personală pentru nerespectarea cerințelor de siguranță;

asigurați siguranța echipamentelor de protecție, a instrumentelor, a dispozitivelor, a echipamentelor de stingere a incendiilor și a documentației de securitate a muncii la locul dvs. de muncă.

SE INTERZISĂ executarea comenzilor care contravin cerințelor prezentei Instrucțiuni și „Regulilor interindustriale pentru protecția muncii (reguli de siguranță) în timpul exploatării instalațiilor electrice” POT R M-016-2001 (RD 153-34.0-03.150-). 00).

Orice computer este un dispozitiv electric și reprezintă o potențială amenințare. Prin urmare, atunci când lucrați cu un computer, este necesar să respectați cerințele de siguranță.

Înainte de a începe lucrul, trebuie să vă asigurați că cablurile electrice, întrerupătoarele, prize, cu ajutorul căruia echipamentul este conectat la rețea, prezența împământării computerului și operabilitatea acestuia. Este inacceptabil să se utilizeze componente de calitate scăzută și uzate în sistemul de alimentare cu energie, precum și înlocuitorii acestora: prize, prelungitoare, adaptoare, teuri. Este inacceptabil să se modifice în mod independent prize pentru a accepta mufe care îndeplinesc alte standarde. Contactele electrice ale prizelor nu ar trebui să sufere solicitări mecanice asociate cu conectarea componentelor masive (adaptoare, teuri etc.). Toate cablurile de alimentare și firele trebuie amplasate cu partea din spate computer și dispozitive periferice. Plasarea lor în zona de lucru a utilizatorului este inacceptabilă.

Este interzisă efectuarea oricăror operațiuni legate de conectarea, deconectarea sau mutarea componentelor unui sistem informatic fără a opri mai întâi alimentarea. Computerul nu trebuie instalat lângă încălzitoare electrice sau sisteme de încălzire. Este inacceptabil să plasați obiecte străine pe unitatea de sistem, monitor și dispozitivele periferice: cărți, coli de hârtie, șervețele, huse de praf. Acest lucru duce la blocarea permanentă sau temporară a orificiilor de ventilație. Este interzisă introducerea de obiecte străine în exploatare sau orificii de aerisire componente ale sistemului informatic.

Unele componente ale computerului sunt capabile să mențină tensiune înaltă pentru o lungă perioadă de timp după aceea

Caracteristici de putere unitate de sistem. Toate componentele unității de sistem primesc energie electrică de la sursa de alimentare. Sursa de alimentare a PC-ului este o unitate autonomă situată în partea de sus a unității de sistem. Reglementările de siguranță nu interzic deschiderea unității de sistem, de exemplu, atunci când instalați dispozitive interne suplimentare sau le faceți upgrade, dar acest lucru nu se aplică sursei de alimentare. Alimentarea calculatorului este o sursă de risc crescut de incendiu, astfel că poate fi deschisă și reparată doar în ateliere specializate. Sursa de alimentare are un ventilator încorporat și orificii de ventilație. Din acest motiv, praful se va acumula inevitabil în el, ceea ce poate provoca un scurtcircuit. Se recomandă utilizarea periodică (o dată sau de două ori pe an) a unui aspirator pentru a îndepărta praful din sursa de alimentare prin orificiile de ventilație fără a deschide unitatea de sistem. Este deosebit de important să efectuați această operațiune înainte de fiecare transport sau înclinare a unității de sistem.

Sistem de cerințe igienice. Lucrul cu un computer pentru o perioadă lungă de timp poate duce la probleme de sănătate. Munca pe termen scurt cu un computer instalat cu încălcări grave ale standardelor și regulilor de igienă duce la oboseală crescută. Efecte nocive sistemul informatic de pe corpul uman este complex. Parametrii monitorului afectează organele vizuale. Echipamentul locului de muncă afectează organele sistemului musculo-scheletic. Natura amenajării echipamentelor într-o clasă de calculatoare și modul de utilizare a acestuia afectează atât starea psihofiziologică generală a corpului, cât și organele sale vizuale.

Cerințe de sistem video. În trecut, monitoarele erau privite în primul rând ca o sursă de radiații dăunătoare, care afectează în primul rând ochii. Astăzi, această abordare este considerată insuficientă. Pe lângă radiațiile electromagnetice dăunătoare (care este monitoare moderne redus la un nivel relativ sigur), trebuie luați în considerare parametrii de calitate a imaginii și sunt determinați nu numai de monitor, ci și de adaptorul video, adică de întregul sistem video în ansamblu.

La locul de muncă, monitorul trebuie instalat astfel încât să excludă posibilitatea reflectării ecranului său către utilizator de la sursele de iluminare generală din cameră.

Distanța de la ecranul monitorului la ochii utilizatorului ar trebui să fie de la 50 la 70 cm. Nu este nevoie să încercați să mutați monitorul cât mai departe de ochi de teama radiațiilor dăunătoare (pe baza experienței de zi cu zi cu televizorul). unghiul de vizualizare al celor mai caracteristice obiecte este de asemenea important pentru ochi. În mod optim, plasarea monitorului la o distanță de 1,5 D față de ochii utilizatorului, unde D este dimensiunea ecranului monitorului, măsurată în diagonală. Comparați această recomandare cu valoarea de 3...5 D recomandată pentru televizoarele de uz casnic și comparați dimensiunea caracterelor de pe ecranul monitorului (cel mai tipic obiect care necesită concentrare) cu dimensiunea obiectelor tipice pentru televizor (imagini cu oameni, clădiri, obiecte naturale). O distanță excesivă de la ochi la monitor duce la o presiune suplimentară asupra organelor vizuale, afectează dificultatea trecerii de la lucrul cu un monitor la lucrul cu o carte și se manifestă prin dezvoltarea prematură a hipermetropiei.

Un parametru important este rata de cadre, care depinde de proprietățile monitorului, adaptorului video și setări software sisteme video. Pentru a lucra cu texte, rata minimă de cadre permisă este de 72 Hz. Pentru lucrările grafice, se recomandă o rată a cadrelor de 85 Hz sau mai mare.

Cerințe la locul de muncă. Cerințele pentru locul de muncă includ cerințe pentru un birou, un scaun (scaun, fotoliu), suporturi pentru brațe și picioare. În ciuda simplității aparente, asigurați amplasarea corectă a elementelor sistemului informatic și aterizare corectă extrem de dificil pentru utilizator. O soluție completă a problemei necesită costuri suplimentare comparabile ca mărime cu costul componentelor individuale ale unui sistem informatic, prin urmare, în viața de zi cu zi și în producție, aceste cerințe sunt adesea neglijate.

Monitorul trebuie instalat direct în fața utilizatorului și nu ar trebui să necesite rotirea capului sau a corpului.

Desktopul și scaunul trebuie să aibă o astfel de înălțime încât nivelul ochilor utilizatorului să fie ușor deasupra centrului monitorului. Ar trebui să priviți ecranul monitorului de sus în jos și nu invers. Chiar și munca pe termen scurt cu un monitor instalat prea sus duce la oboseala coloanei cervicale.

Dacă, la instalarea corectă a monitorului în raport cu nivelul ochilor, se dovedește că picioarele utilizatorului nu se pot sprijini liber pe podea, trebuie instalat un suport pentru picioare, de preferință unul înclinat. Dacă picioarele nu au un suport de încredere, acest lucru va duce cu siguranță la o postură proastă și la oboseală a coloanei vertebrale. Este convenabil atunci când mobilierul pentru computer (birou și scaun de lucru) are mijloace pentru reglarea înălțimii. În acest caz, este mai ușor să obțineți poziția optimă.

Tastatura trebuie amplasată la o astfel de înălțime încât degetele să se sprijine liber pe ea, fără tensiune, iar unghiul dintre umăr și antebraț să fie de 100° - 110°. Pentru lucru, se recomandă utilizarea meselor speciale pentru computer, care au rafturi detașabile pentru tastatură. Lucrul cu tastatura pentru o perioadă lungă de timp poate provoca oboseală în tendoanele articulației încheieturii mâinii. Este cunoscută o boală profesională gravă - sindromul de tunel carpian, asociat cu poziția incorectă a mâinii pe tastatură. Pentru a evita stresul excesiv asupra mâinii, este recomandabil să asigurați un scaun de lucru cu cotiere, a cărui înălțime, măsurată de la podea, coincide cu înălțimea tastaturii.

Când lucrați cu mouse-ul, mâna nu trebuie să fie suspendată. Cotul sau cel puțin încheietura mâinii trebuie să aibă un sprijin ferm. Dacă este dificil să oferiți locația necesară pentru birou și scaun, se recomandă utilizarea unui mouse pad cu o rolă de sprijin specială. Sunt adesea cazuri când, în căutarea sprijinului pentru mână (de obicei cea dreaptă), monitorul este așezat pe lateral utilizatorului (respectiv, în stânga) astfel încât să funcționeze pe jumătate răsucit, sprijinit pe cot sau încheietura mana dreapta despre masă.

4.1 Cerințe de siguranță electrică

Atunci când folosește tehnologia informatică și echipamentele periferice, fiecare angajat trebuie să manipuleze cu atenție și atenție cablurile, dispozitivele și echipamentele electrice și să nu uite întotdeauna că neglijarea regulilor de siguranță amenință atât sănătatea umană, cât și viața.

Pentru a evita înfrângerea soc electric Este necesar să cunoașteți și să respectați cu fermitate următoarele reguli pentru utilizarea în siguranță a energiei electrice:

1. Este necesar să monitorizați în mod constant la locul de muncă starea bună a cablajului electric, întrerupătoarelor, prizelor cu care echipamentul este conectat la rețea și împământarea. Dacă este detectată o defecțiune, opriți imediat alimentarea echipamentelor electrice și anunțați administrația. Continuarea funcționării este posibilă numai după ce defecțiunea a fost eliminată.

2. Pentru a evita deteriorarea izolației firelor și scurtcircuitele, următoarele nu sunt permise:

a) atârnă ceva pe fire;

b) vopsiți și albiți corzile și firele;

c) așezați fire și cabluri în spatele conductelor de gaz și apă, în spatele radiatoarelor sistemului de încălzire;

d) trageți ștecherul din priză cu ajutorul cablului, trebuie aplicată forță pe corpul ștecherului.

3. Pentru a evita șocurile electrice, este interzis:

a) pornește și oprește adesea computerul în mod inutil;

b) atingeți ecranul și spatele blocurilor computerului;

c) lucrul la echipamente informatice și echipamente periferice cu mâinile ude;

d) lucrari la echipamente informatice si echipamente periferice care prezinta deteriorari la integritatea carcasei, incalcari ale izolatiei firelor, indicare defectuoasa a pornirii, cu semne tensiune electrică pe corp

e) plasează obiecte străine pe echipamentele informatice și echipamentele periferice.

4. Este interzisă verificarea funcționalității echipamentelor electrice în încăperi care nu sunt adecvate pentru utilizare cu podele conductoare, umede și nu permit împământarea pieselor metalice accesibile.

5. Reparația echipamentelor electrice se efectuează numai de către tehnicieni de specialitate cu respectarea cerințelor tehnice necesare.

6. Este inacceptabil să efectuați reparații la computere și echipamente periferice în timp ce sunt sub tensiune.

7. Pentru a evita șocurile electrice, atunci când utilizați aparate electrice, nu trebuie să atingeți simultan nicio conductă, radiatoare de încălzire sau structuri metalice legate la pământ.

8. Când utilizați electricitatea în zone umede, aveți grijă deosebită.

9. Dacă se descoperă un fir rupt, trebuie să informați imediat administrația despre acesta și să luați măsuri pentru a preveni contactul persoanelor cu acesta. Atingerea firului pune viața în pericol.

10. Salvarea unei victime în caz de șoc electric depinde în principal de viteza de eliberare a acesteia de acțiunea curentului.

În toate cazurile de șoc electric la o persoană, apelați imediat un medic. Înainte de sosirea medicului, trebuie, fără să pierdeți timp, să începeți acordarea primului ajutor victimei.

Este necesar să începeți imediat respirația artificială, dintre care cea mai eficientă este metoda „gură la gură” sau „gura la nas”, precum și masajul cardiac extern.

La persoana afectată de curentul electric se face respirație artificială până la sosirea medicului.

4.2 Cerințe privind spațiile

Spațiul trebuie să aibă iluminat natural și artificial. Amplasarea stațiilor de lucru în spatele monitoarelor pentru utilizatorii adulți în subsoluri nu este permisă.

Suprafața per unu la locul de muncă cu un computer pentru utilizatorii adulți ar trebui să fie de cel puțin 6 m2, iar volumul ar trebui să fie de cel puțin -20 m3.

Camerele cu calculatoare trebuie sa fie dotate cu incalzire, aer conditionat sau sisteme eficiente de alimentare si evacuare.

Pentru decorarea interioară a încăperilor cu computere, trebuie utilizate materiale cu reflexie difuză cu un coeficient de reflexie pentru tavan de 0,7-0,8; pentru pereți -- 0,5-0,6; pentru podea - 0,3-0,5.

Suprafața podelei din sălile de operație de calculatoare trebuie să fie plană, fără gropi, antiderapante, ușor de curățat și curatare umeda, au proprietăți antistatice.

Mai întâi ar trebui să existe o trusă de prim ajutor în cameră. îngrijire medicală, extinctor cu dioxid de carbon pentru stingerea incendiului.

4.3 Cerințe de securitate la incendiu

Este interzisă deținerea de substanțe inflamabile la locul de muncă

În incintă sunt interzise următoarele:

a) aprinde focul;

b) porniți echipamentele electrice dacă camera miroase a gaz;

c) fum;

d) uscați ceva pe dispozitivele de încălzire;

e) închideți orificiile de ventilație din echipamentele electrice

Sursele de aprindere sunt:

a) scânteie datorată descărcării de electricitate statică

b) scântei de la echipamente electrice

c) scântei de la impact și frecare

d) flacără deschisă

În cazul în care apare un pericol de incendiu sau incendiu, personalul trebuie să ia imediat măsurile necesare pentru eliminarea acestuia și, în același timp, să informeze administrația despre incendiu.

Spațiile cu echipamente electrice trebuie să fie echipate cu stingătoare de incendiu de tip OU-2 sau OUB-3.

Concluzie

Astăzi, rețelele wireless s-au răspândit, ceea ce duce la necesitatea dezvoltării unei tehnologii pentru protejarea informațiilor din rețelele wireless.

În urma cercetărilor efectuate în cadrul acestui proiect de teză, se pot trage următoarele concluzii:

Transmiterea de date wireless include posibilitatea conexiunii neautorizate la punctele de acces, comunicarea nefixată, interceptarea cu urechea pentru aceasta este necesar să se asigure măsuri de securitate de înaltă calitate, deoarece vă puteți conecta la rețea dintr-o mașină parcata pe stradă.

O revizuire a software-ului a arătat că rețelele wireless folosesc programe specializate precum WEP și WPA.

Cel mai recomandabil este să utilizați programul WPA pentru a proteja informațiile din rețelele wireless, deoarece programul WPA îmbunătățește securitatea datelor și controlul accesului la rețelele wireless și acceptă criptarea în conformitate cu standardul AES (Advanced Encryption Standard, un standard avansat de criptare), care are un algoritm criptografic mai puternic.

Lista surselor utilizate

Aknorsky D. Un pic despre rețelele fără fir // Computer Price.-2003.-Nr. 48.

Berlin A.N. Rețele și dispozitive de telecomunicații. //Universitatea de Internet tehnologia Informatiei- INTUIT.ru, BINOM. Knowledge Laboratory, 2008. - 319 pagini Sisteme de transmitere a informaţiei. Curs de curs. /S.V. Kunegin - M.: unitate militară 33965, 1998, - 316 p. cu bolnav.

Rețea fără fir DIY

Vishnevsky V.M., Lyakhov A.I., Portnoy S.L., Shahnovich I.V. Rețele de transmisie de informații fără fir în bandă largă. - 2005. - 205 p.

Recuperarea datelor într-o rețea fără fir //iXBT URL:http://www.ixbt.com/storage/faq-flash-p0.shtml

Gultyaev A.K. Recuperare date. a 2-a ed. - Sankt Petersburg: Peter, 2006. - 379 p.:

Zorin M., Pisarev Yu., Solovyov P. Rețele wireless: starea actuală și perspective. - Conectați! // World of Communications 1999. Nr. 4. pag. 104.

Zaidel I. O unitate flash ar trebui să trăiască mult timp // URL R.LAB: http://rlab.ru/doc/long_live_flash.html

Zorin M., Pisarev Yu., Solovyov P. Echipamente radio în gama de 2,4 GHz: provocări și oportunități // PCWeek/Russian Edition.1999.Nr.20-21.p.

Christian Barnes, Tony Boates, Donald Lloyd, Erik Uhle, Jeffrey Poslans, David M. Zanjan, Neil O'Farrell, Protection against wireless network hackers - Editura: IT Company, DMK press. - 480 p.

Merritt Maxim, David Pollino., Securitatea rețelei fără fir. - 2004. - 288s

Molta D., Foster-Webster A. Echipamente de testare pentru rețele LAN fără fir ale standardului 802.11 // Rețele și sisteme de comunicare 1999. Nr. 7. pag.

Mitilino S. Securitatea rețelelor fără fir //ITC-Online.-2003.-Nr 27 URL: http://itc.ua/node/14109

Norenkov, V.A. Trudonoshin - M.: Editura MSTU im. N.E. Bauman, 1998. 232 p.

Olifer V.G., Olifer N.A. Bazele rețelelor de date. //Internet University of Information Technologies - INTUIT.ru, 2005 - 176 pagini.

Oleinik T. Rețele fără fir: stare actuală și perspective.//Home PC.-2003.-Nr. 10.

Adresa URL a software-ului complex PC-3000 Flash//ACE Lab:http://www.acelab.ru/dep.pc/pc3000.flash.php

Proletarsky A.V., Baskakov I.V., Chirkov D.N. Rețele wireless Wi-Fi. - 2007. - 216s

Proletarsky A.V., Baskakov I.V., Fedotov R.A. Organizarea rețelelor fără fir. - Editura: Moscova. - 2006. - 181 p.

Sebastian Rapley. LAN fără restricții // PC Magazine/Russian Edition.1999.№12.p.105.

Stakhanov S. Recuperare date Wi-Fi // Stakhanov Data Recovery Center URL: http://www.stahanov-rdc.ru/povrejdenie-flash.html

Tehnologii de rețea fără fir//iXBT URL:http://www.ixbt.com/storage/flash-tech.shtml

Utilități pentru recuperarea datelor // Adresa URL a Centrului ACE Data Recovery: http://www.datarec.ru/articles/article_10.php

Frank J. Derfler, Jr., Les Freed. Wireless LAN //PC Magazine/Russian Edition.2000.Nr.6. .

Yuri Pisarev. Rețele fără fir: în drum spre noi standarde // Revista PC/Ediția rusă.1999.Nr. 184.

Yuri Pisarev. Securitatea rețelelor fără fir // PC Magazine/Russian Edition.1999.№12.pag. 97.

Wifi. Retea fara fir

Wi-fu: tehnici „de luptă” pentru hacking și protejarea rețelelor wireless titlu

Lista de abrevieri

WEP - Confidențialitate echivalentă prin cablu

WPA - Acces protejat prin Wi-Fi

ARP - Address Resolution Protocol

AES - Standard avansat de criptare

TKIP - Protocolul de integritate a cheii temporale

Wi-fi - Fidelitate fără fir

Anexa A

Figura 22- Securitate WPA

Figura 23 - Construirea unei rețele wireless sigure

Figura 24 - Adaptor compatibil WPA

Postat pe Allbest.ru

Documente similare

Determinarea în procesul de cercetare a unei modalități eficiente de protejare a informațiilor transmise printr-o rețea Wi-Fi. Principiile de funcționare a unei rețele Wi-Fi. Metode de acces neautorizat la rețea. Algoritmi de securitate a rețelei fără fir. Natura nefixată a conexiunii.

lucrare curs, adaugat 18.04.2014

Tehnologia de transmitere a informațiilor fără fir. Dezvoltarea rețelelor locale fără fir. Standard Securitate WEP. Procedura de criptare WEP. Hackerea unei rețele fără fir. Mod ID de rețea ascuns. Tipuri și protocoale de autentificare. Hackerea unei rețele fără fir.

rezumat, adăugat 17.12.2010

Mecanisme de asigurare a securității informațiilor rețelelor corporative împotriva amenințărilor de pe internet. Mecanism de protecție a informațiilor bazat pe utilizarea firewall-urilor. Principii de construire a rețelelor virtuale securizate (folosind protocolul SKIP ca exemplu).

rezumat, adăugat la 02.01.2016

Perioade de dezvoltare și standarde de bază ale rețelelor wireless moderne. Istoria apariției și domeniului de aplicare a tehnologiei Bluetooth. Tehnologia și principiul de funcționare a tehnologiei de transmitere a datelor fără fir Wi-Fi. WiMAX este un standard de rețea fără fir urban.

prezentare, adaugat 22.01.2014

Caracteristici de protecție a informațiilor la construirea rețelelor locale agentii guvernamentale, analiza unei diagrame de rețea neprotejată și identificarea potențialelor amenințări la adresa securității informațiilor, caracteristici ale instrumentelor de protecție software care implementează tehnologia VPN.

lucrare curs, adaugat 21.06.2011

Problema securității informațiilor. Caracteristici de protecție a informațiilor în rețelele de calculatoare. Amenințări, atacuri și canale de scurgere de informații. Clasificarea metodelor si mijloacelor de asigurare a securitatii. Arhitectura rețelei și protecția acesteia. Metode de asigurare a securității rețelei.

teză, adăugată 16.06.2012

Caracteristicile standardului IEEE 802.11. Principalele domenii de aplicare ale rețelelor de calculatoare fără fir. Metode de construire a rețelelor wireless moderne. Zonele de bază Servicii BSS. Tipuri și varietăți de conexiuni. Privire de ansamblu asupra mecanismelor de acces media.

rezumat, adăugat la 12.01.2011

Descrierea principalelor vulnerabilități ale tehnologiei de transmitere a informațiilor Wi-Fi: atacuri, amenințări de criptosecuritate, anonimat. Principii și metode de asigurare a securității rețelelor fără fir. Tehnologii pentru integritatea și confidențialitatea datelor transmise prin rețea.

test, adaugat 25.12.2014

Caracteristici comparative protocoale pentru organizarea rețelelor fără fir. Structura și topologia rețelei ZigBee, specificația standard IEEE 802.15.4. Opțiuni pentru soluții hardware ZigBee pe cipuri de la diverși producători și tehnologie de programare.

teză, adăugată 25.10.2013

Analiza obiectivelor de proiectare a rețelei. Dezvoltarea unui model topologic al unei rețele de calculatoare. Testarea echipamentelor de comutare. Caracteristici ale dispozitivelor client. Cerințe pentru acoperire și viteza de transfer de date. Tipuri de amenințări de securitate la adresa rețelelor wireless.

Deci, ați cumpărat un adaptor wireless, l-ați conectat la rețea, ați configurat o conexiune la Internet - și aveți libertate deplină fără fir. Acum nu trebuie să conectați un cablu pentru a accesa rețeaua, trebuie doar să vă aflați în aria de acoperire a unei rețele wireless - și acest lucru este mult mai simplu și mai convenabil. Cu toate acestea, este simplu și convenabil nu numai pentru tine. La urma urmei, spre deosebire de rețelele cu fir, pentru a pirata rețelele wireless, este suficient să fii în aria lor de acoperire, care se poate extinde dincolo de clădiri.

Nu credeți că nu aveți de ce să vă temeți dacă ați instalat o rețea wireless acasă. Desigur, este puțin probabil ca orice informație confidențială să fie stocată pe computerul tău de acasă (deși acesta poate fi cazul), iar cel mai mult pe care un atacator se poate baza este arhiva ta foto personală și o selecție a muzicii tale preferate. Cu toate acestea, acesta nu este principalul pericol de a pirata rețelele wireless de acasă. De obicei, hackerii sunt interesați de accesul dvs. la Internet.

Dacă plătești pentru internet în funcție de traficul consumat, asta conexiune neautorizată poate duce la costuri inutile. Fericiții deținători de tarife nelimitate nu se pot simți, desigur, dacă altcineva începe să-și folosească accesul la internet, nu va avea de suferit financiar. Dar, în același timp, există pericolul ca viteza conexiunii dvs. să scadă - acest lucru este valabil mai ales dacă iubitul de freebie nu este modest și începe să folosească peering prin canalul dvs. la maximum.

Ei bine, nu este nevoie să vorbim despre necesitatea de a proteja rețelele wireless într-o întreprindere - munca unei organizații moderne este adesea atât de dependentă de infrastructura IT încât eșecurile și încălcările protecției rețelelor locale pot distruge complet activitățile eficiente.

Criptare

Criptarea este una dintre cele mai multe moduri evidente protecția rețelei fără fir. În teorie, totul este simplu - pentru ca un dispozitiv de utilizator să se conecteze la o rețea fără fir, trebuie să își confirme drepturile într-un fel sau altul folosind autentificare. Astfel, pentru a proteja informațiile din rețelele de calculatoare, este necesar doar restricționarea accesului la rețea folosind parole sau alte mijloace de autentificare.

Din punct de vedere istoric, prima astfel de metodă de protecție a rețelelor wireless a fost criptarea WEP. Cu ceva timp în urmă, algoritmul a oferit suficient protecţie fiabilă rețelele fără fir, însă, în 2001, criptoanalistii au efectuat mai multe studii care au atras atenția asupra anumitor vulnerabilități ale acestui algoritm, datorită cărora o conexiune protejată de acest algoritm poate fi piratată în câteva minute. Deși această criptare este mai bună decât transmiterea datelor printr-o conexiune directă, necriptată, nu este potrivită pentru protejarea rețelelor wireless de hackeri wireless. În ciuda acestui fapt, există încă un număr mare de rețele fără fir care sunt protejate de acest algoritm special. Acest lucru se datorează faptului că hardware-ul mai vechi nu acceptă metode moderne protecția informațiilor în rețelele de calculatoare. Cu toate acestea, în ciuda erorilor de implementare ale unei metode de criptare, această abordare pentru protejarea informațiilor în rețele este destul de eficientă. Prin urmare, după WEP, a apărut un alt algoritm, lipsit de dezavantajele predecesorului său - WPA.

Pe lângă eliminarea erorilor din algoritmul de criptare, această metodă de securitate a folosit noul protocol de autentificare extins EAP, protocolul temporar de integritate a cheii TKIP și mecanismul de verificare a integrității mesajului MIC. S-ar părea că acest set impresionant de tehnologii ar trebui să ofere un nivel ridicat de protecție pentru rețelele de calculatoare. Cu toate acestea, nu cu mult timp în urmă, în 2009, au fost prezentate dovezi că orice conexiune protejată de acest protocol poate fi piratată (și, cu combinații reușite de setări, străpungerea protecției rețelelor de calculatoare durează aproximativ 1 minut). Cu toate acestea, criptarea ca metodă de protecție a rețelelor fără fir nu va renunța la poziția sa. În 2004, cu mult înainte ca WPA să fie compromis, un nou protocol WPA 2. Principala diferență față de WPA este schimbarea de la metoda de criptare RC4 fundamental vulnerabilă la algoritmul AES mai robust. În prezent, nu există rapoarte că o astfel de securitate a rețelei de calculatoare poate fi compromisă.

Cu toate acestea, o piedică majoră pentru implementarea completă a unei astfel de securități wireless moderne și rezistente la hackeri precum WPA2 este suportul acestuia din partea dispozitivelor client. Nu există probleme dacă implementați o rețea de la zero - totul aparate moderne, lansat după 2006, susțin această metodă de protecție a informațiilor din rețele. Cu toate acestea, dacă aveți dispozitive fără fir pe care doriți să le utilizați în rețelele fără fir și nu acceptă WPA2, atunci nu uitați că criptarea nu este singura modalitate eficientă de a proteja rețelele de computere.

Filtrarea după adrese MAC

O metodă destul de eficientă de protejare a rețelelor locale este filtrarea accesului după adrese MAC. O adresă MAC este un număr unic al unei interfețe de rețea (placă de rețea). Astfel, cunoscând în prealabil adresele MAC ale dispozitivelor de încredere, puteți configura securitatea rețelei wireless. Cu toate acestea, deoarece echipamentele moderne de rețea pot schimba adresa MAC din fabrică, această metodă de protecție a informațiilor din rețea poate să nu fie eficientă. La urma urmei, dacă un atacator obține cumva acces la un dispozitiv de încredere, el poate copia adresa MAC a acestuia și, în viitor, o poate folosi pentru a pătrunde în rețea de pe orice alt dispozitiv (dacă, desigur, acceptă schimbarea adresei MAC). Cu toate acestea, această metodă poate fi utilizată în plus față de altele, sporind astfel securitatea rețelei wireless.

Se ascunde SSID

Pentru a pirata ceva, trebuie să-l vezi sau măcar să știi despre existența lui. Și dacă această metodă nu este potrivită pentru protejarea unei rețele locale (încercați să ascundeți firele), atunci pentru protejarea rețelelor wireless aceasta este o soluție destul de bună. Faptul este că, în mod implicit, punctul de acces își transmite în mod constant SSID-ul - identificatorul rețelei fără fir. Acesta este identificatorul pe care îl observă placa de rețea a laptopului sau a comunicatorului atunci când apare un mesaj pe care îl observă că a fost detectată o nouă rețea fără fir. În ciuda faptului că anularea traducerii SSID nu face în principiu imposibilă detectarea rețelei, va fi mult mai dificil pentru un atacator să o detecteze și chiar mai dificil să se conecteze la o astfel de rețea. Cu toate acestea, această metodă de protecție a informațiilor din rețele are și anumite dezavantaje: atunci când conectați dispozitive noi la o rețea wireless existentă, va trebui să introduceți manual numele rețelei.

În general, o astfel de metodă de protejare a informațiilor precum VPN a fost inventată nu atât pentru a proteja rețelele wireless, ci pentru a organiza o conexiune sigură la o rețea locală la distanță prin Internet. Cu toate acestea, această tehnologie funcționează excelent în rețelele fără fir și este excelentă pentru protejarea rețelelor locale. În acest caz, rețeaua fără fir în sine poate fi complet lipsită de altă protecție, dar nu vor exista resurse deschise în ea - toate resursele vulnerabile sunt situate într-o rețea virtuală, singura interfață la care este accesibilă numai prin intermediul rețelei wireless. Algoritmi moderni criptarea asigură o rezistență ridicată a unei astfel de conexiuni și o protecție fiabilă a informațiilor din rețelele de calculatoare.

Tema protejării rețelelor wireless este destul de extinsă, dar regulile generale pentru protejarea informațiilor în rețele sunt în general aceleași. Dacă doriți să obțineți o protecție cu adevărat rezistentă la piratare a rețelei de computere, este mai bine să combinați mai multe metode de protecție.

Combinația unui sistem de protecție locală cu mai multe straturi (cea mai avansată opțiune de criptare, ascunderea SSID-ului, filtrarea adresei MAC și transferul de date prin VPN) vă va permite să protejați eficient informațiile din rețelele de computere. Cu toate acestea, în căutarea eficienței, încercați să mențineți un echilibru între fiabilitatea protecției și ușurința în utilizare - la urma urmei, cu cât mai multe verificări și obstacole în rețeaua dvs. wireless, cu atât va fi mai dificil de utilizat. Prin urmare, atunci când vă gândiți să vă protejați rețeaua locală, gândiți-vă la probabilitatea unui atac de hacker asupra rețelei dvs. - nu supraîncărcați rețeaua cu măsuri de securitate nejustificate, acest lucru poate afecta negativ performanța și poate duce la pierderea lățimii de bandă.

Acces neautorizat - citirea, actualizarea sau distrugerea informațiilor fără autoritatea corespunzătoare pentru a face acest lucru.

Accesul neautorizat se realizează, de regulă, prin folosirea numelui altcuiva, modificarea adreselor fizice ale dispozitivelor, utilizarea informațiilor rămase după rezolvarea problemelor, modificarea software-ului și informațiilor, sustragerea mediilor de stocare, instalarea echipamentelor de înregistrare.

Pentru a vă proteja cu succes informațiile, utilizatorul trebuie să aibă o înțelegere absolut clară a posibilelor modalități de acces neautorizat. Principalele moduri tipice de a obține informații neautorizate:

· furtul de medii de stocare și deșeuri de producție;

· copierea suporturilor de stocare cu depășirea măsurilor de securitate;

· deghizarea în utilizator înregistrat;

· farsă (deghizată în cereri de sistem);

· exploatarea deficiențelor sistemelor de operare și ale limbajelor de programare;

· utilizare marcaje softwareși blocuri software de tip „cal troian”;

· interceptarea radiaţiilor electronice;

· interceptarea radiaţiilor acustice;

· fotografierea la distanță;

· utilizarea dispozitivelor de ascultare;

· dezactivarea intenționată a mecanismelor de protecție etc.

Pentru a proteja informațiile împotriva accesului neautorizat, se folosesc următoarele:

1) evenimente organizatorice;

2) mijloace tehnice;

3) software;

4) criptare.

Evenimentele organizatorice includ:

· mod de acces;

· stocarea media și a dispozitivelor într-un seif (dischete, monitor, tastatură etc.);

· restricționarea accesului persoanelor la sălile de calculatoare etc.

Mijloacele tehnice includ:

· filtre, ecrane pentru echipamente;

· tasta pentru blocarea tastaturii;

· dispozitive de autentificare – pentru citirea amprentelor, forma mâinii, irisul, viteza și tehnicile de tastare etc.;

· chei electronice pe microcircuite etc.

Instrumentele software includ:

· acces prin parolă – setarea permisiunilor utilizatorului;

· blocați ecranul și tastatura folosind o combinație de taste din utilitarul Diskreet din pachetul Norton Utilites;

· utilizarea instrumentelor de protecție cu parolă BIOS - pe BIOS-ul propriu-zis și pe PC în ansamblu etc.

Criptarea este transformarea (codificarea) informațiilor deschise în informații criptate care sunt inaccesibile celor din afară. Metodele de criptare și decriptare a mesajelor sunt studiate de știința criptologiei, a cărei istorie datează de aproximativ patru mii de ani.

2.5. Protejarea informațiilor în rețelele wireless

Rate de adoptare incredibil de rapide în rețelele de astăzi solutii wireless te fac să te gândești la fiabilitatea protecției datelor.

Însuși principiul transmisiei wireless de date include posibilitatea conexiunilor neautorizate la punctele de acces.

O amenințare la fel de periculoasă este posibilitatea furtului de echipamente. Dacă politica de securitate a rețelei fără fir se bazează pe adrese MAC, atunci o placă de rețea sau un punct de acces furat de un atacator poate deschide accesul la rețea.

Adesea, conexiunea neautorizată a punctelor de acces la o rețea LAN este efectuată chiar de angajații întreprinderii, care nu se gândesc la protecție.

Asemenea probleme trebuie abordate cuprinzător. Măsurile organizatorice sunt selectate în funcție de condițiile de funcționare ale fiecărei rețele specifice. În ceea ce privește măsurile tehnice, se obțin rezultate foarte bune prin utilizarea autentificării reciproce obligatorii a dispozitivelor și introducerea controalelor active.

În 2001, au apărut primele implementări de drivere și programe care ar putea face față criptării WEP. Cea mai de succes este cheia PreShared. Dar este bine numai dacă există o criptare fiabilă și o înlocuire regulată a parolelor de înaltă calitate (Fig. 1).

Figura 1 - Algoritm pentru analiza datelor criptate

Cerințe moderne de protecție

Autentificare

În prezent, în diferite echipamente de rețea, inclusiv dispozitive fără fir, este utilizată pe scară largă o metodă de autentificare mai modernă, care este definită în standardul 802.1x - până când se efectuează verificarea reciprocă, utilizatorul nu poate nici primi și nici transmite date.

O serie de dezvoltatori folosesc protocoalele EAP-TLS și PEAP pentru autentificare pe dispozitivele lor, Cisco Systems, oferă pentru rețelele sale wireless, pe lângă cele menționate, următoarele protocoale: EAP-TLS, PEAR, LEAP, EAP-FAST.

Toate metodele moderne de autentificare necesită suport pentru cheile dinamice.

Principalul dezavantaj al LEAP și EAP-FAST este că aceste protocoale sunt acceptate în principal în echipamentele Cisco Systems (Fig. 2).

Figura 2 - Structura pachetelor 802.11x folosind criptarea TKIP-PPK, MIC și WEP.

Criptare și integritate

Pe baza recomandărilor Cisco Systems 802.11i, a fost implementat protocolul TCIP (Temporal Integrity Protocol), care asigură schimbarea cheii de criptare PPK (Per Packet Keying) în fiecare pachet și monitorizarea integrității mesajelor MIC (Message Integrity Check).

Un alt protocol promițător de criptare și integritate este AES (Advanced Encryption Standard). Are o putere criptografică mai bună în comparație cu DES și GOST 28147-89. Oferă atât criptare, cât și integritate.

Rețineți că algoritmul utilizat în acesta (Rijndael) nu necesită resurse mari nici în timpul implementării, nici în timpul funcționării, ceea ce este foarte important pentru reducerea latenței datelor și a încărcării procesorului.

Standardul de securitate pentru rețelele locale fără fir este 802.11i.

Standardul Wi-Fi Protected Access (WPA) este un set de reguli care asigură implementarea protecției datelor în rețelele 802.11x. Din august 2003, conformitatea cu standardele WPA a fost o cerință obligatorie pentru echipamentele certificate ca Wi-Fi Certified.

Specificația WPA include un protocol TKOP-PPK modificat. Criptarea se realizează folosind o combinație de mai multe chei - cele curente și ulterioare. În acest caz, lungimea IV este mărită la 48 de biți. Acest lucru face posibilă implementarea unor măsuri suplimentare pentru protejarea informațiilor, de exemplu, pentru a înăspri cerințele pentru reasociere și reautentificare.

Specificațiile includ suport pentru 802.1x/EAP, autentificarea cheii partajate și, desigur, managementul cheilor.

Tabelul 3 - Metode de implementare a politicii de securitate

|

Index | ||||

|

Suport pentru sistemul de operare modern | ||||

|

Complexitatea software-ului și intensitatea resurselor de autentificare | ||||

|

Dificultate de control | ||||

|

Conectare unică (autentificare unică pe Windows) | ||||

|

Taste dinamice | ||||

|

Parole unice | ||||

Continuarea tabelului 3

Cu condiția să se utilizeze echipamente și software moderne, acum este destul de posibil să se construiască o rețea wireless sigură și rezistentă la atac, bazată pe standardele din seria 802.11x.

Aproape întotdeauna, o rețea wireless este conectată la una cu fir și asta, pe lângă nevoia de protecție canale wireless, este necesar să se asigure protecție în rețelele cu fir. În caz contrar, rețeaua va avea securitate fragmentată, care este în esență un risc de securitate. Este recomandabil să folosiți echipamente care au certificat Wi-Fi Certified, adică care confirmă conformitatea cu WPA.

Trebuie să implementăm 802.11x/EAP/TKIP/MIC și managementul dinamic al cheilor. În cazul unei rețele mixte, ar trebui utilizate VLAN-uri; Dacă sunt prezente antene externe, se utilizează tehnologia de rețea privată virtuală VPN.

Este necesar să combinați atât metodele de protecție de protocol și software, cât și cele administrative.

11.06.2014

Tehnologia Wi-Fi este dezvoltată pe baza standardului IEEE 802.11 și este utilizată pentru a crea rețele de comunicații fără fir de bandă largă care operează în benzi de frecvență fără licență disponibile public. Din punct de vedere al securității, trebuie luat în considerare mediul de transmisie a semnalului - în rețelele wireless este mult mai ușor să accesezi informațiile transmise decât în cele cu fir, pentru care trebuie doar să plasezi antena în zona de propagare a semnalului.

Există două opțiuni principale pentru crearea unei topologii de rețea fără fir:

- Ad-hoc – transfer direct între dispozitive;

- Hot-spot – transmisia se realizează printr-un punct de acces.

Rețelele hot-spot au un punct de acces, prin care nu are loc doar interacțiunea în cadrul rețelei, ci și accesul la rețelele externe. Hot-spot-ul este de cel mai mare interes din punct de vedere al securității informațiilor, deoarece piratand un punct de acces, un atacator poate obține informații nu numai de la stațiile situate în această rețea wireless.

Pentru a proteja datele din rețelele Wi-Fi, se folosesc metode de restricție de acces, autentificare și criptare.

Metodele de restricție de acces includ filtrarea adreselor MAC și utilizarea modului SSID (Service Set IDentifier) de rețea fără fir ascunsă.

Filtrarea se poate face în trei moduri:

- Punctul de acces permite stațiilor cu orice adresă MAC să obțină acces;

- Punctul de acces permite accesul numai la stațiile ale căror adrese MAC sunt în lista de încredere;

- Punctul de acces interzice accesul la stațiile ale căror adrese MAC sunt pe lista neagră.

Modul SSID ascuns se bazează pe punctul de acces care trimite periodic cadre de semnalizare pentru a se detecta. Fiecare astfel de cadru conține informații de serviciu pentru conexiune și, în special, SSID-ul este prezent. În cazul unui SSID ascuns, acest câmp este gol, adică Este imposibil să detectați și să vă conectați la o rețea fără fir fără a cunoaște valoarea SSID. Dar toate stațiile din rețea conectate la punctul de acces cunosc SSID-ul și atunci când se conectează, când sunt trimise solicitări Probe Request, indică identificatorii de rețea disponibili în profilurile lor de conexiune. Ascultând traficul de serviciu, puteți obține cu ușurință valoarea SSID necesară pentru a vă conecta la punctul de acces dorit.

Rețelele Wi-Fi oferă două opțiuni de autentificare:

Deschideți Autentificare, când stația de lucru face o cerere de autentificare care conține doar adresa MAC a clientului. Punctul de acces răspunde fie printr-o refuzare, fie printr-o confirmare a autentificării. Decizia se ia pe baza filtrarii MAC, i.e. În esență, aceasta este protecție bazată pe restricții de acces, ceea ce este nesigur.

Shared Key Authentication, care utilizează o cheie de criptare WEP (Wired Equivalent Privacy) statică. Clientul face o cerere către punctul de acces pentru autentificare, pentru care primește o confirmare care conține 128 de octeți de informații aleatorii. Stația criptează datele primite cu algoritmul WEP (adăugarea pe biți modulo 2 a datelor mesajului cu secvența de chei) și trimite textul cifrat împreună cu cererea de asociere. Punctul de acces decriptează textul și îl compară cu datele originale. Dacă există o potrivire, se trimite o confirmare de asociere și clientul este considerat conectat la rețea. Schema de autentificare cu cheie partajată este vulnerabilă la atacurile Maninthemiddle. Algoritmul de criptare WEP este un simplu XOR al unei secvențe de chei cu informații utile, prin urmare, ascultând traficul dintre stație și punctul de acces, puteți recupera o parte din cheie.

Organizația WECA (Wi-Fi Alliance) împreună cu IEEE au anunțat standardul WPA (Wi-Fi Protected Access). WPA folosește TKIP (Protocolul de integritate a cheilor temporare), care utilizează o modalitate avansată de gestionare a cheilor și de schimbare a cheii cadru cu cadru. WPA utilizează, de asemenea, două metode de autentificare:

Autentificare folosind o cheie preinstalată WPA-PSK (Pre-Shared Key);

Autentificare folosind un server RADIUS (Serviciul utilizatorului prin apelare la distanță).

Rețelele Wi-Fi folosesc următoarele metode de criptare:

Criptarea WEP este un analog al criptării traficului în rețelele cu fir. Se folosește cifrul de flux simetric RC4 (Rivest Cipher 4), care funcționează destul de rapid. În prezent, WEP și RC4 nu sunt considerate cripto-securizate.

Criptare TKIP - folosește același cifr de flux simetric RC4, dar este mai sigură. Luând în considerare toate modificările și îmbunătățirile, TKIP încă nu este considerat sigur din punct de vedere criptografic.

Criptarea CKIP (Cisco Key Integrity Protocol) este similară cu protocolul TKIP. Protocolul CMIC (Cisco Message Integrity Check) este utilizat pentru a verifica integritatea mesajelor.

Criptare WPA – în loc de vulnerabilul RC4, se folosește algoritmul de criptare securizat AES (Advanced Encryption Standard). Este posibil să utilizați protocolul EAP (Extensible Authentication Protocol). Există două moduri: Pre-Shared Key (WPA-PSK) - fiecare nod introduce o parolă pentru a accesa rețeaua și Enterprise - verificarea este efectuată de serverele RADIUS.

Criptare WPA2 (IEEE 802.11i) - adoptată în 2004, din 2006 WPA2 trebuie să accepte toate echipamentele Wi-Fi fabricate. Acest protocol folosește RSN (Rețea de securitate robustă). Inițial, WPA2 utilizează protocolul CCMP (Counter Mode with Cipher Block Chaining Message Authentication Code Protocol, un protocol de criptare bloc cu un cod de autentificare a mesajelor și modul de blocare și contor de înlănțuire). Baza este algoritmul AES. Pentru compatibilitate cu echipamente mai vechi, există suport pentru TKIP și EAP (Extensible Authentication Protocol) cu unele dintre completările sale. La fel ca WPA, există două moduri de operare: Pre-Shared Key și Enterprise.

WiMAX

Problemele de securitate în rețelele WiMAX bazate pe standardul IEEE 802.16, precum și în rețelele Wi-Fi (IEEE 802.11), sunt foarte acute datorită ușurinței conectării la rețea.

Standardul IEEE 802.16 definește Privacy and Key Management Protocol (PKM), un protocol de confidențialitate și management al cheilor. De fapt, ceea ce ne referim este la confidențialitate, nu la confidențialitate.

În rețelele WiMAX, conceptul de comunicare securizată (Security Association, SA) este o conexiune unidirecțională pentru a asigura transferul securizat de date între dispozitivele din rețea. SA sunt de două tipuri:

Asociația de securitate a datelor, comunicații securizate pentru transmisia de date;

Asociația de Securitate a Autorizării, comunicare securizată pentru autorizare.

Comunicațiile securizate pentru transferul de date, la rândul lor, sunt de trei tipuri:

Primar (SA Primar);

Static (Static SA);

Dinamic (Dynamic SA).

Conexiunea securizată primară este stabilită de stația de abonat în timpul procesului de inițializare. Stația de bază oferă apoi o comunicare statică securizată. În ceea ce privește conexiunile dinamice securizate, acestea sunt stabilite și distruse după cum este necesar pentru fluxurile de servicii. Atât comunicațiile securizate statice, cât și cele dinamice pot fi una pentru mai multe stații de abonat.

Comunicarea securizată pentru date este definită:

- identificator de comunicare pe 16 biți;

- Metoda de criptare folosită pentru a proteja datele din conexiune;

- Două chei de criptare a traficului (TEK, cheie de criptare a traficului), cea actuală și cea care va fi folosită la expirarea TEK-ului actual;

- Doi identificatori pe doi biți, câte unul pentru fiecare TEK;

- Durata de viață a TEK, care poate varia de la 30 de minute la 7 zile și este setată implicit la 12 ore;

- Doi vectori de inițializare pe 64 de biți, unul pe TEK (necesar pentru algoritm Criptare DES);

- Indicator al tipului de conexiune (primar, static sau dinamic).

Stațiile de abonat au de obicei o singură legătură de date securizată pentru canalul de management secundar; și fie o conexiune de date sigură pentru conexiunea în ambele direcții (Uplink și Downlink), fie o conexiune de date sigură pentru conexiunea de la stația de bază la stația de abonat și una pentru retur.

stația de abonat și stație de bază partajați o conexiune sigură pentru autorizare. Stația de bază utilizează această comunicare securizată pentru a configura comunicația securizată pentru transmisia de date.

- un certificat X.509 care identifică stația de abonat, precum și un certificat X.509 care identifică producătorul stației de abonat;

- cheie de autorizare (AK) pe 160 de biți, utilizată pentru autentificare în timpul schimbului de chei TEK;

- identificator cheie de autorizare pe 4 biți;

- Durata de viață a cheii de autorizare, care poate lua o valoare de la 1 zi la 70 de zile, iar valoarea implicită este setată la 7 zile;

- Cheie de criptare a cheilor pe 128 de biți (KEK), utilizată pentru a cripta și distribui cheile TEK;

- Cheie HMAC pentru mesajele downlink în timpul schimbului de chei TEK;

- Cheie HMAC pentru mesajele uplink în timpul schimbului de chei TEK;

- Lista SA de date pentru care această stație de abonat este autorizată.

KEK se calculează după cum urmează:

- Concatenare în curs număr hexazecimal 0x53 cu sine de 64 de ori, rezultând 512 biți;

- Funcția hash SHA-1 este calculată din acest număr, rezultând 160 de biți de ieșire;

- Primii 128 de biți sunt luați ca KEK, restul sunt aruncați.

Cheile HMAC sunt calculate după cum urmează:

- Concatenează numărul hexazecimal 0x3A (Uplink) sau 0x5C (Downlink) cu sine de 64 de ori;

- În dreapta este cheia de autorizare;

- Funcția hash SHA-1 este calculată din acest număr, rezultând 160 de biți de ieșire - aceasta este cheia HMAC.

Rețelele WiMAX utilizează următoarele protocoale de autentificare:

- Extensible Authentication Protocol (EAP) este un protocol care descrie o schemă de autentificare mai flexibilă decât certificatele X.509. A fost introdus ca o completare la standardul IEEE 802.16e. Mesajele EAP sunt codificate direct în cadre de control. În acest sens, la protocolul PKM au fost adăugate două mesaje noi PKM EAP request (EAP request) și PKM EAP response (EAP response). Standardul IEEE 802.16e nu specifică nicio metodă specifică de autentificare EAP, iar acest domeniu este în prezent în cercetare activă.

- Protocolul de confidențialitate și management al cheilor (PKM Protocol) este un protocol pentru obținerea cheilor de autorizare și de criptare pentru traficul TEK.

Utilizează standardul IEEE 802.16 algoritmul DESîn modul de înlănțuire a blocurilor de criptare pentru a cripta datele. DES este acum considerat nesigur, așa că standardul IEEE 802.16e a adăugat AES pentru criptarea datelor.

Standardul 802.16e specifică utilizarea criptării AES în patru moduri:

- Cipher Block Chaining (CBC, mod de cipher block chaining);

- Counter Encryption (CTR, criptare contor);

- Codul de autentificare a mesajelor (CCM) Counter Encryption cu Cipher Block Chaining adaugă capacitatea de a verifica autenticitatea unui mesaj criptat în modul CTR;

- Cartea electronică de coduri (ECB, modul carte electronică de coduri), utilizată pentru a cripta cheile TEK.

Următoarele vulnerabilități din standardul IEEE 802.16 pot fi atenuate: