Inginerie sociala. Model de securitate pe mai multe niveluri. IVR sau phishing prin telefon

Inginerie sociala — acces neautorizat La informații confidențiale prin manipularea conștiinței umane. Metodele de inginerie socială se bazează pe particularitățile psihologiei și vizează exploatarea slăbiciunilor umane (naivitatea, neatenția, curiozitatea, interesele comerciale). Ele sunt utilizate în mod activ de hackerii sociali atât pe Internet, cât și în afara acestuia.

Cu toate acestea, referitor la tehnologii digitale, resurse web, computere, smartphone-uri - „ceața creierului” a utilizatorilor rețelei apare într-un mod ușor diferit. Escrocii plasează „capcane”, „capcane” și alte trucuri oriunde și oriunde, pe rețelele sociale, pe portalurile de jocuri, în electronice. cutii poştaleși servicii online. Iată doar câteva exemple de metode de inginerie socială:

Ca cadou de sărbători... un cal troian

Indiferent de caracter, profesie, solvabilitate financiară, fiecare persoană așteaptă cu nerăbdare sărbătorile: Anul Nou, 1 mai, 8 martie, Ziua Îndrăgostiților etc., pentru, bineînțeles, să le sărbătorești, să te relaxezi, să-ți umpli de pozitivitate aura spirituală și, în același timp, să faci schimb de felicitări cu prietenii și tovarășii tăi.

În acest moment, hackerii sociali sunt deosebit de activi. De sărbători și sărbători trimit la conturi servicii poștale cărți poștale: luminoase, colorate, cu muzică și... virus periculos troian Victima, neștiind nimic despre o astfel de înșelăciune, fiind în euforia distracției sau, pur și simplu, a curiozității, dă clic pe cartea poștală. În același moment, malware-ul infectează sistemul de operare și apoi așteaptă momentul potrivit pentru a fura datele de înregistrare, numărul de telefon card de plată sau înlocuiți pagina web a magazinului online din browser cu una falsă și furați bani din contul dvs.

Reducere favorabilă și viruși „încărcat”

Un mare exemplu de inginerie socială. Dorința de a-ți „salva” banii câștigați cu greu este complet justificată și de înțeles, dar în limite rezonabile și în anumite circumstanțe. Este vorba despre „tot ce strălucește nu este aur”.

Escrocii sub masca celor mai mari branduri, magazine online si servicii, in design corespunzator, ofera sa cumpere bunuri la o reducere incredibila si, pe langa achizitie, primesc un cadou... Fac newslettere false, creeaza grupuri pe retelele de socializare. și „thread-uri” tematice pe forumuri.

Oamenii obișnuiți naivi, după cum se spune, sunt „conduși” de acest afiș comercial strălucitor: în grabă își numără în cap cât a mai rămas din salariu, plata în avans și dă clic pe linkul „cumpără”, „mergi pe site la cumpără”, etc. După care, în 99 din 100 de cazuri, în loc de achiziție profitabilă, primesc un virus pe computerul lor sau trimit bani gratuit hackerilor sociali.

Donația jucătorilor +300% pentru abilitățile de furt

În jocurile online, și în jocurile multiplayer în general, cu rare excepții, cei mai puternici supraviețuiesc: cei care au armură mai puternică, daune, magie mai puternică, mai multă sănătate, mana etc.

Și, desigur, fiecare jucător dorește cu orice preț să obțină aceste artefacte prețuite pentru personajul său, tanc, avion și cine știe ce altceva. În bătălii sau în campanii, cu propriile mâini sau pe bani reali (funcție de donație) în magazinul virtual al jocului. Să fii cel mai bun, primul... să ajungă la ultimul nivel de dezvoltare.

Escrocii știu despre aceste „slăbiciuni ale jucătorilor” și în orice mod posibil îi ispitesc pe jucători să dobândească artefacte și abilități prețuite. Uneori pentru bani, alteori gratuit, dar asta nu schimbă esența și scopul schemei răutăcioase. Ofertele tentante pe site-uri false sună cam așa: „descărcați această aplicație”, „instalați patch-ul”, „pentru a obține un articol, mergeți la joc”.

În schimbul bonusului mult așteptat, contul jucătorului este furat. Dacă este bine pompat, hoții îl vând sau extrag din el informații de plată (dacă există).

Malware + inginerie socială = amestec exploziv de înșelăciune

Pictograme de atenție!

Mulți utilizatori operează mouse-ul în sistemul de operare pe „pilot automat”: faceți clic aici, aici; a descoperit asta, aia, aia. Rareori, vreunul dintre ei aruncă o privire mai atentă asupra tipului de fișiere, volumului și proprietăților acestora. Dar în zadar. Hackerii se deghizează fișiere executabile malware sub dosare obișnuite Windows, imagini sau aplicații de încredere, adică extern, vizual, nu le puteți distinge. Utilizatorul face clic pe folder, conținutul acestuia, desigur, nu se deschide, pentru că nu este deloc un folder, ci un program de instalare de viruși cu extensia .exe. Și malware-ul pătrunde „în liniște” în sistemul de operare.

Cel mai sigur „antidot” la astfel de trucuri este manager de fișiere Comandant total. Spre deosebire de integrat Windows Explorer, afișează toate detaliile fișierului: tip, volum, data creării. Cel mai mare pericol potențial pentru sistem este fișiere necunoscute cu extensii: „.scr”, „.vbs”, „.bat”, „.exe”.

Frica alimentează încrederea

- Utilizatorul deschide un „site de povești de groază” și i se spune imediat cele mai neplăcute știri, sau chiar știri: „PC-ul tău este infectat cu un troian periculos”, „10, 20... 30 de viruși au fost detectați în sistemul tău de operare”, „Spam-ul este trimis de pe computerul dumneavoastră” etc.

- Și se oferă imediat (afișează „îngrijorare”) să instaleze un antivirus și, prin urmare, să rezolve problema de securitate exprimată pe site. Și cel mai important, complet gratuit.

- Dacă un vizitator este învins de frica pentru computerul său, urmează linkul și descarcă... nu un antivirus, ci antivirus fals- un fals plin cu viruși. Se instalează și se lansează - consecințele sunt adecvate.

- În primul rând, un site web nu poate scana instantaneu computerul unui vizitator și nu poate identifica malware.

- În al doilea rând, dezvoltatorii își distribuie antivirusurile, fie plătite, fie gratuite, prin intermediul site-urilor proprii, adică oficiale.

- Și, în sfârșit, în al treilea rând, dacă există îndoieli și temeri cu privire la faptul că sistemul de operare este „curat” sau nu, este mai bine să verificați partiția sistemului, cu ce este disponibil, adică antivirusul instalat.

Rezumând

Psihologia și hackingul merg mână în mână astăzi - un tandem de exploatare a slăbiciunilor umane și vulnerabilități software. În timp ce sunteți pe internet, în sărbători și în zilele lucrătoare, zi sau noapte și indiferent de starea dvs. de spirit, trebuie să fiți vigilenți, să suprimați naivitatea și să alungați impulsurile câștigului comercial și a ceva „gratuit”. Pentru că, după cum știți, numai brânză se dă degeaba și numai într-o capcană pentru șorici. Creați doar parole, stocați-le în locuri și rămâneți la noi, pentru că, după cum știm, nu există prea multă securitate.

Metode de inginerie socială - aceasta este ceea ce va fi discutat în acest articol, precum și tot ceea ce este legat de manipularea oamenilor, phishing și furt baze de clienți si nu numai. Andrei Serikov ne-a oferit cu amabilitate informații, al căror autor este, pentru care îi mulțumim foarte mult.

A.SERIKOV

A.B.BOROVSKY

TEHNOLOGII INFORMAȚIILOR DE SOCIAL HACKING

Introducere

Dorința omenirii de a atinge îndeplinirea perfectă a sarcinilor atribuite a servit drept dezvoltare a modernului echipamente informatice, iar încercările de a satisface cerințele conflictuale ale oamenilor au condus la dezvoltarea de produse software. Date produse software nu doar sprijină performanța hardware, dar și gestionați-l.

Dezvoltarea cunoștințelor despre om și computer a condus la apariția unui tip fundamental nou de sistem - „om-mașină”, în care o persoană poate fi poziționată ca hardware, rulând un sistem stabil, funcțional, multitasking sistem de operare numit „psihic”.

Subiectul lucrării este luarea în considerare a hacking-ului social ca o ramură a programării sociale, în care o persoană este manipulată cu ajutorul slăbiciunilor umane, prejudecăților și stereotipurilor în ingineria socială.

Ingineria socială și metodele sale

Metodele de manipulare umană sunt cunoscute de mult timp, ele au venit în principal la ingineria socială din arsenalul diferitelor servicii de informații.

Primul caz cunoscut inteligenta competitiva datează din secolul al VI-lea î.Hr. și a avut loc în China, când chinezii au pierdut secretul fabricării mătăsii, care a fost furată în mod fraudulos de spionii romani.

Ingineria socială este o știință care se definește ca un set de metode de manipulare a comportamentului uman, bazate pe utilizarea punctelor slabe ale factorului uman, fără utilizarea mijloacelor tehnice.

Potrivit multor experți, cea mai mare amenințare securitatea informatiei reprezintă tocmai metodele de inginerie socială, fie și doar pentru că utilizarea hacking-ului social nu necesită investiții financiare semnificative și cunoștințe temeinice tehnologia calculatoarelor, și, de asemenea, pentru că oamenii au anumite tendințe comportamentale care pot fi folosite pentru o manipulare atentă.

Și indiferent cât de mult ne îmbunătățim sisteme tehnice protectie, oamenii vor ramane oameni cu slabiciunile, prejudecatile, stereotipurile lor, cu ajutorul carora are loc managementul. Configurarea unui „program de securitate” uman este cea mai dificilă sarcină și nu duce întotdeauna la rezultate garantate, deoarece acest filtru trebuie ajustat în mod constant. Aici, motto-ul principal al tuturor experților în securitate sună mai relevant ca niciodată: „Securitatea este un proces, nu un rezultat”.

Domenii de aplicare ale ingineriei sociale:

- destabilizarea generală a activității organizației pentru a reduce influența acesteia și posibilitatea distrugerii complete ulterioare a organizației;

- fraudă financiară în organizații;

- phishing și alte metode de furt de parole pentru a accesa datele bancare personale ale persoanelor fizice;

- furtul bazelor de date de clienți;

- inteligenta competitiva;

- informații generale despre organizație, punctele sale forte și puncte slabe, cu scopul de a distruge ulterior această organizație într-un fel sau altul (folosită adesea pentru atacurile raider);

- informații despre cei mai promițători angajați cu scopul de a-i „atrage” în continuare în organizația dvs.;

Programare socială și hacking social

Programarea socială poate fi numită o disciplină aplicată care se ocupă de influența direcționată asupra unei persoane sau a unui grup de oameni pentru a-și schimba sau menține comportamentul în direcția dorită. Astfel, programatorul social își propune un scop: stăpânirea artei de a gestiona oamenii. Conceptul de bază al programării sociale este că acțiunile multor oameni și reacțiile lor la asta sau asta influență externăîn multe cazuri previzibile.

Metodele de programare socială sunt atractive pentru că fie nimeni nu va ști vreodată despre ele, fie chiar dacă cineva ghicește despre ceva, este foarte dificil să aduci o astfel de cifră în fața justiției și, în unele cazuri, este posibil să „programezi” comportamentul oamenilor și o persoană și un grup mare. Aceste oportunități se încadrează în categoria hacking-ului social tocmai pentru că în toate ele oamenii îndeplinesc voința altcuiva, de parcă s-ar supune unui „program” scris de un hacker social.

Hackingul social ca posibilitatea de a pirata o persoană și de a-l programa să se angajeze acțiunile necesare provine din programarea socială - o disciplină aplicată a ingineriei sociale, unde specialiştii în acest domeniu - hackeri sociali - folosesc tehnici de influenţă psihologică şi de acţiune împrumutate din arsenalul serviciilor de informaţii.

Hackingul social este folosit în majoritatea cazurilor când vine vorba de atacarea unei persoane care face parte dintr-un sistem informatic. Sistem informatic, care este piratat, nu există în sine. Conține o componentă importantă - o persoană. Și pentru a obține informații, un hacker social trebuie să pirateze o persoană care lucrează cu un computer. În cele mai multe cazuri, este mai ușor să faceți acest lucru decât să piratați computerul victimei în încercarea de a afla parola.

Algoritm de influență tipic în hackingul social:

Toate atacurile hackerilor sociali se încadrează într-o schemă destul de simplă:

- se formulează scopul influenţării unui anumit obiect;

- informațiile despre obiect sunt colectate pentru a detecta cele mai convenabile ținte de influență;

- Pe baza informațiilor colectate, se implementează o etapă pe care psihologii o numesc atracție. Atracția (din latină Attrahere - a atrage, a atrage) este crearea condițiilor necesare pentru influențarea unui obiect;

- forțarea unui hacker social să ia măsuri;

Constrângerea se realizează prin efectuarea etapelor anterioare, adică după ce atragerea este realizată, victima însăși întreprinde acțiunile necesare inginerului social.

Pe baza informațiilor colectate, hackerii sociali prezic destul de exact psiho- și sociotipul victimei, identificând nu numai nevoile de hrană, sex etc., ci și nevoia de dragoste, nevoia de bani, nevoia de confort etc. ., etc.

Și, într-adevăr, de ce să încerci să pătrunzi într-una sau alta companie, să spargi calculatoare, bancomate, să organizezi combinații complexe, când poți face totul mai ușor: să faci o persoană să se îndrăgostească de tine, care, din propria voință, va transfera bani către cont specificat sau împărtășiți banii necesari de fiecare dată informații?

Pe baza faptului că acțiunile oamenilor sunt previzibile și, de asemenea, supuse anumitor legi, hackerii sociali și programatorii sociali folosesc atât mai mulți pași originali, cât și tehnici simple pozitive și negative bazate pe psihologia conștiinței umane, programe comportamentale, vibrații ale organelor interne, logice. gândire, imaginație, memorie, atenție. Aceste tehnici includ:

Generator de lemn - generează oscilații de aceeași frecvență cu frecvența oscilațiilor organelor interne, după care se observă un efect de rezonanță, în urma căruia oamenii încep să simtă un disconfort sever și o stare de panică;

impact asupra geografiei mulțimii - pentru desființarea pașnică a agresivității extrem de periculoase, grupuri mari al oamenilor;

sunete de înaltă și joasă frecvență - pentru a provoca panică și efectul său invers, precum și alte manipulări;

program de imitație socială - o persoană determină corectitudinea acțiunilor prin aflarea acțiunilor pe care alți oameni le consideră corecte;

program de claquer - (bazat pe imitație socială) organizarea reacției necesare din partea publicului;

formarea cozilor - (pe baza imitației sociale) o mișcare publicitară simplă, dar eficientă;

program de asistență reciprocă - o persoană încearcă să răsplătească bunătatea acelor oameni care i-au făcut ceva bunătate. Dorința de a îndeplini acest program depășește adesea orice rațiune;

Hacking social pe Internet

Odată cu apariția și dezvoltarea Internetului - mediu virtual, format din oameni și interacțiunile lor, mediul de manipulare a unei persoane s-a extins pentru a obține informatie necesarași comiterea acțiunile necesare. În zilele noastre, Internetul este un mijloc de difuzare la nivel mondial, un mediu de colaborare, comunicare și acoperă întregul Pământ. Acesta este exact ceea ce folosesc inginerii sociali pentru a-și atinge obiectivele.

Modalități de a manipula o persoană prin internet:

ÎN lumea modernă proprietarii aproape fiecărei companii și-au dat deja seama că Internetul este un foarte eficient și instrument convenabil extinderea afacerii și sarcina sa principală este creșterea profiturilor întregii companii. Se știe că fără informații menite să atragă atenția asupra obiectului dorit, să genereze sau să mențină interesul față de acesta și să-l promoveze pe piață, se folosește publicitatea. Numai că, datorită faptului că piața de publicitate a fost mult timp împărțită, majoritatea tipurilor de publicitate pentru majoritatea antreprenorilor sunt bani irosiți. Publicitatea pe internet nu este doar unul dintre tipurile de publicitate din mass-media, este ceva mai mult, deoarece cu ajutorul reclamei pe internet persoane interesate de cooperare vin pe site-ul organizației.

Publicitatea pe internet, spre deosebire de publicitatea din mass-media, are mult mai multe posibilități și opțiuni de control companie de publicitate. Cel mai indicator important Publicitatea pe internet este asta Taxele de publicitate pe internet sunt debitate numai atunci când schimbați utilizator interesat printr-un link de publicitate, ceea ce, desigur, face publicitatea pe Internet mai eficientă și mai puțin costisitoare decât publicitatea în mass-media. Deci, după ce au trimis o reclamă la televiziune sau în publicațiile tipărite, plătesc pentru aceasta integral și doar așteaptă potențiali clienți, dar clienții pot răspunde publicității sau nu - totul depinde de calitatea producției și de prezentarea reclamei la televiziune sau ziare, cu toate acestea, bugetul de publicitate a fost deja cheltuit și dacă publicitatea nu a funcționat, se irosește. Spre deosebire de astfel de publicitate media, publicitatea pe Internet are capacitatea de a urmări răspunsul publicului și de a gestiona publicitatea pe Internet înainte de cheltuirea bugetului său, în plus, publicitatea pe Internet poate fi suspendată atunci când cererea de produse a crescut și reluată când cererea începe să scadă.

O altă metodă de influență este așa-numita „Uciderea forumurilor” unde, cu ajutorul programării sociale, se creează anti-reclamă pentru un anumit proiect. În acest caz, programatorul social, cu ajutorul unor acțiuni provocatoare evidente, distruge singur forumul, folosind mai multe pseudonime ( poreclă) a crea un grup anti-lider în jurul tău și a atrage vizitatori regulati proiect, nemulțumit de comportamentul administrației. La finalul unor astfel de evenimente, devine imposibil să promovezi produse sau idei pe forum. Pentru asta a fost dezvoltat inițial forumul.

Metode de influențare a unei persoane prin internet în scopul ingineriei sociale:

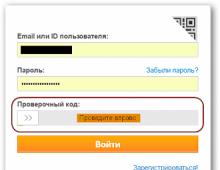

Phishingul este un tip de fraudă pe internet care are ca scop obținerea accesului la datele confidențiale ale utilizatorilor - login-uri și parole. Această operațiune realizat prin efectuarea corespondențe în masă e-mailuri în numele unor mărci populare, precum și mesaje personale din interior diverse servicii(Rambler), bănci sau în cadrul rețelelor sociale (Facebook). Scrisoarea conține adesea un link către un site web care nu se poate distinge în exterior de cel real. După ce utilizatorul aterizează pagina falsa, inginerii sociali folosesc diverse tehnici pentru a incuraja utilizatorul sa-si introduca login-ul si parola pe pagina, pe care le foloseste pentru a accesa un anumit site, ceea ce ii permite sa obtina acces la conturi si conturi bancare.

Un tip de fraudă mai periculos decât phishingul este așa-numitul pharming.

Pharmingul este un mecanism de redirecționare ascunsă a utilizatorilor către site-uri de phishing. Inginerul social distribuie pe computerele utilizatorilor programe speciale rău intenționate, care, odată lansate pe computer, redirecționează cererile de pe site-urile necesare către cele false. Acest lucru asigură secretul ridicat al atacului, iar participarea utilizatorului este redusă la minimum - este suficient să așteptați până când utilizatorul decide să viziteze zonele de interes inginer social site-uri.

Concluzie

Ingineria socială este o știință care a ieșit din sociologie și se pretinde a fi corpul de cunoștințe care ghidează, pune în ordine și optimizează procesul de creare, modernizare și reproducere a noului („artificial”). realități sociale. Într-un anumit fel, „completează” știința sociologică, o completează în faza de transformare a cunoștințelor științifice în modele, proiecte și design-uri de instituții sociale, valori, norme, algoritmi de activitate, relații, comportament etc.

În ciuda faptului că Ingineria Socială este o știință relativ tânără, provoacă pagube mari proceselor care au loc în societate.

Cele mai simple metode de protecție împotriva efectelor acestei științe distructive sunt:

Atragerea atenției oamenilor asupra problemelor de siguranță.

Utilizatorii înțeleg gravitatea problemei și acceptă politica de securitate a sistemului.

Literatură

1. R. Petersen Linux: Ghid complet: per. din engleza — Ed. a 3-a. - K.: Grupul Editura BHV, 2000. – 800 p.

2. De la Grodnev Internet în casa ta. - M.: „RIPOL CLASSIC”, 2001. -480 p.

3. M. V. Kuznetsov Inginerie socială și hacking social. Sankt Petersburg: BHV-Petersburg, 2007. - 368 p.: ill.

Infractorii cibernetici care folosesc tehnici de inginerie socială anul trecut au adoptat metode mai avansate care fac mai probabil accesul la informațiile necesare, folosind psihologia modernă a angajaților întreprinderii și a oamenilor în general. Primul pas în contracararea acestui tip de truc este să înțelegem ei înșiși tactica atacatorilor. Să ne uităm la opt abordări principale ale ingineriei sociale.

Introducere

În anii 90, conceptul de „inginerie socială” a fost inventat de Kevin Mitnick, o figură iconică în domeniul securității informațiilor, un fost hacker serios. Cu toate acestea, atacatorii au folosit astfel de metode cu mult înainte ca termenul în sine să apară. Experții sunt convinși că tactica infractorilor cibernetici moderni este legată de urmărirea a două obiective: furtul parolelor și instalarea de malware.

Atacatorii încearcă să folosească ingineria socială folosind telefonul, e-mailul și internetul. Să facem cunoștință cu principalele metode care ajută infractorii să obțină informațiile confidențiale de care au nevoie.

Tactica 1. Teoria a zece strângeri de mână

Scopul principal al unui atacator care folosește un telefon pentru inginerie socială este să-și convingă victima de unul dintre cele două lucruri:

- Victima primește un apel de la un angajat al companiei;

- Un reprezentant al unui organism autorizat (de exemplu, un agent de aplicare a legii sau un auditor) sună.

Dacă un infractor își pune sarcina de a colecta date despre un anumit angajat, el își poate contacta mai întâi colegii, încercând în toate modurile să extragă datele de care are nevoie.

Îți amintești de vechea teorie a șase strângeri de mână? Ei bine, experții în securitate spun că pot exista doar zece „strângeri de mână” între un criminal cibernetic și victima sa. Experții cred că conditii moderneÎntotdeauna trebuie să ai puțină paranoia, din moment ce nu știi ce vrea cutare sau cutare angajat de la tine.

Atacatorii vizează, de obicei, o secretară (sau pe cineva care ocupă o poziție similară) pentru a colecta informații despre persoane mai sus în ierarhie. Experții observă că un ton prietenos îi ajută foarte mult pe escroci. Încet, dar sigur, criminalii găsesc cheia pentru tine, ceea ce te duce în curând la schimbul de informații pe care nu le-ai fi dezvăluit niciodată înainte.

Tactica 2. Învățarea limbajului corporativ

După cum știți, fiecare industrie are propriile sale formulări specifice. Sarcina unui atacator care încearcă să obțină informatie necesara, - studiază trăsăturile unui astfel de limbaj pentru a utiliza mai abil tehnicile de inginerie socială.

Toate specificul constă în studiul limbajului corporativ, termenii și caracteristicile acestuia. Dacă un criminal cibernetic vorbește un limbaj familiar, familiar și ușor de înțeles pentru scopurile sale, va câștiga mai ușor încrederea și va putea obține rapid informațiile de care are nevoie.

Tactica 3: împrumutați muzică pentru așteptarea în timpul apelurilor

Pentru a efectua un atac cu succes, escrocii au nevoie de trei componente: timp, persistență și răbdare. Adesea, atacurile cibernetice care utilizează inginerie socială sunt efectuate lent și metodic - culegând nu numai date despre oamenii potriviți, dar și așa-numitul „ semnale sociale" Acest lucru se face pentru a câștiga încredere și a păcăli ținta. De exemplu, atacatorii pot convinge persoana cu care comunică că sunt colegi.

Una dintre caracteristicile acestei abordări este înregistrarea muzicii pe care compania o folosește în timpul apelurilor, în timp ce apelantul așteaptă un răspuns. Criminalul așteaptă mai întâi o astfel de muzică, apoi o înregistrează și apoi o folosește în avantajul său.

Astfel, atunci când există un dialog direct cu victima, atacatorii spun la un moment dat: „Stai puțin, e un apel pe cealaltă linie”. Apoi victima aude muzică familiară și nu are nicio îndoială că apelantul reprezintă o anumită companie. În esență, acesta este doar un truc psihologic inteligent.

Tactica 4. Falsificarea (înlocuirea) unui număr de telefon

Infractorii folosesc adesea falsificarea numere de telefon, care îi ajută să falsifice numărul apelantului. De exemplu, un atacator poate sta în apartamentul său și poate suna o persoană de interes, dar se va afișa ID-ul apelantului deținută de companie număr, care va crea iluzia că escrocul sună folosind un număr corporativ.

Desigur, angajații care nu bănuiesc vor oferi în cele mai multe cazuri informații sensibile, inclusiv parole, apelantului dacă ID-ul apelantului aparține companiei lor. Această abordare îi ajută și pe infractorii să evite urmărirea, deoarece, dacă apelați înapoi la acest număr, veți fi redirecționat către linia internă a companiei.

Tactica 5: Folosirea știrilor împotriva ta

Indiferent de titlurile actuale de știri, atacatorii folosesc aceste informații ca momeală pentru spam, phishing și alte activități frauduloase. Nu e de mirare experți în În ultima vreme remarcați o creștere a numărului de e-mailuri spam, ale căror subiecte se referă la campaniile prezidențiale și crizele economice.

Un exemplu ar fi un atac de tip phishing asupra unei bănci. E-mailul spune ceva de genul:

„O altă bancă [numele băncii] vă achiziționează banca [numele băncii]. Faceți clic pe acest link pentru a vă asigura că informațiile dvs. bancare sunt actualizate până la încheierea tranzacției.”

Desigur, aceasta este o încercare de a obține informații cu ajutorul cărora escrocii să se conecteze la contul dvs., să vă fure banii sau să vă vândă informațiile unei terțe părți.

Tactica 6: Profitați de încredere în platformele sociale

Nu este un secret pentru nimeni că Facebook, Myspace și LinkedIn sunt site-uri extrem de populare social media. Potrivit cercetărilor experților, oamenii tind să aibă încredere în astfel de platforme. Un incident recent de spear-phishing care vizează utilizatorii LinkedIn susține această teorie.

Astfel, mulți utilizatori vor avea încredere într-un e-mail dacă pretinde că este de la Facebook. O tehnică comună este de a pretinde că rețeaua de socializare conduce întreținere, trebuie să „dați clic aici” pentru a actualiza informațiile. Acesta este motivul pentru care experții recomandă angajaților întreprinderii să introducă adresele web manual pentru a evita linkurile de phishing.

De asemenea, merită să rețineți că, în cazuri foarte rare, site-urile vor cere utilizatorilor să-și schimbe parola sau să își actualizeze contul.

Tactica 7. Ocuparea de tip

Această tehnică rău intenționată se remarcă prin faptul că atacatorii folosesc factorul uman, și anume erorile la introducerea unui URL în bara de adresa. Astfel, făcând o greșeală dintr-o singură literă, utilizatorul poate ajunge pe un site web creat special în acest scop de către atacatori.

Infractorii cibernetici pregătesc cu atenție terenul pentru typosquatting, astfel încât site-ul lor web va fi exact ca cel legitim pe care ați vrut inițial să îl vizitați. Astfel, dacă scrieți greșit adresa dvs. web, ajungeți pe o copie a unui site legitim, al cărui scop este fie de a vinde ceva, fie de a fura date, fie de a distribui malware.

Tactica 8. Folosirea FUD pentru a influența bursa

FUD este o tactică de manipulare psihologică folosită în marketing și propagandă în general, care constă în prezentarea de informații despre ceva (în special, un produs sau organizație) în așa fel încât să semene incertitudine și îndoială în audiență cu privire la calitățile acestuia și astfel să provoace frica de ea.

Potrivit celor mai recente cercetări de la Avert, securitatea și vulnerabilitățile produselor și chiar companiilor întregi pot afecta bursa. De exemplu, cercetătorii au studiat impactul unor evenimente precum Microsoft Patch Tuesday asupra acțiunilor companiei, constatând o fluctuație notabilă în fiecare lună după publicarea informațiilor despre vulnerabilități.

De asemenea, vă puteți aminti cum, în 2008, atacatorii au răspândit informații false despre starea de sănătate a lui Steve Jobs, ceea ce a dus la o scădere bruscă a acțiunilor. Măr. Acesta este cel mai tipic exemplu de utilizare a FUD în scopuri rău intenționate.

În plus, este de remarcat utilizarea e-mailului pentru implementarea tehnicii „pump-and-dump” (o schemă de manipulare a cursului de schimb pe piața de valori sau pe piața criptomonedei cu un colaps ulterior). În acest caz, atacatorii pot trimite e-mailuri, descriind potențialul uimitor al acțiunilor pe care le-au cumpărat în avans.

Astfel, mulți vor încerca să cumpere aceste acțiuni cât mai curând posibil și vor crește prețul.

concluzii

Infractorii cibernetici sunt adesea extrem de creativi în utilizarea ingineriei sociale. Familiarizându-ne cu metodele lor, putem concluziona că diverse trucuri psihologice ajută foarte mult atacatorii să-și atingă obiectivele. Pe baza acestui fapt, ar trebui să acordați atenție oricărui lucru mic care ar putea dezvălui fără să vrea un escroc, să verificați și să verificați din nou informații despre persoanele care vă contactează, mai ales dacă se discută despre informații confidențiale.

Inginerie sociala- metoda de obtinere accesul necesar la informaţii bazate pe caracteristicile psihologiei umane. Scopul principal al ingineriei sociale este de a obține acces la informații confidențiale, parole, date bancare și alte sisteme protejate. Deși termenul de inginerie socială a apărut nu cu mult timp în urmă, metoda de obținere a informațiilor în acest mod a fost folosită de destul de mult timp. Ofițerii CIA și KGB care vor să obțină ceva secret de stat, politicieni și candidați la deputați, iar noi înșine, când vrem să obținem ceva, de multe ori fără să ne dăm seama, folosim metode de inginerie socială.

Pentru a vă proteja de efectele ingineriei sociale, trebuie să înțelegeți cum funcționează. Să ne uităm la principalele tipuri de inginerie socială și la metodele de protecție împotriva acestora.

Pretextarea- acesta este un set de acțiuni elaborate conform unui scenariu specific, precompilat, în urma căruia victima poate oferi unele informații sau poate efectua o anumită acțiune. Mai des acest tip Atacul implică utilizarea mijloacelor vocale precum Skype, telefon etc.

Pentru a utiliza această tehnică, atacatorul trebuie să aibă inițial câteva date despre victimă (numele angajatului; funcția; numele proiectelor cu care lucrează; data nașterii). Atacatorul folosește inițial cereri reale cu numele angajaților companiei și, după ce a câștigat încrederea, primește informațiile de care are nevoie.

phishing– o tehnică de fraudă pe internet care vizează obținerea de informații confidențiale ale utilizatorului - date de autorizare diverse sisteme. Principalul tip de atac de tip phishing este un e-mail fals trimis victimei prin intermediul e-mail, care arată ca o scrisoare oficială de la sistem de plata sau banca. Scrisoarea conține un formular pentru introducerea datelor cu caracter personal (coduri PIN, autentificare și parolă etc.) sau un link către pagina web în care se află un astfel de formular. Motive pentru a avea încredere în victimă pagini similare pot fi diferite: blocarea contului, defecțiunea sistemului, pierderea datelor etc.

Cal troian– Această tehnică se bazează pe curiozitatea, frica sau alte emoții ale utilizatorilor. Atacatorul trimite victimei o scrisoare prin e-mail, al cărei atașament conține o „actualizare” antivirus, o cheie pentru câștigarea de bani sau dovezi incriminatorii asupra unui angajat. De fapt, atașamentul conține malware, care, după ce utilizatorul îl rulează pe computerul său, va fi folosit pentru a colecta sau modifica informații de către un atacator.

Qui despre quo(o faptă bună merită răsplată) - această tehnică implică un atacator care contactează utilizatorul prin e-mail sau telefon corporativ. Atacatorul se poate prezenta, de exemplu, ca angajat suport tehnicși informează despre eveniment probleme tehnice la locul de muncă. În continuare informează despre necesitatea eliminării acestora. În procesul de „rezolvare” a unei astfel de probleme, atacatorul împinge victima să întreprindă acțiuni care îi permit atacatorului să execute anumite comenzi sau să instaleze cele necesare software pe computerul victimei.

Măr de drum– această metodă este o adaptare Cal troianși constă în utilizarea suporturilor fizice (CD, unități flash). Un atacator plantează de obicei astfel de media în locuri publice din sediul companiei (parcări, cantine, locuri de muncă ale angajaților, toalete). Pentru ca angajatul să dezvolte un interes pentru la acest mediu, un atacator poate pune un logo al companiei și un fel de semnătură pe mass-media. De exemplu, „date despre vânzări”, „salariile angajaților”, „raport fiscal” și multe altele.

Inginerie socială inversă- acest tip de atac are ca scop crearea unei situații în care victima va fi forțată să apeleze la atacator pentru „ajutor”. De exemplu, un atacator poate trimite o scrisoare cu numerele de telefon și contactele „serviciului de asistență” și, după un timp, poate crea probleme reversibile în computerul victimei. În acest caz, utilizatorul va suna sau va e-mail atacatorul însuși, iar în procesul de „remediere” a problemei, atacatorul va putea obține datele de care are nevoie.

Figura 1 – Principalele tipuri de inginerie socială

Contramăsuri

Principala modalitate de a vă proteja împotriva metodelor de inginerie socială este formarea angajaților. Toți angajații companiei trebuie avertizați cu privire la pericolele dezvăluirii Informații personaleși informații confidențiale ale companiei, precum și modalități de a preveni scurgerea datelor. În plus, fiecare angajat al companiei, în funcție de departament și poziție, ar trebui să aibă instrucțiuni despre cum și pe ce subiecte se poate comunica cu interlocutorul, ce informații pot fi furnizate serviciului de suport tehnic, cum și ce trebuie să comunice un angajat al companiei. să primească acele informații sau alte informații de la un alt angajat.

În plus, se pot distinge următoarele reguli:

- Acreditările utilizatorului sunt proprietatea companiei. În ziua angajării, trebuie explicat tuturor angajaților că datele de conectare și parolele pe care le-au fost date nu pot fi folosite în alte scopuri (pe site-uri web, pt. mail personal etc.), transferul către terți sau alți angajați ai companiei care nu au dreptul să facă acest lucru. De exemplu, de foarte multe ori, atunci când pleacă în vacanță, un angajat își poate transfera datele de autorizare către coleg pentru ca acesta să efectueze o muncă sau să vizualizeze anumite date în timpul absenței sale.

- Este necesar să se desfășoare instruire introductivă și regulată pentru angajații companiei în scopul creșterii cunoștințelor despre securitatea informațiilor. Efectuarea unor astfel de informări va permite angajaților companiei să aibă informații actualizate despre metode existente inginerie socială și, de asemenea, nu uitați de regulile de bază ale securității informațiilor.

- Este obligatoriu să existe reglementări de siguranță, precum și instrucțiuni la care utilizatorul trebuie să aibă întotdeauna acces. Instrucțiunile ar trebui să descrie acțiunile angajaților dacă apare o anumită situație. De exemplu, reglementările pot specifica ce trebuie făcut și unde să meargă dacă o terță parte încearcă să solicite informații confidențiale sau acreditări ale angajaților. Astfel de acțiuni vă vor permite să identificați atacatorul și să preveniți scurgerea de informații.

- Calculatoarele angajaților ar trebui să aibă întotdeauna software antivirus actualizat. Un firewall trebuie instalat și pe computerele angajaților.

- ÎN rețeaua corporativă compania trebuie să utilizeze sisteme de detectare și prevenire a atacurilor. De asemenea, este necesar să se utilizeze sisteme pentru a preveni scurgerile de informații confidențiale. Toate acestea vor reduce riscul de atacuri fitice.

- Toți angajații trebuie să fie instruiți cum să se comporte cu vizitatorii. Sunt necesare reguli clare pentru a stabili identitatea vizitatorului și a-l însoți. Vizitatorii trebuie să fie întotdeauna însoțiți de unul dintre angajații companiei. Dacă un angajat întâlnește un vizitator necunoscut pentru el, el trebuie să se întrebe în forma corectă în ce scop se află vizitatorul în această cameră și unde este escortat. Dacă este necesar, angajatul trebuie să raporteze la serviciul de securitate vizitatorii necunoscuți.

- Este necesar să se limiteze cât mai mult posibil drepturile utilizatorilor în sistem. De exemplu, puteți restricționa accesul la site-uri web și puteți interzice utilizarea suporturi amovibile. La urma urmei, dacă un angajat nu poate ajunge la un site de phishing sau să folosească o unitate flash cu „ Cal troian”, atunci nici el nu va putea pierde datele personale.

Pe baza tuturor celor de mai sus, putem concluziona: principala modalitate de a vă proteja împotriva ingineriei sociale este formarea angajaților. Este necesar să știm și să ne amintim că ignoranța nu este o scuză de responsabilitate. Fiecare utilizator al sistemului ar trebui să fie conștient de pericolele dezvăluirii de informații confidențiale și să cunoască modalități de a ajuta la prevenirea scurgerilor. Precautia este ca o inarmare!