Ce înseamnă termenul de autentificare? Eroare de autentificare WiFi

Bună ziua, dragi cititori ai site-ului blogului. Vreau să continui subiectul interpretării în cuvinte simple termeni comuni care pot fi găsiți peste tot în era computerelor noastre. Puțin mai devreme deja, precum și despre și despre.

Astăzi avem o tură autentificare. Ce înseamna cuvantul asta? Este acest concept diferit de autorizare sau identificare? Ce metode de autentificare există, cât de sigure sunt, de ce pot apărea erori și de ce autentificare cu doi factori Este mai bine decât un singur factor?

Interesant? Atunci haideți să continuăm și voi încerca să nu vă dezamăgesc.

Ce este autentificarea?

De fapt, aceasta este o procedură care este bine cunoscută nu numai nouă (locuitorii moderni), ci și strămoșilor noștri îndepărtați (aproape din timpuri imemoriale).

Ca să spun pe scurt, atunci autentificarea este procesul de verificare a autenticității(autenticitate). Și nu contează în ce fel (există cel puțin mai multe tipuri). Cel mai simplu exemplu. Intri în apartament folosind cheia pentru a deschide încuietoarea. Și dacă ușa se deschide, înseamnă că ați trecut cu succes autentificarea.

Să o descompunem în acest exemplu:

- Cheia lacătului este identificatorul dvs. (introdusă și întoarsă - sunteți identificat). În lumea computerelor, acest lucru este analog cu faptul că ai spus sistemului al tău.

- Procesul de deschidere (potrivire cheie și lacăt) este autentificarea. În lumea computerelor, acest lucru este similar cu trecerea prin etapa de autentificare (verificarea parolei introduse).

- Deschiderea ușii și intrarea în apartament este deja autorizație (obținerea accesului). Online este o intrare la un site, serviciu, program sau aplicație.

După cum probabil ați înțeles deja, autentificarea în doi factori în acest exemplu se va răspunde prin prezența unui al doilea lacăt pe ușă (sau prezența unui câine în casă, care își va efectua deja propria autentificare pe baza semnelor biometrice - miros, aspect, prezența bunătăților în buzunar).

Încă un exemplu. Ștampilă pe un document (în pașaport, sigiliu de ceară pe litere vechi).

După cum puteți vedea, totul este extrem de simplu. Dar astăzi acest termen este cel mai adesea înțeles ca autentificare electronică , adică procesul de conectare la site-uri, servicii, sisteme, programe și chiar conectarea la domiciliu Rețele WiFi. Dar, în esență, există puține diferențe față de exemplul dat.

ÎN versiune electronica veți avea, de asemenea, un identificator (în cel mai simplu caz) și o parolă (analogă cu o lacăt) necesare pentru autentificare (autentificarea la sistem, obținerea accesului la Internet, autentificarea la un serviciu online etc.).

După cum am spus mai sus, există mai multe tipuri de autentificatori:

După cum puteți vedea, nu există un ideal. Prin urmare, așa-numita autentificare în doi factori (în doi pași) este adesea folosită pentru a spori securitatea. Să ne uităm la un exemplu.

Autentificare în doi factori (2FA - în doi pași).

De exemplu, în și alte servicii legate de accesul la bani, autentificarea cu doi factori se reduce la următoarele:

Ce dă asta? Îmbunătățiți în mod semnificativ securitatea și reduceți riscul ca fraudatorii să se autentifice pentru dvs. Faptul este că interceptarea unei parole unice este mult mai dificilă decât găsirea unei parole cu mai multe utilizări. În plus, obținerea accesului la un telefon mobil (și pur și simplu aflarea numărului acestuia) este mult mai dificilă decât să caute prin computer sau e-mail.

Dar acesta este doar unul dintre exemple de autentificare cu doi factori (2FA). Să le luăm pe cele deja menționate mai sus carduri bancare. Și aici sunt utilizate două etape - autentificarea folosind dispozitivul (codul de identificare pe card) și utilizarea introducerii parola personală(cod PIN).

Un alt exemplu din filme este atunci când se introduce prima dată codul de acces, apoi se verifică retina sau amprenta. În teorie, puteți face trei etape, sau patru sau cinci. Totul este determinat de oportunitatea conformării dintre paranoia accentuată și număr rezonabil verificări, care în unele cazuri trebuie efectuate destul de des.

În cele mai multe cazuri, combinarea a doi factori este suficientă și nu provoacă inconveniente foarte mari cu utilizarea frecventă.

Erori de autentificare

Când utilizați oricare dintre tipurile de autentificare de mai sus (parole, dispozitive și elemente biometrice), pot apărea erori. De unde vin și cum pot fi evitate și rezolvate? Să ne uităm la un exemplu.

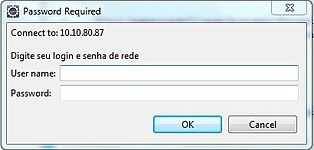

Să presupunem că vrei să conectezi un computer sau un smartphone la cel pe care îl ai în apartament. retea fara fir. Pentru a face acest lucru, vi se va solicita să introduceți numele rețelei (identificatorul) și parola de acces (autentificatorul). Dacă totul este introdus corect, vei fi autorizat și vei avea acces la Internet de pe dispozitivul conectat.

Dar uneori poți afișează un mesaj de eroare de autentificare. Ce ar trebui să faci în acest caz?

- Ei bine, în primul rând, verificați dacă datele pe care le introduceți sunt corecte. Adesea, la introducere, parola este închisă cu asteriscuri, ceea ce face dificilă înțelegerea cauzei erorii.

- Deseori sunt folosite parole cu caractere în cazuri diferite (cu majuscule și mici), de care nu toată lumea le ia în considerare la tastare.

- Uneori, eroarea poate fi cauzată de un sistem de autentificare cu doi factori care nu este complet evident. De exemplu, routerul poate avea blocarea accesului activată. În acest caz, sistemul verifică nu numai dacă numele de utilizator și parola sunt introduse corect, ci și dacă adresa Mac a dispozitivului (de la care vă conectați) se potrivește cu lista de adrese permise. În acest caz, va trebui să intri în setările routerului (prin intermediul unui browser de pe un computer conectat prin Lan) și să adaugi adresa acestui dispozitiv în setările de securitate a rețelei wireless.

Sistemele biometrice pot produce, de asemenea, erori de recunoaștere din cauza imperfecțiunilor lor sau din cauza modificărilor datelor dvs. biometrice (răgușeală, umflare, ochi amorțiți, degetul tăiat). Același lucru se poate întâmpla cu aplicațiile utilizate pentru autentificarea cu doi factori. Pentru aceste cazuri un sistem de obținere accesul folosind coduri de rezervă. În esență, acestea sunt parole unice care vor trebui tipărite și stocate într-un sertar de birou (seif).

Dacă în mod obișnuit autentificarea eșuează (este aruncată o eroare), atunci coduri de rezervă vă va oferi posibilitatea de a intra. Pentru următoarea intrare va trebui să utilizați un nou cod de rezervă. Dar și acest salvator are partea din spate medalii - dacă aceste coduri de rezervă sunt furate sau ademenite (cum mi s-a întâmplat mie), atunci ele vor funcționa ca o cheie principală (cheie principală universală) și toată protecția va dispărea.

Multă baftă! Inainte de pe curând pe paginile site-ului blogului

Puteți viziona mai multe videoclipuri accesând");">

S-ar putea să fiți interesat

Autentic - ce este, ce înseamnă autenticitate? Cont Yandex - înregistrare și modul de utilizare a serviciului Cum să vă ștergeți pagina de pe Odnoklassniki  Cum să restabiliți o pagină în Contact (dacă accesul este pierdut, șters sau blocat)

Cum să restabiliți o pagină în Contact (dacă accesul este pierdut, șters sau blocat)  Cum să puneți o parolă într-un folder (arhivați sau protejați-o prin parolă în Windows) De ce VK nu se va încărca și browserul nu se va conecta la VKontakte Identificare - ce este și cum se confirmă identitatea

Cum să puneți o parolă într-un folder (arhivați sau protejați-o prin parolă în Windows) De ce VK nu se va încărca și browserul nu se va conecta la VKontakte Identificare - ce este și cum se confirmă identitatea

Identificarea și autentificarea sunt baza instrumentelor moderne de securitate software și hardware, deoarece orice alte servicii sunt concepute în principal pentru a servi aceste entități. Aceste concepte reprezintă un fel de primă linie de apărare care oferă spațiu organizației.

Ce este?

Identificarea și autentificarea au diferite funcții. Prima oferă subiectului (utilizatorului sau procesului care acționează în numele său) capacitatea de a-și furniza propriul nume. Cu ajutorul autentificării, a doua parte este în sfârșit convinsă că subiectul este cu adevărat cine pretinde că este. Adesea, identificarea și autentificarea sunt înlocuite cu expresiile „raportare nume” și „autentificare”.

Ei înșiși sunt împărțiți în mai multe soiuri. În continuare, ne vom uita la ce sunt identificarea și autentificarea și ce sunt acestea.

Autentificare

Acest concept prevede două tipuri: unidirecțional, când clientul trebuie mai întâi să-și demonstreze autenticitatea serverului și bidirecțional, adică atunci când se efectuează confirmarea reciprocă. Un exemplu comun al modului în care se realizează identificarea și autentificarea standard a utilizatorului este procedura de conectare pentru un anumit sistem. Astfel, diferite tipuri pot fi utilizate în diferite obiecte.

Într-un mediu de rețea, când identificarea și autentificarea utilizatorilor se realizează pe părți dispersate geografic, serviciul în cauză diferă în două aspecte principale:

- care acționează ca un autentificator;

- Cum a fost organizat exact schimbul de date de autentificare și identificare și cum a fost protejat.

Pentru a-și confirma autenticitatea, subiectul trebuie să prezinte una dintre următoarele entități:

- anumite informații pe care le cunoaște ( numar personal, parola, special cheie criptografică etc.);

- un anumit lucru pe care îl deține (un card personal sau un alt dispozitiv care are un scop similar);

- un anumit lucru care este un element al lui însuși (amprente digitale, voce și alte mijloace biometrice de identificare și autentificare a utilizatorilor).

Caracteristicile sistemului

Într-un mediu de rețea deschisă, părțile nu au o cale de încredere, ceea ce înseamnă că, în general, informațiile transmise de subiect pot să nu se potrivească în cele din urmă cu informațiile primite și utilizate în autentificare. Este necesar să se asigure securitatea ascultării rețelei active și pasive, adică protecția împotriva corectării, interceptării sau reproducerii diferitelor date. Opțiune pentru a transfera parolele către formă deschisă este nesatisfăcător și, în același mod, criptarea parolei nu poate salva ziua, deoarece nu este protejată de reluare. Acesta este motivul pentru care astăzi sunt utilizate protocoale de autentificare mai complexe.

Identificarea fiabilă are dificultăți nu numai din diverse motive, ci și din mai multe alte motive. În primul rând, aproape orice entitate de autentificare poate fi furată, falsificată sau adulmecată. Există, de asemenea, o anumită contradicție între fiabilitatea sistemului utilizat, pe de o parte, și comoditate administrator de sistem sau utilizatorul – pe de altă parte. Astfel, din motive de securitate, este necesar să se solicite utilizatorului să-și introducă din nou informațiile de autentificare cu o anumită frecvență (deoarece o altă persoană poate fi deja așezată în locul lui), iar acest lucru nu numai că creează bătăi de cap suplimentară, ci și crește semnificativ șansa ca acel cineva să vă spioneze informațiile introduse. Printre altele, fiabilitatea unui dispozitiv de protecție îi afectează în mod semnificativ costul.

Sistemele moderne de identificare și autentificare susțin conceptul de single sign-on la rețea, care ajută în primul rând la satisfacerea cerințelor în ceea ce privește confortul utilizatorului. Dacă standard rețeaua corporativă are multe servicii de informare care oferă posibilitatea unui acces independent, atunci în acest caz introducerea repetată a datelor cu caracter personal devine prea împovărătoare. Pe acest momentÎncă nu se poate spune că utilizarea single sign-on în rețea este considerată normală, deoarece soluțiile dominante nu au apărut încă.

Astfel, mulți încearcă să găsească un compromis între accesibilitatea, comoditatea și fiabilitatea mijloacelor prin care se asigură identificarea/autentificarea. Autorizarea utilizatorului în acest caz se efectuează conform regulilor individuale.

O atenție deosebită trebuie acordată faptului că serviciul utilizat poate fi selectat ca țintă a unui atac de disponibilitate. Dacă se face în așa fel încât, după un anumit număr de încercări nereușite, capacitatea de a intra este blocată, atunci, în acest caz, atacatorii pot opri munca utilizatorilor legitimi cu doar câteva apăsări de taste.

Autentificare prin parolă

Principalul avantaj al unui astfel de sistem este că este extrem de simplu și familiar pentru majoritatea. Parolele au fost folosite de sistemele de operare și alte servicii de mult timp și, atunci când sunt utilizate corect, oferă un nivel de securitate destul de acceptabil pentru majoritatea organizațiilor. Dar, pe de altă parte, în ceea ce privește setul general de caracteristici, astfel de sisteme reprezintă cel mai slab mijloc prin care se poate realiza identificarea/autentificarea. Autorizarea în acest caz devine destul de simplă, deoarece parolele trebuie să fie memorabile, dar combinațiile simple nu sunt greu de ghicit, mai ales dacă o persoană cunoaște preferințele unui anumit utilizator.

Uneori se întâmplă ca parolele, în principiu, să nu fie ținute secrete, deoarece sunt complet valori standard, specificate în anumite documentații, și nu întotdeauna după ce sistemul este instalat, acestea sunt modificate.

Când introduci parola, o poți vedea, iar în unele cazuri oamenii chiar folosesc instrumente optice specializate.

Utilizatorii, subiectul principal de identificare și autentificare, pot deseori să partajeze parole cu colegii, astfel încât să poată anumit timp proprietarul a fost schimbat. În teorie, în astfel de situații ar fi cel mai corect să fie folosit mijloace speciale controlul accesului, dar în practică acesta nu este folosit de nimeni. Și dacă două persoane cunosc parola, acest lucru crește foarte mult șansele ca alții să afle în cele din urmă despre ea.

Cum să o repar?

Există mai multe mijloace prin care identificarea și autentificarea pot fi securizate. Componenta de procesare a informațiilor poate fi securizată prin următoarele:

- Suprapunere de diverse limitări tehnice. Cel mai adesea, regulile sunt stabilite pentru lungimea parolei, precum și pentru conținutul anumitor caractere.

- Gestionarea perioadei de valabilitate a parolelor, adică necesitatea înlocuirii periodice a acestora.

- Restricționarea accesului la fișierul principal cu parole.

- Limitarea numărului total de încercări nereușite disponibile la conectare. Acest lucru asigură că atacatorii trebuie să efectueze doar acțiuni înainte de identificare și autentificare, deoarece forța brută nu poate fi utilizată.

- Instruirea preliminară a utilizatorilor.

- Folosind generatoare de parole software specializate care vă permit să creați combinații care sunt eufonice și destul de memorabile.

Toate măsurile de mai sus pot fi folosite în orice caz, chiar dacă împreună cu parolele sunt folosite și alte mijloace de autentificare.

Parole unice

Opțiunile discutate mai sus sunt reutilizabile, iar dacă combinația este dezvăluită, atacatorul este capabil să efectueze anumite operațiuni în numele utilizatorului. De aceea, parolele unice sunt folosite ca un mijloc mai puternic de rezistență la posibilitatea interceptării pasive a rețelei, datorită cărora sistemul de identificare și autentificare devine mult mai sigur, deși nu la fel de convenabil.

În prezent, unul dintre cele mai populare generatoare de software parole unice este un sistem numit S/KEY, lansat de Bellcore. Conceptul de bază al acestui sistem este că există functie specifica F, care este cunoscut atât de utilizator, cât și de serverul de autentificare. Următoarea este cheia secretă K, care este cunoscută doar de un anumit utilizator.

În timpul administrării inițiale a utilizatorilor această funcție este folosit pentru cheie de un anumit număr de ori, după care rezultatul este salvat pe server. În viitor, procedura de autentificare arată astfel:

- Pe sistem utilizator un număr vine de la server care este cu 1 mai mic decât numărul de ori când funcția este utilizată pentru cheie.

- Utilizatorul folosește funcția la cheia secretă existentă de câte ori a fost setat în primul punct, după care rezultatul este trimis prin rețea direct la serverul de autentificare.

- Serverul folosește această funcție la valoarea primită, după care rezultatul este comparat cu valoarea salvată anterior. Dacă rezultatele se potrivesc, atunci utilizatorul este autentificat, iar serverul salvează noua valoare și apoi decrește contorul cu unul.

În practică, implementarea acestei tehnologii are o structură ceva mai complexă, dar în acest moment acest lucru nu este atât de important. Deoarece funcția este ireversibilă, chiar și în cazul unei interceptări a parolei sau al accesului neautorizat la serverul de autentificare, nu oferă posibilitatea de a obține cheia secretă și de a prezice în niciun fel cum va arăta exact următoarea parolă unică.

În Rusia, un special portal de stat- „Sistem unificat de identificare/autentificare” („USIA”).

O altă abordare a sistem de încredere autentificarea este să Parolă Nouă a fost generat la intervale scurte de timp, care este implementat și prin utilizarea unor programe specializate sau diverse smart carduri. În acest caz, serverul de autentificare trebuie să accepte algoritmul corespunzător de generare a parolei, precum și anumiți parametri asociați acestuia și, în plus, trebuie să existe și sincronizarea ceasurilor serverului și clientului.

Kerberos

Serverul de autentificare Kerberos a apărut pentru prima dată la mijlocul anilor 90 ai secolului trecut, dar de atunci a primit deja un număr mare de modificări fundamentale. În prezent, componentele individuale ale acestui sistem sunt prezente în aproape fiecare modern sistem de operare.

Scopul principal al acestui serviciu este de a rezolva următoarea problemă: există o anumită rețea neprotejată, iar în nodurile sale sunt concentrate diverse subiecte sub formă de utilizatori, precum și server și client. sisteme software. Fiecare astfel de subiect are o cheie secretă individuală și, pentru ca subiectul C să aibă posibilitatea de a-și dovedi propria autenticitate subiectului S, fără de care pur și simplu nu-l va servi, va trebui nu numai să se identifice, ci și să arate că el cunoaște o anumită Cheia secretă. În același timp, C nu are posibilitatea să-și trimită pur și simplu cheia secretă către S, deoarece în primul rând rețeaua este deschisă și, pe lângă aceasta, S nu știe și, în principiu, nu ar trebui să o cunoască. Într-o astfel de situație, se folosește o tehnologie mai puțin simplă pentru demonstrarea cunoașterii acestor informații.

Identificarea/autentificarea electronică prin sistemul Kerberos presupune utilizarea acestuia ca terță parte de încredere care deține informații despre cheile secrete ale entităților deservite și, dacă este necesar, le asistă în efectuarea autentificării perechi.

Astfel, clientul trimite mai întâi o cerere către sistemul care conține informatie necesara despre acesta, precum și despre serviciul solicitat. După aceasta, Kerberos îi oferă un fel de bilet, care este criptat cheie secreta server, precum și o copie a unei părți a datelor de pe acesta, care este clasificată cu cheia clientului. Dacă există o potrivire, se stabilește că clientul a decriptat informațiile destinate lui, adică a putut demonstra că cunoaște cu adevărat cheia secretă. Acest lucru indică faptul că clientul este exact persoana care pretinde că este.

O atenție deosebită trebuie acordată aici faptului că transferul cheilor secrete nu a fost efectuat prin rețea și au fost utilizate exclusiv pentru criptare.

Autentificare biometrică

Biometria implică o combinație de mijloace automate de identificare/autentificare a persoanelor pe baza caracteristicilor lor comportamentale sau fiziologice. Mijloacele fizice de autentificare și identificare includ verificarea retinei și corneei ochilor, amprentele digitale, geometria facială și a mâinii, precum și alte informații individuale. Caracteristicile comportamentale includ stilul de lucru cu tastatura și dinamica semnăturii. Metodele combinate reprezintă analiza diferitelor trăsături ale vocii unei persoane, precum și recunoașterea vorbirii sale.

Astfel de sisteme de identificare/autentificare și criptare sunt utilizate în mod obișnuit în multe țări din întreaga lume, dar au fost mult timp extrem de costisitoare și dificil de implementat. Recent, cererea de produse biometrice a crescut semnificativ datorită dezvoltării comerțul electronic, deoarece, din punctul de vedere al utilizatorului, este mult mai convenabil să te prezinți decât să-ți amintești unele informații. În consecință, cererea creează ofertă, astfel încât pe piață au început să apară produse relativ ieftine, care se concentrează în principal pe recunoașterea amprentei.

În marea majoritate a cazurilor, biometria este folosită în combinație cu alți autentificatori precum Adesea, autentificarea biometrică reprezintă doar prima linie de apărare și acționează ca un mijloc de activare a cardurilor inteligente care includ diverse secrete criptografice. Când utilizați această tehnologie, șablonul biometric este salvat pe același card.

Activitatea în domeniul biometriei este destul de mare. Există deja un consorțiu corespunzător și se lucrează destul de activ în vederea standardizării diferitelor aspecte ale tehnologiei. Astăzi puteți vedea multe articole publicitare în care tehnologiile biometrice sunt prezentate ca remediul ideal dispoziţie securitate sporităşi în acelaşi timp accesibilă maselor.

ESIA

Sistemul de identificare și autentificare („ESIA”) este a serviciu special, creat pentru a asigura implementarea diferitelor sarcini asociate cu verificarea autenticității solicitanților și participanților interacțiunea interdepartamentalăîn cazul furnizării oricăror servicii municipale sau guvernamentale în formă electronică.

Pentru a accesa " Portal unic structuri guvernamentale”, precum și orice alte sisteme informatice ale infrastructurii de e-guvernare existente, mai întâi va trebui să vă înregistrați un cont și, ca urmare, să primiți un PEP.

Niveluri

Portalul oferă trei niveluri principale de conturi pentru persoane fizice:

- Simplificat. Pentru a-l înregistra, trebuie doar să indicați numele și prenumele, precum și un anumit canal de comunicare sub forma unei adrese. E-mail sau telefon mobil. Acesta este nivelul primar, prin care o persoană are acces doar la o listă limitată de diverse servicii guvernamentale, precum și la capacitățile sistemelor informaționale existente.

- Standard. Pentru a-l primi, inițial trebuie să înregistrați un cont simplificat și apoi să furnizați date suplimentare, inclusiv informații din pașaport și numărul individual de asigurare. cont personal. Informații specificate verificat automat prin Sisteme de informare Fond de pensie, precum și Serviciul Federal de Migrație, iar dacă verificarea are succes, contul este transferat la nivelul standard, ceea ce deschide utilizatorul către o listă extinsă de servicii guvernamentale.

- Confirmat. Pentru a obține acest nivel de cont, Sistemul Unificat de Identificare și Autentificare solicită utilizatorilor să aibă un cont standard, precum și o dovadă a identității, care se realizează printr-o vizită personală la o sucursală de service autorizată sau prin primirea unui cod de activare prin poștă recomandată. Dacă verificarea identității are succes, contul se va muta la un nou nivel, iar utilizatorul va avea acces la lista completă a serviciilor guvernamentale necesare.

În ciuda faptului că procedurile pot părea destul de complicate, de fapt, puteți face cunoștință cu lista completă a datelor necesare direct pe site-ul oficial, astfel încât înregistrarea completă este destul de posibilă în câteva zile.

După cum știți, în aproape orice sistem informatic este nevoie de autentificare. În timpul acestei proceduri, sistemul informatic verifică dacă utilizatorul este cine pretinde că este. Pentru a avea acces la un computer, internet, sistem telecomandă cont bancar etc., utilizatorul trebuie să demonstreze convingător sistem informatic că „el este aceeași persoană” și nu altcineva. Pentru a face acest lucru, el trebuie să furnizeze sistemului niște informații de autentificare, pe baza cărora modulul de autentificare al acestui sistem ia o decizie privind acordarea accesului la resursa necesară (accesul este permis/nu).

În prezent, trei tipuri de informații sunt utilizate pentru o astfel de verificare.

În primul rând - succesiune unică de caractere, pe care utilizatorul trebuie să le cunoască pentru a se autentifica cu succes. Cel mai simplu exemplu este autentificarea cu parolă, pentru care este suficient să vă introduceți identificatorul (de exemplu, autentificare) și parola în sistem.

Al doilea tip de informație este conținut unic sau caracteristici unice subiect. Cel mai simplu exemplu este cheia oricărei încuietori. În cazul autentificării pe computer, orice medii externe informații: carduri inteligente, tablete electronice iButton, jetoane USB etc.

Și, în sfârșit, al treilea tip de autentificare este prin informatii biometrice, care este parte integrantă a utilizatorului. Aceasta ar putea fi o amprentă, modelul irisului, forma feței, parametrii vocali etc.

Foarte des, mai multe tipuri de informații sunt folosite pentru autentificare. Un exemplu tipic este cazul în care informațiile de autentificare sunt stocate pe un card inteligent care necesită accesarea unei parole (PIN). Această autentificare este numită cu doi factori. Exista sisteme realeși cu autentificare cu trei factori.

În unele cazuri, este necesară și autentificarea reciprocă - atunci când ambii participanți schimb de informatii verificați unul pe altul. De exemplu, înainte de a transmite orice date importante către un server la distanță, utilizatorul trebuie să se asigure că acesta este serverul de care are nevoie.

Autentificare de la distanță

În cazul autentificării de la distanță (să zicem, un utilizator intenționează să acceseze un server de e-mail la distanță pentru a-și verifica e-mailul), există problema transmiterii informațiilor de autentificare prin canale de comunicare neîncrezătoare (prin Internet sau o rețea locală). Pentru a păstra secretul informații unice, la trimiterea prin astfel de canale se folosesc multe protocoale de autentificare. Să ne uităm la unele dintre ele, cele mai tipice pentru diverse aplicații.

Acces prin parolă

Cel mai simplu protocol de autentificare este accesul prin parolă. Protocol de acces, PAP): toate informațiile despre utilizator (login și parolă) sunt transmise prin rețea în text clar (Fig. 1). Parola primită de server este comparată cu parola de referință utilizator dat, care este stocat pe server. Din motive de securitate, serverul stochează adesea nu parolele în text clar, ci valorile hash ale acestora.

Figura 1 - Diagrama protocolului PAP

Această schemă are un dezavantaj foarte semnificativ: orice atacator capabil să intercepteze pachete de rețea, poate obține parola utilizatorului folosind un simplu analizor de pachete de tip sniffer. Și după ce l-a primit, atacatorul poate cu ușurință va fi autentificat sub numele proprietarului parolei.

În timpul procesului de autentificare, nu doar o parolă poate fi transmisă prin rețea, ci și rezultatul transformării acesteia - să zicem, același hash de parolă. Din păcate, acest lucru nu elimină dezavantajul descris mai sus - un atacator ar putea la fel de ușor să intercepteze hash-ul parolei și să îl folosească mai târziu.

Dezavantajul acestei scheme de autentificare este că orice potențial utilizator al sistemului trebuie mai întâi să se înregistreze în el - cel puțin să-și introducă parola pentru autentificarea ulterioară. Iar protocoalele mai complexe de autentificare provocare-răspuns descrise mai jos fac posibilă, în principiu, extinderea sistemului la un număr nelimitat de utilizatori fără înregistrarea lor prealabilă.

Cere raspuns

Familia de protocoale, la care se face referire de obicei prin procedura de verificare a răspunsului la provocare, include mai multe protocoale care permit autentificarea utilizatorului fără a transmite informații prin rețea. Familia de protocoale provocare-răspuns include, de exemplu, unul dintre cele mai comune - protocolul CHAP (Challenge-Handshake Authentication Protocol).

Procedura de verificare include cel puțin patru pași (Fig. 2):

- · utilizatorul trimite o cerere de acces la server, inclusiv autentificarea acestuia;

- · serverul generează un număr aleator și îl trimite utilizatorului;

- · utilizatorul criptează numărul aleatoriu primit algoritm simetric criptare folosind propria sa cheie unică, rezultatul criptării este trimis la server;

- · serverul decriptează informațiile primite folosind aceeași cheie și le compară cu numărul aleatoriu original. Dacă numerele se potrivesc, utilizatorul este considerat autentificat cu succes, deoarece este recunoscut ca proprietar al unei chei secrete unice.

Figura 2 - Schema protocolului de autentificare provocare-răspuns.

Informațiile de autentificare în acest caz sunt cheia pe care se realizează criptarea Număr aleatoriu. După cum se poate vedea din diagrama de schimb, cheia dată nu se transmite niciodată prin rețea, ci participă doar la calcule, ceea ce reprezintă un avantaj incontestabil al protocoalelor acestei familii.

Principalul dezavantaj al unor astfel de sisteme de autentificare este necesitatea de a avea calculator local modul client care realizează criptarea. Aceasta înseamnă că, spre deosebire de protocolul PAP, doar un număr limitat de computere echipate cu un astfel de modul client sunt potrivite pentru accesul de la distanță la serverul necesar.

Cu toate acestea, ca computer client poate fi, de asemenea, un smart card sau un dispozitiv similar „purtabil” care are suficient putere de calcul, de exemplu, un telefon mobil. În acest caz, teoretic este posibil să vă autentificați și să obțineți acces la server de pe orice computer echipat cu cititor de carduri inteligente, telefon mobil sau PDA.

Protocoalele provocare-răspuns pot fi extinse cu ușurință la o schemă de autentificare reciprocă (Figura 3). În acest caz, în cererea de autentificare, utilizatorul (pasul 1) trimite numărul său aleator (N1). La pasul 2, serverul, pe lângă numărul său aleator (N2), trebuie să trimită și numărul N1, criptat cu cheia corespunzătoare. Apoi, înainte de a efectua pasul 3, utilizatorul îl decriptează și verifică: dacă numărul decriptat se potrivește cu N1, acesta indică faptul că serverul are cheia secretă necesară, adică acesta este exact serverul de care are nevoie utilizatorul. Această procedură de autentificare este adesea numită strângere de mână.

Figura 3 - Diagrama protocolului de autentificare reciprocă

După cum puteți vedea, autentificarea va avea succes numai dacă utilizatorul s-a înregistrat anterior pe acest server și a schimbat cumva o cheie secretă cu acesta.

Rețineți că, în loc de criptare simetrică, se pot folosi și protocoale din această familie criptare asimetrică, și electronice semnatura digitala. În astfel de cazuri, schema de autentificare poate fi extinsă cu ușurință la un număr nelimitat de utilizatori, este suficient să se utilizeze certificate digitale în cadrul unei infrastructuri cu chei publice.

Protocolul Kerberos

Protocolul Kerberos este destul de flexibil și are capacități reglaj fin pentru aplicații specifice, există în mai multe versiuni. Ne vom uita la un mecanism de autentificare simplificat implementat folosind protocolul Kerberos versiunea 5 (Figura 4):

Figura 4 - Diagrama protocolului Kerberos

În primul rând, merită să spunem că atunci când utilizați Kerberos nu puteți accesa direct niciun server țintă. Pentru a începe procedura de autentificare în sine, trebuie să contactați un server special de autentificare cu o solicitare care conține autentificarea utilizatorului. Dacă serverul nu găsește solicitantul în baza sa de date, cererea este respinsă. În caz contrar, serverul de autentificare generează o cheie aleatorie care va fi folosită pentru a cripta sesiunile de comunicare ale utilizatorului cu un alt server special din sistem: Ticket-Granting Server (TGS). Serverul de autentificare criptează această cheie aleatorie (să o numim Ku-tgs) folosind cheia utilizatorului (Kuser) și o trimite acestuia din urmă. O copie suplimentară a cheii Ku-tgs cu o serie de parametri suplimentari (numită bilet) este de asemenea trimisă utilizatorului criptată pe cheie specială pentru conectarea serverelor de autentificare și TGS (Ktgs). Utilizatorul nu poate decripta biletul, care trebuie să fie transmis serverului TGS în următorul pas de autentificare.

Următoarea acțiune a utilizatorului este o solicitare către TGS, care conține autentificarea utilizatorului, numele serverului la care doriți să accesați și același bilet pentru TGS. În plus, cererea conține întotdeauna un marcaj temporal actual, criptat cu cheia Ku-tgs. Marca temporală este necesară pentru a preveni atacurile care sunt efectuate prin reluarea cererilor anterioare interceptate către server. Să subliniem asta timpul sistemului Toate computerele care participă la autentificarea Kerberos trebuie să fie strict sincronizate.

Dacă biletul este verificat cu succes, serverul TGS generează o altă cheie aleatorie pentru a cripta comunicațiile dintre utilizatorul care caută acces și serverul țintă (Ku-serv). Această cheie este criptată cu cheia Kuser și trimisă utilizatorului. În plus, similar cu pasul 2, o copie a cheii Ku-serv și a parametrilor de autentificare solicitați de serverul țintă (un bilet de acces la serverul țintă) sunt de asemenea trimise utilizatorului în formă criptată (pe cheia pentru conectarea TGS și serverul țintă - Kserv).

Acum utilizatorul trebuie să trimită tichetul primit în pasul anterior către serverul țintă, precum și un marcaj de timp criptat cu cheia Ku-serv. După verificarea cu succes a biletului, utilizatorul este considerat în sfârșit autentificat și poate face schimb de informații cu serverul țintă. Cheia Ku-serv, unică pentru o anumită sesiune de comunicare, este adesea folosită pentru a cripta datele trimise în această sesiune.

Orice sistem poate avea mai multe servere țintă. Dacă utilizatorul are nevoie de acces la mai multe dintre ele, el creează din nou solicitări către serverul TGS - de câte ori este numărul de servere de care are nevoie pentru a funcționa. Serverul TGS generează o nouă cheie aleatorie Ku-serv pentru fiecare dintre aceste solicitări, adică toate sesiunile de comunicare cu servere țintă diferite sunt protejate folosind chei diferite.

Procedura de autentificare Kerberos pare destul de complicată. Cu toate acestea, nu uitați că toate solicitările și criptarea lor cu cheile necesare sunt efectuate automat de software-ul instalat pe computerul local al utilizatorului. În același timp, necesitatea instalării unui software client destul de complex este un dezavantaj indubitabil a acestui protocol. Cu toate acestea, astăzi suportul Kerberos este integrat în cele mai comune sisteme de operare ale familiei Windows, începând cu Windows 2000, ceea ce elimină acest dezavantaj.

Al doilea dezavantaj este necesitatea mai multor servere speciale (accesul la serverul țintă este asigurat de cel puțin încă două, serverul de autentificare și TGS). Cu toate acestea, în sistemele cu un număr mic de utilizatori, toate cele trei servere (autentificare, TGS și țintă) pot fi combinate fizic pe același computer.

În același timp, trebuie subliniat faptul că serverul de autentificare și TGS trebuie protejate în mod fiabil de accesul neautorizat al intrușilor. Teoretic, un atacator care obține acces la TGS sau serverul de autentificare este capabil să interfereze cu procesul de generare aleatorie a cheilor sau să obțină cheile tuturor utilizatorilor și, prin urmare, să inițieze sesiuni de comunicare cu orice server țintă în numele oricărui utilizator legitim.

Sistemul de operare Windows 7 introduce o nouă generație de tehnologii de securitate pentru desktop, iar una dintre ele este autentificarea și autorizarea. Unele dintre tehnologii sunt menite să consolideze infrastructura generală Windows, iar restul sunt menite să ajute la gestionarea sistemului și a datelor utilizatorilor.

Înainte de a instala pe Windows 7 măsuri eficiente securitate, cum ar fi partajarea fișierelor și folderelor, este important să înțelegeți tipurile de conturi de utilizator utilizate la configurarea securității și cum protocol de rețea autentifică și autorizează autentificarea utilizatorilor.

Autentificarea este un proces folosit pentru a confirma identitatea unui utilizator atunci când accesează un sistem computerizat sau resurse suplimentare de sistem. În privat și în public retele de calculatoare(inclusiv internetul) cel mai adesea autentificarea implică verificarea acreditărilor utilizatorului; adică numele de utilizator și parola. Cu toate acestea, pentru tipurile de tranzacții critice, cum ar fi procesarea plăților, autentificarea numelui de utilizator și a parolei nu este suficientă, deoarece parolele pot fi furate sau piratate. Din acest motiv, majoritatea afacerilor online, precum și multe alte tranzacții, folosesc acum certificate digitale, care sunt emise și verificate de o autoritate de certificare.

Autentificarea precede în mod logic autorizarea. Autorizarea permite sistemului să determine dacă un utilizator autorizat poate accesa și actualiza resursele de sistem protejate. Autorizarea vă permite să setați acces direct la foldere și fișiere, orele de acces, spațiul de stocare permis și așa mai departe.

- Modificările la resursele sistemului sunt inițial permise de administratorul de sistem.

- Când un utilizator încearcă să acceseze sau să actualizeze resursa sistemului permisiunea de a acționa este evaluată de sistem sau aplicație.

Ultima opțiune permite utilizatorului să obțină acces fără autentificare sau autorizare. Este folosit atunci când doriți să oferiți acces utilizatorilor anonimi, neautentificați. Un astfel de acces este de obicei foarte limitat.

Proces de autorizare și autentificare.

Pentru a accesa fișierele din rețea, utilizatorii trebuie să fie autentificați pentru a-și verifica identitatea. Acest lucru se face în timpul procesului de conectare la rețea. Sistemul de operare Windows 7 are următoarele metode de autentificare pentru autentificarea în rețea:

- Kerberos versiunea 5: metoda principală de autentificare pentru clienți și servere care rulează sisteme de operare Microsoft Windows. Este folosit pentru autentificarea conturilor de utilizator și a conturilor de computer.

- Windows NT LAN Manager (NTLM): folosit pentru compatibilitate inversă cu sisteme de operare mai vechi decât Windows 2000 și unele aplicații. Este mai puțin flexibil, eficient și sigur decât versiunea 5 Kerberos.

- Maparea certificatelor: utilizată de obicei pentru autentificarea autentificărilor în combinație cu un card inteligent. Certificatul stocat pe cardul inteligent este asociat cu contul de utilizator. Un cititor de carduri inteligente este folosit pentru a citi cardurile inteligente și pentru a autentifica utilizatorul.

Noi funcții de autentificare în Windows 7.

O serie de îmbunătățiri legate de autentificarea și procesele de autentificare au fost adăugate în Windows Vista®. Aceste îmbunătățiri au crescut set de bază caracteristici de autentificare pentru a oferi o mai bună securitate și gestionare. În Windows 7, Microsoft continuă îmbunătățirile începute în Windows Vista, oferind următoarele caracteristici noi de autentificare:

- Carduri inteligente

- Biometrie

- Integrarea personalității pe Internet.

Carduri inteligente.

Utilizarea cardurilor inteligente este cea mai comună metodă de autentificare. Pentru a încuraja organizațiile și utilizatorii să adopte carduri inteligente, Windows 7 oferă noi funcții pentru a face cardurile inteligente mai ușor de utilizat și de implementat. Aceste noi capabilități vă permit să utilizați carduri inteligente pentru a efectua o varietate de sarcini, inclusiv:

- Carduri inteligente Priză și Joaca

- Verificarea identificării personale (PIV), standardul Institutului Național de Standarde și Tehnologie (NIST).

- Suport pentru autentificarea cu cardul inteligent Kerberos.

- Criptarea unității BitLocker

- Documente și e-mail

- Utilizați cu aplicații de afaceri.

Biometrie.

Biometria este o tehnologie din ce în ce mai populară care oferă acces usor la sisteme, servicii și resurse. Biometria folosește măsurarea caracteristicilor sale fizice imuabile pentru a identifica în mod unic o persoană. Una dintre cele mai des folosite caracteristici biometrice- amprentele digitale.

Până acum, Windows nu avea suport standard pentru dispozitivele biometrice. Pentru a rezolva această problemă, Windows 7 introduce Windows Biometric Framework (WBF). WBF oferă set nou componente care suportă amprentarea folosind dispozitive biometrice. Aceste componente măresc siguranța utilizatorului.

Windows Biometric Framework facilitează configurarea și gestionarea dispozitivelor biometrice de către utilizatori și administratori pe un computer local sau într-un domeniu.

Integrarea personalității pe Internet.

Gestionarea contului este o strategie de securitate. Utilizați Politica de grup pentru a permite sau a refuza autentificarea pe anumite computere sau pe toate computerele pe care le gestionați online.

Integrarea identității online poate fi controlată de politica de grup. Politica configurată ca: „ Securitatea retelei: Permiteți acestui computer să utilizeze ID-ul online atunci când solicitați identificarea PKU2U” controlează capacitatea ID-ului online de a autentifica acest computer utilizând protocolul PKU2U. Această setare de politică nu afectează capacitatea conturilor de domeniu sau a conturilor de utilizator locale de a se conecta la acest computer.

În ciuda faptului că mulți nu știu ce este autentificarea, fiecare utilizator al rețelei globale întâlnește procedura de trecere în fiecare zi. Unii își încep ziua de lucru cu această operațiune, alții - pornind computerul, alții - verificând e-mailul și vizitând pagini de Internet, iar alții - în procesul de conectare la rețea.

Ce este

Autentificarea este baza pentru securitatea oricărui sistem activat nivelul programului. Accesul la informații este protejat de un ID și o parolă. Primul rol poate fi autentificare, nume de utilizator, casuță de e-mail sau codul generat.

Astfel, un utilizator care se înregistrează pe un server sau în orice alt sistem primește un id unic. Numai el o are (asta valoare digitală, care poate fi un număr de ordine obișnuit). Identificarea este transmiterea datelor de către utilizator, iar autentificarea este acceptarea acelei informații de către server. Aceste două proceduri și condițiile pentru implementarea lor sunt legate între ele.

În locul termenului de autentificare, sunt adesea folosite expresii mai simple, care pot fi numite sinonime:

- autentificare;

- autorizare.

Video: Autentificare biometrică

feluri

De regulă, metodele de autentificare sunt împărțite în funcție de mijloacele utilizate în timpul procesului și de numărul acestora.

Tipurile de autentificare sunt împărțite în mai multe grupuri pe baza următoarelor criterii:

- componentă informațională (când știi ceva ce nimeni altcineva nu știe, de exemplu, o parolă);

- un obiect sau un mijloc (în cazul utilizării unui card, ștampilă, jeton, unitate flash USB specială);

- biometrie (acces prin retină, amprentă, grup sanguin);

- informații despre utilizator (acces la anumite informații în funcție de locație, limbă, informații din memoria cache a browserului).

Protecție cu parolă

Cea mai cunoscută și comună metodă este protecția prin parolă. Când parcurge procesul de autorizare și introduce o parolă, sistemul o compară cu un identificator specific care este stocat în baza de date.

Există două tipuri de parole:

- permanent;

- dinamic.

O parolă permanentă este emisă de server în timpul înregistrării (în cazul conexiunii pentru acces Informații generale) sau setat de utilizator însuși (în cazul stocării informațiilor personale).

Parola dinamică este emisă de server. Și, în funcție de setări, încetează să existe după ceva timp sau imediat după deconectarea din sistem.

Protecția dinamică cu parolă este mai sigură. Dar hackerii reușesc să o ocolească și ei, folosind principala vulnerabilitate - factorul uman, deoarece pentru a autoriza utilizatorul este nevoie să îi transfere o nouă parolă.

Articole unice

Cea mai utilizată metodă de protecție sisteme bancare iar spațiile cu acces restricționat se realizează folosind carduri de plastic cu un cip electronic care conține informații unice.

Această opțiune este adesea folosită și pentru controlat acces fizic la mașini server individuale sau la mașini client importante calculatoare personale (Flash Drive USB cu un program cheie și un identificator unic de utilizator).

Această metodă de securitate este ideală pentru protejarea împotriva hackingului de la distanță. Dar are dezavantajele ei. La urma urmei, fiecare obiect poate fi pierdut sau furat de intruși.

Biometrie

Cel mai scump, dar cel mai mult mod de încredere autentificarea este biometrică. Pentru autorizarea sistemului se folosește o metodă de scanare, în care imaginea primită este comparată cu o copie salvată în baza de date.

Metodele moderne fac posibilă compararea diferitelor zone sau puncte de fiecare dată, precum și identificarea utilizatorului după trăsăturile și expresiile faciale.

Acest sistem este cel mai fiabil din punct de vedere al securității. Cu toate acestea, are și dezavantaje. Pentru ca acesta să funcționeze normal, trebuie să existe fie coduri de „supraveghere” de rezervă, fie trebuie desemnată o persoană responsabilă cu protecție. Acest lucru se face în cazul în care i se întâmplă ceva utilizatorului, dar acest fapt încalcă foarte mult idealitatea sistemului.

Datele utilizatorului

Datele utilizatorului pot fi complet diferite și unice, de exemplu:

- anul nașterii;

- Numele de fată al mamei lui;

- numele animalului tău preferat;

- număr de telefon mobil;

- Locație.

Aceste informații pot fi utilizate în mai multe cazuri și în scopuri diferite:

- pentru a sorta informațiile care sunt afișate utilizatorului (de exemplu, reclamele pentru întreprinderile din Moscova nu vor fi afișate pentru rezidenții din Kârgâzstan);

- pentru a trece un tip de securitate îmbunătățit numit autentificare bidirecțională. Acest tip este folosit în sisteme extrem de sigure și arată ca un dialog între utilizator și server. După ce ați trecut de nivelul preliminar și ați intrat parola corecta, vi se poate cere să alegeți una dintre datele de naștere.

Tehnologia și algoritmul de autentificare

După ce ați analizat tipurile de autentificare, puteți înțelege că niciunul dintre ele nu este ideal și fiecare are propriile erori. Prin urmare, cel mai des este utilizată autentificarea pe două niveluri.

Aceasta înseamnă că pentru a obține acces complet informații, trebuie mai întâi să treceți o verificare de bază: de exemplu, introduceți datele dvs. de conectare și parola în sistem. După aceasta, trebuie să vă confirmați identitatea cu o identificare mai strictă (subiect, întrebări, biometrie, semnătură).

Tehnologia de autentificare a serverului de e-mail

Cel mai simplu mod de a privi munca pas cu pas și de a înțelege ce este autentificarea cu doi factori este să te uiți la procesul de primire a e-mailului:

- al doilea factor este adresa IP. Dacă vă conectați de la o nouă IP pentru prima dată, vi se poate cere să vă confirmați identitatea folosind numărul de telefon mobil ( mesaj sms) este al doilea nivel de protecție;

- pe servere de mail Există, de asemenea, autentificare end-to-end. În acest caz, nu este nevoie să introduceți o parolă de fiecare dată, atâta timp cât utilizați același computer și aceeași adresă IP. Datele de autorizare nu sunt doar salvate în browser, ci sunt încărcate în cookie-uriși de fiecare dată când accesați serverul, vă permite să treceți din mers.

Algoritm de autentificare folosind exemplul de autorizare într-o rețea locală

Pentru a identifica computerele dintr-o rețea locală funcțională și pentru a restricționa accesul la resurse, există rețele de domenii. Procesul de autorizare poate fi desfășurat simultan la mai multe niveluri și folosind diferiți factori. Într-o singură rețea locală puteți vedea aproape toate tipurile de autentificare.

Pentru a accesa rețeaua, puteți utiliza un nume de computer sau o adresă IP asociată unui domeniu. În același timp, trebuie să introduceți un nume de utilizator și o parolă (aceștia sunt doi factori de identificare).

Următorul tip de autentificare aici este relația dintre un utilizator, o serie de adrese sau un anumit computer cu un grup cu drepturi de acces delimitate.

Ceea ce este interesant la utilizarea unei rețele de domeniu este capacitatea de a administra și limita accesul la absolut orice informație, atât pe o rețea locală, cât și pe cea globală, prin autentificare multi-factor.

Dacă apar erori, ce ar trebui să fac?

Cele mai multe erori apar din cauza datelor introduse incorect: autentificare, parolă, nume server sau adresa IP.

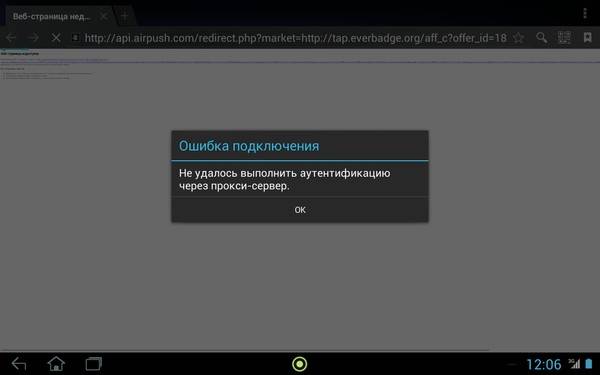

Când utilizați o anumită resursă, este posibil să vedeți un mesaj care să afirme că autorizarea sau autentificarea pe server este temporar indisponibilă. Dacă acesta este unul dintre serviciile de pe Internet, atunci ar trebui doar să așteptați sau să încercați să contactați asistența tehnică.

Dacă unul dintre serverele sau dispozitivele de rețea (routere) aflate la domiciliul dvs., la serviciu sau în aceeași rețea locală eșuează, puteți, în funcție de situație:

- verificați singur dispozitivul;

- contactați furnizorul dvs.;

- sunați administratorul de sistem.

Toată lumea folosește autentificarea fără să știe de multe ori pe zi, conectându-se la sistemul de operare, la server, pentru a rețea socială sau primirea corespondenței.

Autentificarea utilizatorului în sistem este o sarcină simplă și de zi cu zi. După ce ați înțeles puțin despre procesul și algoritmul de acțiune, puteți indica mai precis problema atunci când contactați asistența sau administratorul de rețea, indicând la ce nivel apare eroarea.