Protecție cuprinzătoare a informațiilor cu acces restricționat în sistemele de informații corporative. fi de încredere, orice defecțiuni ale echipamentelor tehnice provoacă apariția unor canale necontrolate de scurgere de informații. Amenințările informaționale includ

Trimiteți-vă munca bună în baza de cunoștințe este simplu. Utilizați formularul de mai jos

Studenții, studenții absolvenți, tinerii oameni de știință care folosesc baza de cunoștințe în studiile și munca lor vă vor fi foarte recunoscători.

postat pe http://www.allbest.ru/

- Introducere

- 1.3 Prevederi de bază ale sistemului de securitate a informațiilor

- 2.1 Obiecte și subiecte de protecție

- 2.3 Tehnologii moderne protectia informatiilor

- 2.4 Valabilitatea protecției informațiilor

- Lista documentelor de reglementare care reglementează activitățile în domeniul securității informațiilor:

- 3. Îmbunătățirea măsurilor care vizează creșterea eficacității măsurilor de protecție a sistemului informațional corporativ Distanțele de alimentare cu energie electrică

- 3.1 Dezavantajele organizării protecției rețelei corporative

- 3.2 Evenimente organizatorice

- 3.3 Activitati de inginerie

- Concluzie

- Bibliografie

Introducere

Dezvoltarea modernă a economiei mondiale se caracterizează printr-o dependență tot mai mare a pieței de o cantitate semnificativă de informații care circulă în cadrul acesteia.

În zilele noastre, societatea este în întregime dependentă de datele primite, prelucrate și transmise. Din acest motiv, datele în sine devin foarte valoroase. Și cu cât prețul este mai mare Informatii utile, cu atât este mai mare siguranța acestuia.

Relevanța subiectului se datorează acțiunii unui număr de factori care vizează îmbunătățirea protecției sistemului informațional corporativ, în vederea îmbunătățirii mecanismului economic al întreprinderilor moderne care operează într-o economie de piață și aplicarea dezvoltărilor tehnologice moderne. .

Având în vedere cele de mai sus, actele legislative, atât în Rusia, cât și în țări străine, prevăd un număr considerabil de norme menite să reglementeze crearea, utilizarea, transferul și protecția informațiilor sub toate formele sale.

De o valoare deosebită sunt informațiile care conțin date personale, secrete oficiale, secrete comerciale, informații acces limitat, secrete bancare, secrete de stat, informații privilegiate, informații confidențiale și alte informații.

Problema securității informațiilor este multifațetă și complexă, necesitând combinația necesară de măsuri legislative, organizatorice, software și tehnice aplicabile.

O scurgere de informații poate afecta activitățile unei întreprinderi. Rol special informația joacă, pierderea scoarței poate duce la schimbări mari în întreprinderea în sine și pierderi materiale.

În viața de zi cu zi a unei persoane, siguranța informațiilor despre viața sa depinde de el. Dar situația este complet diferită atunci când suntem obligați să furnizăm date despre noi în conformitate cu legea unui terț, și în special angajatorului. În această situație, angajatul transferă informații confidențiale despre sine pentru păstrare. În plus, angajatorul este responsabil pentru siguranța datelor. El este obligat să protejeze informațiile despre angajat de atacurile terților și să poarte responsabilitatea pentru difuzarea acestor date.

Scopul acestei lucrări este de a determina cerințele pentru sistemul de securitate al unui sistem de informații corporative.

Obiectivele postului:

1. Identificați problemele problematice în sistemul de protecție a sistemului informațional corporativ al distanțelor de alimentare.

2. Formulați o listă de amenințări și cerințe pentru sistemul de protecție a sistemului informațional corporativ al distanței de alimentare cu energie.

3. Justificarea structurii riscurilor informaționale pentru sistemul informațional corporativ al distanțelor de alimentare cu energie.

4. Selectați și justificați metode și mijloace tehnice care vizează creșterea eficienței protejării sistemului informațional corporativ al distanței de alimentare cu energie.

Obiectul studiului este un sistem standard de protecție a sistemului informațional corporativ „intranet” al districtului de alimentare cu energie Moscova-Smolensk al filialei JSC Căile Ferate Ruse, care are propriile clădiri și teritoriu.

Obiectul cercetării îl reprezintă metodele și mijloacele tehnice de protejare a sistemului informațional corporativ al distanțelor de alimentare.

Semnificația practică și implementarea rezultatelor obținute au făcut posibilă crearea unor măsuri de organizare a protecției unei rețele corporative, adaptate la condiții specifice, ținând cont de specificul obiectului și diverse categorii de informații și utilizatori.

Autorii care studiază problemele lui A.V. Sokolov (profesor, șef al Departamentului de Informatică și Software, Institutul de Tehnologie Electronică din Moscova) și V.F. Shangin (profesor, doctor în științe tehnice) din 1978 până în prezent, a acoperit problemele actuale ale securității informațiilor atunci când se utilizează sisteme corporative distribuite și rețele la scară întreprindere, securitatea Internetului.

rețeaua corporativă a informațiilor de protecție

1. Baza teoretica construirea unei rețele corporative

1.1 Concept, componente, funcționare a unei rețele corporative

O rețea corporativă este un sistem complex care include multe componente diferite: computere tipuri diferite, de la desktop la mainframe, software de sistem și aplicație, adaptoare de rețea, hub-uri, comutatoare și routere, sistem de cabluri. În această lucrare vom lua în considerare intranetul Moscova-Smolensk Distante alimentarea cu energie electrică a filialei JSC Căile Ferate Ruse. Aceasta este o unitate structurală separată a căii ferate, care face parte din serviciul de electrificare și alimentare cu energie. Asigură neîntreruptă şi alimentare de încredere toți consumatorii de energie electrică, precum și asigurarea funcționării fiabile a tuturor obiectelor și dispozitivelor, a rețelei de contact din zona deservită.

Funcționalitatea intranet acoperă o gamă foarte largă - de la lucrul cu pagini web statice care înlocuiesc documentele tipărite ale companiei sau oferă o nouă modalitate partajarea informații și terminând cu interfețe client complexe pentru aplicații de server de birou.

Tehnologiile necesare unui intranet și instrumentele care le implementează sunt larg răspândite. Acestea includ: protocolul TCP/IP, fișierul de rețea sistem NFS(sistem de fișiere de rețea), browser web (căutare și vizualizare de sistem), server web, editor HTML, E-mail etc. Accesul la informații se bazează pe conexiuni IP.

Intranetul este format din mai multe componente:

1) infrastructura de rețea,

2) servere,

3) documente,

4) browsere,

5) aplicații.

Intranetul este fundația, oferind conexiunile necesare care oferă acces la informații angajaților organizației. Pentru conectarea și schimbul de date, intranetul folosește protocol de rețea TCP/IP. TCP/IP permite computerelor dintr-o rețea să fie numite în mod unic (aceste nume se numesc adrese IP). Acest protocol oferă, de asemenea, un mecanism prin care computerele se pot găsi și se pot conecta. Intranetul folosește altul Protocolul HTTP(Protocolul de transfer hipertext). Este folosit pentru a transmite text, imagini și hyperlink-uri (adică link-uri către alte documente electronice) care indică către pagini Web. Putem spune că TCP/IP este principalul mod prin care computerele comunică în rețea, iar HTTP este un fel de strat superior care le permite să facă schimb de informații.

Servere. Informațiile se află cel mai adesea pe computere, care sunt de obicei numite servere web. Serverul stochează documente și îndeplinește solicitările utilizatorilor de a căuta și vizualiza date.

Documentație. Conținutul intranet, adică informațiile pe care le vizualizați, este stocat în documente. În mod implicit, acestea sunt în format HTML (Hypertext Makeup Language) - format text, constând din textul real, etichete care controlează formatarea și hyperlinkuri care indică alte documente.

Browsere. Pentru a lucra pe intranet și a vizualiza documentele stocate pe servere se folosesc aplicații numite browsere. Ele îndeplinesc mai multe funcții:

căutarea de informații și conectarea la un server Web;

încărcarea, formatarea și afișarea documentelor în HTML;

recunoașterea și navigarea către documentele relevante;

Aplicații. Aplicațiile sunt scrise de dezvoltatori pentru a rezolva probleme specifice ale companiei.

Pe lângă cele variate echipamente de rețea, intranetul este format din următoarele componente software:

1) software-ul serverului Web intern al organizației, care conține informații despre activitățile companiei (prețuri, comenzi de gestiune, documente pentru aprobare și discuție etc., și conectat la bazele de date existente ("Depozit", "Contabilitate" și așa mai departe);

2) software pentru desfășurarea de conferințe în cadrul organizației pentru a discuta propuneri de îmbunătățire a muncii, raportare asupra diverselor evenimente etc.;

3) Software care implementează e-mail.

Pe intranet poate exista segmente cu diferite grade de securitate:

disponibil gratuit (diverse servere);

cu acces limitat;

închis accesului.

Este recomandabil să luați în considerare o rețea la distanță de alimentare cu energie electrică ca un sistem format din mai multe straturi care interacționează. La baza piramidei, reprezentând o rețea corporativă, se află un strat de calculatoare - centre de stocare și procesare a informațiilor, și un subsistem de transport care asigură transmiterea fiabilă a pachetelor de informații între computere.

Figura 1. Ierarhia straturilor de rețea corporativă

Un strat de sisteme de operare în rețea funcționează deasupra sistemului de transport, care organizează munca aplicațiilor pe computere și oferă resursele computerului său pentru utilizare generală prin intermediul sistemului de transport.

Diverse aplicații funcționează pe deasupra sistemului de operare, dar datorită rolului special al sistemelor de gestionare a bazelor de date, care stochează informațiile corporative de bază într-o formă organizată și efectuează operațiuni de căutare de bază pe acesta, această clasă de aplicații de sistem este de obicei alocată unui strat separat. a rețelei corporative.

La nivelul următor există servicii de sistem care, folosind DBMS ca instrument de căutare informatie necesara printre milioanele de octeți stocați pe discuri, oferă utilizatorilor finali aceste informații într-o formă convenabilă pentru luarea deciziilor și, de asemenea, efectuează unele proceduri de procesare a informațiilor comune întreprinderilor de toate tipurile. Aceste servicii includ un sistem de e-mail, sisteme de lucru în grup și multe altele.

Nivelul superior al rețelei corporative reprezintă special sisteme software, care îndeplinesc sarcini specifice a acestei intreprinderi sau întreprinderi de acest tip.

Scopul final al unei rețele corporative este întruchipat în programe de aplicații de nivel superior, dar pentru acestea munca de succes Este absolut necesar ca subsistemele altor straturi să își îndeplinească în mod clar funcțiile.

Sarcina principală a administratorilor de sistem este să se asigure că acest sistem greoi face față cât mai bine procesării fluxurilor de informații care circulă între angajații întreprinderii și le permite să ia decizii oportune și raționale care să asigure funcționarea întreprinderii.

Intranetul Moscovei-Smolensk Distante sursa de alimentare a Căilor Ferate Ruse JSC este izolată de utilizatorii externi de internet și funcționează ca o rețea autonomă care nu are acces din exterior.

Figura 2. Structura rețelei locale

1.2 Analiza surselor de amenințări și a riscurilor informaționale

Toate resursele informaționale ale companiei sunt expuse constant la amenințări obiective și subiective de pierdere a mass-media sau a valorii informațiilor. Amenințarea sau pericolul pierderii de informații este înțeles ca o manifestare unică sau complexă, reală sau potențială, activă sau pasivă a oportunităților nefavorabile de externe sau surse interne amenințări de a crea situații critice, evenimente și au un efect destabilizator asupra informațiilor, documentelor și bazelor de date protejate. Pentru resursele informaționale cu acces limitat, gama de amenințări care implică pierderea de informații (dezvăluire, scurgere) sau pierderea media este mult mai largă ca urmare a interesului crescut pentru aceste documente din partea diferitelor tipuri de atacatori. Principala amenințare la adresa securității resurselor informaționale de distribuție limitată este accesul neautorizat (ilegal, neautorizat) al unui atacator sau al unui străin la informații documentate și, ca urmare, achiziționarea de informații și utilizarea ilegală a acesteia sau comiterea altor acțiuni destabilizatoare. . Scopurile și rezultatele accesului neautorizat pot fi nu numai achiziția de informații valoroase și utilizarea acestora, ci și modificarea, modificarea, distrugerea, falsificarea, înlocuirea și altele asemenea. O condiție prealabilă pentru încercarea de succes a accesului neautorizat la resursele de informații restricționate este interesul față de acestea din partea concurenților, anumitor persoane, servicii și organizații. Principalul vinovat al accesului neautorizat la resursele informaționale este, de regulă, personalul care lucrează cu documente, informații și baze de date. Pierderea de informații are loc în cele mai multe cazuri nu ca urmare a acțiunilor deliberate ale unui atacator, ci din cauza neatenției și iresponsabilității personalului.

În consecință, pierderea resurselor de informații cu acces limitat poate apărea atunci când:

§ prezenta interesului unui concurent, institutii, firme sau persoane in anumite informatii;

§ apariția unui risc de amenințare organizată de un atacator, sau în circumstanțe accidentale;

§ prezența condițiilor care permit unui atacator să efectueze acțiunile necesareși obține informații.

Aceste condiții pot include:

© lipsa analitică sistemică și munca de testare să identifice și să studieze amenințările, canalele și gradul de risc de încălcare a securității resurselor informaționale;

© un sistem de securitate a informațiilor ineficient sau absența acestui sistem, care creează un grad ridicat de vulnerabilitate a informațiilor;

© tehnologie organizată neprofesional pentru procesarea și stocarea documentelor confidențiale;

© selecție dezordonată a personalului și fluctuație de personal, climat psihologic dificil în echipă;

© lipsa unui sistem de instruire a angajaților în regulile de protecție a informațiilor cu acces restricționat;

© lipsa controlului din partea conducerii companiei asupra conformității de către personal cu cerințele documentelor de reglementare pentru lucrul cu resurse de informații cu acces limitat;

© vizite necontrolate la sediul companiei de către persoane neautorizate.

Trebuie să vă amintiți întotdeauna că faptul de a documenta crește considerabil riscul unei amenințări la adresa informațiilor. Marii maeștri ai trecutului nu au notat niciodată secretele artei lor, ci le-au transmis oral fiilor și studenților lor. Prin urmare, secretul de a face multe obiecte unice de atunci nu a fost dezvăluit până în ziua de azi.

Acțiuni existente efectuate cu informații care pot conține o amenințare: colectare, modificare, scurgere și distrugere. Aceste acțiuni sunt de bază pentru o analiză ulterioară. Aderând la clasificarea acceptată, vom împărți toate sursele de amenințări în externe și interne.

Amenințări interne și externe

Un infractor intern poate fi o persoană din următoarele categorii de angajați ai departamentelor de servicii: personal de service (administratori de sistem responsabili cu operarea și întreținerea hardware-ului și software-ului); Programatori de întreținere a software-ului de sisteme și aplicații; personalul tehnic(lucrători de utilități, curățători etc.); angajații departamentelor întreprinderii cărora li se acordă acces la spațiile în care se află echipamente informatice sau de telecomunicații.

Sursele amenințărilor interne sunt:

· angajații organizației;

· software;

· hardware.

Amenințările interne se pot manifesta sub următoarele forme:

erori ale utilizatorilor și ale administratorilor de sistem;

încălcări de către angajații companiei a reglementărilor stabilite pentru prelucrarea, transferul și distrugerea informațiilor;

erori în operarea software-ului;

infectarea computerelor cu viruși sau malware;

defecțiuni și defecțiuni ale echipamentelor informatice.

Intrușii externi includ persoane a căror prezență în incintă cu echipamente este imposibilă fără controlul angajaților întreprinderii.

Un intrus extern interceptează și analizează radiația electromagnetică de la echipamentele sistemului informatic.

Sursele externe de amenințări includ:

· Organizații și persoane fizice;

· Dezastre naturale;

· Accidente provocate de om;

· Comiterea de acte teroriste.

Formele de manifestare a ameninţărilor externe sunt: interceptarea; analiza si modificarea informatiilor; acces neautorizat la informații corporative; monitorizarea informațiilor de către structuri concurente, informații și servicii speciale; accidente, incendii, dezastre provocate de om.

Toate tipurile de amenințări (forme de manifestare) pe care le-am enumerat pot fi împărțite în intenționate și neintenționate, persoane interesate și neinteresate de apariția unei amenințări.

Influențele deliberate sunt acțiuni intenționate ale unui atacator cauzate de curiozitate; atac de hacker; mândria rănită a unui angajat, o încercare de a comite acte teroriste. Un intrus poate fi un angajat, un vizitator, un concurent, un mercenar, personal tehnic (lucrători de utilități, curățători etc.).

Cauzele impacturilor accidentale neintenționate în timpul funcționării pot fi: situații de urgență datorate dezastrelor naturale și întreruperilor de curent (impacte naturale și provocate de om); defecțiuni și defecțiuni ale echipamentelor; erori de software; erori în munca personalului; interferențe în liniile de comunicare din cauza influențelor mediului.

Conform metodelor de influențare a obiectelor de securitate a informațiilor, amenințările sunt supuse următoarei clasificări: informaționale, software, fizice, radio-electronice și organizațional-juridice.

LA amenințări informaționale raporta:

- acces neautorizat la resursele informaționale;

- copierea ilegală a datelor în sisteme de informare;

- furtul de informații din biblioteci, arhive, bănci și baze de date;

- încălcarea tehnologiei de prelucrare a informațiilor;

- colectarea și utilizarea ilegală a informațiilor.

Amenințările software includ:

- utilizarea erorilor și „găurilor” în software;

- viruși informatici și programe malware;

- instalarea dispozitivelor „ipotecare”.

Amenințările fizice includ:

- distrugerea sau distrugerea facilitatilor de prelucrare si comunicare a informatiilor;

- furtul suporturilor de stocare;

- furtul de chei software sau hardware și mijloace de protecție a datelor criptografice;

- impact asupra personalului.

Amenințările electronice includ:

- introducerea dispozitivelor electronice de interceptare a informațiilor în mijloacele și spațiile tehnice;

- interceptarea, decriptarea, înlocuirea și distrugerea informațiilor în canalele de comunicare.

Amenințările organizaționale și juridice includ:

- achiziționarea de tehnologii și instrumente informaționale imperfecte sau învechite;

- încălcarea cerințelor legale și întârzierea în luarea deciziilor de reglementare necesare în sfera informațională.

După identificarea informațiilor care constituie un secret comercial și identificarea surselor care dețin, dețin sau conțin aceste informații, metodele de acces neautorizat la aceste informații sunt identificate prin selectarea din setul dat de principalele metode de acces neautorizat la sursele de informații confidențiale.

Pot fi identificate următoarele canale posibile pentru scurgerea de informații confidențiale (Figura 3):

copierea neautorizată a informațiilor confidențiale pe medii externe și eliminarea acestora în afara teritoriului controlat al întreprinderii. Exemple de astfel de suporturi sunt dischetele, CD-ROM-urile, discurile Flash etc.;

tipărirea informațiilor confidențiale și eliminarea documentelor tipărite în afara teritoriului controlat.

Trebuie remarcat faptul că în acest caz pot fi folosite ca imprimante locale, care sunt conectate direct la computerul atacatorului, și cele de la distanță, cu care interacțiunea se realizează prin rețea;

transfer neautorizat de informații confidențiale prin rețea către servere externe situat în afara teritoriului controlat al întreprinderii. De exemplu, un atacator poate transfera informații confidențiale către servere de fișiere externe sau intranet. În acest caz, pentru a-și disimula acțiunile, infractorul poate mai întâi să cripteze informațiile trimise sau să le transmită sub masca unor fișiere grafice standard.

Riscurile informaționale, cea mai restrânsă definiție, sunt riscurile de pierdere, modificare neautorizată a informațiilor ca urmare a defecțiunilor în funcționarea sistemelor informaționale sau a defecțiunii acestora, ducând la pierderi. Securitatea informației este starea de securitate a mediului informațional. Protecția informațiilor este o activitate de prevenire a scurgerii de informații protejate, a impacturilor neautorizate și neintenționate asupra informațiilor protejate, adică un proces care vizează atingerea acestei stări.

Securitatea informațională a întreprinderii de alimentare cu energie electrică va fi asigurată dacă se asigură riscuri informaționale minime. Informații pentru utilizare în activitățile de zi cu zi, lipsa informațiilor obiective (inclusiv confidențiale) în rândul conducerii întreprinderii necesare pentru luarea unei decizii corecte, precum și difuzarea de către cineva în mediul extern a informațiilor care sunt defavorabile sau periculoase pentru activități. a întreprinderii.

Pentru rezolvarea acestei probleme, din punct de vedere al abordării sistemice, este recomandabil să se dezvolte și să implementeze la întreprindere un sistem de minimizare a riscurilor informaționale, care este un set interconectat de organisme, mijloace, metode și măsuri care asigură minimizarea riscuri de scurgere si distrugere a informatiilor necesare functionarii intreprinderii. Principalele riscuri informaționale ale oricărei întreprinderi sunt:

riscul scurgerii și distrugerii informațiilor necesare funcționării întreprinderii;

riscul utilizării informațiilor părtinitoare în activitățile întreprinderii;

riscul ca conducerea întreprinderii să nu aibă informațiile necesare (inclusiv confidențiale) pentru a lua decizia corectă;

riscul ca cineva să difuzeze în mediul extern informații nefavorabile sau periculoase pentru întreprindere.

Principalele sarcini rezolvate de sistemul de minimizare a riscului informațional sunt:

identificarea informațiilor care trebuie protejate;

identificarea surselor care au, posedă sau conțin aceste informații;

identificarea modalităților de acces neautorizat la aceste informații;

dezvoltarea și implementarea măsurilor organizatorice și tehnice pentru protejarea informațiilor confidențiale.

Informațiile despre compania de furnizare a energiei electrice la distanță pot avea următoarele patru niveluri de importanță:

nesemnificative, adică informații, a căror scurgere sau distrugere nu provoacă daune întreprinderii și nu afectează procesul de funcționare a acesteia.

Riscul de scurgere și distrugere a informațiilor necesare funcționării întreprinderii atrage următoarele consecințe:

· informații confidențiale, transfer sau scurgere de informații la străini va atrage daune întreprinderii și personalului acesteia;

· informații critice, a căror absență sau deteriorare va face imposibilă munca zilnică a personalului și a întregii întreprinderi.

Este evident că informațiile din primele trei niveluri de importanță trebuie protejate, iar gradul de protecție ar trebui, în general, să fie determinat de nivelul de importanță al informațiilor. Acest lucru se datorează în principal faptului că gradul de protecție este direct legat de costul implementării acestuia, prin urmare, în general, nu este fezabil din punct de vedere economic să protejăm informațiile cu măsuri de securitate costisitoare dacă scurgerea sau distrugerea acesteia duce la daune nesemnificative.

Informațiile din primele trei niveluri, de regulă, se referă la secrete comerciale și sunt determinate de șeful întreprinderii în conformitate cu Hotărârea Guvernului Federația Rusă din 5 decembrie 1991 Nr. 35 „Pe lista informațiilor care nu pot constitui secret comercial”.

Procedura de identificare a informațiilor care constituie un secret comercial și de identificare a surselor care dețin, dețin sau conțin aceste informații ar trebui să fie următoarea.

Din ordinul întreprinderii, șefii de departamente sunt însărcinați cu responsabilitatea identificării unor informații specifice care constituie secret comercial în domeniile lor de activitate, a persoanelor admise la aceste informații, precum și a purtătorilor acestor informații.

Rezultatul acestei lucrări ar trebui să fie o „Lista de informații care constituie un secret comercial al întreprinderii” aprobată de șeful întreprinderii, indicând astfel de informații pentru fiecare dintre diviziile structurale; persoanele care sunt purtătoare a acestor informații; documente care conțin aceste informații, precum și alte medii (tehnice) pentru aceste informații, dacă există.

1.3 Prevederi de bază ale sistemului de securitate a informațiilor

O analiză a stării de fapt în domeniul informației arată că a apărut deja un concept și o structură de protecție complet formate, a căror bază este:

un arsenal foarte dezvoltat de mijloace tehnice de securitate a informațiilor produse pe bază industrială;

un număr semnificativ de firme specializate în rezolvarea problemelor de securitate a informațiilor;

un sistem de opinii destul de clar definit asupra acestei probleme;

având o experiență practică semnificativă.

Și, cu toate acestea, după cum arată presa internă și străină, acțiunile rău intenționate împotriva informațiilor nu numai că nu scad, ci au și o tendință ascendentă destul de constantă. Experiența arată că pentru a combate această tendință este necesar:

1. Organizarea organică și direcționată a procesului de protejare a resurselor informaționale. Mai mult, specialiștii profesioniști, administrația, angajații și utilizatorii ar trebui să participe activ la aceasta, ceea ce determină importanța sporită a laturii organizaționale a problemei. În plus, asigurarea securității informațiilor nu poate fi un act unic. Acesta este un proces continuu constând în justificarea și implementarea celor mai multe metode raționale, modalități și mijloace de îmbunătățire și dezvoltare a sistemului de protecție, monitorizarea continuă a stării acestuia, identificarea blocajelor și punctelor slabe și acțiunilor ilegale ale acestuia;

2. Securitatea informației poate fi asigurată numai prin utilizarea integrată a întregului arsenal de mijloace de securitate disponibile în toate elementele structurale ale sistemului de producție și în toate etapele ciclului tehnologic de prelucrare a informațiilor. Cel mai mare efect este obținut atunci când toate mijloacele, metodele și măsurile utilizate sunt combinate într-un singur mecanism integral - un sistem de securitate a informațiilor (IPS). Totodată, funcționarea sistemului trebuie monitorizată, actualizată și completată în funcție de schimbările din condițiile externe și interne.

Prin urmare, ne putem imagina un sistem de securitate a informațiilor ca un ansamblu organizatoric de organisme speciale, mijloace, metode și măsuri care asigură protecția informațiilor împotriva amenințărilor interne și externe.

Figura 4. Model pentru construirea unui sistem corporativ de securitate a informațiilor

Din punctul de vedere al unei abordări sistematice a protecției informațiilor, sunt impuse anumite cerințe. Protecția informațiilor ar trebui să fie:

1. Continuu. Această cerință provine din faptul că atacatorii caută doar o oportunitate de a ocoli protecția informațiilor de care sunt interesați.

2. Planificat. Planificarea este realizată de fiecare serviciu care elaborează planuri detaliate pentru protejarea informațiilor din domeniul său de competență, ținând cont de obiectivul general al întreprinderii (organizației).

3. Intenționat. Ceea ce este protejat este ceea ce ar trebui protejat în interesul unui obiectiv specific, nu totul la rând.

4. Specific. Sunt supuse protecției datele specifice care fac obiectul protecției, a căror pierdere ar putea cauza anumite daune organizației.

5. Activ. Este necesar să se protejeze informațiile cu un grad suficient de persistență.

6. De încredere. Metodele și formele de protecție trebuie să blocheze în mod fiabil posibilele căi de acces continuu la secretele protejate, indiferent de forma de prezentare a acestora, limbajul de exprimare și tipul de suport fizic pe care sunt stocate.

7. Universal. Se crede că, în funcție de tipul de canal de scurgere sau de metoda de acces neautorizat, acesta trebuie blocat, oriunde apare, prin mijloace rezonabile și suficiente, indiferent de natura, forma și tipul informațiilor.

8. Cuprinzător. Pentru a proteja informațiile în toată varietatea de elemente structurale, toate tipurile și formele de protecție trebuie utilizate în totalitate. Este inacceptabil să folosiți doar anumite forme sau mijloace tehnice.

Natura complexă a protecției decurge din faptul că protecția este un fenomen specific care reprezintă sistem complex procese indisolubil interconectate, fiecare dintre ele având, la rândul său, multe laturi, proprietăți și tendințe care se determină reciproc.

Astfel, pentru a asigura îndeplinirea unor astfel de cerințe multiple de securitate, sistemul de securitate a informațiilor trebuie să îndeplinească anumite condiții:

acoperă întreg complexul tehnologic al activităților informaționale; să fie variat în mijloacele folosite,

multi-nivel cu secvență de acces ierarhică; să fie deschis la modificări și completări ale măsurilor de securitate a informațiilor;

să fie non-standard, divers, atunci când alegeți mijloace de protecție, nu puteți conta pe ignoranța atacatorilor cu privire la capacitățile sale;

să fie ușor de întreținut și convenabil de utilizat pentru utilizatori;

fi de încredere, orice defecțiuni ale echipamentelor tehnice determină apariția unor canale necontrolate de scurgere de informații;

să fie complex, să aibă integritate, ceea ce înseamnă că nici o singură parte a acestuia nu poate fi îndepărtată fără a deteriora întregul sistem.

Există anumite cerințe pentru sistemul de securitate a informațiilor:

definirea clară a puterilor și drepturilor utilizatorului de a accesa anumite informații;

asigurarea utilizatorului cu autoritatea minimă necesară pentru a efectua munca atribuită;

minimizarea numărului de instrumente de protecție comune mai multor utilizatori;

înregistrarea cazurilor și încercărilor de acces neautorizat la informații confidențiale;

asigurarea unei evaluări a gradului de confidențialitate a informațiilor;

asigurarea controlului integrității echipamentelor de protecție și a răspunsului imediat la defecțiunea acestora.

Un sistem de securitate a informațiilor, ca orice sistem, trebuie să aibă anumite tipuri de suport propriu, bazându-se pe care își va desfășura activitatea. funcția țintă. Ținând cont de acest lucru, un sistem de securitate a informațiilor poate avea:

1. Suport juridic. Acestea includ documente de reglementare, reglementări, instrucțiuni, linii directoare, ale căror cerințe sunt obligatorii în regulile domeniului lor de aplicare.

2. Suport organizațional. Aceasta înseamnă că implementarea securității informațiilor este realizată de anumite unități structurale – precum serviciul de securitate a documentelor; regim, acces și serviciu de securitate; serviciu de securitate a informațiilor prin mijloace tehnice; serviciu de informare și analitică și altele.

3. Hardware. Este de așteptat ca mijloacele tehnice să fie utilizate pe scară largă atât pentru protejarea informațiilor, cât și pentru asigurarea funcționării sistemului de securitate a informațiilor.

4. Suport informațional. Include informatii, date, indicatori, parametri care stau la baza solutionarii problemelor care asigura functionarea sistemului. Acesta poate include atât indicatori de acces, contabilitate, stocare, cât și sisteme de suport informațional pentru sarcini de decontare de natură variată legate de activitățile serviciului de suport informațional.

5. Software. Include diverse programe de informare, contabilitate, statistică și calcul care oferă o evaluare a prezenței și pericolului diverse canale scurgeri și căi de pătrundere neautorizată în surse de informații confidențiale;

6. Software matematic. Presupune utilizarea metodelor matematice pentru diferite calcule legate de evaluarea pericolului mijloacelor tehnice ale atacatorilor, zonelor și standardelor de protecție necesare.

7. Suport lingvistic. Un set de speciale mijloace lingvistice comunicarea intre specialisti si utilizatori in domeniul securitatii informatiei.

8. Suport normativ și metodologic. Acestea includ norme și reglementări pentru activitățile organismelor, servicii, instrumente care implementează funcții de securitate a informațiilor, diverse tehnici care asigură activitățile utilizatorilor atunci când își desfășoară activitatea în condiții stricte de securitate a informațiilor.

Doar un sistem de securitate poate satisface cerințele moderne pentru asigurarea activităților unei întreprinderi și protejarea informațiilor confidențiale ale acesteia. Prin sistem de securitate înțelegem un set organizatoric de organisme speciale, servicii, mijloace, metode și măsuri care asigură protecția intereselor vitale ale individului, întreprinderii și statului de amenințările interne și externe.

Ca orice sistem, un sistem de securitate a informațiilor are propriile scopuri, obiective, metode și mijloace de activitate, care sunt coordonate în loc și timp în funcție de condiții.

Înțelegând securitatea informațiilor ca „starea de securitate a mediului informațional al societății, asigurând formarea, utilizarea și dezvoltarea acestuia în interesul cetățenilor și organizațiilor”, este legitim să se identifice amenințările la adresa securității informațiilor, sursele acestor amenințări, metodele de implementarea și obiectivele acestora, precum și alte condiții și acțiuni care încalcă securitatea. În același timp, este firesc să luăm în considerare măsuri de protecție împotriva informațiilor abatere conducând la pagube.

Practica arată că pentru a analiza un set atât de semnificativ de surse, obiecte și acțiuni, este indicat să se folosească metode de modelare, în care se formează un fel de „substitut” al situațiilor reale. Trebuie avut în vedere că modelul nu copiază originalul, este mai simplu. Modelul trebuie să fie suficient de general pentru a descrie acțiuni reale, ținând cont de complexitatea acestora.

concluzii: După cum arată experiența străină și internă, în ciuda introducerii din ce în ce mai răspândite a noilor tehnologii informaționale în practica întreprinderilor, principala sursă de scurgere de informații sunt angajații acestor întreprinderi.

Prin urmare, în legătură cu o astfel de situație, este necesar să se înțeleagă că este practic imposibil să se creeze condiții la întreprindere care să excludă complet accesul neautorizat la această sursă de informații restricționate, este posibil doar să-și reducă semnificativ rolul dintre alte surse; scurgerea de informații confidențiale.

În consecință, amenințările la adresa informațiilor restricționate sunt întotdeauna reale, sunt foarte diverse și creează condiții prealabile pentru pierderea informațiilor.

Potrivit Institutului de Securitate Informatică (CSI) și FBI, peste 50% dintre intruziuni sunt opera angajaților proprii ai companiilor. În ceea ce privește frecvența intruziunilor, 21% dintre respondenți au indicat că au experimentat recurențe ale „atacurilor”. Modificarea neautorizată a datelor a fost cea mai comună formă de atac și a fost folosită în principal împotriva instituțiilor medicale și financiare. Peste 50% dintre respondenți consideră concurenții o sursă probabilă de „atacuri”. Respondenții acordă cea mai mare importanță faptelor de interceptări, pătrundere în sistemele informaționale și „atacuri” în care „atacatorii” falsifică adresa de retur pentru a redirecționa căutările către persoane neimplicate. Astfel de atacatori sunt cel mai adesea angajați și concurenți nemulțumiți.

Analiza riscurilor informaționale arată că acestea sunt asociate cu informații confidențiale.

Unele dintre motivele care sunt slab luate în considerare, de exemplu, ostilitatea personală față de șeful întreprinderii, deteriorarea legăturilor comerciale dintre întreprinderi, pot duce la apariția în mass-media a unor informații nefavorabile și, în unele cazuri, periculoase pentru intreprinderea. Prin urmare, pentru a elimina sau cel puțin a reduce riscul de difuzare a acestor informații de către întreprinderile concurente, este necesară diseminarea proactivă a unor informații adevărate și, în unele cazuri, dezinformări.

În ciuda minuțiozității subiectului, multe întrebări apar întotdeauna în procesul de îmbunătățire a sistemului de management al riscului informațional. Scopul construirii unui proces de analiză a riscurilor nu este doar de a le identifica, de a evalua consecințele posibilei lor implementări, de a asigura prelucrarea lor și, ulterior, de a efectua sistematic o monitorizare eficientă ulterioară. Dar și în asigurarea standardizării abordării riscurilor în toate aspectele activităților companiei, obținerea în mod convenabil și rapid a unei imagini holistice a situației cu riscurile informaționale din companie în orice perioadă a activității acesteia. Și, de asemenea, în creșterea atractivității competitive a companiei printr-un răspuns rapid și adecvat la toate noile amenințări emergente, în creșterea încrederii în cadrul companiei însăși între business și securitate.

2. Organizarea protecției sistemului informațional corporativ Distanțele de alimentare pe baza soluțiilor standard

2.1 Obiecte și subiecte de protecție

Pentru Distanța de alimentare, resursele care sunt importante pentru viață și, prin urmare, protejate sunt:

1) oameni (personalul întreprinderii);

2) proprietate: documentație, active materiale și financiare, mostre de produse finite, proprietate intelectuală (know-how), fonduri tehnologia calculatoarelor si altul;

3) Informații: pe medii tangibile, precum și care circulă în canalele de comunicare și informare internă, în birourile conducerii întreprinderii, la ședințe și ședințe;

4) Resurse financiare și economice care asigură dezvoltarea efectivă și durabilă a întreprinderii (interese comerciale, planuri de afaceri, documente și obligații contractuale etc.).

Valori supuse protecției, precum informații restricționate, secrete bancare, date personale, secrete oficiale, secrete comerciale, secrete de stat, informații privilegiate și alte informații în privința cărora se instituie un regim de confidențialitate și răspundere obligatorie pentru divulgarea acestora.

De asemenea, valoroase sunt datele care sunt create sau utilizate în rețeaua de informații corporative, cum ar fi informații științifice, tehnice și tehnologice legate de activitățile întreprinderii.

O listă completă a informațiilor care constituie un secret comercial este stabilită de șefii serviciilor de protecție a informațiilor pe lângă reglementările relevante.

Categoriile de „confidenţiale” includ informaţii care îndeplinesc următoarele criterii:

nu sunt cunoscute în general sau disponibile din punct de vedere legal pentru public;

deținerea în mod monopol a acestor informații oferă organizației avantaje comerciale, beneficii economice și de altă natură, a căror dezvăluire sau utilizare deschisă poate duce la daune (materiale, morale, fizice) organizației, clienților sau corespondenților acesteia (secretul comercial).

Bancarsecret se referă la informații despre tranzacții, conturi și depozite, detalii bancare, precum și informații despre clienți și corespondenți ai Băncii, care fac obiectul protecției obligatorii.

Serviciusecret se referă la informații la care accesul este limitat de autoritățile de stat și de legile federale și se referă la informații care nu sunt un secret bancar și sunt supuse protecției obligatorii în conformitate cu lista de informații restricționate.

Comercialsecret organizație înseamnă informații legate de informații științifice, tehnice, tehnologice, de producție, financiare, economice sau de altă natură, care au valoare comercială reală sau potențială datorită necunoscutei terților, la care nu există acces liber din punct de vedere legal și în privința cărora proprietarul astfel de informații au intrat în regim de secret comercial. Dezvăluirea (transfer, scurgere, utilizare deschisă) poate duce la daune organizației, statului, clienților sau corespondenților săi, contrapărților JSC Căile Ferate Ruse.

Personaldate se referă la informații despre fapte, evenimente și împrejurări din viața privată a cetățenilor care permit identificarea identității acestora.

Statsecret- conform definiției adoptate în legislația rusă, informații protejate de stat în domeniul său militar, politicii externe, economice, de informații, contrainformații, de căutare operațională și alte activități, a căror difuzare ar putea dăuna securității statului.

Insiderinformație- (ing. Informații privilegiate) - informații de proprietate semnificative nedezvăluite public ale companiei, care, dacă sunt dezvăluite, ar putea afecta valoarea de piață hârtii valoroase companiilor. Acestea pot include: informații despre schimbarea viitoare a managementului și noua strategie, pregătirea pentru lansarea unui nou produs și pentru implementare tehnologie nouă, despre negocieri reușite cu privire la fuziunea unor companii sau achiziția în curs de desfășurare a unui pachet de control; materiale de raportare financiară, previziuni care indică dificultățile companiei; informații despre oferta de licitație (la licitație) înainte de dezvăluirea acesteia către public etc.

informațielimitatacces sunt informații de valoare pentru proprietarul său, accesul la care este restricționat legal. La rândul lor, informațiile cu acces restricționat sunt împărțite în informații care constituie secret de stat și informații a căror confidențialitate este stabilită de legea federală (informații confidențiale).

LegalȘireferinţăinformație, corespondență de afaceri, transfer de informații contabile de raportare între stațiile de lucru ale utilizatorilor și serverul de baze de date în cadrul sistemelor automate SAP R/3 pentru departamentele financiare, economice și tehnice.

Informațiile despre întreprindere pot avea următoarele patru niveluri de importanță:

vitale, adică informații, a căror scurgere sau distrugere amenință însăși existența întreprinderii;

importante, adică informații a căror scurgere sau distrugere duce la costuri mari;

utilă, adică informații, a căror scurgere sau distrugere provoacă unele daune, dar întreprinderea poate funcționa destul de eficient și după aceea;

nesemnificative, adică informații, a căror scurgere sau distrugere nu provoacă daune întreprinderii și nu afectează procesul de funcționare a acesteia.

2.2 Măsuri organizatorice în sistemul de securitate a informațiilor

Documentele și metodele organizatorice și juridice reglementează întregul ciclu tehnologic de lucru al JSC Căile Ferate Ruse, de la metodologia de selectare a personalului și angajarea acestuia, de exemplu, pe bază de contract, până la reglementările privind responsabilități funcționale orice angajat. Fiecare instrucțiune sau reglementare a companiei trebuie să abordeze direct sau indirect problemele de siguranță și să afecteze funcționalitatea și eficacitatea sistemului de protecție.

O sursă importantă de scurgere de informații confidențiale sunt diversele tipuri de documente. Aici este necesar să se țină seama de faptul că dezvoltarea destul de rapidă a tehnologiei informației a dus la apariția unor noi tipuri de medii de informare a documentelor: imprimări de computer, medii de stocare și altele asemenea. În același timp, importanța în activitățile comerciale a tipurilor tradiționale de documente pe hârtie: contracte, scrisori, recenzii analitice practic nu scade.

Apariția unor noi purtători de informații documentare a condus nu numai la apariția unor noi dificultăți în rezolvarea problemei asigurării protecției informațiilor împotriva accesului neautorizat la conținutul acesteia, ci și la noi oportunități de asigurare a protecției garantate a acestor informații. Vorbim aici în primul rând despre stocarea informațiilor de document deosebit de importante pe medii într-o formă convertită folosind transformări criptografice.

În cadrul acestor măsuri au fost elaborate și implementate documente organizatorice și administrative la Distanța de Alimentare, care definesc o listă de resurse de informații confidențiale, precum și o listă a acelor măsuri care trebuie implementate pentru a contracara.

Documentele organizaționale sunt politica de securitate a informațiilor, fișele de post ale angajaților companiei și reglementările pentru lucrul pe un computer personal.

În acest scop, JSC Căile Ferate Ruse a îndeplinit următoarele sarcini organizatorice:

A fost creat un cadru legal pentru a asigura protecția informațiilor prin implementarea:

- introducerea modificărilor la Carta întreprinderii care conferă conducerii întreprinderii dreptul de a: emite documente de reglementare și administrative care reglementează procedura de determinare a informațiilor care constituie secret comercial și mecanismele de protecție a acestuia;

- completări la „Contractul colectiv” cu prevederi care stabilesc responsabilitățile administrației și angajaților întreprinderii legate de elaborarea și implementarea măsurilor de determinare și protejare a secretelor comerciale;

- completări la „Contractul de muncă” cu cerințe pentru protecția secretelor comerciale și reglementări interne, inclusiv cerințe pentru protecția secretelor comerciale;

- instruirea persoanelor angajate asupra regulilor de păstrare a secretelor comerciale cu executarea unei obligații scrise de nedezvăluire.

- tragerea la răspundere administrativă sau penală a celor care încalcă cerințele de protecție a secretelor comerciale în conformitate cu legislația în vigoare.

- include cerințe pentru protecția secretelor comerciale în contracte pentru toate tipurile de activități comerciale;

- cere protejarea intereselor întreprinderii în fața autorităților guvernamentale și judiciare;

- dispune de informații care sunt proprietatea întreprinderii pentru a obține beneficii și a preveni pagubele economice aduse întreprinderii;

- instruirea angajaților în regulile de protecție a informațiilor cu acces restricționat;

- selectia atenta a angajatilor care sa lucreze in sistemul de management al biroului;

- crearea condiţiilor interne favorabile la întreprindere pentru păstrarea secretelor comerciale;

- identifica si stabilizeaza fluctuatia personalului, climatul psihologic dificil in echipa;

- asigurarea evaluării gradului de confidențialitate a informațiilor;

- scoaterea din munca legata de secretele comerciale a persoanelor care incalca cerintele stabilite pentru protectia acestuia;

- aducerea la cunostinta fiecarui angajat al intreprinderii a “Lista informatiilor constituind secret comercial al intreprinderii”;

- asigurarea depozitării în siguranță a documentelor și distrugerea acestora în timp util, precum și verificarea disponibilității documentelor și monitorizarea oportunității și corectitudinii executării acestora;

- proiectele și versiunile documentelor sunt distruse personal de către executorul executor, care răspunde personal de distrugerea acestora. Distrugerea se realizează folosind mașini standard de tăiat hârtie sau alte metode care exclud posibilitatea citirii.

- stocarea informațiilor confidențiale pe medii și în memoria unui computer electronic personal într-o formă convertită folosind transformări criptografice.

Prin urmare, pentru a exclude accesul neautorizat la această sursă de informații, se folosesc atât metode tradiționale, cât și netradiționale, și anume:

· securitatea teritoriului, spațiilor și birourilor, precum și controlul efectiv al intrării asupra accesului la acestea;

· introducerea unei organizări clare a sistemului de lucru de birou.

Informațiile care constituie un secret comercial includ:

- informatii privind activitatile financiare si economice;

- informatii despre activitatile operationale si de productie;

- informatii despre activitatile de management;

- informatii despre activitatile personalului;

- informatii privind activitatile de control si audit;

- informatii despre semnalizare si comunicatii, electrificare, energie;

- informatii despre munca contractuala;

- informații despre rezultatele propriilor cercetări;

- informatii despre activitatile medicale;

- Informații privind protecția informațiilor și facilităților JSC Căile Ferate Ruse.

Asigurați-vă că computerele și resursele de telecomunicații ale organizației sunt utilizate în scopul propus de către angajații săi și contractanții independenți. Toți utilizatorii de computere au responsabilitatea de a utiliza resursele computerului într-o manieră pricepută, eficientă, etică și legală. Încălcarea politicii de securitate corporativă implică acțiuni disciplinare, până la și inclusiv concediere și/sau proceduri penale.

Politicile de securitate nu sunt reguli obișnuite care sunt deja clare pentru toată lumea. Se prezintă sub forma unui document tipărit serios. Și pentru a reaminti constant utilizatorilor importanța siguranței, copii ale acestui document sunt păstrate de fiecare angajat, astfel încât aceste reguli să fie mereu în fața ochilor lor pe desktop.

Politica de securitate corporativă

· Accesul liber la informațiile care constituie secrete bancare, comerciale și oficiale ale Băncii este închis pentru a proteja informațiile confidențiale și protectie fizica purtătorii săi.

· Organizația, în calitate de proprietar (deținător) de informații, ia măsuri pentru a proteja secretul bancar, datele personale, secretele oficiale, secretele sale comerciale și alte informații în conformitate cu drepturile și obligațiile care îi sunt acordate de legislația în vigoare.

Documente similare

Analiza comerțului companiei și a sistemului de management al personalului, contabilitate, și nivelul de securitate al sistemului de informații corporative de date cu caracter personal. Dezvoltarea unui subsistem de măsuri tehnice pentru protejarea rutare, comutare și firewall ISDN.

lucrare curs, adăugată 07.08.2014

Analiza obiectului informatizarii. Politica de securitate a informațiilor. Subsisteme de securitate a informațiilor tehnice: control acces, supraveghere video, alarme de securitate și incendiu, protecție împotriva scurgerilor prin canale tehnice, protecție rețelei corporative.

prezentare, adaugat 30.01.2012

Analiza modelului de sistem informatic si de telecomunicatii intreprindere. Tipuri de amenințări la securitatea informațiilor. Scopurile si obiectivele securitatii informatiilor in intreprindere. Dezvoltarea procedurilor de monitorizare a sistemului de management al securității informațiilor în rețeaua corporativă.

teză, adăugată 30.06.2011

Analiza securității rețelelor întreprinderii bazate pe ATM, arhitectura obiectelor de securitate în tehnologie. Model pentru construirea unui sistem corporativ de securitate a informațiilor. Metodologie de evaluare a eficienței economice a utilizării sistemului. Metode de reducere a riscului de pierdere a datelor.

teză, adăugată 29.06.2012

Revizuirea analitică a rețelei corporative. Analiză reteaua existenta, fluxurile de informații. Cerințe pentru sistemul de administrare și marcarea elementelor LAN. Dezvoltarea protecției sistemului împotriva accesului neautorizat. Instrucțiuni pentru administratorul de sistem.

teză, adăugată 19.01.2017

Concept de protecție antivirus infrastructura informaţională, tipuri de posibile amenințări. Caracteristicile software-ului utilizat în PJSC „ROSBANK”. Mijloace de protejare a resurselor de informații bancare împotriva amenințărilor la adresa integrității sau confidențialității.

lucrare de curs, adăugată 24.04.2017

Dezvoltarea unei rețele de informații corporative de mare viteză bazată pe linii Ethernet cu un segment de comerț mobil pentru întreprinderea Monarch LLC. Activitati de instalare si exploatare echipamente. Calculul indicatorilor tehnico-economici ai proiectului.

lucrare curs, adăugată 10.11.2011

Structura sistemului informațional corporativ al organizației. Dezvoltarea spațiului de adrese și a sistemului DNS. Structura domeniului CIS. Selectarea hardware-ului și configurarea software-ului stații de lucru și echipamente server. Configurarea serviciilor standard.

lucrare curs, adaugat 29.07.2013

Mediul fizic de transmisie a datelor în rețele locale. Rețeaua de informații corporative. Echipamente de telecomunicații și calculatoare pentru întreprinderi. Dezvoltarea unei rețele informaționale corporative bazată pe analiza tehnologiilor informaționale moderne.

teză, adăugată 06.07.2015

Relevanța problemelor de securitate a informațiilor. Software și hardware pentru rețeaua Mineral LLC. Construirea unui model de securitate corporativă și protecție împotriva accesului neautorizat. Solutii tehnice pentru protectia sistemului informatic.

Definiții Securitatea informațională a unei organizații este starea de securitate a mediului informațional al organizației, asigurând formarea, utilizarea și dezvoltarea acestuia. Protecția informațiilor este o activitate de prevenire a scurgerii de informații protejate, a impacturilor neautorizate și neintenționate asupra informațiilor protejate, adică un proces care vizează atingerea acestei stări. 2

Definiții Securitatea informațională a unei organizații este starea de securitate a mediului informațional al organizației, asigurând formarea, utilizarea și dezvoltarea acestuia. Protecția informațiilor este o activitate de prevenire a scurgerii de informații protejate, a impacturilor neautorizate și neintenționate asupra informațiilor protejate, adică un proces care vizează atingerea acestei stări. 2

Componente de securitate a informațiilor. confidențialitate - disponibilitatea informațiilor doar unui anumit cerc de persoane; integritate (integritate) - garantarea existenței informațiilor în forma sa originală; Disponibilitate - capacitatea unui utilizator autorizat de a primi informații la momentul potrivit. autenticitate - capacitatea de a identifica autorul informațiilor; recurs - capacitatea de a dovedi că autorul este persoana declarată și nimeni altcineva. 3

Componente de securitate a informațiilor. confidențialitate - disponibilitatea informațiilor doar unui anumit cerc de persoane; integritate (integritate) - garantarea existenței informațiilor în forma sa originală; Disponibilitate - capacitatea unui utilizator autorizat de a primi informații la momentul potrivit. autenticitate - capacitatea de a identifica autorul informațiilor; recurs - capacitatea de a dovedi că autorul este persoana declarată și nimeni altcineva. 3

Modele de control al accesului pentru a asigura confidențialitatea, integritatea și disponibilitatea se utilizează: Controlul accesului obligatoriu Controlul accesului selectiv Controlul accesului bazat pe rol 4

Modele de control al accesului pentru a asigura confidențialitatea, integritatea și disponibilitatea se utilizează: Controlul accesului obligatoriu Controlul accesului selectiv Controlul accesului bazat pe rol 4

Controlul accesului obligatoriu. Controlul accesului obligatoriu, MAC - delimitarea accesului subiecților la obiecte, bazată pe atribuirea unei etichete de confidențialitate pentru informațiile conținute în obiecte, și eliberarea de permisiuni oficiale (admiterea) subiecților pentru a accesa informații de acest nivel de confidențialitate. De asemenea, uneori tradus ca control al accesului forțat. Aceasta este o metodă care combină protecția și restricționarea drepturilor aplicate proceselor computerizate, datelor și dispozitivelor de sistem și este concepută pentru a preveni utilizarea nedorită a acestora 5

Controlul accesului obligatoriu. Controlul accesului obligatoriu, MAC - delimitarea accesului subiecților la obiecte, bazată pe atribuirea unei etichete de confidențialitate pentru informațiile conținute în obiecte, și eliberarea de permisiuni oficiale (admiterea) subiecților pentru a accesa informații de acest nivel de confidențialitate. De asemenea, uneori tradus ca control al accesului forțat. Aceasta este o metodă care combină protecția și restricționarea drepturilor aplicate proceselor computerizate, datelor și dispozitivelor de sistem și este concepută pentru a preveni utilizarea nedorită a acestora 5

Controlul accesului discreționar (DAC) - Controlul accesului subiectului la obiecte pe baza listelor de control al accesului sau a unei matrice de acces. Pentru fiecare pereche (subiect - obiect), trebuie specificată o listă explicită și neechivocă a tipurilor de acces acceptabile (citire, scriere etc.), adică acele tipuri de acces care sunt autorizate pentru un anumit subiect (individ sau grup de persoane). persoane fizice) la această resursă(obiect) 7

Controlul accesului discreționar (DAC) - Controlul accesului subiectului la obiecte pe baza listelor de control al accesului sau a unei matrice de acces. Pentru fiecare pereche (subiect - obiect), trebuie specificată o listă explicită și neechivocă a tipurilor de acces acceptabile (citire, scriere etc.), adică acele tipuri de acces care sunt autorizate pentru un anumit subiect (individ sau grup de persoane). persoane fizice) la această resursă(obiect) 7

8

8

Role Based Access Control (RBAC) - dezvoltarea unei politici de control selectiv al accesului, în care drepturile de acces ale subiecților sistemului la obiecte sunt grupate ținând cont de specificul aplicației acestora, formând roluri, de exemplu Administrator, 1 utilizator etc. of roles este conceput pentru a defini reguli clare și ușor de înțeles de control al accesului pentru utilizatori. 9

Role Based Access Control (RBAC) - dezvoltarea unei politici de control selectiv al accesului, în care drepturile de acces ale subiecților sistemului la obiecte sunt grupate ținând cont de specificul aplicației acestora, formând roluri, de exemplu Administrator, 1 utilizator etc. of roles este conceput pentru a defini reguli clare și ușor de înțeles de control al accesului pentru utilizatori. 9

Asigurarea securității în timpul transmisiei Implementare – Criptarea este o metodă de transformare a informațiilor utilizată pentru a stoca informații importante în surse nesigure sau pentru a le transmite prin canale de comunicație nesecurizate. Include 2 procese - procesul de criptare și decriptare Baza metodologică este criptografia. 10

Asigurarea securității în timpul transmisiei Implementare – Criptarea este o metodă de transformare a informațiilor utilizată pentru a stoca informații importante în surse nesigure sau pentru a le transmite prin canale de comunicație nesecurizate. Include 2 procese - procesul de criptare și decriptare Baza metodologică este criptografia. 10

Definiția unei chei Cheia este informații secrete utilizate de un algoritm criptografic la criptarea/decriptarea mesajelor, stabilirea și verificarea unei semnături digitale și calcularea codurilor de autenticitate (MAC). Când utilizați același algoritm, rezultatul criptării depinde de cheie. Pentru algoritmi moderniÎn criptografia puternică, pierderea cheii face practic imposibilă decriptarea informațiilor. Cantitatea de informații dintr-o cheie este de obicei măsurată în biți. Pentru algoritmii moderni de criptare, principala caracteristică a puterii criptografice este lungimea cheii. Criptarea cu chei de 128 de biți și mai mult este considerată puternică, deoarece este nevoie de ani de supercomputere puternice pentru a decripta informațiile fără o cheie 11

Definiția unei chei Cheia este informații secrete utilizate de un algoritm criptografic la criptarea/decriptarea mesajelor, stabilirea și verificarea unei semnături digitale și calcularea codurilor de autenticitate (MAC). Când utilizați același algoritm, rezultatul criptării depinde de cheie. Pentru algoritmi moderniÎn criptografia puternică, pierderea cheii face practic imposibilă decriptarea informațiilor. Cantitatea de informații dintr-o cheie este de obicei măsurată în biți. Pentru algoritmii moderni de criptare, principala caracteristică a puterii criptografice este lungimea cheii. Criptarea cu chei de 128 de biți și mai mult este considerată puternică, deoarece este nevoie de ani de supercomputere puternice pentru a decripta informațiile fără o cheie 11

Metode de criptare: criptare simetrică: străinii pot cunoaște algoritmul de criptare, dar o mică parte a informațiilor secrete este necunoscută - cheia, care este aceeași pentru expeditorul și destinatarul mesajului; criptare asimetrică: străinii pot cunoaște algoritmul de criptare și, eventual, cheia publică, dar nu și cheia privată, cunoscută doar de destinatar. 12

Metode de criptare: criptare simetrică: străinii pot cunoaște algoritmul de criptare, dar o mică parte a informațiilor secrete este necunoscută - cheia, care este aceeași pentru expeditorul și destinatarul mesajului; criptare asimetrică: străinii pot cunoaște algoritmul de criptare și, eventual, cheia publică, dar nu și cheia privată, cunoscută doar de destinatar. 12

Mijloace de asigurare a autenticității: Semnătura Semnătura digitală Semnătura este un set unic de simboluri, scrise manual, folosind anumite tehnici de design, care servește la identificarea unei persoane. Proprietățile unei semnături bune Rezistență la contrafacere. Repetabilitate. Identificabilitate (semnătura seamănă de obicei cu un prenume sau de familie). Viteza de scriere 13

Mijloace de asigurare a autenticității: Semnătura Semnătura digitală Semnătura este un set unic de simboluri, scrise manual, folosind anumite tehnici de design, care servește la identificarea unei persoane. Proprietățile unei semnături bune Rezistență la contrafacere. Repetabilitate. Identificabilitate (semnătura seamănă de obicei cu un prenume sau de familie). Viteza de scriere 13

Semnătura digitală electronică (EDS) este o cerință a unui document electronic destinat să protejeze acest document electronic de fals, obținut ca urmare a transformării criptografice a informațiilor folosind cheia privată a unei semnături digitale electronice și care permite identificarea proprietarului cheii de semnătură. certificat, precum și pentru a stabili absența distorsionării informațiilor dintr-un document electronic și, de asemenea, asigură nerepudierea semnatarului. Deoarece documentele semnate sunt de lungime variabilă (și destul de mare), în schemele de semnătură digitală semnătura este adesea plasată nu pe documentul în sine, ci pe hash-ul acestuia. Funcțiile hash criptografice sunt utilizate pentru a calcula hash-ul. Astfel de transformări sunt numite și funcții hash. Orice modificare a documentului are ca rezultat modificări ale hash-ului 14

Semnătura digitală electronică (EDS) este o cerință a unui document electronic destinat să protejeze acest document electronic de fals, obținut ca urmare a transformării criptografice a informațiilor folosind cheia privată a unei semnături digitale electronice și care permite identificarea proprietarului cheii de semnătură. certificat, precum și pentru a stabili absența distorsionării informațiilor dintr-un document electronic și, de asemenea, asigură nerepudierea semnatarului. Deoarece documentele semnate sunt de lungime variabilă (și destul de mare), în schemele de semnătură digitală semnătura este adesea plasată nu pe documentul în sine, ci pe hash-ul acestuia. Funcțiile hash criptografice sunt utilizate pentru a calcula hash-ul. Astfel de transformări sunt numite și funcții hash. Orice modificare a documentului are ca rezultat modificări ale hash-ului 14

Sistem semnatura electronica include: algoritm de generare a cheilor; funcția de calcul al semnăturii; funcția de verificare a semnăturii. Funcțiile de calcul bazate pe document și cheia secretă a utilizatorului calculează semnătura în sine. Funcția de verificare a semnăturii verifică dacă o anumită semnătură se potrivește cu documentul dat și cu cheia publică a utilizatorului. Cheie publică utilizatorul este disponibil pentru toată lumea, astfel încât oricine poate verifica semnătura de pe acest document 15

Sistem semnatura electronica include: algoritm de generare a cheilor; funcția de calcul al semnăturii; funcția de verificare a semnăturii. Funcțiile de calcul bazate pe document și cheia secretă a utilizatorului calculează semnătura în sine. Funcția de verificare a semnăturii verifică dacă o anumită semnătură se potrivește cu documentul dat și cu cheia publică a utilizatorului. Cheie publică utilizatorul este disponibil pentru toată lumea, astfel încât oricine poate verifica semnătura de pe acest document 15

O semnătură digitală oferă autentificarea sursei unui document. În funcție de detaliile definiției documentului, se pot semna câmpuri precum „autor”, „modificări efectuate”, „ștampilă de timp”, etc. Protecție împotriva modificărilor documentului. Orice modificare accidentală sau intenționată a documentului (sau semnăturii) va schimba hash-ul și, prin urmare, va invalida semnătura. Imposibilitatea renunțării la calitatea de autor. Deoarece puteți crea o semnătură corectă numai cunoscând cheia privată și este cunoscută doar de proprietar, proprietarul nu poate refuza semnătura acestuia pe document. 16

O semnătură digitală oferă autentificarea sursei unui document. În funcție de detaliile definiției documentului, se pot semna câmpuri precum „autor”, „modificări efectuate”, „ștampilă de timp”, etc. Protecție împotriva modificărilor documentului. Orice modificare accidentală sau intenționată a documentului (sau semnăturii) va schimba hash-ul și, prin urmare, va invalida semnătura. Imposibilitatea renunțării la calitatea de autor. Deoarece puteți crea o semnătură corectă numai cunoscând cheia privată și este cunoscută doar de proprietar, proprietarul nu poate refuza semnătura acestuia pe document. 16

Mijloace de autorizare și autentificare: o parolă este un cuvânt secret sau un set de caractere conceput pentru a confirma identitatea sau autoritatea. Cracarea parolelor este o sarcină care necesită mult resurse, rezolvată de obicei prin așa-numita metodă forta bruta- adică prin simpla căutare Cheie - informații secrete cunoscute unui cerc restrâns de oameni, utilizate de obicei sub formă criptată. Biometria este o tehnologie de identificare personală care utilizează parametrii fiziologici ai subiectului (amprentele digitale, irisul etc.). 17

Mijloace de autorizare și autentificare: o parolă este un cuvânt secret sau un set de caractere conceput pentru a confirma identitatea sau autoritatea. Cracarea parolelor este o sarcină care necesită mult resurse, rezolvată de obicei prin așa-numita metodă forta bruta- adică prin simpla căutare Cheie - informații secrete cunoscute unui cerc restrâns de oameni, utilizate de obicei sub formă criptată. Biometria este o tehnologie de identificare personală care utilizează parametrii fiziologici ai subiectului (amprentele digitale, irisul etc.). 17

Protecția datelor în retele de calculatoare devine una dintre cele mai deschise probleme ale sistemelor informatice și de calcul moderne. Până în prezent, au fost formulate trei principii de bază ale securității informației, a căror sarcină este de a asigura: - integritatea datelor - protecția împotriva defecțiunilor care conduc la pierderea informațiilor sau distrugerea acesteia; - confidentialitatea informatiilor; - disponibilitatea informatiilor pentru utilizatorii autorizati.

Protecția datelor în retele de calculatoare devine una dintre cele mai deschise probleme ale sistemelor informatice și de calcul moderne. Până în prezent, au fost formulate trei principii de bază ale securității informației, a căror sarcină este de a asigura: - integritatea datelor - protecția împotriva defecțiunilor care conduc la pierderea informațiilor sau distrugerea acesteia; - confidentialitatea informatiilor; - disponibilitatea informatiilor pentru utilizatorii autorizati.

Mijloace de protecție - mijloace de protecție fizică; - software (programe antivirus, sisteme de distribuție a energiei, software de control acces); - masuri administrative de protectie (accesul la sedii, elaborarea strategiilor de securitate ale companiei etc.).

Mijloace de protecție - mijloace de protecție fizică; - software (programe antivirus, sisteme de distribuție a energiei, software de control acces); - masuri administrative de protectie (accesul la sedii, elaborarea strategiilor de securitate ale companiei etc.).

mijloacele de protecţie fizică sunt sisteme de arhivare şi duplicare a informaţiilor. În rețelele locale în care sunt instalate unul sau două servere, cel mai adesea sistemul este instalat direct în sloturi gratuite servere. În rețelele corporative mari, se acordă preferință unui server de arhivare specializat, dedicat, care arhivează automat informațiile din hard disk-uri servere și stații de lucru la o anumită oră stabilită de administratorul de rețea, emitând un raport privind backup-ul efectuat. Cele mai comune modele de server de arhivă sunt Storage Express System ARCserve pentru Windows de la Intel.

mijloacele de protecţie fizică sunt sisteme de arhivare şi duplicare a informaţiilor. În rețelele locale în care sunt instalate unul sau două servere, cel mai adesea sistemul este instalat direct în sloturi gratuite servere. În rețelele corporative mari, se acordă preferință unui server de arhivare specializat, dedicat, care arhivează automat informațiile din hard disk-uri servere și stații de lucru la o anumită oră stabilită de administratorul de rețea, emitând un raport privind backup-ul efectuat. Cele mai comune modele de server de arhivă sunt Storage Express System ARCserve pentru Windows de la Intel.

Pentru a combate virușii informatici, cel mai des sunt folosite programe antivirus, iar protecția hardware este mai puțin obișnuită. Cu toate acestea, recent a existat o tendință către o combinație de metode de protecție software și hardware. Printre dispozitivele hardware se folosesc carduri speciale antivirus, introduse în sloturile standard de expansiune ale computerului. Intel Corporation a propus o tehnologie promițătoare pentru protejarea împotriva virușilor în rețele, a cărei esență este scanarea sistemelor de computer înainte de a porni. Pe lângă programele antivirus, problema protecției informațiilor din rețelele de calculatoare este rezolvată prin introducerea controlului accesului și delimitarea puterilor utilizatorului. În acest scop, sunt utilizate instrumente încorporate ale sistemelor de operare în rețea, cel mai mare producător al cărora este Novell Corporation.

Pentru a combate virușii informatici, cel mai des sunt folosite programe antivirus, iar protecția hardware este mai puțin obișnuită. Cu toate acestea, recent a existat o tendință către o combinație de metode de protecție software și hardware. Printre dispozitivele hardware se folosesc carduri speciale antivirus, introduse în sloturile standard de expansiune ale computerului. Intel Corporation a propus o tehnologie promițătoare pentru protejarea împotriva virușilor în rețele, a cărei esență este scanarea sistemelor de computer înainte de a porni. Pe lângă programele antivirus, problema protecției informațiilor din rețelele de calculatoare este rezolvată prin introducerea controlului accesului și delimitarea puterilor utilizatorului. În acest scop, sunt utilizate instrumente încorporate ale sistemelor de operare în rețea, cel mai mare producător al cărora este Novell Corporation.

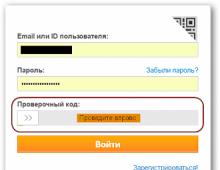

Pentru a preveni intrarea neautorizată într-o rețea de calculatoare, se utilizează o abordare combinată - parolă + identificarea utilizatorului folosind o „cheie” personală. „Cheia” este o cartelă de plastic (magnetică sau cu microcircuit încorporat - un smart card) sau diverse dispozitive pentru identificarea unei persoane folosind informații biometrice - iris, amprente, dimensiunea mâinii etc. Servere și stații de lucru în rețea, dotate cu smart cititoarele de carduri și software-ul special, cresc semnificativ gradul de protecție împotriva accesului neautorizat. Cardurile inteligente de control acces vă permit să implementați funcții precum controlul intrării, accesul la dispozitive PC, programe, fișiere și comenzi.

Pentru a preveni intrarea neautorizată într-o rețea de calculatoare, se utilizează o abordare combinată - parolă + identificarea utilizatorului folosind o „cheie” personală. „Cheia” este o cartelă de plastic (magnetică sau cu microcircuit încorporat - un smart card) sau diverse dispozitive pentru identificarea unei persoane folosind informații biometrice - iris, amprente, dimensiunea mâinii etc. Servere și stații de lucru în rețea, dotate cu smart cititoarele de carduri și software-ul special, cresc semnificativ gradul de protecție împotriva accesului neautorizat. Cardurile inteligente de control acces vă permit să implementați funcții precum controlul intrării, accesul la dispozitive PC, programe, fișiere și comenzi.

Sistemul Kerberos este o bază de date care conține informații despre toate resursele rețelei, utilizatori, parole, chei de informații etc.; - un server de autorizare, a cărui sarcină este să proceseze cererile utilizatorilor pentru furnizarea unuia sau altui tip de serviciu de rețea. La primirea unei cereri, acesta accesează baza de date și determină autoritatea utilizatorului de a efectua o anumită operațiune. Parolele utilizatorului nu sunt transmise prin rețea, crescând astfel nivelul de securitate a informațiilor; - Serverul de acordare a biletelor (server de eliberare a permisiunii) primește de la serverul de autorizare un „pass” cu numele utilizatorului și adresa de rețea, ora solicitării, precum și o „cheie” unică. Pachetul care conține „trecerea” este transmis și în formă criptată. Serverul de permisiuni, după ce a primit și decriptat „permisul”, verifică cererea, compară „cheile” și, dacă sunt identice, dă voie pentru a utiliza echipamentele sau programele de rețea.

Sistemul Kerberos este o bază de date care conține informații despre toate resursele rețelei, utilizatori, parole, chei de informații etc.; - un server de autorizare, a cărui sarcină este să proceseze cererile utilizatorilor pentru furnizarea unuia sau altui tip de serviciu de rețea. La primirea unei cereri, acesta accesează baza de date și determină autoritatea utilizatorului de a efectua o anumită operațiune. Parolele utilizatorului nu sunt transmise prin rețea, crescând astfel nivelul de securitate a informațiilor; - Serverul de acordare a biletelor (server de eliberare a permisiunii) primește de la serverul de autorizare un „pass” cu numele utilizatorului și adresa de rețea, ora solicitării, precum și o „cheie” unică. Pachetul care conține „trecerea” este transmis și în formă criptată. Serverul de permisiuni, după ce a primit și decriptat „permisul”, verifică cererea, compară „cheile” și, dacă sunt identice, dă voie pentru a utiliza echipamentele sau programele de rețea.

Pe măsură ce întreprinderile își extind activitățile, numărul de abonați crește și apar noi filiale, apare nevoia de a organiza accesul utilizatorilor la distanță (grupuri de utilizatori) la resursele de calcul sau informaționale din centrele companiei. Pentru a organiza accesul de la distanță, liniile de cablu și canalele radio sunt cel mai des folosite. În acest sens, protecția informațiilor transmise prin canalele de acces la distanță necesită abordare specială. Podurile și routerele de acces la distanță folosesc segmentarea pachetelor - împărțindu-le și transmitendu-le în paralel pe două linii - ceea ce face imposibilă „interceptarea” datelor atunci când un „hacker” se conectează ilegal la una dintre linii. Procedura de compresie a pachetelor transmise utilizată la transmiterea datelor asigură că datele „interceptate” nu pot fi decriptate. Podurile și routerele de acces la distanță pot fi programate astfel încât nu toate resursele centrului companiei să fie disponibile utilizatorilor de la distanță

Pe măsură ce întreprinderile își extind activitățile, numărul de abonați crește și apar noi filiale, apare nevoia de a organiza accesul utilizatorilor la distanță (grupuri de utilizatori) la resursele de calcul sau informaționale din centrele companiei. Pentru a organiza accesul de la distanță, liniile de cablu și canalele radio sunt cel mai des folosite. În acest sens, protecția informațiilor transmise prin canalele de acces la distanță necesită abordare specială. Podurile și routerele de acces la distanță folosesc segmentarea pachetelor - împărțindu-le și transmitendu-le în paralel pe două linii - ceea ce face imposibilă „interceptarea” datelor atunci când un „hacker” se conectează ilegal la una dintre linii. Procedura de compresie a pachetelor transmise utilizată la transmiterea datelor asigură că datele „interceptate” nu pot fi decriptate. Podurile și routerele de acces la distanță pot fi programate astfel încât nu toate resursele centrului companiei să fie disponibile utilizatorilor de la distanță