Scăparea parolelor folosind forța brută. Studiem atacul bruteforce. Cum să spargeți o parolă folosind un atac de forță brută

Am lansat o nouă carte, Social Media Content Marketing: How to Get Inside Your Followers' Heads and Make them to Love with Your Brand.

Forța brută este o activitate sau un software pentru activități asociate cu o încercare de a pirata un site, un server sau un program prin selectarea parolelor în funcție de criterii specificate (număr de caractere, interval de numere și litere etc.).

În ciuda extinderii personalului de securitate a informațiilor din corporații și portaluri mari, știrile despre hacking-ul anumitor servere, site-uri, baze de date și scurgeri de informații comerciale sau confidențiale se strecoară în mod constant în mass-media. Un instrument important în mâinile infractorilor cibernetici este metoda brute force - brute force, care vă permite să încercați parole și tot felul de combinații până când acestea se potrivesc complet.

Dar nu trebuie să presupunem că atacurile cu forță brută sunt folosite numai împotriva structurilor comerciale și a ministerelor militare pentru a extrage profit financiar sau a perturba funcționarea sistemelor de apărare. Prin analogie cu o bombă nucleară și cu tehnologia „atomul pașnic”, se poate face o paralelă cu un atac de hacker asupra unui e-mail sau a unui site web și cu recuperarea unei parole uitate pe o rețea socială sau într-un cont Windows. Da, metoda de selectare a parolei este folosită și în scopuri bune, când toate opțiunile posibile de recuperare sunt imposibile. Să aruncăm o privire la principalele evoluții pentru Brute și să aflăm pe scurt despre fiecare.

Acțiuni celebre de forță brută

Atacurile lunare asupra structurilor bancare, diferitelor departamente și ministere din străinătate au ajuns la platformele de știri în limba rusă într-o formă distorsionată și nu au fost mult acoperite. Dar la începutul lunii august 2013, RuNet și, mai precis, proprietarii site-urilor de pe CMS populare s-au confruntat cu atacuri masive asupra resurselor. Scopul atacatorilor a fost accesul la panourile de administrare, iar dacă furnizorii de găzduire nu ar fi prins la timp și i-ar fi forțat pe proprietari să atribuie adrese IP panourilor de administrare, consecințele ar fi putut fi foarte grave. Paginile /wp-login.php și /wp-admin au fost atacate, site-urile piratate s-au alăturat rețelei botnet și s-au alăturat armatei atacatorilor.

Programe de forță brută

Administrația portalului nu este responsabilă pentru utilizarea ilegală de către utilizatori a informațiilor despre software-ul furnizat acestora. Articolul are doar scop informativ. În plus, toate programele sunt considerate de sistemul de operare și de antivirusuri ca fiind periculoase de utilizat și, prin urmare, pot conține cod rău intenționat.

Brutus - AET2

Una dintre cele mai populare dezvoltări pentru spargerea parolei computerelor terțe prin intermediul rețelei. Programul este disponibil pe darknet, dar în domeniul public este blocat rapid de motoarele de căutare și antivirusurile de rețea. Instalarea aplicației este standard, să trecem direct la setări.

În fereastra țintă, introduceți adresa serverului. În Opțiuni de autentificare introducem cele mai comune nume de utilizator, deși programul se referă la documentul user.txt al computerului piratat. Bifați caseta de lângă Utilizator unic. În fereastra derulantă Pass Mode, selectați Brute Force. Următorul - Interval.

Va apărea o fereastră pentru a seta parametrii, dacă există informații despre conținutul parolei, indicați-o aici. Aceasta poate fi lungimea caracterelor, litere mici, majuscule, toate caracterele, numai cifre sau litere.

[ Web ] Brute Forcer

Acest utilitar este destinat forței brute a site-urilor web și, mai precis, conturilor personale de pe diferite portaluri. Pentru a funcționa, trebuie să cunoașteți următorii parametri:

- adresa contului personal (cum ar fi sire.ru/wp-admin pentru zona de administrare WordPress);

- câmpuri de introducere (login, parolă);

- indicator de conectare reușită.

Aplicația are un manager de dicționar de parole încorporat.

Router Forța brută

Metoda de selectare a parolei este folosită și în cazuri mai prozaice - de exemplu, pentru a obține acces la Wi-Fi. Programul este dezvoltat pentru sistemul Android. Există un dicționar încorporat de parole comune, care poate fi completat cu modificări și completări descărcate de pe Internet sau îl puteți introduce singur. Valoarea implicită din câmpul de conectare este „admin”.

Forța brută pentru VK

Forumurile specializate și rețelele sociale publice sunt pline de mesaje și oferte de servicii pentru piratarea paginilor VKontakte folosind metoda de selecție. Tot felul de site-uri „hacker” oferă descărcarea unui program miraculos care va selecta cheia oricărei pagini VK în câteva minute. Există ceva adevăr în asta - parola și autentificarea pentru contul de rețea socială vor deveni cunoscute dezvoltatorilor programului, deoarece utilizatorul credul care a descărcat aplicația le va introduce în fereastra de setări. Toate, absolut toate software-urile promovate sub marca de hacking VKontakte au două obiective - să extragă fonduri pentru ca utilizatorul să plătească pentru software sau să-i fure datele.

Hackerea paginilor personale VKontakte folosind o metodă de forță brută a fost relevantă până în 2011, după care dezvoltatorii au devenit îngrijorați de siguranța utilizatorilor și au introdus scripturi care au făcut posibilă blocarea conturilor suspecte cu un număr mare de încercări de conectare și roboți care au ocolit anti-captcha. Administrația portalului are dreptul de a depune o reclamație în instanță cu privire la o încercare de a pirata contul unui utilizator pe baza adresei IP de la care a fost efectuată acțiunea.

Cum să te protejezi de hacking

Oricat de banal ar suna, nu dezvalui date confidentiale, chiar daca iti place interlocutorul. Setați parole puțin mai complexe decât notoriile 123456789, qwerty, datele nașterii, numele și numele de familie și alte combinații de șabloane.

Pentru a intercepta o autentificare, despre care cunoașterea va elibera escrocii, trebuie doar să urmați linkul care conține virusul troian. Prin urmare, ignorăm linkurile primite de la persoane dubioase, indiferent cât de tentant ar părea conținutul de pe acestea și indiferent de beneficiile pe care le promite.

Inginerie socială pentru brute

Adesea, pentru a simplifica sarcina și a stabili criteriile maxime posibile, atacatorii recurg la sondarea unei potențiale victime pe rețelele de socializare sau prin alți mesageri. Principalele informații pe care le extrage escrocul sunt numele, numerele de telefon, prenumele, datele de naștere ale rudelor și prietenilor, prietenilor din copilărie. Toate acestea simplifică foarte mult căutarea, reducând la un minim relativ numărul de opțiuni pentru procesarea parolei și autentificare.

Merită jocul lumânarea?

Ce este forța brută în realitățile moderne? Să fim sinceri - toate programele oferă doar o soluție teoretică a problemei, deoarece în practică nu va fi ușor să compilați multe variante de parole cel puțin în intervalul 0-9, A-z, A-z, cu condiția să existe 6 până la 9 caractere. , suma totală de combinații este egală cu 220 de trilioane!, iar selecția unui astfel de număr de solicitări, ținând cont de utilizarea chiar și de echipamente puternice, schimbarea adreselor IP va depăși 90 de mii de ani! Desigur, stabilirea anumitor criterii precum date, nume, evenimente semnificative, excluderea parametrilor inutile și a tipurilor de combinații, conectarea serviciilor anti-captcha, precum și efectuarea unei operațiuni printr-o rețea formată din multe computere va accelera semnificativ procesul, dar din nou nu garantează rezultate și este puțin probabil să merite efortul și banii cheltuiți.

Merită să apelați la selectarea parolei numai atunci când se cunoaște baza a ceea ce căutați, de exemplu, este un număr sau o dată și trebuie doar să selectați o combinație de mai multe numere sau litere pentru aceasta. Pentru a evita acest lucru manual, este mai bine să utilizați forța brută automată.

Fiecare membru al echipei ][ are propriile preferințe în ceea ce privește software-ul și utilitățile pentru

test de stilou. În urma consultării, am aflat că alegerea variază atât de mult încât este posibil

creați un adevărat set de programe dovedite. Asta este

hotărât. Pentru a nu face un amestec, am împărțit întreaga listă în subiecte - și în

De data aceasta, vom atinge utilitățile pentru ghicirea parolelor pentru diferite servicii.

Brutus AET2

Platformă: Windows

Ultima lansare a programului a fost în 2000. Toolza nu mai are unul oficial de mult timp

site-ul. Dar in acelasi timp Brutus AET2 este încă una dintre cele mai rapide și

Brute Forcer avansate pentru protocoalele de bază ale Internetului. Dacă trebuie să alegeți

parola pentru HTTP (pe acele pagini unde autorizarea de către

autentificare/parolă), serviciu web arbitrar cu autorizare printr-un formular, e-mail

cont, fișier sau server Telnet, știți: Brutus- o opțiune excelentă.

În general, pentru a selecta o parolă, trebuie să specificați gazda și portul serviciului, selectați

protocol, setați numărul de fire utilizate (maximum 60) și

pauză. În scopuri de anonimat, puteți conecta un sox sau un proxy. Depinzând de

De asemenea, protocolul specifică o serie de parametri suplimentari. De exemplu, pentru a selecta

parola pe un anumit site (tip de forță brută - Formular HTTP), trebuie să specificați metoda

(POST sau GET), specificați parametrii formularului (Brtus are un instrument simplu încorporat

pentru a le analiza) și, dacă este necesar, cookie-uri false prin activare

opțiunea corespunzătoare.

Selecția se realizează în două moduri: conform dicționarului, iar programul are

mai multe utilitare încorporate pentru a lucra cu liste mari de parole sau cu

folosind parole generate stupid. În acest din urmă caz este necesar

desemnează simbolurile care vor fi folosite la alcătuirea trecerii.

Forta bruta(din limba engleză brute force - căutare exhaustivă sau metoda „brute force”) este una dintre metodele populare de spargere a parolelor pe servere și în diverse programe. Constă în faptul că un program de cracare încearcă să obțină acces la un anumit program (de exemplu, o cutie poștală) prin forțarea brută a parolelor conform criteriilor specificate de proprietarul acestui program: prin dicționar, după lungime, prin combinații de numere, iar în principiu asemenea criterii sunt multe.

Metoda de hacking în forță brută este destul de lungă, dar puternică, așa că rămâne în serviciu cu hackeri până în prezent și, ținând cont de puterea tot mai mare a computerelor și de lățimea de bandă a canalelor de internet, va rămâne în funcțiune mult timp. .

Această metodă de a ghici parolele este foarte bună, deoarece parola este în cele din urmă spartă, dar acest lucru poate dura foarte, foarte mult timp, adesea chiar secole. Deci, această metodă de hacking nu se justifică întotdeauna dacă utilizatorul-proprietar al serviciului piratat s-a comportat destul de viclean și nu a folosit parole simple precum „123”, „qwerty” și altele asemenea, ci a folosit atât caractere majuscule, cât și litere mici, plus toate acestea. a folosit atât numere și a permis caractere speciale. Dacă parola este, de asemenea, suficient de lungă (aproximativ 10 caractere), atunci poate fi piratată folosind forta bruta dar practic nicio amenințare.

Cu forța brută, cel mai des este folosit un atac de dicționar - parolele sunt selectate dintr-un fișier text al unui dicționar precompilat (cerșit, cumpărat, furat, descărcat gratuit). Această metodă de atac este foarte eficientă în piratarea în masă a, de exemplu, conturile de mesagerie ICQ Internet, atunci când un atacator, de exemplu, încearcă să pirateze o anumită gamă de numere ICQ. Mai mult, există o probabilitate destul de mare ca, cu un atac de dicționar, să reușească. Exemplele includ incidente repetate de hacking.

Din 2005, numărul de atacuri împotriva serviciilor SSH securizate a crescut, de asemenea, semnificativ. Chiar dacă aveți cel mai recent software instalat pe server, asta nu înseamnă că este imposibil să ghiciți parola pentru acesta dacă firewall-ul este inactiv sau configurat incorect sau insuficient. Așadar, pentru a crește imposibilitatea hacking-ului, configurați-vă firewall-ul corect, acest lucru vă va ajuta să vă protejați de surprize neplăcute în viitor.

Există o mulțime de programe pentru efectuarea forței brute pe Internet și există, de asemenea, un număr mare de dicționare gratuite și plătite pentru acestea.

Deci, dacă sunteți un hacker dur și doriți să piratați totul, atunci mergeți mai departe, iar dacă sunteți un utilizator care respectă legea, complicați-vă toate parolele până când acestea sunt inaccesibile forta brutași înălțimi.

Și, în sfârșit, să vorbim puțin despre latura matematică a lui Brutus.

După cum spune Wikipedia, orice problemă (!!!) din clasa NP poate fi rezolvată prin căutare exhaustivă. Dar toate acestea pot dura un timp exponențial (!!!).

La dezvoltarea diferitelor cifruri criptografice, metoda forței brute este utilizată pentru a evalua rezistența (cifrarea) acesteia la fisurare. În acest caz, un nou cifru este considerat suficient de puternic dacă nu există o metodă mai rapidă de a-l sparge decât o căutare completă a tuturor cheilor posibile. Atacurile criptografice precum Brutus, sunt cele mai eficiente, dar adesea necesită mult timp.

Când sunt cunoscute anumite condiții, metoda brută a parolei folosește filtrarea valorilor inacceptabile (parole goale, aceleași caractere repetate etc.). În matematică, această metodă se numește metoda ramurilor și legate.

De asemenea, când Brutus Se folosesc metode de paralelizare a calculelor, atunci când se caută simultan mai multe parole. Acest lucru se realizează prin două metode: metoda transportorului și Brutusși din subseturi disjunse ale tuturor parolelor posibile.

Astfel se încheie articolul despre forța brută și sperăm cu adevărat că informațiile conținute în acesta vă vor fi utile, dragul și respectatul nostru cititor, atât în hacking cât și în implementarea sistemelor de securitate informatică.

Și deși informațiile din articol sunt departe de a fi complete, sperăm că ați înțeles din conținutul lui în ce direcție ar trebui să vă îndreptați mai departe.

Bună prieteni! Recent, pe internet au avut loc mai multe evenimente interesante: Yandex a lansat o versiune beta a Insulelor și a schimbat interfața Wordstat, Profit-Partner Center a lansat o altă promoție cu cadouri și au fost lansate mai multe competiții noi. Dar poate cel mai rezonant este atacuri masive de forță brută asupra site-urilor web, la care au fost supuse site-urile de găzduire din întreaga lume la sfârșitul lunii iulie. Site-urile bazate pe CMS WordPress și Joomla sunt în principal susceptibile la hacking. Dacă este piratat cu succes, site-ul devine parte a unei rețele bot și este folosit pentru noi atacuri.

Dacă nu ai auzit încă despre asta, asta nu înseamnă că nu te preocupă. Folosind tehnologia de forță brută, un login și o parolă sunt selectate pentru a intra pe site la adresa standard WordPress wp-login.php prin enumerarea caracterelor. Ca urmare, un număr foarte mare de solicitări sunt trimise către site, ceea ce poate crea o încărcare crescută pe server. Deci, dacă aveți probleme cu încărcătura, trebuie să fiți deosebit de atenți.

Protecție împotriva atacurilor de forță brută (forța brută cu parolă) pe partea de găzduire

Multe site-uri de găzduire au răspuns prompt la acțiunile hackerilor, dar, aparent, nu toate. În orice caz, am observat acțiuni active de la Beget, Sprinthost și Makhost. TimeWeb și 1gb.ua nu au făcut nicio mișcare vizibilă, nu pot vorbi în numele celorlalți.

Nu-mi amintesc exact când am auzit pentru prima dată despre aceste încercări de ghicire în masă a parolelor, dar apoi am întrebat imediat asistența tehnică Makhost, unde se află blogul meu principal și am primit un răspuns că erau conștienți de problemă și totul era sub control. .

După ceva timp, accesul la panoul de administrare a fost deschis. Sper că situația este sub control pe Beget, dar pentru orice eventualitate, am schimbat adresa de autentificare în panoul de administrare.

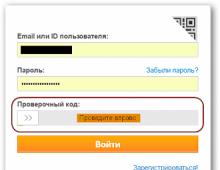

Când încerc să mă conectez la panoul de administrare al unui blog găzduit de sprinthost.ru, sunt în continuare întâmpinat cu următoarea pagină:

Pe mchost.ru există o imagine similară:

Sincer, încerc să fiu la curent cu evenimentele și să comunic periodic cu angajații din găzduire despre această amenințare. Și astăzi am decis să pun câteva întrebări șefului departamentului de dezvoltare de găzduire, Igor Belov, pe care mulți îl cunosc deja din publicația mea anterioară despre transferul unui site la Makhost. S-a dovedit a fi un fel de interviu. Sper că aceste informații vă vor fi de folos, mai ales că aceasta este o amenințare reală pentru blogurile noastre, care nu trebuie subestimată.

Clienții noștri sunt protejați cât mai mult posibil

Igor, vă rog să descrieți pe scurt situația actuală. Atacurile au loc peste tot în lume și au loc de destul de mult timp. Nu-i pasă nimănui, cu excepția furnizorilor de găzduire și a webmasterilor?

Primele atacuri au avut loc în luna mai, dar nu au fost atât de vizibile, deși au fost notate în știrile online. Kaspersky Lab a făcut declarații în această privință, din câte îmi amintesc.

Au existat întotdeauna botnet-uri pe Internet. O rețea bot este un grup de computere infectate, de obicei computerele utilizatorilor obișnuiți. Un computer poate fi într-o rețea bot de ani de zile, iar utilizatorul nu va ști despre el. Majoritatea oamenilor neglijează problemele de securitate. Rețelele bot sunt create de diferite grupuri de atacatori și sunt create în moduri diferite. Există rețele mici și sunt uriașe. Atacatorii pot folosi ei înșiși aceste rețele sau le pot închiria în diverse scopuri. De exemplu, dacă trebuie să vă asigurați că un site web nu funcționează, atunci este ordonat un atac asupra acestui site. Calculatoarele botnet primesc un semnal cu o comandă de a intra pe acest site după o anumită perioadă de timp. Drept urmare, site-ul este bombardat cu un număr mare de solicitări.

Aici trebuie să țineți cont de faptul că clientul acestor atacuri plătește pentru dimensiunea și durata rețelei, deci nu poate exista un atac etern, deoarece cu cât atacul este mai mare, cu atât este mai scump. În plus, furnizorii de backbone se luptă cu atacuri foarte puternice.

În esență, rețelele bot pot executa orice comandă. Prin urmare, le puteți da o comandă pentru a selecta parole, așa că, aparent, cineva s-a gândit la asta :-). Ideea este că, cunoscând parola, puteți adăuga link-uri către site, îl puteți infecta cu un virus (pentru extinderea rețelei bot sau alte modalități de a genera venituri) etc. Cu alte cuvinte, puteți obține un mic, dar beneficiați de acest lucru. Deoarece milioane de astfel de site-uri sunt necesare pentru a genera profituri semnificative, toate acestea se fac automat.

Apropo, nu am folosit în mod specific cuvântul „hacker”, pentru că... de foarte multe ori hackerii găsesc o vulnerabilitate sau dezvoltă hack-uri, dar nu le folosesc ei înșiși, ci le vând. Iar cumpărătorii, de obicei nu hackeri, sunt deja specializați în generarea de venituri.

Autoritățile ruse nu caută astfel de atacatori, cu rare excepții, de exemplu, când a avut loc un atac pe site-ul Aeroflot. Ei spun că nu există mijloace tehnice pentru asta. În SUA, FBI se ocupă doar de grupuri și rețele mari și, de obicei, atunci când cazurile implică furtul de informații bancare sau piratarea site-urilor marilor companii. Dar, în general, lupta împotriva acestui lucru a fost întotdeauna asupra consumatorilor finali.

Cât de mari sunt aceste atacuri și ce site-uri sunt afectate de ele?

În prezent, site-urile WordPress și Joomla sunt supuse atacurilor. Sunt destul de mari ca scară, atât ca putere, cât și ca volum. Toate companiile de hosting care au un număr semnificativ de site-uri web înregistrează aceste atacuri, deoarece... merg non-stop. Nu compania de găzduire este atacată, ci site-urile și nu contează pe ce găzduire se află. Există o bază de date mare de site-uri și roboții atacatori merg pe aceste site-uri pentru a ghici parole dacă WP sau Joomla este instalat acolo. Dificultatea aici este că solicitările provin de la milioane de adrese IP diferite (se pare că sunt folosite diferite botnet), așa că blocarea nu funcționează. Inițial, creatorii acestor atacuri au făcut o mică eroare tehnică, pe care nu o voi aminti, care ne-a permis să lansăm imediat protecția minimă și să o creștem la maxim în câteva zile.

Mai este un punct important aici. Încărcarea pe servere a crescut imediat considerabil, deoarece... Numărul de solicitări către site-uri a crescut semnificativ.

Ce realizează hackerii și de ce au nevoie de el?

Atacatorii încearcă să obțină acces la zona de administrare a site-ului și apoi o pot folosi în diferite moduri – de la plasarea de link-uri cu reclame până la infectarea lor cu un virus. Pe langa protectia impotriva atacurilor, avem si protectie antivirus, asa ca in cazul in care detecteaza o infectie a site-ului, se trimite un raport prin email care indica detaliile si fisierele infectate.

Pentru noi, ca companie de hosting, alegerea parolei este o situație zilnică. Prin urmare, am învățat să ne ocupăm de asta, dar nu este întotdeauna posibil să le adresăm clienților noștri. De exemplu, când am adăugat în panou o funcție care interzicea setarea parolelor ușoare (11111111, parolă și altele), au fost plângeri în acest sens :-). Oamenii cred că nimeni nu are nevoie ca site-ul lor să fie piratat, dar nu înțeleg că aceste hack-uri sunt făcute automat de către roboți, iar oamenii controlează doar procesul. Și dacă un hacker câștigă doar 10 ruble din piratarea site-ului său, de exemplu, pentru plasarea unei reclame timp de câteva zile sau redirecționarea către un alt site, atunci dintr-un milion de site-uri piratate vor fi deja 10 milioane. Și sunt clienți care nu observă hack-ul de luni de zile.

Ce vulnerabilități pot fi exploatate în primul rând și ce ar trebui să facă webmasterii obișnuiți, în special cei începători?

După ce au început atacurile, ne-am ocupat rapid de protecție și acum clienții noștri sunt protejați cât mai mult posibil de partea de găzduire. Mai mult, am pregătit un mecanism de protecție de rezervă în cazul în care se modifică tipul de atac. Referitor la recomandari. În primul rând, trebuie să aveți o parolă puternică. În al doilea rând, schimbați adresa de conectare a administratorului. Dar cel mai bun lucru este să blochezi accesul la panoul de administrare pentru toate adresele IP, cu excepția ta. Acest lucru se poate face prin fișierul .htaccess, dar, din păcate, acesta din urmă nu este potrivit pentru toate site-urile. La urma urmei, mulți oameni au un IP dinamic și vor trebui să editeze fișierul .htaccess de fiecare dată când se conectează în panoul de administrare.

Ați spus că Makhost a avut grijă de clienții săi în timp util și a instalat protecție suplimentară. Cât de fiabil este acest lucru și angajații găzduirii monitorizează situația, deoarece hackerii își pot schimba tactica de atac folosind alte metode?

Protecția actuală este cât se poate de fiabilă. Dar am pregătit și o opțiune de rezervă - o apărare mai cuprinzătoare și mai serioasă, care, de fapt, nu poate fi ocolită de astfel de atacuri. O vom accepta dacă tactica de atac se schimbă, deoarece actuala apărare face deja o treabă bună.

Ați văzut vreodată atacuri similare și cât de des se întâmplă acest lucru? Sau este aceasta acțiunea de mare amploare din ultima vreme?

Au existat atacuri constante asupra CMS, dar nu au fost niciodată la fel de răspândite sau puternice. De obicei, roboții de atac au fost proiectați să vizeze unele vulnerabilități ale CMS-ului propriu-zis, așa că au afectat doar câteva site-uri. Trebuie doar să actualizați CMS-ul la timp. Selectarea parolelor pentru FTP, din păcate, a existat întotdeauna, dar din nou la scară mică. De obicei, acele site-uri care au fost sparte au fost cele care și-au neglijat propria securitate, de exemplu, prin setarea celor mai simple parole. Acum situația este diferită prin faptul că există o căutare foarte puternică pentru parole.

Din păcate, aceste CMS-uri nu au un mecanism anti-hijacking simplu. De exemplu, autentificarea întârzie dacă parola este incorectă. Webmasterii înșiși ar trebui să aibă grijă de protecție instalând scripturi și plugin-uri suplimentare. La noi, vom face tot posibilul pentru ca aceștia să poată dormi liniștiți, fără teama de a pierde site-ul. Crede-mă, specialiștii noștri au capacități suficiente pentru asta.

Mulțumim lui Igor pentru acest interviu rapid și răspunsurile perspicace!

Modalități simple de a vă proteja administratorul WordPress de hacking

În orice caz, trebuie să aveți grijă de securitatea site-ului și să utilizați cel puțin acești pași simpli pentru a vă proteja împotriva ghicirii parolei:

- nu utilizați autentificarea standard de administrator și setați o parolă complexă pentru a vă conecta în zona de administrare WordPress (mai multe detalii);

- limitați numărul de încercări de conectare la panoul de administrare, de exemplu, utilizând pluginuri sau Limitați încercările de conectare;

- daca ai un IP static, atunci ii poti permite doar lui sa se conecteze prin fisierul .htaccess;

- schimbați adresa de conectare implicită /wp-login.php și /wp-admin, de exemplu, folosind un plugin simplu sau mai puternic Better WP Security;

- Nu utilizați widgetul „Meta”, deoarece conține un link direct „Autentificare”.

Iată informațiile. Cum te descurci Ai simțit puterea atacurilor cu forță brută pe site-urile tale?

P.S. Oricine este interesat de coduri promoționale pentru 3 luni de găzduire gratuită la tariful „Pro” de la Makhost, vă rugăm să mă contactați, voi împărtăși.

Nu este un secret pentru nimeni că încercările de a ghici parole folosind metode de forță brută sunt o apariție constantă. Ei selectează parole pentru servere și mașini virtuale, pentru administratorii site-urilor web și conturile FTP, pentru cutiile poștale și rețelele sociale.

De obicei, forța brută apare în fundal și este practic invizibilă pentru proprietarii de resurse, deoarece nu creează o sarcină semnificativă și nu interferează cu funcționarea site-ului, cel puțin până când răufăcătorii pătrund pe server :)

Pe 1 august, probabil cel mai puternic atac de forță brută din RuNet a început pe site-urile create folosind cel mai comun CMS gratuit: Wordpress, Joomla! si etc.

Și așa a fost:

Moda pentru mega-forța brută a ajuns la noi

Un atac similar asupra site-urilor Wordpress a fost lansat în aprilie a acestui an. Acest atac a afectat în principal resursele occidentale, iar utilizatorii și furnizorii de găzduire ruși nu l-au observat. De data aceasta, rețeaua botnet are ca scop în primul rând piratarea site-urilor în limba rusă.

Primele rapoarte publice despre atac au apărut pe 2 august. De fapt, activitatea anormală în sistemul nostru de monitorizare a fost observată în prima zi. Înainte de aceasta, încărcarea creată de roboți nu era atât de vizibilă. Poate că acestea au fost teste, dar presupunem că munca activă a început cu un număr mic de mașini infectate. Pe măsură ce noii participanți se conectau, sarcina asupra infrastructurii a crescut și până pe 2 august, toți furnizorii de găzduire ruși și clienții lor au simțit acest lucru.

În graficul de mai sus, poate părea că ceva a început să se întâmple pe 31 iulie chiar am evidențiat acest moment cu o linie roșie. După cum au arătat cercetările ulterioare, aceasta a fost o anomalie locală cauzată nu de începutul atacului, ci de sarcina asupra unuia dintre noduri. Folosind acest grafic detaliat, este ușor de identificat sursa anomaliei:

Cunoscând nodul, puteți detalia în continuare și puteți afla cine exact creează încărcarea:

După cum puteți vedea, există o activitate crescută pe unul dintre serverele virtuale client. În același timp, totul este în regulă cu vecinii de pe server și totul este normal pe alte noduri. Din aceasta concluzionăm că cazul nu are legătură cu atacul studiat, adică. marea forță brută a început la 1 august.

Boti de luptă

Comportamentul boților a fost standard: aceștia au accesat pagina standard de autentificare CMS. De exemplu, pentru WP aceasta este pagina wp-login.php. În prima fază a atacului, solicitările au fost destul de stângace: roboții au POSTAT imediat autentificarea și parola în formular fără a primi mai întâi pagina (GET). Astfel, în această etapă a fost foarte ușor să-i deosebești de utilizatorii reali care au primit mai întâi pagina și apoi și-au introdus login-ul și parola.Folosind această caracteristică, boții au fost blocați destul de repede. Desigur, după aceasta, atacatorii au făcut ajustări la comportamentul roboților. Au învățat cum să facă GET-POST și să lucreze cu cookie-uri.

După aceasta, celelalte opțiuni posibile de acoperire sunt:

1) redenumirea paginii de autentificare;

2) restricționarea accesului la secțiunea de administrare prin adrese IP (lista albă, principiul de împărțire geografică sau de altă natură);

3) dubla autorizare.

Redenumirea paginii de conectare potrivite special pentru Wordpress, deoarece Drept urmare, nimic nu se rupe și poți continua să lucrezi. Dar nu este un fapt că această metodă funcționează bine pentru alte CMS-uri. Este posibil ca sistemul să aibă o legătură către un anumit nume de script.

Astfel, această metodă nu era potrivită pentru noi ca furnizor de găzduire, deoarece... pur și simplu nu putem merge și redenumi toate fișierele clienților noștri fără ca aceștia să știe. Acest lucru poate fi făcut doar de clientul însuși.

Restricționarea accesului la panoul de administrare folosind o listă albă Adresele IP nu sunt potrivite pentru toată lumea, deoarece... în primul rând, furnizorii de internet emit aproape întotdeauna o adresă dinamică, care se poate schimba de la sesiune la sesiune, iar în al doilea rând, acest lucru exclude posibilitatea de a accesa panoul de administrare din exterior, de exemplu, de pe un dispozitiv mobil. Această opțiune a fost, de asemenea, eliminată, deoarece nu funcționează.

Restricții geografice ip funcționează numai dacă botnetul are o „regiune de reședință” clar definită, de exemplu, Vietnam sau India. Din nou, această metodă nu este potrivită pentru a lua măsuri uniforme pe o găzduire mare, deoarece Există imediat clienți străini care cad sub influența acestor filtre.

Autorizare dublă— o metodă pe care am aplicat-o în cele din urmă site-urilor susceptibile la atacuri asupra găzduirii noastre partajate. Am instalat o pagină suplimentară de autentificare, care se afișează atunci când încercați să accesați panoul de administrare fără anumite cookie-uri. După ce a trecut o singură dată autorizarea noastră suplimentară, un utilizator legitim primește un cookie special și se poate conecta în siguranță în zona de administrare CMS. În același timp, boții nu pot trece prin pagină și nu numai că nu pot ghici parola pentru CMS, dar nici nu creează o încărcare mare pe server.

Judecând după știrile de la furnizorii de găzduire, mulți au folosit o metodă similară, dar au stabilit parole teribil de secrete, pe care clientul le-a putut afla doar solicitând suport tehnic sau într-un newsletter personal prin e-mail.

Am considerat o astfel de abordare top-secretă redundantă și incorectă în raport cu clienții. Uneori, accesul la panoul de administrare este necesar urgent, iar scrierea unei cereri, apelarea sau căutarea scrisorii solicitate de la hoster pot fi foarte incomod. Prin urmare, am indicat în mod explicit datele pentru autorizare suplimentară pe pagină, bazându-ne pe simpla presupunere că roboții nu știu să citească și să gândească, iar predarea lor special pentru cazul nostru este prea laborioasă și o sarcină răutăcioasă ingrată.

Iată cum arată o pagină cu autorizare suplimentară (îmi pare rău, nu am fost până la un design frumos al paginii):

De asemenea, am renunțat la utilizarea autorizării http clasice din cauza faptului că o fereastră pop-up care cere autentificare și parolă nu este cea mai convenabilă modalitate de a spune clientului ce s-a întâmplat cu CMS-ul său și de ce vede această solicitare. O astfel de fereastră blochează browserul, te sperie și îngreunează navigarea.

Observatii

Pe lângă lupta împotriva roboților, a fost foarte interesant pentru noi să observăm modul în care eforturile lor sunt coordonate și distribuite. Judecând după analizele din sistemul nostru, numărul de solicitări simultane către o adresă IP de găzduire a rămas în mod constant nu mai mult de 30 pentru fiecare CMS, indiferent de numărul de site-uri atacate la această adresă. Astfel, dacă atât site-urile Wordpress, cât și Joomla au fost găzduite pe aceeași adresă IP, atunci numărul de solicitări simultane a fost menținut la 60. Acest lucru este destul de mult pentru găzduirea partajată.Dacă site-ul a încetat să mai răspundă, solicitările către acesta s-au oprit imediat. Acest lucru este rezonabil, pentru că... Este mai profitabil pentru atacatori să lase victima în viață. Cu toate acestea, 60 de solicitări simultane reprezintă un flux suficient de mare încât atât proprietarii de site-uri, cât și furnizorii de găzduire au garantat că îl vor observa. Există o părere că ar fi mai înțelept ca răufăcătorii să forțeze brute un flux de cereri de 3-4 ori mai mic. În acest caz, activitățile botnet-ului ar fi mult mai puțin vizibile.

Faza activă a atacului a început seara și a continuat pe tot parcursul nopții. Adresele site-urilor web au fost date boților în ordine alfabetică.

Astfel, seara site-urile cu litera A au început să sufere, iar mai aproape de dimineață - site-urile cu litera Z. În acest sens, au fost puțin mai norocoși.

Și lupta continuă din nou

Acum atacul este încă în desfășurare, deși într-un ritm semnificativ redus. Am reușit să minimizăm daunele cauzate de atac pentru utilizatorii de găzduire partajată. Utilizatorii de servere fizice și virtuale dedicate rămân în pericol, deoarece... În acest caz, este imposibil să blocați central accesul la panoul de administrare CMS și trebuie luate măsuri de protecție de către administratorul serverului.Vă mulțumim pentru atenție! :)

Mult succes tuturor în lupta împotriva roboților. metodele de autoprotecție sunt prezentate mai sus. Dacă aveți o rețetă gata preparată, vă rugăm să comentați!