Conectarea la un server openvpn windows 7. Configurarea OpenVPN. Conectarea la servere VPN Gate gratuite

Această instrucțiune demonstrează cum să vă conectați la un server VPN Gate relay folosind clientul OpenVPN pe sistemele Windows XP, 7, 8, 10, Server 2003, 2008, 2012.

1. Instalați aplicație client OpenVPN pentru dvs sistem de operare. Alerga fișier de instalare. Se va deschide expertul de instalare. Urmați instrucțiunile de pe ecran pentru a instala aplicația.

2. Descărcați și încărcați fișierul de configurare a conexiunii OpenVPN (fișier .ovpn). Această procedură necesar doar când configurare inițială conexiuni.

Puteți descărca fișierul de configurare (fișierul OpenVPN Config) de pe pagina cu listă a serverelor de releu deschise gratuite http://www.vpngate.net/en/. Selectați serverul VPN la care doriți să vă conectați și faceți clic pe fișierul *.ovpn corespunzător pentru a-l descărca pe desktop sau în folderul de descărcare.

După salvarea fișierului pe computer, acesta va apărea ca pictograma OpenVPN. Cu toate acestea, nu veți putea stabili o conexiune făcând dublu clic pe fișier.

Trebuie să mutați fișierul *.ovpn în folderul „config” al directorului principal Instalări OpenVPN.

Deschideți folderul C:\Program Files\OpenVPN\config și copiați fișierul *.ovpn în el.

Clic Click dreapta mouse-ul pe pictograma „ GUI OpenVPN” de pe desktop și selectați opțiunea „Run as administrator”. În caz contrar, nu veți putea stabili o conexiune VPN.

Pictograma OpenVPN GUI va apărea în zona de notificare din bara de activități (tava de sistem). În unele cazuri, pictograma poate fi ascunsă, faceți clic pe pictograma săgeată pentru a afișa toate pictogramele ascunse.

Faceți clic dreapta pe pictograma OpenVPN GUI și faceți clic pe „Conectați”.

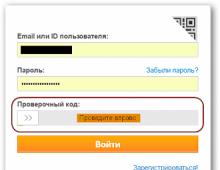

Conexiunea VPN va începe. Starea conexiunii va fi afișată pe ecran. Dacă vedeți o casetă de dialog care vă cere numele de utilizator și parola. Introduceți „vpn” în ambele câmpuri. Această fereastră apare foarte rar.

Dacă conexiunea VPN este stabilită cu succes, va apărea un mesaj pop-up ca în captura de ecran.

4. Internet fără restricții

Când conexiunea VPN este stabilită, un virtual adaptor de retea Adaptor TAP-Windows V9. Acest adaptor va primi o adresă IP care începe cu „ 10.211 " Adaptorul virtual va primi adresa implicită a gateway-ului.

Puteți verifica configurația rețelei rulând ipconfig /all în linia de comandă Windows.

Odată ce conexiunea este stabilită, tot traficul va trece prin serverul VPN. Puteți verifica acest lucru folosind comenzile tracert 8.8.8.8 în linia de comandă Windows.

După cum se arată în captura de ecran de mai sus, dacă pachetele trec prin „10.211.254.254”, atunci conexiunea este transmisă prin intermediul unuia dintre serverele VPN Gate. De asemenea, puteți accesa pagina principală VPN Gate pentru a vedea adresa IP globală.

Veți putea vedea locația vizibilă din rețea, care va fi diferită de locația dvs. reală.

Configurarea OpenVPN pentru MacOS

Acest tutorial demonstrează cum să vă conectați la un server de releu VPN Gate folosind aplicația Tunnelblick. Tunnelblick este versiuni Client OpenVPN Cu înveliș grafic. pentru sistemele MacOS.

1. Instalați aplicația Tunnelblick

descarca si instaleaza ultima versiune Aplicații Tunnelblick. Instrucțiunile vor apărea pe ecran în timpul instalării.

Odată ce instalarea este finalizată, va apărea următorul ecran. Selectați opțiunea „Am fișiere de configurare”.

Ecranul va afișa instrucțiuni pentru adăugarea configurației la Tunnelblick.

Faceți clic pe OK pentru a închide fereastra.

2. Descărcați și încărcați fișierul de configurare a conexiunii OpenVPN (fișier .ovpn). Această procedură este necesară numai la configurarea conexiunii pentru prima dată.

Este necesar un fișier de configurare în format *.ovpn pentru a vă conecta la serverul VPN Gate relay prin protocolul OpenVPN.

Puteți descărca fișierul de configurare (fișierul OpenVPN Config) de pe pagina cu listă a serverelor de releu deschise gratuite http://www.vpngate.net/en/. Selectați serverul VPN la care doriți să vă conectați și faceți clic pe fișierul *.ovpn corespunzător pentru a-l descărca în folderul Descărcări.

Pentru a instala un fișier de configurare *.ovpn, trageți-l pe pictograma Tunnelblick din bara de meniu sau pe lista de configurații din fila Configurații din fereastra Detalii VPN. Dacă trebuie să instalați mai multe fișiere de configurare simultan, selectați-le pe toate și apoi trageți-le.

Când adăugați, va trebui să introduceți numele de utilizator și parola de la cont MacOS.

Faceți clic pe pictograma Tunnelblick de pe panoul de sus instrumentele MacOS și selectați opțiunea „Conectați [numele configurației]”. Conexiunea VPN va începe.

Starea conexiunii VPN va apărea așa cum se arată în captură de ecran. Odată ce conexiunea a fost stabilită cu succes, fereastra principală Tunnelblick va afișa starea „Conectat”.

4. Internet fără restricții

Odată ce conexiunea este stabilită, tot traficul va trece prin serverul VPN. De asemenea, puteți accesa pagina principală VPN Gate pentru a vedea adresa IP globală. Veți putea vedea locația vizibilă din rețea, care va fi diferită de locația dvs. reală.

Când vă conectați la un VPN, veți putea vizita site-uri web blocate și veți putea juca jocuri blocate.

Ați găsit o greșeală de scriere? Apăsați Ctrl + Enter

Internetul a intrat ferm în viața omului obișnuit. Comunicare bazată pe interese, întâlnire cu oameni noi, dobândire de abilități și cunoștințe suplimentare, căutare informatie necesara- toate acestea sunt doar începutul unei lungi liste de ceea ce puteți face online.

Internet ieri și azi

Cu doar cincisprezece ani în urmă, nimeni nu și-ar fi putut imagina cât de puternic ne vom atașa web global. A apărut boala noua- Dependența de internet, care este tratată și de specialiștii care apar recent. S-a deschis o piață vastă de vânzări necunoscută anterior. Orizonturile pentru marketing și publicitate s-au extins. Cunoștințele și tehnologia au devenit disponibile ca niciodată. Ce fac oamenii online astăzi? Cineva publică gânduri interesanteîn format blog, cineva conduce o afacere și cineva urmează un curs online la o universitate prestigioasă. Fiecare are propriile interese, dar există concepte generaleși fenomene pe care aproape fiecare utilizator le-a întâlnit mai devreme sau mai târziu. Aceștia sunt viruși și spyware, software de securitate și servere proxy, social media,VPN. Acesta din urmă va fi discutat în articol.

Ce este VPN

Un VPN este o rețea în cadrul unei rețele. O conexiune suplimentară care este creată peste una existentă. Cel mai adesea, acesta este un spațiu separat în cadrul Internetului, o insulă de informații protejate într-un ocean de acces liber. Care este diferența dintre o zonă sau tunel VPN? În primul rând, pentru că doar utilizatorii autentificați care au fost adăugați anterior pe lista clienților de servicii VPN au acces la acesta. În plus, tot traficul intern este transmis în formă criptată și este inaccesibil din exterior. Un VPN oferă, de asemenea, anonimatul și ajută la ocolirea setărilor proxy, dacă există. Desigur, toată lumea ar dori securitate, ceea ce înseamnă că acest serviciu este destul de solicitat. Legea pieței, care prevede că din cauza cererii în creștere crește și numărul de oferte, este încă în vigoare, așa că alegerea furnizorilor de servicii este foarte largă. Dar ne vom uita la general folosind exemplul particularului. Configurarea OpenVPN, o soluție de tunel destul de populară, va servi drept model pentru lucrul cu tehnologia în ansamblu.

Avantaje

În primul rând, trebuie remarcat faptul că OpenVPN, spre deosebire de acesta analogi plătiți, distribuit gratuit. În același timp, programul are funcționalitate completă. Un tunel anonim și securizat poate fi creat chiar și dintr-un birou cu un firewall corporativ.

Un avantaj incontestabil al implementării client-server OpenVPN este cel mai simplificat proces de instalare a aplicației. Instalarea cu succes nu necesită cunoștințe profunde sau abilități speciale. Nici măcar nu trebuie să vă obișnuiți cu un nou sistem de operare, deoarece OpenVPN este disponibil și pentru Windows. Al doilea avantaj decisiv al programului este minimizarea costurilor. Nu este nevoie să cumpărați o licență sau echipament specializat. Nu este nevoie de un server puternic - doar unul obișnuit calculator personal ajunge. Dacă nu ați făcut încă alegerea software pentru un canal VPN, este logic să încercați software gratuit, stabil și convenabil de la James Yonan.

OpenVPN: configurare client

De obicei, serviciile de acest fel sunt de obicei implementate pe sisteme *nix: Gentoo, CentOS, Ubuntu etc. Cu toate acestea, în cazul OpenVPN (în special cu partea client), nu contează pentru noi dacă Ubuntu este instalat pe computer unde va fi configurat OpenVPN, Windows 7: cel puțin pașii inițiali nu vor fi cu mult diferiți. Pentru comoditate, vom alege un sistem de operare destul de comun, familiar și convenabil din Windows. Pachetul de distribuție al programului poate fi găsit cu ușurință în domeniul public. Descărcați cea mai recentă versiune a clientului OpenVPN pe computer, rulați programul de instalare și acordați unul câte unul tot ceea ce vă recomandă. În fereastra de selecție a componentelor, trebuie să le bifați pe cele necesare. După finalizarea instalării, este logic să instalați suplimentar interfața cu utilizatorul GUI OpenVPN, care va facilita foarte mult procesul de configurare și de gestionare în continuare a clientului. Pentru funcţionare corectă OpenVPN trebuie lansat în Pentru a realiza acest lucru, trebuie doar să verificați proprietățile comenzii rapide. Aceasta finalizează procesul de implementare a clientului VPN. Rămâne doar să primiți de la administrator un fișier cu chei și certificate, precum și un fișier de configurare pentru conexiunea dumneavoastră.

Următorul pas este configurarea serverului OpenVPN. Windows acceptă nu numai partea client, ci și partea server a aplicației.

OpenVPN-server pe Windows

Partea de server OpenVPN este instalată în același mod ca și clientul: descărcați distribuția și acordați unul câte unul cu ceea ce se propune. Dar aici tu însuți vei acționa ca administrator. În consecință, va trebui să faceți modificări fișierului de configurare și să generați singur chei și certificate. Dar nu vă speriați: configurarea unui server OpenVPN pe Windows nu este o sarcină imposibilă, aceasta se aplică chiar și începătorilor. Operațiile sunt efectuate prin linia de comandă. Puteți găsi textul exact al comenzii în orice ghid de instalare OpenVPN. Dacă totul este făcut corect, starea noului adaptor virtual creat în sistem după instalarea serverului VPN se va schimba din „Cablu neconectat” în „Conectat”. În proprietățile adaptorului, veți vedea adresa de rețea internă configurată.

OpenVPN de pe computer

Am discutat cu dvs. opțiunile pentru implementarea părților client și server ale OpenVPN pe sistemul de operare Windows. Având în vedere natura multiplatformă a programului, acesta poate fi instalat pe alte versiuni ale sistemului de operare (Debian, Linux Mint etc.). Ce altceva decât calculator desktop, poate acționa ca client sau server VPN? Ele pot servi prin activarea serviciului serverului pe care îl luăm în considerare acolo, vă veți putea conecta direct la unitate cu un client VPN. Majoritatea routerelor acceptă și OpenVPN. Cu o dezvoltare rapidă tehnologia Informatiei Toate aparate moderne sunt produse pentru a fi cât mai funcționale posibil. Aceasta nu este doar o imprimantă, ci un 3 în 1, care combină atât un scaner, cât și o mașină de copiat. Nu este numai telefon mobil, dar și o cameră, player, navigator GPS, cititor de coduri QR și multe altele. Dacă funcționalitatea încorporată nu este suficientă, conținutul actualizat constant al magazinelor de aplicații va ajuta la extinderea capacităților dispozitive de mana. Deci nu este neobișnuit să alegeți un câmp nou pentru a instala OpenVPN. Windows este deja o etapă trecută, acum vom vorbi despre routerul Mikrotik.

Implementarea OpenVPN pe Mikrotik

În ciuda faptului că experimentele îndrăznețe sunt întotdeauna binevenite, rezultatul uneori nu se ridică la nivelul speranțelor și aspirațiilor. Se mai întâmplă că, combinând tehnologii diferite, puteți obține exact opusul a ceea ce vă așteptați. În cazul Mikrotik, desigur, nu vor exista dezamăgiri serioase, dar există totuși o oarecare reducere a funcționalității. De exemplu, transportul UDP nu este disponibil pe router. Dar, spre deosebire de un computer, pe un router Mikrotik trebuie doar să importați fișiere gata certificate și chei, apoi rulați expertul, fără linia de comandă. Setările nu sunt complicate: trebuie să înregistrați o serie de adrese pentru clienții VPN și să activați funcția „Server OpenVPN”. care nu necesită mult timp și nu este în niciun caz inferior ca stabilitate față de un server VPN pe un computer. Singurul lucru pe care trebuie să-l rețineți este ordinea regulilor de admitere și refuz, care este aceeași pentru toate dispozitivele care îndeplinesc funcția de firewall.

Câteva despre serverele VPN în loc de o concluzie

Există o vorbă conform căreia nicio tehnologie nu va câștiga acceptare pe scară largă până când utilizator obișnuit sau Administrator de sistem nu îl va putea instala cu ușurință. Este recomandabil ca acest lucru să se facă într-un singur expert, unde trebuie doar să faceți clic pe butonul „Următorul”. In realitate, fiecare produs isi va avea fanii sai, indiferent de pasii pe care trebuie sa ii faci inainte de a-l folosi. Configurarea OpenVPN pe Windows necesită linia de comandă, dar nu este deosebit de dificilă. În timp ce instrumentele încorporate ale sistemului de operare sau unele soluții individuale sunt într-adevăr instalate și configurate în câteva clicuri de mouse. Dar în 12 ani, OpenVPN nu a dispărut, ci a continuat să se dezvolte și rămâne în continuare un produs popular, de înaltă calitate și fără pretenții.

Suntem bucuroși să vă urăm bun venit pe site-ul nostru! Această instrucțiune este conceput pentru a vă ajuta să configurați o conexiune VPN folosind clientul OpenVPN pentru sala de operație sisteme Windows 7.

Configurarea unui server VPN pe Windows 7 poate fi necesară din diverse motive, dar cel mai adesea este nevoie de un server VPN pentru a organiza acces de la distanță la alt computer de acasă sau de la birou. Cu toate acestea, înainte de a crea un canal VPN, trebuie să aveți drepturi de administrator pe computer și, de asemenea, să aveți acces la router dacă trebuie să efectuați redirecționarea portului în timpul procesului de configurare.

Pentru a configura un canal VPN prin OpenVPN pentru Windows 7, aveți nevoie de:

- Sistem de operare Windows 7;

- program OpenVPN;

- fișier de configurare de la furnizor.

Deci, să începem configurarea unei conexiuni VPN folosind OpenVPN.

1. Primul lucru pe care trebuie să-l faceți este să descărcați programul de instalare OpenVPN pe computer ( îl puteți obține la). Fie descărcați programul de instalare pe computer, fie faceți clic imediat pe butonul „Run”, așa cum se arată în captura de ecran de mai jos

2. După ce faceți clic pe „Run”, procesul real de descărcare a programului de instalare va începe

3. După ce descărcarea este finalizată, vi se va solicita să instalați programul pe computer, sunteți de acord și faceți din nou clic pe butonul „Run”, vezi figura de mai jos

4. La începutul instalării, faceți clic pe butonul C:\Program Files\OpenVPN.

5. Apoi vi se va cere să citiți licența de utilizare a software-ului instalat, după ce ați citit-o faceți clic pe „Sunt de acord” („Accept”)

6. Următoarea fereastră listează setul de componente care vor fi instalate pe computerul dvs. nu modificați nimic aici și faceți clic din nou pe „Next”.

7. În această fereastră, puteți selecta calea în care să instalați programul în mod implicit, OpenVPN va fi instalat în folderul C:\Program Files\OpenVPN. Dacă sunteți mulțumit de această cale, faceți clic pe butonul „Instalare”.

8. În timpul instalării programului, pe ecran va fi afișată o fereastră în care trebuie să confirmați instalarea driverului, faceți clic pe „Instalare”

9. Așteptați finalizarea procesului de instalare a programului și faceți clic din nou pe butonul „Următorul”.

10. După finalizarea instalării, faceți clic pe butonul „Terminare”.

11. Acum trebuie să copiați fișierul de configurare primit de la furnizor în folderul de pe această cale: C:\Program Files\OpenVPN\config, pentru a face acest lucru, mergeți la folderul specificat, apelați meniul contextual și selectați „Lipire”

12. După aceasta, pe ecran va apărea o cerere de acces, unde faceți clic pe „Continuați”

13. Pentru ca OpenVPN să funcționeze corect, acesta trebuie să fie rulat cu drepturi de administrator. În sistemul de operare, pentru aceasta trebuie să modificați proprietățile de compatibilitate. Pentru a face acest lucru, accesați meniul „Start” și faceți clic dreapta pe comanda rapidă OpenVPN-GUI și selectați „Proprietăți”

14. Accesați fila „Compatibilitate” și bifați caseta de validare „Run this program as an administrator”, apoi faceți clic pe „OK”

15. Lansați OpenVPN-GUI din meniul Start

16. Deschideți meniul programului din tavă (colțul din dreapta) și selectați „Conectați”

17. După aceasta, pe ecran ar trebui să se deschidă o fereastră cu conținutul jurnalului de conexiune

18. Dacă ai făcut totul corect, un indiciu despre conexiune VPN

După parcurgerea acestor optsprezece pași simpli, acum puteți configura independent un canal VPN prin protocolul OpenVPN pentru sistemul de operare Windows 7.

O rețea virtuală privată adevărată sau o rețea privată virtuală (VPN) este un tunel criptat și conectat între două rețele care conectează două puncte de încredere. Acesta nu este un protocol web HTTPS care consideră toți clienții de încredere. Doar acei clienți care au chei speciale acces.

Conceptul de VPN a devenit foarte liber în aceste zile, odată cu apariția privatului rețele virtuale care sunt de încredere de toată lumea și propagă HTTPS. Multe Rețele VPN sunt soluții comerciale cu un număr minim de setări pentru a oferi acces de la distanță angajaților. Dar nu toată lumea are încredere în aceste decizii. O rețea virtuală privată conectează două rețele într-una, de exemplu, o rețea de birou și rețeaua de acasă angajat. Este necesar un server VPN pentru ca serverul și clientul să se poată autentifica unul cu celălalt.

Configurarea autentificării serverului și clientului necesită multă muncă și, prin urmare, soluțiile comerciale cu un minim de setări pierd în acest sens. Dar de fapt nu este atât de dificil să instalezi un server OpenVPN. Veți avea nevoie de două noduri rețele diferite a organiza mediu de testare, de exemplu, puteți folosi mai multe mașini virtuale sau servere reale. După cum înțelegeți deja, acest articol va discuta despre configurarea OpenVPN în Ubuntu pentru a crea o rețea virtuală privată cu drepturi depline.

Ambele mașini trebuie să aibă instalat OpenVPN, asta este destul program popular, astfel încât să îl puteți instala din depozitele oficiale. De asemenea, avem nevoie de Easy-RSA pentru a lucra cu chei secrete. Pentru a instala programe pe Ubuntu, utilizați următoarea comandă:

sudo apt install openvpn easy-rsa

Ambele pachete trebuie instalate atât pe server, cât și pe client. Acestea vor fi necesare pentru a configura programul. Prima etapă a articolului, instalarea și configurarea openvpn, este finalizată.

Configurarea unei autorități de certificare

Primul lucru pe care trebuie să-l faceți este să creați infrastructura de cheie publică potrivită pe server. Considerăm că serverul este mașina la care utilizatorii se vor conecta. Există mai multe beneficii de a avea propriul tău CA, vei avea propriul tău CA, care va ușura distribuirea și gestionarea cheilor. De exemplu, puteți revoca certificatele client de pe server. De asemenea, acum nu mai este nevoie să stocați toate certificatele clientului, va fi suficient ca autoritatea de certificare să știe că certificatul este semnat de un CA. Cu exceptia sistem complex chei, puteți utiliza chei statice dacă trebuie să oferiți acces doar câțiva utilizatori.

Vă rugăm să rețineți că toate cheile private trebuie păstrate într-un loc sigur. Pe OpenVPN cheie publică se numește certificat și are extensia .crt, iar cheia privată se numește cheie, extensia sa este .key.

Mai întâi, creați un folder pentru a stoca certificatele Easy-RSA. De fapt, configurarea OpenVPN se face manual, astfel încât folderul poate fi plasat oriunde:

sudo mkdir /etc/openvpn/easy-rsa

Apoi copiați toate scripturile easy-rsa necesare în acest folder:

cd /etc/openvpn/easy-rsa/

sudo -i

# sursă ./vars

# ./curata tot

# ./build-ca

Cu prima comandă trecem la consolă ca superutilizator, a doua încărcăm variabilele de mediu din fișierul ./vars. Comanda ./clear-all creează folderul chei dacă nu există și șterge conținutul acestuia. Și ultima comandă inițializează autoritatea noastră de certificare. Acum totul apare în folderul .keys cheile necesare:

Configurarea certificatelor client

sudo cp -R /usr/share/easy-rsa /etc/openvpn/

Acum trebuie să copiem certificatul, un fișier cu extensia .crt, în folderul /etc/openvpn de pe toți clienții. De exemplu, să descarcăm acest fișier pentru clientul nostru folosind scp:

sudo scp user@host:/etc/openvpn/easy-rsa/keys/ca.crt /etc/openvpn/easy-rsa/keys

Abia acum vă puteți crea propria cheie privată pe baza certificatului CA:

cd /etc/openvpn/easy-rsa/

sudo -i

# sursă ./vars

# build-req Sergiy

Vă rugăm să rețineți că ca.crt trebuie să fie în folderul cu cheile, altfel nimic nu va funcționa. Acum utilitarul va crea o cheie pe baza căreia vă puteți conecta la serverul OpenVPN, dar tot trebuie să o semnați pe server. Trimiteți fișierul .csr rezultat la server folosind același scp:

scp /etc/openvpn/easy-rsa/keys/Sergiy.csr utilizator@gazdă:~/

Apoi, pe serverul din folderul /etc/openvpn/easy-rsa trebuie să rulați comanda de semnare a certificatului:

./sign-req ~/Sergiy

Semnătura certificatului trebuie confirmată. Apoi programul va raporta că a fost semnat și adăugat la baza de date. Un fișier .crt va apărea în folderul cu certificatul csr, care trebuie returnat înapoi la computerul client:

sudo scp user@host:/home/Sergiy.crt /etc/openvpn/easy-rsa/keys

Abia după aceasta serverul și clientul au toate cheile necesare pentru a se conecta și a stabili comunicarea. Au mai rămas câteva setări. Dacă intenționați să utilizați criptarea TLS, trebuie să creați un set de date Diffie-Huffman pe server, pentru a face acest lucru, utilizați comanda:

Configurarea OpenVPN

Acum configurați serverul OpenVPN. În mod implicit, nu există nimic în folderul fișierelor de configurare OpenVPN. Trebuie să le creați singur, în funcție de ceea ce intenționați să configurați, server sau client. Fișier necesar Configurații OpenVPN poate fi găsit la /usr/share/doc/openvpn/examples/sample-config-files/. Mai întâi, să creăm un fișier de configurare pentru server:

zcat /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz | sudo tee /etc/openvpn/server.conf

Aici trebuie să configurați mai mulți parametri:

portȘi proto- portul și protocolul pe care va funcționa programul;

portul 1194

proto udp

Toate cheile create trebuie să fie scrise în fișierul de configurare. Cheile noastre sunt stocate la /etc/openvpn/easy-rsa/keys:

cert /etc/openvpn/easy-rsa/keys/ca.crt

cheie /etc/openvpn/easy-rsa/keys/ca.key

dh /etc/openvpn/easy-rsa/keys/dh.pem

Configuram gama de adrese pentru reteaua virtuala, serverul nostru va fi accesibil prin primul dintre ele - 10.8.0.1:

server 10.8.0.0 255.255.255.0

După finalizarea configurației, salvați modificările într-un fișier, puteți fie să lipiți întreaga configurație la dvs., fie să editați fișierul exemplu. Setări server gata de lucru:

portul 1194

proto udp

comp-lzo

dev tune

ca /etc/openvpn/easy-rsa/2.0/keys/ca.crt

cert /etc/openvpn/easy-rsa/2.0/keys/ca.crt

dh /etc/openvpn/easy-rsa/2.0/keys/dh2048.pem

subrețea topologică

server 10.8.0.0 255.255.255.0

ifconfig-pool-persist ipp.txt

sudo cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf /etc/openvpn/client.conf

Puteți crea mai multe fișiere de configurare a clientului la care să vă conectați servere diferite. Deschideți fișierul de configurare și modificați următorii parametri în el:

la distanta- aceasta este adresa serverului dvs. OpenVPN, adresa și portul trebuie să se potrivească cu cele configurate pe server, de exemplu:

telecomanda 194.67.215.125 1194

ca- cheia pe care ați primit-o de la autoritatea de certificare, am localizat-o în folderul /etc/openvpn/.

certificat și cheie- este deschis și chei secrete client, cu ajutorul acestora te vei conecta la server. După cum vă amintiți, le-am salvat în folderul /etc/openvpn/easy-rsa/keys/.

ca /etc/openvpn/easy-rsa/keys/ca.crt

Restul setărilor pot fi lăsate așa cum sunt. Iată întregul fișier de configurare pe care îl puteți copia:

client

dev tune

proto udp

telecomanda 194.67.215.125 1194

rezoluție-reîncercare infinit

nobind

cheie-persiste

persist-tun

ca /etc/openvpn/easy-rsa/keys/ca.crt

cert /etc/openvpn/easy-rsa/keys/Sergiy.crt

cheia /etc/openvpn/easy-rsa/keys/Sergiy.key

tls-auth ta.key 1

comp-lzo

verbul 3

Salvați setările, acum clientul este gata să se conecteze. Vă rugăm să rețineți că fișierele de configurare trebuie să se potrivească cât mai mult posibil, lipsa anumitor opțiuni dintr-unul dintre fișiere poate duce la erori. Acest lucru nu înseamnă că fișierele vor fi identice, dar parametrii de bază openvpn ar trebui să fie aceiași. Tot ce trebuie să faceți este să rulați OpenVPN pe această mașină folosind acest fișier de configurare:

openvpn /etc/openvpn/client.conf

Gata, acum totul funcționează, dacă rulați ifconfig veți vedea că a fost adăugată interfața tun0:

Puteți încerca și adresele ping 10.8.0.1, aceasta este adresa pe care am configurat-o pentru serverul nostru OpenVPN, pachetele ping vor fi trimise normal. Dacă pachetele nu vin, sau altceva nu funcționează, fiți atenți la ieșirea ambelor programe, pot exista erori sau avertismente, asigurați-vă de asemenea că firewall-ul serverului permite accesul din exterior prin udp pentru portul 1194. Puteți de asemenea, porniți serverul sau clientul, setând nivelul de detaliu din configurație la maximum verbul 9. Foarte des, acest lucru ajută la înțelegerea de ce ceva nu funcționează. Dar încă nu poți direcționa traficul prin tunel. Pentru a face acest lucru, trebuie să activați redirecționarea și să adăugați mai multe reguli iptables. În primul rând, permitem tranzitul pachetelor pe server:

sysctl -w net.ipv4.ip_forward=1

Apoi adăugați reguli ca aceasta. Permitem tuturor să se conecteze la serverul nostru:

iptables -A INTRARE -p udp --dport 1194 -j ACCEPT

Permitem utilizatorilor OpenVPN accesul la Internet:

iptables -I FORWARD -i tun0 -o eth0 -j ACCEPT

# iptables -I FORWARD -i eth0 -o tun0 -j ACCEPT

# iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

concluzii

În acest articol, am analizat cum să instalați și să configurați OpenVPN Ubuntu, precum și cum să configurați openvpn să funcționeze cu autentificarea cheii. Organizarea rețelelor virtuale private poate fi foarte utilă nu numai în organizații, ci și pentru schimbul de date între două dintre computerele dvs. sau pentru creșterea securității rețelei.

1) Pe site-ul web openvpn.net accesați secțiunea Comunitate. În filă Descărcări Click pe Descărcări comunitare.

2) Selectați fișierul de instalare în conformitate cu adâncimea de biți a sistemului de operare ( 32 de biți/pe 64 de biți) instalat și descărcați-l.

3) Rulați fișierul de instalare și efectuați pașii de instalare.

5) În timpul procesului de instalare OpenVPN, programul poate solicita confirmarea instalării ATINGEȚI-soferi. Aceasta cerere trebuie confirmat prin apăsarea butonului Instalare.

6) Acest lucru finalizează procesul de instalare.

Configurare partea serverului

Să ne uităm la un exemplu de configurare a unei conexiuni OpenVPN folosind un certificat SSL autosemnat.

1) Lansați linia de comandă.

Start -> Run -> cmd

2) Accesați directorul C:\Program Files\OpenVPN\easy-rsa folosind comanda:

Cd\Fișiere de program\OpenVPN\easy-rsa

3) Rulați fișierul init-config.bat pe linia de comandă:

Init-config.bat

După rularea fișierului, va fi creat un fișier vars.bat.

4) Dosar vars.bat trebuie deschis în editor de text(notepad sau Wordpad) și schimbați datele de semnare a cheilor în datele dvs. personale. Puteți edita informațiile în următoarele rânduri:

Set KEY_COUNTRY=SUA #Set de țară KEY_PROVINCE=CA #Set de regiune KEY_CITY=SanFrancisco #Set de oraș KEY_ORG=OpenVPN #Set de nume de companie [email protected]#Emailul de contact

De asemenea, în lipsa unei înregistrări a formularului:

Setați OPENSSL_CONF=C:\Program Files\OpenVPN\easy-rsa\openssl-1.0.0.cnf

trebuie să-l adăugați sub linia:

Setați KEY_CONFIG=openssl-1.0.0.cnf

Notă: calea locației și numele Fișier de configurare pot diferi de cele prezentate în exemplu. Prin urmare, asigurați-vă mai întâi că fișierul este localizat și numit în conformitate cu datele specificate.

5) A crea indexȘi serial fișiere, executați următoarele comenzi una câte una pe linia de comandă:

Vars curat-toate

6) Următoarea comandă creează o cheie CA care va fi folosită pentru a semna viitorul certificat SSL. După rularea comenzii, vi se vor solicita valorile parametrilor. Dacă ați mai făcut ajustări la fișier vars.bat, atunci se poate răspunde la parametrii specificați în pasul 4 apăsând introduce. Excepția este parametrul - Denumirea comună. În el trebuie să introduceți numele de gazdă al serverului sau numele domeniului.

Construire-ca

7) Creați o cheie Diffie-Hellman.

Build-cheie-server<имя_сервера>

În cazul nostru, următoarea comandă va fi:

Build-cheie-server

Umplerea se realizează prin analogie cu a șasea etapă. În câmp Denumirea comunăîn cazul nostru indicăm Server. Pentru ambele intrebari" Semnează certificatul?" Și " 1 din 1 solicită certificat certificat, comite?„Suntem de acord intrând” y", apoi apăsați introduce.

9) Creați o cheie separată pentru fiecare client:

Client cu cheie de compilare1

Introduceți informațiile de contact necesare. ÎN Denumirea comună indica client1.

Transferarea fișierelor dintr-un folder /cheiîntr-un folder /config.

10) Dintr-un folder /sample-config copiați fișierul server.ovpnîntr-un folder /config

Configurare firewall

Asigurați-vă că porturile 5194 Și 1194 nu sunt blocate de firewall, altfel adăugăm reguli de permitere pentru traficul de intrare și de ieșire:

11) Accesați start -> Toate programele -> Instrumente administrative -> Firewall Windows cu Advanced Security.

12) Faceți clic pe partea stângă a ferestrei Reguli de intrare iar in sectiunea Acțiuni Click pe Regulă nouă. Ca rezultat, ar trebui să apară Expertul Creare reguli.

13) Completam cei 5 pași propuși după cum urmează:

Pasul 1 - Tipul de regulă: Port;

Pasul 2 - Protocol și porturi:În mod implicit, setările serverului OpenVPN folosesc protocolul UDP. Dacă această configurație nu s-a modificat, apoi selectați în acest pas UDP. In caz contrar - TCP. În câmp Porturi locale specifice indica 5194 .

Pasul 3 – Acțiune: Permite conexiunea;

Pasul 4 – Profil: Lăsați casetele de selectare activate.

Pasul 5 – Nume: Specificați numele regulii la discreția dvs. și faceți clic finalizarea.

14) În mod similar, adăugați o regulă pentru port 1194 , după care mergem la Reguli de ieșireși creați două reguli identice cu cele create în Intrare.

Pornirea serverului

15) Lansați serverul OpenVPN făcând clic dreapta pe fișier server.ovpn Pornirea OpenVPN pe acest fișier de configurare.

16) Rezultatul va fi Linie de comanda, care va afișa procesul de pornire a serverului VPN. Dacă la sfârșit linia este imprimată Secvența de inițializare finalizată, înseamnă că lansarea a avut succes.

Configurare partea clientului

Următorii pași presupun că aveți deja instalat un client OpenVPN.

1) Dintr-un folder /sample-config pe server descărcam fișierul pe computer client.ovpnîntr-un folder OpenVPN/config/

2) Dintr-un folder /config descărcați fișiere pe server ca.crt, client1.crt, client1.cheie la computer într-un folder OpenVPN/config/

3) Deschideți fișierul descărcat client.ovpnîntr-un editor de text și faceți următoarele ajustări:

În înregistrare la distanță my-server-1 1194 a inlocui serverul-meu-1 la adresa IP a serverului. ÎN cert client.crt Schimbare client.crt pe client1.crtÎN cheie client.cheie Schimbare client.cheie pe client1.cheie

După aceasta, salvați modificările.

4) Lansare OPENVPN-GUI. În bara de sistem, faceți clic dreapta pe pictogramă OpenVPN si in meniul contextual selectați un articol Editați configurația.

Dacă configurația care se deschide nu se potrivește cu fișierul client.ovpn, apoi aducem setările în forma corespunzătoare. Dacă se potrivește, închideți editorul, faceți din nou clic dreapta pe pictograma din bara de sistem și selectați Conectați. Dacă următoarele linii sunt afișate în fereastra procesului de conectare care apare:

Secvență de inițializare finalizată MANAGEMENT: >STATE: ********,CONNECTED,SUCCESS

Posibile greșeli

Nu s-a putut actualiza baza de date TXT_DB eroare numărul 2Cauză: La crearea unui certificat și cheie pentru client, au fost specificate informații identice cu cele care au fost utilizate anterior pentru a genera un alt certificat.

Soluţie: indicarea altor informații de contact.

AVERTISMENT: nu se poate deschide fișierul de configurare: /etc/ssl/openssl.cnf

Cauză: calea setată incorect în variabila de mediu OPENSSL_CONF.

Soluţie: trebuie să declarați această variabilă în fișier vars.bat, așa cum este menționat la pasul 4 al configurației pe partea serverului.