Virusul Petya infectat. Virusul Petya: cum să nu-l prinzi, cum să-l decriptezi, de unde a venit - cele mai recente știri despre criptatorul Petya (ExPetr). Virusul Petya se răspândește

Oficiul Federal German pentru securitatea informatiei consideră că un atac cibernetic la scară largă care a afectat zeci de țări din întreaga lume a venit de pe teritoriul Ucrainei. Departamentul a subliniat că consideră plauzibile informațiile despre răspândirea virusului Petya prin program ucrainean situaţii contabile M.E.Doc.

„Sursa și obiectivul principal al atacului cibernetic pare să fie în Ucraina, deși atacul a căpătat proporții globale”, a declarat BSI într-o declarație publicată pe site-ul oficial al organizației.

„Potrivit rapoartelor, malware-ul a fost distribuit prin funcția de actualizare a M.E.Doc, un program de contabilitate utilizat pe scară largă în Ucraina. În mod preliminar, BSI consideră această teză plauzibilă”, a precizat departamentul.

CEO-ul BSI, Arne Schönbohm, a declarat că valul actual de atacuri cibernetice demonstrează încă o dată cât de vulnerabile pot fi afacerile și organizațiile în lumea digitală.

„Din cauza crizei acute, solicităm ca securitatea informațiilor să devină o prioritate de vârf”, a spus Schonbom.

Informația că canalul cheie pentru răspândirea virusului Petya în Ucraina a fost programul de contabilitate M.E.Doc fabricat în Ucraina a fost difuzată anterior de serviciul de presă al Departamentului de poliție cibernetică ucraineană.

Ca răspuns, dezvoltatorii M.E.Doc au afirmat că concluziile experților în securitate cibernetică sunt eronate deoarece Versiune curentă Pachetul de servicii a fost lansat pe 22 iunie și toate fișierele au fost scanate pentru viruși.

„Echipa de dezvoltare M.E.Doc respinge aceasta informatieși precizează că astfel de concluzii sunt vădit eronate, deoarece dezvoltatorul M.E.Doc, în calitate de furnizor responsabil produs software, monitorizează siguranța și puritatea propriului cod. În acest scop, au fost încheiate acorduri cu mari companii de antivirus pentru a furniza executabil fișiere binare pentru analiza și confirmarea siguranței acestora. De asemenea, înainte de lansarea fiecărei actualizări, M.E.Doc își transferă fișierele către companii de antivirus pentru analiză”, a spus compania.

În seara zilei de 28 iunie, la Kiev va avea loc o conferință de presă a dezvoltatorilor M.E.Doc despre atacurile cibernetice.

Interesant este că nu este prima dată când programul M.E.Doc, care este adesea numit o alternativă reală la sancționat rus 1C, a devenit o sursă de probleme pentru utilizatorii săi. Astfel, în luna mai a acestui an, un virus ransomware similar, XData, a fost distribuit prin sistemul de actualizare M.E.Doc. Cu toate acestea, consecințele acelui atac au fost mult mai puțin grave, notează Timer.

Vorbind despre caracteristicile noului atac cibernetic, cercetătorul Mathieu Suiche, într-o conversație cu The New York Times, a sunat nou atac„o versiune îmbunătățită și mai distructivă a WannaCry”.

Potrivit companiei americane de software Symantec, ransomware-ul Petya folosește același instrument EternalBlue ca virusul WannaCry, al cărui atac din mai a dezactivat peste 200.000 de computere din 150 de țări.

„Analiștii Symantec au confirmat că virusul ransomware Petya, precum WannaCry, folosește exploitul EternalBlue pentru a se răspândi”, a menționat compania.

Un exploit este un program rău intenționat care exploatează vulnerabilități în software. Se crede că dezvoltarea lui EternalBlue, care a permis WannaCry să se răspândească din cauza unei vulnerabilități în protocol de rețea Windows (SMB), NSA este implicată, dar agenția neagă aceste afirmații.

În același timp, editorialistul Forbes Thomas Fox-Brewster notează că pentru a vedea virusul actual ca fiind complet noul fel program rău intenționat, este mai corect să-l numiți, de exemplu, NotPetya, deoarece este destul de diferit de cel deja cunoscut de specialişti Virusul Petya.

Pe lângă exploitul EternalBlue, se raportează că virus nou folosește alte căi de distribuție. Fostul analist NSA David Kennedy a spus că NotPetya găsește parole în memoria unui computer infectat pentru a le muta pe alte sisteme.

Virusul este, de asemenea, răspândit folosind un instrument pentru execuție la distanță Procesele PsExec: de exemplu, dacă un computer infectat are acces administrativ la o rețea, fiecare computer din acea rețea poate deveni infectat, a remarcat expertul în securitate Kevin Beaumont.

„Această combinație periculoasă poate fi motivul pentru care focarul actual de virus s-a răspândit atât de rapid în întreaga lume, deși majoritatea vulnerabilităților ar fi trebuit remediate după atacurile anterioare care au lovit întreaga lume. Ai nevoie doar de unul computer vulnerabil a accesa rețeaua internă, iar apoi virusul va prelua drepturile de administrator și se va răspândi pe alte computere”, crede angajatul companie de antivirus ESET Robert Lipovsky.

- Un angajat al Kaspersky Lab a spus RT despre caracteristicile noului virus

O altă caracteristică periculoasă a noului virus este că poate ataca cu succes computerele cu sisteme de operare actualizate, inclusiv Windows 10, în timp ce WannaCry a infectat doar versiunile mai vechi ale sistemului de operare.

Șeful departamentului de cercetare antivirus de la Kaspersky Lab, Vyacheslav Zakorzhevsky, într-o conversație cu RT, a spus că compania a decis să atribuie și un nume separat noului virus datorită caracteristicilor sale.

„Acum un an, a apărut un ransomware numit Petya, care a afectat și o serie de companii din întreaga lume. Un nou ransomware a apărut chiar ieri și l-am numit ExPetr din cauza unor asemănări cu criptatorul Petya, dar funcționalitatea sa este radical diferită. Aceasta este o amenințare mai avansată din punct de vedere tehnic, așa că merită un nume separat”, a subliniat Zakorzhevsky.

El a adăugat că, potrivit datelor preliminare de la Kaspersky Lab, atacurile atât asupra companiilor rusești, cât și asupra companiilor ucrainene au fost efectuate de aceeași versiune a ransomware-ului ExPetr, adăugând că amploarea reală a atacului actual va fi, cel mai probabil, înțeleasă doar în câteva zile. .

„În ceea ce privește vectorul de atac asupra Ucrainei, este prea devreme pentru a trage concluzii clare. Este posibil ca din cauza faptului că infractorii aveau date ample, de exemplu, despre adrese de email de la atacul anterior sau ceva mai mult moduri eficiente penetrare, puterea principală a căzut în mod special asupra Ucrainei și Rusiei, dar asta rămâne de văzut”, a menționat expertul.

- Reuters

Anterior, fostul ofițer de informații american Edward Snowden a acuzat Agenția de Securitate Națională a SUA de amploarea atacului cibernetic actual. El a spus că ransomware-ul Petya funcționează cu exploit-ul EternalBlue, pe care agențiile de informații l-au folosit pentru a exploata o vulnerabilitate Windows și nu au făcut nimic pentru a remedia această vulnerabilitate timp de cinci ani.

Snowden a cerut, de asemenea, ca NSA să fie trasă la răspundere.

„De câte ori trebuie ca dezvoltarea armelor digitale ale NSA să provoace daune infrastructurii civile înainte de a apărea răspunderea?” el a intrebat.

„Uite, oamenii s-ar putea să nu fie de acord cu privire la supraveghere, dar atunci când NSA se concentrează asupra atacului în loc de apărare închide spitalele din America, este timpul să acționăm”, a spus Snowden.

Marți, 27 iunie, zeci de private și organizatii guvernamentale Un număr de țări au devenit victimele unui atac cibernetic la scară largă. Lovitura principală a căzut asupra Ucrainei și Rusiei, iar apoi virusul a început să se răspândească în Europa, America și Asia. Programul rău intenționat criptează datele de pe hard diskul computerelor infectate, solicitând o „răscumpărare” de 300 USD pentru decriptarea informațiilor. Experții în securitate cibernetică și agențiile de informații din întreaga lume investighează noile atacuri, inclusiv FBI și Departamentul de securitatea internă STATELE UNITE ALE AMERICII.

Marți, virusul Petya/PetWrap/NotPetya a atacat instituții și companii din Rusia, Ucraina, Europa și Statele Unite – în total aproximativ două mii de victime. Malware-ul a criptat datele de pe computere și a cerut răscumpărare în bitcoins. Vă spunem ce fel de virus este acesta, cine a suferit de el și cine l-a creat.

Ce fel de virus este acesta?

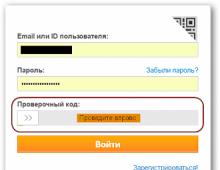

Un program rău intenționat care se preface ca atașamente de e-mail. Dacă utilizatorul l-a descărcat și a rulat-o ca administrator, atunci programul repornește computerul și pornește funcția de verificare a discului, dar de fapt criptează mai întâi sectorul de boot, iar apoi restul fișierelor. După aceasta, utilizatorul vede un mesaj prin care se cere să plătească o sumă în bitcoin echivalentă cu 300 USD în schimbul unui cod de decriptare a datelor.

❗️Virusul Petya în acțiune. Fiți atenți, actualizați Windows, nu deschideți niciun link trimis prin e-mail - Letters (@Bykvu)

Așa funcționează un virus

Așa a funcționat virusul Petya. S-a găsit și prima sa versiune. Kaspersky Lab spune că datele de pe un disc criptat pot fi recuperate. Rețeta de decriptare a fost atunci editorul Geektimes Maxim Agadzhanov. Există, de asemenea. Nu putem confirma cât de eficiente sunt acestea și dacă sunt potrivite pentru noile versiuni ale virusului. Specialistul în securitatea informațiilor Nikita Knysh pe GitHub, care nu sunt potrivite. Mijloace de combatere a virusului după infecție.

Nu se știe cu ce versiune a virusului avem de-a face acum. Mai mult, o serie de experți consideră că nu avem de-a face cu Petya. Serviciul de Securitate al Ucrainei (SBU) a declarat că instituțiile și companiile de stat din țară au fost atacate de virusul Petya.A și este imposibil să se restabilească datele criptate. Kaspersky Lab a declarat marți seara că „acesta nu este Petya”, ci un nou tip de virus, numit de experți NotPetya. Tot la Doctor Web. Yahoo News, citând experți nenumiți, a spus că aceasta este o modificare a lui Petya numită PetrWrap. Symantec spune că încă vorbim despre Petya.

Șeful echipei internaționale de cercetare de la Kaspersky Lab, Costin Raiu, a spus că virusul se răspândește prin scrisori de la adresă. El a mai spus că Petya/PetWrap/NotPetya a fost compilat pe 18 iunie.

Una dintre opțiunile de pagină cu cerere de răscumpărare (foto: Avast Blog)

Kaspersky Lab a mai raportat că noul virus a exploatat aceeași vulnerabilitate în Windows ca WannaCry. Acest malware a lovit computerele din întreaga lume pe 12 mai. De asemenea, a criptat datele de pe computer și a cerut o răscumpărare. Printre victime s-au numărat. Vulnerabilitatea Microsoft încă din martie: cei care nu au actualizat sistemul au suferit de WannaCry și Petya/PetrWrap/NotPetya.

Cine a suferit de ea?

Fotografie de la supermarketul Harkov ROST, ale cărui computere au fost și ele afectate de virus

Twitter oficial Ucraina încearcă să înveselească cetățenii cu ajutorul

Companii mari „Kyivvodokanal”, „Novus”, „Epicenter”, „Arcellor Mittal”, „Arterium”, „Farmak”, clinica „Boris”, spitalul Feofaniya, „Ukrtelecom”, „Ukrposhta”, Shell, WOG, Klo și TNK.

Media: „Observer”, „24 Channel”, STB, „Inter”, „ Canal nou”, „Maximum” și „Era-FM”.

Computer în Cabinetul de Miniștri al Ucrainei (foto: Pavel Rozenko)

Compania Rosneft a fost supusă unui atac puternic de hackeri, după cum a raportat pe Twitter.

„Un atac puternic al hackerilor a fost efectuat pe serverele companiei. Sperăm că acest lucru nu are nimic de-a face cu procedurile legale în curs”, se arată în comunicat. Site-ul web Rosneft nu era disponibil la momentul publicării notei.

Compania petrolieră a raportat că a contactat agențiile de aplicare a legiiîn legătură cu incidentul. Datorită acțiunilor prompte ale serviciului de securitate, activitatea lui Rosneft nu a fost întreruptă și continuă în mod normal.

„Un atac de hacker ar fi putut duce la consecințe grave, dar datorită faptului că compania a trecut la un sistem de management de rezervă Procese de producție, nici producția, nici prepararea uleiului nu a fost oprită”, au declarat reprezentanții companiei unui corespondent Gazeta.Ru.

Aceștia au avertizat că oricine răspândește informații false „va fi considerat complici ai organizatorilor atacului și va fi tras la răspundere împreună cu aceștia”.

În plus, computerele companiei Bashneft au fost infectate, au informat aceștia "Vedomosti". Virusul ransomware, precum infamul WannaCry, a blocat toate datele computerului și cere ca o răscumpărare în bitcoini echivalentă cu 300 USD să fie transferată criminalilor.

Din păcate, acestea nu sunt singurele victime ale pe scară largă atac de hacker- Canalul Telegram „Cybersecurity and Co.” raportează un hack cibernetic al Mondelez International (mărcile Alpen Gold și Milka), Oschadbank, Mars, Nova Poshta, Nivea, TESA și alte companii.

Autorul canalului, Alexander Litreyev, a spus că virusul se numește Petya.A și că este într-adevăr similar cu WannaCry, care a infectat peste 300 de mii de computere din întreaga lume în luna mai a acestui an. Petya.A este uimitor HDDși criptează tabelul de fișiere master (MFT). Potrivit lui Litreev, virusul a fost distribuit în e-mailuri de phishing cu atașamente infectate.

ÎN blog Kaspersky Lab a publicat o publicație cu informații despre cum se produce infecția. Potrivit autorului, virusul se răspândește în principal prin managerii de resurse umane, deoarece scrisorile sunt deghizate în mesajul unui candidat pentru o anumită funcție.

„Un specialist în resurse umane primește un e-mail fals cu un link către Dropbox, care se presupune că vă permite să accesați și să descărcați un „cv”. Dar fișierul de la link nu este inofensiv document text, ci o arhivă autoextractabilă cu extensia .EXE”, spune expertul.

După deschiderea fișierului, utilizatorul vede „ ecran albastru moarte”, după care Petya.A blochează sistemul.

Specialiști Compania Grup-IB a declarat pentru Gazeta.Ru că criptatorul Petya a fost folosit recent de grupul Cobalt pentru a ascunde urmele unui atac țintit asupra instituțiilor financiare.

Din nou hackeri ruși

Ucraina a fost lovită cel mai greu de virusul Petya.A. Printre victime se numără Zaporozhyeoblenergo, Dneproenergo, Metroul Kiev, Ucraina operatori de telefonie mobilă Kyivstar, LifeCell și UkrTeleCom, magazinul Auchan, PrivatBank, aeroportul Boryspil și alte organizații și structuri.

În total, peste 80 de companii din Rusia și Ucraina au fost atacate.

Un membru al Radei Ucrainene de la Frontul Popular, membru al consiliului de administrație al Ministerului Afacerilor Interne, Anton Gerașcenko, a spus că serviciile speciale ruse sunt de vină pentru atacul cibernetic.

"De informații preliminare, Acest sistem organizat de la serviciile ruse de informații. Țintele acestui atac cibernetic sunt băncile, mass-media, Ukrzaliznytsia, Ukrtelecom. Virusul a ajuns pe computere timp de câteva zile, chiar săptămâni, sub formă de diferite tipuri de mesaje de e-mail, utilizatorii care au deschis aceste mesaje au permis virusului să se răspândească pe toate computerele. Acesta este un alt exemplu de utilizare a atacurilor cibernetice într-un război hibrid împotriva țării noastre”, a spus Gerașcenko.

Atac Virusul ransomware WannaCry s-a întâmplat la jumătatea lui mai 2017 și a paralizat munca mai multor companii internationale La nivel mondial. Daune aduse comunității globale un virus masiv WannaCry a fost evaluată la 1 miliard de dolari.

Malware-ul a exploatat o vulnerabilitate în sistem de operare Windows a blocat computerul și a cerut o răscumpărare. Răspândirea virusului a fost oprită accidental de un programator britanic - s-a înregistrat Numele domeniului, pe care programul l-a accesat.

În ciuda faptului că atacul cibernetic WannaCry a avut o amploare planetară, în total au fost înregistrate doar 302 cazuri de plăți de răscumpărare, în urma cărora hackerii au reușit să câștige 116 mii de dolari.

Virusul Petya Descriere. Tot ce trebuie să știm despre virusul Petya

Virusul Petya este un alt ransomware care blochează fișierele utilizatorului. Acest ransomware poate fi foarte periculos și poate infecta orice computer, dar ținta sa principală sunt computerele companiilor germane. Acest malware intră în computerele victimei și își desfășoară activitățile pe ascuns, iar computerul poate fi în pericol. Petya criptează fișierele cu algoritmi RSA-4096 și AES-256, este folosit chiar și în scopuri militare. Un astfel de cod nu poate fi decriptat fără o cheie privată. Similar cu alte programe ransomware precum virusul Locky, virusul CryptoWall și CryptoLocker, acesta cheie privată stocate pe unele server la distanta, la care accesul este posibil doar plătind o răscumpărare creatorului virusului.

Spre deosebire de alte ransomware, odată ce acest virus rulează, repornește imediat computerul și când pornește din nou, pe ecran apare un mesaj: „NU OPRIȚI PC-UL! DACĂ OPRIȚI ACEST PROCES, PUTEȚI DISTRUGERE TOATE DATELE! Vă rugăm să ASIGURAȚI-VĂ CĂ CALCULATORUL ESTE CONECTAT LA ÎNCĂRCĂTOR!” Deși poate arăta ca eroare de sistem, de fapt, în acest moment Petya efectuează criptarea în tăcere modul ascuns. Dacă utilizatorul încearcă să repornească sistemul sau să oprească criptarea fișierelor, pe ecran apare un schelet roșu intermitent împreună cu textul „APĂSĂ ORICE TASTA!” În cele din urmă, după apăsarea tastei, va apărea o nouă fereastră cu o notă de răscumpărare. În această notă, victimei i se cere să plătească 0,9 bitcoini, adică aproximativ 400 USD. Cu toate acestea, acest preț este doar pentru un computer; prin urmare, pentru companiile care au multe computere, suma poate fi de mii. Ceea ce diferențiază și acest ransomware este că vă oferă o săptămână întreagă pentru a plăti răscumpărarea, în loc de cele 12-72 de ore obișnuite pe care le oferă alți viruși din această categorie.

Mai mult, problemele cu Petya nu se opresc aici. Odată ce acest virus intră în sistem, va încerca să rescrie boot-ul fișiere Windows, sau așa-numitul boot recording master, necesar pentru a porni sistemul de operare. Nu veți putea elimina virusul Petya de pe computer decât dacă restabiliți setările Master Boot Recorder (MBR). Chiar dacă reușiți să corectați aceste setări și să eliminați virusul din sistemul dvs., din păcate, fișierele dvs. vor rămâne criptate deoarece eliminarea virușilor nu decriptează fișierele, ci pur și simplu elimină fișierele infecțioase. Desigur, eliminarea virusului are important dacă doriți să continuați să utilizați computerul. Vă recomandăm să utilizați instrumente antivirus de încredere, cum ar fi Reimage, pentru a vă ocupa de eliminarea Petya.

Virusul Petya se răspândește.

Cum se răspândește acest virus și cum poate pătrunde într-un computer?

Virusul Petya se răspândește de obicei prin mesaje spam E-mail, care conțin linkuri de descărcare Dropbox pentru un fișier numit „application folder-gepackt.exe” atașat acestora. Virusul este activat atunci când este descărcat și deschis fisier specific. Deoarece știți deja cum se răspândește acest virus, ar trebui să aveți câteva idei despre cum să vă protejați computerul de atac de virus. Desigur, trebuie să fii atent la deschidere fisiere electronice, care sunt trimise de utilizatori suspecti și surse necunoscute, reprezentând informații care nu sunt ceea ce vă așteptați. De asemenea, ar trebui să evitați e-mailurile care se încadrează în categoria „spam”, deoarece majoritatea furnizorilor de servicii de e-mail filtrează automat e-mailurile și le plasează în directoarele corespunzătoare. Cu toate acestea, nu ar trebui să aveți încredere în aceste filtre, deoarece potențialele amenințări pot trece prin ele. De asemenea, asigurați-vă că sistemul dumneavoastră este prevăzut cu un instrument antivirus de încredere. În cele din urmă, este întotdeauna recomandat să păstrați copii de rezervă pe unele unitate externă, în cazul unor situații periculoase.

Îndepărtarea virusului Petya.

Cum pot elimina virusul Petya de pe computerul meu?

După cum am menționat deja, eliminarea virusului Petya este esențială pentru siguranța fișierelor viitoare. De asemenea, recuperarea datelor de la unități externe, poate fi efectuat numai atunci când virusul și toate componentele sale sunt complet eliminate de pe computer. În caz contrar, Petya vă poate pătrunde și infecta fișierele de pe unitățile externe.

Nu puteți elimina Petya de pe computer folosind o procedură simplă de dezinstalare, deoarece nu va funcționa cu aceasta malware. Aceasta înseamnă că ar trebui să eliminați acest virus automat. Îndepărtarea automată Virusul Petya trebuie să fie efectuat folosind o fiabilă agent antivirus, care va detecta și elimina acest virus de pe computer. Cu toate acestea, dacă întâmpinați unele probleme de dezinstalare, de exemplu, acest virus vă poate bloca program antivirus, puteți verifica oricând instrucțiunile de eliminare date la sfârșitul articolului.

Ghid pentru a elimina manual virusul Petya:

- Metoda 1: Dezinstalați Petya folosind Modul sigur cu Networking

- Metoda 2: Dezinstalați Petya folosind System Restore

- Restaurarea datelor după virusul Petya

Dezinstalați Petya utilizând modul sigur cu rețea

Dacă ransomware-ul blochează Safe Mode with Networking, încercați următoarea metodă.

Dezinstalați Petya utilizând System Restore

Pasul 1: Reporniți computerul pentru modul sigur cu linia de comandă

Windows 7/Vista/XP

Windows 10/Windows 8

Pasul 2: Restaurați-vă fișiere de sistemși setări

După ce ați restaurat sistemul la o dată anterioară, porniți și scanați computerul pentru a vă asigura că eliminarea a avut succes.

După ce ați restaurat sistemul la o dată anterioară, porniți și scanați computerul pentru a vă asigura că eliminarea a avut succes.

În cele din urmă, ar trebui să luați în considerare întotdeauna protecția împotriva cripto-ransomware. Pentru a vă proteja computerul de Petya și alții aplicatii similare, utilizați un program anti-spyware de încredere, cum ar fi Reimage, Plumbytes Anti-Malware sau Malwarebytes Anti Programe malware

Malware ransomware neobișnuit. Petya ransomware este un dulap vechi bun, care a fost înlocuit de În ultima vreme au sosit criptografii. Dar Petya nu numai că blochează fereastra de desktop sau browser, ci împiedică deloc încărcarea sistemului de operare. Mesajul de răscumpărare afirmă că malware-ul folosește un „algoritm de criptare militară” și criptează toate greu disc imediat.

În trecutul recent, dulapurile (aka blockers) erau un tip foarte comun de malware. Unii dintre ei au blocat desktopul, alții doar fereastra browserului, dar toți au cerut o răscumpărare de la victimă pentru a restabili accesul. Dulapurile au fost înlocuite cu criptoare care nu numai că blochează datele, ci și le criptează, ceea ce crește semnificativ probabilitatea de a plăti o răscumpărare.

Cu toate acestea, specialiștii G DATA au descoperit o proaspătă mostră de dulap care se numește Petya. În mesajul de răscumpărare, malware-ul afirmă că combină funcțiile de blocare și de criptare simultan.

E-mail de phishing către specialistul în resurse umane

Petya atacă în primul rând profesioniștii din HR. Pentru a face acest lucru, atacatorii trimit e-mailuri de phishing extrem de vizate. Se presupune că mesajele sunt CV-uri de la candidații pentru orice poziție. Scrisorile sunt însoțite de un link către portofoliul complet al solicitantului, al cărui fișier este găzduit pe Dropbox. Desigur, în loc de portofoliu, linkul conține un malware - fișierul application_portfolio-packed.exe (tradus din germană).

Portofoliu fals

Portofoliu fals Rularea acestui fișier .exe face ca sistemul să se prăbușească în „ecranul albastru al morții” și apoi să repornească. Experții G DATA consideră că, înainte de repornire, malware-ul interferează cu funcționarea MBR-ului pentru a prelua controlul asupra procesului de pornire.

CHKDSK fals

CHKDSK fals După repornirea computerului, victima vede o imitație de verificare a discului (CHKDSK), după care ecranul computerului nu încarcă deloc sistemul de operare, ci ecranul de blocare Petya. Ransomware-ul informează victima că toate datele sunt asupra lui hard disk-uri au fost criptate folosind un „algoritm de criptare militară” și nu pot fi recuperate.

Pentru a restabili accesul la sistem și a decripta datele, victima trebuie să plătească o răscumpărare accesând site-ul web al atacatorului în zona .onion. Dacă plata nu se face în termen de 7 zile, valoarea răscumpărării se dublează. Atacatorului i se oferă un „cod de decriptare” special de la care „cumpără”, care trebuie introdus direct pe ecranul dulapului.

Specialiștii G DATA scriu că nu au înțeles încă pe deplin cum funcționează Petya, dar bănuiesc că malware-ul pur și simplu minte despre criptarea datelor. Cel mai probabil, malware-ul pur și simplu blochează accesul la fișiere și împiedică încărcarea sistemului de operare. Experții sfătuiesc cu fermitate să nu plătească răscumpărare atacatorilor și promit să publice informații actualizate despre amenințare în viitorul apropiat.

Puteți vedea „Petya” în acțiune în videoclipul de mai jos.

TALLIN, 28 iunie – RIA Novosti, Nikolai Adashkevich. Viruși de computer ransomware Petya a atacat computere în Estonia și Polonia.

Toate cele 11 sunt închise în Estonia magazine de constructii Rețeaua Ehituse ABC, deținută de concernul francez Saint-Gobain, a declarat membru al consiliului de administrație al companiei Anton Kutser.

„Momentan lucrăm la rezolvarea problemei. Am localizat sisteme informatice pentru a proteja datele. De îndată ce problema va fi rezolvată, vom informa clienții despre aceasta. Acum toate magazinele Ehituse ABC sunt închise”, a declarat Kutser, citat de portalul estonian Delfi.

În Polonia, problema a afectat companiile din industria logistică. Au fost atacate firme mici și centre de servicii și comerciale. Un raport de la portalul niebezpiecznik.pl a remarcat că „nimeni nu ar trebui să se simtă în siguranță”. Informațiile despre atacuri au fost confirmate de Jakub Syta, directorul biroului de management al securității de la Exatel. Potrivit acestuia, amploarea incidentului este încă neclară. Prim-ministrul Beata Szydlo convoacă miercuri un sediu de criză în legătură cu atacurile cibernetice.

După cum notează Kaspersky Lab, peste două mii de utilizatori au fost afectați de noul virus. Cazuri de infecție au fost observate și în Italia, Marea Britanie, Germania, Franța, SUA și alte câteva țări.

În Rusia, nu au fost înregistrate perturbări serioase după atacurile cibernetice, a declarat secretarul de presă prezidențial Dmitri Peskov. „Sistemele de protecție funcționează destul de eficient atât la nivel de stat, cât și la nivel nivel corporativ. Resursa de internet prezidențială funcționează în mod constant”, a menționat el.

Microsoft desfășoară o investigație privind răspândirea unui nou virus, iar echipele de asistență din întreaga lume sunt pregătite să ajute rapid utilizatorii afectați, a declarat pentru RIA Novosti secretarul de presă al companiei în Rusia, Kristina Davydova.

Un atac global ransomware a lovit marți sistemele IT ale companiilor din mai multe țări din întreaga lume, afectând în mare parte Ucraina. Au fost atacate computere din petrol, energie, telecomunicații, companii farmaceutice, precum și agenții guvernamentale.

Virusul blochează computerele și solicită 300 de dolari în bitcoini, a declarat Group-IB pentru RIA Novosti. Atacul a început în jurul orei 11:00. Metoda de distribuire în retea locala asemănătoare Virusul WannaCry. Potrivit relatărilor din presă, de la ora 18:00, portofelul Bitcoin care a fost specificat pentru transferul de fonduri către extorsionişti a primit nouă transferuri ţinând cont de comisionul pentru transferuri, victimele le-au trimis hackerilor aproximativ 2,7 mii de dolari;

Potrivit companiei antivirus ESET, atacul a început în Ucraina, care a suferit mai mult decât alte țări. Potrivit clasamentului țărilor afectate de virus, Italia se află pe locul doi după Ucraina, iar Israelul pe locul trei. Primele zece au inclus și Serbia, Ungaria, România, Polonia, Argentina, Cehia și Germania. Rusia în această listă ocupa doar locul 14.