Conectarea a două birouri VPN. Cum funcționează VPN. Organizarea unei rețele VPN corporative bazată pe sistemul ViPNet de la Infotecs

fundal

Istoria originii VPN datează din anii 60 ai secolului trecut, când specialiștii din departamentul de inginerie al companiei de telefonie din New York au dezvoltat un sistem de stabilire automată a conexiunilor pentru abonații PBX - Centrex (Central Exchange). Cu alte cuvinte, aceasta nu este altceva decât o rețea telefonică privată virtuală, pentru că... au fost închiriate canale de comunicare deja create, adică. Au fost create canale virtuale transferuri informații despre voce. În prezent, acest serviciu este înlocuit de un analog mai avansat – IP-Centrex. Menținerea confidențialității este un aspect important în transferul de informații de ceva timp. perioadă lungă de timp, în jurul anului 1900 î.Hr. Primele încercări de criptare au fost făcute de egipteni, distorsionând simbolurile mesajelor. Iar în secolul al XV-lea d.Hr., matematicianul Leon Baptiste Alberti a creat primul model criptografic. În prezent, este o rețea privată virtuală care poate oferi o fiabilitate suficientă a informațiilor transmise împreună cu o flexibilitate și o extindere excelentă a sistemului.VPN versus PN

Atunci când se organizează canale securizate de transmitere a informațiilor în instituții, este nedrept să nu se ia în considerare opțiunea organizării unei rețele private cu drepturi depline. Figura de mai jos prezintă o opțiune de organizare a unei rețele private de către o companie mică cu 2 sucursale.Accesul la rețeaua externă poate fi asigurat fie prin intermediul biroului central, fie descentralizat. Această organizație Rețeaua are următoarele avantaje incontestabile:

- viteză mare de transfer de informații, de fapt, viteza cu o astfel de conexiune va fi egală cu viteza rețelei locale a întreprinderii;

- securitate, datele transmise nu intră în rețeaua publică;

- Nimeni nu trebuie să plătească pentru utilizarea unei rețele organizate, de fapt, investițiile de capital se vor face doar în etapa de producție a rețelei.

În acest caz, avantajele oferite rețelelor private se dovedesc a fi dezavantaje pentru VPN-uri, dar sunt chiar atât de semnificative aceste dezavantaje? Să ne dăm seama:

- rata de transfer de date. Furnizorii pot oferi acces la Internet de viteză destul de mare, dar tot nu se poate compara cu o rețea locală de 100 Mbit testată în timp. Dar este cu adevărat important să pompați sute de megaocteți de informații în fiecare zi? retea organizata? Pentru a accesa site-ul web local al unei întreprinderi, trimițând un e-mail cu un document, viteza pe care o pot oferi furnizorii de internet este destul de suficientă;

- securitatea datelor transmise. La organizarea unui VPN, informațiile transmise ajung într-o rețea externă, așa că va trebui să vă ocupați de organizarea securității în prealabil. Dar astăzi există algoritmi de criptare a informațiilor care sunt destul de rezistenți la atacuri, care permit proprietarilor datelor transmise să nu-și facă griji cu privire la securitate. Citiți mai multe despre metodele de securitate și algoritmii de criptare mai jos;

- Nimeni nu trebuie să plătească pentru o rețea organizată. Un avantaj destul de controversat, deoarece, spre deosebire de costul scăzut al utilizării rețelei, există costuri de capital mari pentru crearea acesteia, care pot fi inaccesibile pentru o instituție mică. În același timp, taxa pentru utilizarea internetului în aceste zile este destul de accesibilă în sine, iar tarifele flexibile permit tuturor să aleagă pachetul optim.

- scalabilitatea sistemului. Când deschideți o nouă sucursală sau adăugați un angajat căruia îi este permis să utilizeze accesul de la distanță, nu sunt necesare costuri suplimentare de comunicare.

- flexibilitatea sistemului. VPN nu-i pasă de unde accesați. Un angajat individual poate lucra de acasă sau în timp ce citește e-mailurile de la companie cutie poștală companiile să fie într-o călătorie de afaceri într-o țară complet diferită. De asemenea, a devenit posibilă utilizarea așa-numitelor birouri mobile, unde nu există nicio conexiune la o anumită zonă.

- Din cele precedente rezultă că o persoană este nelimitată din punct de vedere geografic în organizarea locului de muncă, ceea ce este practic imposibil atunci când folosește o rețea privată.

- protocoale care încapsulează datele și formează o conexiune VPN;

- protocoale care criptează datele în interiorul tunelului creat.

- PPTP (Point-to-Point Tunneling Protocol) este un protocol de tunel punct-la-punct, creat de Microsoft și este o extensie a PPP (Point-to-Point Protocol), prin urmare, folosind mecanismele sale de autentificare, compresie și criptare. . Protocolul PPTP este încorporat în telecomandă Acces Windows XP. La alegere standard Pentru acest protocol, Microsoft propune utilizarea metodei de criptare MPPE (Microsoft Point-to-Point Encryption). Puteți transfera date fără criptare către formă deschisă. Încapsularea datelor folosind protocolul PPTP are loc prin adăugarea unui antet GRE (Generic Routing Encapsulation) și a unui antet IP la datele procesate de protocolul PPP.

- L2TP (Layer Two Tunneling Protocol) este un protocol mai avansat, născut din combinația dintre protocoalele PPTP (de la Microsoft) și L2F (de la Cisco), încorporând tot ce este mai bun din aceste două protocoale. Oferă o conexiune mai sigură decât prima opțiune; criptarea are loc folosind protocolul IPSec (securitate IP). L2TP este, de asemenea, încorporat în client acces de la distanță Windows XP, de altfel, la determinarea automată a tipului de conexiune, clientul încearcă mai întâi să se conecteze la server folosind acest protocol, deoarece este mai de preferat din punct de vedere al securității.

Implementare practică

Acum să trecem de la teorie la practică, pentru că, după cum știți: „practica este criteriul adevărului”. Să încercăm să organizăm o versiune simplă a unei rețele private virtuale, prezentată în figura de mai jos.Un angajat sau angajat la distanță se află în afara biroului și are acces la o rețea publică, chiar dacă este Internet. Adresa rețelei la care trebuie să accesați masca de subrețea 11.7.0.0, respectiv 255.255.0.0. Această rețea corporativă este o rețea de domeniu care rulează Windows 2003 Server Corporate Edition. Serverul are două interfețe de rețea cu adrese IP, internă pentru rețeaua corporativă 11.7.3.1 și externă 191.168.0.2. Trebuie remarcat faptul că atunci când proiectați o rețea VPN, serverul este plasat pe ultimul loc, așa că puteți probleme speciale organizați accesul VPN la rețeaua deja stabilită și stabilită a unei organizații, dar, în același timp, dacă au avut loc modificări semnificative în rețeaua gestionată, atunci este posibil să fie necesar să reconfigurați serverul VPN. În cazul nostru, avem o rețea deja formată, cu adresele descrise mai sus, este necesară configurarea unui server VPN și, de asemenea, să permitem accesul anumitor utilizatori din rețeaua externă. Există un site intern în rețeaua corporativă, pe care vom încerca să îl accesăm printr-o rețea privată virtuală. În Windows 2003 Server, instalarea rolului de server VPN este destul de simplă.

Urmând instrucțiunile vrăjitorului, instalați parametrii necesari: în al doilea pas, selectați acces la distanță (VPN sau modem); apoi acces la distanță prin internet; in pasul 4 indicam interfata server conectata la Internet, in cazul nostru 191.168.0.2; În continuare, determinăm metoda de atribuire a adreselor clienților la distanță, în cazul nostru aceștia vor fi adrese atribuite automat; dacă rețeaua dvs. are un server RADIUS pentru autentificarea conexiunii centralizate, selectați-l dacă nu, atunci lăsați această sarcină pe serverul VPN; Deci, serverul VPN a fost creat, după finalizarea instalărilor, trecem la gestionarea utilizatorilor domeniului nostru iar pentru angajații care au nevoie de acces la distanță la rețeaua internă a organizației, permitem acest acces prin setarea comutatorului corespunzător pe Fila „Apeluri primite”.

Când configurați o rețea privată virtuală, rețineți că funcţionare corectă Este necesar ca firewall-ul instalat să permită protocoalele utilizate de VPN. Am terminat cu partea de server, să trecem la crearea unui client de rețea privată virtuală activat computer la distanță. Pentru a face acest lucru, trebuie să rulați vrăjitorul conexiuni de retea. În al doilea pas, urmând instrucțiunile, selectați „Conectați-vă la rețeaua de la locul de muncă”. Al treilea pas este „Conectarea la o rețea privată virtuală”. Următorul pas este să introduceți numele conexiunii. Al cincilea pas este să alegeți dacă vă conectați în prealabil la Internet (dacă vă conectați dintr-un loc cu acces constant, selectați „nu”, dar dacă utilizați, de exemplu, un telefon mobil ca modem, atunci ar trebui să selectați pre-apelarea unui număr pentru a vă conecta la Internet). În penultimul pas, introduceți adresa IP a serverului de accesat.

Pentru o conexiune deja creată, puteți ajusta oricând proprietățile, precum și configurați câteva puncte privind securitatea și tipul de conexiune creată.

Examinare

Configurarea accesului la distanță este completă, este timpul să-i verificați funcționalitatea. Să începem în mod tradițional, cu comanda „ping” preferată a tuturor, să încercăm doar să „ping” o stație de lucru din rețeaua noastră corporativă.Grozav, computerele sunt vizibile, dar este puțin probabil ca un lucrător de la distanță să aibă nevoie de acest lucru, să încercăm să accesăm site-ul web local al organizației.

Totul funcționează bine, tot ce rămâne este să măsori performanța rețelei private virtuale create. Pentru a face acest lucru, copiați fișierul prin conexiunea VPN și, de asemenea, fără a-l folosi, pe serverul VPN. Mediul fizic pentru transmiterea informațiilor va fi o rețea de 100 Mbit, în acest caz debitului rețeaua nu este un factor limitativ. Deci, copierea unui fișier de 342.921.216 de octeți a durat 121 de secunde. CU conexiune VPN– 153 de secunde. În general, pierderea timpului de copiere a fost de 26%, ceea ce este firesc, deoarece la transmiterea informațiilor printr-un VPN apar costuri suplimentare suplimentare sub forma criptării/decriptării datelor. În cazul nostru, s-a folosit protocolul PPTP atunci când se folosesc alte tipuri de protocoale, pierderea de timp va varia. În prezent, Microsoft recomandă utilizarea L2TP IPSec cu carduri inteligente pentru a oferi securitate maximă pentru autentificare și transfer de informații.

concluzii

O rețea privată virtuală nu este nouă, dar, după cum vedem, este o invenție foarte utilă în lumea tehnologiei informației, care vă va ajuta să obțineți în siguranță informațiile care vă interesează. Trebuie remarcat faptul că există sisteme hardware întregi pentru implementarea VPN, dar ele nu sunt utilizate pe scară largă datorită concentrării lor pe deservirea întreprinderilor mari și, ca urmare, a costului lor ridicat. Puterea de calcul a soluțiilor hardware este, desigur, foarte mare, dar nu este întotdeauna la cerere, motiv pentru care soluțiile software, și mai ales cele standard care nu necesită costuri suplimentare pentru căutarea și achiziționarea de software suplimentar, au câștigat o popularitate atât de enormă. VPN-ul rezultat este de fapt foarte simplu, dar acoperă elementele de bază despre cum să construiți un VPN. Construirea altor tipuri de VPN bazate pe Microsoft 2003 Server nu este în principiu diferită, totul este simplu și ușor. În concluzie, aș vrea să spun că de fapt există modalități aplicații VPN există într-adevăr o mulțime și nu se limitează doar la cazurile descrise în acest articol și este aproape imposibil să enumerați metodele de implementare. Cu toate acestea, dacă ați găsit o cale de ieșire din situație folosind un VPN, nu uitați niciodată de o componentă atât de importantă precum securitatea nu numai a informațiilor care sunt transmise, ci și a conexiunii în sine.Cum să creați o singură rețea privată pentru toată lumea angajații mobiliși ramuri îndepărtate

Ce este un VPN?

Să presupunem că avem două birouri în zone diferite ale orașului, sau în orașe sau țări diferite și fiecare dintre ele este conectat la Internet. Pentru muncă, să zicem, 1C ca single sistem corporativ trebuie să le integrăm într-o singură rețea locală. (În ciuda faptului că oferim soluții pentru 1C sub formă baze de date distribuite date. Uneori este mai ușor să creezi o singură rețea și să te conectezi direct pe serverul 1C ca și cum serverul se află în sediul dvs.)

Puteți, desigur, să cumpărați o linie personală între două orașe, dar această soluție va fi cel mai probabil extrem de costisitoare.

Soluția care utilizează o rețea privată virtuală (VPN - Virtual Private Network) ne invită să organizăm această linie dedicată prin crearea unui tunel criptat prin Internet. Principalul avantaj al unui VPN față de liniile de comunicare dedicate este economisirea banilor companiei în timp ce canalul este complet închis.

Din punct de vedere al consumatorului, VPN este o tehnologie care vă permite să organizați accesul securizat de la distanță prin canale de internet deschise la servere, baze de date și orice resurse ale rețelei dvs. corporative. Să presupunem că un contabil din orașul A poate tipări cu ușurință o factură pe imprimanta unei secretare din orașul B la care a venit clientul. Angajații de la distanță care se conectează prin VPN de pe laptopurile lor vor putea, de asemenea, să lucreze în rețea ca și cum s-ar afla în rețeaua fizică a birourilor lor.

De foarte multe ori, clienții, care se confruntă cu *frânele* ale caselor de marcat atunci când folosesc Remote Desktop, vin la nevoia Instalări VPN. Acest lucru vă va permite să scăpați de trimiterea de date pentru casa de marcat înainte și înapoi către server prin COM virtual prin Internet și va permite instalarea unui client subțire în orice moment care comunică direct cu casa de marcat, trimițând doar necesarul. informații către server canal închis. Iar difuzarea interfeței RDP direct pe Internet expune compania dumneavoastră la riscuri foarte mari.

Metode de conectare

Metodele de organizare a unui VPN sunt cele mai potrivite pentru a evidenția următoarele 2 metode principale:

- (Client - Rețea ) Accesul de la distanță al angajaților individuali la rețeaua corporativă a organizației printr-un modem sau o rețea publică.

- (Rețea - Rețea) Unirea a două sau mai multe birouri într-o singură rețea virtuală securizată prin Internet

Majoritatea manualelor, în special pentru Windows, descriu conexiunea conform primei scheme. În același timp, trebuie să înțelegeți că această conexiune nu este un tunel, ci vă permite doar să vă conectați la o rețea VPN. Pentru a organiza aceste tuneluri, avem nevoie doar de 1 IP alb și nu în funcție de numărul de birouri la distanță mulți cred în mod eronat.

Figura prezintă ambele opțiuni pentru conectarea la biroul principal A.

A fost stabilit un canal între birourile A și B pentru a asigura integrarea birourilor într-o singură rețea. Acest lucru asigură transparența ambelor birouri pentru orice dispozitive situate într-unul dintre ele, ceea ce rezolvă multe probleme. De exemplu, organizarea unui singur număr de capacitate într-un singur PBX cu telefoane IP.

Toate serviciile biroului A sunt disponibile pentru clienții mobili, iar dacă biroul B este situat într-o singură rețea virtuală, serviciile sale sunt și ele disponibile.

În acest caz, metoda de conectare a clienților mobili este de obicei implementată de protocolul PPTP (Point-to-Point Tunneling Protocol) protocolul de tunelizare punct-la-punct și al doilea IPsec sau OpenVPN

PPTP

(Point-to-Point Tunneling Protocol bumagin-lohg) este un protocol de tunel punct-la-punct, creat de Microsoft, și este o extensie a PPP (Point-to-Point Protocol), prin urmare, folosind autentificarea, compresia și mecanisme de criptare. Protocolul PPTP este încorporat în Windows XP Remote Access Client. Cu alegerea standard a acestui protocol, Microsoft sugerează utilizarea metodei de criptare MPPE (Microsoft Point-to-Point Encryption). Puteți transfera date fără criptare în text clar. Încapsularea datelor folosind protocolul PPTP are loc prin adăugarea unui antet GRE (Generic Routing Encapsulation) și a unui antet IP la datele procesate de protocolul PPP.

Din cauza unor preocupări semnificative de securitate, nu există niciun motiv să alegeți PPTP față de alte protocoale, altele decât incompatibilitatea dispozitivului cu alte protocoale VPN. Dacă dispozitivul dvs. acceptă L2TP/IPsec sau OpenVPN, atunci este mai bine să alegeți unul dintre aceste protocoale.

Trebuie remarcat faptul că aproape toate dispozitivele, inclusiv cele mobile, au un client încorporat în sistemul de operare (Windows, iOS, Android) care vă permite să configurați instantaneu o conexiune.

L2TP

(Layer Two Tunneling Protocol) este un protocol mai avansat, născut din combinația dintre protocoalele PPTP (de la Microsoft) și L2F (de la Cisco), încorporând tot ce este mai bun din aceste două protocoale. Oferă o conexiune mai sigură decât prima opțiune; criptarea are loc folosind protocolul IPSec (securitate IP). L2TP este, de asemenea, încorporat în clientul de acces la distanță Windows XP, în plus, atunci când determină automat tipul de conexiune, clientul încearcă mai întâi să se conecteze la server folosind acest protocol, ceea ce este mai de preferat în ceea ce privește securitatea.

În același timp, protocolul IPsec are o problemă precum negocierea parametrilor necesari, în ciuda faptului că mulți producători își stabilesc parametrii în mod implicit, fără posibilitatea de a configura hardware-ul acest protocol vor fi incompatibile.

OpenVPN

O soluție VPN deschisă avansată creată de tehnologiile OpenVPN, care este acum standardul de facto în tehnologiile VPN. Soluția folosește protocoale de criptare SSL/TLS. OpenVPN folosește biblioteca OpenSSL pentru a oferi criptare. OpenSSL acceptă un numar mare de diverși algoritmi criptografici precum 3DES, AES, RC5, Blowfish. Ca și în cazul IPSec, CheapVPN include extreme nivel inalt criptare - algoritm AES cu o lungime a cheii de 256 de biți.

OpenVPN este singura soluție care vă permite să ocoliți acei furnizori care reduc sau percep taxe pentru deschiderea de protocoale suplimentare, altele decât WEB. Acest lucru face posibilă organizarea de canale care, în principiu, imposibil de urmăritȘi avem astfel de solutii

Acum aveți o idee despre ce este un VPN și cum funcționează. Dacă ești manager, gândește-te bine, poate că asta este exact ceea ce căutai

Un exemplu de configurare a unui server OpenVPN pe platforma pfSense

Crearea unui server

- Interfata: WAN (interfata retea server conectat la internet)

- Protocol: UDP

- Port local: 1194

- Descriere: pfSenseOVPN(orice nume convenabil)

- Rețeaua de tuneluri: 10.0.1.0/24

- Gateway de redirecționare: Porniți(Dezactivați această opțiune dacă nu doriți ca tot traficul de internet al clientului să fie redirecționat prin serverul VPN.)

- Retea locala: Lăsați necompletat(Dacă doriți ca rețeaua locală din spatele serverului pfSense să fie accesibilă clienților VPN la distanță, specificați spațiul de adresă al acelei rețele aici. Să spunem 192.168.1.0/24)

- Conexiuni simultane: 2 (Dacă ați achiziționat o licență suplimentară OpenVPN Remote Access Server, introduceți numărul corespunzător numărului de licențe achiziționate)

- Comunicații inter-clienți: Porniți(Dacă nu doriți ca clienții VPN să se vadă, dezactivați această opțiune)

- Server DNS 1 (2, etc.): specificați serverele DNS ale gazdei pfSense.(poți afla adresele lor în secțiunea Sistem > Configurare generală > Servere DNS)

În continuare, creăm clienți și pentru a simplifica procedurile de configurare pentru programele client, furnizează pfSense instrument suplimentar – „Utilitarul de export client OpenVPN”. Acest instrument se pregătește automat pachete de instalareși fișiere pentru clienți, ceea ce evită setări manuale Client OpenVPN.

Conexiunile VPN între birouri acoperă astfel de cerințe de securitate comercială precum:

- Posibilitatea de acces centralizat la informații din birouri, precum și din sediul principal

- Sistem informatic corporativ unificat

- Baze de date pentru întreprinderi cu un singur punct de intrare

- E-mail de afaceri cu conectare unică

- Confidențialitatea informațiilor transferate între birouri

Dacă întâmpinați dificultăți de configurare sau nu v-ați decis încă asupra tehnologiei VPN, sunați-ne!

Recent, în lumea telecomunicațiilor a existat un interes crescut pentru rețelele private virtuale (VPN). Acest lucru se datorează necesității de a reduce costurile de întreținere a rețelelor corporative prin conectarea mai ieftină a birourilor de la distanță și a utilizatorilor la distanță prin Internet. Într-adevăr, când se compară costul serviciilor pentru conectarea mai multor rețele prin Internet, de exemplu, cu Rețele de cadru Releu puteți observa o diferență semnificativă de cost. Cu toate acestea, trebuie menționat că la conectarea rețelelor prin Internet se pune imediat problema securității transmisiei de date, așa că a devenit necesară crearea unor mecanisme care să asigure confidențialitatea și integritatea informațiilor transmise. Rețelele construite pe baza unor astfel de mecanisme se numesc VPN.

În plus, de foarte multe ori o persoană modernă, care își dezvoltă afacerea, trebuie să călătorească mult. Acestea ar putea fi excursii în colțuri îndepărtate ale țării noastre sau în țări străine. Adesea, oamenii au nevoie de acces la informațiile lor stocate pe computerul de acasă sau al companiei. Această problemă poate fi rezolvată prin organizarea accesului de la distanță la ea folosind un modem și o linie. Utilizarea unei linii telefonice are propriile sale caracteristici. Dezavantajele acestei soluții sunt că apelul din altă țară costă foarte mulți bani. Există o altă soluție numită VPN. Avantaje tehnologii VPN Ideea este că organizarea accesului la distanță se face nu printr-o linie telefonică, ci prin Internet, care este mult mai ieftin și mai bun. După părerea mea, tehnologia. VPN-ul are potențialul de a deveni răspândit în întreaga lume.

1. Conceptul și clasificarea rețelelor VPN, construcția acestora

1.1 Ce este un VPN

VPN(eng. Virtual Private Network - rețea privată virtuală) - o rețea logică creată deasupra unei alte rețele, de exemplu Internet. În ciuda faptului că comunicațiile sunt efectuate prin rețele publice folosind protocoale nesigure, criptarea creează canale de schimb de informații care sunt închise pentru cei din afară. VPN vă permite să combinați, de exemplu, mai multe birouri ale unei organizații într-o singură rețea folosind canale necontrolate pentru comunicarea între ele.

În esență, un VPN are multe dintre proprietățile unei linii închiriate, dar este implementat într-o rețea publică, de exemplu. Cu tehnica tunelului, pachetele de date sunt difuzate prin rețeaua publică ca și cum ar fi o conexiune normală punct la punct. Se stabilește un fel de tunel între fiecare pereche emițător-receptor de date - o conexiune logică securizată care permite ca datele dintr-un protocol să fie încapsulate în pachete ale altuia. Principalele componente ale tunelului sunt:

- iniţiator;

- rețea direcționată;

- comutator de tunel;

- unul sau mai multe terminatoare de tunel.

Principiul funcționării VPN în sine nu contrazice tehnologiile și protocoalele de bază ale rețelei. De exemplu, când se stabilește o conexiune de acces la distanță, clientul trimite un flux de pachete standard de protocol PPP către server. În cazul organizării de linii virtuale închiriate între rețelele locale, routerele acestora schimbă și pachete PPP. Cu toate acestea, un aspect fundamental nou este transmiterea pachetelor printr-un tunel securizat organizat într-o rețea publică.

Tunnelarea vă permite să organizați transmiterea pachetelor din acestea protocol într-un mediu logic folosind un alt protocol. Ca urmare, devine posibilă rezolvarea problemelor de interacțiune între mai multe tipuri diferite de rețele, începând cu necesitatea asigurării integrității și confidențialității datelor transmise și terminând cu depășirea neconcordanțelor din protocoalele externe sau schemele de adresare.

Existent infrastructura retelei corporațiile pot fi pregătite să utilizeze VPN folosind fie software, fie hardware. Configurarea unei rețele private virtuale poate fi comparată cu așezarea unui cablu într-o rețea globală. De obicei, o conexiune directă între utilizatorul de la distanță și dispozitiv terminal Tunelul este stabilit folosind protocolul PPP.

Cea mai comună metodă de creație tuneluri VPN- încapsularea protocoalelor de rețea (IP, IPX, AppleTalk, etc.) în PPP și încapsularea ulterioară a pachetelor generate în protocolul de tunel. De obicei, acesta din urmă este IP sau (mult mai rar) ATM și Frame Relay. Această abordare se numește tunel de nivel al doilea, deoarece „pasagerul” aici este protocolul de nivel al doilea.

O abordare alternativă este încapsularea pachetelor protocol de rețea direct într-un protocol de tunel (cum ar fi VTP) se numește tunel de nivel 3.

Indiferent ce protocoale sunt folosite sau ce scopuri urmarit la organizarea unui tunel ramane tehnica de bazapractic neschimbat. În mod obișnuit, un protocol este utilizat pentru a stabili o conexiune cu un nod la distanță, iar altul este utilizat pentru a încapsula date și informații de serviciu pentru transmiterea prin tunel.

1.2 Clasificarea rețelelor VPN

Soluțiile VPN pot fi clasificate în funcție de mai mulți parametri principali:

1. După tipul de mediu utilizat:

- Rețele VPN securizate. Cea mai comună versiune a rețelelor private private. Cu ajutorul acestuia, este posibil să se creeze o subrețea fiabilă și sigură bazată pe o rețea nesigură, de obicei Internet. Exemple de VPN-uri securizate sunt: IPSec, OpenVPN și PPTP.

- Rețele VPN de încredere. Ele sunt utilizate în cazurile în care mediul de transmisie poate fi considerat fiabil și este necesar doar să se rezolve problema creării unei subrețele virtuale în cadrul rețea mai mare. Problemele de securitate devin irelevante. Exemple de astfel de soluții VPN sunt: MPLS și L2TP. Ar fi mai corect să spunem că aceste protocoale schimbă sarcina de a oferi securitate altora, de exemplu L2TP, de regulă, este utilizat împreună cu IPSec.

2. După metoda de implementare:

- Rețele VPN sub formă de software și hardware special. Implementarea unei rețele VPN se realizează folosind un set special de software și hardware. Această implementare oferă performanțe ridicate și, de regulă, un grad ridicat de securitate.

- Rețele VPN ca soluție software. Ei folosesc un computer personal cu software special care oferă funcționalitate VPN.

- Rețele VPN cu o soluție integrată. Funcționalitatea VPN este asigurată de un complex care rezolvă și problemele de filtrare a traficului de rețea, organizare firewallși asigurarea calității serviciilor.

3. După scop:

- VPN pentru intranet. Acestea sunt folosite pentru a uni mai multe ramuri distribuite ale unei organizații într-o singură rețea securizată, schimbând date prin canale de comunicare deschise.

- VPN cu acces la distanță. Acestea sunt folosite pentru a crea un canal securizat între un segment de rețea corporativă (birou central sau sucursală) și un singur utilizator care, lucrând acasă, se conectează la resurse corporative de pe un computer de acasă sau, în timpul unei călătorii de afaceri, se conectează la resursele corporative folosind un laptop.

- VPN extranet. Folosit pentru rețelele la care utilizatorii „externi” (de exemplu, clienții sau clienții) se conectează. Nivelul de încredere în ei este mult mai scăzut decât în angajații companiei, așa că este necesar să se asigure „linii” speciale de protecție care să împiedice sau să limiteze accesul acestora din urmă la informații deosebit de valoroase, confidențiale.

4. După tipul de protocol:

- Există implementări de rețele private virtuale pentru TCP/IP, IPX și AppleTalk. Dar astăzi există o tendință spre o tranziție generală la protocolul TCP/IP, iar marea majoritate a soluțiilor VPN îl acceptă.

5. După nivelul protocolului de rețea:

- După nivel de protocol de rețea, pe baza comparației cu nivelurile de referință model de rețea ISO/OSI.

1.3. Construirea unui VPN

Există diferite opțiuni pentru construirea unui VPN. Atunci când alegeți o soluție, trebuie să luați în considerare factorii de performanță ai constructorilor VPN. De exemplu, dacă un router funcționează deja la limita de capacitate, atunci adăugarea de tuneluri VPN și aplicarea criptării/decriptării informațiilor poate opri întreaga rețea din cauza faptului că acest router nu va putea face față unui trafic simplu, darămite unui VPN. Experiența arată că pentru a construi VPN este mai bun Mai presus de toate, utilizați echipamente specializate, dar dacă există o limitare a fondurilor, atunci puteți acorda atenție unei soluții pur software. Să ne uităm la câteva opțiuni pentru construirea unui VPN.

- VPN bazat pe firewall-uri. Majoritatea furnizorilor de firewall acceptă tunelarea și criptarea datelor. Toate astfel de produse se bazează pe faptul că traficul care trece prin firewall este criptat. Un modul de criptare este adăugat la software-ul firewall în sine. Dezavantajul acestei metode este că performanța depinde de hardware-ul pe care rulează firewall-ul. Când utilizați firewall-uri bazate pe PC, trebuie să vă amintiți că o astfel de soluție poate fi utilizată numai pentru rețele mici cu o cantitate mică de informații transferate.

- VPN bazat pe router. O altă modalitate de a construi un VPN este utilizarea routerelor pentru a crea canale securizate. Deoarece toate informațiile care provin din rețeaua locală trec prin router, este recomandabil să atribuiți sarcini de criptare acestui router.Un exemplu de echipament pentru construirea VPN pe routere este echipamentul de la Cisco Systems. Începând cu versiunea software IOS 11.3, routerele Cisco acceptă protocoalele L2TP și IPSec. Pe lângă criptarea simplă a traficului, Cisco acceptă alte caracteristici VPN, cum ar fi autentificarea în timpul conexiunii la tunel și schimbul de chei.Poate fi folosit pentru a îmbunătăți performanța routerului modul suplimentar Criptare ESA. În plus, Cisco System a lansat un dispozitiv specializat pentru VPN, care se numește Cisco 1720 VPN Access Router (router de acces VPN), destinat instalării în companiile mici și mijlocii, precum și în sucursalele organizațiilor mari.

- VPN bazat pe software. Următoarea abordare a construirii unui VPN este doar soluții software. La implementarea unei astfel de soluții se folosește software specializat care rulează pe un computer dedicat și, în cele mai multe cazuri, acționează ca un server proxy. Computerul care rulează acest software poate fi situat în spatele unui firewall.

- VPN bazat pe sistemul de operare al rețelei.Vom analiza soluții bazate pe un sistem de operare de rețea folosind sistemul de operare Windows Microsoft ca exemplu. Pentru Crearea VPN Microsoft folosește protocolul PPTP, care este integrat în sistemul Windows. Această soluție este foarte atractivă pentru organizațiile care folosesc Windows ca sistem de operare corporativ. Trebuie remarcat faptul că costul unei astfel de soluții este semnificativ mai mic decât costul altor soluții. VPN bazat pe Windows utilizează o bază de utilizatori stocată pe controlerul de domeniu primar (PDC). La conectarea la un server PPTP, utilizatorul este autentificat folosind protocoalele PAP, CHAP sau MS-CHAP. Pachetele transmise sunt încapsulate în pachete GRE/PPTP. Pentru a cripta pachetele, se folosește un protocol non-standard de la Microsoft Point-to-Point Encryption cu o cheie de 40 sau 128 de biți primită în momentul stabilirii conexiunii. Dezavantajele acestui sistem sunt lipsa verificării integrității datelor și incapacitatea de a schimba cheile în timpul conexiunii. Puncte pozitive sunt ușurința de integrare cu Windows și costuri reduse.

- VPN bazat pe hardware. Opțiune pentru a construi un VPN dispozitive speciale poate fi utilizat în rețele care necesită performanțe ridicate. Un exemplu de astfel de soluție este produsul IPro-VPN de la Radguard. Acest produs folosește criptarea hardware a informațiilor transmise, capabilă să transmită un flux de 100 Mbit/s. IPro-VPN acceptă protocolul IPSec și mecanismul de gestionare a cheilor ISAKMP/Oakley. Printre altele, acest dispozitiv acceptă instrumente de traducere a adreselor de rețea și poate fi completat cu un card special care adaugă funcții de firewall

2. Protocoale VPN

Rețelele VPN sunt construite folosind protocoale pentru tunelarea datelor prin Internetul public, iar protocoalele de tunelizare oferă criptarea datelor și asigură transmisie end-to-end între utilizatori. De regulă, astăzi sunt utilizate următoarele niveluri de protocoale pentru a construi rețele VPN:

- Stratul de legătură de date

- Stratul de rețea

- Stratul de transport.

2.1 Stratul de legătură

La nivelul de legătură de date, pot fi utilizate protocoale de tunel de date L2TP și PPTP, care utilizează autorizarea și autentificarea.

PPTP.

În prezent, cea mai comună Protocolul VPN este un protocol de tunelare punct la punct sau Protocol de tunel punct la punct - PPTP. A fost dezvoltat de 3Com și Microsoft pentru a oferi acces securizat de la distanță la rețelele corporative prin Internet. PPTP utilizează standardele deschise TCP/IP existente și se bazează în mare măsură pe protocolul PPP punct la punct. În practică, PPP rămâne protocolul de comunicare al sesiunii de conexiune PPTP. PPTP creează un tunel prin rețea către serverul NT al destinatarului și transmite pachete PPP de la utilizatorul de la distanță prin intermediul acestuia. Server și stație de lucru folosind o rețea privată virtuală și nu acordând atenție cât de sigur sau accesibil este WAN-ul dintre ele. Încheierea unei sesiuni de conexiune este inițiată de server, spre deosebire de servere specializate accesul de la distanță permite administratorilor de rețele locale să păstreze utilizatorii de la distanță în afara sistemului de securitate Windows Server.

Deși protocolul PPTP se extinde numai la dispozitivele care rulează Windows, acesta oferă companiilor capacitatea de a interacționa cu infrastructurile de rețea existente fără a-și compromite propriile sisteme de securitate. Astfel, un utilizator de la distanță se poate conecta la Internet printr-un ISP local printr-o linie telefonică analogică sau o legătură ISDN și poate stabili o conexiune la serverul NT. În același timp, compania nu trebuie să cheltuiască cantități mari pentru organizarea și întreținerea unui pool de modemuri care furnizează servicii de acces la distanță.

În cele ce urmează se discută funcționarea RRTR. PPTP încapsulează pachete IP pentru transmisie printr-o rețea IP. Clienții PPTP folosesc portul de destinație pentru a crea o conexiune de control tunel. Acest proces are loc la nivelul de transport al modelului OSI. După ce tunelul este creat, computerul client și serverul încep să facă schimb de pachete de servicii. În plus față de conexiunea de control PPTP care asigură că legătura este operațională, este creată o conexiune pentru a transmite datele prin tunel. Încapsularea datelor înainte de a le trimite printr-un tunel are loc oarecum diferit decât în timpul transmisiei normale. Încapsularea datelor înainte de a le trimite în tunel implică doi pași:

- În primul rând, este creată partea de informații PPP. Datele circulă de sus în jos, de la stratul de aplicație OSI la stratul de legătură de date.

- Datele primite sunt apoi trimise în modelul OSI și încapsulate de protocoale de nivel superior.

Astfel, în timpul celei de-a doua treceri, datele ajung în stratul de transport. Cu toate acestea, informațiile nu pot fi trimise la destinație, deoarece stratul de legătură de date OSI este responsabil pentru acest lucru. Prin urmare, PPTP criptează câmpul de sarcină utilă al pachetului și preia funcțiile de al doilea strat atribuite de obicei PPP, adică. adaugă un antet PPP și se termină la pachetul PPTP. Aceasta completează crearea cadrului stratului de legătură.

Apoi, PPTP încapsulează cadrul PPP într-un pachet Generic Routing Encapsulation (GRE), care aparține stratului de rețea. GRE încapsulează protocoale de nivel de rețea, cum ar fi IPX, AppleTalk, DECnet, pentru a le permite să fie transmise prin rețele IP. Cu toate acestea, GRE nu are capacitatea de a stabili sesiuni și de a proteja datele de intruși. Aceasta folosește capacitatea PPTP de a crea o conexiune de control al tunelului. Utilizarea GRE ca metodă de încapsulare limitează domeniul de aplicare al PPTP numai la rețelele IP.

După ce cadrul PPP a fost încapsulat într-un cadru cu antet GRE, încapsularea este realizată într-un cadru cu antet IP. Antetul IP conține adresele sursă și destinație ale pachetului. În cele din urmă, PPTP adaugă un antet PPP și un final.

Sistemul de trimitere trimite date prin tunel. Sistemul de recepție elimină toate anteturile de supraîncărcare, lăsând doar datele PPP.

L2TP

În viitorul apropiat, este de așteptat o creștere a numărului de rețele private virtuale, implementate pe baza noului protocol de tunel de nivel al doilea Layer 2 Tunneling Protocol - L2TP.

L2TP a apărut ca urmare a combinării protocoalelor PPTP și L2F (Layer 2 Forwarding). PPTP permite ca pachetele PPP să fie transmise prin tunel, iar pachetele L2F SLIP și PPP. Pentru a evita confuzia și problemele de interoperabilitate pe piața telecomunicațiilor, Internet Engineering Task Force (IETF) a recomandat ca Cisco Systems să combine PPTP și L2F. Din toate punctele de vedere, L2TP combină cele mai bune caracteristici ale PPTP și L2F. Principalul avantaj al L2TP este că acest protocol vă permite să creați un tunel nu numai în rețele IP, ci și în ATM, X.25 și Frame Relay. Din păcate, implementarea L2TP în Windows 2000 acceptă doar IP.

L2TP este folosit ca transport Protocolul UDPși utilizează același format de mesaj atât pentru controlul tunelului, cât și pentru transmiterea datelor. L2TP, așa cum este implementat de Microsoft, utilizează pachete UDP care conțin pachete PPP criptate ca mesaje de control. Fiabilitatea livrării este garantată de controlul secvenței pachetelor.

Funcționalitatea PPTP și L2TP este diferită. L2TP poate fi folosit nu numai în rețelele IP, pentru a crea un tunel și pentru a trimite date prin intermediul acestuia, se utilizează același format și protocoale. PPTP poate fi utilizat numai pe rețele IP și necesită o conexiune TCP separată pentru a crea și utiliza tunelul. L2TP prin IPSec oferă mai multe straturi de securitate decât PPTP și poate garanta securitatea aproape 100% pentru datele critice ale organizației dumneavoastră. Caracteristicile L2TP îl fac un protocol foarte promițător pentru construirea de rețele virtuale.

Protocoalele L2TP și PPTP diferă de protocoalele de tunel de nivel al treilea printr-o serie de caracteristici:

- Oferirea corporațiilor posibilitatea de a alege în mod independent metoda de autentificare a utilizatorilor și de verificare a acreditărilor - pe propriul „teritoriu” sau cu un furnizor de servicii de internet. Prin procesarea pachetelor PPP tunelizate, serverele de rețea corporative primesc toate informațiile necesare pentru a identifica utilizatorii.

- Suport pentru comutarea tunelului - terminarea unui tunel și inițierea altuia la unul dintre multele terminatoare potențiale. Comutarea tunelului vă permite să extindeți conexiunea PPP la punctul final necesar.

- Furnizarea administratorii de sistem rețeaua corporativă capacitatea de a implementa strategii de atribuire a drepturilor de acces utilizatorilor direct pe firewall și serverele interne. Deoarece terminatorii de tunel primesc pachete PPP care conțin informații despre utilizator, aceștia sunt capabili să aplice politici de securitate definite de administrator pentru traficul utilizatorului individual. (Tunelingul de nivel al treilea nu permite distingerea pachetelor care provin de la furnizor, astfel încât filtrele de politică de securitate trebuie aplicate stațiilor de lucru și dispozitivelor de rețea finale.) În plus, dacă utilizați un comutator de tunel, devine posibilă organizarea unei „continuări” a tunelul al doilea nivel pentru transmiterea directă a traficului de persoaneutilizatorilor la cele relevante servere interne. Astfel de servere pot fi însărcinate cu filtrarea suplimentară a pachetelor.

MPLS

De asemenea, la nivelul legăturii de date, tehnologia MPLS poate fi utilizată pentru organizarea tunelurilor ( Din engleza Multiprotocol Label Switching - comutare multiprotocol label - un mecanism de transfer de date care emulează diferite proprietăți ale rețelelor cu comutare de circuite peste rețelele cu comutare de pachete). MPLS operează la un strat care ar putea fi poziționat între stratul de legătură de date și al treilea strat de rețea al modelului OSI și, prin urmare, este denumit în mod obișnuit protocol de nivel de legătură de date. A fost conceput pentru a oferi un serviciu de date universal atât pentru clienții de rețea cu comutare de circuite, cât și pentru cei cu comutare de pachete. MPLS poate transporta o mare varietate de trafic, cum ar fi pachete IP, ATM, SONET și cadre Ethernet.

Soluțiile pentru organizarea VPN la nivel de link au un domeniu de aplicare destul de limitat, de obicei în domeniul furnizorului.

2.2 Stratul de rețea

Stratul de rețea (stratul IP). Este utilizat protocolul IPSec, care implementează criptarea și confidențialitatea datelor, precum și autentificarea abonaților. Utilizarea protocolului IPSec permite accesul complet echivalent cu conexiune fizică către rețeaua corporativă. Pentru a stabili un VPN, fiecare participant trebuie să configureze anumiți parametri IPSec, de ex. Fiecare client trebuie să aibă software care implementează IPSec.

IPSec

Desigur, nicio companie nu ar dori să se transfere în mod deschis Internet financiar sau alte informații confidențiale. Canale VPN protejat de algoritmi de criptare puternici încorporați în standardele de protocol de securitate IPsec. IPSec sau Internet Protocol Security - un standard ales de comunitatea internațională, IETF - Internet Engineering Task Force, creează cadrul de securitate pentru Internet Protocol (protocolul IP/IPSec asigură securitate la nivel de rețea și necesită suport pentru standardul IPSec doar de la dispozitivele care comunică între ele de ambele părți ale conexiunii Toate celelalte dispozitive situate între ele furnizează pur și simplu trafic de pachete IP.

Metoda de interacțiune între persoanele care utilizează Tehnologia IPSec, este de obicei definit prin termenul „asociere sigură” - Asociația de securitate (SA). O asociere sigură funcționează pe baza unui acord între părțile care folosesc IPSec pentru a proteja transmisă unui prieten informatii despre prieteni. Acest acord reglementează mai mulți parametri: adrese IP ale expeditorului și destinatarului, algoritmul criptografic, ordinea de schimb de chei, dimensiunile cheilor, durata de viață a cheii, algoritmul de autentificare.

IPSec este un set consistent de standarde deschise cu un nucleu care poate fi extins cu ușurință cu noi caracteristici și protocoale. Nucleul IPSec este format din trei protocoale:

· UN sau Authentication Header - antet de autentificare - garantează integritatea și autenticitatea datelor. Scopul principal al protocolului AH este acela că permite părții de recepție să se asigure că:

- pachetul a fost trimis de o parte cu care s-a stabilit o asociere sigură;

- conținutul pachetului nu a fost distorsionat în timpul transmiterii acestuia prin rețea;

- pachetul nu este un duplicat al unui pachet deja primit.

Primele două funcții sunt obligatorii pentru protocolul AH, iar ultima este selectată opțional la stabilirea unei asocieri. Pentru a îndeplini aceste funcții, protocolul AH utilizează un antet special. Structura sa este considerată conform următoarei scheme:

- Următorul câmp de antet indică codul protocolului de nivel superior, adică protocolul al cărui mesaj se află în câmpul de date al pachetului IP.

- Câmpul pentru lungimea sarcinii utile conține lungimea antetului AH.

- Indexul parametrilor de securitate (SPI) este utilizat pentru a asocia un pachet cu asocierea de securitate intenționată.

- Câmpul Număr de secvență (SN) indică numărul de secvență al pachetului și este utilizat pentru a proteja împotriva falsificării (atunci când o terță parte încearcă să refolosească pachetele securizate interceptate trimise de expeditorul real autentificat).

- Câmpul de date de autentificare, care conține așa-numita valoare de verificare a integrității (ICV), este utilizat pentru autentificarea și verificarea integrității pachetului. Această valoare, numită și digest, este calculată folosind una dintre cele două funcții ireversibile din punct de vedere computațional MD5 sau SAH-1 care sunt cerute de protocolul AH, dar poate fi utilizată orice altă funcție.

· ESP sau Încapsulating Security Payload- încapsularea datelor criptate - criptează datele transmise, asigurând confidențialitatea, poate menține și autentificarea și integritatea datelor;

Protocolul ESP rezolvă două grupuri de probleme.

- Prima include sarcini similare cu cele ale protocolului AH - asigurarea autentificării și integrității datelor pe baza rezumatului,

- Al doilea este datele transmise prin criptarea lor de la vizualizare neautorizată.

Antetul este împărțit în două părți, separate printr-un câmp de date.

- Prima parte, numită antetul ESP în sine, este formată din două câmpuri (SPI și SN), al căror scop este similar cu câmpurile cu același nume din protocolul AH și este plasat înaintea câmpului de date.

- Câmpurile de serviciu de protocol ESP rămase, numite trailer ESP, sunt situate la sfârșitul pachetului.

Cele două câmpuri de trailer - antetul următor și datele de autentificare - sunt similare cu câmpurile antetului AH. Câmpul Date de autentificare este absent dacă se ia decizia de a nu folosi capacitățile de integritate ale protocolului ESP la stabilirea unei asocieri sigure. Pe lângă aceste câmpuri, remorca conține două câmpuri suplimentare - umplere și lungime de umplere.

Protocoalele AH și ESP pot proteja datele în două moduri:

- în transport - transmisia se realizează cu anteturi IP originale;

- într-un tunel - pachetul original este plasat într-un nou pachet IP și transmisia se realizează cu anteturi noi.

Utilizarea unui mod sau altuia depinde de cerințele pentru protecția datelor, precum și de rolul jucat în rețea de nodul care încheie canalul securizat. Astfel, un nod poate fi o gazdă (nod final) sau o poartă (nod intermediar).

În consecință, există trei scheme pentru utilizarea protocolului IPSec:

- gazdă-gazdă;

- gateway-gateway;

- poarta gazdă.

Capacitățile protocoalelor AH și ESP se suprapun parțial: protocolul AH este responsabil doar pentru asigurarea integrității și autentificarea datelor, protocolul ESP poate cripta datele și, în plus, poate îndeplini funcțiile protocolului AH (într-o formă redusă). ). Un ESP poate suporta funcții de criptare și autentificare/integritate în orice combinație, adică fie întregul grup de funcții, numai autentificare/integritate, fie numai criptare.

· IKE sau Internet Key Exchange - Internet Key Exchange - rezolvă sarcina auxiliară de a furniza automat punctelor terminale ale unui canal securizat cheile secrete necesare funcționării protocoalelor de autentificare și criptare a datelor.

2.3 Stratul de transport

Stratul de transport utilizează protocolul SSL/TLS sau Secure Socket Layer/Transport Layer Security, care implementează criptarea și autentificarea între straturile de transport ale receptorului și ale transmițătorului. SSL/TLS poate fi folosit pentru a securiza traficul TCP, dar nu poate fi folosit pentru a securiza traficul UDP. Pentru a opera un VPN bazat pe SSL/TLS, nu este nevoie să implementați software special, deoarece fiecare browser și client de e-mail este echipat cu aceste protocoale. Datorită faptului că SSL/TLS este implementat la nivelul transportului, se stabilește o conexiune securizată „end-to-end”.

Protocolul TLS se bazează pe protocolul Netscape SSL versiunea 3.0 și constă din două părți - Protocolul de înregistrare TLS și Protocolul TLS Handshake. Diferențele dintre SSL 3.0 și TLS 1.0 sunt minore.

SSL/TLS include trei faze principale:

- Dialog între părți, al cărui scop este selectarea unui algoritm de criptare;

- Schimb de chei bazat pe criptosisteme cu chei publice sau autentificare bazată pe certificate;

- Transfer de date criptate folosind algoritmi simetrici criptare.

2.4 Implementare VPN: IPSec sau SSL/TLS?

Managerii departamentelor IT se confruntă adesea cu întrebarea: ce protocol să aleagă pentru construirea unei rețele VPN corporative? Răspunsul nu este evident, deoarece fiecare abordare are atât argumente pro, cât și dezavantaje. Vom încerca să conducem și să identificăm când este necesar să folosim IPSec și când SSL/TLS. După cum se poate observa din analiza caracteristicilor acestor protocoale, acestea nu sunt interschimbabile și pot funcționa atât separat, cât și în paralel, definind caracteristici funcționale fiecare dintre VPN-urile implementate.

Alegerea protocolului pentru construirea unei rețele VPN corporative se poate face în funcție de următoarele criterii:

· Tipul de acces necesar pentru utilizatorii VPN.

- Conexiune complet funcțională, permanentă la rețeaua corporativă. Alegerea recomandată este protocolul IPSec.

- Conexiunea temporară, de exemplu, a unui utilizator mobil sau a unui utilizator care utilizează un computer public, pentru a avea acces la anumite servicii, de exemplu, e-mail sau bază de date. Alegerea recomandată este protocolul SSL/TLS, care vă permite să organizați un VPN pentru fiecare serviciu individual.

· Dacă utilizatorul este angajat al companiei.

- Dacă utilizatorul este angajat al unei companii, dispozitivul pe care îl folosește pentru a accesa rețeaua corporativă prin VPN IPSec poate fi configurat într-un mod specific.

- Dacă utilizatorul nu este angajat al companiei la care este accesată rețeaua corporativă, se recomandă utilizarea SSL/TLS. Acest lucru va limita accesul oaspeților numai la anumite servicii.

· Care este nivelul de securitate al rețelei corporative.

- Înalt. Alegerea recomandată este protocolul IPSec. Într-adevăr, nivelul de securitate oferit de IPSec este mult mai mare decât cel oferit de protocolul SSL/TLS datorită utilizării software-ului configurabil pe partea utilizatorului și a unui gateway de securitate pe partea rețelei corporative.

- In medie. Alegerea recomandată este protocolul SSL/TLS, care permite accesul de pe orice terminal.

· Nivelul de securitate al datelor transmise de utilizator.

- Înalt, de exemplu, managementul companiei. Alegerea recomandată este protocolul IPSec.

- Mediu, de exemplu, partener. Alegerea recomandată este protocolul SSL/TLS.

În funcție de serviciu - de la mediu la mare. Alegerea recomandată este o combinație a protocoalelor IPSec (pentru serviciile care necesită un nivel ridicat de securitate) și SSL/TLS (pentru servicii care necesită un nivel mediu de securitate).

· Ce este mai important, implementarea VPN rapidă sau scalabilitatea viitoare a soluției.

- Implementați rapid o rețea VPN la costuri minime. Alegerea recomandată este protocolul SSL/TLS. În acest caz, nu este nevoie să implementați software special din partea utilizatorului, ca în cazul IPSec.

- Scalabilitatea rețelei VPN - adăugarea accesului la diverse servicii. Alegerea recomandată este protocolul IPSec, care permite accesul la toate serviciile și resursele rețelei corporative.

- Implementare rapidă și scalabilitate. Alegerea recomandată este o combinație de IPSec și SSL/TLS: utilizați SSL/TLS în primul pas pentru a accesa servicii necesare urmată de introducerea IPSec.

3. Metode de implementare a rețelelor VPN

O rețea privată virtuală se bazează pe trei metode de implementare:

· Tunele;

· Criptare;

· Autentificare.

3.1 Tunele

Tunnelarea asigură transferul de date între două puncte - capetele tunelului - în așa fel încât întreaga infrastructură de rețea aflată între ele să fie ascunsă de sursa și receptorul datelor.

Mijlocul de transport al tunelului, ca un feribot, preia pachete din protocolul de rețea folosit la intrarea în tunel și le livrează neschimbate la ieșire. Construirea unui tunel este suficientă pentru a conecta două noduri de rețea, astfel încât, din punctul de vedere al software-ului care rulează pe ele, acestea să pară conectate la aceeași rețea (locală). Totuși, nu trebuie să uităm că de fapt „feribul” cu date trece prin multe nodurile intermediare(routere) unei rețele publice deschise.

Această stare de fapt pune două probleme. Primul este că informațiile transmise prin tunel pot fi interceptate de atacatori. Dacă este confidențial (numere de card bancar, situații financiare, informații personale), atunci amenințarea compromiterii sale este destul de reală, ceea ce în sine este neplăcut. Și mai rău, atacatorii au capacitatea de a modifica datele transmise prin tunel, astfel încât destinatarul să nu poată verifica autenticitatea acestora. Consecințele pot fi cele mai grave. Ținând cont de cele de mai sus, ajungem la concluzia că tunelul în forma sa pură este potrivit doar pentru anumite tipuri de jocuri pe computer în rețea și nu poate pretinde că este folosit mai în serios. Ambele probleme sunt rezolvate mijloace moderne protecția informațiilor criptografice. Pentru a preveni modificarea neautorizată a pachetului de date pe măsură ce acesta trece prin tunel, se utilizează metoda semnăturii digitale electronice (). Esența metodei este că fiecare pachet transmis este furnizat cu un bloc suplimentar de informații, care este generat în conformitate cu un algoritm criptografic asimetric și este unic pentru conținutul pachetului și cheie secreta Semnătura digitală a expeditorului. Acest bloc de informații este semnătura digitală a coletului și permite ca datele să fie autentificate de către destinatar, care cunoaște cheia publică a semnăturii digitale a expeditorului. Protecția datelor transmise prin tunel împotriva vizualizării neautorizate se realizează prin utilizarea unor algoritmi puternici de criptare.

3.2 Autentificare

Securitatea este funcția principală a unui VPN. Toate datele de la computerele client trec prin Internet către serverul VPN. Un astfel de server poate fi situat la o distanță mare de computerul client, iar datele pe drumul către rețeaua organizației trec prin echipamentele multor furnizori. Cum pot să mă asigur că datele nu au fost citite sau modificate? În acest scop folosesc diverse metode autentificare și criptare.

PPTP poate folosi oricare dintre protocoalele utilizate pentru PPP pentru a autentifica utilizatorii

- EAP sau Extensible Authentication Protocol;

- Protocolul de autentificare MSCHAP sau Microsoft Challenge Handshake (versiunile 1 și 2);

- CHAP sau Protocolul de autentificare prin strângere de mână Challenge;

- Protocolul de autentificare prin parolă SPAP sau Shiva;

- PAP sau Protocolul de autentificare cu parolă.

Cele mai bune protocoale sunt MSCHAP versiunea 2 și Transport Layer Security (EAP-TLS), deoarece oferă autentificare reciprocă, de exemplu. Serverul VPN și clientul se identifică reciproc. În toate celelalte protocoale, doar serverul autentifică clienții.

Deși PPTP oferă un grad suficient de securitate, L2TP prin IPSec este mai fiabil. L2TP prin IPSec oferă autentificare la nivel de utilizator și computer și, de asemenea, realizează autentificare și criptare a datelor.

Autentificarea se realizează fie printr-un test deschis (parolă cu text clar), fie printr-o schemă de provocare/răspuns. Totul este clar cu textul direct. Clientul trimite serverului o parolă. Serverul compară acest lucru cu standardul și fie refuză accesul, fie spune „bun venit”. Deschideți autentificarea practic nu se întâmplă niciodată.

Schema cerere/răspuns este mult mai avansată. ÎN vedere generala arata cam asa:

- clientul trimite serverului o cerere de autentificare;

- serverul returnează un răspuns aleator (provocare);

- clientul ia un hash din parola sa (un hash este rezultatul unei funcții hash care convertește o matrice de date de intrare de lungime arbitrară într-un șir de biți de ieșire de lungime fixă), criptează răspunsul cu acesta și îl transmite serverului;

- serverul face același lucru, comparând rezultatul primit cu răspunsul clientului;

- dacă răspunsul criptat se potrivește, autentificarea este considerată reușită;

În primul pas de autentificare a clienților și serverelor VPN, L2TP prin IPSec utilizează certificate locale obținute de la o autoritate de certificare. Clientul și serverul schimbă certificate și creează o conexiune securizată ESP SA (asociație de securitate). După ce L2TP (peste IPSec) finalizează procesul de autentificare a computerului, se realizează autentificarea la nivel de utilizator. Pentru autentificare, puteți utiliza orice protocol, chiar și PAP, care transmite numele de utilizator și parola în text clar. Acest lucru este destul de sigur, deoarece L2TP prin IPSec criptează întreaga sesiune. Cu toate acestea, efectuarea autentificării utilizatorului folosind MSCHAP, care utilizează diferite chei de criptare pentru a autentifica computerul și utilizatorul, poate îmbunătăți securitatea.

3.3. Criptare

Criptarea PPTP asigură că nimeni nu vă poate accesa datele în timp ce acestea sunt trimise prin Internet. În prezent, există două metode de criptare acceptate:

- MPPE sau Microsoft Point-to-Point Encryption este compatibil doar cu MSCHAP (versiunile 1 și 2);

- EAP-TLS poate selecta automat lungimea cheii de criptare atunci când negociază parametrii între client și server.

MPPE acceptă chei cu lungimi de 40, 56 sau 128 de biți. Sistemele de operare Windows mai vechi acceptă criptarea cu o lungime a cheii de numai 40 de biți, deci mixte Mediul Windows trebuie selectată lungimea minimă a tastei.

PPTP modifică valoarea cheii de criptare după fiecare pachet primit. Protocolul MMPE a fost conceput pentru legăturile de comunicație punct la punct în care pachetele sunt transmise secvenţial și există foarte puţine pierderi de date. În această situație, valoarea cheii pentru următorul pachet depinde de rezultatele decriptării pachetului anterior. Atunci când se construiesc rețele virtuale prin rețele publice, aceste condiții nu pot fi îndeplinite, deoarece pachetele de date ajung adesea la destinatar într-o secvență diferită de cea în care au fost trimise. Prin urmare, PPTP utilizează numere de secvență de pachete pentru a schimba cheia de criptare. Acest lucru permite decriptarea să fie efectuată indiferent de pachetele primite anterioare.

Ambele protocoale sunt implementate atât în Microsoft Windows, cât și în afara acestuia (de exemplu, în BSD), algoritmii de operare VPN pot diferi semnificativ.

Astfel, combinația „tunel + autentificare + criptare” vă permite să transferați date între două puncte printr-o rețea publică, simulând funcționarea unei rețele private (locale). Cu alte cuvinte, instrumentele luate în considerare vă permit să construiți o rețea privată virtuală.

Un efect suplimentar plăcut al unei conexiuni VPN este posibilitatea (și chiar necesitatea) utilizării sistemului de adresare adoptat în rețeaua locală.

Implementarea unei rețele private virtuale în practică arată astfel: În local rețea de calculatoare Un server VPN este instalat la biroul companiei. Utilizatorul de la distanță (sau routerul, dacă conectează două birouri) care utilizează software-ul client VPN inițiază procedura de conectare cu serverul. Are loc autentificarea utilizatorului - prima fază a stabilirii unei conexiuni VPN. Dacă autoritatea este confirmată, începe a doua fază - detaliile de asigurare a securității conexiunii sunt convenite între client și server. După aceasta, se organizează o conexiune VPN, asigurând schimbul de informații între client și server în forma în care fiecare pachet de date trece prin proceduri de criptare/decriptare și verificare a integrității - autentificarea datelor.

Principala problemă a rețelelor VPN este lipsa standardelor stabilite pentru autentificare și schimbul de informații criptate. Aceste standarde sunt încă în curs de dezvoltare și, prin urmare, produsele de la diferiți producători nu pot stabili conexiuni VPN și nu pot schimba automat cheile. Această problemă face ca adoptarea VPN să încetinească, deoarece este dificil de forțat diverse firme utilizați produsele unui producător și, prin urmare, procesul de combinare a rețelelor companiilor partenere în așa-numitele rețele extranet este dificil.

Avantajele tehnologiei VPN sunt că accesul la distanță este organizat nu printr-o linie telefonică, ci prin Internet, care este mult mai ieftin și mai bun. Dezavantajul tehnologiei VPN este că instrumentele de construire VPN nu sunt mijloace cu drepturi depline de detectare și blocare a atacurilor. Acestea pot preveni o serie de acțiuni neautorizate, dar nu toate posibilitățile care pot fi folosite pentru a pătrunde într-o rețea corporativă. Dar, în ciuda tuturor acestor lucruri, tehnologia VPN are perspective de dezvoltare ulterioară.

La ce ne putem aștepta în ceea ce privește dezvoltarea tehnologiei VPN în viitor? Fără îndoială, acesta va fi dezvoltat și aprobat standard unic construirea unor rețele similare. Cel mai probabil, baza acestui standard va fi protocolul IPSec deja dovedit. În continuare, producătorii se vor concentra pe îmbunătățirea performanței produselor lor și pe crearea unor instrumente de management VPN ușor de utilizat. Cel mai probabil, dezvoltarea instrumentelor de construire VPN va merge în direcția VPN-urilor bazate pe router, deoarece această soluție combină performanțe destul de ridicate, integrarea VPN și rutare într-un singur dispozitiv. Totuși, va exista și dezvoltare solutii low cost Pentru organizatii mici. În concluzie, trebuie spus că, în ciuda faptului că tehnologia VPN este încă foarte tânără, are un viitor mare în față.

Lasă comentariul tău!

Instrucțiuni

Faceți clic pe meniul Start și selectați Panou de control. Găsiți secțiunea „Rețea și Internet”. Pentru a organiza o conexiune VPN, trebuie să lansați programul de completare Centru de rețea și partajare. acces partajat" De asemenea, puteți să faceți clic pe pictograma de rețea din tavă și să selectați o comandă similară. Continuați să creați o nouă conexiune sau o rețea, observând că trebuie să vă conectați la desktop. Faceți clic pe „Următorul”. Vi se va solicita să utilizați conexiunea existentă. Bifați caseta „Nu, creați o nouă conexiune” și treceți la pasul următor al setărilor.

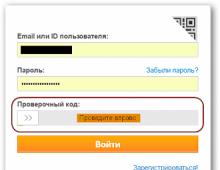

Selectați „Utilizați conexiunea mea la internet” pentru a configura o conexiune VPN. Lăsați deoparte promptul de setări Internet care apare înainte de a continua. Va apărea o fereastră în care trebuie să specificați adresa serverului VPN conform acordului și să veniți cu un nume pentru conexiune, care va fi afișat în Centrul de rețea și partajare. Bifați caseta de selectare „Nu vă conectați acum”, altfel computerul va încerca să stabilească o conexiune imediat după configurare. Bifați Utilizați cardul inteligent dacă gazda VPN la distanță autentifică conexiunea folosind un card inteligent. Faceți clic pe Următorul.

Introduceți numele de utilizator, parola și domeniul, conform cărora obțineți acces la rețeaua de la distanță. Faceți clic pe butonul „Creați” și așteptați până când conexiunea VPN este configurată. Acum trebuie să stabiliți o conexiune la internet. Pentru a face acest lucru, faceți clic pe pictograma de rețea din tavă și începeți să setați proprietățile conexiunii create.

Deschideți fila Securitate. Setați „Tip VPN” la „Automat” și „Criptare datelor” la „Opțional”. Bifați „Permiteți următoarele protocoale” și selectați protocoalele CHAP și MS-CHAP. Accesați fila „Rețea” și lăsați o bifă numai lângă „Internet Protocol Version 4”. Faceți clic pe butonul „Ok” și conectați conexiunea VPN.

Orice VPN net prevede prezența unui server specific care va asigura comunicarea calculatoare din rețeași alte dispozitive. În același timp, oferă unora dintre ei (sau tuturor) acces la o rețea externă, de exemplu, Internetul.

Vei avea nevoie

- - cablu de rețea;

- - Card LAN.

Instrucțiuni

Cel mai exemplu simplu O rețea VPN poate servi pentru a crea o rețea locală între, fiecare dintre acestea va avea acces la Internet. Desigur, un singur computer va avea o conexiune directă la serverul furnizorului. Selectați acest computer.

Instalați un adaptor de rețea suplimentar în el, care va fi conectat la al doilea computer. Folosind un cablu de rețea de lungimea necesară, conectați plăcile de rețea a două computere una la alta. Conectați cablul furnizorului la un alt adaptor de rețea de pe computerul principal.

Configurați-vă conexiunea la internet. Aceasta poate fi o conexiune LAN sau DSL. În acest caz, nu contează deloc. După ce ați finalizat crearea și configurarea noii conexiuni, accesați proprietățile acesteia.

Deschideți meniul „Acces” în fereastra care apare. Permiteți tuturor computerelor care fac parte dintr-o anumită rețea locală să utilizeze această conexiune la internet. Specifica net, format din cele două computere ale tale.

Recent, în lumea telecomunicațiilor a crescut interesul pentru rețele private virtuale (Rețea privată virtuală - VPN). Acest lucru se datorează necesității de a reduce costurile de întreținere a rețelelor corporative prin conectarea mai ieftină a birourilor de la distanță și a utilizatorilor la distanță prin Internet. Într-adevăr, când comparăm costul serviciilor pentru conectarea mai multor rețele prin Internet, de exemplu, cu rețele Frame Relay, puteți observa o diferență semnificativă de cost. Cu toate acestea, trebuie menționat că la conectarea rețelelor prin Internet se pune imediat problema securității transmisiei de date, așa că a devenit necesară crearea unor mecanisme care să asigure confidențialitatea și integritatea informațiilor transmise. Rețelele construite pe baza unor astfel de mecanisme se numesc VPN.

În plus, de foarte multe ori o persoană modernă, care își dezvoltă afacerea, trebuie să călătorească mult. Acestea ar putea fi excursii în colțuri îndepărtate ale țării noastre sau în țări străine. Adesea, oamenii au nevoie de acces la informațiile lor stocate pe computerul de acasă sau al companiei. Această problemă poate fi rezolvată prin organizarea accesului de la distanță la acesta folosind un modem și o linie telefonică. Utilizarea unei linii telefonice are propriile sale caracteristici. Dezavantajele acestei soluții sunt că apelul din altă țară costă foarte mulți bani. Există o altă soluție numită VPN. Avantajele tehnologiei VPN sunt că accesul la distanță este organizat nu printr-o linie telefonică, ci prin Internet, care este mult mai ieftin și mai bun. După părerea mea, tehnologia

VPN-ul are potențialul de a deveni răspândit în întreaga lume.

1. Concept și clasificare Rețele VPN, construcția lor

1.1 Ce este un VPN

VPN(Engleză) Virtual Privat Reţea– rețea privată virtuală) este o rețea logică creată deasupra unei alte rețele, cum ar fi Internetul. În ciuda faptului că comunicațiile sunt efectuate prin rețele publice folosind protocoale nesigure, criptarea creează canale de schimb de informații care sunt închise pentru cei din afară. VPN vă permite să combinați, de exemplu, mai multe birouri ale unei organizații într-o singură rețea folosind canale necontrolate pentru comunicarea între ele.

În esență, un VPN are multe dintre aceleași proprietăți ca o linie închiriată, dar este implementat într-o rețea publică, cum ar fi Internetul. Cu tehnica tunelului, pachetele de date sunt difuzate prin rețeaua publică ca și cum ar fi o conexiune normală punct la punct. Se stabilește un fel de tunel între fiecare pereche emițător-receptor de date - o conexiune logică securizată care permite ca datele dintr-un protocol să fie încapsulate în pachete ale altuia. Principalele componente ale tunelului sunt:

· initiator

· rețea direcționată;

· comutator de tunel;

· unul sau mai multe terminatoare de tunel.

Principiul funcționării VPN în sine nu contrazice tehnologiile și protocoalele de bază ale rețelei. De exemplu, când se stabilește o conexiune de acces la distanță, clientul trimite un flux de pachete standard de protocol PPP către server. În cazul organizării de linii virtuale închiriate între rețelele locale, routerele acestora schimbă și pachete PPP. Cu toate acestea, un aspect fundamental nou este transmiterea pachetelor printr-un tunel securizat organizat într-o rețea publică.

Tunnelarea vă permite să organizați transmiterea pachetelor din acestea

protocol într-un mediu logic folosind un alt protocol. Ca urmare, devine posibilă rezolvarea problemelor de interacțiune între mai multe tipuri diferite de rețele, începând cu necesitatea asigurării integrității și confidențialității datelor transmise și terminând cu depășirea neconcordanțelor din protocoalele externe sau schemele de adresare.

Infrastructura de rețea existentă a unei corporații poate fi pregătită pentru utilizarea VPN folosind software sau hardware. Configurarea unei rețele private virtuale poate fi comparată cu așezarea unui cablu într-o rețea globală. De obicei, o conexiune directă între un utilizator de la distanță și un dispozitiv terminal de tunel este stabilită folosind protocolul PPP.

Cea mai comună metodă de creare a tunelurilor VPN este încapsularea protocoalelor de rețea (IP, IPX, AppleTalk etc.) în PPP și apoi încapsularea pachetelor rezultate într-un protocol de tunel. De obicei, acesta din urmă este IP sau (mult mai rar) ATM și Frame Relay. Această abordare se numește tunel de nivel al doilea, deoarece „pasagerul” aici este protocolul de nivel al doilea.

O abordare alternativă este încapsularea pachetelor de protocol de rețea direct într-un protocol de tunel (cum ar fi VTP), numit tunelizare Layer 3.

Indiferent ce protocoale sunt folosite sau ce scopuri

urmarit la organizarea unui tunel ramane tehnica de baza

practic neschimbat. În mod obișnuit, un protocol este utilizat pentru a stabili o conexiune cu un nod la distanță, iar altul este utilizat pentru a încapsula date și informații de serviciu pentru transmiterea prin tunel.

1.2 Clasificarea rețelelor VPN

Soluțiile VPN pot fi clasificate în funcție de mai mulți parametri principali:

1. După tipul de mediu utilizat:

· Protejat VPN retelelor. Cea mai comună versiune a rețelelor private private. Cu ajutorul acestuia, este posibil să se creeze o subrețea fiabilă și sigură bazată pe o rețea nesigură, de obicei Internet. Exemple de VPN-uri securizate sunt: IPSec, OpenVPN și PPTP.

· De încredere VPN retelelor. Ele sunt utilizate în cazurile în care mediul de transmisie poate fi considerat fiabil și este necesară doar rezolvarea problemei creării unei subrețele virtuale în cadrul unei rețele mai mari. Problemele de securitate devin irelevante. Exemple de astfel de soluții VPN sunt: MPLS și L2TP. Ar fi mai corect să spunem că aceste protocoale schimbă sarcina de a oferi securitate altora, de exemplu L2TP, de regulă, este utilizat împreună cu IPSec.

2. După modalitatea de implementare :

· VPN rețele sub formă de software și hardware special. Implementarea unei rețele VPN se realizează folosind un set special de software și hardware. Această implementare oferă performanțe ridicate și, de regulă, un grad ridicat de securitate.

· VPN rețele sub forma unei soluții software. Ei folosesc un computer personal cu software special care oferă funcționalitate VPN.

· VPN rețele cu o soluție integrată. Funcționalitatea VPN este asigurată de un complex care rezolvă și problemele de filtrare a traficului de rețea, organizarea unui firewall și asigurarea calității serviciului.

3. După scop:

· VPN pentru intranet. Acestea sunt folosite pentru a uni mai multe ramuri distribuite ale unei organizații într-o singură rețea securizată, schimbând date prin canale de comunicare deschise.

· VPN cu acces la distanță. Acestea sunt folosite pentru a crea un canal securizat între un segment de rețea corporativă (birou central sau sucursală) și un singur utilizator care, lucrând acasă, se conectează la resurse corporative de pe un computer de acasă sau, în timpul unei călătorii de afaceri, se conectează la resursele corporative folosind un laptop.

· VPN extranet. Folosit pentru rețelele la care utilizatorii „externi” (de exemplu, clienții sau clienții) se conectează. Nivelul de încredere în ei este mult mai scăzut decât în angajații companiei, așa că este necesar să se asigure „linii” speciale de protecție care să împiedice sau să limiteze accesul acestora din urmă la informații deosebit de valoroase, confidențiale.

4. După tipul de protocol:

Există implementări de rețele private virtuale sub TCP/IP, IPXȘi AppleTalk. Dar astăzi există o tendință spre o tranziție universală la protocol TCP/IP, iar marea majoritate a soluțiilor VPN îl acceptă.

5. După nivelul protocolului de rețea:

Prin stratul de protocol de rețea bazat pe comparație cu straturile modelului de rețea de referință ISO/OSI.

1.3. Construirea unui VPN

Există diferite opțiuni pentru construirea unui VPN. Atunci când alegeți o soluție, trebuie să luați în considerare factorii de performanță ai constructorilor VPN. De exemplu, dacă un router rulează deja la limita puterii procesorului său, atunci adăugarea de tuneluri VPN și aplicarea de criptare/decriptare a informațiilor poate opri întreaga rețea din cauza faptului că routerul nu va putea face față unui trafic simplu, darămite un VPN. Experiența arată că cel mai bine este să folosiți echipamente specializate pentru a construi un VPN, dar dacă există o limitare a fondurilor, atunci puteți acorda atenție unei soluții pur software. Să ne uităm la câteva opțiuni pentru construirea unui VPN.

· VPN bazat pe firewall

Majoritatea furnizorilor de firewall acceptă tunelarea și criptarea datelor. Toate astfel de produse se bazează pe faptul că traficul care trece prin firewall este criptat. Un modul de criptare este adăugat la software-ul firewall în sine. Dezavantajul acestei metode este că performanța depinde de hardware-ul pe care rulează firewall-ul. Când utilizați firewall-uri bazate pe PC, trebuie să vă amintiți că o astfel de soluție poate fi utilizată numai pentru rețele mici cu o cantitate mică de informații transferate.

Un exemplu de VPN bazat pe firewall este FireWall-1 de la Check Point Software Technologies. FairWall-1 folosește o abordare standard bazată pe IPSec pentru a construi un VPN. Traficul care intră în firewall este decriptat și se aplică regulile standard de control al accesului. FireWall-1 rulează sub sistemele de operare Solaris și Windows NT 4.0.

· VPN bazat pe router

O altă modalitate de a construi un VPN este utilizarea routerelor pentru a crea canale securizate. Deoarece toate informațiile care provin din rețeaua locală trec prin router, este recomandabil să atribuiți sarcini de criptare acestui router.