Microsoft Forefront TMG – instalarea și configurarea clientului Forefront TMG. Instalarea Microsoft Forefront Threat Management Gateway într-un mediu virtual Microsoft Hyper-V

Vom instala versiunea TMG a firewall-ului pe mașina virtuală (TMG este instalat doar pe un server cu Windows Server și doar pe 64 de biți...), iar această mașină virtuală va fi echipată cu două interfețe de rețea:

O interfață externă care este conectată printr-o punte la o rețea de producție care oferă acces la Internet (tip Network Bridge) și

Interfață internă care oferă conexiune numai cu ceilalți mașini virtuale(Tip de rețea internă).

Am discutat despre instalarea Windows Server într-o mașină virtuală în articol:

Avem nevoie și de o mașină virtuală cu un server DNS configurat (folosim Windows Server 2008 R2 cu un server DNS instalat)

și o interfață internă (tip de rețea internă).

După descărcarea fișierului, faceți dublu clic pe el pentru a deschide asistentul de instalare:

Așteptând să despacheteze:

După despachetarea fișierelor, veți vedea o pagină de bun venit:

Faceți clic pe „Executare instrument de pregătire” și se va deschide o fereastră:

Acceptăm acordul de licență:

Introduceți numele de utilizator și organizația dvs.:

Se va deschide fereastra de selecție a plăcii de rețea (selectați cardul rețeaua internă):

La sfârșitul vrăjitorului de instalare, în fereastra care se deschide, bifați caseta „rulați programul de management”:

Va apărea o pagină web de instalare reușită și fereastra Initial Setup Wizard:

În asistent, faceți clic pe „configurează parametrii rețelei” și se va deschide expertul de configurare a rețelei:

Indicăm card de retea retea interna:

Indicăm placa de rețea a rețelei externe (DNS 192.168.137.1 este setat în captură de ecran - acest lucru nu este corect, ar trebui să existe un singur server DNS în rețeaua internă, iar aici coloana serverului DNS ar trebui să fie goală):

Verificarea corectitudinii:

În expertul inițial de configurare care se deschide, faceți clic pe „Configurați parametrii sistemului”:

În vrăjitorul care se deschide, lăsați totul așa cum este pentru moment:

Aici setăm setările de actualizare:

Aici lăsăm totul în conformitate cu parametrii recomandați și facem clic pe Următorul. În această etapă, Microsoft ne oferă participarea la un program care a devenit deja familiar cu produsele acestui furnizor, ceea ce ajută la îmbunătățirea software-ului. Pentru a face acest lucru, unele date vor fi colectate de pe computerul nostru, cum ar fi informații despre configurația hardware și utilizarea Forefront TMG, colectarea datelor are loc anonim, așa că selectăm elementul recomandat nouă:

În pasul următor, ni se cere să selectăm nivelul de participare la programul Microsoft Raportare de telemetrie. Acest serviciu permite specialiștilor Microsoft să îmbunătățească tiparele de identificare a atacurilor, precum și să dezvolte soluții pentru a atenua consecințele amenințărilor, suntem de acord cu nivelul obișnuit de participare și facem clic pe Următorul:

Această acțiune completează expertul de configurare inițială:

Faceți clic pe Închidere și, prin urmare, lansați imediat Expertul de configurare a accesului web. Primul pas în acesta va fi opțiunea de a crea reguli care blochează categoriile minime recomandate de adrese URL:

În acest pas vom selecta acțiunea recomandată, adică. vor fi create reguli. Apoi, trebuie să alegeți ce categorii de site-uri web doriți să blocați accesul utilizatorilor. Dacă este necesar, puteți adăuga propriul grup de site-uri web pentru a le bloca, a modifica oricare dintre cele prestabilite, precum și abilitatea de a crea excepții:

După aceea, trecem la parametrii pentru verificarea traficului pentru malware. Desigur, selectăm acțiunea recomandată, astfel încât traficul nostru HTTP să fie filtrat de Forefront TMG.

Este important să rețineți opțiunea de a bloca transferul arhivelor protejate prin parolă. În astfel de arhive fișiere rău intenționate sau altul conținut inacceptabil pot fi transmise intenționat pentru a evita verificarea:

Următorul pas este să configurați acțiunea în raport cu traficul HTTPS - verificați sau nu, verificați certificatele sau nu:

Să trecem la setările de cache web pentru conținutul solicitat frecvent, care este folosit pentru a accelera accesul la site-uri web populare și pentru a optimiza costurile companiei pentru traficul web:

Activem această opțiune și indicăm spațiul pe disc și dimensiunea acestuia unde vor fi stocate datele din cache. Aceasta completează configurarea politicilor de acces web:

Verificăm totul:

Aceasta completează configurarea inițială.

Și Win7 Microsoft Corporation a anunțat o serie de soluții care vizează

pentru a consolida securitatea rețelelor și a serverelor. În locul numelor deja cunoscute și

tehnologii, au apărut nume complet noi pe scena IT. In articol

Să facem cunoștință cu scopul produselor din familia Forefront „Stirling” și în detaliu

hai sa sortam pachetul Forefront TMG, care a fost succesorul ISA Server 2006.

Sistem de securitate integrat Forefront „Stirling”.

Timp de aproape 9 ani, rețelele de calculatoare ale multor organizații au fost protejate constant de ISA

Server (Microsoft securitatea internetuluiși Acceleration Server). S-a pus temelia

chiar și în prima versiune, puține s-au schimbat în cea de-a treia versiune a ISA Server 2006:

filtrarea traficului la mai multe niveluri, Suport VPN, lucrând cu Active

Director, analiza vizitelor la resurse externe, IDS/IPS și așa mai departe. Desigur că nu,

produsul a evoluat: interfața a fost reproiectată semnificativ, nouă

funcții, dar de-a lungul timpului ideologia protecției rețelei s-a schimbat și, în consecință

administratorii au început să ceară mai mult decât ISA Server, care era de asemenea

Nu este compatibil cu noul sistem de operare server Win2k8/R2.

Rezultatul nu a întârziat să apară. La conferința RSA din 2008

Securitatea a fost introdusă ca succesor al ISA Server, care a primit un nou nume În frunte

Gateway de gestionare a amenințărilor (ForefrontTM G, Gateway de gestionare a amenințărilor).

Una dintre caracteristicile principale Forefront TMG a devenit colaborare Cu

alte produse noua platforma Forefront Protection Suite(cod

numele "Stirling"

www.microsoft.com/forefront/stirling), concepute pentru a fi cuprinzătoare

protecția și gestionarea centralizată a parametrilor de securitate corporativă

rețele, servere și stații de lucru. În prezent include:

- Forefront Client Security(FCS, anterior Microsoft Client Protection)

— oferă protecție pentru servere și stații de lucru împotriva diferitelor tipuri de amenințări;

viruși, spyware, rootkit-uri și alte coduri rău intenționate cu capacitatea

management și raportare centralizate simple. FCS se integrează cu

infrastructura software existentă și completează alte tehnologii

Securitate Microsoft; - În frunte Securitate pentru Exchange Server(fost Microsoft Antigen pentru

Exchange, denumit în continuare Forefront Protection 2010 pentru Exchange Server) -

vă protejează mediul de mesagerie Exchange Server de viruși, viermi, spam și

conținut neadecvat, în aceste scopuri include mai multe

motoare antivirus; - Forefront Online Security pentru Exchange(FOSE) - este bazat pe cloud

varianta paragrafului anterior, adică FOSE este furnizat ca serviciu,

permițându-vă să protejați e-mailul companiei dvs. și să reduceți costurile

continutul serverului. Se integrează cu Director activși Exchange Server totuși

puteți folosi orice alt server ca server de e-mail; - Forefront Security pentru Office Communications Server- oferă

protectia sistemului mesaje instant furnizate de acest server, verificând

trafic cu mai multe antivirusuri și blocarea mesajelor cu suspecte

conţinut; - Forefront Security pentru SharePoint t (fost Antigen pentru SharePoint, în

(denumită în continuare Forefront Protection pentru SharePoint) - protectie antivirus spații de depozitare

documente (în timp real și în program), implementate folosind

Serviciul SharePoint, aplicarea politicilor companiei la conținut, tipuri și

extensii de fișiere; - Forefront Unified Access Gateway(UAG, fost Intelligent

Application Gateway - IAG 2007) - gateway de acces la distanță (de intrare) (nu

protecție) la aplicații, permițându-vă să controlați și să gestionați accesul la

servicii de rețea„din exterior”, printr-un singur punct de intrare; - Manager de identitate forefront(FIM, fost Identity Lifecycle Manager)

— platformă îmbunătățită de gestionare a identității activată

bază de servicii web care utilizează instrumente flexibile de delegare

permisiuni bazate pe politici, care în cele din urmă îmbunătățește securitatea și

gestionabilitatea mediilor corporative; - Forefront Threat Management Gateway(personajul principal al articolului nostru) -

protecție împotriva amenințărilor de pe Internet, filtrarea traficului, IDS/IPS, filtrarea conținutului.

Anterior, Microsoft oferea mai multe produse disparate, fiecare dintre ele

și-a apărat site-ul, avea propria lui consolă de management și sistem de raportare. Astfel de

Sistemele de protecție nu se scalează bine și sunt incomod de gestionat. Astăzi în schimb

aceasta este oferită specialiștilor soluție cuprinzătoare, care lucrează cu generalul

baza de date de setări, informații despre amenințări, este gestionată dintr-o singură consolă și care

poate fi adaptat cu ușurință la nevoi specifice.

Caracteristici de avangardă TMG

Componenta principală Forefront TMG(la momentul scrierii acestui articol era

2010 Release Candidate disponibil) este un firewall care

controlează traficul de intrare și de ieșire în conformitate cu stabilite

politicieni. Această componentă a fost „moștenită” de la ISA Server. Printre noile produse

putem observa un suport NAT îmbunătățit (de exemplu, acum nu există probleme în caz

dacă interfața externă are mai multe adrese IP), funcție de management

canale de rezervă de Internet (redundanță ISP, numai pentru traficul de ieșire),

apariția în setări firewall Filele VoIP unde este configurată protecția

și suport pentru serviciul VoIP (VoIP traversal).

Funcția IDS/IPS este realizată de componentă Sistem de inspecție a rețelei(NIS,

Serviciul de verificare a rețelei), principala diferență față de soluțiile similare este

control asupra încercărilor de exploatare a vulnerabilităților cunoscute găsite în

sisteme protejate, mai degrabă decât căutarea semnăturilor de exploatare. Această abordare permite

închideți decalajul în timpul perioadei de descoperire a vulnerabilității înainte de lansarea unui patch care o elimină.

Baza NIS este GAPA (Generic Application-Level Protocol Analyzer),

oferind căutare rapidă a datelor la nivel scăzut. Pe lângă analiza semnăturii,

NIS conține un analizor comportamental (Security Assessment and response, SAS),

capabil să detecteze intruziunile pe baza comportamentului (Behavioral Intrusion

Detectare).

Capacitatea de a oferi acces securizat nu a dispărut

la resursele Internet și controlul traficului (Web Client Protection). Aici

Remarcăm apariția protocolului SSTP (Secure Socket Tunneling Protocol,

Citiți mai multe despre el în articolul „ „), suport pentru care a fost implementat pentru prima dată în Vista

SP1 și Win2k8.

TMG verifică HTTP și HTTPS (ceea ce nu era cazul anterior, ci TMG

acționează ca intermediar) trafic pentru prezența malware-ului, folosindu-le

aceleași mecanisme de protecție ca Forefront Client Security și Windows Defender.

Administratorul poate specifica noduri pentru care scanarea nu trebuie efectuată,

dimensiunea maximă a fișierului descărcat, dacă este depășită, descărcarea va fi

tipuri de fișiere blocate, permise. Un alt element nou în această secțiune este

Capacitatea de filtrare a adreselor URL, care face posibilă controlul accesului la

resurse web specifice bazate pe 80 de categorii. Lista posibilelor

categoriile și compoziția acestora este actualizată dinamic prin abonament.

TMG are un proxy SMTP integrat care oferă funcții de protecție împotriva

viruși, spam și alte amenințări distribuite prin e-mail. Mai mult, poștală

traficul poate fi scanat de până la 5 programe, majoritatea funcțiilor de filtrare

implementat prin integrarea cu Exchange Server 2007 Edge. În politici (E-mail

politică) administratorul poate seta extensii, șabloane de nume, tipuri MIME

fișiere care vor fi blocate în timpul transferului. TMG poate vizualiza, de asemenea

mesaje pentru prezența anumitor fraze în mesajele de intrare și de ieșire, apoi

Pe baza politicilor, astfel de scrisori pot fi șterse cu o notificare trimisă

admin.

TMG acceptă Win2k8R2, se poate integra cu Exchange 2007

SP1 sau viitorul Exchange 2010. Primele versiuni de TMG nu au putut fi implementate în

grup de lucru (numai într-un mediu de domeniu), care a redus domeniul de aplicare

produs. Acum o astfel de posibilitate există, deși în acest caz va fi necesară

petrece ceva timp pe configurare eficientă baza de date locală SAM (Security

Manager de conturi). În modul grup de lucru, autentificarea este posibilă folosind

Server RADIUS sau SecurID.

Permiteți-mi să enumăr câteva puncte importante cu privire la IPv6

Lucruri de luat în considerare la implementarea TMG:

Tot traficul IPv6 va fi blocat;

Protocolul ISATAP (Intra-Site Automatic Tunnel Addressing).

Protocol) și interfața 6to4, care încapsulează pachetele IPv6 în IPv4

dezactivat;

la repornire, doar „A” va fi actualizat înregistrare DNS Pentru

server, dar nu „AAAA”;

va fi curățată Cache DNS, ARP și Neighborhood Discovery (IPv6

versiunea ARP).

Da, TMG nu acceptă pe deplin protocolul IPv6, dar funcționează

știe să se descurce cu el. De asemenea, este posibil să implementați DirectAccess (care, apropo, este legat

pe IPv6/IPsec) și TMG pe același sistem. Deși acest lucru va necesita dans cu o tamburină, așadar

cum, atunci când rolul DirectAccess este instalat, unii master TMG refuză

funcționează deoarece nu pot determina setările de rețea.

TMG vine în două versiuni: Enterprise și Standard Edition,

deşi o astfel de împărţire nu a fost planificată iniţial. Principalele avantaje

Enterprise înainte de Standardul doi. Aceasta elimină limita numărului de procesoare (în standard

până la 4) și lucrează într-o matrice TMG gestionată de Enterprise Management Server (Server

managementul întreprinderii) cu sprijinul „Stirling”. Setări în acest caz

stocate central pe serverul de stocare de configurare. La

pentru a face upgrade Standard la Enterprise, trebuie să instalați o nouă licență

cheie: Forefront TMG Management console - Nodul sistem - selectați serverul și în

În meniul contextual Proprietăți - Upgrade la Enterprise Edition, introduceți o cheie nouă.

De asemenea, trebuie remarcat faptul că există o versiune ușor redusă

Forefront TMG Medium Business Edition (MBE) pentru Essential Business Server (ESB).

Această soluție este concepută pentru a proteja rețelele mici și mijlocii (până la 300

posturi de lucru). Îi lipsește Sistemul de Inspecție a Rețelei, nu este implementat

capacitatea de a scana traficul protejat HTTPS și protecția e-mailului nu este furnizată

folosind echilibrarea sarcinii și crearea clustere de failover, el nu este

se integrează cu produsele din familia Stirling. TMG MBE este disponibil ca parte a

ESB, așa și cum decizie independentă. Poate fi instalat pe 32 de biți

sistem.

Instalarea Forefront TMG

Pentru instalare Forefront TMG veți avea nevoie de un server cu procesor x64

(procesoarele pe 32 de biți nu sunt acceptate) și 2 GB de RAM rulează

versiuni x64 ale Win2k8/2k8R2, precum și 2,5 GB spațiu pe hard disk (partiția trebuie să fie

formatat în NTFS). Printre cerințe se numără și Microsoft SQL Server 2005

Express Edition (MSEE), dar se va instala automat, deci nu este nevoie

descărcați-l separat.

Există mai multe opțiuni pentru utilizarea gateway-ului TMG. El poate

stați la granița zonei, aceasta este o opțiune clasică, atunci când este pe o parte

Internetul este conectat, pe de altă parte - rețeaua internă (necesită două rețele

adaptoare). O dezvoltare a acestei opțiuni este ieșirea DMZ către o rețea separată

interfață. Documentația descrie, de asemenea, opțiunea Back Firewall când acţionează TMG

ca un al doilea firewall situat în spatele unei soluții hardware (de exemplu, un gateway cu

funcții de filtrare). Și, în sfârșit, este posibil să lucrezi pe un server cu o singură rețea

interfață. În acest caz, TMG va acționa pur și simplu ca un cache

server proxy cu capabilități de autentificare a utilizatorului în Active

Director, filtrare URL și blocare de conținut. Avand in vedere ca T.M.G.

este instalat la intrarea în rețea, este logic ca serverul să nu fie

controlor de domeniu. Dacă un rol este găsit în timpul implementării pe server

„Active Directory Domain Services” (chiar și fără a rula dcpromo ulterior),

instalarea se va opri fără explicații. Acum să ne uităm la procesul de instalare

Forefront TMG pe Win2k8R2.

Lansăm pachetul de instalare descărcat de pe site-ul Microsoft și

Faceți clic pe elementul „Setup Preparation Tool”. Urmând îndemnurile acestui lucru

instrument, instalați toate rolurile și componentele necesare pentru

Forefront TMG funcționează. În al doilea pas „Tipul de instalare” trebuie să decideți

optiunea de instalare. În mod implicit, este sugerat „Instalare Forefront Threat”.

Management Gateway services”, care va instala TMG propriu-zis și

consola de management. Alte opțiuni vă permit să instalați doar consola

Forefront TMG Management sau TMG Array Management Console. De

După finalizarea lucrării „Instrument de pregătire”, în sistem vor apărea următoarele roluri: „Politica de rețea și

Servicii de acces", " Server Web(IIS)", .Net Framework 3.5 și componenta MSEE. Dacă

nu debifați caseta de selectare „Launch” la ultimul pas Microsoft Forefront Configurare TMG", de

Când „Setup Preparation Tool” este finalizat, se va lansa TMG Setup Wizard.

Nu este nimic complicat - confirmăm licența, intrați

numele organizației și număr de serie, apoi setările rețelei interne. ÎN

in acest din urma caz puteti alege adaptor de retea, introduceți adresa de rețea sau intervalul

adrese IP. După finalizarea acestei etape, este mai bine să reporniți serverul.

Setări TMG

După instalarea TMG, vom găsi consola de management în meniu

Forefront TMG Management și Forefront TMG Performance Monitor

Monitor de performanță". În mod implicit, consola se conectează la server local, Dar

Este puțin probabil ca administratorul să lucreze din camera serverului. Pentru a vă conecta la o telecomandă

server cu TMG instalat, selectați elementul „Conectare” din meniul contextual și,

urmând instrucțiunile din „Configuration Storage Server Connection Wizard”, marcați

sistem local server separat sau conectarea la o matrice TMG.

Există mai mult decât suficiente setări în consolă. Salvat de o interfață bine gândită,

care a fost reproiectat semnificativ pentru a îmbunătăți gradul de utilizare. Toate setările

sunt grupate în 12 meniuri, în fiecare dintre ele sunt stabilite politici specifice:

Firewall, WebAccess, e-mail, IPS și așa mai departe. Unele articole permit

accesați funcțiile de monitorizare, raportare și actualizare. Și în ce moment nu

intră, un vrăjitor pas cu pas te va întâlni peste tot.

Când porniți consola pentru prima dată, „Începerea” este activată

Wizard", care în esență deschide accesul la alți trei vrăjitori: Rețea,

Configurarea și implementarea sistemului. Unele setări vor fi preluate din sistem

setări, dacă este necesar, le clarificăm.

La începutul Expertului Setări de rețea, vi se va cere să selectați un șablon

rețea (Șablon de rețea), corespunzătoare aplicației curente a TMG: Edge firewall,

Perimetru cu 3 picioare, firewall din spate, adaptor de rețea unic. La alegerea fiecăruia

elementul va afișa diagrama de rețea, astfel încât alocarea șabloanelor este ușoară

a-şi da seama. În mod implicit, este sugerat „Edge firewall”, ceea ce corespunde

modul de utilizare „standard”, atunci când este conectat pe o parte

Internetul, pe de altă parte - o rețea locală. Îl lăsăm, indică LAN și WAN

interfețe. Setările de sistem constau în specificarea apartenenței la domeniu

sau grup de lucru, precum și introducerea sufixului DNS. În cele mai multe cazuri aici

trebuie să lași totul așa cum este. Expertul de implementare specifică „Windows

Update". În continuare, activăm licențele NIS, Web și Email Protection și pe următorul

etapele vrăjitorului, stabilim ordinea actualizării semnăturilor corespunzătoare.

Instalat în ultima fereastră Caseta de selectare „Run Web Access Wizard” vă permite să faceți imediat

rulați expertul de configurare a accesului web, dar nu trebuie să vă grăbiți cu asta încă.

Selectați serverul dvs. din meniul consolei. În fereastra din mijloc va apărea

fereastra „Configurare roluri”, conține link-uri către 5 sarcini: acces la intern

utilizatorii către site-uri web (politica de acces web), politici de e-mail, setări NIS,

publicarea resurselor interne pentru a oferi acces „din exterior”, activare și

configurarea accesului VPN. Desigur, acestea nu sunt toate sarcinile de asigurat cu drepturi depline

protecția și funcționarea serviciilor, administratorul a întocmit deja o listă specifică pentru fiecare rețea

eu insumi. După rularea „Started Wizard” NIS va fi activat și instalat

reguli de blocare în firewall și acces web. În consecință, accesați online

Nu va fi posibil să primiți și să trimiteți e-mailuri, precum și acces la interne

resurse „din exterior”, așa că parcurgem secvențial fiecare pas și configurăm

politica de acces.

Configurarea accesului la web și a politicilor de utilizare a e-mailului

De exemplu, să ne uităm la setările pentru furnizarea accesului web și

munca prin e-mail. Accesați fila „Politică de acces web” și selectați

câmpul „Sarcina” link „Configurare politică de acces web”, va porni expertul de setări.

Decidem dacă vom folosi blocarea resurselor web în funcție de categorie. Dacă

bifați „Da, creați o regulă de blocare...”, apoi la pasul următor trebuie să specificați

categorii de resurse care vor fi blocate. Sunt deja o duzină pe listă

categorii, pentru a adăuga o nouă categorie la listă, faceți clic pe butonul „Adăugați” și

Marcați tot ce aveți nevoie în fereastra care apare. Următorul pas al expertului este „Malware”

Setare de inspecție”, aici selectăm dacă vom verifica prezența traficului HTTP

cod rău intenționat. Caseta de selectare suplimentară „Blocați arhivele criptate” permite

blocarea arhivelor criptate. Apoi, configuram verificarea traficului HTTPS.

Există patru opțiuni posibile aici:

Verifica;

nu verificați și nu permiteți traficul;

nu verifica traficul, verifica certificatul si daca este o neconcordanta

bloc;

blocați HTTPS.

Dacă este selectată prima opțiune, expertul vă va cere să introduceți un certificat,

care trebuie creat mai întâi (pentru detalii, vezi cele deja menționate

articolul „VPN stratificat”). Apoi configurare stocarea în cache. Bifați caseta de selectare „Activați”.

Cache web” și făcând clic pe „Unități Cache”, specificați unitatea și introduceți valoarea maximă

dimensiunea memoriei cache (implicit 0, adică nelimitat). După ce faceți clic pe butonul „Terminare”.

Se vor crea noi setări, pentru ca acestea să aibă efect, faceți clic pe butonul

„Aplicați” în partea de sus a ferestrei. Utilizatorii intranet pot acum vizualiza

informații despre resursele web.

Folosind linkurile din fila „Sarcina”, puteți modifica setările fără

reporniți vrăjitorul. Pentru a schimba o regulă individuală, faceți dublu clic pe

și, trecând prin filele de proprietate, dezactivați/activați regula, modificați

De la/Către, indicați protocolul, programul, tipul de conținut. Starea individului

elementele pot fi văzute și modificate în câmpul „Setare acces web”.

Pentru a configura lucrul cu e-mail, selectați „Politica de e-mail” din meniu.

Aici procedăm în mod similar cu punctul anterior. Faceți clic pe „Configurați e-mail”

Politică". Când pornește expertul, vă va cere mai întâi să specificați adresa IP a contului intern

server de mail și introduceți o listă de domenii permise. Marcam rețelele pe care

cererile de e-mail vor fi ascultate, specificați FQDN (Nume de domeniu complet calificat),

folosit pentru a comunica cu serverul atunci când răspunde la solicitările HELO/EHLO. Mod implicit

Criptarea traficului TLS (Transport Layer Security) este dezactivată pentru a o activa

bifați caseta de selectare „Activați criptarea TLS”. În ultimul pas, setarea

casetele de selectare corespunzătoare, activați funcțiile de scanare antispam și antivirus

trafic de e-mail (dacă, desigur, ar trebui să fie utilizate). Clic

„Terminați” și aplicați setările făcând clic pe „Aplicați”. Reguli create în

Rezultatele expertului vor fi afișate în fereastra consolei. Stabilirea regulilor

antispam și antivirus se efectuează în „Spam Filtering” și „Virus și

Filtrarea conținutului” respectiv.

Concluzie

După cum puteți vedea, există o mulțime de inovații în familia Forefront,

iar principalul lucru este integrarea strânsă a produselor, care va permite un ordin de mărime

crește eficiența utilizării diverselor soluții și adaugă confort

munca de administrator. De exemplu Forefront TMG se vede clar că numai unul

Schimbarea numelui nu a rezolvat problema. Are destul de multe funcții care

au fost solicitate de administratori de mai multe ori.

TMG vs UAG

Forefront TMG și UAG fac parte din Forefront Edge Security și

Acces, care oferă soluții de securitate și acces perimetral

la rețeaua internă, dar scopul lor este complet diferit. TMG are principalul lucru

scopul este de a proteja perimetrul intern, UAG este de a asigura siguranța

acces la servicii „din exterior”. Deși TMG implementează capacitatea de organizare

acces la resursele interne prin VPN și publicarea serviciilor interne

(Secure Web Publishing), dar UAG în acest sens oferă mari oportunități și

flexibilitate.

INFO

Forefront „Stirling” este o soluție cuprinzătoare concepută pentru

protecție cuprinzătoare și gestionarea centralizată a setărilor de securitate

rețele corporative, servere și stații de lucru.

Sistemul de raportare Forefront „Stirling” se bazează pe MS SQL

Server 2008 Reporting Services, motorul de raportare este capabil să satisfacă solicitările

majoritatea administratorilor.

Înainte de început Instalaţii de prim plan TMG ar trebui să actualizeze sistemul

cu ajutor Windows Update: Panoul de control - Sistem și securitate.

Antivirus, actualizări antispam, semnături NIS, filtrare URL

disponibil prin abonament plătit.

Pagina TechNet pe Forefront -

technet.microsoft.com/en-us/library/cc901531.aspx

AVERTIZARE

Forefront TMG nu poate fi instalat pe un server care rulează

funcțiile controlerului de domeniu.

După instalarea Forefront TMG, toate conexiunile de rețea

sunt blocate.

Zilele trecute am fost nedumeriți și am decis să transferăm toți utilizatorii la proxy în TMG. Am decis să încerc acest proces pe o mașină virtuală.

Caracteristici standard TMG Client

- Politica de firewall bazată pe utilizator sau grup pentru proxy-uri Web și non-Web prin TCP și Protocolul UDP(doar pentru aceste protocoale)

- Suportă protocoale complexe fără a fi nevoie de un filtru de aplicație TMG

- Configurare simplificată de rutare pentru organizații mari

- Descoperirea automată a informațiilor bazate pe TMG Setări DNSși server DHCP.

Cerințe de sistem

Clientul TMG are câteva cerințe de sistem:

Sistem de operare acceptat

- Windows 7

- Windows Server 2003

- Windows Server 2008

- Windows Vista

- Windows XP

Versiuni acceptate de ISA Server și Forefront TMG

- ISA Server 2004 Standard Edition

- ISA Server 2004 Enterprise Edition

- ISA Server 2006 Standard Edition

- ISA Server 2006 Enterprise Edition

- Forefront TMG MBE (Ediție pentru afaceri medii)

- Forefront TMG 2010 Standard Edition

- Forefront TMG 2010 Enterprise Edition

Setările clientului TMG pe serverul TMG

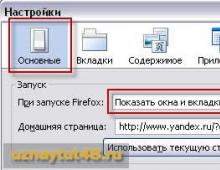

Există doar câteva setări pe serverul Forefront TMG care controlează modul în care se comportă clientul Forefront TMG. În primul rând, puteți activa suportul pentru client TMG pentru a defini rețeaua internă pe serverul TMG, așa cum se arată în figura de mai jos.

Figura 1: Setările clientului TMG pe TMG

Odată ce asistența pentru clienți TMG este activată (acesta este implicit într-o instalare tipică TMG), puteți, de asemenea, să automatizați configurarea browserului web pe calculatoare client. În timpul intervalelor normale de reîmprospătare a clientului TMG sau în timpul pornirii serviciului, browserul primește setările configurate în consola de management TMG.

În setările Aplicații de pe clientul TMG din consola TMG, puteți activa sau dezactiva anumite setări de dependență a aplicației.

Marcator AD

Microsoft Forefront TMG oferă o nouă caracteristică pentru a detecta automat un server TMG pentru un client TMG. Spre deosebire de versiunile anterioare Clienți firewall Clientul Forefront TMG poate folosi acum un token în Active Directory pentru a găsi serverul TMG corespunzător. Clientul TMG utilizează LDAP pentru a căuta informațiile necesare în Active Directory.

Notă: dacă clientul TMG nu găsește un token AD, nu va reveni la schema clasică de auto-descoperire prin DHCP și DNS din motive de securitate. Acest lucru se face pentru a reduce riscul unei situații în care un atacator încearcă să forțeze un client să folosească o metodă mai puțin sigură. Dacă conexiunea Active Directory poate fi creată, dar marcatorul AD nu poate fi găsit, clienții TMG revin la DHCP și DNS.

instrumentul TMGAConfig

Pentru a crea o configurație AD Marker în Active Directory, puteți descărca instrumentul TMG AD Config din Centrul de descărcare Microsoft (trebuie să găsiți AdConfigPack.EXE). După descărcarea și instalarea instrumentului pe TMG, trebuie să rulați următoarea comandă în interpret pentru a adăuga cheia tokenului AD la cheia de registry:

Tmgadconfig adaugă url „default „type winsock” http://nameoftmgserver.domain.tld:8080/wspad.dat

De asemenea, puteți elimina marcatorul AD utilizând instrumentul tmgadconfig dacă decideți să nu utilizați suportul pentru Marker AD.

Instalarea clientului TMG

Cel mai ultima versiune Clientul TMG poate fi descărcat de pe site-ul Microsoft.

Începeți procesul de instalare și urmați instrucțiunile expertului.

Figura 3: Instalarea clientului TMG

Puteți specifica locația serverului TMG manual sau automat în timpul procesului de instalare a clientului TMG. După instalare, puteți reconfigura setările motorului de detectare în clientul TMG utilizând Instrumentul de configurare a clientului TMG, care se află în bara de activități a clientului dumneavoastră.

Figura 4: Selectarea unui computer pentru a instala clientul TMG

Detectare automată avansată

Dacă doriți să modificați comportamentul procesului de autodetecție, clientul TMG are acum o nouă opțiune pentru a configura metoda de autodetecție.

Figura 5: Detectare automată avansată

Notificări de inspecție HTTPS

Microsoft Forefront TMG are o nouă caracteristică pentru inspectarea traficului HTTPS pentru conexiunile client de ieșire. Pentru a informa utilizatorii despre acest proces, noul client TMG poate fi utilizat pentru a informa utilizatorii că conexiunile HTTPS de ieșire sunt inspectate dacă aveți nevoie. Administratorii TMG au, de asemenea, opțiunea de a dezactiva procesul de notificare central de pe serverul TMG, sau manual pe fiecare client Forefront TMG.

Una dintre caracteristicile Forefront TMG este suportul pentru mai mulți clienți care sunt utilizați pentru a se conecta la Forefront TMG Firewall. Un tip de client este clientul Microsoft Forefront TMG, cunoscut și sub numele de client Winsock pentru Windows. Utilizarea clientului TMG oferă mai multe îmbunătățiri față de alți clienți (proxy web și NAT securizat). Clientul Forefront TMG poate fi instalat pe mai multe sisteme de operare Windows client și server (pe care nu le recomand cu excepția serverelor terminale) care sunt securizate folosind Forefront TMG 2010. Clientul Forefront TMG oferă notificări de verificare HTTPS (utilizate în TMG 2010), automate descoperire, securitate îmbunătățită, suport pentru aplicații și control al accesului pentru computerele client. Când un computer client care rulează clientul Forefront TMG face o solicitare Firewall, cererea este redirecționată către computerul Forefront TMG 2010 pentru procesare ulterioară. Nu este necesară nicio infrastructură specială de rutare din cauza prezenței procesului Winsock. Clientul Forefront TMG transmite în mod transparent informațiile despre utilizator cu fiecare solicitare, permițându-vă să creați o politică de firewall pe computerul Forefront TMG 2010 cu reguli care utilizează acreditările trimise de client, dar numai prin traficul TCP și UDP. Pentru toate celelalte protocoale trebuie să utilizați o conexiune Secure NAT client.

Pe lângă caracteristicile standard ale versiunilor anterioare ale clienților Firewall, clientul TMG acceptă:

- Notificări de inspecție HTTPS

- Suport pentru marcatori AD

Caracteristici standard TMG Client

- Politica de firewall bazată pe utilizator sau grup pentru proxy-uri Web și non-Web prin protocoale TCP și UDP (numai pentru aceste protocoale)

- Suportă protocoale complexe fără a fi nevoie de un filtru de aplicație TMG

- Configurare simplificată de rutare pentru organizații mari

- Descoperirea automată a informațiilor TMG pe baza setărilor serverului DNS și DHCP.

Cerințe de sistem

Clientul TMG are câteva cerințe de sistem:

Sistem de operare acceptat

- Windows 7

- Windows Server 2003

- Windows Server 2008

- Windows Vista

- Windows XP

Versiuni acceptate de ISA Server și Forefront TMG

- ISA Server 2004 Standard Edition

- ISA Server 2004 Enterprise Edition

- ISA Server 2006 Standard Edition

- ISA Server 2006 Enterprise Edition

- Forefront TMG MBE (Ediție pentru afaceri medii)

- Forefront TMG 2010 Standard Edition

- Forefront TMG 2010 Enterprise Edition

Setările clientului TMG pe serverul TMG

Există doar câteva setări pe serverul Forefront TMG care controlează modul în care se comportă clientul Forefront TMG. În primul rând, puteți activa suportul pentru client TMG pentru a defini rețeaua internă pe serverul TMG, așa cum se arată în figura de mai jos.

Figura 1: Setările clientului TMG pe TMG

Odată ce asistența pentru clienți TMG este activată (acesta este valoarea implicită într-o instalare tipică TMG), puteți, de asemenea, să automatizați configurarea browserului web pe computerele client. În timpul intervalelor normale de reîmprospătare a clientului TMG sau în timpul pornirii serviciului, browserul primește setările configurate în consola de management TMG.

În setările Aplicații de pe clientul TMG din consola TMG, puteți activa sau dezactiva anumite setări de dependență a aplicației.

Figura 2: Setările clientului TMG

Marcator AD

Microsoft Forefront TMG oferă o nouă caracteristică pentru a detecta automat un server TMG pentru un client TMG. Spre deosebire de versiunile anterioare ale clienților Firewall, clientul Forefront TMG poate folosi acum un marcator în Active Directory pentru a găsi serverul TMG corespunzător. Clientul TMG utilizează LDAP pentru a căuta informațiile necesare în Active Directory.

Notă: dacă clientul TMG nu găsește un token AD, nu va reveni la schema clasică de auto-descoperire prin DHCP și DNS din motive de securitate. Acest lucru se face pentru a reduce riscul unei situații în care un atacator încearcă să forțeze un client să folosească o metodă mai puțin sigură. Dacă conexiunea Active Directory poate fi creată, dar marcatorul AD nu poate fi găsit, clienții TMG revin la DHCP și DNS.

instrumentul TMGAConfig

Pentru a crea o configurație AD Marker în Active Directory, puteți descărca instrumentul TMG AD Config din Centrul de descărcare Microsoft (trebuie să găsiți AdConfigPack.EXE). După descărcarea și instalarea instrumentului pe TMG, trebuie să rulați următoarea comandă în interpret pentru a adăuga cheia tokenului AD la cheia de registry:

Tmgadconfig adaugă „default” type winsock „url http://nameoftmgserver.domain.tld:8080/wspad.dat

De asemenea, puteți elimina marcatorul AD utilizând instrumentul tmgadconfig dacă decideți să nu utilizați suportul pentru Marker AD.

Instalarea clientului TMG

Cea mai recentă versiune a clientului TMG poate fi descărcată de pe site-ul Microsoft.

Începeți procesul de instalare și urmați instrucțiunile expertului.

Figura 3: Instalarea clientului TMG

Puteți specifica locația serverului TMG manual sau automat în timpul procesului de instalare a clientului TMG. După instalare, puteți reconfigura setările motorului de detectare în clientul TMG utilizând Instrumentul de configurare a clientului TMG, care se află în bara de activități a clientului dumneavoastră.

Figura 4: Selectarea unui computer pentru a instala clientul TMG

Detectare automată avansată

Dacă doriți să modificați comportamentul procesului de autodetecție, clientul TMG are acum o nouă opțiune pentru a configura metoda de autodetecție.

Figura 5: Detectare automată avansată

Notificări de inspecție HTTPS

Microsoft Forefront TMG are o nouă caracteristică pentru inspectarea traficului HTTPS pentru conexiunile client de ieșire. Pentru a informa utilizatorii despre acest proces, noul client TMG poate fi utilizat pentru a informa utilizatorii că conexiunile HTTPS de ieșire sunt inspectate dacă aveți nevoie. Administratorii TMG au, de asemenea, opțiunea de a dezactiva procesul de notificare central de pe serverul TMG, sau manual pe fiecare client Forefront TMG.

Figura 6: Inspectarea conexiunilor securizate

Dacă inspecția conexiunii HTTPS de ieșire este activată și opțiunea de a notifica utilizatorii despre acest proces este, de asemenea, activată, utilizatorii care au clientul Forefront TMG instalat pe computerele lor vor primi un mesaj similar cu cel prezentat în figura de mai jos.

Figura 7: Mesaj despre utilizarea Secure Connection Inspection

Concluzie

În acest articol v-am oferit o prezentare generală a procesului de instalare și configurare Microsoft nou Client TMG de prim plan. De asemenea, v-am arătat câteva funcții noi ale acestui client Forefront TMG. În opinia mea, ar trebui să utilizați clientul TMG în orice mediu posibil, deoarece vă oferă caracteristici de securitate suplimentare.

Acest material este o aplicare practică a două tehnologii specifice: Microsoft Hyper-Vși Microsoft Forefront Threat Management Gateway, care sunt oferite de Microsoft.

Acest material este o aplicare practică a două tehnologii specifice: Microsoft Hyper-V și Microsoft Forefront Threat Management Gateway, care sunt oferite de Microsoft.

Date tehnice

În cadrul proiectului există UN server fizic cu două plăci de rețea care suportă tehnologia de virtualizare. În cadrul acestui articol, este necesar să se rezolve problema implementării unei zone demilitarizate (DMZ) într-o rețea virtuală.

Înainte de a instala toate produsele software, trebuie să citiți regulile de licențiere, care vă vor permite să calculați costul deținerii software-ului. Acord de licențiere Microsoft este actualizat în mod regulat și este întotdeauna disponibil pe site-ul web Microsoft.

Etapa 1. Instalarea sistemului de operare pe un server fizic.

Microsoft oferă 2 opțiuni de virtualizare:

- C utilizare hypervisor Microsoft Server Hyper-V™ 2008.

- C folosind rolul de server Hyper-V ca parte a Microsoft Windows 2008 R2 Server.

Ca parte a acestui articol, vom prezenta o opțiune care utilizează rolul de server Hyper-V.

Utilizarea hypervisorului Microsoft Hyper-V™ Server 2008.

Microsoft a lansat un produs care vă permite să transformați un server fizic într-un server mașini virtuale fara instalarea unui sistem de operare (de fapt, sistemul de operare este instalat, dar este specializat pentru virtualizare). Produsul se numește Microsoft Hyper-V Server.

Pentru a-l administra, trebuie să utilizați shell-ul Hyper-V Manager, care poate fi instalat în operare sisteme Windows 7 și Windows Vista sau aveți cunoștințe despre utilizarea Powershell.

Hypervizorul Microsoft Hyper-V Server 2008 oferă posibilitatea de a utiliza tehnologia de virtualizare GRATUIT, dar necesită cunoștințe și abilități specializate pentru întreținere și utilizare echipament adițional, De exemplu, unități de bandă sau sisteme de stocare a datelor.

Utilizarea rolului de server Hyper-V ca parte a Microsoft Windows 2008 R2 Server.

În cadrul sistemului de operare Microsoft Windows 2008 R2, există rolul Hyper-V, care oferă posibilitatea de a crea mașini virtuale. În același timp, pe un server fizic este posibil să se utilizeze un sistem de operare cu drepturi depline, care va oferi administratorilor libertatea de acțiune necesară.

Mai multe informații despre instalarea hypervisorului Microsoft Hyper-V™ Server și a rolului Hyper-V pot fi găsite pe site-ul web www.microsoft.ru.

Etapa 2. Gestionarea infrastructurii rețelei virtuale.

În ciuda faptului că serverul este fizic, este posibil să nu atribuiți adrese de rețea plăcilor de rețea fizice, ceea ce va asigura securitatea server fizic. Cu toate acestea, lipsa unei conexiuni de rețea la rețeaua locală exclude administrare la distanță server pe care este instalat rolul Hyper-V. De obicei, pentru administrarea serverului, este atribuită o adresă IP de acces din rețeaua internă.

Atribui adresă de rețea pe card de retea conectat la Internet nu este recomandat, deoarece nu există mijloace care să asigure protecția completă a serverului fizic.

Cel mai bine este să configurați infrastructura de rețea actuală pe serverul de virtualizare. Din moment ce considerat infrastructura retelei este o infrastructură cu trei picioare (Internă - DMZ - Extern), atunci este necesar să se creeze trei rețele, dintre care două vor fi alocate fizic unor adaptoare de rețea diferite, iar a treia va fi virtuală - pentru zona demilitarizată. Acest lucru se face prin „Virtual Network Manager”, așa cum se arată în Figura 1.

În fereastra „Virtual Network Manager”, selectați „Creare rețea virtuală" Selectați tipul „Extern” și faceți clic pe „Adăugați”. Procesul de creare a rețelei este prezentat în Fig. 2.

În cadrul infrastructurii create, trebuie să creăm 3 tipuri de rețele: două rețele externe cu legătură cu adaptoare diferite(conectare la rețeaua internă și conectare la furnizor) și una rețea privată de la mașini virtuale (conectând servere DMZ). Ca rezultat, vom obține trei rețele (Fig. 3.)

Etapa 3. Crearea de mașini virtuale.

Când creați mașini virtuale situate în zona demilitarizată, trebuie să specificați adaptorul Virtual DMZ creat. Poarta de acces implicită va fi server Microsoft Forefront Threat Management Gateway. Configurația și capacitatea hard disk-urilor sunt selectate în funcție de sarcinile atribuite serverului.

Pentru a crea o mașină virtuală, trebuie să faceți clic dreapta pe serverul Hyper-V și să selectați „Creare - Mașină virtuală”. După care se va deschide o fereastră de invitație.

În fereastra „Specificați numele și locația”, trebuie să determinați numele și locația fișierului de configurare a serverului virtual (Fig. 4.).

În fereastra „Alocați memorie” (Fig. 5), trebuie să selectați dimensiunea memorie cu acces aleator. Pentru Microsoft Forefront Threat Management Gateway Cerințe minime Sunt necesare 2 GB de RAM.

În fereastra „Setări de rețea”, selectați o conexiune la rețeaua internă (Virtual Internal).

În fereastra „Conectare”. virtual hard disc" trebuie să selectați "Creați un virtual HDD" Specificați dimensiunea (pentru Microsoft Windows 2008 R2, cel puțin 11 GB) (Fig. 7).

În fereastra „Opțiuni de instalare”, selectați „Instalare sistem de operare mai târziu” și faceți clic pe „Următorul” (Fig. 8).

După fereastra „Rezumat”, faceți clic pe „Terminare”.

Înainte de a începe instalarea Windows 2008 R2 Server, trebuie să mergeți la setările mașinii virtuale FOREFRONT. Faceți clic dreapta pe mașina virtuală - Setări...

Și în fereastra „Setări pentru FRONT”.

În fereastra, selectați „Instalare hardware” - „Adaptor de rețea” și faceți clic pe „Adăugați”. Adăugați cele două adaptoare rămase, Virtual Internet și Virtual DMZ. După adăugare, configurația computerului va arăta astfel:

După aceea, trecem la instalarea Microsoft Windows 2008 R2 Server.

Etapa 4. Instalarea Microsoft Windows 2008 R2 Server.

Să începem să instalăm Windows 2008 R2 Server. Aceasta necesită o imagine de disc. Poate fi descărcat de pe site-ul Microsoft. Pe site-ul www.microsoft.ru puteți găsi un hard disk pentru mașini virtuale și îl puteți înlocui cu cel pe care l-am creat mai devreme.

În „Controller 1 IDE” setați „Fișier imagine” și specificați locația fișierului imagine.

Să pornim mașina virtuală.

Apoi puteți trimite instalarea implicită a Microsoft Windows 2006 R2 și Microsoft ForeFront Threat Management Gateway. Identificăm adaptoarele de rețea și atribuim adrese IP în funcție de configurația rețelei. ATENŢIE! Numai un singur Gateway implicit poate fi definit pe un computer. De obicei, este atribuit gateway-ului implicit al furnizorului.

Pasul 5: Configurați Microsoft Forefront Threat Management Gateway.

După lansarea inițială Va apărea fereastra Started Wizard. Poate fi lansat și prin „Launch Getting Started Wizard”.

În setările „Selectare șablon de rețea”, selectați „Perimetrul cu 3 picioare”, care vă va permite să limitați și să creați un DMZ. Faceți clic pe „Următorul”.

În fereastra „Setare rețea locală (LAN)”, selectați adaptorul de rețea care este conectat la rețeaua locală internă.

În fereastra „Setări Internet”, selectați adaptorul de rețea conectat la furnizor.

În fereastra „Setarea rețelei perimetrale”, determinăm adaptorul de rețea conectat la serverele din DMZ. Apoi, trebuie să selectați tipul de încredere pentru această rețea. Poate fi fie Public, când rutarea fără utilizarea NAT va fi configurată pe serverele situate în DMZ, fie Private, când rutarea va fi configurată folosind NAT. Acest mod va fi determinat de nivelul de încredere în rețeaua DMZ. Modul privat vă va proteja complet rețeaua de vizibilitatea din DMZ, dar pot apărea probleme la configurarea regulilor de acces.

Acest articol a arătat cum puteți configura un perimetru cu 3 picioare. Din păcate, în cadrul acestui articol este imposibil să arătați integral Configurare Microsoft Forefront Threat Management Gateway pentru organizații, deoarece fiecare organizație va avea propriile reguli de acces și relații între rețele și utilizatori, care sunt descrise în politica de securitate.