OpenVPN: δημιουργία μιας πλήρους πύλης openVPN. Πελάτης OpenVPN: ας καταλάβουμε τι είναι

Στην ουσία, το Open VPN είναι ένα πολύ ενδιαφέρον πρόγραμμα, που εκτελείται σε ένα εικονικό ιδιωτικό δίκτυο από σημείο σε σημείο και δεν χρειάζεται να αλλάξετε τις ρυθμίσεις του Τείχους προστασίας για να το χρησιμοποιήσετε. Αυτό το πρόγραμμα έρχεται στη διάσωση όταν πρέπει να συνδεθείτε σε ένα ιδιωτικό εικονικό δίκτυο, για παράδειγμα, σύνδεση σε οικιακό δίκτυο ή VPN γραφείου.

Αυτό το πρόγραμμα λειτουργεί συχνά ως ένας καθολικός πελάτης, που καθιστά δυνατή την εύκολη απόκρυψη της παρουσίας σας στο Διαδίκτυο, δημιουργώντας μια σύνδεση με κάποιον σε χρόνο μηδέν. διακομιστής τρίτου μέρους"από" τον πάροχο σας. Αυτό είναι που κάνει το ανοιχτό VPN δημοφιλές μεταξύ των ανώνυμων υπηρεσιών VPN.

Ποια είναι τα βασικά πλεονεκτήματα ενός τέτοιου μοντέλου;

- Εξοικονόμηση κυκλοφορίας: τα πάντα συμπιέζονται αποτελεσματικά από το lzo.

- Εύκολη ρύθμιση: όλα χρειάζονται λιγότερο από μία ώρα, και ακόμη και ένας αρχάριος ή ένα άτομο χωρίς ειδικές γνώσεις μπορεί να το καταλάβει.

- Εντυπωσιακή ασφάλεια: όλη η κίνηση είναι κρυπτογραφημένη, χωρίς εξαίρεση, ενώ κάθε πελάτης είναι απομονωμένος.

- Ο πελάτης δεν χρειάζεται να εγκαταστήσει πρόσθετο εξοπλισμό.

- Τέλος, σταθερότητα και αρκετά αξιοπρεπής ταχύτητα.

Αυτό που είναι αξιοσημείωτο είναι ότι το πρόγραμμα διατίθεται εντελώς δωρεάν, π.χ. Ο πηγαίος κώδικας του είναι ανοιχτός σε όλους. Θέλετε να μάθετε περισσότερα; Ελάτε εδώ και θα βρείτε αναλυτικές πληροφορίες.

Τι είναι μια ανοιχτή σύνδεση VPN;

Για να εγγυηθείτε τη σύνδεσή σας και τα δεδομένα σας πλήρη ασφάλεια, χρησιμοποιείται η βιβλιοθήκη OpenSSL. Αυτό δίνει στο πρόγραμμα μέγιστη πρόσβαση στους αλγόριθμους κρυπτογράφησης που είναι διαθέσιμοι στη συναρμολόγηση. Επιπλέον, μπορεί να χρησιμοποιηθεί το HMAC - αυτό παρέχει βελτιωμένη κρυπτογράφηση δεδομένων τη στιγμή που γίνεται επεξεργασία ή μετάδοση πληροφοριών.

- Σε ποια λειτουργικά συστήματα μπορεί να χρησιμοποιηθεί ο πελάτης OpenVPN; Σε όλα τα μεγάλα λειτουργικά συστήματα, που περιλαμβάνουν Windows, MAC OS, FreeBSD.

- Μέσα από ποιες θύρες εκτελεί το OpenVPN όλες τις λειτουργίες και τις κινήσεις του δικτύου; Επιπλέον, το UDP ή το TCP μπορεί να λειτουργήσει μέσω HTTP, NAT, κ.λπ.

Έτσι, αν πρόκειται να αγοράσετε πρόσβαση σε διακομιστή vpn, νομίζω ανοιχτή τεχνολογίαΤο VPN σίγουρα θα σας ενδιαφέρει. Δεκάδες μελέτες και προσπάθειες σχολαστικής σύγκρισης OpenVPN και PPTP έχουν δημιουργήσει μια σαφή εικόνα: οι βελτιωμένοι αλγόριθμοι κρυπτογράφησης δεδομένων κάνουν τον πελάτη πολλές φορές πιο αποτελεσματικό σε θέματα ασφάλειας. Η ευκολία συντήρησης φέρνει επιπλέον πόντουςυπέρ του. Καλή επιτυχία στη δουλειά σου!

Πολύ συχνά οι πελάτες μας μας στέλνουν αιτήματα για εγκατάσταση και διαμόρφωση του OpenVPN στους διακομιστές μας VPS. Αλλά πολλοί άλλοι χρήστες δεν γνωρίζουν καν τα οφέλη από τη χρήση του. Σε αυτό το άρθρο θα εξετάσουμετι είναι το OpenVPN και περιγράψτε τους τομείς της εφαρμογής του .

OpenVPN – δωρεάν εφαρμογή τεχνολογίαςανοιχτού κώδικα για τη δημιουργία κρυπτογραφημένων καναλιών point-to-point ή διακομιστή-πελάτη μεταξύ υπολογιστών.

Το OpenVPN καθιστά δυνατή τη δημιουργία συνδέσεων μεταξύ υπολογιστών που βρίσκονται πίσω από ένα τείχος προστασίας NAT, χωρίς να χρειάζεται να αλλάξετε τις ρυθμίσεις τους. Η τεχνολογία αναπτύχθηκε από τον J. Yonan και κυκλοφορεί με την ελεύθερη άδεια GNU GPL. Το εργαλείο χρησιμοποιείται σε πολλά δημοφιλή και ευρέως χρησιμοποιούμενα λειτουργικά συστήματα:Solaris, OpenBSD, FreeBSD, NetBSD, GNU/Linux, Apple Mac OS X, QNX και Microsoft Windows .

Πρώτα απ 'όλα, το OpenVPN χρησιμοποιείται για την παροχή. Είναι αλήθεια ότι υπάρχουν πολλοί τρόποι επίλυσης αυτού του προβλήματος. Αλλά το OpenVPN θεωρείται δικαίως η καταλληλότερη επιλογή όσον αφορά την ασφάλεια. Ας δούμε γιατί στη συνέχεια.

Τομείς εφαρμογής της τεχνολογίας OpenVPN : για ασφαλή σύνδεση δικτύων ή διακομιστών που χρησιμοποιούν το Διαδίκτυο, για παράκαμψη τοπικού αποκλεισμού τείχη προστασίαςή περιορισμούς παρόχων, για τον έλεγχο της χρήσης της κυκλοφορίας δικτύου εντός ενός δικτύου, ως ασφαλής πρόσβαση σε διακομιστή ή στο Δίκτυο, και άλλα.

Το OpenVPN χρησιμοποιείται κυρίως ως μηχανισμός ασφαλείας για ιδιωτικά δίκτυα. Μπορείτε να χρησιμοποιήσετε ένα παρόμοιο εργαλείο ανοιχτού κώδικα για να αναπτύξετε πλήρως ένα κρυπτογραφημένο κανάλι. Λειτουργούν με το OpenVPN σε λειτουργίες: point-to-point ή server-client. Δικαίως θεωρείται μια αρκετά χρήσιμη μέθοδος κρυπτογράφησης μεταξύ υπολογιστών σε ένα συγκεκριμένο δίκτυο.

Αυτή η τεχνολογία παρέχει δύο τύπους ελέγχου ταυτότητας για τον χρήστη:

Ο πρώτος, χρησιμοποιώντας ένα προκαθορισμένο πλήκτρο, είναι ουσιαστικά ο απλούστερος τρόπος.

Το δεύτερο είναι ο έλεγχος ταυτότητας πιστοποιητικού, ο οποίος είναι πολύ ευέλικτος στη διαδικασία διαμόρφωσης. Και τέλος, το τρίτο: χρήση σύνδεσης και κωδικού πρόσβασης (μπορεί να λειτουργήσει χωρίς τη δημιουργία πιστοποιητικού πελάτη, αλλά χρειάζεται ακόμα ένα πιστοποιητικό διακομιστή).

Το OpenVPN χρησιμοποιεί στατικά, προ-κοινόχρηστα κλειδιά ή δυναμική ανταλλαγή κλειδιών που βασίζεται σε TLS. Υπάρχει υποστήριξη για συνδέσεις VPN με δυναμικούς απομακρυσμένους ομοτίμους (DHCP ή πελάτες μέσω τηλεφώνου), σήραγγες μέσω NAT ή με χρήση πλήρους τείχους προστασίας.

Δωρεάν και επί πληρωμή υπηρεσίες VPN.

Πώς επιτυγχάνεται η ασφάλεια και η κρυπτογράφηση στο OpenVPN; Αυτό παρέχεται κυρίως από τη βιβλιοθήκη OpenSSL και το πρωτόκολλο του επιπέδου μεταφοράς του επιπέδου μεταφοράς του επιπέδου ασφάλειας. Αλλά αντί για OpenSSL, οι νέες εκδόσεις OpenVPN μπορούν να χρησιμοποιούν τη βιβλιοθήκη PolarSSL. Το πρωτόκολλο TLS είναι μια βελτιωμένη έκδοση του πρωτοκόλλου ασφαλούς μεταφοράς δεδομένων Secure Socket Layers.

Το OpenVPN συνδυάζεται καλά και συνδέεται με βιβλιοθήκες OpenSSL, επομένως οι μηχανισμοί κρυπτογράφησης βασίζονται κυρίως σε αυτό.

Δυνατότητες χρήσης OpenVPN σε διαφορετικά λειτουργικά συστήματα . Ανάλογα με το λειτουργικό σύστημα που επιλέγετε, υπάρχουν ορισμένες αποχρώσεις στην εργασία με ένα ιδιωτικό δίκτυο. Για παράδειγμα, η λειτουργία fast-io, η οποία επιταχύνει τις συνδέσεις UDP, μπορεί να λειτουργήσει μόνο σε GNU/Linux. Στα Windows, τα προβλήματα με τις αλλαγές διαδρομής εμφανίζονται αρκετά συχνά για τέτοιες λύσεις, χρησιμοποιώ την επιλογή της μεθόδου διαδρομής.

Το OpenVPN έχει μεταφερθεί στο MacOS X - υπάρχει ένα δωρεάν έργο που ονομάζεται tunnelblick. Δεν υπάρχει υποστήριξη για την παράμετρο TCP_NODELAY στον πυρήνα αυτού του λειτουργικού συστήματος. Ένα εμπορικό έργο, το ιξώδες, έχει αναπτυχθεί για αυτό το λειτουργικό σύστημα. Το OpenVPN χρησιμοποιείται συχνά σε δρομολογητές από ορισμένους κατασκευαστές: Linksys και Mikrotik και άλλους.

χρησιμοποιείται σε έναν διακομιστή σε ένα εικονικό δίκτυο, επομένως δεν υπάρχει τρόπος να δημιουργηθεί άμεση επικοινωνία μεταξύ των πελατών. Για αυτή τη λύση, χρησιμοποιούν μια εντελώς διαφορετική τεχνολογία που ονομάζεται CloudVPN.

Εκτός από όλα τα παραπάνω πλεονεκτήματα, η χρήση τυπικών πρωτοκόλλων TCP και UDP στο OpenVPN καθιστά δυνατή τη δημιουργία εναλλακτικής λύσης στο IPsec σε περιπτώσεις όπου ο πάροχος Διαδικτύου αποκλείει ορισμένα πρωτόκολλα VPN.

OpenVPN είναι ένα αρκετά ευέλικτο λογισμικό που παρέχει πολλές επιλογές προσαρμογής στα έμπειρα χέρια του χρήστη. Πώς να εγκαταστήσετε το VPN από το HyperHost στο λειτουργικό σύστημα Android. Περισσότερες λεπτομέρειες. Εάν χρειάζεστε βοήθεια για τη ρύθμιση και την εγκατάσταση αυτού του προϊόντοςπάνω μας, Επικοινωνία τεχνική υποστήριξη Hyper Host™. Θα χαρούμε να σας βοηθήσουμε το συντομότερο δυνατό και οποιαδήποτε στιγμή της ημέρας!

Πώς να διασφαλίσετε την ασφάλεια στο διαδίκτυο; για εργασία στο Διαδίκτυο.

10308 φορές 23 Προβλήθηκαν φορές σήμερα

16 Αυγούστου 2009 στις 10:40 μ.μOpenVPN: δημιουργία μιας πλήρους πύλης openVPN

- Εγκατάσταση Linux

Αποφασίστε τι θέλετε.

Ας πάρουμε ως βάση ότι ο διακομιστής μας βρίσκεται σε ένα απομακρυσμένο κέντρο δεδομένων. Εκείνοι. Θα έχουμε πρόσβαση μέσω Διαδικτύου.

Μετά τη δημιουργία μιας κρυπτογραφημένης σήραγγας μεταξύ του πελάτη και του διακομιστή, ο διακομιστής θα NAT όλα τα πακέτα μας στο Διαδίκτυο. Επίσης, ο διακομιστής θα εξυπηρετεί το DNS και θα λειτουργεί ως τείχος προστασίας για το εικονικό τοπικό δίκτυο.

Εξωτερική IP του διακομιστή μας (αυτή που θα είναι openVPN): 212.212.212.212

Εσωτερική IP διακομιστή (ορατή από τη σήραγγα): 10.10.0.1

openVPN εσωτερική ομάδα διευθύνσεων: 10.10.0.2 - 10.10.0.128

Το όνομα του δικτύου μας: vpnet

Όνομα διακομιστή: vpsrv

Όνομα πελάτη: vpclient

Νομίζω ότι είναι ξεκάθαρο γιατί χρειάζεστε μια εξωτερική IP. Απαιτείται εσωτερική IP για σύνδεση στον διακομιστή μετάυψώνοντας το τούνελ. Μια ομάδα διευθύνσεων είναι οι διευθύνσεις που εκδίδει ο διακομιστής σε συνδεδεμένους πελάτες.

Το όνομα δικτύου είναι τα ονόματα του conf. αρχεία και το όνομα διακομιστή σε αυτές τις συνθ. αρχεία. Ονόματα πελάτη και διακομιστή = ονόματα αρχείων κλειδιών.

Ο διακομιστής έχει εγκαταστήσει το Gentoo Linux 2008.0, ενημερωμένο στις πιο πρόσφατες εκδόσεις. Πυρήνας - 2.6.29. Όλες οι ρυθμίσεις θα γίνουν μέσω SSH.

Ρύθμιση πυρήνα.

Επιτρέψτε μου να σημειώσω αμέσως ότι σε αυτό το στάδιο πρέπει να είστε εξαιρετικά προσεκτικοί και προσεκτικοί. Σε περίπτωση που κάποιος το ξεχάσει.

Ο πυρήνας πρέπει να περιέχει τις παρακάτω επιλογές στον διακομιστή. Στον πελάτη, χρειάζονται μόνο TUN και ipv4.

Στον πυρήνα θα χρειαστούμε την ακόλουθη λειτουργικότητα, εδώ είναι ένα απόσπασμα από το config:

CONFIG_NF_NAT=m

CONFIG_NF_NAT_PPTP=μ

CONFIG_NETFILTER=y

CONFIG_TUN=μ

Και φυσικά, υποστήριξη ipv4, κάρτα δικτύουκαι άλλο σίδερο. Συναρμολογούμε και εγκαθιστούμε τον πυρήνα. Μπορείς να χρησιμοποιήσεις genkernel. Ας κάνουμε επανεκκίνηση.

Συντονισμός διακομιστή.

Εγκατάσταση λογισμικού.

Εάν :) ο διακομιστής έχει επιστρέψει από την επανεκκίνηση, ας προχωρήσουμε στην εγκατάσταση του λογισμικού.Εμφάνιση --συγχρονισμός

αναδύονται openvpn bind bind-tools iptables

Περιμένουμε, μερικές φορές για πολύ. Μετά την εγκατάσταση, μεταβείτε στο /etc/init.d/και εκτελέστε:

Ln -s openvpn openvpn.vpnet

rc-update προσθέστε το openvpn.vpnet προεπιλογή

rc-update προσθήκη με όνομα προεπιλογή

rc-update iptables προεπιλογή

./iptables αποθήκευση

Δημιουργώντας ένα σύμβολο συμβολισμού για τον εαυτό μας, είπαμε στο openvpn να χρησιμοποιήσει τη διαμόρφωση vpnet. Στο μέλλον θα το λανσάρουμε μόνο ως εξής:

/etc/init.d/openvpn.vpnet start

Δεν χρειάζεται να το λανσάρουμε τώρα, γιατί δεν υπάρχει τίποτα να ξεκινήσει ακόμα. :)

Επιπλέον, προσθέσαμε iptables, με όνομα και openvpn στην εκκίνηση.

Ας δημιουργήσουμε τους απαραίτητους καταλόγους και αρχεία:

Mkdir /etc/openvpn/vpnet/

mkdir /etc/openvpn/vpnet/keys

αγγίξτε /var/log/openvpn.log

αγγίξτε το /etc/openvpn/vpnet.conf

Δημιουργία κλειδιών.

Ας πάμε στο /usr/share/openvpn/easy-rsa/. Ας ανοίξουμε το αρχείο varsκαι εισάγετε τις ρυθμίσεις:

Εξαγωγή EASY_RSA="/usr/share/openvpn/easy-rsa/" #Path to easy-rsa.

εξαγωγή KEY_CONFIG="$EASY_RSA/openssl.cnf" #OpenSSL Config

εξαγωγή KEY_DIR="/etc/openvpn/vpnet/keys" #Directory όπου θα κρατήσουμε τα κλειδιά.

εξαγωγή KEY_SIZE=1024 # Μέγεθος κλειδιού

εξαγωγή CA_EXPIRE=3650 # ημερομηνία λήξης CA

εξαγωγή KEY_EXPIRE=3650 # Ημερομηνία λήξης κλειδιού

εξαγωγή KEY_COUNTRY="RU" # Κωδικός χώρας δύο γραμμάτων

εξαγωγή KEY_PROVINCE="XX" # Επαρχία, μη σχετική

εξαγωγή KEY_CITY="Πόλη" # Πόλη

εξαγωγή KEY_ORG="Companyname" # Company

εξαγωγή KEY_EMAIL=" [email προστατευμένο]"#ΗΛΕΚΤΡΟΝΙΚΗ ΔΙΕΥΘΥΝΣΗ

Φυσικά, οι τιμές (εταιρεία, διαδρομή προς τα κλειδιά και easy-rsa, email) πρέπει να αλλάξουν σε αυτές που σας ταιριάζουν.

Ας εισάγουμε μεταβλητές: πηγή ./vars

Τώρα ας δημιουργήσουμε τα κλειδιά.

./clean-all # Σκοτώστε τα παλιά κλειδιά, αν υπήρχαν.

openvpn --genkey --secret ta.key # κλειδί TLS-auth

./build-dh #Diffie-Hellman κλειδί.

./pkitool --initca # Αρχή έκδοσης πιστοποιητικών για τον διακομιστή.

./pkitool --server vpsrv # Πιστοποιητικό διακομιστή.

./pkitool vpclient # Πιστοποιητικό πελάτη.

Και μετακινήστε τα υπόλοιπα στο σωστό μέρος:

Mv ./ta.key /etc/openvpn/vpnet/keys

Αυτό ήταν, τα κλειδιά είναι έτοιμα.

Συντονισμός διακομιστή.

Ας πάμε στο /etc/openvpn/, Άνοιξε vpnet.confκαι γράψε εκεί:

Διακομιστής λειτουργίας

tls-server

proto tcp-server

πάτημα προγραμματισμού

θύρα 5555 # Λιμάνι

δαίμονας

tls-auth /etc/openvpn/vpnet/keys/ta.key 0

ca /etc/openvpn/vpnet/keys/ca.crt

cert /etc/openvpn/vpnet/keys/vpsrv.crt

κλειδί /etc/openvpn/vpnet/keys/vpsrv.key

dh /etc/openvpn/vpnet/keys/dh1024.pem

ifconfig 10.10.0.1 255.255.255.0 # IP εσωτερικού διακομιστή

ifconfig-pool 10.10.0.2 10.10.0.128 # Πισίνα διευθύνσεων.

push "redirect-gateway def1" # Ανακατεύθυνση προεπιλεγμένης πύλης στον διακομιστή VPN. Αν δεν χρειάζεται, σχολιάστε.

push "route-gateway 10.10.0.1"

διπλότυπο-cn

ρήμα 3

κρυπτογράφηση DES-EDE3-CBC # Τύπος κρυπτογράφησης.

επιμένει-κλειδί

log-append /var/log/openvpn.log # Αρχείο καταγραφής.

επιμένω-tun

comp-lzo

Όλες οι επιλογές είναι, καταρχήν, σαφείς. Σημείωσα με σχόλια τα ιδιαίτερα σημαντικά. Διαδρομές και ονόματα, διευθύνσεις - πρέπει να τα προσαρμόσετε ώστε να σας ταιριάζουν.

Τώρα ο διακομιστής μπορεί να ξεκινήσει με την εντολή /etc/init.d/openvpn.vpnet start

Εάν προκύψουν προβλήματα, μπορείτε να διαβάσετε το αρχείο καταγραφής για λεπτομέρειες.

Για να αποδεσμεύσει ο διακομιστής τα πακέτα μας στο εξωτερικό δίκτυο, πρέπει να ρυθμίσουμε το NAT. Είναι απλό.

Προετοιμάστε και ξεκινήστε τα iptables:

/etc/init.d/iptables save

/etc/init.d/iptables start

Ενεργοποίηση υποστήριξης προώθησης IP:

Sysctl net.ipv4.ip_forward=1

echo "sysctl net.ipv4.ip_forward = 1" >> /etc/sysctl.conf

Προσθέστε έναν κανόνα τείχους προστασίας:

Iptables -v -t nat -A POSTROUTING -o EXTERNAL_IF -s VPN_NET/24 -j SNAT --to-source SERVER_IP

EXTERNAL_IF, VPN_NET και SERVER_IP αντικαθίστανται με μπροστινό μέρος, δίκτυο VPN και εξωτερικός (!) διακομιστής IP, αντίστοιχα.

Ας το ξανακάνουμε /etc/init.d/iptables saveέτσι ώστε ο κανόνας να εφαρμόζεται κατά την εκκίνηση του συστήματος.

Αυτό είναι, μπορείς να δουλέψεις.

Ρύθμιση πελάτη.

Εγκαταστήστε το λογισμικό, δημιουργήστε διαδρομές:

Εμφανίζεται το openvpn

cd /etc/init.d/

ln -s openvpn openvpn.vpnet-client

rc-update προσθέστε το openvpn.vpnet-client προεπιλογή

Mkdir /etc/openvpn/vpnet

mkdir /etc/openvpn/vpnet/client_keys

αγγίξτε το /etc/openvpn/vpnet-client.conf

Παίρνουμε αρχεία από τον διακομιστή:

ca.crt

vpclient.crt

vpclient.key

τα.κλειδί

Και τα ρίχνουμε μέσα /etc/openvpn/vpnet/client_keys/στον πελάτη.

Επεξεργασία /etc/openvpn/vpnet-client.conf:

Tls-πελάτης

proto tcp-client

τηλεχειριστήριο 212.212.212.212

πάτημα προγραμματισμού

θύρα 5555

cd /etc/openvpn/vpnet

Τραβήξτε

tls-auth /etc/openvpn/vpnet/client_keys/ta.key 1

ca /etc/openvpn/vpnet/client_keys/ca.crt

cert /etc/openvpn/vpnet/client_keys/vpclient.crt

κλειδί /etc/openvpn/vpnet/client_keys/vpclient.key

κρυπτογράφηση DES-EDE3-CBC

log-append /var/log/openvpn.log

comp-lzo

Επιλογές κρυπτογράφησης και συμπίεσης σε πελάτη και διακομιστή πρέπει να ταιριάζουν.

Ας εκκινήσουμε τον πελάτη. Θα δημιουργηθεί αυτόματα μια σύνδεση με τον διακομιστή, θα δημιουργηθεί ένα τούνελ, η προεπιλεγμένη πύλη είναι ο διακομιστής VPN. Εάν όλα γίνονται σωστά, τότε μπορείτε να συνδεθείτε στο διαδίκτυο.

Η ρύθμιση έχει ολοκληρωθεί.

Μπορώ να απαντήσω σε ερωτήσεις στα σχόλια.

Λοιπόν, αγαπητέ φίλε, σήμερα θα μάθουμε πώς να δημιουργούμε κρυπτογραφημένες συνδέσεις μεταξύ διαφορετικών δικτύων με βάση το OpenVPN. Για να ξεκινήσετε, φυσήξτε

http://openvpn.net/ και πάρτε τη φρέσκια πηγή από εκεί (όπως πάντα για τους καλοφαγάδες) ή το δυαδικό (για τους λάτρεις των Windows). Όσοι δεν τους αρέσει να ασχολούνται με τη μη αυτόματη μεταγλώττιση μπορούν να πάνε στο /usr/ports/security/openvpn (θύρες FreeBSD) και να το εγκαταστήσουν από τις θύρες.

Εάν, όπως εγώ, εργάζεστε με Windows στο σπίτι (είναι ακόμα πιο βολικό και μπορείτε να παίζετε όταν η δουλειά γίνεται βαρετή μέχρι θανάτου 😉), τότε σας συμβουλεύω να ελέγξετε και τα γήπεδα:

http://openvpn.net/gui.html

- αυτό είναι ένα γραφικό περιβάλλον για την έκδοση των Windows για MacOS, κατά τη γνώμη μου, υπήρχε κάτι και εκεί. Έτσι, το κατεβάσαμε, το εγκαταστήσαμε στο Win και το εγκαταστήσαμε στο FreeBSD. Για όσους αποφάσισαν να συναρμολογήσουν κάτι με τα χέρια τους για πρώτη φορά, σας θυμίζω τις παραδοσιακές εντολές.

#tar –zxvf openvpn-2.0_rc21.tar.gz

#cd openvpn-2.0_rc21

#./Διαμορφώστε

#φτιαχνω, κανω

#κάνω εγκατάσταση

#καθαρίζω

Εάν λείπουν ορισμένα πακέτα για επιτυχή συναρμολόγηση, ή δοκιμάστε να τα καθορίσετε μέσω των επιλογών στο ./configure. Για βολική δουλειάμε τον διαμορφωτή, συνήθως χρησιμοποιώ είτε δύο τερματικά είτε δύο συνεδρίες Putty. Σε ένα τρέχω:

#./configure –help | πιο λιγο

Και από την άλλη γεμίζω διάφορες σημαίες. Λοιπόν, φαίνεται ότι έχουμε τακτοποιήσει την εγκατάσταση... Ας περάσουμε σε ένα πολύ πιο ενδιαφέρον και πολύπλοκο κομμάτι, δηλαδή τη δημιουργία αρχείων διαμόρφωσης και διάφορα είδηκλειδιά.

Τροποποίηση BSD

Για να λειτουργήσουν όλα, πρέπει να δημιουργήσετε ξανά τον πυρήνα με τις ακόλουθες επιλογές:

επιλογές IPSEC

επιλογές IPSEC_ESP

Επεξεργασία της διαμόρφωσης

Δεν χρειαζόμαστε πολλά για να τρέξουμε το τμήμα διακομιστή. Αν θέλετε να διαβάσετε περισσότερες πληροφορίες:

Εάν θέλετε να βιαστείτε γρήγορα στη μάχη, τότε απλώς επαναλάβετε μετά από μένα! Ουάου, έχω ήδη αρχίσει να γράφω με ομοιοκαταληξία! Λοιπόν, ας επεξεργαστούμε τη διαμόρφωση:

#vi /usr/local/etc/openvpn/office.conf

Εκεί γράφουμε τα εξής:

daemon openvpn # ρωτήστε μας ανοιχτό διακομιστής vpnγίνετε δαίμονας, σας συμβουλεύω να εισάγετε αυτήν τη #γραμμή μόνο αφού όλα λειτουργήσουν.

dev tun # χρησιμοποιήστε αυτήν τη διεπαφή

διακομιστής 10.1.0.0 255.255.255.0 #καθορίστε την ip διακομιστή στο δίκτυο VPN

πιέστε "route 10.1.0.0 255.255.255.0" # – αυτό το πράγμα θα προσθέσει Διαδρομή vpnδίκτυα

push "route 194.1.1.0 255.255.255.0" # – αυτό θα προσθέσει μια διαδρομή πλέγματος στους πελάτες πίσω από τον διακομιστή VPN

push "route 192.168.0.0 255.255.255.0" # είναι η διαδρομή προς το οικιακό σας δίκτυο

client-to-client #σχολιάστε το αν δεν το θέλετε πελάτες vpnείδαν ο ένας τον άλλον

tls-server #indicate ότι πρόκειται για διαμόρφωση διακομιστή

dh /etc/ssl/dh2048.pem # αυτό είναι το πιστοποιητικό για την κρυπτογράφηση της ρύθμισης σύνδεσης

ca /etc/ssl/CA_cert.pem # Αυτά είναι πιστοποιητικά διακομιστή

cert /etc/ssl/certs/Cserv.pem #

κλειδί /etc/ssl/keys/Kserv.pem #

proto tcp-server #Πείτε στον διακομιστή να λειτουργεί χρησιμοποιώντας το πρωτόκολλο TCP

θύρα 5000 # Στη θύρα 5000

χρήστης κανένας #Χρήστης από τον οποίο ξεκινά ο διακομιστής vpn (μην τον ορίσετε σε root!)

ομάδα κανένας #Λοιπόν, αυτή είναι μια ομάδα

comp-lzo #Enable compression

persist-tun #Χρησιμοποιήστε την ίδια διεπαφή και κλειδί κατά την επανεκκίνηση του διακομιστή

επιμένει-κλειδί

tls-auth /etc/ssl/ta.key 0 # Προστασία από επιθέσεις DOS

keepalive 10 120 # Διάρκεια ζωής μιας ανενεργής συνεδρίας

ρήμα 4 # Αριθμός πληροφοριών εντοπισμού σφαλμάτων (από 0 έως 9)

Ναι αυτό είναι. Τελειώσαμε με τον διακομιστή. Ας προχωρήσουμε στον πελάτη. Μην ανησυχείτε για τα κλειδιά και τα πιστοποιητικά, θα τα δημιουργήσουμε αργότερα.

Πελάτης Windows OpenVPN

Ξέρετε, αυτό το πράγμα μπορεί να χρησιμοποιηθεί ακόμα και σε σύνδεση μέσω τηλεφώνου, κάτι που δεν είναι ασήμαντο για μένα! Ρίξτε τα κλειδιά και το πρόγραμμα εγκατάστασης στο Flash και μην ανησυχείτε πια, ακόμα κι αν επισκέπτεστε έναν φίλο, πίνετε μπύρα και τρώτε κρέας και μετά σας τηλεφωνεί το αφεντικό και αρχίζει να βρίζει ότι κάτι δεν τους πάει. παραλαμβάνοντας έναν πελάτη από έναν φίλο, απλά μην σκεφτείτε να αντιγράψετε τα κλειδιά στη χειρονομία του. Αντιγράψτε τη διαμόρφωση και αλλάξτε τις διαδρομές προς τα πλήκτρα πελάτη στη μονάδα flash, εδώ. Α ναι... Ας προχωρήσουμε.

Κάντε κλικ στο START-Programs-OpenVPN... Εισαγάγετε το φάκελο με τα αρχεία διαμόρφωσης. Δημιουργήστε το home.ovpn και γράψτε ή αντιγράψτε αυτήν τη διαμόρφωση εκεί:

πελάτης #Πείτε στον πελάτη να λάβει πληροφορίες δρομολόγησης από τον διακομιστή (θυμηθείτε # επιλογές push)

απομακρυσμένη ip-a #Αντί για ip-a, πληκτρολογήστε την πραγματική ip του διακομιστή σας ορατή στο Διαδίκτυο

tls-client # Αυτή είναι η διαμόρφωση του πελάτη

Διακομιστής τύπου ns-cert #Αυτή είναι άλλη μια άμυνα, αυτή τη φορά ενάντια σε μια επίθεση "άνθρωπος στη μέση".

ca "H:\\config openVPN\\CA_cert.pem" # Αυτές είναι μόνο οι βασικές διαδρομές (Βρίσκονται στη μονάδα flash μου)

πιστοποιητικό "H:\\config openVPN\\home.pem"

κλειδί "H:\\config openVPN\\khome.pem"

tls-auth "H:\\config openVPN\\ta.key" 1 Προστασία #DOS. Εδώ, σε αντίθεση με τον διακομιστή, κοστίζει #ένα. Μην μπερδεύεσαι, Κουτούζοφ! 😉

proto tcp-client #Ο πελάτης λειτουργεί μέσω TCP

θύρα 5000 #Σύνδεση στη θύρα 5000

comp-lzo # Το γνωρίζετε ήδη αυτό

tun-mtu 1500 #Απλά αντιγράψτε, αν δεν γνωρίζετε δίκτυα, δεν μπορώ να σας πω για αυτό σε #δύο γραμμές

tun-mtu-extra 32

mssfix 1450

Έτσι, το config είναι έτοιμο. Ας προχωρήσουμε σε μια πιο ενδιαφέρουσα δραστηριότητα, δημιουργώντας κλειδιά και πιστοποιητικά.

Κανόνες OpenSSL

Μεταβείτε στο /etc/ssl. Εκεί δημιουργούνται 2 αρχεία: index.txt και serial. Τώρα ας γράψουμε κάτι σε σειρά:

#cd /etc/ssl

#touch index.txt

#touch σίριαλ

#echo “01” > ./serial

Τώρα, ας δημιουργήσουμε μερικούς φακέλους:

#mkdircerts

#mkdirkeys

#mkdircrl

Τώρα, ας προσέξουμε λίγο την ασφάλεια και ας αλλάξουμε το openssl.cnf. Καταλαβαίνω ότι έχετε τρελά χέρια, οπότε μην ξεχάσετε να δημιουργήσετε ένα αντίγραφο αυτού του αρχείου, για κάθε ενδεχόμενο. 😉

#cp ./openssl.cnf ./openssl.cnf.backup

#vi openssl.cnf

Βρείτε την παράμετρο "default_days" και ορίστε την σε 9125 (αυτός είναι ο αριθμός των ημερών πριν σταματήσουν να λειτουργούν τα πιστοποιητικά μας). Και στο τέλος της διαμόρφωσης, γράψτε αυτό:

[υπηρέτης]

Basic Constraints =CA:FALSE

nsCertType =διακομιστής

Μόλις δημιουργήσετε τα πιστοποιητικά, αυτό το πράγμα θα εμποδίσει οποιοδήποτε παιδί που διαβάζει αυτό το περιοδικό να κάνει μια απλή επίθεση «άνθρωπος στη μέση». Εάν ξεχάσετε να το γράψετε, η ρύθμιση "ns-cert-type server" στο αρχείο διαμόρφωσης δεν θα λειτουργήσει.

Λίγη υπομονή ακόμα και θα κάνεις αυτό που περίμενες τόσο καιρό. ΑΥΤΟ ΘΑ ΤΟ ΚΑΝΕΙΣ!

Ας επιστρέψουμε στον σωστό δρόμο:

#openssl req –new –x509 –keyout private/CA_key.pem –out CA_cert.pem

Εισαγάγετε τον κωδικό πρόσβασής σας και μην τον ξεχάσετε.

#openssl req –new –nodes –keyout keys/Kserv.pem –out req/Rserv.pem

Για αυτήν τη γραμμή, είναι σημαντικό η παράμετρος Όνομα οργανισμού να ταιριάζει με αυτό που καθορίσατε κατά τη δημιουργία του CA_cert.pem.

#openssl ca -extfile /etc/ssl/openssl.cnf –διακομιστής επεκτάσεων –out certs/Cserv.pem –infiles req/Rserv.pem

Θα σας τεθούν μερικές ερωτήσεις, στις οποίες, χωρίς να το σκεφτείτε πολύ, απαντήστε "y".

Αυτό ήταν για τον διακομιστή. Τώρα ας επαναλάβουμε το ίδιο πράγμα, αλλά για τον πελάτη.

#openssl req –new –keyout keys/Khome.pem –out req/Rhome.pem

#openssl ca –out certs/Chome.pem –infiles req/Rhome.pem

Ας μην ξεχνάμε το ta.key:

#openvpn —genkey —secret ta.key

Έτσι, και τέλος, δημιουργήστε ένα αρχείο Diffie-Hellman (που ξέρει πώς να το γράφει στα ρωσικά).

#openssl dhparam –out dh2048.pem 2048

Έχοντας λάβει ένα μήνυμα για τη μακρά δημιουργία του, πάμε να πιούμε μπύρα (στην πραγματικότητα μου πήρε σχεδόν 20 λεπτά για να το δημιουργήσω).

Παίρνουμε τα πιστοποιητικά μας

Αυτό είναι όλο, δεχθείτε τα συγχαρητήριά μου, τα κάνατε όλα! Τώρα το μόνο που μένει είναι να πάρετε μαζί σας:

-CA_cert.pem

— Chome.pem

—Khome.pem

-τα.κλειδί

Για να το κάνετε αυτό, αντιγράψτε το σε μια δισκέτα:

#mkdir /mnt/floppy

#mount -t msdos /dev/fd0a /mnt/floppy

# cp /etc/ssl/certs/Cnode.pem /mnt/floppy

#cp /etc/ssl/keys/Knode.pem /mnt/floppy

#cp /etc/ssl/CA_cert.pem /mnt/floppy

#cp etc/ssl/ta.key /mnt/floppy

#umount –f /dev/fd0a

Ή, αν είστε γενναίος διάβολος, που σημαίνει ότι κάνετε τα πάντα γραμμή προς γραμμή στον διακομιστή ταυτόχρονα, χρησιμοποιήστε τον πελάτη sftp και πάρτε τα πάντα από τον διακομιστή μόνοι σας.

Ο πύραυλος πήγε

Τώρα ξεκινήστε τον διακομιστή OpenVPN:

#openvpn –config /usr/local/etc/openvpn/office.conf

Δημιουργήστε ένα μικρό openvpn.sh στο /usr/local/etc/rc.d για αυτόματη εκκίνησηστις επανεκκινήσεις:

περίπτωση "$1" in

αρχή)

echo -n "OpenVPN2 Έναρξη..."

/usr/local/sbin/openvpn || έξοδος 1

;;

να σταματήσει)

echo -n "Τερματισμός λειτουργίας OpenVPN2..."

/usr/bin/killall openvpn &>/dev/null || έξοδος 1

;;

επαναφόρτωση| επανεκκίνηση)

$0 στάση && ύπνος 1 && $0 έναρξη || έξοδος 1

;;

*)

echo "Χρήση: $0 (έναρξη|διακοπή|επαναφόρτωση|επανεκκίνηση)"

έξοδος 1

esac

Τείχος προστασίας

Γράφετε έναν κανόνα για το ipfw που επιτρέπει τις συνδέσεις με τον δαίμονά μας:

#ipfw –q προσθέστε πέρασμα tcp από οποιοδήποτε σε εμένα 5000

#ipfw –q προσθέστε πέρασμα tcp από οποιοδήποτε σε οποιοδήποτε μέσω του tun0

Μπορείτε επίσης να το προσθέσετε στο σενάριο του τείχους προστασίας σας.

Τελικές πινελιές

Για να συνδεθείτε από έναν υπολογιστή-πελάτη των Windows, χρησιμοποιείτε το GUI, πώς να το προσθέσετε στην εκκίνηση για ευκολία, νομίζω ότι θα το καταλάβετε μόνοι σας.

Ας το συνοψίσουμε

Έτσι, μόλις δημιουργήσατε μια σύνδεση μεταξύ του διακομιστή δρομολογητή που προστατεύει το πλέγμα σας κάπου εκεί έξω και του οικιακού σας δικτύου. Αυτό είναι ένα μεγάλο βήμα. Έχετε ανεβάσει την τέχνη της διοίκησης σας σε άλλο επίπεδο. Για άλλη μια φορά δεν θα είμαι τσιγκούνης και σας συγχαίρω. Ξέρεις, υπάρχει έξυπνοι άνθρωποι, οι οποίοι δεν συμβουλεύουν τη δημιουργία συνδέσεων μεταξύ δικτύων με αυτόν τον τρόπο. Προσθέσαμε έναν κανόνα που σας επιτρέπει μόνο να συνδεθείτε στον διακομιστή σας και να μετακινηθείτε ελεύθερα μεταξύ δύο δικτύων. Εάν αποφασίσετε να αυξήσετε τον αριθμό των πελατών Διακομιστές OpenVPN, θα πρέπει επιπλέον να διαμορφώσετε το τείχος προστασίας και την ασφάλεια, και όσο περισσότερες διεπαφές στο δρομολογητή, τόσο πιο δύσκολο είναι να το παρακολουθήσετε. Επιπλέον, μόλις διευρύνατε τον χώρο διευθύνσεων των δικτύων σας. Αυτό ακριβώς δεν αρέσει σε αυτούς τους τύπους που γνωρίζουν την ασφάλεια. Λοιπόν, εντάξει, αυτά είναι φιλοσοφικά παραμύθια, αν θέλετε χρησιμοποιήστε τα. Και τέλος, σας στέλνω στο

http://openvpn.net/, υπάρχει πολλή τεκμηρίωση εκεί, την οποία θα διάβαζα αν ήμουν στη θέση σου. Εντάξει, πρέπει να φύγω. Αν μη τι άλλο, η διεύθυνση παραμένει η ίδια:

. Περιμένω τα σχόλιά σας και τις προτάσεις σας.

— μια δωρεάν εφαρμογή της τεχνολογίας Virtual Private Network (VPN) με ανοιχτό κώδικα για τη δημιουργία κρυπτογραφημένων καναλιών point-to-point ή διακομιστή-πελάτη μεταξύ υπολογιστών. Σας επιτρέπει να δημιουργείτε συνδέσεις μεταξύ υπολογιστών πίσω από ένα τείχος προστασίας NAT χωρίς να χρειάζεται να αλλάξετε τις ρυθμίσεις τους. Το OpenVPN δημιουργήθηκε από τον James Yonan και έχει άδεια χρήσης σύμφωνα με την GNU GPL.

Σε αυτό το άρθρο, σε μια απλή και προσβάσιμη μορφή, θα προσπαθήσουμε να σας πούμε πώς να ρυθμίσετε τον δικό σας διακομιστή OpenVPN. Δεν σκοπεύουμε στο τέλος της ανάγνωσης αυτού του άρθρου να κατανοήσετε πλήρως όλες τις αρχές του "πώς λειτουργεί" ή να κατανοήσετε τις περιπλοκές της δικτύωσης, αλλά θέλουμε ως αποτέλεσμα να μπορείτε να ρυθμίσετε έναν διακομιστή OpenVPN από γρατσουνιά. Έτσι αυτό το άρθρο μπορεί να θεωρηθεί είδος οδηγός βήμα προς βήμαγια τους χρήστες. Στην πραγματικότητα, υπάρχει πολλή τεκμηρίωση και εγχειρίδια στο Διαδίκτυο αφιερωμένα στην ανάπτυξη του OpenVPN, αλλά είτε απευθύνονται σε εκπαιδευμένους χρήστες είτε διαχειριστές συστήματος, ή συστήματα Linux χρησιμοποιούνται ως παράδειγμα για επίδειξη. Θα πάμε από την άλλη πλευρά και θα σας πούμε πώς να ρυθμίσετε το OpenVPN στον υπολογιστή του μέσου χρήστη, π.χ. σταθμός εργασίαςμε εγκατεστημένο λειτουργικό σύστημα Windows. Γιατί μπορεί να χρειάζεστε αυτές τις πληροφορίες; Λοιπόν, για παράδειγμα, θέλετε να παίξετε ένα παιχνίδι με φίλους που δεν υποστηρίζει παιχνίδι μέσω Διαδικτύου, αλλά μόνο μέσω τοπικού δικτύου ή, για παράδειγμα, ασχολείστε με απομακρυσμένη υποστήριξη χρηστών, αλλά για κάποιο λόγο χρησιμοποιείτε λογισμικό όπως το TeamViewer ή Ammyy Adminδεν θέλεις γιατί Δεν θέλετε να εμπλέκονται διακομιστές τρίτων στη διαδικασία μεταφοράς των δεδομένων σας ή δημιουργίας σύνδεσης. Σε κάθε περίπτωση, πρακτική εμπειρία στην οργάνωση του δικού σας εικονικό ιδιωτικό δίκτυο(VPN) θα είναι χρήσιμο για εσάς.

Συντονισμός διακομιστή

Λοιπόν, ας ξεκινήσουμε. Στο παράδειγμά μας, ένα μηχάνημα με εγκατεστημένο το Windows XP Professional SP3 (x86) θα λειτουργεί ως διακομιστής OpenVPN και πολλά μηχανήματα με Windows 7 x64 και Windows 7 x86 θα λειτουργούν ως πελάτες (αν και στην πραγματικότητα το σχήμα που περιγράφεται στο άρθρο θα λειτουργήσει σε άλλες διαμορφώσεις). Ας υποθέσουμε ότι ο υπολογιστής που θα λειτουργεί ως διακομιστής OpenVPN έχει μια λευκή στατική διεύθυνση IP στο Διαδίκτυο (εάν η διεύθυνση IP που παρέχεται από τον πάροχο σας είναι δυναμική, τότε πρέπει να εγγραφείτε στο DynDNSή Χωρίς IP), εάν πληρούται αυτή η προϋπόθεση, αλλά ο υπολογιστής βρίσκεται πίσω από ένα τείχος προστασίας δρομολογητή ή υλικού, θα πρέπει να προωθήσετε απαιτούμενες θύρες(θα μιλήσουμε για αυτό παρακάτω όταν προχωρήσουμε απευθείας στη ρύθμιση του διακομιστή), εάν δεν έχετε ιδέα τι είναι και σε τι χρησιμοποιείται, τότε σας συνιστούμε να διαβάσετε το άρθρο στον ιστότοπό μας.

- Πηγαίνουμε στον επίσημο ιστότοπο του έργου OpenVPN, στην ενότητα Λήψεις -. Κατεβάστε από εκεί τη διανομή που αντιστοιχεί στην έκδοση του λειτουργικού σας συστήματος Windows (32-bit ή 64-bit Installer). Κατά τη σύνταξη αυτού του άρθρου, η διανομή openvpn-install-2.3_rc1-I002-i686.exe ήταν διαθέσιμη για λειτουργικά συστήματα 32 bit και το openvpn-install-2.3_rc1-I002-x86_64.exe για λειτουργικά συστήματα 64 bit, αντίστοιχα . Επειδή Αποφασίσαμε ότι θα εγκαταστήσουμε τον διακομιστή στο WinXP x86, δηλ. σε λειτουργικό σύστημα 32-bit και, στη συνέχεια, πραγματοποιήστε λήψη της διανομής από τον πρώτο σύνδεσμο.

- Εκκινήστε το πρόγραμμα εγκατάστασης που έχετε λάβει. Στο στάδιο που έχει επιλεγεί η διαδρομή εγκατάστασης, εισάγετε C:\OpenVPN(δείτε στιγμιότυπο οθόνης), αυτό θα μας διευκολύνει να ρυθμίσουμε στο μέλλον: Στη συνέχεια, κάντε κλικ στο «Επόμενο» μέχρι να ολοκληρωθεί η εγκατάσταση. Εάν κατά τη διαδικασία εγκατάστασης, στο στάδιο της επιλογής ενός στοιχείου προς εγκατάσταση, είχατε " άδειο παράθυρο", για παράδειγμα, αυτό:

Στη συνέχεια, προφανώς, κατεβάσατε τη "λάθος" διανομή, οπότε δοκιμάστε να κάνετε λήψη της τελευταίας έκδοσης του openvpn-2.2.2-install.exe (είναι εγκατεστημένη και στα δύο συστήματα x86 και x64). Όταν εγκατασταθεί σωστά, το παράθυρο επιλογής στοιχείων θα πρέπει να μοιάζει με αυτό:

Στη συνέχεια, προφανώς, κατεβάσατε τη "λάθος" διανομή, οπότε δοκιμάστε να κάνετε λήψη της τελευταίας έκδοσης του openvpn-2.2.2-install.exe (είναι εγκατεστημένη και στα δύο συστήματα x86 και x64). Όταν εγκατασταθεί σωστά, το παράθυρο επιλογής στοιχείων θα πρέπει να μοιάζει με αυτό:  Όλα τα πλαίσια ελέγχου σε αυτό ελέγχονται από προεπιλογή κατά την εγκατάσταση, δεν χρειάζεται να αλλάξει τίποτα επιπλέον. Εάν η εγκατάσταση ήταν επιτυχής, τότε στον Πίνακα Ελέγχου -> Συνδέσεις δικτύου (ή, εάν εγκαθιστάτε τον διακομιστή σε Windows 7 ή Windows Vista, στο Κέντρο κοινής χρήσης δικτύου και κοινόχρηστη πρόσβαση-> Αλλαγή παραμέτρων προσαρμογέα) θα πρέπει να δείτε τον προσαρμογέα TAP-Win32 V9, ο οποίος θα ονομάζεται "Σύνδεση τοπικής περιοχής X" (το X είναι ένας αριθμός που εκχωρείται αυτόματα από το σύστημα):

Όλα τα πλαίσια ελέγχου σε αυτό ελέγχονται από προεπιλογή κατά την εγκατάσταση, δεν χρειάζεται να αλλάξει τίποτα επιπλέον. Εάν η εγκατάσταση ήταν επιτυχής, τότε στον Πίνακα Ελέγχου -> Συνδέσεις δικτύου (ή, εάν εγκαθιστάτε τον διακομιστή σε Windows 7 ή Windows Vista, στο Κέντρο κοινής χρήσης δικτύου και κοινόχρηστη πρόσβαση-> Αλλαγή παραμέτρων προσαρμογέα) θα πρέπει να δείτε τον προσαρμογέα TAP-Win32 V9, ο οποίος θα ονομάζεται "Σύνδεση τοπικής περιοχής X" (το X είναι ένας αριθμός που εκχωρείται αυτόματα από το σύστημα):  Η κατάστασή του θα είναι "Το καλώδιο δικτύου δεν είναι συνδεδεμένο", επειδή... Δεν έχουμε ρυθμίσει ακόμα τον διακομιστή μας.

Η κατάστασή του θα είναι "Το καλώδιο δικτύου δεν είναι συνδεδεμένο", επειδή... Δεν έχουμε ρυθμίσει ακόμα τον διακομιστή μας. - Δημιουργούμε έναν υποφάκελο SSL στον φάκελο OpenVPN τα κλειδιά και τα πιστοποιητικά που εκδίδονται από τον διακομιστή θα αποθηκευτούν σε αυτόν. Στη συνέχεια, εκκινήστε το σημειωματάριο και αντιγράψτε το ακόλουθο κείμενο σε αυτό: #dev tun dev πατήστε #dev-node "VPN" proto tcp-server #proto udp port 7777 tls-server server 10.10.10.0 255.255.255.0 comp-lzo # route-method exe # διαδρομή για να δει ο διακομιστής τα δίκτυα πίσω από τον πελάτη # διαδρομή 192.168.x.0 255.255.255.0 10.10.10.x # διαδρομή προστέθηκε στον πίνακα δρομολόγησης κάθε πελάτη για να δει το δίκτυο πίσω από τον διακομιστή # push "route 192.168.x .0 255.255.255.0 " # επιτρέπει στους πελάτες vpn να βλέπουν ο ένας τον άλλον, διαφορετικά όλοι οι πελάτες vpn θα βλέπουν μόνο τον κατάλογο διακομιστή πελάτη-προς-πελάτη # με περιγραφές των διαμορφώσεων κάθε πελάτη-config-dir C:\\OpenVPN\ \config\\ ccd # αρχείο που περιγράφει τα δίκτυα μεταξύ του πελάτη και του διακομιστή ifconfig-pool-persist C:\\OpenVPN\\config\\ccd\\ipp.txt # διαδρομές για κλειδιά διακομιστή και πιστοποιητικά dh C:\\OpenVPN \\ssl\\dh1024 .pem ca C:\\OpenVPN\\ssl\\ca.crt πιστοποιητικό C:\\OpenVPN\\ssl\\Server.crt κλειδί C:\\OpenVPN\\ssl\\Server.key #persist-key tls- auth C:\\OpenVPN\\ssl\\ta.key 0 tun-mtu 1500 tun-mtu-extra 32 mssfix 1450 keepalive 10 120 status C:\\OpenVPN\\log\\openvpn-status .log log C:\ \OpenVPN\\log\\openvpn.log ρήμα 3 Θα σταθούμε στις παραμέτρους που περιγράφονται εδώ λίγο αργότερα. Στη συνέχεια το αποθηκεύουμε σε ένα αρχείο C:\OpenVPN\Config\Server.ovpn, σημειώστε ότι το αρχείο πρέπει να έχει την επέκταση .ovpn, για αυτό, οι επιλογές στο παράθυρο διαλόγου αποθήκευσης θα πρέπει να είναι ακριβώς όπως φαίνεται στην εικόνα:

Εάν χρησιμοποιείτε Windows 7 / Windows Vista και το Σημειωματάριο δεν σας επιτρέπει να αποθηκεύσετε το αρχείο Server.ovpnσε ένα φάκελο C:\OpenVPN\Config\, πράγμα που σημαίνει ότι πρέπει να το εκτελέσετε με δικαιώματα διαχειριστή. Για να το κάνετε αυτό, κάντε δεξί κλικ στη συντόμευση του Σημειωματάριου στο μενού Έναρξη και επιλέξτε "Εκτέλεση ως διαχειριστής":

Εάν χρησιμοποιείτε Windows 7 / Windows Vista και το Σημειωματάριο δεν σας επιτρέπει να αποθηκεύσετε το αρχείο Server.ovpnσε ένα φάκελο C:\OpenVPN\Config\, πράγμα που σημαίνει ότι πρέπει να το εκτελέσετε με δικαιώματα διαχειριστή. Για να το κάνετε αυτό, κάντε δεξί κλικ στη συντόμευση του Σημειωματάριου στο μενού Έναρξη και επιλέξτε "Εκτέλεση ως διαχειριστής":  Τώρα θα δημιουργήσουμε επίσης ένα αρχείο χρησιμοποιώντας το σημειωματάριο C:\OpenVPN\easy-rsa\vars.bat, αντιγράφοντας το ακόλουθο κείμενο σε αυτό: @echo off set path=%path%;c:\OpenVPN\bin set HOME=c:\OpenVPN\easy-rsa set KEY_CONFIG=openssl.cnf set KEY_DIR=c:\OpenVPN\ssl set KEY_SIZE=1024 σύνολο KEY_COUNTRY=RU σύνολο KEY_PROVINCE=Σετ Kaluga KEY_CITY=Σετ Kaluga KEY_ORG=CompKaluga σύνολο KEY_EMAIL=decker@site Και επίσης το αρχείο C:\OpenVPN\easy-rsa\openssl.cnf: # # Παράδειγμα αρχείου διαμόρφωσης OpenSSL. # Αυτό χρησιμοποιείται κυρίως για τη δημιουργία αιτημάτων πιστοποιητικών. # # Αυτός ο ορισμός σταματάει τις ακόλουθες γραμμές να πνίγονται εάν το HOME δεν έχει # οριστεί. HOME = . RANDFILE = $ENV::HOME/.rnd # Extra OBJECT IDENTIFIER info: #oid_file = $ENV::HOME/.oid oid_section = new_oids # Για να χρησιμοποιήσετε αυτό το αρχείο διαμόρφωσης με την Επιλογή "-extfile" του βοηθητικού προγράμματος # "openssl x509", ονομάστε εδώ την ενότητα που περιέχει τις επεκτάσεις # X.509v3 προς χρήση: # επεκτάσεις = # (Εναλλακτικά, χρησιμοποιήστε ένα αρχείο διαμόρφωσης που έχει μόνο επεκτάσεις # X.509v3 στην κύρια [= προεπιλογή] ενότητα.) [ new_oids ] # Μπορούμε να προσθέσουμε νέα OID εδώ για χρήση από "ca" και "req". # Προσθέστε ένα απλό OID όπως αυτό: # testoid1=1.2.3.4 # Ή χρησιμοποιήστε αντικατάσταση αρχείου διαμόρφωσης ως εξής: # testoid2=$(testoid1).5.6 ################# ################################################################## [ ca ] default_ca = CA_default # Η προεπιλεγμένη ενότητα ca ############################################################# # ############################# [ CA_default ] dir = $ENV::KEY_DIR # Όπου φυλάσσονται τα πάντα πιστοποιητικά = $dir # Όπου διατηρούνται τα εκδοθέντα πιστοποιητικά crl_dir = $dir # Όπου διατηρούνται τα εκδοθέντα πιστοποιητικά βάσης δεδομένων = $dir/index.txt # αρχείο ευρετηρίου βάσης δεδομένων. new_certs_dir = $dir # προεπιλεγμένη θέση για νέα πιστοποιητικά. πιστοποιητικό = $dir/ca.crt # Το σειριακό πιστοποιητικό CA = $dir/serial # Ο τρέχων σειριακός αριθμός crl = $dir/crl.pem # Το τρέχον ιδιωτικό_κλειδί CRL = $dir/ca.key # Το ιδιωτικό κλειδί RANDFILE = $ dir/.rand # ιδιωτικό αρχείο τυχαίων αριθμών x509_extensions = usr_cert # Οι επεκτάσεις για προσθήκη στο πιστοποιητικό # Επεκτάσεις για προσθήκη σε ένα CRL. Σημείωση: Η συσκευή επικοινωνίας Netscape πνίγει τα V2 CRL #, επομένως αυτό σχολιάζεται από προεπιλογή για να αφήσει ένα V1 CRL. # crl_extensions = crl_ext default_days = 3650 # πόσος χρόνος πιστοποίησης για default_crl_days= 30 # πόσο καιρό πριν από το επόμενο CRL default_md = md5 # ποιο md να χρησιμοποιηθεί. διατήρηση = όχι # keep passed Παραγγελία DN # Μερικές διαφορές τρόπου προσδιορισμού του πόσο παρόμοια θα πρέπει να μοιάζει το αίτημα # Για τον τύπο CA, τα χαρακτηριστικά που αναφέρονται πρέπει να είναι τα ίδια και τα προαιρετικά # και τα παρεχόμενα πεδία είναι ακριβώς αυτό:-) policy = policy_match # Για την πολιτική ΑΠ [ Policy_match ] countryName = αντιστοίχιση κατάστασηOrProvinceName = αντιστοίχιση οργανισμούName = αντιστοίχιση organisationalUnitName = προαιρετικό commonName = παρεχόμενο emailAddress = προαιρετικό # Για την πολιτική "οτιδήποτε" # Σε αυτό το χρονικό σημείο, πρέπει να αναφέρετε όλους τους αποδεκτούς τύπους "αντικειμένου" . [ Policy_anything ] countryName = προαιρετική κατάστασηOrProvinceName = προαιρετική τοποθεσίαΌνομα = προαιρετική οργάνωσηΌνομα = προαιρετική OrganizationalUnitName = προαιρετική κοινήΌνομα = παρεχόμενη διεύθυνση email = προαιρετική ######################### ############################################################################ [ req ] default_bits = $ENV : :KEY_SIZE default_keyfile = privkey.pem διακεκριμένο_όνομα = req_distinguished_name χαρακτηριστικά = req_attributes x509_extensions = v3_ca # Οι επεκτάσεις που θα προστεθούν στο πιστοποιητικό αυτο-υπογεγραμμένο # Κωδικοί πρόσβασης για ιδιωτικά κλειδιά, εάν δεν υπάρχουν, θα ζητηθούν για #input_pass #input_pass ορίζει μια μάσκα για τους επιτρεπόμενους τύπους συμβολοσειρών. Υπάρχουν πολλές επιλογές. # προεπιλογή: PrintableString, T61String, BMPString. # pkix: PrintableString, BMPString. # utf8only: μόνο UTF8Strings. # nombstr: PrintableString, T61String (χωρίς BMPStrings ή UTF8Strings). # MASK:XXXX μια κυριολεκτική τιμή μάσκας. # ΠΡΟΕΙΔΟΠΟΙΗΣΗ: οι τρέχουσες εκδόσεις του Netscape καταρρέουν στο BMPStrings ή στο UTF8Strings #, επομένως χρησιμοποιήστε αυτήν την επιλογή με προσοχή! string_mask = nombstr # req_extensions = v3_req # Οι επεκτάσεις που πρέπει να προστεθούν σε ένα αίτημα πιστοποιητικού [ req_distinguished_name ] countryName = Όνομα χώρας (κωδικός 2 γραμμάτων) countryName_default = $ENV::KEY_COUNTRY countryName_min = 2 countryName_max = 2 Name_max State ) stateOrProvinceName_default = $ENV::KEY_PROVINCE localityName = Όνομα τοποθεσίας (π.χ., πόλη) localityName_default = $ENV::KEY_CITY 0.organizationName = Όνομα οργανισμού (π.χ. εταιρεία) 0.organizationName_::μπορούμε να κάνουμε αυτό το $ δεν χρειάζεται κανονικά:-) #1.organizationName = Δεύτερο Όνομα οργανισμού (π.χ. εταιρεία) #1.organizationName_default = World Wide Web Pty Ltd OrganizationalUnitName = Όνομα οργανικής μονάδας (π.χ. ενότητα) #organizationalUnitName_default = commonName = Κοινό όνομα (π.χ. το όνομά σας ή το όνομα κεντρικού υπολογιστή του διακομιστή σας) commonName_max = 64 emailAddress = Διεύθυνση email emailAddress_default = $ENV::KEYx emailA4_EMA SET-ex3 = Αριθμός επέκτασης SET 3 [ req_attributes ] challengePassword = Πρόκληση κωδικού πρόσβασης πρόκλησηςPassword_min = 4 challengePassword_max = 20 unstructuredName = Ένα προαιρετικό όνομα εταιρείας [ usr_cert ] # Αυτές οι επεκτάσεις προστίθενται όταν το "ca" υπογράφει ένα αίτημα # Αυτό αντιβαίνει στις οδηγίες PKIX. αλλά ορισμένες CA το κάνουν και κάποιο λογισμικό # το απαιτεί για να αποφευχθεί η ερμηνεία ενός πιστοποιητικού τελικού χρήστη ως CA:FALSE # Εδώ είναι μερικά παραδείγματα χρήσης του nsCertType . και για οτιδήποτε, συμπεριλαμβανομένης της υπογραφής αντικειμένου: # nsCertType = πελάτη, email, objsign # Αυτό είναι τυπικό στη χρήση κλειδιού για ένα πιστοποιητικό πελάτη. # keyUsage = nonrepudiation, digitalSignature, keyEncipherment # Αυτό θα εμφανίζεται στο πλαίσιο λίστας σχολίων του Netscape nsComment = "OpenSSL Generated Certificate" # συστάσεις PKIX αν περιλαμβάνονται σε όλα τα πιστοποιητικά. SubjectAltName και issuerAltname # Εισαγάγετε τη διεύθυνση ηλεκτρονικού ταχυδρομείου # subjectAltName=email:copy # Αντιγραφή στοιχείων θέματος # issuerAltName=issuer:copy #nsCaRevocationUrl = http://www.domain.dom/ca-crl.pem #nsBaseUrl #rslrns. #nsCaPolicyUrl #nsSslServerName [διακομιστής ] # JY ADDED -- Δημιουργήστε ένα πιστοποιητικό με το nsCertType να έχει οριστεί σε "server" basicConstraints=CA:FALSE nsCertType = διακομιστής nsComment = "OpenSSL Δημιουργήθηκε Πιστοποιητικό διακομιστή" subjecterereyden [ v3_req ] # Επεκτάσεις για προσθήκη σε ένα αίτημα πιστοποιητικού βασικοίΠεριορισμοί = CA:FALSE keyUsage = nonrepudiation, digitalSignature, keyEncipherment [ v3_ca ] # Επεκτάσεις για μια τυπική πρόταση CA # PKIX. SubjectKeyIdentifier=hash AuthorityKeyIdentifier=keyid:always,issuer:always # Αυτό συνιστά το PKIX, αλλά ορισμένα κατεστραμμένα προγράμματα πνίγουν το λογισμικό σε κρίσιμες # επεκτάσεις. #basicConstraints = κρίσιμο,CA:true # Έτσι, το κάνουμε αυτό. basicConstraints = CA:true # Χρήση κλειδιού: αυτό είναι τυπικό για ένα πιστοποιητικό CA. Ωστόσο, δεδομένου ότι θα # αποτρέψει τη χρήση του ως δοκιμαστικό πιστοποιητικό αυτο-υπογεγραμμένο, είναι καλύτερο # να παραλείπεται από προεπιλογή. # keyUsage = cRLSign, keyCertSign # Κάποιοι μπορεί να το θέλουν επίσης # nsCertType = sslCA, emailCA # Συμπεριλάβετε τη διεύθυνση email στο όνομα εναλλακτικού θέματος: άλλη σύσταση PKIX # subjectAltName=email:copy # Αντιγραφή στοιχείων εκδότη # issuerAltName=issuer:copy # DER hex enco μιας επέκτασης: προσοχή μόνο σε ειδικούς! # obj=DER:02:03 # Όπου το "obj" είναι ένα τυπικό ή προστιθέμενο αντικείμενο # Μπορείτε ακόμη και να παρακάμψετε μια υποστηριζόμενη επέκταση: # basicConstraints= κρίσιμη, DER:30:03:01:01:FF [ crl_ext ] # επεκτάσεις CRL . # Μόνο το issuerAltName και το AuthorityKeyIdentifier έχουν νόημα σε ένα CRL. # issuerAltName=issuer:copy AuthorityKeyIdentifier=keyid:always,issuer:always Συγχαρητήρια! Μόλις δημιουργήσατε το κύριο αρχεία ρυθμίσεωνο διακομιστής σας. Ας συνεχίσουμε να το ρυθμίζουμε.

Τώρα θα δημιουργήσουμε επίσης ένα αρχείο χρησιμοποιώντας το σημειωματάριο C:\OpenVPN\easy-rsa\vars.bat, αντιγράφοντας το ακόλουθο κείμενο σε αυτό: @echo off set path=%path%;c:\OpenVPN\bin set HOME=c:\OpenVPN\easy-rsa set KEY_CONFIG=openssl.cnf set KEY_DIR=c:\OpenVPN\ssl set KEY_SIZE=1024 σύνολο KEY_COUNTRY=RU σύνολο KEY_PROVINCE=Σετ Kaluga KEY_CITY=Σετ Kaluga KEY_ORG=CompKaluga σύνολο KEY_EMAIL=decker@site Και επίσης το αρχείο C:\OpenVPN\easy-rsa\openssl.cnf: # # Παράδειγμα αρχείου διαμόρφωσης OpenSSL. # Αυτό χρησιμοποιείται κυρίως για τη δημιουργία αιτημάτων πιστοποιητικών. # # Αυτός ο ορισμός σταματάει τις ακόλουθες γραμμές να πνίγονται εάν το HOME δεν έχει # οριστεί. HOME = . RANDFILE = $ENV::HOME/.rnd # Extra OBJECT IDENTIFIER info: #oid_file = $ENV::HOME/.oid oid_section = new_oids # Για να χρησιμοποιήσετε αυτό το αρχείο διαμόρφωσης με την Επιλογή "-extfile" του βοηθητικού προγράμματος # "openssl x509", ονομάστε εδώ την ενότητα που περιέχει τις επεκτάσεις # X.509v3 προς χρήση: # επεκτάσεις = # (Εναλλακτικά, χρησιμοποιήστε ένα αρχείο διαμόρφωσης που έχει μόνο επεκτάσεις # X.509v3 στην κύρια [= προεπιλογή] ενότητα.) [ new_oids ] # Μπορούμε να προσθέσουμε νέα OID εδώ για χρήση από "ca" και "req". # Προσθέστε ένα απλό OID όπως αυτό: # testoid1=1.2.3.4 # Ή χρησιμοποιήστε αντικατάσταση αρχείου διαμόρφωσης ως εξής: # testoid2=$(testoid1).5.6 ################# ################################################################## [ ca ] default_ca = CA_default # Η προεπιλεγμένη ενότητα ca ############################################################# # ############################# [ CA_default ] dir = $ENV::KEY_DIR # Όπου φυλάσσονται τα πάντα πιστοποιητικά = $dir # Όπου διατηρούνται τα εκδοθέντα πιστοποιητικά crl_dir = $dir # Όπου διατηρούνται τα εκδοθέντα πιστοποιητικά βάσης δεδομένων = $dir/index.txt # αρχείο ευρετηρίου βάσης δεδομένων. new_certs_dir = $dir # προεπιλεγμένη θέση για νέα πιστοποιητικά. πιστοποιητικό = $dir/ca.crt # Το σειριακό πιστοποιητικό CA = $dir/serial # Ο τρέχων σειριακός αριθμός crl = $dir/crl.pem # Το τρέχον ιδιωτικό_κλειδί CRL = $dir/ca.key # Το ιδιωτικό κλειδί RANDFILE = $ dir/.rand # ιδιωτικό αρχείο τυχαίων αριθμών x509_extensions = usr_cert # Οι επεκτάσεις για προσθήκη στο πιστοποιητικό # Επεκτάσεις για προσθήκη σε ένα CRL. Σημείωση: Η συσκευή επικοινωνίας Netscape πνίγει τα V2 CRL #, επομένως αυτό σχολιάζεται από προεπιλογή για να αφήσει ένα V1 CRL. # crl_extensions = crl_ext default_days = 3650 # πόσος χρόνος πιστοποίησης για default_crl_days= 30 # πόσο καιρό πριν από το επόμενο CRL default_md = md5 # ποιο md να χρησιμοποιηθεί. διατήρηση = όχι # keep passed Παραγγελία DN # Μερικές διαφορές τρόπου προσδιορισμού του πόσο παρόμοια θα πρέπει να μοιάζει το αίτημα # Για τον τύπο CA, τα χαρακτηριστικά που αναφέρονται πρέπει να είναι τα ίδια και τα προαιρετικά # και τα παρεχόμενα πεδία είναι ακριβώς αυτό:-) policy = policy_match # Για την πολιτική ΑΠ [ Policy_match ] countryName = αντιστοίχιση κατάστασηOrProvinceName = αντιστοίχιση οργανισμούName = αντιστοίχιση organisationalUnitName = προαιρετικό commonName = παρεχόμενο emailAddress = προαιρετικό # Για την πολιτική "οτιδήποτε" # Σε αυτό το χρονικό σημείο, πρέπει να αναφέρετε όλους τους αποδεκτούς τύπους "αντικειμένου" . [ Policy_anything ] countryName = προαιρετική κατάστασηOrProvinceName = προαιρετική τοποθεσίαΌνομα = προαιρετική οργάνωσηΌνομα = προαιρετική OrganizationalUnitName = προαιρετική κοινήΌνομα = παρεχόμενη διεύθυνση email = προαιρετική ######################### ############################################################################ [ req ] default_bits = $ENV : :KEY_SIZE default_keyfile = privkey.pem διακεκριμένο_όνομα = req_distinguished_name χαρακτηριστικά = req_attributes x509_extensions = v3_ca # Οι επεκτάσεις που θα προστεθούν στο πιστοποιητικό αυτο-υπογεγραμμένο # Κωδικοί πρόσβασης για ιδιωτικά κλειδιά, εάν δεν υπάρχουν, θα ζητηθούν για #input_pass #input_pass ορίζει μια μάσκα για τους επιτρεπόμενους τύπους συμβολοσειρών. Υπάρχουν πολλές επιλογές. # προεπιλογή: PrintableString, T61String, BMPString. # pkix: PrintableString, BMPString. # utf8only: μόνο UTF8Strings. # nombstr: PrintableString, T61String (χωρίς BMPStrings ή UTF8Strings). # MASK:XXXX μια κυριολεκτική τιμή μάσκας. # ΠΡΟΕΙΔΟΠΟΙΗΣΗ: οι τρέχουσες εκδόσεις του Netscape καταρρέουν στο BMPStrings ή στο UTF8Strings #, επομένως χρησιμοποιήστε αυτήν την επιλογή με προσοχή! string_mask = nombstr # req_extensions = v3_req # Οι επεκτάσεις που πρέπει να προστεθούν σε ένα αίτημα πιστοποιητικού [ req_distinguished_name ] countryName = Όνομα χώρας (κωδικός 2 γραμμάτων) countryName_default = $ENV::KEY_COUNTRY countryName_min = 2 countryName_max = 2 Name_max State ) stateOrProvinceName_default = $ENV::KEY_PROVINCE localityName = Όνομα τοποθεσίας (π.χ., πόλη) localityName_default = $ENV::KEY_CITY 0.organizationName = Όνομα οργανισμού (π.χ. εταιρεία) 0.organizationName_::μπορούμε να κάνουμε αυτό το $ δεν χρειάζεται κανονικά:-) #1.organizationName = Δεύτερο Όνομα οργανισμού (π.χ. εταιρεία) #1.organizationName_default = World Wide Web Pty Ltd OrganizationalUnitName = Όνομα οργανικής μονάδας (π.χ. ενότητα) #organizationalUnitName_default = commonName = Κοινό όνομα (π.χ. το όνομά σας ή το όνομα κεντρικού υπολογιστή του διακομιστή σας) commonName_max = 64 emailAddress = Διεύθυνση email emailAddress_default = $ENV::KEYx emailA4_EMA SET-ex3 = Αριθμός επέκτασης SET 3 [ req_attributes ] challengePassword = Πρόκληση κωδικού πρόσβασης πρόκλησηςPassword_min = 4 challengePassword_max = 20 unstructuredName = Ένα προαιρετικό όνομα εταιρείας [ usr_cert ] # Αυτές οι επεκτάσεις προστίθενται όταν το "ca" υπογράφει ένα αίτημα # Αυτό αντιβαίνει στις οδηγίες PKIX. αλλά ορισμένες CA το κάνουν και κάποιο λογισμικό # το απαιτεί για να αποφευχθεί η ερμηνεία ενός πιστοποιητικού τελικού χρήστη ως CA:FALSE # Εδώ είναι μερικά παραδείγματα χρήσης του nsCertType . και για οτιδήποτε, συμπεριλαμβανομένης της υπογραφής αντικειμένου: # nsCertType = πελάτη, email, objsign # Αυτό είναι τυπικό στη χρήση κλειδιού για ένα πιστοποιητικό πελάτη. # keyUsage = nonrepudiation, digitalSignature, keyEncipherment # Αυτό θα εμφανίζεται στο πλαίσιο λίστας σχολίων του Netscape nsComment = "OpenSSL Generated Certificate" # συστάσεις PKIX αν περιλαμβάνονται σε όλα τα πιστοποιητικά. SubjectAltName και issuerAltname # Εισαγάγετε τη διεύθυνση ηλεκτρονικού ταχυδρομείου # subjectAltName=email:copy # Αντιγραφή στοιχείων θέματος # issuerAltName=issuer:copy #nsCaRevocationUrl = http://www.domain.dom/ca-crl.pem #nsBaseUrl #rslrns. #nsCaPolicyUrl #nsSslServerName [διακομιστής ] # JY ADDED -- Δημιουργήστε ένα πιστοποιητικό με το nsCertType να έχει οριστεί σε "server" basicConstraints=CA:FALSE nsCertType = διακομιστής nsComment = "OpenSSL Δημιουργήθηκε Πιστοποιητικό διακομιστή" subjecterereyden [ v3_req ] # Επεκτάσεις για προσθήκη σε ένα αίτημα πιστοποιητικού βασικοίΠεριορισμοί = CA:FALSE keyUsage = nonrepudiation, digitalSignature, keyEncipherment [ v3_ca ] # Επεκτάσεις για μια τυπική πρόταση CA # PKIX. SubjectKeyIdentifier=hash AuthorityKeyIdentifier=keyid:always,issuer:always # Αυτό συνιστά το PKIX, αλλά ορισμένα κατεστραμμένα προγράμματα πνίγουν το λογισμικό σε κρίσιμες # επεκτάσεις. #basicConstraints = κρίσιμο,CA:true # Έτσι, το κάνουμε αυτό. basicConstraints = CA:true # Χρήση κλειδιού: αυτό είναι τυπικό για ένα πιστοποιητικό CA. Ωστόσο, δεδομένου ότι θα # αποτρέψει τη χρήση του ως δοκιμαστικό πιστοποιητικό αυτο-υπογεγραμμένο, είναι καλύτερο # να παραλείπεται από προεπιλογή. # keyUsage = cRLSign, keyCertSign # Κάποιοι μπορεί να το θέλουν επίσης # nsCertType = sslCA, emailCA # Συμπεριλάβετε τη διεύθυνση email στο όνομα εναλλακτικού θέματος: άλλη σύσταση PKIX # subjectAltName=email:copy # Αντιγραφή στοιχείων εκδότη # issuerAltName=issuer:copy # DER hex enco μιας επέκτασης: προσοχή μόνο σε ειδικούς! # obj=DER:02:03 # Όπου το "obj" είναι ένα τυπικό ή προστιθέμενο αντικείμενο # Μπορείτε ακόμη και να παρακάμψετε μια υποστηριζόμενη επέκταση: # basicConstraints= κρίσιμη, DER:30:03:01:01:FF [ crl_ext ] # επεκτάσεις CRL . # Μόνο το issuerAltName και το AuthorityKeyIdentifier έχουν νόημα σε ένα CRL. # issuerAltName=issuer:copy AuthorityKeyIdentifier=keyid:always,issuer:always Συγχαρητήρια! Μόλις δημιουργήσατε το κύριο αρχεία ρυθμίσεωνο διακομιστής σας. Ας συνεχίσουμε να το ρυθμίζουμε. - Για να ρυθμίσουμε περαιτέρω τον διακομιστή, θα χρειαστούμε κάποιες δεξιότητες στη γραμμή εντολών. Πρώτα απ 'όλα, ας καταλάβουμε πώς να το εκκινήσετε; Υπάρχουν διάφοροι τρόποι, για παράδειγμα, κάντε κλικ στο Έναρξη -> Εκτέλεση (ή σε συνδυασμό κουμπιών Win+R) στο πληκτρολόγιο και εισάγετε στο πεδίο που εμφανίζεται cmdκαι κάντε κλικ στο OK. Ωστόσο, οι χρήστες των Windows 7 / Windows Vista θα πρέπει να εκτελέσουν την κονσόλα με δικαιώματα διαχειριστή, ο ευκολότερος τρόπος για να το κάνετε αυτό είναι να δημιουργήσετε μια αντίστοιχη συντόμευση στην επιφάνεια εργασίας. Κάντε δεξί κλικ σε οποιοδήποτε κενό χώρο στην επιφάνεια εργασίας και επιλέξτε "Δημιουργία συντόμευσης" στο πεδίο "θέση αντικειμένου", απλώς υποδείξτε τρία γράμματα - cmdκαι καλέστε τη συντόμευση cmd ή τη γραμμή εντολών. Περαιτέρω, χρήστες WindowsΤο XP το εκτελεί απλώς και οι χρήστες των Windows Vista και των Windows 7 το εκτελούν ως διαχειριστής, όπως ακριβώς έγινε παραπάνω με το Σημειωματάριο.

- Στη συνέχεια, εισάγουμε διαδοχικά τις γραμμές στην κονσόλα: cd C:\OpenVPN\easy-rsa vars clean-all Την ίδια στιγμή, στην οθόνη θα πρέπει να μοιάζει με αυτό:

Στη συνέχεια, χωρίς να κλείσετε αυτό το παράθυρο, εισαγάγετε τις εντολές δημιουργίας κλειδιών διαδοχικά: openvpn --genkey --secret %KEY_DIR%\ta.key build-dh build-ca Η τελευταία εντολή (build-ca) θα δημιουργήσει ένα πιστοποιητικό και μια αρχή έκδοσης πιστοποιητικών (CA), στη διαδικασία, ωστόσο, θα σας κάνει πολλές ερωτήσεις, οι οποίες πρέπει να απαντηθούν από προεπιλογή πατώντας το κουμπί Enter:

Στη συνέχεια, χωρίς να κλείσετε αυτό το παράθυρο, εισαγάγετε τις εντολές δημιουργίας κλειδιών διαδοχικά: openvpn --genkey --secret %KEY_DIR%\ta.key build-dh build-ca Η τελευταία εντολή (build-ca) θα δημιουργήσει ένα πιστοποιητικό και μια αρχή έκδοσης πιστοποιητικών (CA), στη διαδικασία, ωστόσο, θα σας κάνει πολλές ερωτήσεις, οι οποίες πρέπει να απαντηθούν από προεπιλογή πατώντας το κουμπί Enter:  Τώρα ας δημιουργήσουμε ένα κλειδί διακομιστή: build-key-server server Σημειώστε ότι το δεύτερο όρισμα στην εντολή είναι το όνομα του κλειδιού (διακομιστής), πρέπει να εισαγάγετε το ίδιο όνομα όταν απαντάτε στην ερώτηση Common Name (π.χ. το όνομά σας ή Το όνομα κεντρικού υπολογιστή του διακομιστή σας), οι υπόλοιπες ερωτήσεις μπορούν να απαντηθούν από προεπιλογή πατώντας το κουμπί Enter. Υ(δείτε στιγμιότυπο οθόνης):

Τώρα ας δημιουργήσουμε ένα κλειδί διακομιστή: build-key-server server Σημειώστε ότι το δεύτερο όρισμα στην εντολή είναι το όνομα του κλειδιού (διακομιστής), πρέπει να εισαγάγετε το ίδιο όνομα όταν απαντάτε στην ερώτηση Common Name (π.χ. το όνομά σας ή Το όνομα κεντρικού υπολογιστή του διακομιστή σας), οι υπόλοιπες ερωτήσεις μπορούν να απαντηθούν από προεπιλογή πατώντας το κουμπί Enter. Υ(δείτε στιγμιότυπο οθόνης):  Εάν τα κάνατε όλα σωστά, η εικόνα σας θα είναι πανομοιότυπη με το στιγμιότυπο οθόνης και οι τελευταίες γραμμές της εξόδου εντολών θα περιέχουν ένα μήνυμα σχετικά με την επιτυχή προσθήκη μιας εγγραφής στη βάση δεδομένων.

Εάν τα κάνατε όλα σωστά, η εικόνα σας θα είναι πανομοιότυπη με το στιγμιότυπο οθόνης και οι τελευταίες γραμμές της εξόδου εντολών θα περιέχουν ένα μήνυμα σχετικά με την επιτυχή προσθήκη μιας εγγραφής στη βάση δεδομένων. - Μετά από αυτό, μεταβείτε στο συμπληρωματικό πρόγραμμα "Υπηρεσίες και εφαρμογές" της κονσόλας διαχείρισης, μπορείτε να το κάνετε κάνοντας δεξί κλικ στη συντόμευση Computer (My Computer) και επιλέγοντας το στοιχείο μενού Manage ή πληκτρολογώντας την εντολή στην κονσόλα υπηρεσίες.msc, βρείτε την υπηρεσία "OpenVPN Service" εκεί και επιλέξτε "Έναρξη" από το μενού με το δεξί κλικ. Εάν κάνατε τα πάντα σωστά πριν, η υπηρεσία θα μεταβεί στην κατάσταση "Εκτέλεση". Τώρα μπορείτε να αλλάξετε τον τύπο εκκίνησης σε "Auto", αντί για "Manual", που υπήρχε από προεπιλογή. Το αποτέλεσμα πρέπει να μοιάζει με αυτό:

Αυτό ολοκληρώνει τη διαμόρφωση του ίδιου του διακομιστή, το μόνο που μένει είναι να ρυθμίσετε τις παραμέτρους των πελατών. Για να το κάνετε αυτό, πρέπει επίσης να τους εκδώσετε κλειδιά και πιστοποιητικά, αυτό γίνεται σχεδόν πανομοιότυπα με τον διακομιστή, μόνο για τον διακομιστή χρησιμοποιήσαμε την εντολή build-key-server και για πελάτες θα χρησιμοποιήσουμε την εντολή build-key.

Αυτό ολοκληρώνει τη διαμόρφωση του ίδιου του διακομιστή, το μόνο που μένει είναι να ρυθμίσετε τις παραμέτρους των πελατών. Για να το κάνετε αυτό, πρέπει επίσης να τους εκδώσετε κλειδιά και πιστοποιητικά, αυτό γίνεται σχεδόν πανομοιότυπα με τον διακομιστή, μόνο για τον διακομιστή χρησιμοποιήσαμε την εντολή build-key-server και για πελάτες θα χρησιμοποιήσουμε την εντολή build-key. - Ας υποθέσουμε ότι έχουμε δύο πελάτες, ας τους ονομάσουμε client1 και client2. Ας εκτελέσουμε τις εντολές διαδοχικά: build-key client1 build-key client2 Σε αυτήν την περίπτωση, όταν σας ζητηθεί Common Name (π.χ. το όνομά σας ή το όνομα κεντρικού υπολογιστή του διακομιστή σας), πρέπει επίσης να υποδείξετε το όνομα πελάτη που χρησιμοποιείται στην εντολή, π.χ. build-command key client1, μετά στην ερώτηση Common Name απαντάμε client1, if client2, then client2 μπορεί να απαντηθούν οι υπόλοιπες ερωτήσεις πατώντας Enter, στο τέλος θα σας ζητηθεί επίσης να υπογράψετε το πιστοποιητικό και να επιβεβαιώσετε το αίτημα. απαντήστε καταφατικά και στα δύο σημεία - Υ. Τώρα κάνουμε επανεκκίνηση της υπηρεσίας OpenVPN για να τεθούν σε ισχύ οι αλλαγές, στο συμπληρωματικό πρόγραμμα διαχείρισης υπηρεσιών, στο μενού για δεξί κουμπίποντίκι "Επανεκκίνηση", ή στην κονσόλα εισάγουμε διαδοχικά: net stop openvpnservice net start openvpnservice

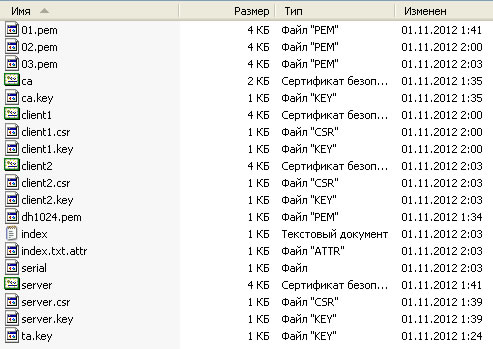

- Τώρα, αν πάμε στον φάκελο, θα δούμε τα αρχεία κλειδιού και πιστοποιητικού που δημιουργήσαμε εκεί:

Κάθε πελάτης θα χρειαστεί τα αρχεία του: ca.crt

Κάθε πελάτης θα χρειαστεί τα αρχεία του: ca.crt .crt .κλειδί τα.κλειδί Δηλ. για τον πελάτη 1 συλλέγουμε αρχεία ca.crt, client1.crt, client1.key και ta.key, για τον πελάτη 2 - ca.crt, client2.crt, client2.key και ta.key, αντίστοιχα, κ.λπ. Και του τα στέλνουμε με τον ένα ή τον άλλο τρόπο (δηλαδή μέσω ταχυδρομείου, σε αρχείο με κωδικό πρόσβασης ή σε μονάδα flash), τα αρχεία κλειδιού και πιστοποιητικού πρέπει να μεταφέρονται μέσω αξιόπιστων καναλιών επικοινωνίας και να μην πέσουν στα χέρια του τρίτων, διότι Στην πραγματικότητα, χρησιμοποιώντας τα, ένας πελάτης μπορεί να αποκτήσει πρόσβαση στο εικονικό υποδίκτυό σας. Στην επόμενη ενότητα, θα εξετάσουμε τη ρύθμιση του προγράμματος-πελάτη και θα υποτεθεί ότι έχει ήδη λάβει αρχεία κλειδιών και πιστοποιητικών από εσάς. - Εάν χρησιμοποιείται τείχος προστασίας στον υπολογιστή που χρησιμοποιείται ως διακομιστής, τότε πρέπει να προσθέσετε το OpenVPN στη λίστα εξαιρέσεων. Για το ενσωματωμένο τείχος προστασίας των Windows στην κονσόλα, αυτό μπορεί να γίνει με την ακόλουθη εντολή: netsh firewall add allowprogram program = C:\OpenVPN\bin\openvpn.exe name = "OpenVPN Server" ENABLE scope = ALL profile = ALL

Ρύθμιση πελατών

Η ρύθμιση ενός πελάτη είναι πολύ πιο απλή από τη ρύθμιση ενός διακομιστή. Δεν χρειάζεται να δημιουργήσουμε κλειδιά, πιστοποιητικά κ.λπ. για τον πελάτη, καθώς όλα όσα χρειαζόμαστε έχουν ήδη δημιουργηθεί από εμάς στον διακομιστή και μεταφέρονται στον πελάτη. Επομένως, οι οδηγίες για τον πελάτη είναι πολύ πιο σύντομες.

χρήσιμοι σύνδεσμοι

- Επίσημη τεκμηρίωση για το OpenVPN -

- OpenVPN man pages -

- OpenVPN HOWTO (στα ρωσικά) - http://lithium.opennet.ru/articles/openvpn/openvpn-howto.html

F.A.Q.

Μπορείτε να στείλετε τυχόν ερωτήσεις που έχετε στο email που καθορίζεται στην ενότητα ή να συζητήσετε αυτό το άρθρο.

Είναι δυνατή η διανομή του Διαδικτύου με αυτόν τον τρόπο;

Από τον συγγραφέα

Αυτό το άρθρο μπορεί να αναρτηθεί σε οποιονδήποτε πόρο, να αντιγραφεί εν όλω ή εν μέρει, χωρίς περιορισμούς, με την προϋπόθεση ότι διατηρείται σύνδεσμος προς το πρωτότυπο. Ο σύνδεσμος πρέπει να περιέχει το όνομα του πόρου μας Emergency Computer Aid στην Kaluga, μορφοποιημένο ως σύνδεσμο, και επίσης να περιέχει το ψευδώνυμο του συγγραφέα του άρθρου. Ένα παράδειγμα τέτοιου συνδέσμου θα μπορούσε να είναι:

Ρύθμιση διακομιστή OpenVPN//ΝτέκερΣημείωση

Πρόσφατα, επισκεφθήκαμε ΗΛΕΚΤΡΟΝΙΚΗ ΔΙΕΥΘΥΝΣΗένας μεγάλος αριθμός ερωτήσεων έρχεται με το στυλ " Ερώτηση σχετικά με το άρθρο σας στο βήμα 5 μετά την εντολή καθαρισμού όλων, ως αποτέλεσμα, κάποιο αρχείο αντιγράφεται από εσάς. Δεν μου συμβαίνει αυτό. η εντολή openvpn --genkey --secret %KEY_DIR%\ta.key δημιουργεί ένα κλειδί για μένα, αλλά μετά το build-dh και το build-ca δεν δίνουν αποτελέσματα (το cmd.exe γράφει ότι η εντολή δεν είναι εσωτερική ή εξωτερική.. . ή ένα εκτελέσιμο αρχείο) το αρχείο ca.key δεν έχει δημιουργηθεί. Τι θα μπορούσα να έκανα λάθος;".

Το κύριο νόημα του οποίου έγκειται στη δική σας ανεμελιά. Το πρόβλημα κατά την εκτέλεση εντολών clean-all, build-key και άλλων εντολών είναι ότι κατά την εγκατάσταση του OpenVPN δεν ελέγξατε τα πλαίσια ελέγχου OpenSSL Utilities και OpenVPN RSA Certificate Management Scripts (πρέπει να είναι επιλεγμένα!). Δώστε προσοχή στο στιγμιότυπο οθόνης με το παράθυρο επιλογής στοιχείων στην αρχή του άρθρου, αυτά τα πλαίσια ελέγχου είναι εκεί!