Măsurarea vulnerabilităților: clasificatori și metrici ale defectelor computerului. Nivel ridicat de risc. Date confidențiale neprotejate

AGENȚIA FEDERALĂ DE REGLEMENTARE TEHNICĂ ȘI METROLOGIE

NAŢIONAL

STANDARD

RUSĂ

FEDERAŢIE

Protejarea datelor

VULNERABILITĂȚI ALE SISTEMELOR INFORMAȚIONALE

Clasificarea vulnerabilităților sistemului informațional

Publicație oficială

Iform Standard 2015

Prefaţă

1 DEZVOLTAT de Societatea cu Răspundere Limitată „Information Security Center” (CBI LLC)

2 INTRODUS de Comitetul Tehnic de Standardizare TC 362 „Securitatea Informației”

3 APROBAT ȘI INTRAT ÎN VIGOARE prin Ordinul Agenției Federale pentru Reglementare Tehnică și Metrologie din 19 august 2015 N9 1181-st

4 INTRODUS PENTRU PRIMA Oara

Regulile de aplicare a acestui standard sunt stabilite în GOST R 1.0-2012 (secțiunea 8). Informațiile despre modificările aduse acestui standard sunt publicate anual (de la 1 ianuarie a anului curent) în indexul de informații „Standarde naționale”. iar textul oficial al modificărilor și amendamentelor se află în indexul lunar de informații „Standarde naționale”. În cazul revizuirii (înlocuirii) sau anulării acestui standard, avizul corespunzător va fi publicat în numărul următor al indexului lunar de informare Standardele Naționale.” Informațiile relevante, avizele și textele sunt, de asemenea, postate în sistemul informațional uz comun- pe site-ul oficial al Agenției Federale pentru reglementare tehnicăși metrologia pe internet ()

© Standardinform, 2015

Acest standard nu poate fi reprodus integral sau parțial, replicat sau distribuit ca publicație oficială fără permisiunea Agenției Federale pentru Reglementare Tehnică și Metrologie.

Introducere

Acest standard face parte dintr-un set de standarde care stabilesc clasificarea vulnerabilităților, regulile de descriere a vulnerabilităților, conținutul și procedura pentru efectuarea lucrărilor de identificare**) și evaluarea vulnerabilităților sistemului informațional (IS).

Acest standard se aplică activităților de securitate a informațiilor legate de identificarea și eliminarea vulnerabilităților IP în timpul creării și exploatării IP.

8 al acestui standard este adoptată o clasificare a vulnerabilităților IS. pe baza zonei de origine a vulnerabilităților, a tipurilor de deficiențe IS și a locurilor de apariție (manifestare) a vulnerabilităților IS.

STANDARDUL NAȚIONAL AL FEDERAȚIA RUSĂ

Protejarea datelor

VULNERABILITĂȚI ALE SISTEMELOR INFORMAȚIONALE Clasificarea vulnerabilităților informaționale Sisteme de informare protecţie. Vulnerabilități în sistemele informaționale Clasificarea vulnerabilităților în sistemele informaționale

Data introducerii - 2016-04-01

1 domeniu de utilizare

Acest standard stabilește o clasificare a vulnerabilităților sistemului informațional (IS). Acest standard urmărește îmbunătățirea suport metodologic identificarea și descrierea amenințărilor la adresa securității informațiilor atunci când desfășoară activități de protejare a informațiilor din sistemele informaționale.

Acest standard nu se aplică vulnerabilităților sistemului informațional asociate cu scurgerile de informații prin canale tehnice, inclusiv vulnerabilitățile componentelor electronice ale sistemelor informatice tehnice (hardware și hardware-software).

2 Referințe normative

Acest standard folosește referințe normative la următorul standard:

GOST R 50922-2006 Protecția informațiilor. Termeni și definiții de bază

Notă - Când utilizați acest standard, este recomandabil să verificați valabilitatea standardelor relevante în sistemul de informații publice - pe site-ul oficial al autorității naționale Federația Rusă conform standardelor de pe Internet sau conform indexului anual de informare al acestui „Standarde naționale”, care este actual**) de la 1 ianuarie a anului în curs, și conform eliberărilor indexului de informare lunar „Standarde naționale” pentru anul curent. Dacă se înlocuiește un standard de referință la care este dată o referință nedatată, se recomandă utilizarea versiunii curente a acelui document, ținând cont de orice modificări aduse versiunii curente. Dacă standardul de referință la care este dat o legătură de date este înlocuit, atunci se recomandă să obțineți rapid acest document de la referință< воше гадом утеерждотм (пргыятия). Если после утверждения настоящего стандарта в ссылочный стандарт, на который дана датированная ссылка, внесено изменение, затрагивающее положение, на которое дана ссылка, то это полажвюю рекомендуется применять без учета данного мзмеиеьыя. Если ссылочный стандарт отменен без замены, то полаже»#*е. в котором д»*а ссылка на него, рекомендуется применять в части, не затрагивающей эту ссылку.

3 Termeni și definiții

Acest standard folosește termeni conform GOST R 50922. și termenii următori cu definițiile corespunzătoare:

3.1 Sistem informatic: Totalitatea informaţiilor cuprinse în bazele de date şi tehnologiile informaţionale care asigură prelucrarea acesteia şi mijloace tehnice.

Notă - Definiția termenului corespunde cu J1J.

3.2 componentă a unui sistem informațional Parte a unui sistem informațional, incluzând un anumit set de informații și tehnologii informaționale individuale și mijloace tehnice care asigură prelucrarea acestuia.

3.3 atributul clasificării vulnerabilităților: proprietatea sau caracteristica vulnerabilităților prin care se face clasificarea.

3.4 tehnologia informației [tehnologie pentru prelucrarea (transferul) informațiilor într-un sistem informațional]: proces, metodă de căutare, colectare, stocare, procesare, furnizare, distribuire a informațiilor și metoda de implementare a unor astfel de procese și metode.

Publicație oficială

3.5 configurația sistemului informațional: caracteristicile structurale și funcționale interconectate ale sistemului informațional, inclusiv structura și compoziția sistemului informațional. relațiile fizice, logice, funcționale și tehnologice dintre componentele sistemului informațional, cu alte sisteme informaționale și rețelele informaționale și de telecomunicații, precum și cu atribuțiile subiecților de acces la obiectele de acces ale sistemului informațional.

3.6 amenințare la adresa securității informațiilor Un set de condiții și factori care creează un potențial sau actual pericol existentîncălcări ale securității informațiilor.

3.7 vulnerabilitate: Lipsa (slăbiciunea) a unui instrument software (software și hardware) sau a unui sistem informațional în ansamblu, care poate fi utilizat pentru implementarea amenințărilor la adresa securității informațiilor.

Vulnerabilitatea codului 3.8: O vulnerabilitate introdusă în timpul dezvoltării software.

3.9 vulnerabilitate de configurare: O vulnerabilitate care apare în timpul procesului de configurare (aplicarea setărilor) a software-ului și hardware-ului unui sistem informațional.

3.10 vulnerabilitate arhitecturală O vulnerabilitate care a apărut în timpul proiectării unui sistem informațional.

3.11 vulnerabilitate organizațională O vulnerabilitate care a apărut din cauza lipsei (sau deficiențelor) măsurilor organizaționale de protejare a informațiilor dintr-un sistem informațional și (sau) nerespectării regulilor de funcționare a sistemului de protecție a informațiilor din sistemul informatic, a cerințelor de documente organizatorice și administrative pentru protecția informațiilor și (sau) efectuarea în timp util a acțiunilor corespunzătoare de către funcționarul (angajat) sau departamentul responsabil cu protecția informațiilor.

3.12 vulnerabilitate vulnerabilitate multifactorială. rezultând din prezenţa mai multor deficienţe de diferite tipuri.

3.13 limbaj de programare: un limbaj destinat dezvoltării (prezentării) software-ului.

3.14 gradul de pericol de vulnerabilitate O măsură (valoare comparativă) care caracterizează susceptibilitatea unui sistem informațional la vulnerabilitate și impactul acestuia asupra încălcării proprietăților de securitate a informațiilor (confidențialitate, integritate, disponibilitate).

4 Dispoziții de bază

4.1 Clasificarea vulnerabilităților IS se bazează pe următoarele criterii de clasificare:

Zona de origine a vulnerabilității;

Tipuri de deficiențe IS;

Locul de origine (manifestarea) vulnerabilității IS.

Notă - Următoarele sunt considerate componente vulnerabile ale unui sistem informațional: la nivel de sistem (general), aplicat, special software, mijloace tehnice, echipamente de retea (comunicatii, telecomunicatii). mijloace de protectie a informatiilor.

4.2 În plus caracteristici de clasificare Pentru vulnerabilitățile IS, se folosesc semne de căutare (principale și suplimentare). Funcțiile de căutare sunt concepute pentru a organiza o căutare avansată în bazele de date cu vulnerabilități.

4.3 La cele principale caracteristicile de căutare Vulnerabilitățile IS includ următoarele:

Numele sistemului de operare (OS) și tipul platformei hardware;

Numele software-ului (software-ului) și versiunea acestuia;

Severitatea vulnerabilității.

4.4 Semnele de căutare suplimentare ale vulnerabilităților IS includ următoarele;

Limbaj de programare;

Serviciul (portul) care este utilizat pentru operarea software-ului.

5 Clasificare

5.1 Vulnerabilitățile IP în funcție de zonă de origine sunt împărțite în următoarele clase:

Vulnerabilitatea codului:

Vulnerabilitati de configurare:

Vulnerabilitatea arhitecturii:

Vulnerabilități organizaționale:

Vulnerabilitati multifactoriale.

Nota - 8 În scopul identificării și evaluării vulnerabilităților sistemului informațional, pot fi distinse subclase de vulnerabilități.

5.2 Vulnerabilitățile IS în funcție de tipurile de deficiențe IS sunt împărțite în următoarele:

Dezavantaje asociate cu configurarea incorectă a parametrilor software.

Notă - Setare incorectă lipsesc parametrii software parametrul necesar. atribuirea unor valori neadecvate unui parametru sau utilizarea parametrilor redundanți sau a parametrilor software nedefiniți:

Dezavantaje asociate cu verificarea incompletă a datelor introduse (de intrare).

Notă - Insuficiența verificării datelor introduse (de intrare) constă în lipsa verificării valorii. o cantitate excesivă de cunoștințe. incertitudinea valorilor datelor de intrare;

Dezavantaje asociate cu capacitatea de a urmări căile de acces la directoare.

Notă - Urmărirea căii de acces la director constă în urmărirea căii de acces la director (după adresa sgrokv/articole compuse) și obținerea accesului la locația anterioară/core de stocare a fișierelor.

Dezavantaje asociate cu capacitatea de a urmări link-uri:

Notă - Următoarele linkuri sunt asociate cu posibilitatea ca infractorul să insereze link-uri către resurse terțe care pot conține cod rău intenționat. Pentru sisteme de fișiere Dezavantajele sunt legăturile chmbotv și capacitatea de a urmări locația noastră a unei resurse la care accesul este limitat:

Dezavantaje asociate cu capacitatea de a injecta comenzi OS:

Notă - Injectarea de comandă a sistemului de operare implică abilitatea utilizatorului de a introduce comenzi ale sistemului de operare (de exemplu, vizualizarea structurilor de directoare, copierea, ștergerea fișierelor și alte dezavantaje asociate cu scripturile între site-uri).

Notă - Cross-site scripting* este de obicei comună în aplicațiile web și permite injectarea codului în paginile web care pot fi vizualizate de utilizatorii nelegitimi. Exemple de astfel de cod sunt scripturile care rulează pe partea utilizatorului;

Dezavantaje asociate cu implementarea declarațiilor interpretate în limbaje de programare sau de marcare.

Notă - Dezavantajele sunt asociate cu implementarea operatorilor limbajului de programare interpretat (de exemplu, selectați, adăugați, reușiți și altele) sau marcajului în sursă vvb-lrilozhemka;

Dezavantaje asociate cu injectarea de cod arbitrar.

Notă - Dezavantajele sunt asociate cu introducerea de cod arbitrar și părți de cod care pot duce la întreruperea procesului de efectuare a operațiunilor:

Dezavantaje asociate cu depășirea memoriei tampon.

Notă - O depășire a memoriei tampon are loc atunci când software-ul scrie date dincolo de memoria tampon alocată. O pierdere a memoriei tampon are loc de obicei din cauza defecțiune cu date**. primite din exterior, și memorie, în absența protecției din mediul de programare și sistemul de operare. Într-o depășire a memoriei tampon, datele situate lângă sau în fața acestuia pot fi corupte. Depășirea tamponului poate cauza blocări sau blocări de software. Anumite tipuri de buffer-uri supraîncărcate (de exemplu, depășiri într-un cadru de stivă) permit unui atacator să execute cod arbitrar în numele software-ului și cu drepturile contului sub care este executat;

Dezavantaje asociate cu un șir de format necontrolat.

Notă - Șirul de format în limbajele C/C++ este un argument special pentru o funcție cu o „cretă de parametru” care se schimbă dinamic. Valoarea sa la momentul apelării funcției determină numărul real și tipurile de parametri ai funcției. Erorile de formatare a șirului pot permite utilizatorului să schimbe dinamic calea altor programe și, în unele cazuri, să injecteze cod arbitrar:

Dezavantaje legate de calcule.

Notă - Dezavantajele asociate calculelor includ următoarele: interval incorect, atunci când software-ul folosește un igm maxim incorect, care diferă mai mult sau mai puțin de cel corect unul câte una:

eroare de număr semnat, când spargi *” poate intra degchy. care conține un număr întreg negativ, pe care programul îl transformă într-un număr întreg pozitiv:

eroare de număr trunchiat, atunci când o parte a numărului este tăiată (de exemplu, din cauza explicit igm conversie implicită sau alte tranziții între tipuri ^msel);

O eroare în indicarea ordinii octeților în numere atunci când software-ul amestecă ordinea biților de procesare (de exemplu, ordinea biților mici și mici), rezultând un membru incorect în conținut care are probleme critice de securitate:

Puncte slabe care conduc la scurgeri/dezvăluire de informații acces limitat.

Notă - Scurgerea de informații este dezvăluirea intenționată sau neintenționată a informațiilor cu acces restricționat (de exemplu, există o scurgere de informații atunci când un mesaj de eroare software conține informații cu acces restricționat). Defectele care duc la scurgerile/defalcarea formatelor de rețea cu acces restricționat pot fi cauzate de alte erori (de exemplu, erori asociate cu utilizarea scripturilor):

Dezavantaje asociate cu gestionarea acreditărilor** (acreditărilor).

Notă - Dezavantajele asociate cu gestionarea permisiunilor (acreditărilor) includ, de exemplu, încălcarea regulilor de control al accesului, lipsa rolurilor de utilizator necesare. erori la ștergerea"** oameni de știință inutile și altele.

Puncte slabe legate de permisiuni, privilegii și gestionarea accesului.

Notă - Dezavantajele asociate cu gestionarea permisiunilor, privilegiilor și accesului includ. de exemplu, depășirea privilegiilor și jumătate de momo.” amenințare nerezonabilă a superutilizatorilor din sistem. încălcarea politicii de control al accesului și altele:

Dezavantaje asociate cu auteitif+asaiia.

Notă - Dezavantajele asociate cu autentificarea includ: posibilitatea de a ocoli autentificarea. erori în logica procesului de autentificare, lipsa interzicerii multiplelor încercări nereușite. nicio cerință de autentificare pentru toate funcțiile critice;

Dezavantaje asociate transformărilor criptografice (dezavantajele criptării).

Notă - Dezavantajele asociate cu transformările criptografice includ erori în stocarea formațiunii în formă necriptată, erori în gestionarea cheilor și utilizarea instrumentelor de protecție a deformărilor necertificate;

Dezavantaje asociate falsării cererilor pe mai multe site-uri.

Notă - Înlocuirea aceleiași cereri are ca rezultat volumul. că software-ul utilizat nu verifică sau nu poate verifica corectitudinea formării cererii:

Defecte care conduc la o „condiție de cursă”.

Notă - O „condiție de cursă” este o eroare de proiectare într-un sistem multiplu sau aplicație. la care functioneaza! Funcționalitatea unui sistem sau a unei aplicații depinde de ordinea în care este executată o bucată de cod. „Sostoyakm a ajutat” este o eroare specifică care apare în momente aleatorii:

Dezavantaje legate de managementul resurselor.

Notă - Dezavantajele managementului resurselor includ: măsuri insuficiente pentru a elibera zonele de memorie alocate după utilizare, ceea ce duce la o reducere a zonelor de memorie liberă, eșecul de a șterge resursele și procesele din informațiile cu acces restricționat înainte de repetarea* utilizării și altele:

Alte tipuri de deficiențe.

Notă - Conform rezultatelor identificând rămășițele vulnerabile ale sistemelor de formare, lista tipurilor de neorrășini poate fi completată.

5.3 Vulnerabilitățile IP în funcție de locul de apariție (manifestare) sunt împărțite în următoarele:

Vulnerabilități în software-ul (general) la nivel de sistem.

Notă - Vulnerabilitățile din software-ul (general) la nivel de sistem includ vulnerabilități sisteme de operare(vulnerabilități ale sistemelor de fișiere, vulnerabilități ale modurilor de pornire, vulnerabilități asociate cu prezența instrumentelor de dezvoltare și depanare software, vulnerabilități ale mecanismelor de control al proceselor și altele), vulnerabilități ale sistemelor de gestionare a bazelor de date (vulnerabilități în părțile server și client ale sistemului de management al bazei de date , vulnerabilități ale instrumentelor speciale, vulnerabilități ale obiectelor bazei de date executabile (proceduri stocate, declanșatoare) și altele), vulnerabilități ale altor tipuri de software (general) la nivel de sistem:

Vulnerabilități în aplicațiile software.

Notă - Vulnerabilitățile din software-ul trimis includ vulnerabilități ale pachetelor software oficiale și ale altor tipuri de aplicații software (instrumente de dezvoltare codul mobil, deficiențe în mecanismele de monitorizare a execuției unui adidași mobil, erori de programare, prezența posibilităților funcționale. capabile să afecteze securitatea informațiilor și alte vulnerabilități):

Vulnerabilități în software special.

Notă - Vulnerabilitățile în software-ul special includ vulnerabilități ale software-ului dezvoltat pentru a rezolva probleme specifice ale unui anumit sistem informațional (erori de programare, prezența capacităților funcționale care pot afecta instrumentele de securitate a informațiilor, deficiențe în mecanismele de restricționare a accesului la obiecte software speciale și alte vulnerabilități );

Vulnerabilități în mijloacele tehnice.

Notă - Vulnerabilitățile hardware includ vulnerabilități în software-ul hardware (vulnerabilitatea firmware-ului în dispozitivele de stocare portabile, vulnerabilitățile firmware-ului în computerele programabile circuite integrate, vulnerabilități sistem de bază date de ieșire, vulnerabilități software ale controlerelor de control, interfețe din dreapta și alte vulnerabilități), „vulnerabilități ale mijloacelor tehnice:

Vulnerabilități în echipamentele tehnice portabile.

Notă - Vulnerabilitățile hardware-ului portabil includ vulnerabilități în sistemele de operare ale dispozitivelor mobile (portabile), vulnerabilități în aplicații pentru obținerea accesului la servicii mobile de pe un dispozitiv mobil. vulnerabilitățile interfeței acces wirelessși vulnerabilitățile echipamentelor tehnice portabile:

Vulnerabilități în echipamentele de rețea (comunicații, telecomunicații).

Notă - Vulnerabilitățile în echipamentele de rețea (comunicații, telecomunicații) includ vulnerabilități în routere, comutatoare și hub-uri. mugyiplexoroe. poduri și echipamente de telecomunicații-letOHHoro de alte tipuri (vulnerabilități ale protocoalelor și serviciilor de rețea, vulnerabilități ale instrumentelor și protocoalelor de gestionare a echipamentelor de telecomunicații, deficiențe ale mecanismelor de control al fluxului de informații, deficiențe ale mecanismelor de control al accesului la funcțiile de gestionare a echipamentelor de telecomunicații, alte vulnerabilități):

Vulnerabilități în instrumentele de securitate a informațiilor.

Notă - Vulnerabilitățile în instrumentele de securitate a informațiilor includ vulnerabilități în instrumentele de control al accesului, instrumentele de identificare și instrumentele de autentificare. instrumente de monitorizare a integrității, instrumente de pornire de încredere, protectie antivirus, sisteme de detectare a intruziunilor, instrumente firewall, instrumente de control al fluxului de informații, instrumente de gard mediu software, mijloace de ștergere a informațiilor și de control al ștergerii informațiilor, mijloace de protejare a transmisiei Kachalov a „formației, vulnerabilități în alte mijloace de protecție a „formației (erori programate, deficiențe, conectate prin oportunitate bypass, dezactivare, funcții de securitate depășite, alte vulnerabilități).

Bibliografie

Legea federală a Federației Ruse „Cu privire la informații, tehnologia de informațieși despre

protecția informațiilor” din 27 iulie 2006 Nr. 149-FZ

UDC 004.006.354 OKS 35.020

Cuvinte cheie: sistem informațional, software, protecție a informațiilor, vulnerabilitate, dezavantaj, clasificare, amenințare la securitate

Editor JU JU. Menaced Technical editor AB. Zaearzsha corector V.G. Smolin Aspect computer D.E. Pershin

Soshno w set 24/09/2015 Semnat și ștampilă c. 10-2015. Format 60x841<8 Г арии тура Ареал. Ус», веч. л. 1.40. Уч.«*за я. 0.70. Тирам 32 ж За* 3410.

Nabrazh" în SRL "Akhademmaoag"

Academtfdal.com lenngacademizdataj

Iaoaio si tiparit in

FSUE „STAIDARTIIFORM”. 123995 Moszhaa. Garnet"** banda 4 vrww 90stnfo.ru mfoQgosanfo.oj

- GOST 22731-77 Sisteme de transmisie de date, proceduri de control al legăturii de date în modul principal pentru schimbul de informații semi-duplex

- GOST 26525-85 Sisteme de prelucrare a datelor. Valori de utilizare

- GOST 27771-88 Caracteristici procedurale la interfața dintre echipamentul terminal de date și echipamentul de terminare a canalului de date. Cerințe și standarde generale

- GOST 28082-89 Sisteme de procesare a informațiilor. Metode de detectare a erorilor în transmisia serială a datelor

- GOST 28270-89 Sisteme de procesare a informațiilor. Specificația fișierului de descriere a datelor pentru schimbul de informații

- GOST R 43.2.11-2014 Suport informațional pentru echipamente și activități ale operatorului. Limba operatorului. Prezentarea structurată a informațiilor text în formate de mesaje

- GOST R 43.2.8-2014 Suport informațional pentru echipamente și activități ale operatorului. Limba operatorului. Formate de mesaje pentru activități tehnice

- GOST R 43.4.1-2011 Suport informațional pentru echipamente și activități ale operatorului. Sistemul „om-informații”.

- GOST R 53633.10-2015 Tehnologii informaţionale. Rețea de control al telecomunicațiilor. Harta activităților organizației extinse de comunicații (eTOM). Descompunerea și descrierile proceselor. Procese eTOM Nivel 2. Managementul organizatiei. Managementul riscurilor organizaționale

- GOST R 53633.11-2015 Tehnologii informaţionale. Rețea de control al telecomunicațiilor. Diagrama extinsă a activității de organizare a comunicării (eTOM). Descompunere și descrieri de proces. Procese eTOM Nivel 2. Managementul organizatiei. Managementul Performanței Organizaționale

- GOST R 53633.4-2015 Tehnologii informaţionale. Rețea de control al telecomunicațiilor. Harta activităților organizației extinse de comunicații (eTOM). Descompunerea și descrierile proceselor. Procese eTOM Nivel 2. Activitate primară. Managementul si operarea serviciilor

- GOST R 53633.7-2015 Tehnologii informaţionale. Rețea de control al telecomunicațiilor. Harta activităților organizației extinse de comunicații (eTOM). Descompunerea și descrierile proceselor. Procese eTOM Nivel 2. Strategie, infrastructură și produs. Dezvoltarea și managementul resurselor

- GOST R 53633.9-2015 Tehnologii informaţionale. Rețea de control al telecomunicațiilor. Harta activităților organizației extinse de comunicații (eTOM). Descompunerea și descrierile proceselor. Procese eTOM Nivel 2. Managementul organizatiei. Strategia de planificare și dezvoltare a organizației

- GOST R 55767-2013 Tehnologia informației. Cadrul european de competențe TIC 2.0. Partea 1. Cadrul european comun de competențe pentru profesioniștii TIC pentru toate sectoarele industriale

- GOST R 55768-2013 Tehnologia informației. Modelul unui sistem Grid deschis. Dispoziții de bază

- GOST R 56093-2014 Protecția informațiilor. Sisteme automate într-un design sigur. Mijloace pentru detectarea influențelor electromagnetice ale forței intenționate. Cerințe generale

- GOST R 56115-2014 Protecția informațiilor. Sisteme automate într-un design sigur. Mijloace de protecție împotriva influențelor electromagnetice ale forței intenționate. Cerințe generale

- GOST R 56545-2015 Protecția informațiilor. Vulnerabilitățile sistemelor informaționale. Reguli pentru descrierea vulnerabilităților

- GOST R 56546-2015 Protecția informațiilor. Vulnerabilitățile sistemelor informaționale. Clasificarea vulnerabilităților sistemului informațional

- GOST IEC 60950-21-2013 Echipamente pentru tehnologia informației. Cerințe de siguranță. Partea 21. Alimentare de la distanță

- GOST IEC 60950-22-2013 Echipamente pentru tehnologia informației. Cerințe de siguranță. Partea 22. Echipamente destinate instalării în aer liber

- GOST R 51583-2014 Protecția informațiilor. Procedura de creare a sistemelor automatizate într-un design sigur. Dispoziții generale

- GOST R 55766-2013 Tehnologia informației. Cadrul european de competențe TIC 2.0. Partea 3. Crearea e-CF - combinând baze metodologice și experiență de specialitate

- GOST R 55248-2012 Siguranta electrica. Clasificarea interfețelor pentru echipamentele conectate la rețelele de tehnologie a informației și comunicațiilor

- GOST R 43.0.11-2014 Suport informațional pentru echipamente și activități ale operatorului. Baze de date în activități tehnice

- GOST R 56174-2014 Tehnologii informaţionale. Arhitectura serviciilor unui mediu Grid deschis. Termeni și definiții

- GOST IEC 61606-4-2014 Echipamente audio și audiovizuale. Componentele echipamentelor audio digitale. Metode de bază pentru măsurarea caracteristicilor sunetului. Partea 4. Computer personal

- GOST R 43.2.5-2011 Suport informațional pentru echipamente și activități ale operatorului. Limba operatorului. Gramatică

- GOST R 53633.5-2012 Tehnologii informaţionale. Rețea de control al telecomunicațiilor. Harta activităților organizației extinse de comunicații (eTOM). Descompunerea și descrierile proceselor. Procese eTOM Nivel 2. Strategie, infrastructură și produs. Marketing și managementul ofertei de produse

- GOST R 53633.6-2012 Tehnologii informaţionale. Rețea de control al telecomunicațiilor. Harta activităților organizației extinse de comunicații (eTOM). Descompunerea și descrierile proceselor. Procese eTOM Nivel 2. Strategie, infrastructură și produs. Dezvoltarea si managementul serviciilor

- GOST R 53633.8-2012 Tehnologii informaţionale. Rețea de control al telecomunicațiilor. Harta activităților organizației extinse de comunicații (eTOM). Descompunerea și descrierile proceselor. Procese eTOM Nivel 2. Strategie, infrastructură și produs. Dezvoltarea și managementul lanțului de aprovizionare

- GOST R 43.0.7-2011 Suport informațional pentru echipamente și activități ale operatorului. Interacțiune hibrid-intelectualizată om-informație. Dispoziții generale

- GOST R 43.2.6-2011 Suport informațional pentru echipamente și activități ale operatorului. Limba operatorului. Morfologie

- GOST R 53633.14-2016 Tehnologii informaţionale. Rețeaua de management al telecomunicațiilor este un cadru extins de operare a organizației de comunicații (eTOM). Descompunerea și descrierile proceselor. Procese eTOM Nivel 2. Managementul organizatiei. Managementul părților interesate și al relațiilor externe

- GOST R 56938-2016 Protecția informațiilor. Protecția informațiilor la utilizarea tehnologiilor de virtualizare. Dispoziții generale

- GOST R 56939-2016 Protecția informațiilor. Dezvoltare software sigură. Cerințe generale

- GOST R ISO/IEC 17963-2016 Specificația serviciilor web pentru management (WS-management)

- GOST R 43.0.6-2011 Suport informațional pentru echipamente și activități ale operatorului. Interacțiunea uman-informație intelectualizată în mod natural. Dispoziții generale

- GOST R 54817-2011 Aprinderea echipamentelor audio, video, tehnologia informației și de comunicații cauzată accidental de flacăra unei lumânări

- GOST R IEC 60950-23-2011 Echipamente pentru tehnologia informației. Cerințe de siguranță. Partea 23. Echipamente pentru stocarea unor volume mari de date

- GOST R IEC 62018-2011 Consumul de energie al echipamentelor de tehnologie a informației. Metode de măsurare

- GOST R 53538-2009 Cabluri cu mai multe perechi cu conductori de cupru pentru circuite de acces în bandă largă. Cerințe tehnice generale

- GOST R 53633.0-2009 Tehnologii informaţionale. Rețea de control al telecomunicațiilor. Schema extinsă a activităților de organizare a comunicării (eTOM). Structura generală a proceselor de afaceri

- GOST R 53633.1-2009 Tehnologia informației. Rețea de control al telecomunicațiilor. Schema extinsă a activităților de organizare a comunicării (eTOM). Descompunerea și descrierile proceselor. Procese eTOM Nivel 2. Activitate primară. Gestionarea relațiilor cu furnizorii și partenerii

- GOST R 53633.2-2009 Tehnologii informaţionale. Rețea de control al telecomunicațiilor. Schema extinsă a activităților de organizare a comunicării (eTOM). Descompunerea și descrierile proceselor. Procese eTOM Nivel 2. Activitate primară. Managementul și operarea resurselor

- GOST R 53633.3-2009 Tehnologia informației. Rețea de control al telecomunicațiilor. Schema extinsă a activităților de organizare a comunicării (eTOM). Descompunerea și descrierile proceselor. Procese eTOM Nivel 2. Activitate primară. Managementul relatiilor cu clientii

- GOST R ISO/IEC 20000-2-2010 Tehnologia informației. Managementul serviciilor. Partea 2: Codul de practică

- GOST R 43.0.3-2009 Suport informațional pentru echipamente și activități ale operatorului. Tehnologia la amiază în activități tehnice. Dispoziții generale

- GOST R 43.0.4-2009 Suport informațional pentru echipamente și activități ale operatorului. Informații în activități tehnice. Dispoziții generale

- GOST R 43.0.5-2009 Suport informațional pentru echipamente și activități ale operatorului. Procese de schimb de informații în activități tehnice. Dispoziții generale

- GOST R 43.2.1-2007 Suport informațional pentru echipamente și activități ale operatorului. Limba operatorului. Dispoziții generale

- GOST R 43.2.2-2009 Suport informațional pentru echipamente și activități ale operatorului. Limba operatorului. Prevederi generale de utilizare

- GOST R 43.2.3-2009 Suport informațional pentru echipamente și activități ale operatorului. Limba operatorului. Tipuri și proprietăți ale componentelor iconice

- GOST R 43.2.4-2009 Suport informațional pentru echipamente și activități ale operatorului. Limba operatorului. Sintactica componentelor semnelor

- GOST R 52919-2008 Tehnologia informației. Metode și mijloace de protecție fizică. Clasificare și metode de încercare pentru rezistența la foc. Camere de date și containere

- GOST R 53114-2008 Protecția informațiilor. Asigurarea securității informațiilor în organizație. Termeni și definiții de bază

- GOST R 53245-2008 Tehnologii informaţionale. Sisteme de cabluri structurate. Instalarea componentelor principale ale sistemului. Metode de testare

- GOST R 53246-2008 Tehnologii informaţionale. Sisteme de cabluri structurate. Proiectarea principalelor componente ale sistemului. Cerințe generale

O amenințare este un eveniment, fenomen sau proces potențial posibil care, prin impactul său asupra componentelor unui sistem informațional, poate duce la deteriorare.

O vulnerabilitate este orice caracteristică sau proprietate a unui sistem informatic, a cărei utilizare de către un atacator poate duce la implementarea unei amenințări.

Un atac este orice acțiune a unui intrus care duce la implementarea unei amenințări prin exploatarea vulnerabilităților unui sistem informațional.

Clasificarea vulnerabilităților

Din definiții reiese clar că atunci când efectuează un atac, atacatorul exploatează vulnerabilitățile sistemului informațional. Cu alte cuvinte, dacă nu există vulnerabilitate, atunci un atac care o exploatează este imposibil. Prin urmare, unul dintre cele mai importante mecanisme de protecție este procesul de căutare și eliminare a vulnerabilităților sistemului informațional. Să luăm în considerare diferite opțiuni pentru clasificarea vulnerabilităților. Această clasificare este necesară, de exemplu, pentru a crea o bază de date cu vulnerabilități, care poate fi actualizată pe măsură ce sunt descoperite noi vulnerabilități.

Surse de vulnerabilități

Unele vulnerabilități sunt introduse în etapa de proiectare. Un exemplu este serviciul TELNET, în care numele de utilizator și parola sunt transmise prin rețea în text clar. Acesta este un defect clar inerent fazei de proiectare. Unele vulnerabilități de acest fel cu greu pot fi numite defecte, mai degrabă sunt caracteristici de design. De exemplu, o caracteristică a rețelelor Ethernet este un mediu partajat. transferuri.

O altă parte a vulnerabilităților apare în etapa de implementare (programare). Astfel de vulnerabilități includ, de exemplu, erori de programare în stiva TCP/IP care duc la refuzul serviciului. Aceasta include și erorile la scrierea aplicațiilor care duc la depășiri de buffer.

Și, în sfârșit, vulnerabilitățile pot fi rezultatul unor erori făcute în timpul funcționării sistemului informațional. Aceasta include configurarea incorectă a sistemelor de operare, protocoale și servicii, parole slabe de utilizator etc.

Clasificarea vulnerabilităților pe nivel în infrastructura AS

Următoarea opțiune de clasificare se bazează pe nivelul structurii informaționale a organizației. Aceasta este versiunea cea mai clară a clasificării, deoarece arată ce anume este vulnerabil.

Nivelul de rețea include vulnerabilități în protocoalele de rețea - stiva TCP/IP, NetBEUI, protocoale IPX / SPX.

Nivelul sistemului de operare acoperă vulnerabilități în Windows, UNIX, Novell etc., de exemplu. OS specific.

La nivelul bazei de date există vulnerabilități ale SGBD-urilor specifice - Oracle, MSSQL, Sybase. Acest nivel este considerat separat deoarece bazele de date, de regulă, sunt parte integrantă a oricărei companii.

Nivelul aplicației include vulnerabilități în software-ul WEB, servere SMTP etc.

Clasificarea vulnerabilităților după nivelul de risc

Această opțiune de clasificare este destul de arbitrară, totuși, dacă aderăm la punctul de vedere al sistemelor de securitate pe internet, pot fi distinse trei niveluri de risc:

Nivel ridicat de risc

Vulnerabilități care permit unui atacator să obțină acces direct la o gazdă cu drepturi de superutilizator sau să ocolească firewall-urile sau alte măsuri de securitate.

Nivel mediu de risc

Vulnerabilități care permit unui atacator să obțină informații care sunt foarte probabil să permită accesul la un nod.

Risc scazut

Vulnerabilități care permit unui atacator să colecteze informații critice despre sistem.

Informații despre vulnerabilitățile cunoscute pot fi găsite pe site-uri precum:

Referinţă: BID: 1312

Referinţă: XF:fw1-packet-fragment-dos

Aflați mai multe despre CVE și obțineți o listă CVEintrare poate fi găsit la: http://cve.mitre.org/cve .

Clasificarea atacurilor

La fel ca vulnerabilitățile, atacurile pot fi clasificate după diverse criterii. Mai jos sunt câteva opțiuni pentru această clasificare.

Clasificarea atacurilor după țintă

Atunci când efectuează un atac, atacatorul urmărește anumite scopuri. În general, acestea ar putea fi:

(negarea serviciului)

Obținerea controlului asupra țintei atacului

Modificarea și falsificarea datelor

Clasificarea atacurilor după motivarea acțiunilor

Această listă este clasică și se aplică nu numai rețelelor IP, ci și altor domenii de activitate:

Accident

Iresponsabilitate

Autoafirmare

Considerații ideologice

Vandalism

Constrângere

Interes egoist

Locația infractorului

Următoarea opțiune posibilă pentru clasificarea atacurilor se bazează pe locația atacatorului:

În același segment cu ținta atacului; . în diferite segmente cu ținta atacului.

Mecanismul de implementare a atacului depinde de poziția relativă a atacatorului și a victimei. De regulă, este mai dificil să efectuezi un atac încrucișat.

Mecanisme de implementare a atacurilor

Cea mai importantă opțiune pentru înțelegerea esenței a ceea ce se întâmplă este opțiunea de clasificare a atacurilor în funcție de mecanismele de implementare a acestora:

Ascultare pasivă

Exemplu: interceptarea traficului segmentului de rețea

Activitate suspicioasa

Exemplu: porturi de scanare (servicii) ale unei ținte de atac, încercări de ghicire a parolei

Exemplu: epuizarea resurselor nodului sau grupului de noduri atacat, ducând la o scădere a performanței (depășire a cozii de solicitare a conexiunii etc.)

Încălcarea navigației (crearea de obiecte și rute false)

Exemplu: modificarea rutei pachetelor de rețea astfel încât acestea să treacă prin gazdele și routerele intrusului, modificarea tabelelor de corespondență condiționatăInternet-nume șiIP-adrese (atacuri asupraDNS) și așa mai departe.

Invaliditate

Exemplu: aruncarea pachetelor de un anumit tip pe un nod atacat, ceea ce duce la defectarea nodului sau a serviciului care rulează pe acesta (WinNukesi etc.)

Lansarea aplicațiilor pe ținta atacului

Exemplu: execuția unui program ostil în memoria RAM a țintei atacului (cai troieni, transferul controlului către un program ostil prin depășire de buffer, execuția codului mobil rău intenționat peJavasauActiveXsi etc.)

Statistici despre vulnerabilități și atacuri pentru anul 2000

Conform datelor Internet Security Systems pentru 2000, cele mai frecvente vulnerabilități utilizate în atacuri au fost:

1. Vulnerabilități care duc la refuzul serviciului (Denial of Service)

2. Vulnerabilitatea politicii sistemului (bugetele utilizatorilor, parolele)

3. Vulnerabilitatea Microsoft Internet Information Server

4. Vulnerabilitati DBMS

5. Vulnerabilitatea aplicațiilor web

6. Vulnerabilități de e-mail

7. Vulnerabilitățile sistemelor de fișiere din rețea

8. Vulnerabilitatea protocolului RPC

9. BIND vulnerabilități

10. Vulnerabilități de depășire a tamponului în aplicațiile Linux

Exemple de atacuri

După cum am menționat mai sus, cea mai completă clasificare a atacurilor se bazează pe mecanismele de implementare a acestora. Următoarele sunt exemple de utilizare a unora dintre mecanismele enumerate.

Ascultând traficul

Descriere; Interceptarea și analiza traficului segmentului de rețea, pe baza capacității de a comuta adaptorul de rețea într-un mod de operare neselectiv.

Ţintă: Obținerea de informații confidențiale și critice

Mecanism de implementare; Ascultare pasivă

Vulnerabilități utilizate; Tehnologie comună bazată pe media (Ethernet)

Lipsa designului. Transmiterea de informații confidențiale în text clar

Lipsa designului.

Net. Nivel de risc;Înalt

Termenul „sniffer” a fost folosit pentru prima dată de Network Associates în numele celebrului produs „Sniffer (g) Network Analyzer”. În sensul cel mai general, cuvântul „sniffer” se referă la un dispozitiv conectat la o rețea de calculatoare și care înregistrează tot traficul acesteia, similar „bug-urilor” telefonice care înregistrează conversațiile telefonice. Cu toate acestea, cel mai adesea un „sniffer” este un program care rulează pe un nod conectat la o rețea și monitorizează tot traficul de pe un segment de rețea. Munca „snifferului” folosește principiul de bază al tehnologiei Ethernet - un mediu de transmisie comun. Aceasta înseamnă că orice dispozitiv conectat la segmentul de rețea poate auzi și primi toate mesajele, inclusiv cele care nu sunt destinate acestuia. Adaptoarele de rețea Ethernet pot funcționa în două moduri: selectiv (nepromiscuu) și neselectiv (promiscuu). În primul caz, sunt acceptate doar mesajele destinate acestui nod. Filtrarea se realizează pe baza adresei MAC a cadrului. În al doilea caz, nu se efectuează nicio filtrare și nodul acceptă toate cadrele transmise pe segmentul 1.

Scanare porturi

Descriere; Conectați-vă la o gazdă și căutați prin porturi dintr-un interval cunoscut pentru a identifica serviciile care rulează pe gazdă

Ţintă; Obținerea de informații confidențiale și critice Mecanism de implementare; Activitate suspicioasa

Vulnerabilități utilizate; Erori de întreținere. Servicii care sunt neutilizate, dar instalate și rulează.

Nivelul infrastructurii informaționale: Net. Nivel de risc: Scăzut

AtacSynFlood

Descriere; Trimiterea unui număr mare de solicitări pentru stabilirea unei conexiuni TCP. Ţintă; Perturbarea funcționării normale a țintei atacului Mecanism de implementare; Risipirea resurselor de calcul

Vulnerabilitati utilizate: Caracteristici ale schemei de stabilire a conexiunii folosind protocolul TCP.

Nivelul infrastructurii informaționale: Net. Nivel de risc;Înalt

Dacă se primește o cerere de conectare, sistemul răspunde la pachetul SYN primit cu un pachet SYN / ACK, transferă sesiunea în starea SYN_RECEIVED și o pune în coadă. Dacă nu se primește niciun ACK de la client în timpul specificat, conexiunea

1 Analizatoarele de rețea și metodele de detectare a acestora sunt discutate mai detaliat în cursul OHS.

este eliminat din coadă, în caz contrar conexiunea este plasată în starea ESTABLISHED.

Dacă coada de conexiune de intrare este plină și sistemul primește un pachet SYN. invitând la stabilirea unei conexiuni, aceasta va fi ignorată.

Inundarea cu pachete SYN se bazează pe depășirea cozii de așteptare a serverului, după care serverul nu mai răspunde la solicitările utilizatorilor. După ce a trecut ceva timp (timeout depinde de implementare), sistemul elimină cererile din coadă. Cu toate acestea, nimic nu împiedică un atacator să trimită un nou lot de solicitări. În mod obișnuit, adresele IP inverse aleatorii (fictice) sunt folosite la formarea pachetelor, ceea ce face dificilă detectarea unui atacator.

AtacARP - Falsificarea

Descriere: Adăugarea de intrări false la un tabel utilizat de protocolul ARP

Ţintă: Perturbarea funcționării normale a țintei atacului

Mecanism de implementare;Încălcarea navigației

Vulnerabilități utilizate; Defect de proiectare ARP

Nivelul infrastructurii informaționale: Rețea

Nivel de risc;Înalt

Majoritatea sistemelor de operare adaugă o nouă intrare în tabel pe baza răspunsului primit, fără măcar a verifica dacă cererea a fost trimisă (o excepție, de exemplu, este Solaris).

Astfel, un atacator poate trimite un răspuns care să indice adresa MAC a unui nod inexistent sau momentan inactiv, ceea ce va duce la imposibilitatea interacțiunii între nodul „victimă” și orice nod. De exemplu, în figura următoare, nodul 223.1.2.1 nu va fi accesibil de la nodul țintă după ce atacatorul trimite un răspuns ARP fals.

AtacIISDOS

Descriere: Trimiterea unei solicitări HTTP construită incorect duce la suprasolicitarea resurselor WWW-ului atacat - de la ep la epa

Ţintă: Perturbarea funcționării normale a țintei atacului Mecanism de implementare: Risipirea resurselor de calcul Vulnerabilitati utilizate: Eroare de implementare Microsoft Internet Information Server Nivelul infrastructurii informaționale: Aplicații Nivel de risc: In medie

concluzii

Deci, pentru a vă proteja împotriva atacurilor, este necesar să utilizați un set de instrumente de securitate care implementează mecanisme de protecție de bază și constă din următoarele componente:

Firewall-urile, care reprezintă prima linie de apărare și implementează un set de mecanisme de protecție numite protecție perimetrală.

Instrumente de analiză a securității care vă permit să evaluați eficacitatea măsurilor de securitate și să detectați vulnerabilitățile nodurilor, protocoalelor și serviciilor.

Instrumente de detectare a atacurilor care monitorizează în timp real.

Site-urile web de pe Internet, ca și alte programe software, sunt susceptibile la diverse vulnerabilități, care permit atacatorilor să obțină acces la date sensibile și importante sau să efectueze alte acțiuni ilegale. Unele vulnerabilități sunt foarte periculoase și apar mai des decât ne-am dori, în timp ce altele sunt mai puțin periculoase și apar rar. Este important să știți ce vulnerabilități există, să vă verificați resursa pentru prezența lor și să le corectați în timp util.

În acest articol ne vom uita la cele mai periculoase tipuri de site-uri web și vulnerabilități ale aplicațiilor web conform proiectului TOP 10 OWASP în 2017. Toate vulnerabilitățile sunt sortate după importanță. Cele mai frecvente și mai periculoase sunt în partea de sus, cele mai puțin periculoase sunt dedesubt. Dar dacă sunt deja pe această listă, atunci merită să le acordați atenție.

Acum să trecem la lista noastră.

1. Injectare

Injecțiile se referă la vulnerabilități care apar ca urmare a transmiterii datelor neverificate furnizate de utilizator către un interpret pentru execuție. Astfel, orice utilizator poate executa cod arbitrar în interpret. Cele mai comune tipuri de injecție sunt SQL, OS, XXE și LDAP.

Dacă ultimele trei nu înseamnă nimic pentru tine, atunci cu siguranță ai auzit despre injecțiile SQL. Cu ajutorul lor, un atacator poate obține acces la baza de date, poate citi date secrete din aceasta sau chiar poate nota valorile acestora. Injecțiile apar atunci când datele transmise interpretului nu sunt verificate pentru secvențe de escape și comenzi, cum ar fi ghilimelele în SQL.

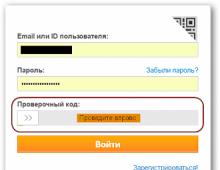

2. Probleme cu autentificarea și verificarea sesiunii

Multe aplicații trebuie să identifice utilizatorii pentru a lucra cu aceștia. Caracteristicile de autentificare și de gestionare a sesiunilor sunt adesea implementate incorect, permițând atacatorilor să obțină acces la conturile de utilizator prin ocolirea parolelor. Atacatorii pot intercepta într-un fel chei sau jetoane de sesiune care acționează ca ID-uri de utilizator și le pot folosi temporar sau permanent.

3. XSS

Primele două vulnerabilități reprezentau mai mult pericol pentru site și serverul acestuia. XSS nu este atât de periculos pentru server, dar este periculos pentru utilizator. Funcționează în browserul utilizatorului și, prin urmare, vă permite doar să furați datele acestuia. XSS sau Cross-Site Scripting funcționează în JavaScript. Principiul este același ca în cazul injecțiilor. Atacatorul trece un șir special într-un anumit câmp, șirul conține cod JS, apoi browserul crede că acest cod este trimis de site și îl execută, dar codul poate fi orice. Pentru a contracara astfel de atacuri, trebuie să scăpați de toate caracterele speciale folosind funcția htmlspecialchars sau analogii.

4. Probleme de control acces

Adesea, din cauza unei supravegheri a administratorilor, utilizatorii obișnuiți devin expuși la date care ar trebui să fie private. Chiar și motoarele populare sunt susceptibile la această problemă. Un exemplu izbitor în acest sens sunt fișierele din rădăcina site-ului. De exemplu, fișierul wp-config.php cu parole de acces la baza de date este inaccesibil deoarece are extensia php. Dar dacă îl editați în Vim și îl salvați incorect, atunci se creează o copie de rezervă cu extensia .swp și o puteți deschide în browser fără obstacole.

O problemă de control al accesului poate fi înțeleasă și ca erori în codul aplicației care permit utilizatorilor neautorizați să acceseze date sensibile.

5. Configurare incorectă

Pentru o bună securitate, o aplicație necesită o configurație sigură nu doar planificată și proiectată la nivel de aplicație și cadru, ci și servere configurate corespunzător. Setările de securitate trebuie să fie proiectate, implementate și menținute în orice moment. Configurația implicită a multor servicii nu este sigură. În plus, software-ul trebuie să fie mereu actualizat.

6. Date confidențiale neprotejate

Multe aplicații web, site-uri și API-uri nu protejează datele sensibile ale utilizatorilor și le transmit în mod clar. Astfel de date pot include nu numai parole, jetoane și chei, ci și informații medicale și financiare. Atacatorii pot fura sau chiar modifica datele sensibile folosind un atac Man-in-the-Middle. Datele sensibile trebuie protejate, de exemplu, folosind criptarea https sau alte metode.

7. Protecție insuficientă împotriva atacurilor

Majoritatea aplicațiilor și API-urilor nu dispun de capabilități de bază pentru a detecta, a preveni și a răspunde atât atacurilor manuale, cât și automate. Protecția împotriva atacurilor este mai mult decât o verificare de bază a autentificării și a parolei. De asemenea, ar trebui să includă detectarea, înregistrarea în jurnal și chiar blocarea încercărilor false de conectare și a altor activități neautorizate. De asemenea, autorii aplicațiilor trebuie să poată implementa rapid corecții pentru a se proteja împotriva noilor atacuri.

8. Vulnerabilități CSRF

Un atac CSRF sau Cross-Site Request Forgery permite unui atacator să forțeze browserul victimei să trimită o anumită solicitare HTTP, inclusiv cookie-uri, fișiere de sesiune și orice alte informații incluse automat către o aplicație web vulnerabilă.

Astfel, atacatorul este capabil să genereze solicitări din browserul victimei, pe care aplicația le consideră corecte și trimise chiar de victimă. De exemplu, doar deschideți un link, iar site-ul trimite deja un mesaj cu conținut publicitar prietenilor tăi fără știrea dvs. sau vă șterge contul.

9. Utilizarea componentelor cu vulnerabilități

Componentele precum bibliotecile, cadrele și alte module software rulează cu aceleași permisiuni ca și aplicația. Dacă una dintre componente are o vulnerabilitate, atunci, ca urmare a unui atac asupra acesteia, un atacator poate fura date importante sau chiar poate obține controlul asupra serverului. Aplicațiile și API-urile care folosesc componente cu vulnerabilități cunoscute pot submina securitatea aplicațiilor și pot permite o varietate de atacuri. Pot exista diferite tipuri de vulnerabilități ale site-ului web și pot permite accesul la date diferite.

10. API-uri nesigure

Cele mai multe aplicații moderne includ adesea aplicații client și API-uri bogate accesibile prin JavaScript în browser sau din aplicații mobile. Pot lucra prin SOAP/XML, REST/JSON, RPC, GWT și așa mai departe. Aceste API-uri de multe ori nu sunt sigure și, de asemenea, conțin multe erori care duc la vulnerabilități.

concluzii

În acest articol, am analizat tipurile de vulnerabilități ale site-urilor web care sunt cele mai comune în funcție de resursa owasp. După cum puteți vedea, printre problemele pur software, cum ar fi injecția SQL, XSS sau CSRF, există și probleme de configurare a serverelor, care cauzează adesea probleme. În orice caz, acum știi ce vulnerabilități ale site-ului web există și îți poți face resursa mai sigură.

Postări asemănatoare:

Vulnerabilitate sistem informațional este orice caracteristică a unui sistem informațional, a cărei utilizare de către un intrus poate duce la implementarea unei amenințări. Amenințare sistemul informatic este un eveniment, acțiune, proces sau fenomen potențial care poate provoca daune (materiale, morale sau de altă natură) resurselor sistemului.

Clasificarea vulnerabilităților

În 1996, ISS (InternetSecuritySystems) a dezvoltat următoarea clasificare a vulnerabilităților:

Vulnerabilități implementate sau create de vânzătorul (dezvoltatorul) de software sau hardware. Include: erori, actualizări dezinstalate (SP, patch și remediere rapidă) ale sistemului de operare, servicii vulnerabile și configurații implicite neprotejate.

Vulnerabilități adăugate de administrator în timpul gestionării componentelor sistemului. Acestea sunt setări și parametri ai sistemului informatic accesibili, dar utilizați incorect, care nu respectă politica de securitate (de exemplu, cerințele privind lungimea minimă a parolei și modificările neautorizate ale configurației sistemului).

vulnerabilitățile introduse de utilizator în timpul funcționării sistemului. Include eludarea politicilor de securitate acceptate, cum ar fi refuzul de a rula software-ul de scanare antivirus sau folosirea modemurilor pentru a accesa Internetul, ocolirea firewall-urilor și alte acțiuni mai ostile.

Mai general, vulnerabilitățile pot fi clasificate în funcție de etapele ciclului de viață IS:

Vulnerabilitati de proiectare (design)

Vulnerabilitati de implementare (implementare)

Vulnerabilitati de configurare (exploatare)

Vulnerabilități de proiectare cele mai grave – sunt depistate și eliminate cu mare dificultate. În acest caz, vulnerabilitatea este inerentă proiectului sau algoritmului și, prin urmare, chiar și implementarea sa perfectă (ceea ce este imposibil în principiu) nu va scăpa de slăbiciunea inerentă acestuia. De exemplu, o vulnerabilitate în stiva de protocoale TCP/IP. Subestimarea cerințelor de securitate la crearea acestei stive de protocoale a dus la faptul că aproape o lună nu trece fără să fie anunțată o nouă vulnerabilitate în protocoalele stivei TCP/IP. Și nu mai este posibil să eliminați o dată pentru totdeauna aceste neajunsuri - există doar măsuri temporare sau incomplete. Cu toate acestea, există și excepții. De exemplu, adăugarea unei varietăți de modemuri la proiectul de rețea corporativă, ușurând munca personalului, dar complicând semnificativ munca serviciului de securitate. Acest lucru deschide posibile modalități de a ocoli firewall-ul care protejează resursele interne împotriva utilizării neautorizate. Atât detectarea, cât și eliminarea acestei vulnerabilități sunt destul de ușoare.

Vulnerabilitatea implementării consta in aparitia unei erori in stadiul implementarii in software sau hardware a unui design sau algoritm care este corect din punct de vedere al sigurantei. Un exemplu izbitor de astfel de vulnerabilitate este "debordare tampon"în multe implementări software, cum ar fi sendmail sau Internet Explorer. Aceste tipuri de vulnerabilități sunt relativ ușor de detectat și reparat. Dacă nu există un cod sursă al software-ului în care se găsește o vulnerabilitate, atunci eliminarea acesteia constă fie în actualizarea versiunii software-ului vulnerabil, fie înlocuirea completă sau abandonarea acesteia.

Vulnerabilități de configurare constau în erori de configurare software sau hardware. Acest tip, împreună cu vulnerabilitățile de implementare, este cea mai comună categorie de vulnerabilități. Există multe exemple de astfel de vulnerabilități. Acestea includ, de exemplu, serviciul Telnet disponibil, dar neutilizat pe nod, permițând parole „slabe” sau cu o lungime mai mică de 6 caractere, conturi și parole oprite implicit (de exemplu, SYSADM sau DBSNMP într-un SGBD Oracle), etc. Localizează și astfel de vulnerabilități sunt cel mai ușor de remediat. Problema principală este de a determina dacă configurația este vulnerabilă.

Mașini, sisteme de pe Internet. Orice obiect de pe Pământ poate avea „călcâiul lui Ahile” virușii pătrund prin el, iar inamicii îl folosesc pentru a distruge inamicul. Acest cuvânt descrie o anumită circumstanță care îți permite să-ți „prinzi adversarul de perete”. Este adesea folosit pentru a descrie caracterul unei persoane dragi într-o relație.

Conținut semantic

Într-un cuvânt, se poate descrie adesea starea în care o persoană devine lipsită de apărare împotriva naturii sau când o armă ideală creată este distrusă brusc de rugina obișnuită. Astfel de lucruri sunt de obicei numite vulnerabilități. Fiecare persoană, mașină, chiar și suflet le are.

Vulnerabilitatea este un cuvânt puternic care include următoarele semnificații:

- deschidere către evenimentele din jur;

- goliciunea sufletului sau trupului;

- transparență față de lumea exterioară;

- credulitate excesivă față de un inamic sau prieten;

- relaxare în fața unei amenințări iminente;

- dezactivarea mecanismelor de apărare ale organismului sau computerului.

Vulnerabilitatea este o proprietate a oricărui organism din Univers. Acesta este ceea ce permite naturii să se reînnoiască, să ștergă generații de pe fața pământului și să permită apariția de noi specii. Această proprietate este observată în toate sferele moderne ale vieții umane.

Societate

Există întotdeauna un trădător în fiecare grup uman, indiferent cât de prietenoasă este echipa. A fost ușor să reziste inamicului până când unul dintre ai săi a deschis porțile și a făcut ca civilizația să se prăbușească. Așa sunt descrise mari bătălii istorice.

Pentru a scoate din drum milioane de oameni prietenoși, conducătorii răi încep să caute un punct slab în mulțimea zgomotoasă. Uneori, un cuvânt neglijent poate provoca vărsare de sânge sau, dimpotrivă, poate opri un atac inamic. Această acțiune este descrisă de cuvântul „vulnerabilitate”.

O societate prosperă care poate depăși războiul și boala nu poate elimina niciodată inegalitatea umană. Acest lucru va servi la moartea și dezintegrarea lui. Pentru a elimina o astfel de condiție, este conceput un sistem de vulnerabilități care să evalueze situația umanității. Cu toate acestea, în ciuda abordării științifice a problemei, nicio societate nu a reușit încă să devină ideală.

Când vine vorba de caracterul uman

În relații, sensul cuvântului „vulnerabilitate” este o stare în care sufletul devine atât de deschis, încât nu trebuie decât o acțiune neglijentă sau o frază prost rostită și se va rupe. Există vreun beneficiu în acest lucru: devenirea complet neînarmată în fața unei persoane dragi - fiecare femeie trebuie să decidă cu atenție. La urma urmei, un tip poate face rău fără intenție răutăcioasă.

Totuși, sexul masculin devine și lipsit de apărare împotriva seductoarelor insidioase. Dezvăluindu-ți secretele, poți pierde totul din lume. O persoană are mecanisme de apărare încorporate în caracterul său, dar acestea sunt tocite sub influența iubirii, a intoxicării cu alcool sau ca urmare a credulității excesive.

Când vine vorba de computer și aplicații

În lumea internetului, a fost introdus un astfel de concept precum vulnerabilitatea unui obiect. Fiecare computer conectat la rețea este sub amenințarea unui atac extern. În ciuda utilizării unei întregi clase de protecție împotriva virușilor și a programelor spion, atacatorii reușesc totuși să pătrundă în sistem.

Acest lucru apare ca urmare a erorilor în timpul funcționării programului, după părăsirea incorectă de site-uri importante sau pur și simplu din cauza neglijării măsurilor de protecție. Defectele sistemului trebuie identificate și eliminate; aceste probleme sunt tratate de specialiști cu experiență în domeniul sistemelor informaționale.

Vulnerabilitatea sistemului apare ca urmare a mai multor cazuri:

- încălcarea regulilor de stocare și introducere a parolelor;

- coduri software nesigure;

- refuzul de a instala aplicații software oficiale și antivirusuri;

- verificarea intempestivă a sistemului pentru spyware, viruși, scripturi.

Criterii statistice

Pe baza rezultatelor investigațiilor privind incidentele din domeniul ciberneticii au fost create reguli de acțiune pentru funcționarea calculatoarelor din domeniul bancar, militar sau industrial. Securitatea națională sau integritatea afacerilor depind adesea de măsurile luate. Prin urmare, la introducerea unei noi unități PC, se efectuează o evaluare a vulnerabilității obiectelor.

Scanarea PC-ului se bazează pe găsirea modalităților de a pătrunde în sistem de la un computer la distanță:

- prin depășirea tamponului;

- porturi deschise;

- aplicații care funcționează cu protocoale de rețea;

- înșelând utilizatorii și forțându-i să introducă o parolă pe site-uri terțe, să trimită un SMS cu un cod sau să le introducă contul personal printr-un program piratat.

Adesea, utilizatorii folosesc sisteme de operare piratate care au deja coduri spion în corpul lor. Astfel de acțiuni le facilitează hackerilor să retragă fonduri din conturile altor persoane.

Care sunt contramăsurile pentru a vă proteja computerul?

Verificarea vulnerabilităților vă permite să construiți un sistem competent de protecție împotriva programelor malware. Utilizatorul trebuie informat instantaneu, apoi problemele materiale pot fi complet evitate. Cu toate acestea, în practică, ajutorul vine târziu.

Inițial, utilizatorul însuși poate contribui la protecția computerului prin achiziționarea de software legal și instalarea de programe antivirus. Dar este necesară și monitorizarea programelor spion și a activității suspecte în modul de așteptare. Aceste probleme apar adesea în sistemul Android. Cele mai recente actualizări ajută la rezolvarea problemelor de hacking, dar nici specialiștii cu experiență nu pot elimina complet cazurile de pătrundere.