Вирус петя что заразил. Вирус «Петя»: как не поймать, как расшифровать, откуда взялся – последние новости о шифровальщике Petya (ExPetr). Вирус Petya распросранение

Немецкое Федеральное управление по информационной безопасности полагает, что масштабная кибератака, поразившая десятки стран мира, исходила с территории Украины. В ведомстве подчеркнули, что считают правдоподобным информацию о распространении вируса Petya через украинскую программу бухгалтерской отчётности M.E.Doc.

«Источник и главное направление кибератаки, по всей видимости, находятся на Украине, хотя нападение и приобрело глобальные масштабы», — говорится в заявлении BSI, опубликованном на официальном сайте организации.

«Согласно сообщениям, вредоносная программа была распространена через функцию обновления широко распространённой на Украине программы бухгалтерской отчётности M.E.Doc. Предварительно BSI считает этот тезис правдоподобным», — уточнили в ведомстве.

Глава BSI Арне Шонбом заявил, что нынешняя волна кибератак в очередной раз демонстрирует, насколько уязвимыми могут быть предприятия и организации в цифровом мире.

«В связи с острым кризисом мы призываем сделать информационную безопасность главным приоритетом», — отметил Шонбом.

Информацию о том, что ключевым каналом распространения вируса Petya на Украине стала бухгалтерская программа M.E.Doc украинского производства, ранее распространили в пресс-службе департамента киберполиции Украины.

В ответ разработчики M.E.Doc заявили, что выводы экспертов по кибербезопасности ошибочны, поскольку актуальная версия пакета обновления была выпущена 22 июня, а все файлы были проверены на наличие вирусов.

«Команда разработки M.E.Doc опровергает данную информацию и заявляет, что подобные выводы однозначно ошибочные, — ведь разработчик M.E.Doc, как ответственный поставщик программного продукта, следит за безопасностью и чистотой собственного кода. Для этого были заключены договора с крупными антивирусными компаниями для предоставления исполняемых бинарных файлов на анализ и подтверждение их безопасности. Также перед выпуском каждого обновления M.E.Doc передаёт в антивирусные компании свои файлы для анализа», — заявили в компании.

Вечером 28 июня в Киеве пройдёт пресс-конференция разработчиков M.E.Doc по вопросам кибератак.

Интересно, что программа M.E.Doc, которую часто называют реальной альтернативой попавшей под санкции российской 1С, уже не впервые становится источником проблем для своих пользователей. Так, в мае этого года через систему обновления M.E.Doc распространялся аналогичный вирус-вымогатель XData. Однако последствия той атаки были гораздо менее плачевными, отмечает издание Timer.

Говоря об особенностях нового кибернападения, исследователь Матьё Суиш в разговоре с The New York Times назвал новую атаку «улучшенной и более губительной версией WannaCry».

По сообщению американской компании по производству программного обеспечения Symantec, вирус-шифровальщик Petya использует тот же инструмент EternalBlue, что и вирус WannaCry, майская атака которого вывела из строя более 200 тыс. компьютеров в 150 странах мира.

«Аналитики Symantec подтвердили, что вирус-вымогатель Petya, как и WannaCry, использует эксплойт EternalBlue для распространения», — отметили в компании.

Эксплойтом называют вредоносную программу, которая использует уязвимости в программном обеспечении. Считается, что к разработке EternalBlue, позволявшего WannaCry распространяться из-за уязвимости в сетевом протоколе Windows (SMB), причастно АНБ, однако в ведомстве отрицают эти заявления.

В то же время обозреватель Forbes Томас Фокс-Брюстер отмечает, что для того, чтобы рассматривать нынешний вирус как совершенно новый вид вредоносной программы, корректнее называть его, например, NotPetya, поскольку он довольно существенно отличается от уже известного специалистам вируса Petya.

Сообщается, что, помимо эксплойта EternalBlue, новый вирус пользуется другими путями распространения. Бывший аналитик АНБ Дэвид Кеннеди заявил, что NotPetya находит в памяти заражённого компьютера пароли, чтобы с их помощью перемещаться в другие системы.

Вирус также распространяется с помощью инструмента для удалённого выполнения процессов PsExec: например, если заражённый компьютер имеет администраторский доступ к сети, заразиться может каждый компьютер этой сети, отметил эксперт по безопасности Кевин Бомонт.

«Это опасное сочетание может быть причиной, по которой текущая вспышка вируса так стремительно распространилась по всему миру, хотя после предыдущих атак, прогремевших на весь мир, большинство уязвимостей должны были быть исправлены. Нужен всего один уязвимый компьютер, чтобы получить доступ во внутреннюю сеть, а затем вирус завладеет правами администратора и распространится на другие компьютеры», — полагает сотрудник антивирусной компании ESET Роберт Липовски.

- Сотрудник «Лаборатории Касперского» рассказал RT об особенностях нового вируса

Ещё одной опасной особенностью нового вируса является то, что он может успешно атаковать компьютеры с обновлёнными операционными системами, включая Windows 10, тогда как WannaCry заражал только более старые версии ОС.

Руководитель отдела антивирусных исследований «Лаборатории Касперского» Вячеслав Закоржевский в беседе с RT рассказал, что в компании также приняли решение присвоить новому вирусу отдельное имя в связи с его особенностями.

«Год назад появился шифровальщик под названием Petya, который также поразил ряд компаний по всему миру. Новый шифровальщик появился буквально вчера, и мы его назвали ExPetr из-за некоторого сходства с шифровальщиком Petya, но его функциональность кардинально отличается. Это более совершенная с технической точки зрения угроза, поэтому она достойна отдельного именования», — подчеркнул Закоржевский.

Он добавил, что, по предварительным данным «Лаборатории Касперского», атаки и на российские, и на украинские компании были совершены одной и той же версией шифровальщика ExPetr, добавив, что реальный масштаб текущей атаки можно будет понять, скорее всего, лишь через несколько дней.

«Что касается вектора атаки на Украину, то однозначные выводы делать пока рано. Не исключено, что за счёт того, что у преступников были обширные данные, например, по e-mail адресам с предыдущей атаки или какие-то более эффективные способы проникновения, основная мощь обрушилась именно на Украину и Россию, но это ещё предстоит выяснить», — отметил эксперт.

- Reuters

Ранее бывший сотрудник американских спецслужб Эдвард Сноуден обвинил Агентство национальной безопасности США в масштабах текущей кибератаки. Он заявил, что вирус-шифровальщик Petya работает с эксплойтом EternalBlue, который разведслужбы применяли для использования уязвимости Windows и не делали ничего для устранения этой незащищённости на протяжении пяти лет.

Сноуден также призвал привлечь к ответственности АНБ.

«Сколько раз разработки АНБ цифрового оружия должны приводить к нанесению ущерба гражданской инфраструктуре, прежде чем наступит ответственность?» — задался он вопросом.

«Послушайте, люди могут расходиться во мнениях касательно слежки, но когда из-за сосредоточенности АНБ на нападении вместо защиты закрываются американские больницы, время действовать», — подчеркнул Сноуден.

Во вторник, 27 июня, десятки частных и государственных организаций ряда стран стали жертвами масштабной кибератаки. Основной удар пришёлся на Украину и Россию, а затем вирус начал распространяться на Европу, Америку и Азию. Вредоносная программа шифрует данные на жёстком диске заражённых компьютеров, требуя $300 «выкупа» за дешифровку информации. Расследованием новых атак занимаются специалисты по кибербезопасности и спецслужбы по всему миру, включая ФБР и Министерство внутренней безопасности США.

Во вторник вирус Petya/PetWrap/NotPetya атаковал учреждения и фирмы в России, Украине, Европе и США - всего около двух тысяч жертв. Вредоносная программа шифровала данные на компьютерах и просила выкуп в биткоинах. Рассказываем, что это за вирус, кто от него пострадал и кто его создал.

Что это за вирус?

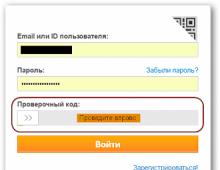

Вредоносная программа, которая маскируется под вложения в электронной почте. Если пользователь скачивал его и запускал от имени администратора, то программа перезагружает компьютер и запускает якобы функцию проверки диска, а на самом деле шифрует сперва загрузочный сектор, а потом и остальные файлы. После этого пользователь видит сообщение с требованием оплатить сумму в биткоинах эквивалентную $300 взамен на код расшифровки данных.

❗️Вирус "Petya" в действии. Будьте осторожны, обновите Windows, не открывайте никаких ссылок, присланных на почту - Буквы (@Bykvu)

Так работает вирус

Так работал вирус Petya. Его первую версию нашли ещё . В «Лаборатории Касперского» , что данные на зашифрованном диске можно восстановить. Рецепт дешифровки тогда редактор Geektimes Максим Агаджанов. Есть и . Насколько они эффективны и подходят ли к новым версиям вируса, мы подтвердить не можем. Специалист по информационной безопасности Никита Кныш на GitHub, что не подходят. Средства борьбы с вирусом после заражения .

С какой версией вируса мы имеем дело сейчас, неизвестно. Более того, ряд экспертов считает, что мы имеем дело не с Petya. Служба безопасности Украины (СБУ) , что госучреждения и фирмы страны атаковал вирус Petya.A и восстановить зашифрованные данные невозможно. В «Лаборатории Касперского» вечером во вторник , что «это не Petya», а некий новый вид вируса, названный экспертами NotPetya. Так же в компании «Доктор Веб». Yahoo News со ссылкой на неназванных экспертов , что речь идёт о модификации Petya под названием PetrWrap. В компании Symantec , что речь всё-таки идёт о Petya.

Глава международной исследовательской команды «Лаборатории Касперского» Костин Райю , что вирус распространяется через письма с адреса Также он , что Petya/PetWrap/NotPetya скомпилировали 18 июня.

Один из вариантов страницы с требованием выкупа (фото: Avast Blog)

В «Лаборатории Касперского» также , что новый вирус использовал ту же уязвимость в Windows, что и WannaCry. Эта вредоносная программа поразила компьютеры по всему миру 12 мая. Она также шифровала данные на компьютере и требовала выкупа. Среди пострадавших были . Microsoft уязвимость ещё в марте: от WannaCry и Petya/PetrWrap/NotPetya пострадали те, кто не обновил систему.

Кто от него пострадал?

Фото из харьковского супермаркета РОСТ, компьютеры которого тоже поразил вирус

Официальный твиттер Украины пытается приободрить граждан при помощи

Крупные компании «Киевводоканал», «Новус», «Эпицентра», «Арселлор Миттал», «Артериум», «Фармак», клиника «Борис», больница Феофания, «Укртелеком», «Укрпочта», , Shell, WOG, Klo и ТНК.

СМИ: «Обозреватель», «24 Канал», СТБ, «Интер», «Новый канал», , «Максимум» и «Эра-FM».

Компьютер в кабинете министров Украины (фото: Павел Розенко)

Компания «Роснефть» подверглась мощной хакерской атаке, о чем сообщила в своем твиттере.

«На серверы компании осуществлена мощная хакерская атака. Мы надеемся, что это никак не связано с текущими судебными процедурами», - говорится в сообщении. Сайт «Роснефти» на момент публикации заметки был недоступен.

Нефтяная компания сообщила, что обратилась в правоохранительные органы в связи с инцидентом. Из-за оперативных действий службы безопасности работа «Роснефти» не нарушилась и продолжается в штатном режиме.

«Хакерская атака могла привести к серьезным последствиям, однако благодаря тому, что компания перешла на резервную систему управления производственными процессами, ни добыча, ни подготовка нефти не остановлены», - сообщили представители компании корреспонденту «Газеты.Ru».

Они предупредили, что все, кто будут распространять недостоверные данные, «будут рассматриваться как сообщники организаторов атаки и вместе с ними нести ответственность.»

Кроме того, были заражены компьютеры компании «Башнефть», сообщили «Ведомости» . Вирус-шифровальщик, как и печально известный WannaCry, заблокировал все данные компьютера и требует перевести преступникам выкуп в биткоинах, эквивалентный $300.

К сожалению, это не единственные пострадавшие от масштабной хакерской атаки - Telegram-канал «Сайберсекьюрити и Ко.» сообщает о кибервзломе Mondelez International (бренды Alpen Gold и Milka), Ощадбанка, Mars, Новой Почты, Nivea, TESA и других компаний.

Автор канала Александр Литреев заявил, что вирус носит название Petya.A и что он действительно похож на WannaCry, поразивший более 300 тыс. компьютеров по всему миру в мае этого года. Petya.A поражает жесткий диск и шифрует главную таблицу файлов (MFT). По данным Литреева, вирус распространялся в фишинговых письмах с зараженными вложениями.

В блоге «Лаборатории Касперского» появилась публикация с информацией о том, как происходит заражение. По словам автора, вирус распространяется в основном через HR-менеджеров, так как письма маскируются под сообщение от кандидата на ту или иную должность.

«HR-специалист получает фальшивое письмо со ссылкой на Dropbox, по которой якобы можно перейти и скачать «резюме». Вот только файл по ссылке является не безобидным текстовым документом, а самораспаковывающимся архивом с расширением.EXE», - рассказывает эксперт.

После открытия файла пользователь видит «синий экран смерти», после которого Petya.A блокирует систему.

Специалисты компании Group-IB рассказали «Газете.Ru», что недавно шифровальщик Petya использовала группа Cobalt для сокрытия следов целевой атаки на финансовые учреждения.

Снова русские хакеры

Наиболее сильно от вируса Petya.A пострадала Украина. Среди пострадавших - Запорожьеоблэнерго, Днепроэнерго, Киевский метрополитен, украинские мобильные операторы Киевстар, LifeCell и УкрТелеКом, магазин «Ашан», ПриватБанк, аэропорт Борисполь и другие организации и структуры.

Всего в общей сложности были атакованы свыше 80 компаний в России и на Украине.

Депутат украинской Рады от «Народного фронта», член коллегии МВД Антон Геращенко заявил, что в кибератаке виноваты российские спецслужбы.

«По предварительной информации, это организованная система со стороны спецслужб РФ. Целью данной кибератаки являются банки, СМИ, «Укрзализниця», «Укртелеком». Вирус попадал на компьютеры несколько дней, даже недель в виде разного рода сообщений на почту, пользователи, которые открывали это сообщения, позволяли вирусу разойтись по всем компьютерам. Это еще один пример использования кибератак в гибридной войне против нашей страны», - сообщил Геращенко.

Атака вирусом-вымогателем WannaCry случилась в середине мая 2017 года и парализовала работу нескольких международных компаний по всему миру. Ущерб, нанесенный мировому сообществу масштабным вирусом WannaCry, оценили в $1 млрд.

Зловред использовал уязвимость в операционной системе Windows, блокировал компьютер и требовал выкуп. Распространение вируса было остановлено случайно одним британским программистом - он зарегистрировал доменное имя, к которому обращалась программа.

Несмотря на то что кибератака WannaCry имела планетарный масштаб, всего было зафиксировано только 302 случая уплаты выкупа, в результате чего хакеры смогли заработать $116 тыс.

Вирус Petya описание. Все, что нам нужно знать о вирусе Petya

Petya вирус - это очередной вымогатель, который блокирует файлы пользователя. Этот вымогатель может быть очень опасным и заразить любой ПК, но его основной целью являются компьютеры немецких компаний. Эта вредоносная программа входит в компьютеры жертвы и скрытно осуществляет свою деятельность, и компьютер может оказаться под угрозой. Petya шифрует файлы алгоритмами RSA-4096 и AES-256, он используется даже в военных целях. Такой код невозможно расшифровать без приватного ключа. Подобно другим вимогателям, как Locky virus, CryptoWall virus, и CryptoLocker, этот приватный ключ хранится на каком-то удаленном сервере, доступ к которому возможен только заплатив выкуп создателем вируса.

В отличие от других программ-вымогателей, после того как этот вирус запущен, он немедленно перезапускает ваш компьютер, и когда он загружается снова, на экране появляется сообщение: “НЕ ВЫКЛЮЧАЙТЕ ВАШ ПК! ЕСЛИ ВЫ ОСТАНОВИТЕ ЭТОТ ПРОЦЕСС, ВЫ МОЖЕТЕ УНИЧТОЖИТЬ ВСЕ ВАШИ ДАННЫЕ! ПОЖАЛУЙСТА, УБЕДИТЕСЬ, ЧТО ВАШ КОМПЬЮТЕР ПОДКЛЮЧЕН К ЗАРЯДКЕ!”. Хотя это может выглядеть как системная ошибка, на самом деле, в данный момент Petya молча выполняет шифрование в скрытом режиме. Если пользователь пытается перезагрузить систему или остановить шифрования файлов, на экране появляется мигающий красный скелет вместе с текстом “НАЖМИТЕ ЛЮБУЮ КЛАВИШУ!”. Наконец, после нажатия клавиши, появится новое окно с запиской о выкупе. В этой записке, жертву просят заплатить 0.9 биткойнов, что равно примерно $400. Тем не менее, это цена только за один компьютер; поэтому, для компаний, которые имеют множество компьютеров, сумма может составлять тысячи. Что также отличает этого вымогателя, так это то, что он дает целую неделю чтобы заплатить выкуп, вместо обычных 12-72 часов которые дают другие вирусы этой категории.

Более того, проблемы с Petya на этом не заканчиваются. После того, как этот вирус попадает в систему, он будет пытаться переписать загрузочные файлы Windows, или так называемый загрузочный мастер записи, необходимый для загрузки операционной системы. Вы будете не в состоянии удалить Petya вирус с вашего компьютера, если вы не восстановите настройки загрузочного мастера записи (MBR). Даже если вам удастся исправить эти настройки и удалить вирус из вашей системы, к сожалению, ваши файлы будут оставаться зашифрованными, потому что удаление вируса не обеспечивает расшифрование файлов, а просто удаляет инфекционные файлы. Конечно, удаления вируса имеет важное значение, если вы хотите продолжить работу с компьютером. Мы рекомендуем использовать надежные антивирусные инструменты, как Reimage, чтобы позаботиться о удалении Petya.

Вирус Petya распросранение.

Как распространяется этот вирус и как он может войти в компьютер?

Petya вирус обычно распространяется через спам сообщения электронной почты, которые содержат загрузочные Dropbox ссылки для файла под названием “приложение folder-gepackt.exe” прикрепленные к ним. Вирус активируется, когда загружен и открыт определенный файл. Так как вы уже знаете, как распространяется этот вирус, вы должны иметь идеи, как защитить свой компьютер от вирусной атаки. Конечно, вы должны быть осторожны, с открытием электронных файлов, которые отправлены подозрительными пользователями и неизвестными источниками, представляющие информацию, которая не относиться к той, которую вы ожидаете. Вы также должны избегать письма, относящиеся к “спам” категории, так как большинство поставщиков услуг электронной почты автоматически фильтруют письма, и помещают их в соответственные каталоги. Тем не менее, вы не должны доверять этим фильтрам, потому что, потенциальные угрозы могут проскользнуть через них. Также, убедитесь, что ваша система обеспечена надежным антивирусным средством. Наконец, всегда рекомендуется держать резервные копии на каком-то внешнем диске, в случае возникновения опасных ситуаций.

Вирус Petya удаление.

Как я могу удалить вирус Petya с моего ПК?

Как ми уже упоминали, удаление вируса Petya имеет важное значение для безопасности ваших будущих файлов. Также, восстановления данных с внешних накопителей, может выполняться только тогда, когда вирус и все его компоненты полностью удалены с ПК. В противном случае, Petya может проникнуть и заразить ваши файлы на внешних накопителях.

Вы не можете удалить Petya с вашего компьютера с помощью простой процедуры удаления, потому что это не сработает с этой вредоносной программой. Это означает, что вы должны удалить этот вирус автоматически. Автоматическое удаление вируса Petya должно осуществляться с помощью надежного антивирусного средства, которое обнаружит и удалит этот вирус с вашего компьютера. Тем не менее, если вы столкнулись с некоторыми проблемами удаления, например, этот вирус может блокировать вашу антивирусную программу, вы всегда можете проверить инструкцию удаления, приведенную в конце статьи.

Руководство по ручному удалению вируса Petya:

- Метод 1. Удалите Petya, используя Safe Mode with Networking

- Метод 2. Удалите Petya, используя System Restore

- Восстановление Ваших данных после вируса Petya

Удалите Petya , используя Safe Mode with Networking

Если программа-вымогатель блокирует Safe Mode with Networking , попробуйте следующий метод.

Удалите Petya , используя System Restore

Шаг 1: Перезагрузите компьютер для Safe Mode with Command Prompt

Windows 7 / Vista / XP

Windows 10 / Windows 8

Шаг 2: Восстановите Ваши системные файлы и настройки

После того, как вы восстановите систему к предыдущей дате, загрузите и просканируйте ваш компьютер с � убедитесь, что удаление �рошло успешно.

После того, как вы восстановите систему к предыдущей дате, загрузите и просканируйте ваш компьютер с � убедитесь, что удаление �рошло успешно.

Наконец, Вам всегда следует подумать о защите от крипто-программ-вымогателей. Чтобы защитить компьютер от Petya и других подобных приложений, используйте надежную антишпионскую программу, такую как Reimage, Plumbytes Anti-Malware или Malwarebytes Anti Malware

Необычной вымогательской малвари. Вымогатель Petya – это старый добрый локер, на смену которым в последнее время пришли шифровальщики. Но Petya блокирует не только рабочий стол или окно браузера, он вообще предотвращает загрузку операционной системы. Сообщение с требование выкупа при этом гласит, что малварь использует «военный алгоритм шифрования» и шифрует весь жесткий диск сразу.

В недавнем прошлом локеры (они же блокировщики) были очень распространенным типом малвари. Некоторые из них блокировали рабочий стол, другие только окно браузера, но все они требовали от жертвы выкуп за восстановление доступа. На смену локерам пришли шифровальщики, которые не просто блокируют данные, но и шифруют их, что значительно повышает вероятность оплаты выкупа.

Тем не менее, специалисты компании G DATA обнаружили свежий образчик локера, который называет себя Petya. В сообщении с требованием выкупа малварь заявляет, что сочетает в себе функции блокировщика и шифровальщика разом.

Фишинговое письмо HR специалисту

Petya преимущественно атакует специалистов по кадрам. Для этого злоумышленники рассылают фишинговые письма узконаправленного характера. Послания якобы являются резюме от кандидатов на какую-либо должность. К письмам прилагается ссылка на полное портфолио соискателя, файл которого размещается на Dropbox. Разумеется, вместо портофлио по ссылке располагается малварь – файл application_portfolio-packed.exe (в переводе с немецкого).

Фальшивое портфолио

Фальшивое портфолио

Запуск этого.exe файла приводит к падению системы в «синий экран смерти» и последующей перезагрузке. Эксперты G DATA полагают, что перед ребутом вредонос вмешивается в работу MBR, с целью перехвата управления процессом загрузки.

Фейковый CHKDSK

Фейковый CHKDSK

После перезагрузки компьютера жертва видит имитацию проверки диска (CHKDSK), по окончании которой на экране компьютера загружается вовсе не операционная система, а экран блокировки Petya. Вымогатель сообщает пострадавшему, что все данные на его жестких дисках были зашифрованы при помощи «военного алгоритма шифрования», и восстановить их невозможно.

Для восстановления доступа к системе и расшифровки данных, жертве нужно заплатить выкуп, перейдя на сайт злоумышленника в зоне.onion. Если оплата не была произведена в течение 7 дней, сумма выкупа удваивается. «Купить» у атакующего предлагается специальный «код расшифровки», вводить который нужно прямо на экране локера.

Специалисты G DATA пишут, что пока не разобрались в механизме работы Petya до конца, но подозревают, что вредонос попросту врет о шифровании данных. Вероятнее всего, малварь просто блокирует доступ к файлам и не дает операционной системе загрузиться. Эксперты настоятельно не рекомендуют платить злоумышленникам выкуп и обещают в скором будущем опубликовать обновленную информацию об угрозе.

Посмотреть на «Петю» в действии можно в ролике ниже.

ТАЛЛИН, 28 июн — РИА Новости, Николай Адашкевич. Компьютерный вирус-вымогатель Petya атаковал компьютеры в Эстонии и Польше.

В Эстонии закрыты все 11 строительных магазинов сети Ehituse ABC, принадлежащей французскому концерну Saint-Gobain, сообщил член правления компании Антон Кутсер.

"Сейчас мы занимаемся решением проблемы. У нас локализованные компьютерные системы для защиты данных. Как только проблема будет решена, сообщим об этом клиентам. Сейчас все магазины Ehituse ABC закрыты", — приводит эстонский портал Delfi слова Кутсера.

В Польше проблема коснулась компаний логистической отрасли. Были атакованы небольшие фирмы и сервисно-торговые центры. В сообщении портала niebezpiecznik.pl отмечалось, что "никто не должен поэтому чувствовать себя в безопасности". Информацию об атаках подтвердил директор бюро управления службами безопасности компании Exatel Якуб Сыта. По его словам, масштаб произошедшего пока неясен. Премьер страны Беата Шидло созывает в среду кризисный штаб в связи с кибератаками.

Как отмечает "Лаборатория Касперского", от нового вируса пострадали более двух тысяч пользователей. Случаи заражения наблюдались также в Италии, Великобритании, Германии, Франции, США и некоторых других странах.

В России серьезных сбоев после кибератак не зафиксировано, рассказал пресс-секретарь президента Дмитрий Песков. "Достаточно эффективно работают системы защиты и на государственном уровне, и на корпоративном уровне. Президентский интернет-ресурс работает устойчиво", — заметил он.

Microsoft проводит расследование из-за распространения нового вируса, команды поддержки во всем мире готовы оперативно помогать пострадавшим пользователям, рассказала РИА Новости пресс-секретарь компании в России Кристина Давыдова.

Глобальная атака вируса-вымогателя во вторник поразила IT-системы компаний в нескольких странах мира, в большей степени затронув Украину. Атаке подверглись компьютеры нефтяных, энергетических, телекоммуникационных, фармацевтических компаний, а также госорганов.

Вирус блокирует компьютеры и требует 300 долларов в биткоинах, сообщили РИА Новости в компании Group-IB. Атака началась около 11:00. Способ распространения в локальной сети аналогичен вирусу WannaCry. По данным СМИ, на 18:00 биткоин-кошелек, который был указан для перевода средств вымогателям, получил девять переводов, с учетом комиссии за переводы пострадавшие отправили хакерам порядка 2,7 тысячи долларов.

По данным антивирусной компании ESET, атака началась с Украины, которая больше других стран пострадала от нее. Согласно рейтингу по странам, пострадавшим от вируса, на втором месте после Украины — Италия, а на третьем — Израиль. В первую десятку также вошли Сербия, Венгрия, Румыния, Польша, Аргентина, Чехия и Германия. Россия в данном списке занимает лишь 14-е место.