Spyware. Spyware: marcaje, troieni, keylogger

Virușii farselor sunt programe simple care pot fi predați unui prieten (sau inamic) pentru a-i face să creadă că computerul lor a fost spart, infectat cu un virus sau grav deteriorat. Virușii de farsă pot fi scrisi în Notepad obișnuit: trebuie doar să scrieți comenzi într-un fișier care încetinește computerul, dezactivează sistemul de operare sau pur și simplu sperie utilizatorul și apoi îl forțează să ruleze acest fișier. Virușii farselor pot fi orice, de la o pacoste enervantă la un coșmar care distruge sistemul. „Virușii” din acest articol sunt menționați să fie doar farse inofensive, cel mai rău lucru pe care îl pot face este să vă închidă computerul. Atenţie: Acești viruși de glumă sunt proiectați numai pentru computerele Windows, nu vor funcționa pe Mac OS fără o pregătire specială. Să începem cu pasul 1.

Pași

Scriem un virus fals care deschide ferestre „nesfârșite”.

Lansați Notepad. Fișierele lot (.BAT) conțin comenzi pentru computer sub formă de text. Pentru a scrie un fișier BAT, nu aveți nevoie de un editor special - este suficient Notepad din setul standard de programe Windows. Notepad poate fi găsit în meniul Start sau în submeniul Accesorii. De asemenea, puteți deschide Notepad apăsând combinația de taste Win+R, tastați „notepad” în câmpul de text al casetei de dialog care apare și apăsați Enter.

Tastați „@echo off” și apoi, pe o linie nouă, „CLS”.În mod implicit, fișierele BAT deschid o fereastră de prompt de comandă și scot comenzi executabile. Comenzile „@echo off” și „CLS” împiedică apariția comenzilor în fereastra Command Prompt, făcând sursa glumei invizibilă pentru „victimă”.

Scrieți comenzi pentru a deschide multe (sau un număr infinit) de ferestre. Acum este timpul să scrieți o secvență de comenzi, executând care, virusul dvs. fals va deschide multe ferestre ale diferitelor programe o dată sau va deschide aceste ferestre la nesfârșit. Este important să știți că, dacă deschideți prea multe ferestre la nesfârșit, computerul se poate bloca în cele din urmă. Citiți mai departe pentru a afla cum să creați ambele tipuri de „virus”:

- A deschide anumit numărul de ferestre, dintr-o linie nouă tastați următoarea comandă în Notepad: începe (numele programului). În loc de expresia dintre paranteze, introduceți numele programului pe computerul „victimei”. sau sau numele complet al fișierului executabil. Această comandă instruiește computerul să deschidă o fereastră de program specificată. De exemplu, porniți iexplore.exe va deschide o fereastră Internet Explorer. Repetați comanda „start” de câte ori doriți, iar „virusul” dumneavoastră va deschide fereastra de câte ori specificați. Iată câteva programe care pot fi introduse după comanda „start”:

- iexplore.exe - browser Internet Explorer

- calc.exe - Calculator

- notepad.exe - Notepad

- winword.exe - Microsoft Word

- A deschide infinit numărul de ferestre, mai întâi tastați pe o linie nouă :A, inclusiv colonul. Pe linia următoare tastați porniți iexplore.exe(sau alt program). Și, în sfârșit, pe linia de mai jos, tastați du-te la un. Această secvență de comenzi va face ca computerul să deschidă o fereastră Internet Explorer (sau orice alt program), să revină la locația chiar înainte de deschiderea ferestrei și apoi să deschidă imediat o nouă fereastră până când fereastra Prompt de comandă este închisă sau computerul se blochează.

Scrieți un mesaj în „virus”. Pentru un efect înfricoșător, puteți adăuga un mesaj la „virus” care îl va face pe utilizator să creadă că ceva nu este în regulă cu computerul său. Pentru a afișa un mesaj, începeți o nouă linie și tastați echo Mesajul dvs. Apoi pe un nou tip de linie pauză. Comanda „pauză” va opri execuția „virusului” după ce apare mesajul.

- Pentru a vă face gluma credibilă, scrieți un mesaj similar cu mesajele de eroare reale, de exemplu: Eroare fatala. Directorul C:// este corupt.

Salvați textul ca fișier batch. Când ați terminat, din meniul Notepad, selectați Fișier > Salvare ca..., apoi specificați extensia de fișier „.bat” (de exemplu, „pinball.bat”). Din lista verticală Tip fișier, selectați Toate fișierele. Salvați fișierul undeva pe computerul „victimei”.

Forțați utilizatorul să deschidă fișierul. Pentru ca gluma ta să funcționeze, trebuie să faci „victima” să o înceapă. Acest lucru poate fi realizat în diferite moduri. Una dintre cele care funcționează este să creați o comandă rapidă către fișierul dvs. de lot și să schimbați pictograma acesteia cu ceva pe care utilizatorul îl folosește de fapt, apoi schimbați numele comenzii rapide pentru a se potrivi cu pictograma. Stai pe spate și urmărește rezultatele din confortul scaunului tău!

Cum se scrie un .VBS cu un mesaj de eroare sau hack

Lansați Notepad. La fel ca și gluma anterioară, aceasta necesită să scrieți câteva comenzi simple în Notepad. Totuși, de data aceasta efectul va fi diferit - în loc să deschidă ferestre, această glumă creează mai multe mesaje de eroare care îl vor face pe utilizator să creadă că există o eroare în sistemul său de operare sau că computerul a fost spart.

Tastați „x=msgbox(„MessageText”, 5+16, „MessageTitle”) exact așa cum este specificat aici, inclusiv paranteze și ghilimele, și înlocuiți „MessageText” și „MessageTitle” cu textul dorit. Această comandă deschide dialogul standard de eroare Windows caseta cu mesajul de eroare și titlul ferestrei pe care le specificați Pentru a vă face gluma credibilă, utilizați mesaje și titluri similare cu cele reale, de exemplu, încercați „Eroare terminală” ca titlu și „În directorul C:/”. /Users/Windows/system32 a fost detectată o problemă critică.”

- Poate doriți să vă duceți gluma mai departe în direcția hackingului. În acest caz, utilizați mesaje precum: „Am acces complet la sistemul dumneavoastră. Pregătește-te să fii piratat.” Nimic de genul acesta nu se va întâmpla de fapt, așa că va funcționa doar cu oameni care nu sunt buni cu computerele.

- Expresia „5+16” îi spune computerului să creeze o casetă de dialog cu o pictogramă de eroare critică și două butoane, „Reîncercați” și „Anulați”. Schimbând aceste numere, puteți obține diferite tipuri de ferestre de eroare. Pur și simplu înlocuiți orice număr dintr-o cifră cu 5 și orice număr din două cifre cu 16 din numerele de mai jos:

- 0 (butonul OK)

- 1 (butoanele OK și Anulare)

- 2 (butoanele Anulare, Refacere și Omitere)

- 3 (butoanele Da, Nu și Anulare)

- 4 (butoanele Da și Nu)

- 5 (butoanele Reface și Cancel)

- 16 (pictogramă eroare critică)

- 32 (pictograma Ajutor)

- 48 (pictogramă de avertizare)

- 64 (pictograma de informații)

Repetați mesajul de eroare de câte ori doriți. Repetați comenzile de mai sus de câte ori doriți cu orice mesaj de eroare. Mesajele vor apărea unul după altul, adică de îndată ce utilizatorul închide un mesaj, se va deschide altul. Puteți folosi acest fapt pentru a crea un mesaj mai lung, care este din ce în ce mai urgent.

Salvați documentul ca fișier Visual Basic (VBA). După ce ați introdus toate mesajele dorite, salvați fișierul. Din meniul Notepad, selectați Fișier > Salvare ca..., dați fișierului un nume cu extensia „.vba”. Asigurați-vă că selectați „Toate fișierele” din lista drop-down „Tip de fișier”. Acum, pentru ca gluma să reușească, trebuie să forțați „victima” să ruleze acest fișier, de exemplu folosind trucul de la metoda 1.

Folosind un fișier batch pre-scris

Lansați Notepad. Această farsă folosește comenzi din Notepad pentru a forța computerul să deschidă programe aleatoriu până când fișierul batch este dezactivat sau computerul îngheață. Pentru a face această farsă trebuie doar să copiați și să lipiți comenzile date în această secțiune. in orice caz Rețineți că acest lucru nu va funcționa pe toate computerele.

Copiați și lipiți următoarele comenzi:@echo off cls începe merge la %random% :1 începe cmd.exe începe:2 începe mspaint.exe începe:3 începe pinball.exe începe:4 începe iexplore.exe începe:5 începe explorer.exe începe: 6 porniți solitaire.exe începeți: 7 începeți explorer.exe începeți:8 începeți edit.exe începeți:9 începeți iexplore.exe începeți:0 începeți mspaint.exe începeți

- Iată o mostră a unuia dintre cele mai enervante programe și codul său:

@echo dezactivat

:A

porniți notepad

du-te la un

Tot ceea ce face este să deschidă Notepad de un număr infinit de ori până când utilizatorul închide fereastra Command Prompt. Nu-l rulați pe computer nesupravegheat - se poate termina prost.Aceasta este o versiune simplificată a Metodei 1 discutată mai sus.

- Experimentați cu diferite comenzi! Dacă doriți să faceți gluma rău intenționată, utilizați o comandă care șterge fișiere sau șterge datele de pe hard disk.

Avertizări

- Este posibil să aveți probleme cu fișierele batch rău intenționate care sunt utilizate sau cu computerele școlare sau publice corupte. Este interzisă transmiterea neintenționată a unor astfel de fișiere pe internet sau înregistrarea lor pe sisteme publice.

- Nu exagera. 10 copii a ceva de genul Pinball este foarte enervant. Sute de copii pot face ca computerul să înghețe și să scoată pe cineva fără muncă.

Chiar și începătorii care abia încep să învețe elementele de bază ale alfabetizării computerului sunt probabil familiarizați cu conceptul de virus informatic.

Spyware - programul spion rău intenționat pentru un computer - NU este un virus comun, este un tip separat de interferență ilegală în sistemul informatic al unui utilizator;

Și majoritatea produselor antivirus conțin secțiuni separate de software pentru lucrul cu Spyware.

Cum diferă programele spyware de virușii informatici obișnuiți - de exemplu, de troieni sau viermi de rețea?

Un virus de computer dăunează de obicei sistemului de operare, software-ului și datelor utilizatorului. Acesta este, în mare, ceea ce face ca Spyware să fie diferit.

Spre deosebire de viruși, programele spion pentru computer nu dăunează sistemului, programelor sau fișierelor utilizator. Cu toate acestea, un utilizator, dacă programul spyware este instalat pe computerul său, este puțin probabil să poată conta pe performanța completă a mașinii sale - programul spyware utilizează o anumită cantitate, iar acest lucru poate face ca computerul să înghețe și să încetinească adesea.

Dar aceasta este partea tehnică a programelor spyware, dar care este esența programelor spyware?

Programele spion pentru computer - ce este?

Sarcina programelor spion, așa cum putem vedea din numele însuși, este de a colecta periodic informații despre utilizatori:

- acesta este conținutul hard diskului,

- și o listă de site-uri de internet vizitate,

- și contacte de e-mail,

- și alte informații personale care pot fi folosite în anumite scopuri comerciale, din păcate, adesea în detrimentul proprietarului unor astfel de informații.

Toate informațiile colectate de spyware sunt trimise celor care le creează - Spyware developers. Aceasta ar putea fi adresa lor de e-mail, un server de Internet sau orice alt spațiu de pe Internet unde vor fi stocate informațiile colectate de spyware, în așteptarea proprietarului acestuia.

În cele mai multe cazuri, utilizatorii nu știu că sunt monitorizați - spyware-ul funcționează de obicei neobservat, deoarece dezvoltatorii săi sunt interesați să obțină informațiile de care au nevoie în timp.

Se pune întrebarea: de ce au nevoie dezvoltatorii de spyware astfel de informații? Informațiile sunt folosite în scopuri diferite - poate fi o culegere inofensivă de informații pentru statistici privind traficul site-ului web, dar poate fi și colectarea de date în scopul sustragerii de bani din carduri de credit și portofele electronice.

Cum pot pătrunde programele spion în computerul tău?

Cel mai adesea, acest lucru se întâmplă în timpul instalării aplicațiilor terțe în sistem.

De exemplu, ați găsit un program gratuit pe Internet, dar în mod implicit este instalat numai cu spyware încorporat. Mai mult, dacă antivirusul tău detectează și elimină modulul spyware, programul principal nu va porni.

Când instalați aplicații terțe, este necesară o atenție maximă, deseori, spyware-ul pătrunde în computer după ce faceți clic pe „OK” la cererea din fereastra expertului de instalare.

O altă modalitate prin care astfel de programe să intre în sistem este direct de pe Internet.

Sistemul de operare este protejat de ele printr-un firewall - un buffer în care încercările de pătrundere a programelor spion sunt blocate. Firewall-ul este încorporat în Windows și este activat atunci când nu există antivirus pe computer. Pachetele antivirus, printre alte utilitare, au de obicei propriul firewall.

Să ne uităm la cele mai comune tipuri de spyware de mai jos.

Tipuri de spyware

1. Key loggers

Key loggers sunt probabil cele mai periculoase programe spion, folosite de atacatori pentru a obține coduri PIN, parole, date de conectare și alte date confidențiale necesare pentru accesul la carduri de credit, conturi electronice (inclusiv bancare), precum și alte conturi de utilizator de pe Internet.

Ținta înregistratorilor de chei poate fi și alte informații secrete, corespondența utilizatorului - tot ce pot folosi escrocii în propriile lor scopuri egoiste.

Keylogger-urile sunt așa-numitele keylogger; ei colectează și trimit dezvoltatorului lor informații despre toate tastele de pe tastatura unui anumit computer. Keylogger-urile sunt fie înregistrate printr-un program (acestea sunt software keylogger), fie conectate la computer ca un dispozitiv hardware suplimentar (hardware keylogger).

Descoperi inregistrator de chei hardware, care este de obicei mai mic decât o cutie de chibrituri, nu este dificil. Acest lucru se poate face prin examinarea externă a computerului pentru a vedea dacă există dispozitive suspecte conectate la diferitele ieșiri ale unității de sistem.

Prezența unui key logger hardware poate fi văzută din analiza datelor Windows Device Manager. Există, de asemenea, programe speciale care diagnosticează tot hardware-ul computerului - de exemplu, SiSoftware Sandra sau AIDA64.

Detectează și neutralizează software key logger Acest lucru se poate face prin rularea unor programe speciale, cum ar fi Anti-Spyware. De regulă, acestea sunt incluse în pachetele antivirus ca utilități separate. Dar programele Anti-Spyware pot fi instalate și lansate separat - de exemplu, programul Anti-keylogger.

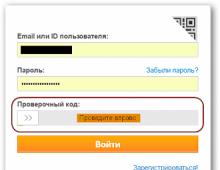

Este puțin probabil să existe protecție 100% împotriva aplicațiilor de înregistrare a tastaturii. Cu toate acestea, v-aș sfătui în continuare să vă faceți un obicei atunci când introduceți parole, de exemplu, pentru a accesa .

2. Scanere de hard disk

Scanerele hard disk sunt programe spion care sunt dezvoltate pentru a examina conținutul hard disk-urilor de pe computerul unui utilizator.

Ce sunt interesate de scanerele de hard disk? Ce fișiere sunt stocate în foldere, ce programe sunt instalate - orice informații despre utilizator care pot fi utile dezvoltatorului de spyware.

Scanerele de hard disk trimit informațiile primite proprietarului lor, iar acesta va fi probabil fericit dacă rezultatele muncii sale sunt încununate de succes - de exemplu, câteva fișiere TXT cu nume inspiratoare precum „Parolele mele”.

3. Ecranul de spioni

Spionii de ecran sunt programe care colectează informații despre ceea ce face exact utilizatorul pe computer. La intervale specificate, astfel de spioni de ecran fac capturi de ecran, apoi le trimit la destinație - fie dezvoltatorului, fie direct clientului.

Dezvoltarea și implementarea spionilor de ecran, în cele mai multe cazuri, este ordonată de corporații - de exemplu, conducerea poate exercita astfel controlul asupra angajaților de birou, vizualizând periodic ceea ce fac personalul în timpul orelor de lucru.

4. Spioni proxy

„Spioni proxy” - astfel de programe spion, care pătrund în computerele utilizatorilor, le transformă în servere proxy. Atacatorii se pot ascunde în spatele computerului victimei pentru a desfășura activități ilegale. Drept urmare, ultima persoană care poartă responsabilitatea pentru ceea ce a făcut este proprietarul computerului pe care este instalat programul spyware.

Un exemplu tipic al modului în care funcționează astfel de „spioni proxy” este trimiterea de spam de pe computerul utilizatorului victimei. Desigur, nimeni nu-l va aduce la răspundere penală, dar problemele cu furnizorul sunt garantate.

5. Mail spioni

Spioni de e-mail – Aceste programe de spionaj colectează informații despre contactele utilizatorului în e-mail.

Informațiile sunt de obicei colectate în agende de adrese, clienți de e-mail, organizatori și medii software similare. Apoi toate aceste date sunt trimise dezvoltatorului de spyware, care le folosește pe toate pentru a trimite spam.

O altă funcție pe care o pot oferi spionii de e-mail este înlocuirea conținutului e-mailurilor.

Spionii de e-mail introduc blocuri de publicitate, link-uri și alte materiale în e-mailurile victimelor concepute pentru a atinge obiectivele dezvoltatorului.

Este posibil să te protejezi de spyware?

După cum se spune, dacă există otravă, există un antidot. După cum am menționat mai sus, pentru a contracara software-ul spyware, piața de software oferă programe speciale de protecție, cum ar fi Anti-Spyware. Sarcina lor principală este să recunoască programele spion și să blocheze funcționarea acestuia.

.Deja mai multe 3.000 de abonați. 2 iunie 2016 la 12:29

Noi scriem propriul nostru malware. Partea 1: Învățați să scrieți un keylogger complet „nedetectabil”.

- Blogul Varonis Systems,

- Securitatea informațiilor,

- Programare

- Traducere

- Mod de recuperare

Lumea hackerilor poate fi împărțită în trei grupuri de atacatori:

1) „Skids” (script kiddies) – mici hackeri începători care colectează bucăți binecunoscute de cod și utilități și le folosesc pentru a crea niște programe malware simple.

2) „Cumpărătorii” sunt antreprenori fără scrupule, adolescenți și alți căutători de senzații tari. Ei cumpără servicii pentru scrierea unui astfel de software pe Internet, colectează diverse informații private cu ajutorul acestuia și, eventual, le revind.

3) „Black Hat Coders” - guru în programare și experți în arhitectură. Ei scriu cod într-un bloc de note și dezvoltă noi exploit-uri de la zero.

Poate cineva cu abilități bune de programare să devină ultimul? Nu cred că vei începe să creezi ceva de genul regin (link) după ce participi la câteva sesiuni DEFCON. Pe de altă parte, cred că un ofițer de securitate a informațiilor ar trebui să stăpânească unele dintre conceptele pe care este construit malware-ul.

De ce personalul de securitate a informațiilor are nevoie de aceste abilități dubioase?

Cunoaste-ti dusmanul. După cum am discutat pe blogul Inside Out, trebuie să gândiți ca infractorul pentru a-l opri. Sunt specialist în securitatea informațiilor la Varonis și, din experiența mea, vei fi mai puternic în acest meșteșug dacă înțelegi ce mișcări va face un atacator. Așa că am decis să încep o serie de postări despre detaliile care stau în spatele programelor malware și a diferitelor familii de instrumente de hacking. Odată ce vă dați seama cât de ușor este să creați software nedetectabil, poate doriți să reconsiderați politicile de securitate ale întreprinderii dvs. Acum mai detaliat.

Pentru această clasă informală „hacking 101”, aveți nevoie de cunoștințe de programare (C# și java) și de o înțelegere de bază a arhitecturii Windows. Rețineți că, în realitate, malware-ul este scris în C/C++/Delphi pentru a nu depinde de cadre.

Keylogger

Un keylogger este un software sau un fel de dispozitiv fizic care poate intercepta și reține apăsările de taste pe o mașină compromisă. Aceasta poate fi considerată ca o capcană digitală pentru fiecare apăsare a tastei de pe o tastatură.

Adesea, această funcție este implementată în alte programe software mai complexe, de exemplu, Troieni (Remote Access Trojans RATS), care asigură livrarea datelor interceptate înapoi către atacator. Există, de asemenea, keylogger hardware, dar sunt mai puțin frecvente deoarece... necesită acces fizic direct la mașină.

Cu toate acestea, crearea de funcții de bază de keylogger este destul de ușor de programat. AVERTIZARE. Dacă doriți să încercați oricare dintre următoarele, asigurați-vă că aveți permisiunile și că nu perturbați mediul existent și cel mai bine este să faceți totul pe un VM izolat. În continuare, acest cod nu va fi optimizat, vă voi arăta doar linii de cod care pot îndeplini sarcina, aceasta nu este cea mai elegantă sau optimă modalitate. Și, în sfârșit, nu vă voi spune cum să faceți un keylogger rezistent la reporniri sau să încercați să îl faceți complet nedetectabil folosind tehnici speciale de programare, precum și protecția împotriva ștergerii chiar dacă este detectat.

Pentru a vă conecta la tastatură trebuie doar să utilizați 2 linii în C#:

1. 2. 3. public static extern int GetAsyncKeyState(Int32 i);

Puteți afla mai multe despre funcția GetAsyncKeyState pe MSDN:

Pentru a înțelege: această funcție determină dacă o tastă a fost apăsată sau eliberată în momentul apelului și dacă a fost apăsată după apelul anterior. Acum apelăm constant această funcție pentru a primi date de la tastatură:

1. în timp ce (adevărat) 2. ( 3. Thread.Sleep(100); 4. for (Int32 i = 0; i< 255; i++) 5. { 6. int state = GetAsyncKeyState(i); 7. if (state == 1 || state == -32767) 8. { 9. Console.WriteLine((Keys)i); 10. 11. } 12. } 13. }

Ce se petrece aici? Această buclă va interoga fiecare cheie la fiecare 100 ms pentru a determina starea acesteia. Dacă unul dintre ele este apăsat (sau a fost apăsat), pe consolă va fi afișat un mesaj despre aceasta. În viața reală, aceste date sunt stocate în tampon și trimise atacatorului.

Keylogger inteligent

Stai, are rost să încerci să ștergi toate informațiile din toate aplicațiile?

Codul de mai sus extrage intrarea brută de la tastatură din orice fereastră și câmp de intrare care are în prezent focalizarea. Dacă scopul tău este numerele cardurilor de credit și parolele, atunci această abordare nu este foarte eficientă. Pentru scenariile din lumea reală, când astfel de keylogger sunt executate pe sute sau mii de mașini, analiza ulterioară a datelor poate deveni foarte lungă și în cele din urmă lipsită de sens, deoarece Informațiile valoroase pentru un atacator pot fi depășite până atunci.

Să presupunem că vreau să pun mâna pe acreditările Facebook sau Gmail pentru a vinde aprecieri. Atunci o idee nouă este să activați keylogging-ul numai atunci când fereastra browserului este activă și cuvântul Gmail sau facebook este în titlul paginii. Prin utilizarea acestei metode cresc șansele de a obține acreditări.

A doua versiune a codului:

1. while (adevărat) 2. ( 3. IntPtr handle = GetForegroundWindow(); 4. if (GetWindowText(handle, buff, chars) > 0) 5. ( 6. string line = buff.ToString(); 7. if (line.Contains("Gmail")|| line.Contains("Facebook - Conectare sau Înregistrare")) 8. ( 9. //verificarea tastaturii 10. ) 11. ) 12. Thread.Sleep(100); 13.)

Acest fragment va detecta fereastra activă la fiecare 100 ms. Acest lucru se face folosind funcția GetForegroundWindow (mai multe informații despre MSDN). Titlul paginii este stocat în variabila buff, dacă conține gmail sau facebook, atunci fragmentul de scanare a tastaturii este numit.

Făcând acest lucru, ne-am asigurat că tastatura este scanată doar atunci când fereastra browserului este deschisă pe site-urile facebook și gmail.

Un keylogger și mai inteligent

Să presupunem că atacatorul a putut obține datele folosind un cod similar cu al nostru. Să presupunem, de asemenea, că este suficient de ambițios și a fost capabil să infecteze zeci sau sute de mii de mașini. Rezultat: un fișier uriaș cu gigaocteți de text în care încă mai trebuie găsite informațiile necesare. Este timpul să vă familiarizați cu expresiile regulate sau expresiile regex. Acesta este ceva ca un mini limbaj pentru crearea anumitor șabloane și scanarea textului pentru conformitatea cu șabloanele date. Puteți afla mai multe aici.

Pentru a simplifica lucrurile, voi da imediat expresii gata făcute care corespund numelor de conectare și parolelor:

1. //Se caută adresa poștală 2. ^[\w!#$%&"*+\-/=?\^_`(|)~]+(\.[\w!#$%&"* + \-/=?\^_`(|)~]+)*@((([\-\w]+\.)+(2,4))|(((1,3)\.) ( 3)(1,3)))$ 3. 4. 5. //Se caută parola 6. (?=^.(6,)$)(?=.*\d)(?=.*)

Aceste expresii sunt aici ca un indiciu despre ce se poate face folosindu-le. Folosind expresii regulate, puteți căuta (și găsi!) orice constructe care au un format specific și neschimbabil, de exemplu, numere de pașapoarte, cărți de credit, conturi și chiar parole.

Într-adevăr, expresiile regulate nu sunt cel mai lizibil tip de cod, dar sunt unul dintre cei mai buni prieteni ai programatorului dacă există sarcini de analizare a textului. Java, C#, JavaScript și alte limbaje populare au deja funcții gata făcute în care puteți trece expresii regulate regulate.

Pentru C# arată astfel:

1. Regex re = regex nou(@"^[\w!#$%&"*+\-/=?\^_`(|)~]+(\.[\w!#$%&"* +\-/=?\^_`(|)~]+)*@((([\-\w]+\.)+(2,4))|(((1,3)\.) (3)(1,3)))$"); 2. Regex re2 = regex new(@"(?=^.(6,)$)(?=.*\d)(?=.*)"); 3. șir de e-mail = " [email protected]"; 4. string pass = "abcde3FG"; 5. Rezultat potrivire = re.Match(e-mail); 6. Rezultat potrivire2 = re2.Match(pass);

Unde prima expresie (re) se va potrivi cu orice e-mail, iar a doua (re2) se va potrivi cu orice structură alfanumerică mai mare de 6 caractere.

Gratuit și complet nedetectabil

În exemplul meu, am folosit Visual Studio - poți folosi mediul tău preferat - pentru a crea un astfel de keylogger în 30 de minute.

Dacă aș fi un atacator adevărat, atunci aș viza o țintă reală (site-uri bancare, rețele sociale etc.) și aș modifica codul pentru a se potrivi cu aceste obiective. Desigur, aș lansa și o campanie de phishing cu e-mailuri din programul nostru, sub pretextul unei facturi obișnuite sau al unui alt atașament.

Rămâne o întrebare: un astfel de software va fi într-adevăr nedetectabil de programele de securitate?

Mi-am compilat codul și am verificat fișierul exe pe site-ul web Virustotal. Acesta este un instrument bazat pe web care calculează hash-ul fișierului pe care l-ați descărcat și îl caută într-o bază de date cu viruși cunoscuți. Surprinde! Normal că nu s-a găsit nimic.

Acesta este punctul principal! Puteți oricând să schimbați codul și să dezvoltați, fiind întotdeauna cu câțiva pași înaintea scanerelor de amenințări. Dacă sunteți capabil să scrieți propriul cod, este aproape garantat că va fi nedetectabil. In acest

Viruși, spioni, troieni și dialere: cine, de ce și cum

Cred că dacă întrebi azi vreun școlar ce lavsan, nu vă va spune despre „o fibră sintetică produsă prin policondensarea etilenglicolului și a unui diacid aromatic”. Nu, răspunsul lui va fi cam așa: „Lovesan, alias msblast, pătrunde în sistemul de operare Microsoft Windows folosind o vulnerabilitate în serviciul Microsoft Windows DCOM RPC.” Mi-e teamă să ghicesc ce asocieri vor fi cu cuvântul după un timp soarta. Evident nu numai cu jocul cu același nume.

După cum puteți înțelege din titlu și introducere, conversația se va concentra acum asupra virușilor și a acestora. Înainte de a trece la răspunsurile la întrebările puse în titlul capitolului, aș dori să trec astăzi direct prin „oaspeții” noștri. Aici vom răspunde la întrebarea cum intră toate acestea în computerele noastre.

Esența programului este că are unele consecințe distructive. Și nu contează care sunt: totul se poate întâmpla aici - de la o schimbare banală a permisiunilor de fișiere și deteriorarea conținutului său intern până la întreruperea internetului și prăbușirea sistemului de operare. Un virus înseamnă, de asemenea, un program care nu numai că poartă funcții distructive, dar este și capabil să se reproducă. Iată ce spune o carte inteligentă despre asta: „O proprietate obligatorie (necesară) a unui virus informatic este capacitatea de a-și crea propriile duplicate (nu neapărat identice cu originalul) și de a le introduce în rețelele de computere și/sau fișierele, zonele de sistem ale calculatorul și alte obiecte executabile. În același timp, duplicatele păstrează capacitatea de a se răspândi în continuare” (Eugene Kaspersky, „Virușii informatici”). Apropo, de la acești viruși biologici provine denumirea de viruși informatici. Și ei înșiși și-au justificat pe deplin numele: toți virușii sunt simpli și, cu toate acestea, în ciuda eforturilor companiilor antivirus, ale căror costuri sunt calculate în cantități uriașe, ei trăiesc și prosperă. Nu trebuie să căutați departe pentru exemple: să luăm, de exemplu, un virus precum I-Worm.Mydoom.b. De câte ori au spus că nu ar trebui să deschideți fișiere atașate și mesaje de e-mail de la persoane necunoscute și ar trebui să fiți atenți la mesajele de la persoane cunoscute, mai ales dacă nu ați fost de acord cu acest lucru. În plus, dacă textul scrisorii conține ceva de genul următor: „Uită-te la fotografia tare a prietenei mele”, atunci trebuie șters imediat. Dar, în timp ce în exemplul de mai sus textul încă are sens, conținutul e-mailurilor infectate cu mydoom’oM este destul de ciudat. Judecăți singuri: „Mesajul nu poate fi reprezentat în codificare ASCII pe 7 biți și a fost trimis ca atașament binar demon sendmail raportat: A apărut eroarea #804 în timpul sesiunii SMTP. Mesajul parțial a fost primit. Mesajul conține caractere Unicode și a fost trimis ca atașament binar. Mesajul conține elemente grafice codificate MIME și a fost trimis ca atașament binar. Tranzacția prin e-mail a eșuat. Mesajul parțial este disponibil.”

Scrisoarea conține un fișier cu 9 opțiuni de nume de fișier atașat și 5 opțiuni de extensie. Două variante au ajuns în căsuța mea de e-mail. Prima este o arhivă zip cu un presupus fișier document, iar al doilea este un simplu executabil cu o pictogramă înlocuită cu o pictogramă notepad. Dacă în al doilea caz, orice utilizator poate observa captura uitându-se la rezoluție, atunci în primul este deja mai dificil să faci asta. Primului caz sunt înclinat să atribui cel mai mare număr de infecții. Nu vă voi spune ce face acest virus, pentru că acest lucru a fost deja spus de multe ori în publicațiile tipărite și resursele online. Folosind exemplul Mudoom, ne-am familiarizat cu prima metodă de răspândire a virușilor - prin e-mail.

Să ne uităm la următoarea metodă folosind Worm.Win32.Lovesan (cunoscut și ca msblast) ca exemplu. Ce este remarcabil la acest virus și de ce s-a răspândit infecția cu acesta? Acest individ este demn de remarcat prin faptul că, în principiu, nu afectează performanța sistemului în ansamblu. Un computer infectat cu acesta pur și simplu nu poate naviga pe Internet în mod normal. După un timp, apare un semn cu un mesaj de eroare RPC, după care computerul repornește.

O altă modalitate este prin Internet, atunci când descărcați fișiere (dezirabile sau nedorite). Din nou, voi explica cu exemple. Un exemplu de ceea ce este de dorit. Descărcați o glumă, un program sau un joc nou de pe Internet și este infectat cu un virus. După descărcare, programul/jocul/gag-ul pornește și - voila - ești proprietarul virusului. Ce pot sa spun? Fii vigilent, actualizează-ți în mod regulat baza de date antivirus, scanează toate programele cu un antivirus și nu uita măcar de elementele de bază ale securității computerului. Cineva poate spune: „De ce ar trebui, de exemplu, să scanez programe care nu ar putea fi infectate cu un virus?” Aș dori să întreb: „Ce fel de programe sunt acestea?” Orice program poate fi infectat, mai ales dacă sunt descărcate de pe Varezniks sau site-uri web ale grupurilor de hackeri.

Acum să trecem la descărcare nedorită. Aș evidenția două tipuri de astfel de încărcare. Primul este atunci când utilizatorul nici măcar nu bănuiește că ceva este descărcat pe computerul său. Această descărcare se realizează prin executarea de scripturi. Al doilea tip de descărcare nedorită este atunci când este descărcat un lucru greșit. Să vă dau un exemplu. La un moment dat, un site web de crack a sugerat instalarea fie „bară XXX gratuită” fie „crack Internet 100%” imediat înainte de a descărca un fișier. Dacă utilizatorul a fost de acord cu acest lucru (și sunt sigur că au existat, pentru că încă îmi amintesc întrebarea lunii din „Virtual Joys” despre „100% Internet crack”), atunci a fost descărcat un troian sau un virus. Diferența este, în principiu, mică. Cu toate acestea, acesta nu este cel mai interesant lucru: dacă o astfel de ofertă tentantă ar fi respinsă, ar apărea un semn cu o inscripție aproximativ după cum urmează: „Eroare site” și un buton OK sau Continuare, la clic pe care troianul a fost încă descărcat. , deși fără știrea utilizatorului. Și nu puteam decât să salvez de asta firewall (firewall).

troian - Acesta este un program care oferă persoanelor din exterior acces la un computer pentru a efectua orice acțiuni la destinație fără a avertiza proprietarul computerului sau trimite informațiile colectate la o anumită adresă. În același timp, de regulă, ea se preface a fi ceva pașnic și extrem de util.

Unele programe troiene se limitează la trimiterea parolelor prin poștă către creatorul lor sau persoanei care a configurat acest program ( e-mail troian). Cu toate acestea, pentru utilizatorii de internet, cele mai periculoase programe sunt cele care permit accesul de la distanță la mașina lor din exterior ( Ușa din spate ). Foarte des, troienii ajung pe un computer împreună cu programe utile sau utilități populare, mascandu-se ca acestea.

O caracteristică a acestor programe care le obligă să fie clasificate ca dăunătoare este lipsa de avertizare cu privire la instalarea și lansarea lor. La lansare, troianul se instalează pe sistem și apoi îl monitorizează, fără a transmite utilizatorului niciun mesaj despre acțiunile sale. Mai mult, linkul către troian poate lipsi din lista de aplicații active sau fuzionat cu acestea. Ca urmare, utilizatorul computerului poate să nu fie conștient de prezența sa în sistem, în timp ce computerul este deschis pentru control de la distanță.

Destul de des, termenul „troian” se referă la un virus. De fapt, acest lucru este departe de a fi cazul. Spre deosebire de viruși, troienii au ca scop obținerea de informații confidențiale și accesarea anumitor resurse informatice.

Există mai multe moduri posibile prin care un troian poate intra în sistemul dumneavoastră. Cel mai adesea acest lucru se întâmplă atunci când lansați orice program util în care este încorporat serverul troian. În momentul primei lansări, serverul se copiază într-un director, se înregistrează pentru lansare în registrul de sistem și chiar dacă programul purtător nu pornește niciodată, sistemul dumneavoastră este deja infectat cu un troian. Puteți infecta singur o mașină rulând un program infectat. Acest lucru se întâmplă de obicei dacă programele sunt descărcate nu de pe servere oficiale, ci de pe pagini personale. Un troian poate fi introdus și de străini dacă au acces la mașina dvs., pur și simplu lansând-o de pe o dischetă.

În prezent, cele mai comune tipuri de troieni sunt:

1. Utilități de administrare ascunse (la distanță).(BackDoor - din engleză „back door”), caii troieni din această clasă sunt în mod inerent utilități destul de puternice pentru administrarea de la distanță a computerelor dintr-o rețea. În funcționalitatea lor, acestea amintesc în multe privințe de diverse sisteme de administrare dezvoltate de producători de produse software bine-cunoscute. Utilitarele moderne de administrare ascunse (BackDoor) sunt destul de ușor de utilizat. De obicei, ele constau în principal din două părți principale: serverul (executorul) și clientul (autoritatea de guvernare a serverului). Server - Acesta este un fișier executabil care este injectat în mașina dvs. într-un mod specific, încărcat în memorie în același timp în care Windows pornește și execută comenzile primite de la un client la distanță. Serverul este trimis victimei și, ulterior, toate lucrările sunt efectuate prin client pe computerul hackerului, adică comenzile sunt trimise prin client și serverul le execută. În exterior, prezența lui nu este detectată în niciun fel. După lansarea părții de server a troianului, un anumit port este rezervat pe computerul utilizatorului, care este responsabil pentru comunicarea cu Internetul.

După acești pași, atacatorul lansează partea client a programului, se conectează la acest computer printr-un port online deschis și poate efectua aproape orice acțiune pe mașina dvs. (acest lucru este limitat doar de capacitățile programului utilizat). După conectarea la server, puteți controla computerul de la distanță aproape ca și cum ar fi al dvs.: reporniți, opriți, deschideți un CD-ROM, ștergeți, scrieți, schimbați fișiere, afișați mesaje etc.

Pe unii troieni, puteți schimba portul deschis în timpul funcționării și chiar puteți seta o parolă de acces pentru „masterul” acestui troian. Există și troieni care vă permit să utilizați o mașină compromisă ca server proxy (protocoale HTTP sau Socks) pentru a ascunde adresa IP reală a hackerului.

2. Poştal(e-mail troian).

Troieni care vă permit să „trageți” parole și alte informații din fișierele computerului și să le trimiteți prin e-mail proprietarului. Acestea pot fi date de conectare ale furnizorului și parole de internet, o parolă pentru cutia poștală, ICQ și parole IRC etc. Pentru a trimite o scrisoare proprietarului prin poștă, troianul contactează serverul de e-mail al site-ului folosind protocolul SMTP (de exemplu, către smtp.mail). .ru). După colectarea datelor necesare, troianul va verifica dacă aceste date au fost trimise. Dacă nu, datele sunt trimise și stocate în registru. Dacă au fost deja trimise, atunci scrisoarea anterioară este extrasă din registru și comparată cu cea actuală. Dacă au apărut modificări în informații (au apărut date noi), atunci scrisoarea este trimisă și cele mai recente date despre parolă sunt înregistrate în registru. Într-un cuvânt, acest tip de troian pur și simplu colectează informații, iar victima poate nici măcar să nu realizeze că parolele sale sunt deja cunoscute de cineva.

3. Tastatură(Keyloggers).

Acești troieni înregistrează tot ce este introdus pe tastatură (inclusiv parolele) într-un fișier, care este ulterior trimis la un anumit e-mail sau vizualizat prin FTP (File Transfer Protocol). Keylogger'bi ocupă de obicei puțin spațiu și se poate masca ca alte programe utile, făcându-le greu de detectat. Un alt motiv pentru care un astfel de troian este dificil de detectat este că fișierele sale se numesc fișiere de sistem. Unii troieni de acest tip pot extrage și decripta parolele găsite în câmpuri speciale pentru parole.

Astfel de programe necesită configurare manuală și mascare. Keylogger’bi poate fi folosit nu numai în scopuri de huligan. De exemplu, este foarte convenabil să le plasați la locul de muncă sau acasă în timp ce sunteți plecat.

4. Programe de glume(Programe de glume).

Aceste programe sunt inofensive în natură. Acestea nu provoacă daune directe computerului, dar afișează mesaje care indică faptul că o astfel de vătămare a fost deja cauzată, poate fi cauzată în anumite condiții sau avertizează utilizatorul despre un pericol inexistent. Programele de glumă intimidează utilizatorul cu mesaje despre formatarea hard diskului, detectează viruși în fișiere neinfectate, afișează mesaje ciudate asemănătoare unui virus etc. - asta depinde de simțul umorului creatorului unui astfel de program. Desigur, nu există niciun motiv să vă faceți griji dacă nu există alți utilizatori fără experiență care să folosească acest computer și care ar putea fi foarte speriați de astfel de mesaje.

5. „Caii troieni” pot include, de asemenea, fișiere infectate, al căror cod a fost modificat într-un anumit mod sau schimbat folosind o metodă criptografică. De exemplu, fișierul este criptat cu un program special și/sau împachetat cu un arhivator necunoscut. Drept urmare, chiar și cele mai recente versiuni de antivirus nu pot detecta prezența unui troian într-un fișier, deoarece purtătorul de cod nu se află în baza lor de date antivirus.

Metodele de penetrare a acestora nu diferă de cele descrise mai sus. Prin urmare, să trecem imediat la considerație. Aici este necesar să faceți o rezervare că există dialere complet pașnice, numite popular „dialers”. Aceste programe sunt folosite pentru a ajuta utilizatorii dial-up să ajungă la furnizorul lor și, dacă este posibil, să mențină o conexiune stabilă cu acesta chiar și pe liniile vechi sau „modernizate”. Cei despre care vom vorbi au un alt nume - combat dialers. Folosind lacune în sistemul de operare și uneori din cauza neglijenței sau naivității utilizatorilor (vezi mai sus despre „100% Internet crack”), aceste programe înlocuiesc telefonul furnizorului cu telefonul unui operator de telecomunicații dintr-o țară exotică. Mai mult, în cele mai multe cazuri, vechiul număr de telefon bun al furnizorului rămâne în fereastra de apelare. Dialerele scriu, de asemenea, în planificator o sarcină de apelat la un moment dat. Și este bine dacă utilizatorul are obiceiul de a opri modemul sau dacă are un modem extern și țipă ca mama să nu-și facă griji. Ce se întâmplă dacă modemul este silențios și încorporat? Despre asta vorbesc. Iar bietul om află de durerea lui abia atunci când primește o factură de telefon atât de uriașă.

A venit momentul să vorbim despre cine scrie și lansează toate porcăriile astea pe Internet. Aici voi încerca să clasific acele grupuri de oameni care sunt angajați în această afacere nepotrivită. Nu se va vorbi aici despre așa-numiții hackeri de „pălărie albă”. O să explic de ce. Această varietate nu reprezintă un pericol pentru societate și mai degrabă o aduce beneficii. Ei sunt cei care scriu cel mai adesea viruși antivirus pentru a neutraliza persoanele deosebit de dăunătoare. De ce viruși? Aceste programe se răspândesc folosind același mecanism ca virușii. De ce anti? Pentru că blochează sau elimină un anumit tip de viruși din computer. Principala lor diferență față de viruși este, de asemenea, autodistrugerea lor după finalizarea sarcinii și absența oricăror funcții distructive. Un exemplu este un virus similar care a apărut pe Internet la ceva timp după recidiva lui Lovesan. După descărcarea virusului antivirus, Lovesan a fost eliminat, iar utilizatorului i s-a cerut să descarce actualizări pentru Windows. Hackerii cu pălărie albă găsesc, de asemenea, găuri în software și sisteme informatice și apoi raportează erorile companiilor. Acum să trecem direct la clasificarea noastră.

Tastați unul: „copiii scenariilor”. Ei se numesc HaCkeR-rr, citesc revista Hacker, nu cunosc un singur limbaj de programare și își creează toți „proprii” troieni și viruși descărcând programe gata făcute de pe Internet. (Pentru a evita părtinirea, voi face o rezervare că revista Hacker, în principiu, nu este rea, iar materialul din ea este prezentat într-o formă destul de simplă - în unele locuri, este adevărat. Dar într-o formă simplă pentru oameni care au deja un fel de cunoștințe și materialul este că dau cu înțelepciune - nu spun totul până la capăt - pentru a nu-i atrage nicăieri, trebuie să se gândească.) Acești „hackeri” de obicei, după ce trimit cuiva un Troianul descărcat de undeva și acesta din urmă funcționează, încep imediat să țipe pe forumuri despre răcoarea lor etc., etc. Pentru care primesc imediat, pe bună dreptate, o grămadă de declarații nemăgulitoare adresate lor, pentru că nu asta este ideea. Din moment ce ai făcut o răutate, este mai bine să taci. Acești indivizi nu prezintă un pericol deosebit, deoarece pur și simplu nu au suficientă experiență sau (în unele cazuri) creier pentru o întreprindere mai mult sau mai puțin la scară largă.

Tipul doi: „începător”. Această specie este un descendent direct al primei. Unii dintre reprezentanții primului tip, după o anumită perioadă de timp, încep să înțeleagă că nu sunt atât de cool pe cât credeau, că, se pare, există și limbaje de programare, că poți face ceva și apoi nu țipi la lumea întreagă despre „ce tip grozav sunt”. Unii dintre ei în viitor, probabil, se vor transforma într-un reprezentant al clasei pro. Acești oameni încep să învețe o limbă, încearcă să scrie ceva și gândul creator începe să se trezească în ei. Și, în același timp, încep să reprezinte un anumit pericol pentru societate, pentru că cine știe ce fel de lucrare terifiantă ar putea compune un astfel de reprezentant al clasei scriitorilor de virusi din cauza lipsei de experiență. La urma urmei, atunci când un profesionist scrie cod, el realizează totuși că unele lucruri nu trebuie făcute, deoarece pot funcționa împotriva lui. Un începător nu are astfel de cunoștințe, iar asta îl face periculos.

Tastați trei: „pro”. Se dezvoltă de la al doilea tip. „Pro” se disting printr-o cunoaștere profundă a limbajelor de programare, securitatea rețelei, înțelegerea profunzimii sistemelor de operare și, cel mai important, au cunoștințe și înțelegere foarte serioase a mecanismului de funcționare a rețelelor și a sistemelor informatice. În plus, „profesorii” nu numai că învață despre lacunele sistemelor de securitate din buletinele companiei, ci le găsesc și ei înșiși. Ei se unesc adesea în grupuri de hackeri pentru a-și îmbunătăți calitatea „muncii”. Acești oameni, în mare parte secreti și nu lacomi de faimă, atunci când desfășoară o operațiune de succes, nu aleargă să spună lumii întregi despre asta, ci preferă să sărbătorească pașnic succesul între prieteni. Bineînțeles, reprezintă un mare pericol, dar, din moment ce sunt toți oameni cunoscători, nu vor întreprinde acțiuni care ar putea provoca colapsul global al oricărui sistem - de exemplu, Internetul. Deși există și excepții (nu toată lumea a uitat de Slammer).

Tip patru: „hackeri industriali”. Cei mai periculoși reprezentanți ai familiei hackerilor pentru societate. Aceștia pot fi numiți pe bună dreptate criminali adevărați. Ei sunt responsabili pentru scrierea majorității dialerilor și piratarea rețelelor băncilor, companiilor mari și agențiilor guvernamentale. De ce și pentru ce fac asta, vom vorbi mai jos. „Industrialii” nu iau în considerare nimic sau pe nimeni, acești indivizi sunt capabili să facă orice pentru a-și atinge obiectivele.

Acum să rezumam ceea ce s-a scris.

„Copiii scenariilor”: tineri, verzi și neexperimentați. Vreau să arăt că ești mai cool decât toți ceilalți, iar singura persoană mai cool este Cool Sam.

„Începător”: am dorința de a scrie ceva pe cont propriu. Unii dintre ei, din fericire, după ce au încercat să stăpânească complexitățile protocoalelor de internet și ale limbajelor de programare, renunță și merg să facă ceva mai pașnic.

„Pro”: dacă dintr-o dată apare o stare de „și-a dat seama de vinovăția, amploarea, gradul, profunzimea”, atunci un reprezentant de acest tip devine un specialist în securitate informatică cu înaltă calificare. Mi-aș dori ca mai mulți profesioniști să ajungă în acest punct.

„Industrialiștii”: nimic sacru. Înțelepciunea populară vorbește bine despre astfel de oameni: „Mormântul îl va corecta pe cocoșat”.

Aceasta este o împărțire aproximativă în tipuri de reprezentanți ai clasei atacatorilor de computere. Acum să trecem la întrebarea: de ce fac asta?

Dar, într-adevăr, de ce sunt scrise viruși, troieni, dialer și alte spirite rele? Unul dintre motive este dorința de autoafirmare. Este tipic pentru reprezentanții primului și al doilea tip. Unul trebuie doar să le arate prietenilor săi că este „ceva de genul ăsta, un copil adevărat, cool”, celălalt – în primul rând pentru a ridica nivelul stimei de sine. Al doilea motiv este să câștigi experiență. Tipic pentru începători. După ce ai scris prima ta capodoperă, în mod natural vrei să o testezi pe cineva - nu pe tine, într-adevăr. Deci un anumit număr de viruși noi, nu întotdeauna foarte periculoși, apar pe Internet.

Următorul motiv este spiritul competiției. Ați auzit vreodată de competiții pentru hackeri? Ultimul pe care îl cunosc a avut loc în vară. Grupul brazilian de hackeri a câștigat (se dovedește că nu sunt puternici doar în fotbal). Sarcina a fost următoarea: cine ar sparge cele mai multe site-uri. Dar sunt sigur că există competiții atât pentru cel mai sofisticat virus, cât și pentru cel mai bun keylogger.

Adrenalina este un alt motiv. Imaginați-vă: noaptea, lumina monitorului, degetele trecând peste tastatură, ieri a fost găsit un decalaj în sistemul de securitate, astăzi trebuie să încercați să obțineți acces la sistem și să arătați colegului dvs. administrator cine este șeful. În urma acestui motiv vine următorul - romantismul. Deci, cui îi place să privească apusul, cui îi place să privească stele și cui îi place să scrie viruși? Câți oameni, atâtea gusturi.

Motivul este următorul - protest politic sau social. Din acest motiv, majoritatea site-urilor web guvernamentale, a partidelor politice, a publicațiilor tipărite și online, precum și a marilor corporații sunt piratate. Nu trebuie să cauți departe pentru exemple. Imediat după începerea războiului din Irak, au fost efectuate atacuri asupra site-urilor guvernamentale americane de către cei nemulțumiți de politicile lui Bush, precum și pe site-ul ziarului arab Al-Jazeera și a unei serii de alte resurse arabe din partea opusă.

Și, poate, ultimul motiv este omniprezența banilor. Mai ales de dragul lor lucrează hackerii industriali, ca să spunem așa. Prin piratarea rețelelor bancare, aceștia obțin acces la conturile clienților. Nu este greu de ghicit ce va urma. Colectând informații despre orice utilizator de internet prin intermediul programelor spion, aceștia se angajează apoi în șantajuri banale. Acțiunile întreprinse de „industrialiști” pot fi enumerate de foarte mult timp, vreau doar să spun încă o dată că sunt criminali informatici cu drepturi depline și trebuie tratați ca criminali.

Din cartea Computerra Magazine Nr. 726 autor Revista Computerra Din cartea Computerra Magazine Nr. 25-26 din 12 iulie 2005 autor Revista ComputerraSpioni, învață-ți materialul! Se pare că în lume încep schimbări serioase. În orice caz, așa ceva nu s-a mai întâmplat vreodată. Un tribunal italian a emis un mandat de arestare pentru treisprezece ofițeri CIA din SUA sub acuzația de răpire. Și lasă-l pe acest om, imamul moscheii din Milano

Din cartea Computerra Magazine Nr.35 din 25 septembrie 2007 autor Revista ComputerraANALIZĂ: Spioni în Wikipedia Țara Autor: Kiwi Bird. Impresionantul reper de două milioane de articole atins de segmentul în limba engleză al Wikipedia în luna septembrie a acestui an este un succes uriaș și neîndoielnic al comunității globale de internet, care, prin eforturile sale conjugate, a reușit să crea

Din cartea Eșecuri și erori PC. Tratăm computerul singuri. Să începem! autorul Tashkov PeterCapitolul 4 Viruși, troieni și spyware Probabil că nu ar fi o greșeală să spunem că împreună cu computerul au apărut programe care au încercat să-i dăuneze. Diferiți viruși, cai troieni, aplicații spyware, viermi și alți dăunători de software urât se păstrează în mod constant

Din cartea Eșecuri și erori PC. Tratăm computerul singuri autor Dontsov DmitriBlocarea cailor troieni, viermilor și programelor spion Pe vremuri, odată cu apariția primilor viruși, pericolul principal era infectarea computerului și a documentelor de birou. În principiu, aceasta nu a fost o problemă mare, deoarece programul antivirus putea face față

Din cartea Revista digitală „Computerra” Nr. 97 autor Revista Computerra Din cartea Internet - ușor și simplu! autor Alexandrov EgorKiwi's Nest: Spioni în lege Kiwi Bird Publicat 29 noiembrie 2011 Primăvara Arabă, valul de revolte populare care a cuprins regiunea Orientului Mijlociu anul acesta, are un produs secundar notabil. Esența sa este aceea

Din cartea Computerra PDA N147 (11/26/2011-12/02/2011) autor Revista ComputerraViruși Un virus este un program de calculator dăunător care se poate reproduce prin crearea unor copii ale lui însuși, care, la rândul lor, își păstrează și capacitatea de a se reproduce (Fig. 10.1). În ultimii ani, datorită dezvoltării rapide a tehnologiilor de rețea, definiția cuvântului „virus”

Din cartea Frauda pe Internet. Metode pentru fraudarea de la distanță a banilor și cum să evitați să deveniți victima infractorilor cibernetici autor Gladky Alexey AnatolieviciCuibul lui Keef: Spioni în lege Publicat de Kiwi Bird Publicat 29 noiembrie 2011 Primăvara Arabă, valul de revolte populare care a cuprins Orientul Mijlociu anul acesta, are un produs secundar notabil. Esenţa sa este că vestul european şi

Din cartea Conversații gratuite pe internet autor Fruzorov SergheiDe ce sunt periculoși keylogger-urile? Un keylogger este un program sau dispozitiv care monitorizează continuu toate apăsările de pe tastatură (și, în multe cazuri, toate clicurile mouse-ului) pentru a obține informații despre toate

Din cartea Crearea unui virus și antivirus autorul Guliev Igor A.Viruși și viermi Un virus este un program comun care efectuează acțiuni dăunătoare și uneori de-a dreptul distructive. Ce poate face un virus, te întrebi? Da, aproape tot ce se poate face în sistemul dumneavoastră de operare. Să ne uităm la asta mai detaliat la

Din cartea Introducere în Criptografie autor Zimmermann FilipKeyloggers Keyloggers sunt programe care își amintesc ce taste au fost apăsate în absența ta, adică ce se întâmpla pe computerul tău când nu erai la birou. Pentru a face acest lucru, tot ceea ce este tastat pe tastatură este introdus în

Din cartea Revista digitală „Computerra” Nr. 191 autor Revista ComputerraViruși și troieni Atacul implică utilizarea unui virus sau vierme special conceput pentru a infecta programul PGP instalat. Acest virus ipotetic ar putea fi conceput pentru a intercepta cheia privată și parola sau conținutul

Din cartea Revista digitală „Computerra” Nr. 197 autor Revista ComputerraTroieni hardware pentru procesoarele Intel - prima implementare practică Andrey Vasilkov Publicat 19 septembrie 2013 În urmă cu opt ani, Departamentul Apărării al SUA și-a exprimat public îngrijorarea că, cu un nivel tehnic suficient

Din cartea Revista digitală „Computerra” Nr. 204 autor Revista ComputerraTroieni în fiare de călcat chinezești: de ce vama nu dă voie Andrey Vasilkov Publicat 28 octombrie 2013 Săptămâna trecută, pe site-ul Vesti.Ru a apărut o notă despre modul în care vameșii ruși au descoperit umplutura de spion într-un transport de fiare de călcat din China.

Din cartea autoruluiTroieni care pretind drepturi de autor: cum să nu faci minerii Bitcoin ascunși Andrey Vasilkov Publicat 20 decembrie 2013 În operele literare, criminalii sunt genii malefice care reprezintă o provocare intelectuală pentru justiție și pentru cele mai bune minți

Când utilizați internetul, nu trebuie să presupuneți că confidențialitatea dumneavoastră este protejată. Nedoritorii vă monitorizează adesea acțiunile și caută să vă obțină informații personale folosind programe malware speciale - spyware. Acesta este unul dintre cele mai vechi și mai comune tipuri de amenințări de pe Internet: aceste programe intră în computer fără permisiunea de a iniția diverse activități ilegale. Este foarte ușor să cazi victima unor astfel de programe, dar poate fi dificil să scapi de ele - mai ales când nici măcar nu știi că computerul tău este infectat. Dar nu dispera! Nu vă vom lăsa singuri cu amenințări! Trebuie doar să știi ce este programul spyware, cum intră în computerul tău, cum încearcă să-ți facă rău, cum să elimini aceste programe și cum poți preveni atacurile spyware în viitor.

Ce este spyware?

Istoria programelor spion

Termenul „spyware” a fost menționat pentru prima dată în 1996 într-unul dintre articolele de specialitate. În 1999, acest termen a fost folosit în comunicate de presă și avea deja sensul care i se atribuie astăzi. A câștigat rapid popularitate în mass-media. A trecut puțin timp, iar în iunie 2000 a fost lansată prima aplicație concepută pentru combaterea programelor spion.

„Prima mențiune despre spyware datează din 1996.”

În octombrie 2004, compania media America Online și Alianța Națională pentru Securitate Cibernetică (NCSA) au realizat un studiu asupra acestui fenomen. Rezultatul a fost incredibil și înfricoșător. Aproximativ 80% dintre toți utilizatorii de Internet s-au confruntat la un moment dat sau altul cu programe spion care se infiltrează în computerele lor. Și aproape toți utilizatorii care au fost victime ale programelor spion (aproximativ 95%) au recunoscut că nu au dat permisiunea de a-l instala.

Astăzi, sistemul de operare Windows este ținta preferată pentru atacurile spyware datorită utilizării sale pe scară largă. Cu toate acestea, în ultimii ani, dezvoltatorii de spyware au acordat atenție platformei Apple și dispozitivelor mobile.

Spyware pentru Mac

Din punct de vedere istoric, autorii de spyware au vizat platforma Windows ca țintă principală, deoarece are o bază de utilizatori mai mare decât platforma Mac. În ciuda acestui fapt, industria a cunoscut o creștere semnificativă a activității de malware pentru Mac în 2017, majoritatea atacurilor fiind efectuate prin intermediul programelor spion. Spyware-ul Mac are un model de comportament similar cu cel al Windows, dar este dominat de furatorii de parole și ușile din spate de uz general. Activitățile rău intenționate ale software-ului aparținând celei de-a doua categorii includ executarea de la distanță a codului rău intenționat, înregistrarea tastelor, capturarea ecranului, încărcarea și descărcarea arbitrară a fișierelor, phishingul cu parole etc.

„Industria a cunoscut o creștere semnificativă a activității malware pentru Mac în 2017, majoritatea atacurilor fiind efectuate prin intermediul programelor spion.”

Pe lângă programele spion rău intenționate, așa-numitele programe spion „legitime” sunt, de asemenea, frecvente pe Mac. Aceste programe sunt vândute de companii reale pe site-urile oficiale, iar scopul lor principal este de a controla copiii sau angajații. Desigur, astfel de programe sunt o „sabie cu două tăișuri” clasice: permit posibilitatea de a abuza de funcțiile lor, deoarece oferă utilizatorului obișnuit acces la instrumente spyware fără a necesita cunoștințe speciale.

Spyware pentru dispozitive mobile

Programele spion nu creează o comandă rapidă și pot rămâne în memoria dispozitivului mobil pentru o perioadă lungă de timp, furând informații importante precum mesajele SMS de intrare/ieșire, jurnalele de apeluri de intrare/ieșire, liste de contacte, mesaje de e-mail, istoricul browserului și fotografii. În plus, programele spion pentru dispozitivele mobile pot urmări apăsările de taste, înregistra sunete în raza microfonului dispozitivului, pot face fotografii în fundal și pot urmări poziția dispozitivului folosind GPS. În unele cazuri, programele spion reușesc chiar să controleze dispozitivul folosind comenzi trimise prin SMS și/sau provenite de la servere la distanță. Spyware trimite informații furate prin e-mail sau prin schimb de date cu un server la distanță.

Nu uitați că consumatorii nu sunt singura țintă a infractorilor cibernetici care creează spyware. Dacă îți folosești smartphone-ul sau tableta la locul de muncă, hackerii pot ataca organizația angajatorului tău prin vulnerabilități din sistemul dispozitivelor mobile. Mai mult, este posibil ca echipele de răspuns la incidente de securitate informatică să nu poată detecta atacurile efectuate prin intermediul dispozitivelor mobile.

Spyware-ul se infiltrează de obicei în smartphone-uri în trei moduri:

- O rețea Wi-Fi gratuită nesecurizată, care este adesea instalată în locuri publice, cum ar fi aeroporturi și cafenele. Dacă sunteți înregistrat într-o astfel de rețea și transmiteți date printr-o conexiune nesecurizată, atacatorii pot monitoriza toate acțiunile pe care le efectuați în timp ce rămâneți în rețea. Acordați atenție mesajelor de avertizare care apar pe ecranul dispozitivului dvs., mai ales dacă indică o eșec de verificare a identității serverului. Aveți grijă de siguranța dvs.: evitați astfel de conexiuni nesecurizate.

- Vulnerabilitățile sistemului de operare pot crea condițiile prealabile pentru ca obiectele rău intenționate să pătrundă într-un dispozitiv mobil. Producătorii de smartphone-uri lansează adesea actualizări ale sistemului de operare pentru a proteja utilizatorii. Prin urmare, vă recomandăm să instalați actualizările de îndată ce acestea devin disponibile (înainte ca hackerii să încerce să atace dispozitivele care au instalat software învechit).

- Obiectele rău intenționate sunt adesea ascunse în programe aparent obișnuite - și probabilitatea acestui lucru crește dacă le descărcați de pe site-uri web sau mesaje, mai degrabă decât prin magazinul de aplicații. Este important să acordați atenție mesajelor de avertizare atunci când instalați aplicații, mai ales dacă acestea vă cer permisiunea de a vă accesa e-mailul sau alte informații personale. Astfel, putem formula principala regulă de securitate: folosiți doar resurse de încredere pentru dispozitivele mobile și evitați aplicațiile de la terți.

Cine este vizat de spyware?

Spre deosebire de alte tipuri de programe malware, dezvoltatorii de programe spyware nu urmăresc să vizeze un anumit grup de oameni cu produsele lor. Dimpotrivă, în majoritatea atacurilor, programele spion își răspândesc rețelele foarte larg pentru a viza cât mai multe dispozitive posibil. În consecință, fiecare utilizator este potențial o țintă pentru spyware, deoarece, așa cum cred pe bună dreptate atacatorii, chiar și cea mai mică cantitate de date își va găsi mai devreme sau mai târziu cumpărătorul.

„În majoritatea atacurilor, spyware-ul își extinde rețelele foarte larg pentru a viza cât mai multe dispozitive posibil.”

De exemplu, spammerii cumpără adrese de e-mail și parole pentru a trimite spam rău intenționat sau pentru a uzurpa identitatea altcuiva. Ca urmare a atacurilor spyware asupra informațiilor financiare, cineva poate pierde fonduri dintr-un cont bancar sau poate deveni victima escrocilor care folosesc conturi bancare reale în escrocherii.

Informațiile obținute din documente furate, imagini, videoclipuri și alte forme digitale de stocare a datelor pot fi folosite pentru extorcare.

În cele din urmă, nimeni nu este imun la atacurile spyware, iar hackerii nu se gândesc prea mult la computerele cui le infectează pentru a-și atinge obiectivele.

Ce ar trebui să fac dacă computerul meu este infectat?

Odată ajuns în interiorul unui sistem, programul spyware tinde să rămână nedetectat și poate fi detectat numai dacă utilizatorul are suficientă experiență și știe de fapt unde să caute. Atâția utilizatori continuă să lucreze, neștiind amenințarea. Dar dacă credeți că spyware a pătruns în computerul dvs., trebuie mai întâi să curățați sistemul de obiecte rău intenționate pentru a nu compromite parole noi. Instalați un antivirus de încredere, capabil să ofere o securitate cibernetică adecvată și care utilizează algoritmi agresivi pentru a detecta și elimina programele spion. Acest lucru este important deoarece numai acțiunile antivirus agresive pot elimina complet artefactele spyware din sistem, precum și pot restabili fișierele deteriorate și setările deteriorate.

Odată ce sistemul dvs. a fost curățat de amenințări, contactați banca pentru a le avertiza cu privire la potențialele activități rău intenționate. În funcție de ce informații au fost compromise pe computerul infectat (mai ales dacă este conectat la o rețea de afaceri sau organizațională), s-ar putea să vi se solicite prin lege să raportați virusul organelor de drept sau să faceți o declarație publică. Dacă informațiile sunt de natură sensibilă sau implică colectarea și transmiterea de imagini, audio și/sau video, ar trebui să contactați un oficial de aplicare a legii pentru a raporta potențiale încălcări ale legilor federale sau locale.

Un ultim lucru: mulți furnizori de protecție împotriva furtului de identitate susțin că serviciile lor pot detecta tranzacții frauduloase sau vă pot îngheța temporar contul de credit pentru a preveni deteriorarea cauzată de programele malware. La prima vedere, blocarea unui card de credit este o idee foarte bună. Cu toate acestea, Malwarebytes recomandă insistent să nu achiziționați produse de protecție împotriva furtului de identitate.

„Mulți furnizori de protecție împotriva furtului de identitate susțin că serviciile lor pot detecta tranzacții frauduloase.”

Cum să te protejezi de spyware?

Cea mai bună protecție împotriva programelor spion, ca și în cazul majorității tipurilor de malware, depinde în primul rând de ceea ce faci. Vă rugăm să urmați aceste instrucțiuni de bază pentru a vă asigura securitatea cibernetică:

- Nu deschideți e-mailuri de la expeditori necunoscuți.

- Nu descărcați fișiere din surse neverificate.

- Înainte de a face clic pe un link, treceți mouse-ul peste acesta pentru a vedea ce pagină web vă va duce.

Dar, pe măsură ce utilizatorii au devenit mai sofisticați în domeniul securității cibernetice, hackerii au devenit și mai sofisticați, creând modalități din ce în ce mai sofisticate de a furniza spyware. Acesta este motivul pentru care instalarea unui antivirus dovedit este extrem de importantă pentru a combate cele mai recente programe spyware.

Căutați antivirusuri care oferă protecție în timp real. Această caracteristică vă permite să blocați automat programele spion și alte amenințări înainte ca acestea să vă dăuneze computerului. Unele instrumente tradiționale de antivirus și alte instrumente de securitate cibernetică se bazează în mare măsură pe algoritmi de detectare bazați pe semnături – care sunt ușor de ocolit, mai ales când vine vorba de amenințările moderne.

De asemenea, ar trebui să acordați atenție prezenței funcțiilor care blochează pătrunderea programelor spyware în computer. De exemplu, aceasta ar putea include tehnologia anti-exploatare și protecția împotriva site-urilor web rău intenționate care găzduiesc spyware. Versiunea premium de Malwarebytes are un istoric dovedit de a oferi protecție anti-spyware de încredere.

În lumea digitală, pericolele sunt o parte integrantă a realității online și te pot aștepta la fiecare pas. Din fericire, există modalități simple și eficiente de a te proteja de ele. Dacă mențineți un echilibru sănătos între utilizarea antivirusului și măsurile de precauție de bază, puteți proteja fiecare computer pe care îl utilizați de atacurile spyware și de criminalii din spatele lor.

Puteți citi toate rapoartele noastre de spyware