Ce este un atac de rețea. Atacurile de rețea

Odată ce instalați Ubuntu ca sistem de operare principal, ar trebui să învățați cum să vă protejați împotriva încărcăturilor utile Rubber Ducky, confiscarea datelor dvs. de către forțele de ordine și, în general, să reduceți numărul de ținte pe care le puteți atinge. Când vă apărați împotriva atacurilor de rețea, trebuie să minimizați dezvăluirea informațiilor despre hardware-ul dvs., să preveniți rularea sniffer-urilor de pachete, să înăspriți regulile de firewall și multe altele.

Continuăm mini-seria noastră privind consolidarea protecției sistemului de operare Ubuntu. În această parte, veți învăța cum să falsificați o adresă MAC pentru a deruta hackerii pasivi, să dezactivați serviciile de rețea neutilizate, cum ar fi CUPS și Avahi, să creați reguli de firewall pentru anumite porturi pentru a bloca încercările de acces neautorizat și a vă prelua datele, a vă proteja împotriva parolelor și a cookie-urilor. . din pachetele dvs. folosind un VPN.

Dacă ați ratat articolul anterior, asigurați-vă că îl verificați, chiar dacă aveți deja instalat Ubuntu și doriți doar să-i consolidați securitatea. Veți afla ce ne-a motivat să scriem această serie în patru părți.

Pasul 1: Protejați-vă de detectarea hardware-ului dvs

Când vă conectați la rețele și routere Wi-Fi noi, falsificați adresa MAC a adaptorului dvs. Wi-Fi. Desigur, acest lucru nu va împiedica un hacker motivat să știe ce sistem de operare utilizați, dar l-ar putea deruta și îl poate împiedica să adune informații despre hardware-ul dvs.

De exemplu, un hacker conectat la rețeaua Wi-Fi a unei cafenele își poate concentra eforturile pe alte dispozitive decât Apple. Dacă apareți în rețea cu , atacatorul vă va ignora complet dispozitivul. Sau s-ar putea încerca unele atacuri specifice MacOS pe dispozitivul dvs., care nu vor funcționa, deoarece nu utilizați de fapt un MacBook, apar doar online ca și cum ați folosi hardware Apple. Combinat cu un user-agent de browser fals, acest lucru poate deruta cu adevărat un adversar nu atât de inteligent.

Pentru a schimba adresa MAC în Ubuntu, deschideți Network Manager și accesați meniul „Editare” al conexiunii dvs. Wi-Fi. În fila Identitate, introduceți adresa MAC pe care doriți să o utilizați în câmpul Adresă clonata.

Pasul 2: Protejați-vă împotriva atacurilor asupra serviciilor de ascultare

Când un proces (sau un serviciu) de fundal este în starea „ ” (ascultare), înseamnă că alte servicii și aplicații de pe dispozitivul și rețeaua dvs. pot interacționa cu acesta. Aceste servicii de „ascultare” așteaptă întotdeauna unele date ca intrare, la care serviciul trebuie să dea un răspuns specific la primire. Orice serviciu cu adresa locală 0.0.0.0, în timp ce se află în starea de ascultare, va fi cel mai probabil disponibil pentru toți utilizatorii din acea rețea locală și, eventual, și pe Internet.

Un Ubuntu proaspăt instalat va avea doar câteva servicii care rulează, așa că nu este nevoie să vă faceți griji cu privire la temutul port ascultat în mod implicit. Dar țineți întotdeauna cont de aplicațiile pe care le veți instala în viitor. Ei pot deschide porturi de ascultare fără să vă spună.

Pentru a urmări procesele de fundal care ascultă, vom folosi netstat, un instrument folosit pentru a afișa informații despre conexiunile de rețea, porturile deschise și serviciile care rulează. Deoarece am folosit o instalare minimă a Ubuntu, setul de utilități net-tools de care avem nevoie pentru a lucra cu rețele (inclusiv netstat) va trebui să fie instalat manual. Acest lucru se poate face folosind comanda sudo apt-get install net-tools.

Sudo apt-get install net-tools Citirea listelor de pachete... Terminat Construirea arborelui de dependențe Citirea informațiilor despre starea... Terminat Următoarele pachete NOI vor fi instalate: net-tools 0 actualizat, 1 nou instalat, 0 de eliminat și 0 neactualizat . Trebuie să obțineți 194 kB de arhive. După această operațiune, se vor folosi 803 kB de spațiu suplimentar pe disc. Selectarea pachetelor net-tools neselectate anterior. (Se citesc baza de date... 149085 fișiere și directoare instalate în prezent.) Se pregătește despachetarea.../net-tools_1.60+git20161116.90da8a0-1ubuntu1_amd64.deb... Se despachetează net-tools (1.60+git20161116.90ubdauntu10.90 ... Procesarea declanșatoarelor pentru man-db (2.8.3-2) ... Configurarea net-tools (1.60+git20161116.90da8a0-1ubuntu1) ...

Utilizați următoarea comandă netstat pentru a vizualiza serviciile în starea „ASCULTARE”.

Sudo netstat -ntpul Conexiuni la Internet active (numai servere) Proto Recv-Q Send-Q Adresă locală Adresă străină Stare PID/Nume program tcp 0 0 127.0.0.53:53 0.0.0.0:* LISTEN 651/systemd-resolve tcp 0 0 1270. .0.1:631 0.0.0.0:* LISTEN 806/cupsd tcp6 0 0::1:631:::* LISTEN 806/cupsd udp 47616 0 127.0.0.53:53 0.0.0.0.0.0.0.0/system:pd 631:* 631 0.0.0.0:631 0.0.0.0:* 812/cups-browsed udp 2304 0 0.0.0.0:5353 0.0.0.0:* 750/avahi-daemon: r udp 0 0 0.0.0.0.0./:* avahi-daemon: r udp6 0 0:::37278:::* 750/avahi-daemon: r udp6 25344 0:::5353:::* 750/avahi-daemon: r

Systemd-resolve este folosit pentru a rezolva numele de domenii și, desigur, nu trebuie schimbat sau eliminat. Vom vorbi despre „cupsd” și „avahi-daemon” mai jos în secțiunile următoare.

Dezactivați sau eliminați CUPS

În 2011, a fost descoperită o vulnerabilitate DDoS în avahi-daemon. Deși acest CVE este destul de vechi și are un nivel de severitate foarte scăzut, el demonstrează totuși modul în care un hacker dintr-o rețea locală descoperă vulnerabilități în protocoalele de rețea și manipulează serviciile care rulează pe dispozitivul unei victime.

Dacă nu intenționați să interacționați cu produsele sau serviciile Apple pe alte dispozitive, avahi-daemon poate fi dezactivat folosind următoarea comandă: sudo systemctl disa avahi-daemon.

Sudo systemctl dezactivează avahi-daemon Starea de sincronizare a avahi-daemon.service cu scriptul de serviciu SysV cu /lib/systemd/systemd-sysv-install. Se execută: /lib/systemd/systemd-sysv-install disable avahi-daemon Eliminat /etc/systemd/system/dbus-org.freedesktop.Avahi.service. S-a eliminat /etc/systemd/system/sockets.target.wants/avahi-daemon.socket.

Avahi poate fi, de asemenea, eliminat complet folosind sudo apt-get purge avahi-daemon.

Sudo apt-get purge avahi-daemon Citirea listelor de pachete... Terminat Construirea arborelui de dependențe Citirea informațiilor despre starea... Terminat Următoarele pachete vor fi ȘTERSE: avahi-daemon* (0.7-3.1ubuntu1) avahi-utils* (0.7-3.1) ubuntu1) libnss-mdns* (0.10-8ubuntu1) 0 actualizat, 0 nou instalat, 3 de eliminat și 0 neactualizat. După această operațiune, 541 kB de spațiu pe disc vor fi eliberați. Doriți să continuați? y

Pasul 3: Protejați-vă porturile

Un hacker amator ar putea încerca să extragă date sau să creeze un shell invers pe (listat explicit pe Wikipedia ca port implicit pentru Metasploit). Un firewall care permite numai pachetele de ieșire pe câteva porturi va bloca orice pachete de intrare.

Pentru a gestiona disponibilitatea porturilor, vom folosi un program care oferă o interfață simplă pentru configurarea firewall-urilor. UFW înseamnă literalmente Firewall necomplicat. Acționează ca un front-end pentru (filtru de pachete) și nu este destinat să ofere funcționalitate completă de firewall, ci este un mijloc convenabil de a adăuga sau de a elimina regulile de firewall.

1. Respinge toate conexiunile de intrare și de ieșire

Pentru a activa UFW, utilizați comanda sudo ufw enable.

Sudo ufw enable Firewall este activ și activat la pornirea sistemului

Dezactivați toate conexiunile de intrare cu această comandă:

Sudo ufw implicit deny incoming

Apoi dezactivați toate redirecționările:

Sudo ufw implicit deny forward

Și respinge toate conexiunile de ieșire:

Sudo ufw implicit deny outgoing

De acum înainte, nu veți mai avea acces la Internet folosind Firefox sau orice altă aplicație.

2. Găsiți interfața dvs. Wi-Fi

Pentru a permite conexiuni de ieșire, mai întâi trebuie să găsiți numele adaptorului Wi-Fi folosind comanda ifconfig -a.

Ifconfig -a enp0s8: flags=4163

În sensul acestui articol, folosim Ubuntu în VirtualBox, așa că numele interfeței noastre este „enp0s8”. Comanda ifconfig poate afișa interfața fără fir ca „wlp3s0”, „wlp42s0” sau ceva de genul acesta.

3. Creați excepții pentru firewall și configurați rezoluția DNS sigură

Puteți permite traficul DNS, HTTP și HTTPS pe interfața fără fir folosind aceste trei comenzi.

Sudo ufw permite accesul la portul 1.1.1.1 proto udp 53 comentariu „permite DNS activat” sudo ufw permite accesul la orice port proto tcp 80 comentariu „permite HTTP activat” sudo ufw permite accesul la orice port proto tcp 443 comentariu „permite HTTPS activat

Adresa „1.1.1.1” din comanda DNS este noul rezolutor DNS. Mulți utilizatori de internet nu realizează că, chiar dacă navighează pe un site web folosind o conexiune criptată (micul lacăt verde din bara de adrese URL), ISP-ii pot vedea în continuare numele fiecărui domeniu vizitat folosind interogări DNS. Utilizarea rezolutorului DNS de la CloudFlare va ajuta la prevenirea furnizorilor de servicii de internet (ISP) să încerce să-ți spioneze traficul.

4. Actualizați configurația DNS în Network Manager

După ce setați regulile UFW în Network Manager, accesați meniul Editare al conexiunii dvs. Wi-Fi și schimbați câmpul DNS la 1.1.1.1. Deconectați-vă și reconectați-vă la rețeaua Wi-Fi pentru ca modificările DNS să aibă efect.

Vizualizați regulile nou create folosind comanda sudo ufw status numeroted.

Sudo ufw status numerotat Stare: activ Pentru acțiune De la -- ------ ---- [ 1] 1.1.1.1 53/udp ALLOW OUT Oriunde pe enp0s8 (out) # permit DNS pe enp0s8 [ 2] 443/tcp ALLOW OUT Oriunde pe enp0s8 (out) # permit HTTPS pe enp0s8 [ 3] 80/tcp ALLOW OUT Oriunde pe enp0s8 (out) # permit HTTP pe enp0s8

Ubuntu va putea face cereri standard HTTP/HTTPS pe porturile 80 și 443 de pe interfața wireless pe care o specificați. Dacă aceste reguli sunt prea stricte pentru activitățile tale zilnice, poți permite toate pachetele de ieșire folosind această comandă:

Sudo ufw implicit permite expedierea

5. Monitorizați-vă firewall-ul

Dacă încercați să depanați conexiunile de intrare sau de ieșire, puteți utiliza comanda tail cu argumentul -f pentru a monitoriza mesajele și discrepanțele din jurnalele UFW în timp real. Această comandă va arăta complet astfel:

Coada -f /var/log/ufw.log kernel: [ 3900.250931] IN= OUT=enp0s8 SRC=192.168.1.44 DST=104.193.19.59 LEN=60 TOS=0x00 PREC=0x00 TDF PROTL=69TCP=69TCP=690 SPT=35944 DPT=9999 WINDOW=29200 RES=0x00 SYN URGP=0 kernel: [ 3901.280089] IN= OUT=enp0s8 SRC=192.168.1.44 DST=104.193.193.1.44 = 104.193.193.19.19.19.19 47091 DF PROTO=TCP SPT=35944 DPT=9999 WINDOW=29200 RES=0x00 SYN URGP=0

În jurnalele de mai sus, UFW blochează conexiunile de ieșire (OUT=) de la adresa noastră IP locală (192.168.1.44) la serverul Null Byte (104.193.19.59) folosind TCP cu portul de destinație (DPT) 9999. Acest lucru poate fi rezolvat folosind acest comanda UFW:

Sudo ufw permite accesul de la 192.168.1.44 la 104.193.19.59 portul proto tcp 9999

Pentru mai multe informații despre UFW, puteți citi paginile de manual (man ufw).

Cititorii interesați de reglarea foarte fină a unui firewall ar trebui cu siguranță.

Pasul 4: Protejați-vă împotriva mirosului de pachete și a interceptării cookie-urilor

Atacurile de manipulare a pachetelor pot fi prevenite prin utilizarea unei rețele private virtuale (VPN). VPN oferă un set de tehnologii care:

- Opriți hackerii din rețelele Wi-Fi să manipuleze pachetele și să vă urmărească activitatea.

- Interziceți furnizorilor de internet să vă monitorizeze activitatea și să vă vândă datele către terți.

- Acestea ajută la ocolirea blocării de către autoritățile de cenzură (cum ar fi RKN), atunci când furnizorii de internet sau firewall-urile de rețea blochează accesul la anumite site-uri web.

Cele mai multe servicii VPN plătite încep de la 5 USD pe lună. Unii furnizori de VPN demni de remarcat sunt: ProtonVPN, Mullvad, VyprVPN și .

Următorul pas este consolidarea protecției aplicațiilor și crearea sandbox-urilor

Asta este pentru stabilirea protecției prezenței și activităților tale online. În articolul următor, vom vorbi despre aplicații pentru crearea sandbox-urilor și menținerea sistemului în siguranță în cazul în care rulează vreun malware pe dispozitivul tău. După aceea, vom aborda auditarea cu software antivirus și monitorizarea jurnalelor de sistem.

Negarea răspunderii: Acest articol este scris doar în scopuri educaționale. Autorul sau editorul nu a publicat acest articol în scopuri rău intenționate. Dacă cititorii ar dori să folosească informațiile pentru un câștig personal, autorul și editorul nu sunt responsabili pentru niciun prejudiciu sau daune cauzate.Capitolul 5. Protecția împotriva atacurilor de rețea

Securitatea informațiilor din rețelele de calculatoare și calculatoarele individuale se realizează prin implementarea unei politici unificate de măsuri de protecție, precum și a unui sistem de măsuri juridice, organizatorice și inginerești.

La dezvoltarea nivelului necesar de protecție a informațiilor în rețea, se ia în considerare responsabilitatea reciprocă a personalului și a conducerii, respectul pentru interesele individului și al întreprinderii și interacțiunea cu agențiile de aplicare a legii. Asigurarea securității informațiilor se realizează prin măsuri legale, organizatorice, administrative și de inginerie.

Protejarea rețelelor corporative este diferită de protejarea computerelor utilizatorilor casnici (deși protejarea stațiilor de lucru individuale este o parte integrantă a protecției rețelelor). Și, în primul rând, pentru că această problemă este tratată (sau mai bine zis, ar trebui să fie) de specialiști competenți în securitate informatică. În plus, baza unui sistem de securitate a rețelei corporative este realizarea unui compromis între ușurința de utilizare pentru utilizatorii finali și cerințele specialiștilor tehnici.

Un sistem informatic poate fi privit din două puncte de vedere: poate fi văzut doar ca utilizatori pe stații de lucru sau poate fi considerat doar ca funcționarea unui sistem de operare în rețea. O rețea de calculatoare poate fi considerată și o colecție de pachete de informații care trec prin fire.

Există mai multe niveluri de reprezentare a rețelei. Puteți aborda problema securității rețelei în același mod - la diferite niveluri. În consecință, metodele de protecție vor fi diferite pentru fiecare nivel. Cu cât sunt protejate mai multe straturi, cu atât sistemul în ansamblu este mai fiabil protejat.

Prima modalitate, cea mai evidentă și cea mai dificilă în practică, este de a instrui personalul în comportamentul care îngreunează un atac de rețea. Acest lucru nu este deloc atât de simplu pe cât pare la prima vedere. Este necesar să se introducă restricții privind utilizarea internetului, iar utilizatorii de multe ori habar nu au la ce se datorează aceste restricții (nu au astfel de calificări), așa că încearcă în orice mod posibil să încalce interdicțiile existente. Mai mult, interdicțiile trebuie să fie clar formulate. De exemplu, un utilizator obișnuit este puțin probabil să înțeleagă sfatul de a nu folosi aplicații client cu un protocol insuficient de sigur, dar aproape sigur va înțelege instrucțiunea de a nu rula ICQ pe computerul său și va protesta destul de violent. Nu întâmplător spun că ICQ este floarea de pe mormântul timpului de lucru.

Setul de măsuri de securitate a informațiilor ar trebui să se bazeze pe o strategie de protecție a informațiilor. Acesta definește obiectivele, criteriile, principiile și procedurile necesare pentru a construi un sistem de securitate fiabil. O strategie bine pusă la punct ar trebui să reflecte nu numai gradul de protecție, căutarea lacunelor, unde să instalați firewall-uri sau servere proxy etc. De asemenea, trebuie să definească clar procedurile și modul de aplicare a acestora pentru a garanta o protecție fiabilă.

Cea mai importantă caracteristică a strategiei generale de securitate a informațiilor este studiul sistemului de securitate. Se pot distinge două direcții principale:

– analiza echipamentelor de protectie;

– determinarea faptului intruziunii.

Pe baza conceptului de securitate a informațiilor, se dezvoltă o strategie de securitate a informațiilor și o arhitectură de sistem de securitate a informațiilor. Următoarea etapă a unei abordări generalizate pentru asigurarea securității este determinarea unei politici, al cărei conținut este cel mai rațional mijloc și resurse, abordări și obiective ale sarcinii luate în considerare.

Se recomandă dezvoltarea unui concept de protecție în trei etape. În prima etapă, setarea de protecție a țintei trebuie să fie clar definită, adică ce valori reale, procese de producție, programe, seturi de date trebuie protejate. În această etapă, este indicat să diferențiem prin semnificație obiectele individuale care necesită protecție.

În a doua etapă, ar trebui efectuată o analiză a faptelor penale care ar putea fi comise potențial împotriva obiectului protejat. Este important să se determine gradul de pericol real al celor mai răspândite crime, cum ar fi spionajul economic, terorismul, sabotajul și efracția. Apoi trebuie să analizați acțiunile cele mai probabile ale atacatorilor în raport cu principalele obiecte care au nevoie de protecție.

Sarcina principală a celei de-a treia etape este de a analiza situația, inclusiv condițiile locale specifice, procesele de producție și mijloacele tehnice de protecție existente.

Conceptul de protecție trebuie să conțină o listă de măsuri organizatorice, tehnice și de altă natură care asigură cel mai înalt nivel posibil de siguranță pentru un anumit risc rezidual și costuri minime pentru implementarea acestora.

O politică de securitate este un document general care listează regulile de acces, definește modul în care politica va fi implementată și descrie arhitectura de bază a mediului de securitate. Acest document în sine constă de obicei din mai multe pagini de text. El formează baza arhitecturii fizice a rețelei, iar informațiile pe care le conține determină alegerea produselor de securitate. În acest caz, documentul poate să nu includă o listă completă a achizițiilor necesare, dar alegerea componentelor specifice după pregătirea sa ar trebui să fie evidentă.

Politicile de securitate depășesc cu mult simpla idee de „ține intrușii afară”. Acesta este un document foarte complex care definește accesul la date, „natura navigării pe WWW, utilizarea parolelor sau a criptării, atitudinile față de atașamentele de e-mail, utilizarea Java și ActiveX și multe altele. Detaliază aceste reguli pentru persoane sau grupuri. Nu trebuie să uităm de protecția fizică de bază - dacă cineva poate pătrunde în camera serverului și poate obține acces la serverul de fișiere principal sau poate părăsi biroul cu dischete și discuri de rezervă în buzunar, atunci toate celelalte măsuri devin complet lipsite de sens și stupide.

Desigur, politica nu ar trebui să permită străinilor să pătrundă în rețea, dar ar trebui să stabilească și controlul asupra angajaților potențial lipsiți de scrupule și neperformanți ai organizației dumneavoastră. Motto-ul oricărui administrator de sistem de securitate este „Nu ai încredere în nimeni!”

Primul pas în elaborarea politicilor este de a decide care utilizatori ar trebui să aibă acces la ce informații și servicii, probabilitatea de a suferi un prejudiciu și ce protecții sunt deja în vigoare. În plus, politica de securitate ar trebui să dicteze o ierarhie a drepturilor de acces, adică utilizatorilor ar trebui să li se acorde acces numai la informațiile de care au nevoie efectiv pentru a-și face treaba.

Politica de securitate trebuie să reflecte în mod necesar următoarele:

– controlul accesului (interzicerea accesului utilizatorului la materiale pe care nu are voie să le folosească);

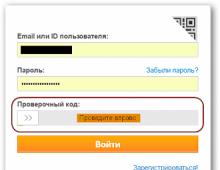

– identificare și autentificare (utilizarea parolelor sau a altor mecanisme de verificare a stării utilizatorului);

– contabilitate (înregistrarea tuturor acțiunilor utilizatorilor în rețea);

– pista de audit (jurnalul vă permite să determinați când și unde a avut loc o încălcare a securității);

– acuratețe (protecție împotriva oricăror încălcări accidentale);

– fiabilitate (prevenirea monopolizării resurselor sistemului de către un utilizator);

– schimb de date (protecția tuturor comunicațiilor).

Accesul este determinat de politicile firewall: accesul la resursele sistemului și la datele de rețea poate fi descris la nivel de sistem de operare și, dacă este necesar, completat cu programe de securitate de la terți. Parolele pot fi partea cea mai valoroasă a mediului dumneavoastră de securitate, dar dacă sunt utilizate sau manipulate greșit, ele pot deveni cheia rețelei dumneavoastră. O politică bună de parole este utilă în special atunci când gestionați bugetele temporare pentru a vă asigura că cineva nu folosește o parolă validă după ce angajații temporari sau contractanții au terminat munca.

Unele sisteme de operare oferă și o astfel de opțiune precum calificarea, adică introduc un nivel minim de dificultate a parolei. În aceste sisteme, administratorul de securitate poate pur și simplu să seteze regula „Nu sunt ușor de ghicit parole”. De exemplu, sistemul nu va accepta o parolă care conține doar numele și vârsta utilizatorului. De obicei, utilizatorii finali, în ciuda tuturor avertismentelor, aleg cele mai simple căi. Dacă trebuie să se ocupe de prea multe parole, vor folosi aceeași parolă sau vor stabili parole ușor de reținut sau, mai rău, le vor nota pe o foaie de hârtie și le vor păstra într-un sertar sau chiar vor lipi foaia cu parole. pe monitorul lor.

Multitudinea de dispozitive de securitate, firewall-uri, gateway-uri și VPN-uri (rețele private virtuale), precum și cererea tot mai mare de acces la datele corporative de la angajați, parteneri și clienți, creează un mediu de securitate complex, greu de gestionat. Regulile pentru multe dintre dispozitivele enumerate trebuie adesea specificate separat.

Pe măsură ce marile corporații continuă să fuzioneze și să achiziționeze companii mai mici, mediul de securitate (și rețeaua în ansamblu) a devenit din ce în ce mai accidentat și mai stratificat. Când se întâmplă acest lucru, gestionarea regulilor devine incredibil de dificilă.

Firewall-urile (atât hardware, cât și software) vă permit să determinați cine are dreptul de a accesa rețeaua dvs. din exterior. Toate firewall-urile implementează un fel de reguli; diferența este nivelul de detaliu și ușurința de utilizare oferite de interfața de management. În mod ideal, un firewall rezolvă trei probleme critice:

– stabiliți reguli dintr-o interfață grafică intuitivă;

– controlează accesul până la nivelul fișierelor și obiectelor individuale;

– gruparea fișierelor și obiectelor pentru aplicarea colectivă a regulilor acestora în vederea simplificării gestiunii.

La nivel de rețea, puteți gestiona protecția folosind reguli în mai multe moduri. O modalitate obișnuită este prin adresare, în care utilizatorii sunt alocați unei anumite subrețea internă pentru a le limita nivelul de acces. Filtrarea pachetelor permite accesul sau blocarea pachetelor atunci când trec anumite granițe, în funcție de adresa expeditorului sau destinatarului.

Sistemele de protecție funcționează la nivel de aplicație; în acest caz, sistemele sau aplicațiile cărora le sunt adresate pachetele solicită utilizatorului o parolă, o verifică și apoi acordă acces conform regulilor predefinite.

Deci, după cum înțelegeți deja, baza oricărei protecție este o abordare sistematică. Pentru a construi o apărare cu adevărat eficientă, trebuie să o gândiți cu atenție. Pentru orice computer care „se uită” la rețea, trei lucruri sunt esențiale:

– firewall;

– antivirus;

– actualizări critice pentru sistemul dumneavoastră de operare.

Acest lucru este valabil atât pentru un computer de acasă, cât și pentru unul conectat la o rețea corporativă. Să aruncăm o privire mai atentă la fiecare dintre aceste puncte.

5.1. Firewall

Un firewall este un mijloc de protecție împotriva intruziunilor din exterior și împotriva unor tipuri de hacking din interior. Un firewall este o combinație de hardware și software folosită pentru a proteja o rețea de interferențe externe. Folosind firewall-uri, puteți crește semnificativ securitatea rețelei dvs. locale.

În literatura despre firewall-uri, puteți vedea adesea termenul de gazdă bastion. Numele „bastion” provine de la un cuvânt medieval care descrie zidurile unui castel. Un bastion este un loc special fortificat în interiorul zidurilor unui castel, conceput pentru a respinge atacurile. Un computer bastion este un computer care este instalat special pentru a proteja împotriva atacurilor în rețea.

Designerii de rețele folosesc calculatoarele bastion ca primă linie de apărare. Calculatorul bastion este un fel de „barieră” pentru toate comunicațiile dintre rețea și internet. Cu alte cuvinte, niciun computer din rețea nu poate accesa Internetul altfel decât prin computerul bastion și, pe de altă parte, niciun utilizator extern rețelei nu poate accesa rețeaua fără a trece prin computerul bastion.

Prin utilizarea accesului centralizat la rețea printr-un singur computer, securitatea rețelei este simplificată. Mai mult decât atât, oferind acces la Internet unui singur computer din rețea, dezvoltatorul îl face mult mai ușor pentru dezvoltator să selecteze software-ul adecvat pentru a proteja rețeaua. Majoritatea mediilor Unix, inclusiv Linux, sunt potrivite pentru utilizarea unui computer bastion. Într-un mediu Unix, puteți instala un computer bastion cu prețul unei stații de lucru sau al unei mașini server, deoarece sistemul de operare are deja capacitatea de a susține și configura un firewall IP. În acest fel, puteți economisi costul instalării unui router firewall (adică, fără a fi nevoie să achiziționați hardware de rețea suplimentar care v-ar putea costa mii de dolari). În plus, cu Unix puteți configura și vizualiza liber traficul de rețea.

Majoritatea companiilor oferă angajaților lor acces la internet. Dacă angajații au acces la Internet, compania ar trebui să se asigure că conexiunea la Internet are loc printr-un firewall. La începutul acestui capitol, am spus că un firewall este o combinație de hardware și software pentru a proteja conexiunea dintre două sau mai multe rețele. Un firewall oferă control central asupra securității rețelei. De obicei, este construit pe baza unui așa-numit computer bastion.

Pe lângă hardware-ul și software-ul firewall tradițional, pentru o mai mare securitate, puteți utiliza un router firewall, care este hardware și software care filtrează pachetele de date pe baza criteriilor specificate de administrator. Puteți crea un router de ecranare bazat pe un PC sau pe un computer care rulează Unix.

Primul strat de protecție împotriva intruziunilor pe rețelele interconectate este un ruter scut, care efectuează filtrarea pachetelor la nivelul rețelei și al conexiunii de date, independent de nivelul aplicației. Prin urmare, un router de ecranare vă permite să controlați mișcarea datelor în rețea fără a schimba aplicațiile client sau server.

Deși acest router este relativ ieftin și ușor de utilizat, este posibil să nu ofere prea multă securitate. Principalul său avantaj este că funcționează exclusiv la nivelurile de rețea și transport ale modelului ISO/OSI.

Cu toate acestea, aceasta este o sabie cu două tăișuri. Pentru a proteja cu adevărat o rețea de interferențe externe nedorite, un firewall trebuie să protejeze fiecare strat al protocolului TCP/IP. Principalul dezavantaj al routerelor scut este că filtrează datele pe baza datelor insuficiente. Restricțiile plasate pe straturile de rețea și de legătură permit accesul numai la adrese IP, numere de porturi și steaguri TCP. Din cauza lipsei de informații de context, routerele pot avea probleme la filtrarea protocoalelor precum UDP.

Administratorii care lucrează cu routere de screening ar trebui să fie conștienți de faptul că majoritatea dispozitivelor de filtrare a pachetelor, inclusiv ruterele de screening, nu au mecanisme de auditare sau alarmare. Cu alte cuvinte, routerele pot fi atacate și resping un număr mare dintre ele fără ca administratorii să fie conștienți de acest lucru. Prin urmare, pentru a proteja rețelele, administratorii trebuie să utilizeze suplimentar alte tehnologii de filtrare a pachetelor împreună cu utilizarea firewall-urilor.

Deoarece firewall-urile oferă capabilități de filtrare la straturile superioare ale modelului ISO/OSI, mai degrabă decât doar la nivelurile de rețea și de legătură de date, informațiile complete ale stratului de aplicație pot fi utilizate pentru criteriile de selecție. În același timp, filtrarea va avea loc atât la nivel de rețea, cât și de transport. Aici firewall-ul verifică anteturile IP și TCP ale pachetelor care trec prin el. Astfel, firewall-ul renunță sau permite trecerea pachetelor pe baza unor reguli de filtrare predefinite.

După cum sa menționat deja, un firewall controlează accesul reciproc al rețelelor între ele. De obicei, un firewall este instalat între o rețea locală și Internet. Împiedică utilizatorii din întreaga lume să intre într-o rețea privată și controlează accesul la datele stocate pe aceasta. Cu toate acestea, este important să rețineți că un firewall nu este o piesă hardware sau software care va face totul pentru dvs. (în ciuda a ceea ce vânzătorii ar putea pretinde). Oferă doar oportunități extinse pentru protecție maximă a rețelei împotriva interferențelor externe, fără a crea niciun inconvenient special pentru utilizatorii de rețea înregistrați. Pentru a crea cel mai bun firewall, pur și simplu deconectați-vă fizic rețeaua de la Internet.

După cum știți deja, toate comunicațiile de rețea necesită o conexiune fizică. Dacă rețeaua nu este conectată la Internet, utilizatorii acesteia nu vor putea niciodată să se infiltreze sau să atace rețeaua locală. De exemplu, dacă o companie are nevoie doar de o rețea internă care oferă acces la o bază de date de vânzări și nu are nevoie ca rețeaua să fie infiltrată din exterior, poate izola fizic rețeaua de calculatoare de restul lumii.

Necesitatea unui firewall apare atunci când o companie dorește să-și conecteze rețeaua locală la restul lumii folosind Internetul.

Pentru a satisface nevoile unei game largi de utilizatori, există trei tipuri de firewall: stratul de rețea, stratul de aplicație și stratul de schemă. Fiecare dintre aceste trei tipuri adoptă o abordare diferită a securității rețelei. Luați în considerare fiecare tip separat. Decizia ta trebuie să țină cont de tipul și gradul de protecție necesar rețelei, iar acesta este ceea ce determină designul firewall-ului necesar. Rețineți că majoritatea firewall-urilor acceptă unul sau mai multe niveluri de criptare. Criptarea este o modalitate de a proteja informațiile transmise împotriva interceptării. Multe firewall-uri care oferă capabilități de criptare protejează datele care părăsesc rețeaua prin criptarea automată a acestora înainte de a fi trimise pe Internet. În plus, decriptează automat datele primite înainte de a le trimite în rețeaua locală. Folosind caracteristicile de criptare oferite de firewall-uri, puteți trimite date prin Internet către utilizatori la distanță fără a vă face griji că cineva le interceptează și le citește accidental.

Un firewall de nivel de rețea este un router de protecție sau un computer special care examinează adresele pachetelor pentru a determina dacă pachetul ar trebui să fie permis în rețeaua locală sau nu. După cum sa discutat, pachetele conțin adrese IP sursă și destinație, precum și o serie de alte informații pe care firewall-ul le folosește pentru a controla accesul la pachet.

Puteți, de exemplu, să configurați un firewall sau un router de nivel de rețea pentru a bloca toate mesajele care vin de pe site-ul unui anumit concurent și toate mesajele trimise către serverul unui concurent din rețeaua dvs. De obicei, configurarea unui router de screening pentru a bloca anumite pachete se face prin utilizarea unui fișier care conține adresele IP ale site-urilor (destinațiilor) ale căror pachete ar trebui blocate. Atunci când routerul de screening întâlnește un pachet care conține adresa definită în acest fișier, acesta renunță la pachet și îl împiedică să intre sau să părăsească rețeaua locală. Dezvoltatorii de rețea numesc adesea această metodă „lista neagră”. Majoritatea software-ului de router de ecranare vă permite să puneți pe lista neagră (blocați) mesajele de pe site-uri externe (cu alte cuvinte, rețele externe), dar nu de la anumiți utilizatori sau computere din rețeaua dvs.

Amintiți-vă că pachetul care ajunge la routerul de ecranare poate conține orice cantitate de informații, cum ar fi un mesaj de e-mail, o solicitare de conectare Telnet (o solicitare de la un utilizator de la distanță de a accesa computerul). În funcție de modul în care construiți fișierul ruterului scut, routerul stratului de rețea va oferi funcționalități diferite pentru fiecare tip de solicitare. De exemplu, vă puteți programa routerul astfel încât utilizatorii de Internet să vă poată vizualiza pagina Web, dar nu pot utiliza FTP pentru a transfera fișiere către sau de la serverul dvs. Sau vă puteți programa routerul pentru a permite utilizatorilor de Internet să descarce fișiere de pe serverul dvs. pe al lor, dar să nu le permită să descarce fișiere de pe serverele lor pe ale dvs. De obicei, un router de ecranare este programat astfel încât să ia în considerare următoarele informații pentru a decide dacă să lase sau nu să treacă un pachet:

– adresa sursei pachetului;

– adresa de destinație a pachetului;

– tip de protocol de sesiune de date (de exemplu, TCP, UDP sau ICMP);

– portul sursă și portul aplicației destinație pentru serviciul necesar;

– dacă pachetul este o cerere de conexiune. Dacă ați instalat și configurat corect firewall-ul stratului de rețea, funcționarea acestuia va fi destul de rapidă și aproape invizibilă pentru utilizatori. Desigur, pentru cei care sunt pe lista neagră, acest lucru nu va fi deloc așa.

Un firewall la nivel de aplicație este, de obicei, un computer personal care utilizează software de server de mediere. Prin urmare, este adesea numit server proxy. Denumirea „server intermediar” provine de la cuvântul „proxy” - adjunct, intermediar.

Serverele intermediare asigură comunicarea între utilizatorii rețelei locale și serverele rețelei (externe) conectate. Cu alte cuvinte, serverul intermediar controlează transferul de date între cele două rețele. În unele cazuri, poate gestiona toate mesajele mai multor utilizatori ai rețelei. De exemplu, un utilizator de rețea care accesează Internetul printr-un server proxy va părea a fi serverul proxy pentru alte computere de pe Internet (cu alte cuvinte, utilizatorul folosește adresa TCP a serverului proxy).

Într-o rețea, un server intermediar poate oferi acces la anumite informații secrete (de exemplu, o bază de date secretă) fără a transmite (în text simplu) parola clientului. Când utilizați un firewall de nivel de rețea, rețeaua locală nu este conectată la Internet. Mai mult, fluxul de date care se deplasează pe o rețea nu se intersectează niciodată cu fluxul de date care se deplasează pe o altă rețea, deoarece cablurile de rețea ale acestor rețele nu sunt conectate între ele. Serverul de mediere transmite o copie separată pentru fiecare pachet care vine de la o rețea la alta, indiferent dacă pachetul conține date de intrare sau de ieșire. Un firewall de nivel de aplicație maschează în mod eficient originea solicitării de conectare și vă protejează rețeaua de utilizatorii de Internet care ar putea încerca să obțină informații despre rețeaua dumneavoastră privată.

Deoarece serverul de mediere înțelege protocoalele de rețea, îl puteți programa să urmărească serviciul de care aveți nevoie. De exemplu, un server proxy poate fi configurat pentru a permite clienților să descarce fișiere prin ftp de pe serverul dvs., dar nu va permite clienților să descarce fișiere prin ftp pe serverul dvs.

Serverele de mediere oferă multe funcții de acces, cum ar fi HTTP, Telnet, FTP. Spre deosebire de un router, trebuie să instalați diferite servere proxy pentru diferite servicii de rețea. Cele mai populare servere intermediare pentru rețelele bazate pe Unix și Linux sunt TIS Internet Firewall Toolkit și SOCKS. Pentru mai multe informații despre TIS Internet Firewall Toolkit Mediation Server, vizitați site-ul Web la http://www.tis.com/docs/products/fivtk/index.html.

Dacă utilizați un server bazat pe Windows NT, serverul proxy este acceptat atât de Microsoft Internet Information Server, cât și de Netscape Commerce Server. După ce instalați Application Layer Mediation Server, utilizatorii din rețeaua dvs. trebuie să utilizeze software client care acceptă Mediation Server.

Designerii de rețea au creat multe protocoale TCP/IP, inclusiv HTTP, FTP și altele, care acceptă un server intermediar. Majoritatea browserelor Web pot fi configurate cu ușurință de către utilizatori pentru a suporta un server proxy utilizând preferințele software ale browserului. Din păcate, alte protocoale de Internet nu sunt capabile să accepte servere intermediare. În astfel de cazuri, trebuie să selectați o aplicație de Internet în funcție de compatibilitatea sau nu cu protocoalele intermediare standard. De exemplu, aplicațiile care acceptă protocolul proxy SOCKS sunt o alegere bună dacă întreaga rețea se bazează pe SOCKS.

Când instalați un firewall la nivel de aplicație, ar trebui să evaluați și dacă utilizatorii din rețeaua dvs. vor folosi software client care acceptă serviciile de broker. Un firewall la nivel de aplicație oferă posibilitatea de a monitoriza cu ușurință tipurile și cantitățile de transferuri de date pe site-ul dvs. Deoarece firewall-urile la nivel de aplicație stabilesc o separare fizică definită între rețeaua locală și Internet, acestea îndeplinesc cele mai înalte cerințe de securitate. Cu toate acestea, deoarece programul trebuie să analizeze pachetele și să ia decizii cu privire la modul de control al accesului la acestea, firewall-urile la nivel de aplicație reduc inevitabil performanța rețelei. Cu alte cuvinte, acestea sunt semnificativ mai lente decât firewall-urile la nivel de rețea.

Dacă decideți să utilizați un firewall la nivel de aplicație, ar trebui să utilizați un computer mai rapid ca server proxy.

Un firewall la nivel de comunicare este similar cu un firewall la nivel de aplicație prin faptul că ambele sunt servere proxy. Diferența este că un firewall de tip link-layer nu necesită aplicații speciale pentru a comunica între serverul de mediere și client. După cum sa menționat, firewall-urile la nivel de aplicație necesită un software de server de mediere special pentru fiecare serviciu de rețea, cum ar fi FTP sau HTTP.

Un firewall de nivel de comunicare creează o conexiune între un client și un server fără a solicita aplicațiilor să știe nimic despre serviciul furnizat. Cu alte cuvinte, clientul și serverul comunică prin firewall-ul stratului de legătură fără a comunica cu firewall-ul însuși. Firewall-urile stratului de comunicare protejează doar etapa inițială a tranzacției și nu interferează cu progresul acesteia ulterioară.

Avantajul firewall-urilor la nivel de legătură este că acceptă un număr mare de protocoale. După cum știți deja, un firewall de nivel de aplicație necesită un broker de nivel de aplicație separat pentru fiecare tip de serviciu furnizat de firewall. Pe de altă parte, dacă utilizați un firewall cu strat de legătură pentru HTTP, FTP sau Telnet, nu este nevoie să modificați aplicațiile existente sau să adăugați noi servere proxy pentru fiecare serviciu. Firewall-ul stratului de legătură permite utilizatorilor să lucreze cu software-ul existent.

În plus, firewall-urile de tip link-layer folosesc un singur server proxy. După cum v-ați putea aștepta, folosirea unui singur server proxy este mult mai ușoară decât instalarea mai multor.

Deci, să trecem de la teorie la practică. Să luăm în considerare îmbunătățirea protecției personale a computerului dvs. folosind bine-cunoscutul Agnitum Outpost Firewall 2.1. Acesta este liderul fără îndoială din familia firewall-urilor personale, care și-a confirmat în mod strălucit reputația în mod repetat. Să observ că nu vorbim despre un firewall profesional instalat pe un server, ci despre protecția personală. Deși autorul are experiență în utilizarea acestui program pe servere, protecția serverului este încă o problemă pentru alte programe.

Agnitum Outpost Firewall (http://www.agnitum.com/products/outpost/) este unul dintre cei mai tineri reprezentanți ai acestei clase de programe. Dar, în ciuda tinereții sale, este un concurent serios chiar și pentru Zone Alarm. Programul, care a ieșit din testarea beta nu cu mult timp în urmă, s-a instalat pe computerele multor utilizatori de internet și, se pare, majoritatea nu se vor despărți de acest produs software.

Popularitatea largă a programului este destul de de înțeles: un firewall puternic, capacitatea de a conecta module suplimentare și tot ceea ce poate avea nevoie un utilizator obișnuit este deja acolo din momentul instalării și, în plus, unul dintre momentele decisive atunci când alegeți un program. programul este interfața rusă.

Poate fi comparat cu o încuietoare la ușa casei tale. Probabil că ai încredere în majoritatea vecinilor tăi fără să te temi că îți vor invada casa, strica sau fura ceva. De obicei, doar câteva dintre ele nu sunt de încredere. Cu toate acestea, dacă zona dvs. este dens populată, numărul persoanelor nedemne de încredere crește.

Pe Internet vedem o situație similară, doar numărul vecinilor este de sute de milioane. Doar un mic procent din acest număr de oameni au tendințe huliganiste, dar asta este deja mult. Outpost Firewall nu numai că închide ușile computerului, dar îl face și invizibil pe Internet. În condiții normale, un computer își trimite adresa prin rețea. Este ca și plăcuța de înmatriculare a casei sau a mașinii. Această adresă poate fi văzută de alți utilizatori. Outpost îl face invizibil pe Internet, inclusiv pentru hackeri: pur și simplu nu vor putea determina dacă computerul dvs. este conectat la rețea.

Principalele avantaje ale Outpost Firewall:

– protejează computerul imediat după instalare;

– are setări implicite pentru noii utilizatori;

– protectia optima apare automat in timpul instalarii;

– utilizatorii experimentați pot configura firewall-ul după cum doresc;

– face computerul invizibil pe Internet;

– protejează porturile deschise ale computerului împotriva intruziunilor;

– utilizatorul poate atribui o listă de aplicații de încredere;

– utilizarea plug-in-urilor pentru a îmbunătăți funcționalitatea firewall-ului;

– protejează computerul de controlul de la o gazdă la distanță;

– avertizează utilizatorul despre o încercare a unei aplicații ascunse de a trimite un „semnal de răspuns” hackerului;

– suportă toate cele mai recente versiuni de Windows, menținându-și funcțiile în cazul actualizărilor de sistem;

– folosește puține resurse de sistem pentru activitatea sa și nu va afecta semnificativ performanța sistemului dvs.;

– Jurnalul evenimentelor vă permite să vedeți orice eveniment care are loc în sistem;

– a trecut cu succes de binecunoscutele „teste de vulnerabilitate”;

– suport multilingv: Outpost Firewall este disponibil în 14 limbi, inclusiv rusă.

Aspectul programului nu se remarcă în niciun fel printre aplicațiile Windows, totul este strict. Fereastra programului este împărțită în trei părți principale: bara de meniu principală din partea de sus; în stânga sunt principalele componente precum conexiuni, fișiere jurnal și pluginuri; în dreapta este panoul informativ.

Imediat după instalarea Outpost Firewall, ar trebui să vă uitați la „Setări”. Acolo puteți determina dacă programul trebuie lansat odată cu încărcarea sistemului de operare, dacă setările trebuie protejate cu o parolă, adăugați aplicații de bază care vor trebui să poată accesa Internetul, stabiliți reguli generale pentru aplicațiile „active”, înțelegeți politica programului și configurați/descărcați module suplimentare.

Outpost Firewall pro vine cu 6 module suplimentare - Publicitate, Conținut, DNS, Conținut activ, Protecție fișiere, Detector de atac:

- Publicitate. Modulul este folosit pentru a curăța paginile HTML de bannere publicitare intruzive, a căror sarcină, potrivit multor utilizatori, este să muște mai mult trafic pentru ei înșiși. Metoda de a trata este destul de simplă: fie tăiați o linie descrisă anterior din codul html, fie tăiați imaginea la o anumită dimensiune, pe care o puteți seta singur. Dacă bannerul continuă să te enerveze, atunci există un coș special în acest scop, în care îl poți trimite pur și simplu prin pur și simplu transferându-l;

– DNS. Acest modul salvează nume DNS pentru utilizare ulterioară în modulul Conținut activ;

– Conținut activ. Acest modul controlează funcționarea următoarelor elemente: ActiveX; Applet-uri Java; programe în limbaje Java Script și VB Script; cookie; ferestre pop-up; link-uri (referers), adică capacitatea de a obține adresa URL de la care ați accesat o anumită pagină Web. Depinde de dvs. să decideți ce ar trebui interzis sau permis, dar vă recomand să acordați atenție elementului „Ferestre pop-up”. Dar nu uitați că, cu cât setați mai multe restricții asupra conținutului unei pagini web, cu atât este mai puțin probabil să o vedeți în forma în care a vrut autorul acesteia;

– Protecția fișierelor. Modulul este conceput pentru a organiza verificarea fișierelor atașate care ajung în cutia poștală. Puteți seta fișierul să fie scanat pentru viruși sau puteți primi o alertă de la Outpost Firewall.

Puteți crea propria regulă pentru fiecare tip de fișier;

- Detector de atac. Modulul vă permite să setați condițiile în care este emis un avertisment atunci când se face un atac asupra computerului dvs. Există trei niveluri principale:

nivel de alarmă paranoidă – se emite un avertisment dacă este detectată chiar și o scanare a unui singur port;

nivel normal de alarmă - se emite un avertisment dacă sunt scanate mai multe porturi sau porturi cu numere definite în sistem (adică în situații pe care sistemul le recunoaște ca un atac asupra computerului); nivel de alarmă indiferent – este emis un avertisment în cazul unui atac multiplu clar. Pentru a descărca versiuni noi ale componentelor programului de pe site-ul web al dezvoltatorului, este convenabil să utilizați sistemul de actualizare automată, astfel încât să aveți întotdeauna cea mai recentă versiune a programului.

Deci, dacă aveți nevoie de un firewall personal impenetrabil, cu setări avansate, plug-in-uri utile și o interfață rusă, atunci Outpost Firewall pro este pentru dvs.

Outpost Firewall funcționează cu toate versiunile de Windows, inclusiv Windows XP. Adevărat, compania de dezvoltare cere 500 de ruble pentru toată plăcerea, dar acesta nu este un motiv pentru a cădea în disperare. Există o versiune gratuită a programului care nu are unele caracteristici suplimentare, dar este totuși un firewall personal excelent. Apropo, în opinia mea, 500 de ruble. o sumă destul de realistă pentru achiziționarea acestui program, mai ales pentru cei care folosesc în mod activ internetul.

Acum să ne uităm la configurarea acestui program.

Unele dintre setări sunt efectuate direct în etapa de instalare a produsului: Outpost va căuta programe care fac schimb de date prin intermediul rețelei și va crea reguli pentru acestea pe care le consideră necesare. Utilizatorului i se cere să accepte acești termeni bifând caseta de selectare. O listă de programe care intră online este disponibilă pentru vizualizare făcând clic pe butonul Mai multe detalii.

În cazul prezentat în figură, această listă este destul de mare. De exemplu, nu este absolut necesar ca, de exemplu, Adobe Acrobat să se conecteze la serverul său fără știrea mea pentru a verifica dacă există actualizări, motiv pentru care a fost eliminat steagul de vizavi de acest produs: dacă este nevoie, îl vom întoarce pe. Mă bucur că, chiar și în faza de instalare, Outpost s-a obosit să creeze reguli pentru toate browserele de e-mail și clienții FTP disponibile în sistem.

Următorul pas vă solicită să acceptați regulile pentru conexiunile la rețea, dacă există. Curiozitatea în acest sens este satisfăcută făcând clic pe butonul familiar „Mai multe”.

Suspiciunea aparent excesivă a Outpost este de înțeles: dacă în sistem s-a instalat un modul de spyware (vă amintiți despre hacking „din interior”?) sau o altă aplicație nedorită, este mult mai ușor să interziceți activitatea de rețea a inamicului chiar în stadiul inițial.

Acum să configuram principalii parametri ai firewall-ului, pentru care în meniul „Opțiuni” din fereastra principală selectăm comanda „General” (F2). În mod implicit, este selectat „Modul normal” de încărcare a programului, în care Outpost se pornește de fiecare dată când sistemul de operare pornește și își plasează pictograma în zona de notificare.

Pentru a descărca în fundal, ar trebui să verificați parametrul cu același nume în secțiunea „Descărcare”, iar dacă dintr-un motiv oarecare lansarea automată a paravanului de protecție nu este de dorit, activați opțiunea „Nu descărcați”.

Toate setările programului pot fi protejate cu o parolă. Nu aș recomanda neglijarea acestei oportunități: securitatea computerului nu tolerează frivolitatea.

În secțiunea „Protecție cu parolă”, trebuie să bifați opțiunea „Activare” și să utilizați butonul „Setare” pentru a introduce caracterele necesare.

Apoi, în fereastra de setări, accesați fila „Politici”, unde sunt indicate 5 moduri de funcționare a programului. Modul „Permite” va oferi libertate tuturor aplicațiilor care nu au fost interzise în mod explicit, adică nu au fost în lista „Aplicații interzise”; în modul „Blocare”, toate aplicațiile care nu sunt permise în mod explicit vor fi interzise; Modul „Refuză” va bloca cu siguranță accesul la rețea pentru toate aplicațiile, iar modul „Dezactivare” va calma complet toată vigilența Outpost Firewall.

În mod implicit, este selectat modul de antrenament: în acest caz, utilizatorului i se cere de fiecare dată fie să accepte o regulă gata făcută pentru o aplicație (de exemplu, pentru un client de e-mail standard), fie să creeze el însuși o astfel de regulă, sau interziceți necondiționat o anumită aplicație din activitatea de rețea. Acest mod este perfect potrivit pentru marea majoritate a utilizatorilor.

Acum despre configurarea aplicațiilor și crearea regulilor. Configurarea aplicațiilor este controlată de fila cu același nume din fereastra de parametri (Fig. 3). Secțiunea Nivel de utilizator listează toate aplicațiile cărora li se permite activitatea de rețea. Dar adesea apar îndoieli cu privire la necesitatea, de exemplu, de a permite accesul DWWIN.EXE la Internet. Pentru a afla „numele real al cercetașului”, ar trebui să selectați numele aplicației, să faceți clic pe butonul „Editare” și să selectați comanda „Creare regulă” din meniul derulant.

În fereastra care s-a deschis, mi s-a spus că aplicația DWWIN.EXE nu este altceva decât Microsoft Application Error Reporting, conectându-se prin TCP la un server cunoscut de toată lumea. Prefer să evit să trimit rapoarte de eroare. Prin urmare, am interzis lansarea DWWIN.EXE cu comanda „Schimbare” › „Interzice” lansarea acestei aplicații. Pentru multe programe, Outpost vine cu reguli optime de la început. De exemplu, dacă decideți să instalați și să rulați Outlook Express, firewall-ul vă va oferi imediat să permită acestei aplicații să fie activă pe baza unei reguli gata făcute, special pentru acest client de e-mail.

Acum să încercăm să creăm reguli pentru aplicații folosind două exemple specifice. La lansarea binecunoscutului client P2P eMule, firewall-ul solicită utilizatorului să aleagă ce să facă cu această aplicație. În acest caz, „măgarul” încearcă să se conecteze la adresa IP 207.44.142.33 prin portul 4661 (Fig. 4.).

Să ne imaginăm că acesta nu este eMule, ci un anumit program căruia i se permite accesul la Internet, dar nu la orice adresă. Apoi selectați singura opțiune „Altele” și faceți clic pe butonul „OK”, după care se va deschide fereastra de creare a regulii cu o descriere a exact ce încerca acest program să facă.

Desigur, activitatea catârului afișată este absolut normală, în plus, este binevenită de noi, așa că vom selecta „Permiteți aceste date”, după care vom avea o regulă ca EMULE Rule #1, care descrie și permite acest tip particular de activitatea de aplicare (Fig. 5).

Data viitoare, dacă activitatea este de alt fel (diferită adresă la distanță, protocol sau port), va trebui să repetați aceste manipulări.

Dacă activitatea de rețea care solicită acces la rețea este inacceptabilă (de exemplu, nu suntem mulțumiți de adresa de la distanță), atunci în dialogul de editare a regulilor ar trebui să selectăm „Blocați”. Data viitoare (în exemplul nostru, în cazul unei alte adrese IP dorite), putem crea o regulă, dimpotrivă, care să permită o astfel de activitate. În cele din urmă, atunci când o aplicație și-a epuizat toate activitățile tipice, vom avea toate regulile care descriu aplicația respectivă create.

Un alt exemplu: vigilentul Outpost m-a avertizat că computerul încearcă să stabilească o conexiune folosind așa-numitul protocol IGMP cu adresa de la distanță 224.0.0.22 și mi-a cerut să-i confirm dreptul de a face acest lucru. Pe de o parte, nu am de ce să nu am încredere în Outpost, pe de altă parte, există deja ceva la care să mă gândesc aici.

În acest caz, sistemul meu de operare trimite un așa-numit pachet „difuzare” cu scopul de a informa toate computerele din rețeaua mea locală de acasă că computerul meu este pornit și nimic mai mult. Dacă nu aveți o rețea și conexiunea dumneavoastră cu furnizorul se face direct, atunci acest pachet și mesaj sunt destinate în mod special furnizorului. Cu alte cuvinte, nu este nimic altceva decât activitate Windows. Dacă aveți o adresă IP permanentă și nu doriți ca oamenii din rețeaua dvs. să știe că sunteți „în afara lumii”, atunci este mai bine să interziceți o astfel de activitate. În ceea ce privește adresa 224.0.0.22, aceasta este adresa standard utilizată de Windows în acest caz: programul de rutare trimite periodic solicitări grupului de lucru pentru a solicita apartenența la o anumită mașină într-o anumită rețea locală.

Să trecem la configurarea parametrilor de rețea. fila „Sistem”. În mod implicit, Outpost găsește și aplică automat noi setări de conexiune la rețea, permițând toate conexiunile NetBIOS. Dacă aveți sau nu încredere în această sau acea adresă locală, depinde de dvs. (secțiunea „Setări de rețea”).

În secțiunea „ICMP” › „Parametri” există setări pentru mesajele de protocol ICMP care sunt transmise atunci când apar diverse situații, inclusiv cele eronate. Acestea sunt generate de programe care analizează starea rețelei, inclusiv ping și traceroute. Pentru o funcționare normală pe Internet, trebuie să puteți primi trei tipuri de mesaje ICMP („răspuns ecou”, „destinatar inaccesibil” și „datagrama expirată”) și să trimiteți două („destinatar inaccesibil” și „cerere ecou” ). Este recomandabil să dezactivați recepția și trimiterea altor mesaje - atunci acestea vor fi blocate.

Outpost folosește aceste setări în mod implicit, așa că nu va trebui să reconfigurați nimic. Cu toate acestea, dacă sunteți un utilizator experimentat și trebuie să permiteți recepția sau trimiterea mesajelor ICMP blocate de firewall, puteți face acest lucru cu ușurință cu un singur clic în fereastra de setări corespunzătoare (Fig. 6).

Modul Stealth este activat implicit (secțiunea „Modul de funcționare”), iar parametrii pentru editarea regulilor generale sunt localizați în secțiunea cu același nume. În umila mea părere, nu este nevoie să schimbăm regulile generale stabilite de dezvoltatori.

După cum am menționat mai sus, Agnitum Outpost Firewall are o structură modulară, adică are capacitatea de a conecta unele module executabile. Să ne uităm la setările pluginurilor principale.

Modulul Elemente interactive poate bloca elementele ActiveX nedorite, applet-urile Java și ferestrele pop-up (toate sunt permise implicit). Pentru a apela setările, selectați numele acestui modul și selectați comanda „Proprietăți” din meniul contextual (Fig. 7). De asemenea, puteți interzice apelarea adreselor URL nedorite: fila „Excepții” › butonul „Adăugați”.

Pluginul Attack Detector este activat implicit și este unul dintre principalele și cele mai utile instrumente ale acestui firewall. În meniul contextual, selectați comanda „Opțiuni” și deschideți fereastra de setări a detectorului de atac. Folosind motorul, vom seta unul dintre cele trei niveluri de alarmă la care programul va emite un avertisment.

În mod implicit, este selectat nivelul la care este detectat atacul la scanarea mai multor porturi. Este o idee bună să verificați opțiunile „Blocați atacatorul”, „Blocați subrețeaua atacatorului” și „Blocați portul local dacă este detectat un atac DoS”. Toate informațiile despre încercările de conectare la computer vor fi afișate în panoul de informații din dreapta. Să aruncăm o privire mai atentă la două exemple practice.

Dacă Outpost raportează solicitări de conectare, dar afișează valori zero pentru atacuri și scanări de porturi, nu vă faceți griji - aceasta este o activitate normală în rețea. Desigur, un computer din rețea locală cu adresa afișată în mesaj poate fi infectat cu un virus. Dar acesta nu este un atac.

Dar viața nu este întotdeauna atât de lipsită de nori: în Fig. 8. (captură de ecran din versiunea anterioară a programului) arată un exemplu de atac RST real, iar Outpost oferă instantaneu informații despre IP-ul atacatorului și adresa URL reală.

Setările modulului Advertising fac posibilă blocarea anunțurilor atât prin șiruri HTML, cât și după dimensiunea bannerului (ambele parametri sunt activați implicit). Instrumentul „Coș de gunoi” pentru publicitate este convenabil atunci când navighezi: trebuie doar să trageți un banner nedorit în acest coș pentru a scăpa de o anumită publicitate pentru totdeauna.

În fila „General” din fereastra de setări, puteți adăuga o listă de site-uri de încredere ale căror bannere nu vor fi blocate.

Modulul „Conținut” vă permite să „ajustați” interdicția pe anumite pagini de internet. În fila „Blocare după conținut”, este suficient să introduceți cuvinte „obscene” pentru ca pagina care conține aceste rânduri să nu fie afișată de browser: foarte util pentru părinții iubitori de copii...

În fila „Blocarea site-ului web”, un administrator de sistem de acasă poate introduce un grup de adrese URL interzise pe care utilizatorii de acasă nu doresc să le vadă.

Desigur, un astfel de program are nevoie de un jurnal în care vor fi păstrate jurnalele de lucru. Fereastra Outpost Log este folosită pentru a vizualiza informațiile curente furnizate de firewall.

Pentru a apela „Jurnalul” trebuie să deschideți meniul „Instrumente” din fereastra principală și să selectați comanda „Vizualizare jurnal” sau să utilizați butonul „Afișare jurnal” din panoul de informații.

Mai mult, pot fi vizualizate toate rapoartele privind munca depusă pentru o anumită perioadă: de exemplu, ce atacuri au fost întreprinse (și dacă au existat); ce pachete suspecte au trecut prin fața ochiului atent al Outpostului etc.

Din cartea Protejarea computerului autor Iaremciuk Serghei AkimoviciCapitolul 5 Sisteme de reflectare a atacurilor Motive pentru aspectul și principiul de funcționare Protejarea computerului utilizând Kaspersky Internet Security Sistem de securitate publică Prevx1 Pentru a proteja sistemele informatice, au fost dezvoltate în prezent multe programe care îndeplinesc o anumită sarcină.

Din cartea Working on a Laptop autor Sadovsky AlexeyCapitolul 20 Protecția antivirus Kaspersky Anti-Virus NOD32 Medicii spun: prevenirea este cel mai bun remediu. Aceste cuvinte se aplică nu numai medicinii. Cu câteva decenii în urmă, computerele au început să se infecteze și ele. Virușii informatici au fost creați de oameni. Pentru ce? Nu este adevarat

Din cartea Protejați-vă computerul 100% de viruși și hackeri autor Boytsev Oleg Mihailovici1.3. Unele tipuri de atacuri de rețea Atacurile de rețea au fost de mult fundalul spațiului cibernetic modern. Furtul de date confidențiale, furtul parolelor de acces, deformarea (piratarea, care are ca rezultat înlocuirea paginii principale a site-ului) site-urilor și

Din cartea Wi-Fi. Retea fara fir de Ross JohnCapitolul 4 Protecție anti-malware? Scurtă clasificare a programelor malware? Alegeți cel mai bun antivirus? Îți protejezi computerul de caii troieni? Exorcism practic - expulzarea „codului rău” cu mâinile goale Cele mai recente versiuni de malware care nu sunt detectate

Din cartea Fundamentals of Computer Science: Textbook for Universities autor Malinina Larisa AlexandrovnaCapitolul 4. Instalarea și configurarea interfețelor de rețea Instalarea unui adaptor de rețea fără fir este mai ușoară decât instalarea unui punct de acces, deoarece majoritatea adaptoarelor de rețea sunt dispozitive plug-and-play. Indiferent de fizic

Din cartea Linux Network Tools de Smith Roderick W.Capitolul 11 Protecția informațiilor 11.1. Fundamentele protecției informațiilor și informațiilor care constituie secrete de stat Conceptul de „informație” este astăzi utilizat foarte larg și versatil. Este dificil să găsești un domeniu de cunoaștere în care nu este folosit. Informații uriașe

Din cartea Firebird DATABASE DEVELOPER'S GHIDE de Borri HelenCapitolul 1 Configurarea rețelei kernel „Toate drumurile duc la Roma”, spune proverbul. Ceva similar se poate spune despre instrumentele de rețea Linux; în acest caz, nucleul sistemului de operare joacă rolul Romei. Mai devreme sau mai târziu, tot traficul de rețea va fi procesat de kernel. Variat

Din cartea Crearea de jocuri pentru telefoane mobile de Morrison MichaelCapitolul 2 Configurarea rețelei TCP/IP Deși nucleul este componenta principală a unui sistem Linux și, printre alte sarcini, controlează procesul de comunicare prin rețea, configurarea unui sistem pentru rețea nu se termină cu configurarea nucleului. In acest

Din cartea Attack on the Internet autor Medvedovski Ilya DavidoviciCAPITOLUL 34. Protecția serverului. Instalarea serverului include o bază de date cu identitatea utilizatorului pentru a stoca o descriere a tuturor utilizatorilor care au acces la serverul Firebird. Pentru fiecare utilizator trebuie definită o parolă sensibilă la majuscule și minuscule

Din cartea Protecting Corporate Networks from Hackers autor autor necunoscutCapitolul 14 Elementele de bază ale jocurilor mobile online

Din cartea Securitate IT: merită să riscați corporația? de Linda McCarthyCapitolul 6 Motivele succesului atacurilor de la distanță „Ceea ce este inventat de o persoană poate fi înțeles de altul”, a spus Holmes. A. Conan Doyle. Bărbații dansați În cele două capitole precedente s-a arătat că principiile generale ale construcției calculatoarelor distribuite fac posibilă distingerea unui întreg

Din cartea autoruluiCapitolul 8 Cum să te protejezi de atacurile de la distanță pe Internet - ... Spune-mi sincer - există vreo ieșire din acest coșmar? „Întotdeauna există o cale de ieșire”, a răspuns Hercule Poirot. A. Christie. Muncile lui Hercule Înainte de a vorbi despre diferitele aspecte ale furnizării de informații

Din cartea autoruluiCapitolul 9 Trecutul și prezentul sistemelor de operare în rețea Visul etern și sinistru al virușilor este dominația absolută a lumii și, oricât de îngrozitoare ar fi metodele pe care le folosesc în prezent, nu li se poate refuza persistența, ingeniozitatea și capacitatea de a

Din cartea autoruluiCapitolul 3 Clasele de atac Acest capitol discută următoarele subiecte: Prezentare generală a claselor de atac Rezumatul tehnicilor de testare a vulnerabilităților · Note · Întrebări frecvente

Din cartea autoruluiCapitolul 12 Falsificarea obiectelor de rețea: Atacurile asupra identității de încredere Acest capitol discută următoarele subiecte: Definiția falsării Fundamentele teoretice ale falsificării Evoluția încrederii Stabilirea identității în rețelele de calculatoare Capacitatea de a se îndoi de Înșelăciune

Din cartea autoruluiCapitolul 1 Deviarea atacurilor Detectarea, izolarea și rezolvarea incidentelor seamănă cu dezarmarea dispozitivelor explozive – cu cât o faceți mai rapid și mai bine, cu atât mai puține daune un incident de securitate va cauza sistemului dumneavoastră. Gene Schultz, șef

Există o mare varietate de diferite configurații de computer, sisteme de operare și echipamente de rețea, cu toate acestea, acest lucru nu devine un obstacol în calea accesului la rețeaua globală. Această situație a fost posibilă datorită protocolului de rețea universal TCP/IP, care stabilește anumite standarde și reguli pentru transmiterea datelor prin Internet. Din păcate, această universalitate a condus la faptul că computerele care utilizează acest protocol au devenit vulnerabile la influența externă și, deoarece protocolul TCP/IP este utilizat pe toate computerele conectate la Internet, atacatorii nu au nevoie să dezvolte mijloace individuale de accesare a altor persoane. masini.

Un atac de rețea este o încercare de a influența un computer la distanță folosind metode software. De regulă, scopul unui atac de rețea este de a încălca confidențialitatea datelor, adică de a fura informații. În plus, atacurile de rețea sunt efectuate pentru a obține acces la computerul altcuiva și, ulterior, pentru a modifica fișierele aflate pe acesta.

Există mai multe tipuri de clasificare a atacurilor de rețea. Una dintre ele se bazează pe principiul influenței. Atacurile pasive de rețea au ca scop obținerea de informații confidențiale de la un computer la distanță. Astfel de atacuri, de exemplu, includ citirea mesajelor de e-mail primite și trimise. În ceea ce privește atacurile active de rețea, sarcina lor nu este doar accesul la anumite informații, ci și modificarea acestora. Una dintre cele mai semnificative diferențe dintre aceste tipuri de atacuri este că interferența pasivă este aproape imposibil de detectat, în timp ce efectele unui atac activ sunt de obicei vizibile.

În plus, atacurile sunt clasificate în funcție de obiectivele pe care le servesc. Printre sarcinile principale, de regulă, se numără întreruperea funcționării computerului, accesul neautorizat la informații și modificarea ascunsă a datelor stocate pe computer. De exemplu, piratarea unui server de școală pentru a schimba notele din jurnale este clasificată ca atacuri de rețea active de al treilea tip.

Tehnologii de protecție

Metodele de protecție împotriva atacurilor de rețea sunt în mod constant dezvoltate și îmbunătățite, dar niciuna dintre ele nu oferă o garanție completă. Faptul este că orice apărare statică are slăbiciuni, deoarece este imposibil să te protejezi împotriva tuturor deodată. În ceea ce privește metodele dinamice de protecție, cum ar fi statistica, expertul, logica fuzzy și rețelele neuronale, ele au și punctele lor slabe, deoarece se bazează în primul rând pe analiza acțiunilor suspecte și pe compararea lor cu metodele cunoscute de atacuri la rețea. În consecință, majoritatea sistemelor de apărare cedează unor tipuri de atacuri necunoscute, începând să respingă intruziunea prea târziu. Cu toate acestea, sistemele moderne de securitate îngreunează atât de mult accesul la date pentru un atacator, încât este mai rațional să caute o altă victimă.

20/06/05 37KInternetul ne schimbă complet modul de viață: muncă, studiu, petrecere a timpului liber. Aceste schimbări se vor produce atât în domeniile pe care le cunoaștem deja (comerțul electronic, accesul la informații în timp real, capacități de comunicare crescute etc.), cât și în acele domenii despre care nu avem încă o idee.

Poate veni momentul în care o corporație își va efectua toate apelurile telefonice prin Internet, complet gratuit. În viața privată pot apărea site-uri Web speciale, cu ajutorul cărora părinții pot afla în orice moment ce mai fac copiii lor. Societatea noastră abia începe să realizeze posibilitățile nelimitate ale internetului.

Introducere

Concomitent cu creșterea enormă a popularității internetului, apare un pericol fără precedent de dezvăluire a datelor personale, a resurselor corporative critice, a secretelor de stat etc.

În fiecare zi, hackerii amenință aceste resurse încercând să obțină acces la ele folosind atacuri speciale care devin treptat mai sofisticate pe de o parte și mai ușor de executat pe de altă parte. Doi factori principali contribuie la aceasta.

În primul rând, aceasta este pătrunderea pe scară largă a Internetului. Există milioane de dispozitive conectate la Internet astăzi și multe milioane de dispozitive vor fi conectate la Internet în viitorul apropiat, ceea ce face din ce în ce mai probabil ca hackerii să aibă acces la dispozitive vulnerabile.

În plus, utilizarea pe scară largă a Internetului permite hackerilor să facă schimb de informații la scară globală. O simplă căutare a cuvintelor cheie precum „hacker”, „hacking”, „hack”, „crack” sau „phreak” vă va returna mii de site-uri, multe dintre acestea conținând cod rău intenționat și cum să îl utilizați.

În al doilea rând, aceasta este cea mai largă distribuție de sisteme de operare și medii de dezvoltare ușor de utilizat. Acest factor reduce drastic nivelul de cunoștințe și abilități cerute de un hacker. Anterior, pentru a crea și distribui aplicații ușor de utilizat, un hacker trebuia să aibă bune abilități de programare.

Acum, pentru a obține acces la instrumentul unui hacker, trebuie doar să cunoașteți adresa IP a site-ului dorit și pentru a efectua un atac, doar un clic de mouse.

Clasificarea atacurilor de rețea

Atacurile de rețea sunt la fel de variate ca și sistemele pe care le vizează. Unele atacuri sunt foarte complexe, în timp ce altele sunt în capacitatea unui operator obișnuit, care nici măcar nu își imaginează consecințele activităților sale. Pentru a evalua tipurile de atacuri, trebuie să cunoașteți unele dintre limitările inerente ale protocolului TPC/IP. Net

Internetul a fost creat pentru comunicarea dintre agențiile guvernamentale și universități pentru a sprijini procesul educațional și cercetarea științifică. Creatorii acestei rețele habar n-aveau cât de răspândită va deveni. Ca urmare, specificațiile versiunilor timpurii ale Protocolului Internet (IP) nu aveau cerințe de securitate. Acesta este motivul pentru care multe implementări IP sunt în mod inerent vulnerabile.

După mulți ani, după multe reclamații (Request for Comments, RFC), măsurile de securitate pentru IP au început în sfârșit să fie implementate. Cu toate acestea, din cauza faptului că măsurile de securitate pentru protocolul IP nu au fost dezvoltate inițial, toate implementările acestuia au început să fie completate cu o varietate de proceduri, servicii și produse de rețea care reduc riscurile inerente acestui protocol. În continuare, vom analiza pe scurt tipurile de atacuri care sunt utilizate în mod obișnuit împotriva rețelelor IP și vom enumera modalități de a le combate.

Mirositoare de pachete

Un sniffer de pachete este un program de aplicație care utilizează o placă de rețea care funcționează în mod promiscuu (în acest mod, adaptorul de rețea trimite toate pachetele primite pe canale fizice către aplicație pentru procesare).

În acest caz, sniffer-ul interceptează toate pachetele de rețea care sunt transmise printr-un anumit domeniu. În prezent, sniffer-ii operează în rețele pe o bază complet legală. Sunt utilizate pentru diagnosticarea defecțiunilor și analiza traficului. Cu toate acestea, datorită faptului că unele aplicații de rețea transmit date în format text ( Telnet, FTP, SMTP, POP3 etc..), folosind un sniffer puteți afla informații utile și uneori confidențiale (de exemplu, nume de utilizator și parole).

Interceptarea autentificarii și a parolei reprezintă o amenințare majoră, deoarece utilizatorii folosesc adesea aceeași autentificare și parolă pentru mai multe aplicații și sisteme. Mulți utilizatori au, în general, o singură parolă pentru a accesa toate resursele și aplicațiile.

Dacă aplicația rulează în modul client-server, iar datele de autentificare sunt transmise prin rețea în format text care poate fi citit, atunci aceste informații pot fi folosite cel mai probabil pentru a accesa alte resurse corporative sau externe. Hackerii cunosc și exploatează prea bine slăbiciunile umane (metodele de atac se bazează adesea pe metode de inginerie socială).

Ei știu bine că folosim aceeași parolă pentru a accesa multe resurse și, prin urmare, reușesc adesea să obțină acces la informații importante învățându-ne parola. În cel mai rău caz, un hacker obține acces la nivel de sistem la o resursă de utilizator și o folosește pentru a crea un utilizator nou care poate fi folosit în orice moment pentru a accesa rețeaua și resursele acesteia.

Puteți reduce amenințarea sniff-ului de pachete folosind următoarele instrumente:

:Autentificare. Autentificarea puternică este cea mai importantă apărare împotriva mirosului de pachete. Prin „puternic” înțelegem metode de autentificare greu de ocolit. Un exemplu de astfel de autentificare este parolele unice (OTP).

OTP este o tehnologie de autentificare cu doi factori care combină ceea ce ai cu ceea ce știi. Un exemplu tipic de autentificare cu doi factori este funcționarea unui bancomat obișnuit, care vă identifică, în primul rând, după cardul de plastic și, în al doilea rând, prin codul PIN pe care îl introduceți. Pentru autentificare în sistemul OTP sunt necesare, de asemenea, un cod PIN și cardul dumneavoastră personal.

Prin „card” (token) înțelegem un instrument hardware sau software care generează (într-un principiu aleatoriu) o parolă unică, unică. Dacă un hacker află această parolă folosind un sniffer, atunci această informație va fi inutilă, deoarece în acel moment parola va fi deja folosită și retrasă.

Rețineți că această metodă de combatere a sniffing-ului este eficientă doar în cazurile de interceptare a parolei. Sniffer-urile care interceptează alte informații (cum ar fi mesajele de e-mail) rămân efective.

Infrastructură schimbată

. O altă modalitate de a combate sniff-ul de pachete în mediul dvs. de rețea este să creați o infrastructură comutată. Dacă, de exemplu, întreaga organizație folosește Ethernet dial-up, hackerii pot accesa doar traficul care intră în portul la care sunt conectați. O infrastructură comutată nu elimină amenințarea sniffing-ului, dar îi reduce semnificativ gravitatea.Antisniffers. A treia modalitate de a combate sniffer-ul este să instalați hardware sau software care să recunoască sniffer-urile care rulează în rețeaua dvs. Aceste instrumente nu pot elimina complet amenințarea, dar, la fel ca multe alte instrumente de securitate a rețelei, sunt incluse în sistemul general de protecție. Antisniffer-urile măsoară timpii de răspuns ale gazdei și determină dacă gazdele trebuie să proceseze trafic inutil. Un astfel de produs, disponibil de la LOpht Heavy Industries, se numește AntiSniff.

Criptografie. Această modalitate cea mai eficientă de a combate sniffer-ul de pachete, deși nu împiedică interceptarea și nu recunoaște munca sniffer-urilor, dar face ca această muncă să fie inutilă. Dacă canalul de comunicație este sigur din punct de vedere criptografic, atunci hackerul nu interceptează mesajul, ci textul cifrat (adică o secvență de neînțeles de biți). Criptografia stratului de rețea Cisco se bazează pe protocolul IPSec, care este o metodă standard pentru comunicarea securizată între dispozitive care utilizează protocolul IP. Alte protocoale criptografice de gestionare a rețelei includ protocoale SSH (Secure Shell) și SSL (Secure Socket Layer).

Falsificarea IP

Falsificarea IP apare atunci când un hacker, în interiorul sau în afara unei corporații, se uzurpează identitatea unui utilizator autorizat. Acest lucru se poate face în două moduri: hackerul poate folosi fie o adresă IP care se află în intervalul de adrese IP autorizate, fie o adresă externă autorizată căreia i se permite accesul la anumite resurse de rețea.

Atacurile de falsificare IP sunt adesea punctul de plecare pentru alte atacuri. Un exemplu clasic este un atac DoS, care începe de la adresa altcuiva, ascunzând adevărata identitate a hackerului.

De obicei, falsificarea IP se limitează la inserarea de informații false sau comenzi rău intenționate în fluxul normal de date transmise între o aplicație client și server sau printr-un canal de comunicație între dispozitivele egale.

Pentru comunicarea bidirecțională, hackerul trebuie să schimbe toate tabelele de rutare pentru a direcționa traficul către adresa IP falsă. Unii hackeri, însă, nici măcar nu încearcă să obțină un răspuns de la aplicații - dacă scopul principal este obținerea unui fișier important din sistem, atunci răspunsurile aplicațiilor nu contează.

Dacă un hacker reușește să schimbe tabelele de rutare și să direcționeze traficul către o adresă IP falsă, va primi toate pachetele și va putea răspunde la ele ca și cum ar fi un utilizator autorizat.

Amenințarea de falsificare poate fi atenuată (dar nu eliminată) prin următoarele măsuri:

- Controlul accesului. Cel mai simplu mod de a preveni falsificarea IP este configurarea corectă a controalelor de acces. Pentru a reduce eficacitatea falsificării IP, configurați controlul accesului pentru a respinge orice trafic provenit dintr-o rețea externă cu o adresă sursă care ar trebui să fie localizată în interiorul rețelei dvs.

Este adevărat, acest lucru ajută la combaterea falsificării IP, atunci când sunt autorizate doar adresele interne; dacă sunt autorizate și unele adrese de rețea externe, această metodă devine ineficientă;

- Filtrare RFC 2827. Puteți opri utilizatorii din rețeaua dvs. de la falsificarea rețelelor altor persoane (și să deveniți un bun cetățean online). Pentru a face acest lucru, trebuie să respingeți orice trafic de ieșire a cărui adresă sursă nu este una dintre adresele IP ale organizației dvs.

Acest tip de filtrare, cunoscut sub numele de RFC 2827, poate fi efectuat și de furnizorul dvs. de servicii de internet (ISP). Ca rezultat, tot traficul care nu are o adresă sursă așteptată pe o anumită interfață este respins. De exemplu, dacă un ISP oferă o conexiune la adresa IP 15.1.1.0/24, poate configura un filtru astfel încât numai traficul care provine de la 15.1.1.0/24 să fie permis de la acea interfață către routerul ISP-ului.