Ce sunt rețelele private virtuale vpn. Despre VPN-urile gratuite. Serviciu VPN anonim și jurnalele. Cum să fii

Numărul de concepte și abrevieri pe care nimeni nu le înțelege, referitoare la apariția noilor tehnologii și la modificarea vechilor tehnologii, crește exponențial. VPN este unul dintre ele. Această publicație își propune să înțeleagă această abreviere de neînțeles și să determine motivul mențiunii sale frecvente în legătură cu conexiunile la rețea.

VPN, ce este?

În principiu, aceasta este o rețea obișnuită („N” în acronim înseamnă „Rețea”). Dar are propriile sale subtilități. În primul rând, este virtual și, în al doilea rând, este privat. Adică „Virtual” și „Privat” (primele două litere ale abrevierei).

abreviere VPN

Se numește virtual pentru că există la un anumit nivel de abstracție din hardware. Aceasta înseamnă că nu îi pasă prin ce canale se realizează comunicarea, ce dispozitive sunt conectate și alte condiții. VPN utilizează toate resursele disponibile pentru funcționarea sa.

Dar principala caracteristică a unui VPN este că este privat. Deși folosește canale și protocoale comune de comunicare, cel mai adesea internetul, „unchiul de pe stradă” nu poate intra în el, ci doar un participant de încredere care are dreptul să o facă.

Principiul de funcționare

Pentru a înțelege cum funcționează un VPN, trebuie să luați în considerare cel mai simplu caz de comunicare între două puncte (calculatoare). În partea neprotejată a căii (cel mai adesea Internet), este creat un tunel care le conectează. Dificultatea nu constă în organizarea unei astfel de conexiuni, ci în protejarea datelor care sunt vulnerabile pe o secțiune neprotejată a rețelei. Informațiile care trec printr-un canal public pot fi furate sau distorsionate de către atacatori.

Dispozitiv VPN

Pentru a preveni acest lucru, sunt utilizate diferite tipuri de criptare. Prin urmare, sarcina principală a unei conexiuni VPN este de a asigura uniformitatea criptării și decriptării între nodurile sale, precum și interfațarea protocoalelor de rețea atunci când vine vorba de diferite sisteme de server.

De ce ai nevoie de un VPN?

Motivul principal pentru crearea unui VPN a fost dorința, chiar și nevoia urgentă, de a crea rețele securizate care să poată fi accesate indiferent de locația geografică. Accesul de la distanță al angajaților la rețeaua sediului central dintr-o călătorie de afaceri, de exemplu. Mai departe mai mult. Nu există nicio modalitate ca corporațiile multinaționale să conducă cabluri între birourile lor din diferite țări sau continente. Tehnologia VPN vine în ajutor și în acest caz. Un exemplu mai simplu ar fi organizarea unui VPN bazat pe rețeaua locală a unei întreprinderi pentru a limita puterile diferitelor grupuri, departamente, ateliere și altele asemenea.

Cum se creează o rețea VPN

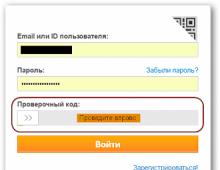

Există o serie de aplicații pentru a crea o rețea VPN, TeamViewer sau Hamachi, de exemplu. Deși acest lucru se poate face folosind instrumente standard Windows, este mai puțin eficient, sigur și convenabil. Pentru a face acest lucru, trebuie să introduceți „Conexiuni de rețea” a computerului dvs. prin „Panou de control”.

programul Hamachi

În meniul „Fișier”, selectați „Conexiune nouă”, unde indicați că conexiunea creată este o VPN. Apoi, trebuie să adăugați sau să specificați un utilizator căruia i se va permite accesul. Apoi indicați că comunicarea va fi efectuată prin Internet și selectați TCP/IP ca protocol de conectare. În ultima casetă de dialog, trebuie să faceți clic pe „Permiteți accesul” și serverul Windows VPN este gata să funcționeze.

Dacă sunteți în viață, ați accesat internetul în 2017 și nu locuiți pe o insulă pustie, atunci probabil că ați auzit termenul „VPN” de mai multe ori sau de două ori. Dacă încă nu știi ce este, de ce este nevoie și cum îmbunătățește viața (și calitatea muncii pe internet în special), atunci noi, echipa site-ului vpnMentor, vom fi bucuroși să organizăm un program educațional pentru tine. . Începem?

Ce este un VPN?

VPN (din engleză Virtual Private Network - virtual private network) este o tehnologie specială pentru crearea unei conexiuni de rețea sigure pe o rețea publică (același Internet) sau privată. Toată lumea și orice, de la companii mari până la agenții guvernamentale, utilizează această tehnologie pentru a oferi conexiuni sigure la infrastructura lor pentru utilizatori la distanță.

Există literalmente zeci de servicii VPN pe Internet care vă pot ajuta să vă conectați online în siguranță și în siguranță pentru 5-10 USD pe lună. Acest lucru vă va permite să vă criptați în siguranță datele personale și tot ceea ce faceți pe Internet. În plus, majoritatea sistemelor de operare au suportat de mult timp conexiuni VPN și există, de asemenea, versiuni (și/sau gratuite) de VPN-uri plătite.

De ce aveți nevoie de un serviciu VPN?

Rețelele publice au devenit prea periculoase pentru utilizatorul obișnuit - peste tot sunt hackeri, atacuri și sniffer care încearcă să vă fure datele. Așadar, de ce să mănânci un cactus și să plângi (citiți, continuați să utilizați rețelele publice și să sperați la ce este mai bun) când puteți face lucrul inteligent și utilizați un serviciu VPN?

Inițial, tehnologiile VPN au fost dezvoltate astfel încât angajații corporativi să se poată conecta la rețelele locale ale companiei în timp ce sunt acasă. Acum, conexiunile VPN sunt folosite în principal în cazurile în care oamenii doresc să-și ascundă activitatea pe internet de privirile indiscrete ale străinilor, asigurându-le astfel confidențialitatea online și ocolind blocarea accesului la conținut (atât local, cât și național). Alte scopuri pentru utilizarea serviciilor VPN includ protejarea împotriva hackerilor atunci când lucrați pe rețele WiFi publice și ocolirea site-urilor de geo-blocare (pentru a accesa conținut disponibil numai în anumite regiuni).

Cum funcționează un VPN?

Un firewall protejează datele de pe computer, în timp ce un VPN vă protejează datele online. Din punct de vedere tehnic, un VPN este o rețea WAN (Wide Area Network) care oferă același nivel de securitate și funcționalitate ca o rețea privată. Există două tipuri de conexiuni VPN: acces la distanță (calculatorul se conectează la rețea) și de la rețea la rețea.

Când navighezi pe web fără un VPN, te conectezi la serverul ISP-ului tău, care, la rândul său, te conectează la site-ul dorit. Aceasta înseamnă că tot traficul dvs. de Internet trece prin serverele furnizorului, iar furnizorul, în consecință, vă poate monitoriza traficul.

Când vă conectați printr-un server VPN, traficul dvs. trece printr-un „tunel” criptat de acolo. Aceasta înseamnă că doar tu și serverul VPN aveți acces la traficul dvs. Cu toate acestea, merită remarcat faptul că există o anumită diferență între confidențialitate și anonimat. Utilizarea unui serviciu VPN nu te face anonim, deoarece serviciul tău VPN știe exact cine ești și poate vizualiza date despre activitatea ta online. Dar un serviciu VPN vă oferă confidențialitate atunci când lucrați online - cu alte cuvinte, ISP-ul dvs., profesorii, directorul sau chiar guvernul dvs. nu vă vor mai putea spiona. Pentru a vă asigura că un serviciu VPN vă poate proteja cu adevărat, este extrem de important să alegeți. Și acest lucru este logic, deoarece dacă un serviciu VPN păstrează jurnalele acțiunilor utilizatorului, atunci autoritățile pot oricând să ceară ca aceste date să le fie transferate, iar în acest caz, datele tale nu vor mai fi doar ale tale.

Cu toate acestea, chiar dacă serviciul pe care îl alegeți nu păstrează jurnalele, poate încă (dacă este necesar) să vă monitorizeze activitățile online în timp real - de exemplu, pentru a remedia probleme tehnice. Și în timp ce majoritatea VPN-urilor „fără înregistrare” promit, de asemenea, să nu vă urmărească activitatea în timp real, în majoritatea țărilor legea permite autorităților să ordone unui serviciu VPN pentru a începe să înregistreze activitatea unui anumit utilizator fără a-i notifica. Cu toate acestea, nu există niciun motiv să vă faceți griji pentru asta... ei bine, doar dacă nu vă ascundeți de agențiile de aplicare a legii care vă caută.

Atunci când alegeți un serviciu VPN, este la fel de important să alegeți un serviciu care să ofere utilizatorilor săi posibilitatea de a utiliza adrese IP partajate (cu alte cuvinte, având în vedere că mulți utilizatori o folosesc pe aceeași în același timp). În acest caz, va fi infinit mai dificil pentru orice terță parte să stabilească că tu ai fost cel care a efectuat una sau alta acțiune online, și nu altcineva.

Cum să utilizați VPN pe dispozitivele mobile?

VPN este pe deplin acceptat atât pe iOS, cât și pe Android. Un VPN vă poate proteja și atunci când torrenți. Din păcate, aplicațiile mobile pe care le instalezi pe telefonul tău nu au acces doar la adresa ta IP, prin care pot accesa istoricul tuturor activităților tale online, ci și coordonatele tale GPS, lista de contacte, ID-ul App Store și nu numai. Aceste aplicații trimit datele colectate către serverele companiilor lor, ceea ce reduce la zero beneficiul utilizării unei conexiuni VPN.

Și, prin urmare, pentru a profita pe deplin de toate beneficiile conectării la un VPN de pe un dispozitiv mobil, trebuie să accesați site-urile numai prin browsere open source care acceptă moduri private (de exemplu, prin Firefox), și nu prin intermediul special " aplicații native”.

Dacă doriți să aflați mai multe despre utilizarea unui VPN pe dispozitivul dvs. mobil, consultați listele noastre și.

Avantaje și dezavantaje

Pentru a vă ajuta să înțelegeți avantajele și dezavantajele utilizării unui VPN, am pregătit un tabel în care am enumerat principalele avantaje și dezavantaje ale utilizării acestei tehnologii (*alertă spoiler*: conform autorului, avantajele depășesc contra, dar decizia este a ta).

| PRO | MINUSURI |

| Viteza de descărcare a torrentelor prin protocolul p2p poate crește(de exemplu, prin BitTorrent), deoarece unii furnizori de internet încetinesc în mod special acest tip de conexiune. În astfel de cazuri . | Viteza normală a conexiunii la rețea poate încetini cu cel puțin 10%, sau chiar mai mult - în funcție de distanța până la serverul VPN. Dacă serverul VPN la care vă conectați și site-ul pe care doriți să îl vizitați sunt situate relativ aproape unul de celălalt, atunci întârzierea va fi minimă, dacă nu se va observa. Dar cu cât te separă mai mulți kilometri, serverul VPN și serverul pe care se află site-ul dorit, cu atât totul va funcționa mai lent. Criptarea și decriptarea datelor va contribui, de asemenea, la această afacere murdară de încetinire a vitezei de conectare (totuși, totul va fi aproape de neobservat în orice caz). |

| Veți putea folosi hotspot-uri WiFi publice și nu vă faceți griji pentru siguranța dvs. De ce să vă deranjați dacă conexiunea dintre dispozitivul dvs. și serverul VPN este criptată! Aceasta înseamnă că datele dumneavoastră personale sunt protejate în mod fiabil, chiar dacă un hacker miraculos reușește să le fure. | Serviciul VPN la alegere o sa primeasca acces la istoricul tuturor activităților dvs. online. Acest punct cu greu poate fi numit un dezavantaj cert, deoarece cineva va vedea în continuare datele dvs. și ar fi mai bine dacă ar fi un serviciu VPN de încredere (din moment ce furnizorii de internet nu sunt deloc interesați să vă protejeze datele personale). Cu toate acestea, trebuie să știți despre acest lucru. Serviciile VPN securizate fac tot posibilul pentru a afla cât mai puține lucruri despre clienții lor și despre ceea ce fac aceștia online. |

| ISP-ul dvs. nu va avea acces la istoricul activității dvs. online, deoarece toate datele vor fi criptate de serviciul VPN. În consecință, furnizorul nu va ști ce site-uri ați vizitat și ce ați făcut acolo. Pur și simplu va ști că v-ați conectat la serverul VPN. | Nu toate site-urile pot fi accesate chiar și printr-un VPN. Unele site-uri au învățat să identifice și să blocheze utilizatorii care folosesc un VPN pentru a le accesa. Din fericire, o astfel de blocare este destul de ușor de ocolit, așa cum este descris mai detaliat în articolul nostru. |

| Vă puteți accesa rețeaua de acasă sau de la serviciu chiar și atunci când călătoriți. De fapt, pentru asta a fost început totul inițial. Resursele locale nu trebuie neapărat să fie accesibile prin Internet (este mai sigur în acest fel). Puteți oricând să configurați accesul de la distanță la computer, să utilizați fișierele din rețeaua locală și chiar să jucați jocuri locale ca și cum ați fi încă acasa! | Este posibil să deveniți o victimă a falsificării IP și a listei negre, deoarece serviciul VPN vă va ascunde adresa IP reală și va folosi propria sa. Problema este că adresa IP a serviciului VPN este 1) utilizată de un număr necunoscut de clienți de serviciu; 2) este bine cunoscut, iar acest lucru simplifică foarte mult falsificarea IP. În plus, acțiunile altor clienți ai serviciului VPN care utilizează aceeași adresă IP ca și dvs. pot duce la adăugarea adresei respective pe listele negre. Din această cauză, nu veți putea accesa anumite site-uri. În plus, unele servicii (de exemplu, banca sau serviciul poștal) pot deveni suspecte pentru tine, dacă observă că utilizați un serviciu VPN. Și dacă serviciul tău VPN are, de asemenea, o reputație pătată... în general, nu este o opțiune. |

| Puteți păcăli orice site web și pretindeți că îl vizitați dintr-o țară complet diferită. În consecință, veți putea accesa atât site-uri care sunt blocate în țara dvs., cât și site-uri care sunt accesibile doar rezidenților unei anumite regiuni. Trebuie doar să vă conectați la serverul dorit! Oricine încearcă să vă spioneze activitatea pe internet va găsi doar serverul VPN pe care îl utilizați, ceea ce face aproape imposibil să vă găsiți adresa IP reală. |

Aspecte legale

Utilizarea serviciilor VPN este rareori ilegală în sine (dar conținutul pe care încercați să îl accesați folosind un VPN poate fi ilegal). Acest lucru este valabil chiar și în țările care blochează accesul la serviciile VPN (China, Siria, Iran). Cu toate acestea, acest lucru nu împiedică unele site-uri să blocheze serviciile VPN.

Cu toate acestea, în iulie 2016, utilizarea unui serviciu VPN în Emiratele Arabe Unite (UAE) A fost considerat ilegal. Violatorii riscau închisoare și amenzi de la 500.000 la 2.000.000 de dirhami (136.130 USD la 544.521 USD). Cu alte cuvinte, dacă intenționați să vizitați Emiratele Arabe Unite, atunci este logic să exersați bunul simț și să vizitați numai site-urile incluse în lista albă.

Cu toate acestea, în iulie 2016, utilizarea unui serviciu VPN în Emiratele Arabe Unite (UAE) A fost considerat ilegal. Violatorii riscau închisoare și amenzi de la 500.000 la 2.000.000 de dirhami (136.130 USD la 544.521 USD). Cu alte cuvinte, dacă intenționați să vizitați Emiratele Arabe Unite, atunci este logic să exersați bunul simț și să vizitați numai site-urile incluse în lista albă.

În ceea ce privește blocarea accesului prin VPN la școala sau serviciul dvs., iată ce ar trebui să luați în considerare: dacă sunteți prins (în rețelele WiFi private și cu o conexiune de tip LAN există întotdeauna o mică șansă), aceștia pot fi pedepsiți în consecință. Cum anume? De exemplu, sub rezerva măsurilor disciplinare (amendă, suspendare, concediere). Cazul poate fi trimis chiar și la poliție! În general, merită să ne gândim în avans dacă jocul merită lumânarea.

Începutul lucrării

Vestea bună este că există doar o mulțime de servicii VPN care le-ar plăcea să te aibă ca client.

Vestea proastă: este ușor să fii derutat de toate opțiunile oferite.

Când luați o decizie, trebuie să studiați cu atenție problema.

Vizitează articolul nostru despre , citește recenzii online, citește recomandări, explorează-ți opțiunile și abia apoi ia o decizie.

Atunci pune-ți aceste 10 întrebări:

- Cât voi plăti pentru asta? Serviciile diferite au prețuri diferite, dar de obicei totul se încadrează în intervalul de la 5 USD la 10 USD pe lună. Există și opțiuni gratuite, care sunt descrise mai detaliat în articolul despre.

- Ce este acest serviciuPolitica de confidențialitate? Am atins acest punct mai devreme: trebuie să vă asigurați că serviciul VPN vă va proteja pe dvs. și datele dvs.

- Cât de bune sunt măsurile tehnice și de securitate ale serviciului? Va fi capabil să contracareze eficient hackerii și terții care decid să obțină acces la datele mele?

- Cât este distanța dintre serverele VPN? și serverul la care vreau să mă autent? Acesta este un punct important, deoarece viteza de lucru în rețea este decisă aici. Alți factori care afectează viteza conexiunii includ puterea serverului în sine, lățimea de bandă a canalului și numărul de persoane care accesează serverul în același timp.

- Câte servere are serviciul și unde se află? Dacă trebuie să vizitați diferite site-uri situate pe servere din diferite țări, trebuie să găsiți un serviciu VPN cu un număr mare de locații de server și servere disponibile - acest lucru vă va crește foarte mult șansele de a avea o conexiune de succes.

- Câte dispozitive pot folosi în același timp? Serviciile VPN acceptă aproape toate tipurile de computere, inclusiv desktop-uri, laptop-uri, laptop-uri, smartphone-uri și tablete. Unele servicii vă vor permite să conectați un singur dispozitiv la serverele lor odată, în timp ce altele vă vor permite să vă conectați mai multe simultan.

- Cât de bun este suportul utilizatorilor pentru acest serviciu? Dupa citit

În fiecare an, comunicațiile electronice se îmbunătățesc și se impun cerințe din ce în ce mai mari la schimbul de informații pentru viteza, securitatea și calitatea prelucrării datelor.

Și aici ne vom uita la o conexiune VPN în detaliu: ce este, de ce este necesar un tunel VPN și cum să utilizați o conexiune VPN.

Acest material este un fel de cuvânt introductiv la o serie de articole în care vă vom spune cum să creați un vpn pe diverse sisteme de operare.

Conexiune VPN ce este?

Deci, o rețea virtuală privată vpn este o tehnologie care oferă o conexiune sigură (închisă de la accesul extern) a unei rețele logice peste una privată sau publică în prezența internetului de mare viteză.

O astfel de conexiune la rețea a computerelor (distante geografic unul de celălalt la o distanță considerabilă) folosește o conexiune „punct la punct” (cu alte cuvinte, „computer-to-computer”).

Din punct de vedere științific, această metodă de conectare se numește tunel VPN (sau protocol de tunel). Vă puteți conecta la un astfel de tunel dacă aveți un computer cu orice sistem de operare care are un client VPN integrat care poate „redirecționa” porturi virtuale folosind protocolul TCP/IP către o altă rețea.

Pentru ce este un VPN?

Principalul beneficiu al unui VPN este că negociatorii au nevoie de o platformă de conectivitate care nu numai că se scalează rapid, dar și (în primul rând) asigură confidențialitatea datelor, integritatea datelor și autentificarea.

Diagrama arată clar utilizarea rețelelor VPN.

Regulile pentru conexiunile pe un canal securizat trebuie mai întâi scrise pe server și pe router.

Cum funcționează VPN

Când are loc o conexiune prin VPN, antetul mesajului conține informații despre adresa IP a serverului VPN și ruta de la distanță.

Datele încapsulate care trec printr-o rețea partajată sau publică nu pot fi interceptate deoarece toate informațiile sunt criptate.

Etapa de criptare VPN este implementată de partea expeditorului, iar datele destinatarului sunt decriptate folosind antetul mesajului (dacă există o cheie de criptare partajată).

După ce mesajul este corect decriptat, se stabilește o conexiune VPN între cele două rețele, care vă permite și să lucrați într-o rețea publică (de exemplu, să faceți schimb de date cu un client 93.88.190.5).

În ceea ce privește securitatea informațiilor, Internetul este o rețea extrem de nesecurizată, iar o rețea VPN cu protocoalele OpenVPN, L2TP / IPSec, PPTP, PPPoE este o modalitate complet sigură și sigură de a transfera date.

De ce ai nevoie de un canal VPN?

Tunnelul VPN este utilizat:

În interiorul rețelei corporative;

Pentru a uni birouri îndepărtate, precum și sucursale mici;

Pentru a servi telefonia digitală cu o gamă largă de servicii de telecomunicații;

Pentru a accesa resurse IT externe;

Pentru construirea și implementarea videoconferințelor.

De ce ai nevoie de un VPN?

Conexiunea VPN este necesară pentru:

Lucrări anonime pe Internet;

Descărcarea aplicațiilor atunci când adresa IP se află într-o altă zonă regională a țării;

Lucru în siguranță într-un mediu corporativ folosind comunicații;

Simplitatea și comoditatea configurației conexiunii;

Asigurarea vitezei mari de conectare fără întreruperi;

Crearea unui canal securizat fără atacuri de hackeri.

Cum se utilizează VPN?

Exemple despre cum funcționează VPN-ul pot fi oferite la nesfârșit. Așadar, pe orice computer din rețeaua corporativă, atunci când stabiliți o conexiune VPN securizată, puteți utiliza e-mailul pentru a verifica mesajele, a publica materiale de oriunde în țară sau a descărca fișiere din rețelele torrent.

VPN: ce este pe telefonul tău?

Accesul prin VPN pe un telefon (iPhone sau orice alt dispozitiv Android) vă permite să păstrați anonimatul atunci când utilizați internetul în locuri publice, precum și să preveniți interceptarea traficului și piratarea dispozitivului.

Un client VPN instalat pe orice sistem de operare vă permite să ocoliți multe dintre setările și regulile furnizorului (dacă furnizorul a stabilit vreo restricție).

Ce VPN să alegi pentru telefonul tău?

Telefoanele mobile și smartphone-urile care rulează sistemul de operare Android pot folosi aplicații de la Google Playmarket:

- - vpnRoot, droidVPN,

- - browser tor pentru navigarea în rețea, cunoscut și sub numele de orbot

- - InBrowser, orfox (firefox+tor),

- - Client VPN gratuit SuperVPN

- - OpenVPN Connect

- - VPN TunnelBear

- - Hideman VPN

Cele mai multe dintre aceste programe sunt utilizate pentru comoditatea instalării sistemului „fierbinte”, plasarea comenzilor rapide de lansare, navigarea anonimă pe Internet și selectarea tipului de criptare a conexiunii.

Dar principalele sarcini ale utilizării unui VPN pe un telefon sunt verificarea e-mailului corporativ, crearea de conferințe video cu mai mulți participanți și organizarea de întâlniri în afara organizației (de exemplu, atunci când un angajat se află într-o călătorie de afaceri).

Ce este VPN pe iPhone?

Să ne uităm mai detaliat la ce VPN să alegeți și cum să o conectați la iPhone.

În funcție de tipul de rețea acceptată, atunci când porniți pentru prima dată configurația VPN pe iPhone, puteți selecta următoarele protocoale: L2TP, PPTP și Cisco IPSec (în plus, puteți „face” o conexiune VPN folosind aplicații terțe) .

Toate protocoalele enumerate acceptă chei de criptare, se realizează identificarea utilizatorului folosind o parolă și certificarea.

Caracteristicile suplimentare atunci când configurați un profil VPN pe un iPhone includ: securitatea RSA, nivelul de criptare și regulile de autorizare pentru conectarea la server.

Pentru un telefon iPhone din magazinul de aplicații, ar trebui să alegeți:

- - o aplicație gratuită Tunnelbear cu care vă puteți conecta la serverele VPN din orice țară.

- - OpenVPN connect este unul dintre cei mai buni clienți VPN. Aici, pentru a lansa aplicația, trebuie mai întâi să importați cheile RSA prin iTunes în telefon.

- - Cloak este o aplicație shareware, deoarece de ceva timp produsul poate fi „utilizat” gratuit, dar pentru a utiliza programul după ce perioada demo a expirat, va trebui să-l cumpărați.

Crearea VPN: selectarea și configurarea echipamentelor

Pentru comunicațiile corporative în organizații mari sau care combină birouri aflate la distanță unul de celălalt, aceștia folosesc echipamente hardware care pot sprijini lucrul continuu și sigur în rețea.

Pentru implementarea tehnologiilor VPN, rolul unui gateway de rețea poate fi: servere Unix, servere Windows, un router de rețea și un gateway de rețea pe care este instalat VPN.

Un server sau un dispozitiv folosit pentru a crea o rețea VPN de întreprindere sau un canal VPN între birouri la distanță trebuie să îndeplinească sarcini tehnice complexe și să ofere utilizatorilor o gamă completă de servicii atât pe stațiile de lucru, cât și pe dispozitivele mobile.

Orice router sau router VPN trebuie să ofere o funcționare fiabilă în rețea, fără înghețari. Și funcția VPN încorporată vă permite să schimbați configurația rețelei pentru a lucra acasă, într-o organizație sau într-un birou la distanță.

Configurarea VPN pe un router

În general, configurarea unui VPN pe un router se face folosind interfața web a routerului. Pe dispozitivele „clasice”, pentru a organiza un VPN, trebuie să mergeți la secțiunea „setări” sau „setări de rețea”, unde selectați secțiunea VPN, specificați tipul de protocol, introduceți setările pentru adresa de subrețea, mascați și specificați intervalul de adrese IP pentru utilizatori.

În plus, pentru a securiza conexiunea, va trebui să specificați algoritmi de codare, metode de autentificare, să generați chei de negociere și să specificați serverele DNS WINS. În parametrii „Gateway”, trebuie să specificați adresa IP a gateway-ului (propriul IP) și să completați datele de pe toate adaptoarele de rețea.

Dacă există mai multe routere în rețea, trebuie să completați tabelul de rutare VPN pentru toate dispozitivele din tunelul VPN.

Iată o listă de echipamente hardware utilizate pentru a construi rețele VPN:

Routere Dlink: DIR-320, DIR-620, DSR-1000 cu firmware nou sau router D-Link DI808HV.

Routere Cisco PIX 501, Cisco 871-SEC-K9

Router Linksys Rv082 cu suport pentru aproximativ 50 de tuneluri VPN

Router Netgear DG834G și modele de routere FVS318G, FVS318N, FVS336G, SRX5308

Router Mikrotik cu funcție OpenVPN. Exemplu RouterBoard RB/2011L-IN Mikrotik

Echipament VPN RVPN S-Terra sau VPN Gate

Routere ASUS modele RT-N66U, RT-N16 și RT N-10

Routere ZyXel ZyWALL 5, ZyWALL P1, ZyWALL USG

Internetul este din ce în ce mai folosit ca mijloc de comunicare între computere, deoarece oferă o comunicare eficientă și ieftină. Cu toate acestea, Internetul este o rețea publică și pentru a asigura o comunicare sigură prin intermediul acestuia este nevoie de un mecanism care să satisfacă cel puțin următoarele sarcini:

confidențialitatea informațiilor;

integritatea datelor;

disponibilitatea informațiilor;

Aceste cerințe sunt îndeplinite de un mecanism numit VPN (Virtual Private Network) - un nume generalizat pentru tehnologii care permit ca una sau mai multe conexiuni de rețea (rețea logică) să fie furnizate printr-o altă rețea (de exemplu, Internet) folosind criptarea (criptare, autentificare). , infrastructură) chei publice, mijloace de protecție împotriva repetărilor și modificărilor mesajelor transmise prin rețeaua logică).

Crearea unui VPN nu necesită investiții suplimentare și vă permite să nu mai utilizați linii dedicate. În funcție de protocoalele utilizate și de scop, VPN poate oferi trei tipuri de conexiuni: de la gazdă la gazdă, de la gazdă la rețea și de la rețea la rețea.

Pentru claritate, să ne imaginăm următorul exemplu: o întreprindere are mai multe sucursale îndepărtate geografic și angajați „mobili” care lucrează acasă sau pe drum. Este necesar să se unească toți angajații întreprinderii într-o singură rețea. Cel mai simplu mod este să instalați modemuri în fiecare ramură și să organizați comunicațiile după cum este necesar. Această soluție, însă, nu este întotdeauna convenabilă și profitabilă - uneori este nevoie de comunicare constantă și lățime de bandă mare. Pentru a face acest lucru, va trebui fie să așezați o linie dedicată între ramuri, fie să le închiriați. Ambele sunt destul de scumpe. Și aici, ca alternativă, atunci când construiți o singură rețea securizată, puteți utiliza conexiuni VPN ale tuturor filialelor companiei prin Internet și puteți configura instrumente VPN pe gazdele rețelei.

Orez. 6.4. Conexiune VPN de la site la site

Orez. 6.5. Rețea gazdă tip conexiune VPN

În acest caz, multe probleme sunt rezolvate - sucursalele pot fi localizate oriunde în lume.

Pericolul aici este că, în primul rând, o rețea deschisă este deschisă atacurilor atacatorilor din întreaga lume. În al doilea rând, toate datele sunt transmise prin Internet în text clar, iar atacatorii, după ce au spart rețeaua, vor avea toate informațiile transmise prin rețea. Și în al treilea rând, datele nu pot fi doar interceptate, ci și înlocuite în timpul transmiterii prin rețea. Un atacator ar putea, de exemplu, să încalce integritatea bazelor de date acționând în numele clienților uneia dintre filialele de încredere.

Pentru a preveni acest lucru, soluțiile VPN folosesc caracteristici precum criptarea datelor pentru a asigura integritatea și confidențialitatea, autentificarea și autorizarea pentru a verifica drepturile utilizatorului și a permite accesul la rețeaua privată virtuală.

O conexiune VPN constă întotdeauna dintr-un canal punct la punct, cunoscut și sub numele de tunel. Tunelul este creat într-o rețea neprotejată, care este cel mai adesea internetul.

Tunnelarea sau încapsularea este o metodă de transmitere a informațiilor utile printr-o rețea intermediară. Aceste informații pot fi cadre (sau pachete) ale altui protocol. Cu încapsulare, cadrul nu este transmis așa cum a fost generat de gazda care trimite, ci este prevăzut cu un antet suplimentar care conține informații de rutare care permite pachetelor încapsulate să treacă prin rețeaua intermediară (Internet). La capătul tunelului, cadrele sunt decapsulate și transmise destinatarului. De obicei, un tunel este creat de două dispozitive de margine plasate la punctele de intrare într-o rețea publică. Unul dintre avantajele clare ale tunelului este că această tehnologie vă permite să criptați întregul pachet sursă, inclusiv antetul, care poate conține date care conțin informații pe care atacatorii le folosesc pentru a pirata rețeaua (de exemplu, adrese IP, numărul de subrețele etc. ).

Deși un tunel VPN este stabilit între două puncte, fiecare nod poate stabili tuneluri suplimentare cu alte noduri. De exemplu, atunci când trei stații la distanță trebuie să contacteze același birou, trei tuneluri VPN separate vor fi create pentru acel birou. Pentru toate tunelurile, nodul din partea biroului poate fi același. Acest lucru este posibil deoarece un nod poate cripta și decripta datele în numele întregii rețele, așa cum se arată în figură:

Orez. 6.6. Crearea de tuneluri VPN pentru mai multe locații la distanță

Utilizatorul stabilește o conexiune la gateway-ul VPN, după care utilizatorul are acces la rețeaua internă.

În interiorul unei rețele private, criptarea în sine nu are loc. Motivul este că această parte a rețelei este considerată sigură și sub control direct, spre deosebire de Internet. Acest lucru este valabil și atunci când conectați birouri folosind gateway-uri VPN. Acest lucru asigură că numai informațiile transmise pe un canal nesecurizat între birouri sunt criptate.

Există multe soluții diferite pentru construirea de rețele private virtuale. Cele mai cunoscute și utilizate pe scară largă protocoale sunt:

PPTP (Point-to-Point Tunneling Protocol) - acest protocol a devenit destul de popular datorită includerii sale în sistemele de operare Microsoft.

L2TP (Layer-2 Tunneling Protocol) – combină protocolul L2F (Layer 2 Forwarding) și protocolul PPTP. Utilizat de obicei împreună cu IPSec.

IPSec (Internet Protocol Security) este un standard oficial de internet dezvoltat de comunitatea IETF (Internet Engineering Task Force).

Protocoalele enumerate sunt acceptate de dispozitivele D-Link.

Protocolul PPTP este destinat în primul rând rețelelor private virtuale bazate pe conexiuni dial-up. Protocolul permite accesul de la distanță, permițând utilizatorilor să stabilească conexiuni dial-up cu furnizorii de Internet și să creeze un tunel securizat către rețelele lor corporative. Spre deosebire de IPSec, PPTP nu a fost inițial destinat să creeze tuneluri între rețelele locale. PPTP extinde capacitățile PPP, un protocol de legătură de date care a fost conceput inițial pentru a încapsula date și a le furniza prin conexiuni punct la punct.

Protocolul PPTP vă permite să creați canale securizate pentru schimbul de date prin diferite protocoale - IP, IPX, NetBEUI etc. Datele din aceste protocoale sunt împachetate în cadre PPP și încapsulate folosind protocolul PPTP în pachete de protocol IP. Acestea sunt apoi transferate utilizând IP în formă criptată prin orice rețea TCP/IP. Nodul receptor extrage cadre PPP din pachetele IP și apoi le procesează într-un mod standard, de exemplu. extrage un pachet IP, IPX sau NetBEUI dintr-un cadru PPP și îl trimite prin rețeaua locală. Astfel, protocolul PPTP creează o conexiune punct la punct în rețea și transmite date prin canalul securizat creat. Principalul avantaj al încapsulării protocoalelor precum PPTP este natura lor multiprotocoală. Acestea. Protecția datelor la nivelul de legătură de date este transparentă pentru protocoalele de nivel de rețea și aplicație. Prin urmare, în cadrul rețelei, atât protocolul IP (ca și în cazul VPN bazat pe IPSec) cât și orice alt protocol pot fi folosite ca transport.

În prezent, datorită ușurinței implementării, protocolul PPTP este utilizat pe scară largă atât pentru obținerea unui acces sigur și sigur la rețeaua corporativă, cât și pentru accesarea rețelelor furnizorilor de internet, atunci când clientul trebuie să stabilească o conexiune PPTP cu furnizorul de internet pentru a obține acces. la Internet.

Metoda de criptare utilizată în PPTP este specificată la nivel PPP. De obicei, clientul PPP este un computer desktop care rulează un sistem de operare Microsoft, iar protocolul de criptare este Microsoft Point-to-Point Encryption (MPPE). Acest protocol se bazează pe standardul RSA RC4 și acceptă criptarea pe 40 sau 128 de biți. Pentru multe aplicații de acest nivel de criptare, utilizarea acestui algoritm este destul de suficientă, deși este considerat mai puțin sigur decât unii dintre ceilalți algoritmi de criptare oferiti de IPSec, în special, standardul de criptare triple a datelor pe 168 de biți (3DES) .

Cum se stabilește legăturaPPTP?

PPTP încapsulează pachete IP pentru transmisie printr-o rețea IP. Clienții PPTP creează o conexiune de control a tunelului care menține canalul în funcțiune. Acest proces se realizează la nivelul de transport al modelului OSI. După ce tunelul este creat, computerul client și serverul încep să facă schimb de pachete de servicii.

Pe lângă conexiunea de control PPTP, este creată o conexiune pentru a transmite date prin tunel. Încapsularea datelor înainte de a le trimite în tunel implică doi pași. În primul rând, este creată partea informațională a cadrului PPP. Datele circulă de sus în jos, de la stratul de aplicație OSI la stratul de legătură de date. Datele primite sunt apoi trimise în modelul OSI și încapsulate de protocoale de nivel superior.

Datele din stratul de legătură ajung la stratul de transport. Cu toate acestea, informațiile nu pot fi trimise la destinație, deoarece stratul de legătură de date OSI este responsabil pentru acest lucru. Prin urmare, PPTP criptează câmpul de sarcină utilă al pachetului și preia funcțiile de al doilea strat care aparțin de obicei PPP, adică adăugând un antet PPP și un trailer la pachetul PPTP. Aceasta completează crearea cadrului stratului de legătură. Apoi, PPTP încapsulează cadrul PPP într-un pachet Generic Routing Encapsulation (GRE), care aparține stratului de rețea. GRE încapsulează protocoale de nivel de rețea, cum ar fi IP, IPX, pentru a permite transmisia acestora prin rețele IP. Cu toate acestea, utilizarea numai a protocolului GRE nu va asigura stabilirea sesiunii și securitatea datelor. Aceasta folosește capacitatea PPTP de a crea o conexiune de control al tunelului. Utilizarea GRE ca metodă de încapsulare limitează domeniul de aplicare al PPTP numai la rețelele IP.

După ce cadrul PPP a fost încapsulat într-un cadru cu antet GRE, încapsularea este efectuată într-un cadru cu antet IP. Antetul IP conține adresele sursă și destinație ale pachetului. În cele din urmă, PPTP adaugă un antet PPP și un final.

Pe orez. 6.7 Structura de date pentru redirecționarea printr-un tunel PPTP este afișată:

Orez. 6.7. Structura de date pentru redirecționarea printr-un tunel PPTP

Stabilirea unui VPN bazat pe PPTP nu necesită cheltuieli mari sau setări complexe: este suficient să instalați un server PPTP în biroul central (soluții PPTP există atât pentru platformele Windows, cât și pentru Linux) și să efectuați setările necesare pe computerele client. Dacă trebuie să combinați mai multe ramuri, atunci, în loc să configurați PPTP pe toate stațiile client, este mai bine să utilizați un router de internet sau un firewall cu suport PPTP: setările sunt făcute numai pe routerul de margine (firewall) conectat la Internet, totul este absolut transparent pentru utilizatori. Exemple de astfel de dispozitive sunt routerele de internet multifuncționale din seria DIR/DSR și firewall-urile din seria DFL.

GRE-tunele

Generic Routing Encapsulation (GRE) este un protocol de încapsulare a pachetelor de rețea care oferă tunelarea traficului prin rețele fără criptare. Exemple de utilizare a GRE:

transmiterea traficului (inclusiv difuzarea) prin echipamente care nu suportă un protocol anume;

tunelarea traficului IPv6 printr-o rețea IPv4;

transfer de date prin rețele publice pentru a implementa o conexiune VPN sigură.

Orez. 6.8. Un exemplu de funcționare a unui tunel GRE

Orez. 6.8. Un exemplu de funcționare a unui tunel GRE

Între două routere A și B ( orez. 6.8) există mai multe routere, tunelul GRE vă permite să asigurați o conexiune între rețelele locale 192.168.1.0/24 și 192.168.3.0/24 ca și cum routerele A și B ar fi conectate direct.

L2 TP

Protocolul L2TP a apărut ca rezultat al combinației dintre protocoalele PPTP și L2F. Principalul avantaj al protocolului L2TP este că vă permite să creați un tunel nu numai în rețelele IP, ci și în rețelele ATM, X.25 și Frame Relay. L2TP folosește UDP ca transport și folosește același format de mesaj atât pentru controlul tunelului, cât și pentru transmiterea datelor.

Ca și în cazul PPTP, L2TP începe asamblarea unui pachet pentru transmisie în tunel, adăugând mai întâi antetul PPP la câmpul de date de informații PPP, apoi antetul L2TP. Pachetul rezultat este încapsulat de UDP. În funcție de tipul de politică de securitate IPSec selectată, L2TP poate cripta mesajele UDP și poate adăuga un antet și o sfârșit de Encapsulating Security Payload (ESP), precum și o sfârșit de autentificare IPSec (consultați secțiunea „L2TP peste IPSec”). Apoi este încapsulat în IP. Se adaugă un antet IP care conține adresele expeditorului și destinatarului. În cele din urmă, L2TP realizează o a doua încapsulare PPP pentru a pregăti datele pentru transmisie. Pe orez. 6.9 arată structura de date pentru redirecționarea printr-un tunel L2TP.

Orez. 6.9. Structura de date pentru redirecționarea printr-un tunel L2TP

Calculatorul de primire primește datele, procesează antetul PPP și terminarea și îndepărtează antetul IP. Autentificarea IPSec autentifică câmpul de informații IP, iar antetul IPSec ESP ajută la decriptarea pachetului.

Computerul procesează apoi antetul UDP și folosește antetul L2TP pentru a identifica tunelul. Pachetul PPP conține acum doar date de încărcare utilă care sunt procesate sau redirecționate către destinatarul specificat.

IPsec (prescurtare de la IP Security) este un set de protocoale pentru asigurarea protecției datelor transmise prin Internet Protocol (IP), permițând autentificarea și/sau criptarea pachetelor IP. IPsec include, de asemenea, protocoale pentru schimbul securizat de chei prin Internet.

Securitatea IPSec se realizează prin protocoale suplimentare care adaugă propriile anteturi la pachetul IP - încapsulare. Deoarece IPSec este un standard de internet și există RFC-uri pentru acesta:

RFC 2401 (Arhitectura de securitate pentru protocolul Internet) – arhitectura de securitate pentru protocolul IP.

RFC 2402 (antet de autentificare IP) – antet de autentificare IP.

RFC 2404 (Utilizarea HMAC-SHA-1-96 în ESP și AH) – utilizarea algoritmului de hashing SHA-1 pentru a crea antetul de autentificare.

RFC 2405 (Algoritmul de criptare ESP DES-CBC cu explicit IV) - utilizarea algoritmului de criptare DES.

RFC 2406 (IP Encapsulating Security Payload (ESP)) – criptarea datelor.

RFC 2407 (The Internet IP Security Domain of Interpretation for ISAKMP) este domeniul de aplicare al protocolului de gestionare a cheilor.

RFC 2408 (Internet Security Association and Key Management Protocol (ISAKMP)) – gestionarea cheilor și a autentificatorilor pentru conexiuni securizate.

RFC 2409 (The Internet Key Exchange (IKE)) – schimb de chei.

RFC 2410 (Algoritmul de criptare NULL și utilizarea sa cu IPsec) – algoritmul de criptare nul și utilizarea acestuia.

RFC 2411 (IP Security Document Roadmap) este o dezvoltare ulterioară a standardului.

RFC 2412 (Protocolul de determinare a cheii OAKLEY) – verificarea autenticității unei chei.

IPsec este o parte integrantă a protocolului Internet IPv6 și o extensie opțională a versiunii IPv4 a protocolului Internet.

Mecanismul IPSec rezolvă următoarele probleme:

autentificarea utilizatorilor sau computerelor la inițializarea unui canal securizat;

criptarea și autentificarea datelor transmise între punctele finale ale canalelor securizate;

furnizarea automată a punctelor finale de canal cu chei secrete necesare pentru funcționarea protocoalelor de autentificare și criptare a datelor.

Componente IPSec

Protocolul AH (Authentication Header) – protocol de identificare a antetului. Asigură integritatea prin verificarea faptului că niciun biți din porțiunea protejată a pachetului nu au fost modificați în timpul transmisiei. Dar utilizarea AH poate cauza probleme, de exemplu, atunci când un pachet trece printr-un dispozitiv NAT. NAT modifică adresa IP a pachetului pentru a permite accesul la Internet de la o adresă locală privată. Deoarece În acest caz, pachetul se va schimba, apoi suma de control AH va deveni incorectă (pentru a elimina această problemă, a fost dezvoltat protocolul NAT-Traversal (NAT-T), care oferă transmisie ESP prin UDP și utilizează portul UDP 4500 în funcționarea sa) . De asemenea, merită remarcat faptul că AH a fost conceput doar pentru integritate. Nu garantează confidențialitatea prin criptarea conținutului pachetului.

Protocolul ESP (Encapsulation Security Payload) oferă nu numai integritatea și autentificarea datelor transmise, ci și criptarea datelor, precum și protecție împotriva redării false a pachetelor.

Protocolul ESP este un protocol de securitate încapsulat care oferă atât integritate, cât și confidențialitate. În modul de transport, antetul ESP este situat între antetul IP original și antetul TCP sau UDP. În modul tunel, antetul ESP este plasat între noul antet IP și pachetul IP original complet criptat.

Deoarece Ambele protocoale - AH și ESP - adaugă propriile antete IP, fiecare dintre ele având propriul număr de protocol (ID), care poate fi folosit pentru a determina ce urmează antetului IP. Fiecare protocol, conform IANA (Internet Assigned Numbers Authority - organizația responsabilă pentru spațiul de adrese de Internet), are propriul său număr (ID). De exemplu, pentru TCP acest număr este 6, iar pentru UDP este 17. Prin urmare, atunci când lucrați printr-un firewall, este foarte important să configurați filtrele astfel încât să permită trecerea pachetelor cu ID AH și/sau protocol ESP. prin.

Pentru a indica faptul că AH este prezent în antetul IP, ID-ul protocolului este setat la 51, iar pentru ESP numărul este 50.

ATENŢIE: ID-ul protocolului nu este același cu numărul portului.

Protocolul IKE (Internet Key Exchange) este un protocol IPsec standard utilizat pentru a asigura comunicații securizate în rețelele private virtuale. Scopul IKE este de a negocia și de a livra în siguranță materiale identificate unei asociații de securitate (SA).

SA este termenul IPSec pentru conexiune. Un SA stabilit (un canal securizat numit Asociație de Securitate sau SA) include o cheie secretă partajată și un set de algoritmi criptografici.

Protocolul IKE îndeplinește trei sarcini principale:

oferă un mijloc de autentificare între două puncte finale VPN;

stabilește noi conexiuni IPSec (creează o pereche SA);

gestionează conexiunile existente.

IKE folosește numărul portului UDP 500. Când utilizați caracteristica NAT Traversal, așa cum sa menționat mai devreme, protocolul IKE folosește numărul portului UDP 4500.

Schimbul de date în IKE are loc în 2 faze. În prima fază se înființează IKE SA. În acest caz, punctele finale ale canalului sunt autentificate și sunt selectați parametrii de protecție a datelor, cum ar fi un algoritm de criptare, cheia de sesiune etc.

În a doua fază, IKE SA este folosit pentru a negocia un protocol (de obicei IPSec).

Când este configurat un tunel VPN, este creată o pereche SA pentru fiecare protocol utilizat. SA sunt create în perechi, deoarece Fiecare SA este o conexiune unidirecțională, iar datele trebuie transferate în două direcții. Perechile SA rezultate sunt stocate pe fiecare nod.

Deoarece fiecare nod este capabil să stabilească mai multe tuneluri cu alte noduri, fiecare SA are un număr unic pentru a identifica nodului căruia îi aparține. Acest număr se numește SPI (Security Parameter Index).

SA este stocat într-o bază de date (DB) TRIST.(Baza de date Asociația de Securitate).

Fiecare nod IPSec are, de asemenea, un al doilea DB - SPD(Security Policy Database) – baza de date a politicilor de securitate. Conține politica de site configurată. Majoritatea soluțiilor VPN permit crearea de politici multiple cu combinații de algoritmi adecvați pentru fiecare gazdă la care trebuie stabilită o conexiune.

Flexibilitatea IPSec constă în faptul că pentru fiecare sarcină există mai multe modalități de a o rezolva, iar metodele alese pentru o sarcină sunt de obicei independente de metodele de implementare a altor sarcini. În același timp, grupul de lucru IETF a definit un set de bază de funcții și algoritmi suportați, care ar trebui să fie implementați uniform în toate produsele care acceptă IPSec. Mecanismele AH și ESP pot fi utilizate cu o varietate de scheme de autentificare și criptare, dintre care unele sunt obligatorii. De exemplu, IPSec specifică faptul că pachetele sunt autentificate folosind fie o funcție MD5 unidirecțională, fie o funcție SHA-1 unidirecțională, iar criptarea este efectuată folosind algoritmul DES. Producătorii de produse care rulează IPSec pot adăuga alți algoritmi de autentificare și criptare. De exemplu, unele produse acceptă algoritmi de criptare precum 3DES, Blowfish, Cast, RC5 etc.

Pentru a cripta datele în IPSec, poate fi utilizat orice algoritm de criptare simetrică care utilizează chei secrete.

Protocoalele de protecție a fluxului transmis (AH și ESP) pot funcționa în două moduri: mod de transport si in modul de tunel. Când funcționează în modul de transport, IPsec funcționează numai cu informații despre stratul de transport, de exemplu. Numai câmpul de date al pachetului care conține protocoale TCP/UDP este criptat (antetul pachetului IP nu este modificat (nu este criptat)). Modul de transport este folosit de obicei pentru a stabili conexiuni între gazde.

În modul tunel, întregul pachet IP este criptat, inclusiv antetul stratului de rețea. Pentru ca acesta să fie transmis prin rețea, acesta este plasat într-un alt pachet IP. În esență, este un tunel IP securizat. Modul tunel poate fi folosit pentru a conecta computere de la distanță la o rețea privată virtuală (schemă de conexiune gazdă-la-rețea) sau pentru a organiza transferul securizat de date prin canale de comunicare deschise (de exemplu, Internet) între gateway-uri pentru a conecta diferite părți ale rețelei private virtuale. reţea (schema de conectare la reţea -net").

Modurile IPsec nu se exclud reciproc. Pe același nod, unele SA pot folosi modul de transport, în timp ce altele folosesc modul tunel.

În timpul fazei de autentificare, se calculează ICV (Integrity Check Value) a pachetului. Aceasta presupune că ambele noduri cunosc cheia secretă, ceea ce permite destinatarului să calculeze ICV și să o compare cu rezultatul trimis de expeditor. Dacă compararea ICV are succes, expeditorul pachetului este considerat a fi autentificat.

În modul transportAH.

întregul pachet IP, cu excepția unor câmpuri din antetul IP care pot fi modificate în timpul transmisiei. Aceste câmpuri, care sunt setate la 0 pentru calculul ICV, pot fi tipul de serviciu (TOS), steagurile, compensarea fragmentelor, timpul de viață (TTL) și antetul sumei de control;

toate câmpurile din AH;

Sarcina utilă a pachetului IP.

AH în modul de transport protejează antetul IP (excluzând câmpurile pentru care sunt permise modificări) și încărcarea utilă în pachetul IP original (Figura 3.39).

În modul tunel, pachetul original este plasat într-un nou pachet IP, iar transmisia datelor se realizează pe baza antetului noului pachet IP.

Pentru modul tunelAH. La efectuarea unui calcul, suma de control ICV include următoarele componente:

toate câmpurile antetului IP exterior, cu excepția unor câmpuri din antetul IP care pot fi modificate în timpul transmisiei. Aceste câmpuri, care sunt setate la 0 pentru calculul ICV, pot fi tipul de serviciu (TOS), steagurile, compensarea fragmentelor, timpul de viață (TTL) și antetul sumei de control;

toate câmpurile AH;

pachetul IP original.

După cum puteți vedea în următoarea ilustrație, modul de tunel AH protejează întregul pachet IP original printr-un antet exterior suplimentar, pe care modul de transport AH nu îl folosește:

Orez. 6.10. Modurile de operare în tunel și transport ale protocolului AN

În modul transportESP nu autentifică întregul pachet, ci protejează doar sarcina utilă IP. Antetul ESP în modul de transport ESP este adăugat la pachetul IP imediat după antetul IP, iar remorca ESP (Trailer ESP) este adăugat în consecință după date.

Modul de transport ESP criptează următoarele părți ale pachetului:

sarcină utilă IP;

Un algoritm de criptare care utilizează modul Cipher Block Chaining (CBC) are un câmp necriptat între antetul ESP și sarcina utilă. Acest câmp se numește IV (Initialization Vector) pentru calculul CBC care este efectuat pe receptor. Deoarece acest câmp este folosit pentru a începe procesul de decriptare, nu poate fi criptat. Chiar dacă atacatorul are capacitatea de a vizualiza IV-ul, nu există nicio modalitate ca el să decripteze porțiunea criptată a pachetului fără cheia de criptare. Pentru a preveni atacatorii să schimbe vectorul de inițializare, acesta este protejat de o sumă de control ICV. În acest caz, ICV efectuează următoarele calcule:

toate câmpurile din antetul ESP;

sarcină utilă inclusiv text clar IV;

toate câmpurile din ESP Trailer, cu excepția câmpului de date de autentificare.

Modul tunel ESP încapsulează întregul pachet IP original în noul antet IP, antet ESP și Trailer ESP. Pentru a indica faptul că ESP este prezent în antetul IP, identificatorul de protocol IP este setat la 50, lăsând antetul IP original și sarcina utilă neschimbate. Ca și în modul tunel AH, antetul IP exterior se bazează pe configurația tunelului IPSec. În cazul modului tunel ESP, zona de autentificare a pachetului IP arată unde a fost plasată semnătura pentru a-i certifica integritatea și autenticitatea, iar partea criptată arată că informațiile sunt sigure și confidențiale. Antetul sursă este plasat după antetul ESP. După ce porțiunea criptată este încapsulată într-un nou antet de tunel, care nu este criptat, pachetul IP este transmis. Atunci când este trimis printr-o rețea publică, pachetul este direcționat către adresa IP a gateway-ului rețelei de primire, iar gateway-ul decriptează pachetul și elimină antetul ESP folosind antetul IP original pentru a direcționa apoi pachetul către un computer din rețeaua internă. Modul de tunel ESP criptează următoarele părți ale pachetului:

Pentru modul tunel ESP, ICV se calculează după cum urmează:

toate câmpurile din antetul ESP;

pachetul IP original, inclusiv text clar IV;

toate câmpurile antet ESP, cu excepția câmpului de date de autentificare.

pachetul IP original;

Orez. 6.11. Tunelul și modul de transport al protocolului ESP

Orez. 6.12. Compararea protocoalelor ESP și AH

Rezumatul modurilor de aplicareIPSec:

Protocol – ESP (AH).

Mod – tunel (transport).

Metoda de schimb de chei este IKE (manual).

Modul IKE – principal (agresiv).

Tasta DH – grupul 5 (grupul 2, grupul 1) – numărul grupului pentru selectarea tastelor de sesiune create dinamic, lungimea grupului.

Autentificare – SHA1 (SHA, MD5).

Criptare – DES (3DES, Blowfish, AES).

La crearea unei politici, este de obicei posibilă crearea unei liste ordonate de algoritmi și grupuri Diffie-Hellman. Diffie-Hellman (DH) este un protocol de criptare utilizat pentru a stabili cheile secrete partajate pentru IKE, IPSec și PFS (Perfect Forward Secrecy). În acest caz, se va folosi prima poziție care se potrivește pe ambele noduri. Este foarte important ca totul din politica de securitate să permită această aliniere. Dacă totul se potrivește, cu excepția unei părți a politicii, nodurile nu vor putea stabili o conexiune VPN. Când configurați un tunel VPN între diferite sisteme, trebuie să aflați ce algoritmi sunt acceptați de fiecare parte, astfel încât să puteți alege cea mai sigură politică posibilă.

Setări de bază pe care politica de securitate le include:

Algoritmi simetrici pentru criptarea/decriptarea datelor.

Sume de verificare criptografice pentru a verifica integritatea datelor.

Metoda de identificare a nodurilor. Cele mai comune metode sunt secretele pre-partajate sau certificatele CA.

Dacă folosiți modul tunel sau modul de transport.

Ce grup Diffie-Hellman să utilizați (grupul DH 1 (768-biți); grupul DH 2 (1024-biți); grupul DH 5 (1536-biți)).

Dacă folosiți AH, ESP sau ambele.

Dacă să utilizați PFS.

O limitare a IPSec este că acceptă doar comunicațiile la nivel de protocol IP.

Există două scheme principale de utilizare a IPSec, care diferă prin rolul nodurilor care formează canalul securizat.

În prima schemă, se formează un canal securizat între gazdele finale ale rețelei. În această schemă, protocolul IPSec protejează nodul pe care rulează:

Orez. 6.13. Creați un canal securizat între două puncte finale

În a doua schemă, se stabilește un canal securizat între două gateway-uri de securitate. Aceste gateway-uri acceptă date de la gazdele terminale conectate la rețelele situate în spatele gateway-urilor. Gazdele finale în acest caz nu acceptă protocolul IPSec, traficul trimis către rețeaua publică trece prin gateway-ul de securitate, care efectuează protecția în numele acesteia.

Orez. 6.14. Crearea unui canal securizat între două gateway-uri

Pentru gazdele care acceptă IPSec, pot fi utilizate atât modurile de transport, cât și cele de tunel. Gateway-urilor pot folosi doar modul tunel.

Instalare si suportVPN

După cum am menționat mai sus, instalarea și întreținerea unui tunel VPN este un proces în doi pași. În prima etapă (fază), două noduri convin asupra unei metode de identificare, a unui algoritm de criptare, a unui algoritm hash și a unui grup Diffie-Hellman. De asemenea, se identifică reciproc. Toate acestea se pot întâmpla ca urmare a schimbului a trei mesaje necriptate (așa-numitul mod agresiv, Agresiv modul) sau șase mesaje, cu schimbul de informații de identificare criptate (mod standard, Principal modul).

În modul principal, este posibilă coordonarea tuturor parametrilor de configurare ai dispozitivelor expeditor și destinatar, în timp ce în modul agresiv nu există o astfel de posibilitate, iar unii parametri (grup Diffie-Hellman, algoritmi de criptare și autentificare, PFS) trebuie configurați identic în avans pe fiecare dispozitiv. Cu toate acestea, în acest mod, atât numărul de schimburi, cât și numărul de pachete trimise sunt mai mici, rezultând mai puțin timp necesar pentru stabilirea unei sesiuni IPSec.

Orez. 6.15. Mesaje în modurile standard (a) și agresive (b).

Presupunând că operațiunea s-a încheiat cu succes, se creează prima fază SA − Fază 1 S.A.(numit si IKES.A.) iar procesul trece la a doua fază.

În a doua etapă, datele cheie sunt generate și nodurile convin asupra politicii de utilizat. Acest mod, numit și modul rapid, diferă de prima fază prin faptul că poate fi stabilit doar după prima fază, când toate pachetele din a doua fază sunt criptate. Finalizarea corectă a celei de-a doua faze duce la apariție Fază 2 S.A. sau IPSecS.A. iar în acest moment instalarea tunelului este considerată finalizată.

Mai întâi, un pachet cu o adresă de destinație într-o altă rețea ajunge la nod, iar nodul inițiază prima fază cu nodul responsabil pentru cealaltă rețea. Să presupunem că un tunel între noduri a fost stabilit cu succes și așteaptă pachete. Cu toate acestea, nodurile trebuie să se reidentifice reciproc și să compare politicile după o anumită perioadă de timp. Această perioadă se numește Phase One lifetime sau IKE SA lifetime.

Nodurile trebuie, de asemenea, să schimbe cheia pentru a cripta datele după o perioadă de timp numită Faza a doua sau durata de viață IPSec SA.

Durata de viață a fazei a doua este mai scurtă decât cea a primei faze, deoarece... cheia trebuie schimbată mai des. Trebuie să setați aceiași parametri de viață pentru ambele noduri. Dacă nu faceți acest lucru, atunci este posibil ca tunelul să fie stabilit inițial cu succes, dar după prima durată de viață inconsistentă conexiunea va fi întreruptă. Probleme pot apărea și atunci când durata de viață a primei faze este mai mică decât cea a fazei a doua. Dacă un tunel configurat anterior nu mai funcționează, atunci primul lucru care trebuie verificat este durata de viață pe ambele noduri.

De asemenea, trebuie remarcat faptul că, dacă politica este modificată pe unul dintre noduri, modificările vor intra în vigoare numai data viitoare când va avea loc prima fază. Pentru ca modificările să intre în vigoare imediat, SA pentru acest tunel trebuie eliminat din baza de date SAD. Acest lucru va face ca acordul dintre noduri să fie renegociat cu noi setări de politică de securitate.

Uneori, la configurarea unui tunel IPSec între echipamente de la diferiți producători, apar dificultăți din cauza coordonării parametrilor la stabilirea primei faze. Ar trebui să acordați atenție unui astfel de parametru, cum ar fi Local ID - acesta este un identificator unic al punctului final al tunelului (expeditor și destinatar). Acest lucru este important în special atunci când se creează mai multe tuneluri și se utilizează protocolul NAT Traversal.

MortPeerDetectare

În timpul operațiunii VPN, în absența traficului între punctele terminale ale tunelului sau când se modifică datele inițiale ale nodului la distanță (de exemplu, modificarea unei adrese IP alocate dinamic), poate apărea o situație când tunelul nu mai este în esență. astfel, devenind, parcă, un tunel fantomă. Pentru a menține pregătirea constantă pentru schimbul de date în tunelul IPSec creat, mecanismul IKE (descris în RFC 3706) vă permite să monitorizați prezența traficului de la un nod la distanță al tunelului și, dacă acesta este absent pentru un timp stabilit, este trimis un mesaj de salut (în firewall Mesajul „DPD-R-U-THERE” este trimis către D-Link. Dacă nu există niciun răspuns la acest mesaj într-un anumit timp, în firewall-urile D-Link specificate de setările „DPD Expire Time”, tunelul este demontat. Firewall-urile D-Link după aceasta utilizând setările „DPD Keep Time” ( orez. 6.18), încearcă automat să restaureze tunelul.

ProtocolNATTraversare

Traficul IPsec poate fi rutat conform acelorași reguli ca și alte protocoale IP, dar din moment ce ruterul nu poate extrage întotdeauna informații specifice protocoalelor stratului de transport, IPsec nu poate trece prin gateway-uri NAT. După cum am menționat mai devreme, pentru a rezolva această problemă, IETF a definit o modalitate de a încapsula ESP în UDP, numită NAT-T (NAT Traversal).

Protocolul NAT Traversal încapsulează traficul IPSec și creează simultan pachete UDP pe care NAT le transmite corect. Pentru a face acest lucru, NAT-T plasează un antet UDP suplimentar înaintea pachetului IPSec, astfel încât acesta să fie tratat ca un pachet UDP obișnuit în întreaga rețea și gazda destinatarului să nu efectueze nicio verificare de integritate. Odată ce pachetul ajunge la destinație, antetul UDP este eliminat și pachetul de date își continuă calea ca un pachet IPSec încapsulat. Astfel, folosind mecanismul NAT-T, este posibil să se stabilească comunicarea între clienții IPSec pe rețelele securizate și gazdele publice IPSec prin firewall-uri.

Când configurați firewall-urile D-Link pe dispozitivul destinatar, trebuie remarcate două puncte:

În câmpurile Rețea la distanță și Punct final la distanță, specificați rețeaua și adresa IP a dispozitivului de trimitere la distanță. Este necesar să se permită traducerea adresei IP a inițiatorului (expeditorului) folosind tehnologia NAT (Figura 3.48).

Când utilizați chei partajate cu mai multe tuneluri conectate la același firewall la distanță care au fost NAT la aceeași adresă, este important să vă asigurați că ID-ul local este unic pentru fiecare tunel.

Local ID poate fi unul dintre:

Auto– adresa IP a interfeței de trafic de ieșire este utilizată ca identificator local.

IP– adresa IP a portului WAN al firewall-ului de la distanță

DNS– adresa DNS

Relativ recent, tehnologiile VPN au devenit foarte populare printre utilizatorii de computere și tehnologii mobile. Cu toate acestea, majoritatea oamenilor nu se gândesc cu adevărat de ce este nevoie de un VPN pe un telefon, tabletă, computer desktop sau laptop sau cum funcționează totul. Să încercăm să luăm în considerare câteva aspecte ale acestor probleme, fără a intra în termeni tehnici și descrieri ale principiilor de funcționare.

Ce este un VPN în sens general?

Abrevierea VPN este derivată din expresia engleză care înseamnă literal „rețea virtuală privată”. Din păcate, acest termen nu caracterizează pe deplin organizarea unor astfel de rețele, principiile de funcționare și de ce este nevoie de un VPN în general. Da, desigur, din definiție se pot trage niște concluzii. În special, se poate înțelege clar că această definiție înseamnă o rețea la care au acces un număr limitat de utilizatori.

Totuși, această rețea nu este simplă, ci protejată, și în așa fel încât datele transmise și primite să treacă printr-un fel de tunel sub formă criptată și este aproape imposibil să le accesezi în afara rețelei. Dar acesta este doar un concept general. Dacă cercetați mai adânc, puteți găsi asemănări considerabile între VPN-uri și anonimizatoare sau servere proxy similare, care sunt capabile să ofere nu numai protecție a informațiilor, ci și anonimatul șederii utilizatorului pe Internet, desigur, chiar și în timp ce ascund urmele vizitelor către anumite resurse.

Înțelegerea tehnologiei de tunel

Este imposibil să vorbim despre motivul pentru care este nevoie de un VPN fără a înțelege cum funcționează totul, cel puțin la cel mai primitiv nivel. Prin urmare, ne vom opri pe scurt asupra principiilor de funcționare a conexiunilor de acest tip. Pentru a simplifica explicația, vom folosi următorul exemplu.

Transferul de date de la un computer sau dispozitiv mobil la altul se realizează exclusiv printr-un canal special securizat numit tunel. La ieșire, traficul este criptat, iar la intrare, decriptarea se poate face doar dacă există o cheie adecvată, care este cunoscută doar de părțile expeditoare și primitoare. Deoarece accesul la rețea este, de asemenea, limitat, numai utilizatorii înregistrați îl pot folosi.

Dar, vorbind despre motivul pentru care aveți nevoie de un VPN acasă sau la birou și pe diferite dispozitive atunci când lucrați pe Internet, ar trebui să acordați o atenție deosebită faptului că atunci când utilizați astfel de tehnologii, adresa IP externă a dispozitivului de la care vă conectați la o anumită resursă se modifică. De ce se face asta? Faptul este că fiecărui dispozitiv, atunci când este conectat la World Wide Web, i se atribuie un identificator extern unic (adresă IP), chiar schimbându-se dinamic, care depinde direct de locația geografică a furnizorului. Pe baza acestui fapt, nu este greu de realizat că accesul la unele servicii sau site-uri dintr-o anumită regiune poate fi pur și simplu blocat. Și un VPN vă permite să ocoliți astfel de restricții.

De ce ai nevoie de un VPN?

Dacă vorbim despre latura practică a necesității utilizării unui VPN, putem da câteva exemple concrete. Să presupunem că veniți la o cafenea unde puteți obține acces gratuit la Wi-Fi și vă puteți conecta la o rețea socială introducând numele de utilizator și parola. Deoarece rețeaua Wi-Fi publică în sine are un nivel de securitate foarte scăzut sau deloc, nu va fi dificil pentru niciun atacator competent să obțină acces la datele tale prin piratarea canalului de transmisie. Bine, dacă se referă doar la astfel de resurse. Ce se întâmplă dacă în prezent încercați să efectuați o tranzacție bancară folosind aceeași aplicație mobilă? Unde este garanția că astfel de informații nu vor fi furate? Acum, probabil că devine clar de ce aveți nevoie de un VPN pe dispozitivul iPhone sau Android. Același lucru este valabil pentru toate computerele desktop sau laptop.

Un alt exemplu, deși trist, este Ucraina, unde relativ recent una dintre cele mai ridicole legi a fost adoptată la nivel de stat pentru a bloca unele rețele sociale rusești (Odnoklassniki, VKontakte) și servicii, inclusiv serviciile de căutare și poștă Yandex și Mail.Ru, nu pentru a menționa interdicția unor publicații informative online. La început, acest lucru a provocat un adevărat șoc în rândul publicului de utilizatori, dar apoi mulți și-au dat seama rapid că utilizarea unui VPN vă permite să ocoliți aceste restricții în cel mai scurt timp, chiar și fără cunoștințe speciale în domeniul tehnologiei computerelor. Un alt lucru este China și Coreea de Nord. În aceste țări, nici măcar un VPN nu ajută, deoarece au firewall-uri atât de puternice încât este aproape imposibil să le spargi protecția.

Un alt aspect poate fi asociat cu disponibilitatea serviciilor pe Internet care sunt disponibile doar pentru anumite regiuni. Deci, de exemplu, nu veți putea să ascultați pur și simplu un radio pe Internet destinat exclusiv difuzării în Statele Unite, deoarece acest serviciu este închis pentru Europa de Est. Adică, după ce vă determinați regiunea pe baza dispozitivului IP extern de la care se încearcă conexiunea, pur și simplu nu veți obține acces la serviciu. Schimbarea adresei prin utilizarea unui client VPN rezolvă această problemă cu ușurință!

în browsere?

De ce aveți nevoie de un VPN, ne-am dat seama puțin. Acum să ne uităm la utilizarea practică a unor astfel de tehnologii în raport cu cele mai comune browsere de internet. Pentru toate browserele de astăzi puteți găsi o mulțime de pluginuri sub formă de extensii instalate suplimentar, printre care se numără clienți VPN specializați precum friGate, Browsec și altele asemenea. Browserul Opera se compară favorabil cu toate celelalte browsere, în care este încorporat un astfel de client.

Pentru a-l activa pentru prima dată, trebuie să utilizați secțiunea de securitate a meniului principal, iar pentru a o activa sau dezactiva din nou, utilizați un comutator special adăugat în panoul din stânga barei de adrese. În acest caz, puteți avea încredere în setările automate sau puteți alege singur regiunea preferată.

Imaginea de mai sus arată un exemplu de accesare a paginii de pornire Yandex în Ucraina cu clientul oprit și pornit. După cum puteți vedea, ocolirea blocării este simplă.

Programe cu scop general

Cu toate acestea, este posibil ca problema să nu se limiteze doar la browsere, deoarece accesul la Internet în orice moment poate fi solicitat de unele programe instalate pe un computer sau dispozitiv mobil. Site-urile web oficiale ale unor astfel de aplicații pot fi, de asemenea, blocate. În special, vorbim despre actualizări ale antivirusurilor Kaspersky Lab și pachetelor Dr.. Web. De ce aveți nevoie de un VPN în acest caz este probabil clar. Fără actualizarea bazelor de date antivirus sau a componentelor programelor de securitate, protecția cu drepturi depline va deveni pur și simplu imposibilă. Dar instalarea actualizărilor nu se face prin browser, ci direct la accesarea resursei de către programul însuși. Într-o astfel de situație, aplicațiile speciale ajută prin schimbarea IP-ului extern al computerului pentru toate appleturile instalate.

Una dintre cele mai interesante aplicații este programul SafeIP, care poate configura adrese atât automat, cât și permițând utilizatorului să selecteze o regiune. Acest lucru este valabil și pentru toate tipurile de clienți de e-mail, cum ar fi Mail.Ru Agent, pentru care blocarea este ocolită folosind o metodă similară.

De ce aveți nevoie de un server VPN?

În ceea ce privește serverele de acest tip, scopul lor este mai mult de a asigura securitatea rețelei prin limitarea accesului utilizatorilor și criptarea informațiilor. Acest lucru vă permite să vă protejați mai sigur propria conexiune fără fir. Din nou, după conectarea la un astfel de server, nu va fi nevoie să ocoliți blocarea diferitelor niveluri pe dispozitive individuale. În plus, acest lucru vă permite să organizați o rețea bazată pe o conexiune la Internet din diferite părți ale lumii.

Creare folosind Windows

În principiu, puteți crea un server acasă chiar și folosind instrumente Windows. Adevărat, principiile folosite sunt oarecum diferite de ceea ce oferă programele de la terți.

În Windows, trebuie mai întâi să introduceți setările de rețea (ncpa.cpl), să creați o nouă conexiune de intrare, să selectați un utilizator cu setul maxim de drepturi administrative, să activați permițând utilizatorilor să se conecteze prin Internet (VPN), să activați TCP-ul dorit /IP și specificați utilizatorii cărora li se va permite conectarea.

Pentru a vă conecta, va trebui inițial să cunoașteți adresa de internet a serverului creat și datele dvs. de conectare și parola.

Notă: această tehnică funcționează numai pentru dispozitivele cu adrese statice și, în unele cazuri (dacă conexiunea VPN se face printr-un router), trebuie să deschideți (redirecționați) portul 1723 de pe router, care depinde direct de modelul routerului folosit.

Setări și aplicații mobile

În cele din urmă, să vedem de ce aveți nevoie de un VPN pe Android. În principiu, scopul unor astfel de tehnologii nu este practic diferit de computerele convenționale. Singura diferență poate fi în setare. De exemplu, puteți crea un server (punct de acces) folosind sistemul în sine sau puteți utiliza aplicații terțe. Pentru acces confortabil la site-uri, puteți folosi versiunea mobilă a browserului Opera. Dar de ce aveți nevoie de VPN Master - unul dintre cele mai populare programe pentru dispozitive mobile?

Într-un anumit sens, este un analog al aplicației SafeIP menționate mai sus și vă permite să ocoliți posibile restricții pentru toate serviciile fără excepție, inclusiv știri, actualizări antivirus, ascultarea de radio prin Internet sau muzică în aplicații speciale precum Spotify, care nu sunt concepute pentru utilizare în o anumită regiune.