Cum să eliminați extensia enigma din fișiere. Virusul Encryptor cum să vindeci și să decriptezi asistență pentru tratarea fișierelor. Este instalată versiunea greșită a fișierului Unknown Apple II

Tehnologiile moderne permit hackerilor să-și îmbunătățească în mod constant metodele de fraudă împotriva utilizatorilor obișnuiți. De regulă, software-ul virus care pătrunde în computer este utilizat în aceste scopuri. Virușii de criptare sunt considerați deosebit de periculoși. Amenințarea este că virusul se răspândește foarte repede, criptând fișierele (utilizatorul pur și simplu nu va putea deschide un singur document). Și dacă este destul de simplu, atunci este mult mai dificil să decriptezi datele.

Ce trebuie să faceți dacă un virus are fișiere criptate pe computer

Oricine poate fi atacat de ransomware, chiar și utilizatorii care au un software antivirus puternic nu sunt imuni. Troienii de criptare a fișierelor vin într-o varietate de coduri care pot depăși capacitățile unui antivirus. Hackerii reușesc chiar să atace companiile mari într-un mod similar care nu s-au ocupat de protecția necesară a informațiilor lor. Deci, după ce ați luat un program ransomware online, trebuie să luați o serie de măsuri.

Principalele semne de infecție sunt funcționarea lentă a computerului și modificările denumirilor documentelor (pot fi văzute pe desktop).

- Reporniți computerul pentru a opri criptarea. La pornire, nu confirmați lansarea de programe necunoscute.

- Rulați antivirusul dacă nu a fost atacat de ransomware.

- În unele cazuri, copiile umbre vor ajuta la restabilirea informațiilor. Pentru a le găsi, deschideți „Proprietăți” documentului criptat. Această metodă funcționează cu date criptate din extensia Vault, despre care există informații pe portal.

- Descărcați cea mai recentă versiune a utilitarului pentru a combate virușii ransomware. Cele mai eficiente sunt oferite de Kaspersky Lab.

Viruși ransomware în 2016: exemple

Atunci când luptați cu orice atac de virus, este important să înțelegeți că codul se schimbă foarte des, completat de o nouă protecție antivirus. Desigur, programele de securitate au nevoie de ceva timp până când dezvoltatorul actualizează bazele de date. Am selectat cei mai periculoși viruși de criptare din ultima vreme.

Ishtar Ransomware

Ishtar este un ransomware care stoarce bani de la utilizator. Virusul a fost observat în toamna anului 2016, infectând un număr mare de computere ale utilizatorilor din Rusia și din alte țări. Distribuit prin e-mail, care conține documente atașate (instalatori, documente etc.). Datele infectate de criptorul Ishtar primesc prefixul „ISHTAR” în numele lor. Procesul creează un document de testare care indică unde să mergi pentru a obține parola. Atacatorii cer de la 3.000 la 15.000 de ruble pentru el.

Pericolul virusului Ishtar este că astăzi nu există un decriptor care să ajute utilizatorii. Companiile de software antivirus au nevoie de timp pentru a descifra tot codul. Acum puteți izola informații importante (dacă sunt de o importanță deosebită) doar pe un mediu separat, așteptând lansarea unui utilitar capabil să decripteze documentele. Se recomandă reinstalarea sistemului de operare.

Neitrino

Criptorul Neitrino a apărut pe Internet în 2015. Principiul atacului este similar cu alți viruși dintr-o categorie similară. Schimbă numele folderelor și fișierelor adăugând „Neitrino” sau „Neutrino”. Virusul este greu de decriptat nu toți reprezentanții companiilor antivirus se angajează, invocând un cod foarte complex. Unii utilizatori pot beneficia de restaurarea unei copii umbră. Pentru a face acest lucru, faceți clic dreapta pe documentul criptat, accesați fila „Proprietăți”, „Versiuni anterioare”, faceți clic pe „Restaurare”. Ar fi o idee bună să utilizați un utilitar gratuit de la Kaspersky Lab.

Portofel sau .portofel.

Virusul de criptare Wallet a apărut la sfârșitul anului 2016. În timpul procesului de infecție, schimbă numele datelor în „Nume..portofel” sau ceva similar. La fel ca majoritatea virușilor ransomware, acesta intră în sistem prin atașamentele din e-mailurile trimise de atacatori. Deoarece amenințarea a apărut foarte recent, programele antivirus nu o observă. După criptare, el creează un document în care fraudatorul indică e-mailul pentru comunicare. În prezent, dezvoltatorii de software antivirus lucrează pentru a descifra codul virusului ransomware. [email protected]. Utilizatorii care au fost atacați nu pot decât să aștepte. Dacă datele sunt importante, se recomandă să le salvați pe o unitate externă prin ștergerea sistemului.

Enigmă

Virusul ransomware Enigma a început să infecteze computerele utilizatorilor ruși la sfârșitul lunii aprilie 2016. Este utilizat modelul de criptare AES-RSA, care se găsește astăzi în majoritatea virușilor ransomware. Virusul pătrunde în computer folosind un script pe care îl rulează utilizatorul prin deschiderea fișierelor dintr-un e-mail suspect. Încă nu există un mijloc universal de a combate ransomware-ul Enigma. Utilizatorii cu licență antivirus pot cere ajutor pe site-ul oficial al dezvoltatorului. A fost găsită și o mică „lacună” - Windows UAC. Dacă utilizatorul face clic pe „Nu” în fereastra care apare în timpul procesului de infectare cu virusul, el va putea ulterior să restabilească informațiile folosind copii umbre.

Granit

Un nou virus ransomware, Granit, a apărut pe internet în toamna lui 2016. Infecția are loc conform următorului scenariu: utilizatorul lansează programul de instalare, care infectează și criptează toate datele de pe PC, precum și unitățile conectate. Combaterea virusului este dificilă. Pentru a-l elimina, puteți folosi utilitare speciale de la Kaspersky, dar încă nu am putut descifra codul. Poate că restaurarea versiunilor anterioare ale datelor va ajuta. În plus, un specialist cu o vastă experiență poate decripta, dar serviciul este costisitor.

Tyson

A fost depistat recent. Este o extensie a ransomware-ului deja cunoscut no_more_ransom, despre care puteți afla pe site-ul nostru. Acesta ajunge la computerele personale din e-mail. Multe PC-uri corporative au fost atacate. Virusul creează un document text cu instrucțiuni de deblocare, oferind să plătească o „răscumpărare”. Ransomware-ul Tyson a apărut recent, așa că nu există încă o cheie de deblocare. Singura modalitate de a restabili informații este să returnați versiunile anterioare dacă acestea nu au fost șterse de un virus. Puteți, desigur, să vă asumați un risc transferând bani în contul specificat de atacatori, dar nu există nicio garanție că veți primi parola.

Spora

La începutul anului 2017, un număr de utilizatori au devenit victime ale noului ransomware Spora. În ceea ce privește principiul său de funcționare, nu este foarte diferit de omologii săi, dar se laudă cu un design mai profesionist: instrucțiunile pentru obținerea unei parole sunt mai bine scrise, iar site-ul arată mai frumos. Virusul ransomware Spora a fost creat în limbajul C și folosește o combinație de RSA și AES pentru a cripta datele victimei. De regulă, computerele pe care a fost utilizat activ programul de contabilitate 1C au fost atacate. Virusul, ascunzându-se sub pretextul unei simple facturi în format .pdf, obligă angajații companiei să o lanseze. Nu a fost găsit încă niciun tratament.

1C.Scădere.1

Acest virus de criptare 1C a apărut în vara anului 2016, perturbând activitatea multor departamente de contabilitate. A fost dezvoltat special pentru computere care utilizează software 1C. Odată ajuns pe computer printr-un fișier într-un e-mail, acesta solicită proprietarului să actualizeze programul. Indiferent de butonul pe care îl apasă utilizatorul, virusul va începe să cripteze fișierele. Specialiștii Dr.Web lucrează la instrumente de decriptare, dar încă nu a fost găsită o soluție. Acest lucru se datorează codului complex, care poate avea mai multe modificări. Singura protecție împotriva 1C.Drop.1 este vigilența utilizatorului și arhivarea regulată a documentelor importante.

da_vinci_code

Un nou ransomware cu un nume neobișnuit. Virusul a apărut în primăvara anului 2016. Diferă de predecesorii săi prin codul îmbunătățit și modul de criptare puternic. da_vinci_code infectează computerul datorită unei aplicații de execuție (de obicei atașată unui e-mail), pe care utilizatorul o lansează independent. Instrumentul de criptare da Vinci copiază corpul în directorul de sistem și în registru, asigurând lansarea automată atunci când Windows este pornit. Fiecărei computere victimei i se atribuie un ID unic (ajută la obținerea unei parole). Este aproape imposibil să decriptați datele. Puteți plăti bani atacatorilor, dar nimeni nu vă garantează că veți primi parola.

[email protected] / [email protected]

Două adrese de e-mail care au fost adesea însoțite de viruși ransomware în 2016. Acestea servesc la conectarea victimei cu atacatorul. Au fost atașate adrese pentru o varietate de tipuri de viruși: da_vinci_code, no_more_ransom și așa mai departe. Este foarte recomandat să nu contactați sau să transferați bani către escroci. În majoritatea cazurilor, utilizatorii rămân fără parole. Astfel, arătând că ransomware-ul atacatorilor funcționează, generând venituri.

Breaking Bad

A apărut la începutul anului 2015, dar s-a răspândit activ abia un an mai târziu. Principiul de infectare este identic cu al altor ransomware: instalarea unui fișier dintr-un e-mail, criptarea datelor. Programele antivirus convenționale, de regulă, nu observă virusul Breaking Bad. Unele coduri nu pot ocoli Windows UAC, lăsând utilizatorului opțiunea de a restaura versiunile anterioare ale documentelor. Nicio companie care dezvoltă software antivirus nu a prezentat încă un decriptor.

XTBL

Un ransomware foarte comun care a cauzat probleme multor utilizatori. Odată ajuns pe computer, virusul schimbă extensia fișierului în .xtbl în câteva minute. Este creat un document în care atacatorul stoarce bani. Unele variante ale virusului XTBL nu pot distruge fișierele pentru recuperarea sistemului, ceea ce vă permite să recuperați documente importante. Virusul în sine poate fi eliminat de multe programe, dar decriptarea documentelor este foarte dificilă. Dacă sunteți proprietarul unui antivirus licențiat, utilizați asistența tehnică atașând mostre de date infectate.

Kukaracha

Ransomware-ul Cucaracha a fost descoperit în decembrie 2016. Virusul cu un nume interesant ascunde fișierele utilizatorului folosind algoritmul RSA-2048, care este foarte rezistent. Antivirusul Kaspersky l-a etichetat ca Trojan-Ransom.Win32.Scatter.lb. Kukaracha poate fi eliminat de pe computer, astfel încât alte documente să nu fie infectate. Cu toate acestea, cei infectați sunt în prezent aproape imposibil de decriptat (un algoritm foarte puternic).

Cum funcționează un virus ransomware?

Există un număr mare de ransomware, dar toate funcționează pe un principiu similar.

- Urcarea pe un computer personal. De obicei, datorită unui fișier atașat unui e-mail. Instalarea este inițiată de utilizator însuși prin deschiderea documentului.

- Infecția fișierului. Aproape toate tipurile de fișiere sunt criptate (în funcție de virus). Este creat un document text care conține contacte pentru comunicarea cu atacatorii.

- Toate. Utilizatorul nu poate accesa niciun document.

Agenți de control din laboratoare populare

Utilizarea pe scară largă a ransomware-ului, care este recunoscut drept cea mai periculoasă amenințare la adresa datelor utilizatorilor, a devenit un imbold pentru multe laboratoare antivirus. Fiecare companie populară oferă utilizatorilor săi programe care îi ajută să lupte împotriva ransomware-ului. În plus, multe dintre ele ajută la decriptarea documentelor și la protecția sistemului.

Viruși Kaspersky și ransomware

Unul dintre cele mai cunoscute laboratoare antivirus din Rusia și din lume oferă astăzi cele mai eficiente instrumente pentru combaterea virușilor ransomware. Prima barieră în calea virusului ransomware va fi Kaspersky Endpoint Security 10 cu cele mai recente actualizări. Antivirusul pur și simplu nu va permite amenințării să intre în computerul dvs. (deși este posibil să nu oprească versiunile noi). Pentru a decripta informațiile, dezvoltatorul prezintă mai multe utilitare gratuite: XoristDecryptor, RakhniDecryptor și Ransomware Decryptor. Ele ajută la găsirea virusului și la selectarea parolei.

Dr. Web și ransomware

Acest laborator recomandă utilizarea programului lor antivirus, a cărui caracteristică principală este backupul fișierelor. Depozitarea cu copii ale documentelor este, de asemenea, protejată de accesul neautorizat al intrușilor. Proprietarii produsului licențiat Dr. Funcția web este disponibilă pentru a solicita ajutor de la suportul tehnic. Adevărat, chiar și specialiștii cu experiență nu pot rezista întotdeauna acestui tip de amenințare.

ESET Nod 32 și ransomware

Nici această companie nu a stat deoparte, oferind utilizatorilor săi o bună protecție împotriva virușilor care le pătrund în computer. În plus, laboratorul a lansat recent un utilitar gratuit cu baze de date actualizate - Eset Crysis Decryptor. Dezvoltatorii spun că va ajuta în lupta chiar și împotriva celui mai nou ransomware.

Mașina de cifrat germană a fost numită „ghicitori”, nu de dragul cuvintelor. Există legende în jurul istoriei captării și decodificării interceptărilor radio, iar cinematograful contribuie în mare măsură la acest lucru. Miturile și adevărul despre codificatorul german sunt în materialul nostru.

Se știe că interceptarea mesajelor de către inamic nu poate fi contracarată decât prin protecția sau criptarea lor fiabilă. Istoria criptării datează de secole în urmă - unul dintre cele mai faimoase cifruri se numește cifru Caesar. Apoi s-au încercat mecanizarea procesului de criptare și decriptare: discul Alberti, creat în anii 60 ai secolului al XV-lea de Leon Battista Alberti, autorul Tratatului de criptare, una dintre primele cărți despre arta criptării și decriptării. , a ajuns la noi.

Mașina Enigma folosită de Germania în timpul celui de-al Doilea Război Mondial nu a fost unică. Dar se deosebea de dispozitivele similare adoptate de alte țări prin simplitatea sa relativă și utilizarea pe scară largă: putea fi folosit aproape peste tot - atât pe teren, cât și pe submarin. Istoria Enigma datează din 1917, când olandezul Hugo Koch a primit un brevet pentru aceasta. Treaba ei era să înlocuiască unele litere cu altele folosind role rotative.

Cunoaștem istoria decodării mașinii Enigma în principal din blockbusterele de la Hollywood despre submarine. Cu toate acestea, aceste filme, potrivit istoricilor, au puține în comun cu realitatea.

De exemplu, filmul din 2000 U-571 spune povestea unei misiuni secrete a marinarilor americani de a captura o mașină de criptare Enigma la bordul submarinului german U-571. Acțiunea are loc în 1942 în Atlanticul de Nord. În ciuda faptului că filmul este spectaculos, povestea spusă în el nu corespunde deloc cu faptele istorice. Submarinul U-571 era de fapt în serviciul Germaniei naziste, dar a fost scufundat în 1944, iar americanii au reușit să captureze mașina Enigma abia la sfârșitul războiului, iar acest lucru nu a jucat un rol serios în apropierea Victoriei. . Apropo, la sfârșitul filmului, creatorii raportează fapte corecte din punct de vedere istoric despre capturarea codificatorului, dar au apărut la insistențele consultantului filmului, un englez de naștere. Pe de altă parte, regizorul filmului, Jonathan Mostow, a spus că filmul său „este o operă de artă”.

Filmele europene încearcă să mențină acuratețea istorică, dar există și o cotă de ficțiune artistică în ele. Filmul lui Michael Apted, Enigma, din 2001, spune povestea matematicianului Tom Jericho, care trebuie să rezolve codul actualizat al unei mașini de cifrat germane în doar patru zile. Desigur, în viața reală a durat mult mai mult pentru a descifra codurile. La început, acest lucru a fost făcut de serviciul criptologic polonez. Și un grup de matematicieni - Marian Rejewski, Henryk Zygalski și Jerzy Rozicki - care studiau cifrurile germane dezafectate, au descoperit că așa-numitul cod de zi, care era schimbat în fiecare zi, consta în setările tabloului de distribuție, ordinea instalării rotoarelor. , pozitiile inelelor si setarile initiale ale rotorului . Acest lucru s-a întâmplat în 1939, chiar înainte de capturarea Poloniei de către Germania nazistă. De asemenea, „Biroul Cifrelor” polonez, creat special pentru a „lupta” Enigma, a avut la dispoziție mai multe copii ale unei mașini de lucru, precum și o mașină electromecanică Bomba, care consta din șase dispozitive germane pereche, care au ajutat la lucrul cu coduri. Ea a fost cea care a devenit mai târziu prototipul Bombe, invenția lui Alan Turing.

Partea poloneză a reușit să-și transfere evoluțiile către serviciile de informații britanice, care au organizat lucrări suplimentare pentru a rezolva „ghicitoria”. Apropo, britanicii au devenit interesați de Enigma pentru prima dată la mijlocul anilor 20, cu toate acestea, au abandonat rapid ideea de a descifra codul, aparent considerând că era imposibil să facă acest lucru. Cu toate acestea, odată cu începutul celui de-al Doilea Război Mondial, situația s-a schimbat: în mare parte datorită mașinii misterioase, Germania a controlat jumătate din Atlantic și a scufundat convoaiele europene cu alimente și muniții. În aceste condiții, Marea Britanie și alte țări ale coaliției anti-Hitler aveau neapărat nevoie să pătrundă ghicitoarea Enigma.

Sir Alistair Dennison, șeful Școlii Statului de Cod și Cifrare, care se afla în imensul castel Bletchley Park, la 50 de mile de Londra, a conceput și desfășurat operațiunea secretă Ultra, apelând la absolvenți talentați de la Cambridge și Oxford, printre care s-a numărat și celebrul criptograful și matematicianul Alan Turing . Lucrarea lui Turing privind spargerea codurilor mașinilor Enigma este subiectul filmului din 2014 The Imitation Game. În 1936, Turing a dezvoltat o „mașină Turing” de calcul abstractă, care poate fi considerată un model de computer - un dispozitiv capabil să rezolve orice problemă prezentată sub forma unui program - o secvență de acțiuni. La școala de cod și criptare, el a condus grupul Hut 8, responsabil de criptoanaliza comunicațiilor marinei germane și a dezvoltat o serie de metode pentru a sparge criptatorul german. Pe lângă grupul lui Turing, la Bletchley Park lucrau 12 mii de angajați. Datorită muncii lor grele, codurile Enigma au putut fi descifrate, dar nu a fost posibil să spargă toate cifrurile. De exemplu, cifrul Triton a funcționat cu succes aproximativ un an și chiar și atunci când „băieții de la Bletchley” l-au spart, nu a adus rezultatul dorit, deoarece a trecut prea mult timp din momentul în care criptarea a fost interceptată până când informația a fost transmisă. marinarilor britanici.

Chestia este că, din ordinul lui Winston Churchill, toate materialele de decriptare au fost primite doar de șefii serviciilor de informații și de Sir Stuart Menzies, care conducea MI6. Au fost luate astfel de precauții pentru ca germanii să nu-și dea seama că codurile au fost încălcate. În același timp, aceste măsuri nu au funcționat întotdeauna, apoi nemții au schimbat setările Enigma, după care munca de decriptare a început din nou.

The Imitation Game abordează și subiectul relației dintre criptografii britanici și sovietici. Londra oficială chiar nu era încrezătoare în competența specialiștilor din Uniunea Sovietică, totuși, la ordinul personal al lui Winston Churchill, la 24 iulie 1941, materialele cu ștampila Ultra au fost transferate la Moscova. Adevărat, pentru a exclude posibilitatea dezvăluirii nu numai a sursei de informații, ci și a faptului că Moscova ar afla despre existența Parcului Bletchley, toate materialele au fost deghizate în informații de informații. Cu toate acestea, URSS a aflat despre munca de descifrare a Enigmei încă din 1939, iar trei ani mai târziu, spionul sovietic John Cairncross a intrat în serviciul Școlii de Stat de Coduri și Cifre, care a trimis în mod regulat toate informațiile necesare la Moscova.

Mulți oameni se întreabă de ce URSS nu a descifrat interceptările radio ale „ghicitoarei” germane, deși trupele sovietice au capturat două astfel de dispozitive în 1941, iar în bătălia de la Stalingrad Moscova a avut încă trei dispozitive la dispoziție. Potrivit istoricilor, lipsa echipamentelor electronice moderne din URSS la acea vreme a avut un impact.

Apropo, un departament special al Cheka, care se ocupă de criptare și decriptare, a fost convocat în URSS pe 5 mai 1921. Angajații departamentului au avut o mulțime de victorii nu foarte promovate, din motive evidente - departamentul a lucrat pentru informații și contrainformații. De exemplu, dezvăluirea codurilor diplomatice ale unui număr de țări deja în anii douăzeci. Și-au creat propriul cifr - celebrul „cod rus”, pe care, după cum se spune, nimeni nu l-a putut descifra.

Virușii înșiși ca amenințări informatice nu surprind pe nimeni astăzi. Dar dacă anterior afectau sistemul în ansamblu, provocând întreruperi în performanța acestuia, astăzi, odată cu apariția unui astfel de virus precum un virus de criptare, acțiunile unei amenințări penetrante afectează mai multe date ale utilizatorilor. Reprezintă poate o amenințare și mai mare decât aplicațiile executabile distructive pentru Windows sau applet-urile spyware.

Ce este un virus ransomware?

Codul în sine, scris într-un virus care se copiază automat, presupune criptarea aproape a tuturor datelor utilizatorului cu algoritmi criptografici speciali, fără a afecta fișierele de sistem ale sistemului de operare.

La început, logica impactului virusului nu a fost complet clară pentru mulți. Totul a devenit clar abia atunci când hackerii care au creat astfel de applet-uri au început să ceară bani pentru a restabili structura originală a fișierelor. În același timp, virusul criptat în sine nu vă permite să decriptați fișiere datorită caracteristicilor sale. Pentru a face acest lucru, aveți nevoie de un decriptor special, dacă doriți, un cod, o parolă sau un algoritm necesar pentru a restabili conținutul dorit.

Principiul pătrunderii în sistem și funcționarea codului virusului

De regulă, este destul de dificil să „primi” astfel de prostii pe internet. Principala sursă de răspândire a „infecției” este e-mailul la nivelul programelor instalate pe un anumit terminal de computer, cum ar fi Outlook, Thunderbird, The Bat etc. Să remarcăm imediat: acest lucru nu se aplică serverelor de e-mail de pe Internet, întrucât au un grad de protecție destul de ridicat, iar accesul la datele utilizatorilor este posibil doar la nivel

Un alt lucru este o aplicație pe un terminal de calculator. Aici câmpul de acțiune al virușilor este atât de larg încât este imposibil de imaginat. Adevărat, merită să faceți și o rezervare aici: în cele mai multe cazuri, virușii vizează companii mari de la care pot „scăpa” bani pentru furnizarea unui cod de decriptare. Acest lucru este de înțeles, deoarece nu numai pe terminalele locale de computer, ci și pe serverele unor astfel de companii, fișierele pot fi stocate, ca să spunem așa, într-o singură copie, care nu poate fi distrusă sub nicio formă. Și apoi decriptarea fișierelor după un virus ransomware devine destul de problematică.

Desigur, un utilizator obișnuit poate fi supus unui astfel de atac, dar în majoritatea cazurilor acest lucru este puțin probabil dacă urmați cele mai simple recomandări pentru deschiderea atașamentelor cu extensii de tip necunoscut. Chiar dacă un client de e-mail detectează un atașament cu extensia .jpg ca fișier grafic standard, acesta trebuie mai întâi verificat ca standard instalat pe sistem.

Dacă nu se face acest lucru, atunci când îl deschideți făcând dublu clic (metoda standard), va începe activarea codului și va începe procesul de criptare, după care același Breaking_Bad (virus de criptare) nu numai că va fi imposibil de eliminat, dar nici fișierele nu vor putea fi restaurate după eliminarea amenințării.

Consecințele generale ale pătrunderii tuturor virușilor de acest tip

După cum am menționat deja, majoritatea virușilor de acest tip intră în sistem prin e-mail. Ei bine, să presupunem că o organizație mare primește o scrisoare către un anumit e-mail înregistrat, cu conținut precum „Am schimbat contractul, copia scanată este atașată” sau „V-a fost trimisă o factură pentru expedierea mărfurilor (o copie acolo).” Desigur, angajatul nebănuit deschide dosarul și...

Toate fișierele utilizator la nivel de documente de birou, multimedia, proiecte specializate AutoCAD sau orice alte date de arhivă sunt criptate instantaneu, iar dacă terminalul computerului se află într-o rețea locală, virusul poate fi transmis mai departe, criptând datele de pe alte mașini (aceasta devine vizibilă imediat după „frânarea” sistemului și înghețarea programelor sau a aplicațiilor care rulează în prezent).

La sfârșitul procesului de criptare, virusul însuși trimite aparent un fel de raport, după care compania poate primi un mesaj că așa și o amenințare a pătruns în sistem și că doar o astfel de organizație o poate decripta. Aceasta implică de obicei un virus. [email protected]. Urmează cerința de a plăti pentru serviciile de decriptare cu o ofertă de a trimite mai multe fișiere pe e-mailul clientului, care este cel mai adesea fictiv.

Daune din expunerea la cod

Dacă cineva nu a înțeles încă: decriptarea fișierelor după un virus ransomware este un proces destul de laborios. Chiar dacă nu cedați la cerințele atacatorilor și încercați să implicați agențiile oficiale guvernamentale în combaterea și prevenirea infracțiunilor informatice, de obicei nu iese nimic bun.

Dacă ștergeți toate fișierele, produceți și chiar copiați date originale de pe medii amovibile (desigur, dacă există o astfel de copie), totul va fi încă criptat din nou dacă virusul este activat. Deci nu ar trebui să vă amăgiți prea mult, mai ales că atunci când introduceți aceeași unitate flash într-un port USB, utilizatorul nici măcar nu va observa cum virusul va cripta și datele de pe ea. Atunci nu vei avea probleme.

Primul născut din familie

Acum să ne îndreptăm atenția către primul virus de criptare. La momentul apariției sale, nimeni nu se gândise încă cum să vindece și să decripteze fișierele după ce a fost expus la un cod executabil conținut într-un atașament de e-mail cu o ofertă de întâlniri. Conștientizarea amplorii dezastrului a venit doar cu timpul.

Acel virus avea numele romantic „Te iubesc”. Un utilizator nebănuitor a deschis un atașament într-un mesaj de e-mail și a primit fișiere multimedia complet neredabile (grafică, video și audio). Pe atunci, totuși, astfel de acțiuni păreau mai distructive (vătămarea bibliotecilor media utilizatorilor) și nimeni nu cerea bani pentru asta.

Cele mai noi modificari

După cum vedem, evoluția tehnologiei a devenit o afacere destul de profitabilă, mai ales având în vedere că mulți manageri ai organizațiilor mari aleargă imediat să plătească pentru eforturile de decriptare, fără să se gândească deloc că ar putea pierde atât bani, cât și informații.

Apropo, nu vă uitați la toate aceste postări „greșite” de pe Internet, spunând: „Am plătit/am plătit suma necesară, mi-au trimis un cod, totul a fost restaurat”. Prostii! Toate acestea sunt scrise de către dezvoltatorii virusului înșiși pentru a atrage potențialul, scuzați-mă, „fraieți”. Dar, după standardele unui utilizator obișnuit, sumele de plătit sunt destul de serioase: de la sute la câteva mii sau zeci de mii de euro sau dolari.

Acum să ne uităm la cele mai noi tipuri de viruși de acest tip, care au fost înregistrate relativ recent. Toate sunt practic similare și aparțin nu numai categoriei de criptoare, ci și grupului așa-numitelor ransomware. În unele cazuri, aceștia acționează mai corect (cum ar fi paycrypt), trimițând aparent oferte de afaceri oficiale sau mesaje despre care cineva îi pasă de securitatea utilizatorului sau a organizației. Un astfel de virus de criptare pur și simplu induce în eroare utilizatorul cu mesajul său. Dacă ia chiar și cea mai mică măsură pentru a plăti, asta este - „divorțul” va fi complet.

Virusul XTBL

Aceasta relativ recentă poate fi clasificată ca o versiune clasică de ransomware. De obicei, acesta intră în sistem prin mesaje de e-mail care conțin fișiere atașate, ceea ce este standard pentru screensaverele Windows. Sistemul și utilizatorul cred că totul este în regulă și activează vizualizarea sau salvarea atașamentului.

Din păcate, acest lucru duce la consecințe triste: numele fișierelor sunt convertite într-un set de caractere, iar .xtbl este adăugat la extensia principală, după care este trimis un mesaj la adresa de e-mail dorită despre posibilitatea decriptării după plata sumei specificate. (de obicei 5 mii de ruble).

virusul CBF

Acest tip de virus aparține și clasicilor genului. Apare pe sistem după deschiderea atașamentelor de e-mail și apoi redenumește fișierele utilizator, adăugând la sfârșit o extensie precum .nochance sau .perfect.

Din păcate, decriptarea unui virus ransomware de acest tip pentru a analiza conținutul codului chiar și în stadiul apariției acestuia în sistem nu este posibilă, deoarece după finalizarea acțiunilor sale se autodistruge. Chiar și ceea ce mulți cred că este un instrument universal precum RectorDecryptor nu ajută. Din nou, utilizatorul primește o scrisoare prin care se solicită plata, pentru care se acordă două zile.

Virusul Breaking_Bad

Acest tip de amenințare funcționează în același mod, dar redenumește fișierele în versiunea standard, adăugând .breaking_bad la extensie.

Situația nu se limitează la asta. Spre deosebire de virușii anteriori, acesta poate crea o altă extensie - .Heisenberg, deci nu este întotdeauna posibil să găsiți toate fișierele infectate. Deci, Breaking_Bad (un virus ransomware) este o amenințare destul de serioasă. Apropo, există cazuri în care chiar și pachetul de licență Kaspersky Endpoint Security 10 ratează acest tip de amenințare.

Virus [email protected]

Iată o altă amenințare, poate cea mai gravă, care se adresează în principal organizațiilor comerciale mari. De regulă, unele departamente primesc o scrisoare care conține aparent modificări ale contractului de furnizare sau chiar doar o factură. Atașarea poate conține un fișier .jpg obișnuit (cum ar fi o imagine), dar mai des - un script.js executabil (applet Java).

Cum să decriptezi acest tip de virus de criptare? Judecând după faptul că un algoritm RSA-1024 necunoscut este folosit acolo, în niciun caz. Pe baza numelui, puteți presupune că acesta este un sistem de criptare pe 1024 de biți. Dar, dacă își amintește cineva, astăzi AES pe 256 de biți este considerat cel mai avansat.

Virus Encryptor: cum să dezinfectați și să decriptați fișierele folosind software antivirus

Până în prezent, nu au fost găsite soluții pentru a descifra amenințările de acest tip. Chiar și astfel de maeștri în domeniul protecției antivirus precum Kaspersky, Dr. Web și Eset nu pot găsi cheia pentru a rezolva problema atunci când sistemul este infectat cu un virus de criptare. Cum se dezinfectează fișierele? În cele mai multe cazuri, se recomandă trimiterea unei cereri către site-ul oficial al dezvoltatorului antivirus (apropo, numai dacă sistemul are licență software de la acest dezvoltator).

În acest caz, trebuie să atașați mai multe fișiere criptate, precum și originalele lor „sănătoase”, dacă există. În general, în general, puțini oameni salvează copii ale datelor, așa că problema absenței lor nu face decât să agraveze o situație deja neplăcută.

Modalități posibile de a identifica și elimina manual amenințarea

Da, scanarea cu programe antivirus convenționale identifică amenințările și chiar le elimină din sistem. Dar ce să faci cu informația?

Unii încearcă să folosească programe de decriptare, cum ar fi utilitarul RectorDecryptor (RakhniDecryptor) deja menționat. Să notăm imediat: acest lucru nu va ajuta. Și în cazul virusului Breaking_Bad, acesta poate face doar rău. Si de aceea.

Cert este că oamenii care creează astfel de viruși încearcă să se protejeze și să ofere îndrumări altora. Când se utilizează utilitare de decriptare, virusul poate reacționa în așa fel încât întregul sistem să se blocheze, cu distrugerea completă a tuturor datelor stocate pe hard disk-uri sau partiții logice. Aceasta, ca să spunem așa, este o lecție orientativă pentru edificarea tuturor celor care nu vor să plătească. Ne putem baza doar pe laboratoarele oficiale antivirus.

Metode cardinale

Totuși, dacă lucrurile stau cu adevărat rău, va trebui să sacrifici informații. Pentru a scăpa complet de amenințare, trebuie să formatați întregul hard disk, inclusiv partițiile virtuale, apoi să instalați din nou sistemul de operare.

Din păcate, nu există altă cale de ieșire. Nici până la un anumit punct de restaurare salvat nu va ajuta. Virusul poate dispărea, dar fișierele vor rămâne criptate.

În loc de o postfață

În concluzie, este de remarcat că situația este următoarea: un virus ransomware pătrunde în sistem, își face treaba murdară și nu este vindecat prin niciun mijloc cunoscut. Instrumentele de protecție antivirus nu erau pregătite pentru acest tip de amenințare. Este de la sine înțeles că este posibil să detectați un virus după expunere sau să îl eliminați. Dar informațiile criptate vor rămâne inestetice. Așa că aș dori să sper că cele mai bune minți ale companiilor de dezvoltare de software antivirus vor găsi în continuare o soluție, deși, judecând după algoritmii de criptare, va fi foarte greu de realizat. Nu uitați decât mașina de criptare Enigma pe care marina germană a avut-o în timpul celui de-al Doilea Război Mondial. Cei mai buni criptografi nu au putut rezolva problema unui algoritm de decriptare a mesajelor până nu au pus mâna pe dispozitiv. Așa stau lucrurile și aici.

Selectați Direcția „K” a Ministerului rus al Afacerilor Interne și trimiteți o cerere online.

Vezi și articolele din Codul Penal al Federației Ruse:

Artă. 272 „Acces ilegal la informațiile computerului”

Artă. 273 „Crearea, utilizarea și distribuirea de programe de calculator rău intenționate”

Informații despre ransomware

Acest cripto-ransomware criptează datele folosind algoritmul AES-128 și apoi solicită 0,4291 BTC (aproximativ 200 USD) pentru a recupera fișierele.

© Genealogie: Enigma > Enigma 2

Axat pe țările vorbitoare de limbă rusă, pentru că nota de răscumpărare este scrisă în limba rusă, iar site-ul de răscumpărare are o interfață în limba rusă.

Ransomware Enigma șterge copiile umbra ale fișierelor cu comanda:

vssadmin șterge umbre / toate / liniștit

Enigma Ransomware este distribuit prin atașamente HTML care conțin tot ceea ce este necesar pentru a crea un fișier executabil, a-l salva pe hard disk și a-l rula. Când deschideți un atașament HTML, browserul lansează și execută JavaScript încorporat, care creează un fișier autonom numit " Certificat de înregistrare a întreprinderii private.js".

Un script lansat de utilizator creează un fișier executabil numit .exe, care este lansat automat pentru execuție. Este creat dintr-o serie de octeți stocați într-un fișier JavaScript.

După execuție, fișierul executabil începe să cripteze datele de pe computerul victimei și adaugă extensia celor deja criptate. .enigmă. De exemplu, fișierul test.jpg va arăta ca test.jpg.enigma .

Când procesul de criptare este complet, acesta va executa fișierul %USERPROFILE%\Desktop\enigma.hta, care servește la afișarea nota de răscumpărare de fiecare dată când Windows pornește. Spune ce sa întâmplat cu fișierele și oferă un link către un site Tor pentru a plăti răscumpărarea.

Conținutul notei de răscumpărare (în rusă):

Am criptat fișiere importante pe computerul dvs.: documente, baze de date, fotografii, videoclipuri, chei.

Fișierele sunt criptate folosind algoritmul AES 128 (Advanced Encryption Standard - Wikipedia) cu o cheie privată pe care numai noi o cunoaștem.

Fișierele criptate au extensia .ENIGMA. Este IMPOSIBIL să decriptați fișierele fără o cheie privată.

Dacă doriți să recuperați fișierele:

1) Instalați Tor Browser Tor Project: Anonymity Online

2) Găsiți pe desktop cheia pentru a accesa site-ul ENIGMA_(numărul cheii dvs.).RSA

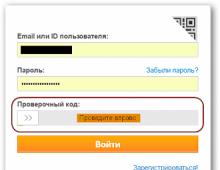

3) Accesați site-ul xxxx//f6lohswy737xq34e.onion în browserul Tor și conectați-vă folosind ENIGMA_ (numărul cheie).RSA

4) Urmați instrucțiunile de pe site și descărcați decriptorul.

Dacă site-ul principal nu este disponibil, încercați HTTP: xxxx//ohj63tmbsod42v3d.onion/

Procesul de criptare creează următoarele fișiere:

%Temp%\testttt.txt - Depanați fișierul pentru a rezolva problema cu descriptorul și pentru a crea un fișier executabil al ransomware-ului.

%AppData%\testStart.txt - Fișier de depanare care indică faptul că criptarea a început și a avut succes.

%UserProfile%\Desktop\allfilefinds.dat - Lista fișierelor criptate.

%UserProfile%\Desktop\enigma.hta - Un fișier din pornirea Windows care este folosit pentru a afișa o notă de răscumpărare.

%UserProfile%\Desktop\ENIGMA_.RSA - O cheie unică asociată cu computerul victimei pentru a vă conecta la site-ul de plată.

%UserProfile%\Desktop\enigma_encr.txt - Textul notei de răscumpărare.

%UserProfile%\Downloads\3b788cd6389faa6a3d14c17153f5ce86.exe - Fișier executabil al ransomware-ului.

Pentru a plăti răscumpărarea, trebuie să deschideți un site TOR special creat de dezvoltatorii de ransomware. Adresa lui se află pe nota de răscumpărare și vă solicită să descărcați fișierul ENIGMA_.RSA pentru a vă conecta la sistemul de plată.

Odată autentificată, victima va vedea câți Bitcoin trebuie trimise ca răscumpărare, precum și adresa Bitcoin a destinatarului. Acest site oferă victimei să decripteze un fișier gratuit pentru a dovedi că decriptarea este într-adevăr posibilă.

Lista extensiilor de fișiere supuse criptării fișierelor:

.1cd, .2d, .3dc, .7z, .aes, .asm, .asp, .asp, .aspx, .avi, .bat, .bmp, .bz, .bz2, .bza, .bzip, .bzip2 , .cad, .cd, .cdr, .cmd, .cpp, .crt, .csr, .csv, .czip, .dat, .dbf, .dif, .djv, .djvu, .doc, .docb, . docm, .docx, .dwg, .fla, .gif, .gz, .gz, .gz2, .gza, .gzi, .gzip, .hdoc, .html, .hwp, .java, .jpeg, .jpg, .key, .kwm, .lzma, .max, .mdb, .mdb, .mkv, .mml, .mov, .mpeg, .mpg, .MYD, .MYI, .odg, .odp, .ods, .odt , .odt, .otg, .otp, .ots, .ott, .pas, .pem, .php, .php, .png, .pot, .potm, .potx, .ppam, .pps, .ppsm, . ppsx, .ppt, .ppt, .pptm, .pptx, .pptx, .psd, .rar, .rtf, .rtf, .slk, .sln, .sql, .sqlite, .sqlite, .sqlite3, .sqlitedb, .sqx, .sqz, .srep, .stc, .std, .sti, .stw, .swf, .sxc, .sxi, .sxm, .sxw, .tar, .taz, .tbk, .tbz, .tbz2 , .tg, .tgz, .tif, .tiff, .tlz, .tlzma, .tsk, .tx_, .txt, .txz, .tz, .uc2, .uot, .vbs, .vdi, .wks, . wmv, .xlc, .xlm, .xls, .xlsb, .xlsm, .xlsx, .xlsx, .xlt, .xltm, .xltx, .xlw, .xz, .zi, .zip, .zip, .zipx, .zix (151 extensii).

Lista extensiilor de fișiere supuse ștergerii fișierelor:

.aba, .abf, .abk, .acp, .as4, .asd, .ashbak, .asvx, .ate, .ati, .bac, .bak, .bak, .bak~, .bak2, .bak3, . bakx, .bbb, .bbz, .bck, .bckp, .bcm, .bk1, .bk1, .bkc, .bkf, .bkp, .bks, .blend1, .blend2, .bm3, .bpa, .bpb, .bpm, .bpn, .bps, .bup, .bup, .cbk, .cbu, .ck9, .crds, .da0, .dash, .dba, .dbk, .diy, .dna, .dov, .fbc , .fbf, .fbk, .fbk, .fbu, .fbw, .fh, .fhf, .flka, .flkb, .fpsx, .ftmb, .ful, .fza, .gb1, .gb2, .gbp, . gho, .ghs, .icf, .ipd, .iv2i, .jbk, .jdc, .kb2, .lcb, .llx, .mbk, .mbw, .mddata, .mdinfo, .mem, .mig, .mpb, .mv_, .nb7, .nba, .nbak, .nbd, .nbd, .nbf, .nbf, .nbi, .nbk, .nbs, .nbu, .nco, .nfb, .nfc, .npf, .nps , .nrbak, .nrs, .nwbak, .obk, .oeb, .old, .onepkg, .ori, .orig, .paq, .pbb, .pbj, .qba, .qbb, .qbk, .qbm, . qbmb, .qbmd, .qbx, .qic, .qsf, .rbc, .rbf, .rbk, .rbs, .rdb, .rgmb, .rmbak, .rrr, .sbb, .sbs, .sbu, .skb, .sn1, .sn2, .sna, .sns, .spf, .spg, .spi, .srr, .stg, .sv$, .sv2i, .tbk, .tdb, .tig, .tis, .tlg, . tlg, .tmr, .trn, .ttbk, .uci, .v2i, .vbk, .vbm, .vpcbackup, .vrb, .wbb, .wbcat, .win, .win, .wjf, .wpb, .wspak, .xlk, .yrcbck (168 de extensii).

Ransomware Enigma Ransomware: vizează utilizatorii vorbitori de limbă rusă

Noul Enigma Ransomware criptează datele folosind algoritmul AES-128 și apoi solicită 0,4291 BTC (aproximativ 200 USD) pentru a recupera fișierele. Acest ransomware vizează probabil țările vorbitoare de limbă rusă, deoarece... nota de extorcare este scrisă în limba rusă, iar pagina site-ului pentru plata răscumpărării are o interfață în limba rusă. Este de remarcat faptul că acest ransomware, deși ar trebui, nu șterge întotdeauna volume de fișiere umbră, astfel încât victima le poate folosi pentru a-și restaura fișierele.

Fig.1. Nota de rascumparare in limba rusa

Enigma Ransomware se răspândește prin atașamente HTML, care conține tot ceea ce este necesar pentru a crea un fișier executabil, a-l salva pe hard disk și apoi a-l lansa pentru execuție. Când deschideți atașamentul HTML, browserul va lansa și va executa JavaScript încorporat, care va crea un fișier autonom numit „Certificate of Incorporation.js”.

Odată conectată, victima va vedea câți bitcoini trebuie să fie trimiși ca răscumpărare, precum și adresa Bitcoin a destinatarului. Acest site oferă victimei să decripteze un fișier gratuit pentru a dovedi că decriptarea este într-adevăr posibilă.

Există și un mini chat de asistență, prin care victima poate vorbi cu dezvoltatorii malware-ului. După primirea plății, va fi afișat un link pentru descărcarea decriptorului.

Fișierele asociate cu Enigma Ransomware:

%Temp%\testttt.txt

%AppData%\testStart.txt

%UserProfile%\Desktop\allfilefinds.dat

%UserProfile%\Desktop\enigma.hta

%UserProfile%\Desktop\ENIGMA_807.RSA

%UserProfile%\Desktop\enigma_encr.txt

%UserProfile%\Descărcări\3b788cd6389faa6a3d14c17153f5ce86.exe

Intrări din registru asociate cu Enigma Ransomware:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\MyProgram.exe

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\MyProgramOk %UserProfile%\Desktop\enigma.hta