Selectarea autentificărilor și a parolelor. Cel mai bun program pentru găsirea unei parole pentru VK. Programe pentru Brutus

O întâmplare comună pe Internet. Se realizează în scopuri diferite. Cel mai frecvent obiectiv este trimiterea de spam și publicitate intruzivă. Uneori, hackerii fură bani din conturile de pe rețelele sociale. Hackerea sistemelor de plată este periculoasă. Hackerea unei parole de e-mail, pe lângă trimiterea de spam, prezintă pericolul ca toate celelalte date ale contului să poată fi găsite. Uneori, este efectuat în scopul de a fura conținutul jocului.

Metode de spargere a parolelor

Chiar și cele mai bune parole de e-mail pot fi sparte. Modul în care operează hackerii se îmbunătățește în fiecare zi. Acestea sunt programe speciale pentru selectarea combinațiilor, metode de urmărire a acțiunilor pe Internet etc.

phishing

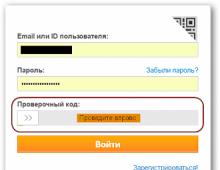

Acest mod de a afla parola de la VK sau altă rețea socială este popular printre hackeri. Utilizatorului i se trimite un mesaj în care îi cere să meargă la un site care arată similar cu cel pe care hackerul încearcă să-l pirateze. De obicei, este copiat complet de pe acesta.

După ce face clic pe link, utilizatorul introduce alte date, crezând că încearcă să se autentifice în contul său obișnuit. Puteți ajunge la un astfel de site și încercați să aflați parola, având o autentificare, adică folosind funcția „Recuperare cont”.

Utilizatorul face clic pe butonul „Autentificare” și datele ajung instantaneu la atacatori. Utilizatorul însuși este redirecționat către pagina rețelei sociale reale, fără să observe măcar ce s-a întâmplat. Ingineria socială avansată permite hackerilor să afle parola contactului altei persoane.

La urma urmei, pentru ca un utilizator să facă clic pe un link fals, este necesar să-și „câștigă” încrederea. Metoda nu este foarte eficientă, dar ușor de implementat. Cu toate acestea, proprietarul contului poate bănui că cel real nu este adesea foarte diferit) și poate refuza să schimbe. Atacatorul poate fi găsit cu ușurință.

Când introduceți parola, acordați atenție adresei site-ului: atacatorii fac adesea ca adresa unui site fals să arate similară cu site-ul originalSelecţie

Principala tehnologie folosită de hackeri pentru a încerca să afle o parolă de e-mail prin forță brută este BruteForce. Aceasta este o metodă de generare automată și înlocuire a combinațiilor pentru un cont. Pentru a rula o astfel de selecție, aveți nevoie de un program special, a cărui spargere a parolei va fi rapidă. Acest program funcționează pe un principiu matematic, în care soluția corectă este determinată de selecție.

Astfel, programul generează la nesfârșit combinații de numere și litere și le verifică pentru corectitudine. Datorită performanței lor ridicate, astfel de programe funcționează destul de repede.

Un serviciu de hacker pentru hacking poate fi fie universal, fie pentru un anumit site. Când funcționează, este creat un proxy fals, datorită căruia atacatorii își pot ascunde IP-ul. În plus, schimbându-l în mod regulat, este posibil să evitați blocarea computerului de pe care se efectuează hack-ul. După ce este piratat, atunci când vă conectați la contul dvs., veți vedea un mesaj care spune că parola dvs. a fost compromisă. Următoarele trebuie făcute urgent:

- Modificați detaliile contului;

- Schimbați întrebarea de securitate;

- Scrieți Administrației că parola din Contact (sau pe altă resursă) a fost compromisă.

Hackerea parolei rețelei sociale VKontakte prin forță brutăDeși se foloseau mai devreme programe care funcționau conform , acum au apărut altele mai avansate. Acum, înlocuirea numerelor într-un cuvânt nu vă va asigura securitatea contului. Noile programe selectează combinații alfanumerice complet arbitrare, acestea pot fi folosite pentru a sparge o combinație foarte complexă de simboluri.

Hashuri și hacking de site-uri web

O metodă de hacking eficientă, dar complexă. Pentru a afla parola, hackerii pirata un site web care stochează hash-uri de combinații de coduri de utilizator. Hașul se obține după ce combinația de litere a suferit o procedură ireversibil complexă. Când introduceți o combinație de caractere când vă conectați în cont, hash-ul este calculat din nou și dacă se potrivește cu cel salvat, atunci ați introdus corect cuvântul de cod. Aceste date sunt furate de atacatorii care sparg site-ul. Acest lucru este și mai simplu cu resursele vechi care stochează nu hashuri, ci combinațiile de litere în sine.

Hash-ul nu este atât de greu de decriptat. Hackerii au multe programe și servicii care le permit să le recunoască și să le folosească. Ei pot vedea parola în Yandex Mail, după piratarea serviciului în sine, după cum urmează:

- Calculul algoritmilor de hashing și decriptarea datelor;

- Având o bază de date de combinații de coduri BruteForce, hackerul are și hashuri ale acestor cuvinte, codificate de unul sau altul algoritm. Programul poate compara doar cele existente cu cele noi;

- Nu există mulți algoritmi și sunt obișnuiți.

Hashing pe site-uri web este un proces similar cu modul în care funcționează cookie-urile pe un computer. Decriptarea acestuia este la fel de ușor ca și aflarea parolei din cookie-uri. Prin urmare, este evident că o astfel de stocare nu este o protecție fiabilă a contului chiar și cu o combinație foarte complexă.

Hackerea unei parole ghicindu-o dintr-un dicționarSpyware

Spyware este un software instalat pe un PC care este ascuns. Astfel încât utilizatorul să nu știe despre existența sa. În esență, este un virus. Conceput pentru a colecta informații despre utilizator, autentificări, istoricul solicitărilor de browser, cuvinte de cod etc. Necesar pentru hacking și pentru realizarea de publicitate direcționată. Cu ajutorul unor astfel de programe, informațiile sunt transmise direct atacatorului.

Astfel de programe se deghizează în software care oferă să copieze parola sub formă de asteriscuri sau să o recupereze din cookie-uri. Astfel de programe trebuie folosite cu prudență. Este mai bine să utilizați un browser pentru a restabili capacitatea de a vă conecta la contul dvs. Folosind programe spyware, puteți afla parola prietenului dvs. instalând programe malware pe telefonul sau computerul acestuia. În acest caz, datele vă vor fi transferate.

Programul de spionaj nu sparge parola, pur și simplu o fură și o trimite atacatoruluiParola dvs. a fost piratată?

Unele resurse afișează ele însele notificări de piratare. Rețeaua socială VKontakte emite o notificare că parola a fost compromisă atunci când vă conectați la contul dvs. Dacă schimbați cuvântul de cod cu cel vechi, poate apărea o astfel de notificare, deoarece site-ul stochează o listă neagră a parolelor din care a fost trimis spam etc.

O fereastră de mesaj care avertizează utilizatorul că contul său a fost piratatÎn plus, există o serie de servicii online care prezintă conturi care au căzut recent în mâinile infractorilor. Dacă există motive să credeți că au încercat să vă spargă parola de e-mail, atunci introduceți adresa de e-mail (sau autentificarea, dacă nu vorbim de cutii poștale) în câmp și veți vedea dacă contul dvs. a fost spart.

Puteți afla dacă contul dvs. a fost piratat în alte moduri. Principala este analiza activității din contul dumneavoastră în timpul absenței dumneavoastră de pe site.

PRIVESTE FILMAREA

Dacă prietenii tăi au primit mesaje cu conținut publicitar sau invitații către site-uri terțe, vezi pentru prima dată mesaje și notificări, deși site-ul arată că au fost vizualizate etc. apoi pagina ta a fost folosită în timp ce ai fost plecat. Cu toate acestea, este posibil să nu fie vizibil online. Există programe pentru a ascunde prezența utilizatorilor în rețea.

Articolul oferă o listă care include cele mai bune programe de spargere a parolelor care funcționează pe diferite tipuri de sisteme de operare. Descrie, printre altele, programe precum Aircrack, John the Ripper și THC Hydra - toate folosesc diverși algoritmi și protocoale care sunt teoretic capabile să spargă parole de complexitate diferită în Linux, WIndows și OS X. Descrierea este limitată la un simplu listare pentru o excursie introductivă . Lista include doar cele care rulează pe platformele Windows și Linux.

Ce trebuie să știe un non-profesionist (pe care autorul articolului se consideră a fi) despre procesul de hacking? Unele lucruri trebuie să fie înțelese înainte de a începe procedura de „recuperare a ceea ce a fost uitat” sau de preluare a parolelor din pachetele interceptate:

Întrebare „Cât timp durează să spargi o parolă?” în această formă scoate la iveală amatorul din tine. Este echivalent cu întrebarea cât va dura să ajungi de la Moscova la Vladivostok? Pe jos? Cu avionul? Prin China? Deși există un răspuns: de la 1 secundă la 100.000 de ani. Dacă luăm decriptarea printr-o „strângere de mână”, funcționează aircrack-ng mi-a dat combinația o singură dată:

- dupa o saptamana de munca...

- pe un laptop dual-core cu un GPU încorporat și 4 GB de RAM...

- în ciuda faptului că parola includea DOAR 8 caractere digitale

Ioan Spintecătorul, lansat pe aceeași mașină, a eșuat în 5 zile. Desktop bătrân cu 4

- Bazat pe Intel 2,8

nuclee GHz la bord, 6

GB RAM și Nvidia 660Ti Mi-am dat seama strângerea de mână pentru..., în general, nici nu am avut timp să mă ridic de la masă când am văzut parola. Puteți lucra mai repede și cu volume mult mai mari, dar oferiți mai mult de jumătate din venit pentruGTX 980 nu ma deranjeaza deloc...

Și motivul pentru asta nu sunt programele. Ceea ce înseamnă, având la îndemână asamblare hardware slabă, Nu vă așteptați la rezultate serioase.

Hacking parole. Ce metode exista?

Există mai multe modalități de a ajunge la obiectiv. Printre ei:

- atac de dicționar (hackerul folosește un fișier special cu o listă gata făcută de combinații de caractere, pe care programul le selectează)

- Atacul de forță brută (combinațiile de parole sunt generate de program)

- Atacul cu tabelul curcubeu (clacarea hash-urilor de parole valide introduse de utilizator)

Programele prezentate aici folosesc diverse opțiuni de atac și sunt clasate într-o ordine arbitrară aleasă de autor. Descrierile de lucru cu programe vor apărea în legăturile corespunzătoare din paragrafele corespunzătoare.

Software de spargere a parolelor: John the Ripper

Ioan Spintecătorul– poate cel mai popular de acest gen. Limbajul de programare predominant este C. Programul este gratuit (într-o versiune redusă) și include mai multe abordări ale procesului de hacking. Capacitatea de a detecta automat tipurile de hash-uri de parole îl plasează în fruntea instrumentelor de hacking etic. La fel ca alte instrumente de hacking Metasploit, aparține familiei de instrumente de securitate Raspid7.

Platforme acceptate: Linux, Windows, Android, DOS și OS X

Software de spargere a parolelor: OphCrack

Programul este cel mai des folosit printre cei cărora le place să spargă parolele contului Windows. La fel ca RainbowCrack, OphCrack funcționează cu tabelele curcubeu pentru a extrage combinații apreciate din hash-uri de parole. Datorită capacității de a obține parole în diverse formate din diverse surse de sistem, OphCrack este cunoscut pentru capacitatea sa de a sparge o parolă Windows în câteva momente. La accesarea fizică a computerului victimei sub forma unui Live DVD, acesta nu lasă urme. Vine în două versiuni, extinsă și gratuită (capacitățile tabelelor curcubeu Windows sunt reduse).

De pe site-ul producătorului

Programe de hacking parole: L0phtCrack

La fel ca și precedentul, L0phtCrack este cunoscut pentru capacitatea sa de a sparge rapid parolele Windows. Folosește o gamă largă de atacuri (hibrid, dicționar, forță brută, tabele curcubeu), dar poate fi folosit și pentru sniffing în rețea. În esență, un analog al programului anterior. Momentan există doar o versiune de probă de 15 zile.

Platforme acceptate: Windows

Descărcați L0phtCrack de pe site-ul producătorului

Există adesea cazuri când trebuie să veniți cu o parolă destul de complexă și unică, folosind diferite majuscule, numere și litere, dar crearea unor astfel de parole complexe necesită mult timp, mai ales dacă trebuie să creați un număr mare de ele.

De obicei, astfel de situații se confruntă de diferite tipuri de administratori care trebuie să creeze și să monitorizeze o bază de utilizatori sau cei care se ocupă de securitatea pe Internet și nu numai lista de domenii de aplicare a unor astfel de parole complexe ar putea dura destul de mult; timp.

Pentru a simplifica și accelera acest proces de a veni cu parole și autentificări, puteți utiliza servicii sau programe online care pot fi instalate și rulate pe computerul dvs. local. Aceste servicii vor fi discutate în articolul nostru.

Lista de programe va prezenta cele mai populare și funcționale servicii pentru crearea de parole complexe și simple cu autentificare. Aceste servicii vor fi prezentate sub două forme, pentru utilizare online și ca program pe computer.

Articolul va prezenta cei mai funcționali și ușor de utilizat generatoare de parole și autentificare, care sunt complet gratuite.

Generatoare de parole online

Generatoare de parole pentru instalare pe un computer

Generator de autentificare

LastPass...

Un serviciu online care vă permite să generați o parolă de orice lungime cu o alegere de litere și simboluri. Parola este generată direct pe computer folosind Javascript. Toate parolele create folosind acest serviciu nu sunt transferate nicăieri și sunt afișate doar pe computerul dvs.

Acest serviciu este disponibil nu numai online, ci poate fi și descărcat și instalat pe un computer pentru a fi utilizat local fără a fi nevoie de o conexiune la Internet.

Opțiuni de creare a parolei:

- Lungimea parolei în caractere

- Creați o parolă sub forma unui cuvânt, pentru o pronunție simplificată.

- Numărul de caractere digitale din parolă

- Selectarea tipului de caractere de utilizat (litere cu majuscule diferite, numere și caractere speciale)

Concluzie

Acest articol a prezentat cei mai funcționali și ușor de utilizat generatoare de parole și autentificare. Vă puteți familiariza cu informații generale pentru fiecare generator și puteți decide asupra funcționalității de care aveți nevoie.

Forța brută (derivată din expresia engleză: forța brută) este un tip de atac al hackerilor - o metodă de a pirata conturi în sisteme informatice, servicii de plată/bancare și site-uri web prin selectarea automată a combinațiilor de parole și autentificare.

Forța brută se bazează pe metoda matematică cu același nume (forța brută), în care soluția corectă - un număr finit sau combinație simbolică - se găsește prin căutarea prin diferite opțiuni. De fapt, fiecare valoare dintr-un set dat de răspunsuri potențiale (soluții) este verificată pentru corectitudine.

Cum funcționează forța brută

Un hacker scrie un program special pentru ghicirea parolelor sau folosește o soluție gata făcută de la colegii săi. Poate fi direcționat către un anumit serviciu de e-mail, site web, rețea socială (adică este destinat să pirateze o anumită resursă). În continuare, se efectuează pregătirile pentru hacking. Se compune din următoarele etape:

- Întocmirea unei liste de proxy

Pentru a ascunde adevărata adresă IP a computerului de pe care va fi efectuat atacul și pentru a preveni blocarea site-ului unde trebuie piratat contul, se configurează o conexiune la Internet printr-un server proxy.

Căutarea adreselor/porturilor proxy se efectuează în Proxy Grabber. Acest utilitar preia independent toate datele pentru conectarea la servere intermediare de pe site-urile care furnizează proxy (sunt specificate în listă). Cu alte cuvinte, se colectează un proxy.

Baza de date rezultată este salvată într-un fișier text separat. Și apoi toate adresele de server conținute în acesta sunt verificate pentru funcționalitate în verificatorul proxy. Destul de des, programele concepute pentru extragerea automată de proxy combină atât funcțiile unui grabber, cât și ale unui verificator.

Ca rezultat, obțineți o listă de proxy gata făcută sub forma unei liste de IP/port, salvată într-un fișier txt. (Veți avea nevoie de el când configurați programul de forță brută).

- Căutați baze pentru Brute

Trebuie să conectați un dicționar la forța brută - un anumit set de combinații de parole și autentificări - pe care îl va înlocui în formularul de conectare. Ea, ca și lista proxy, are forma unei liste într-un fișier text obișnuit (.txt). Dicționarele, cunoscute și ca baze de date, sunt distribuite prin forumuri de hackeri, site-uri web și servicii de găzduire a fișierelor. „Meșteri” mai experimentați le creează singuri și le oferă tuturor contra cost. Cu cât baza este mai mare (număr de combinații, autentificări, conturi), cu atât mai bine (pentru hacker) - cu atât este mai mare probabilitatea de succes a hackingului.

- Stabilirea forței brute

Lista proxy este încărcată; programul de selecție va schimba automat proxy-ul astfel încât serverul web să nu detecteze atacul și, în consecință, sursa (gazdă) atacului.

Este conectat un dicționar de combinații de parolă/login. Numărul de fire este setat - câte combinații va verifica forța brută în același timp. Un computer puternic cu viteză mare de internet poate gestiona cu încredere 120-200 de fluxuri (aceasta este valoarea optimă). Viteza brutei depinde direct de această setare. De exemplu, dacă setați doar 10 fire, selecția va fi foarte lentă.

- A alerga cu forța brută

Programul înregistrează încercările de hacking reușite: salvează conturile conectate (parolă/login) într-un fișier. Durata procedurii de selecție variază de la câteva ore la câteva zile. Cu toate acestea, nu este întotdeauna eficient din cauza puterii criptografice ridicate a datelor de conectare sau a implementării altor măsuri de protecție de către atacator.

Tipuri de forță brută

Hacking personal

Vânătoare pentru un anumit cont - pe o rețea socială, pe un serviciu de e-mail etc. Prin sau în procesul de comunicare virtuală, atacatorul extrage de la victimă un login pentru a accesa un site web. Apoi sparge parola folosind metode de forță brută: folosește forța brută pentru a indica adresa resursei web și autentificarea obținută și conectează dicționarul.

Șansele unui astfel de hack sunt mici, de exemplu, în comparație cu același atac XSS. Poate avea succes dacă proprietarul contului a folosit o parolă de 6-7 caractere cu o combinație simplă de simboluri. În caz contrar, „rezolvarea” variantelor mai stabile de 12, 15, 20 de litere, numere și caractere speciale va dura ani - zeci și sute de ani, pe baza calculelor formulei de căutare matematică.

Brut/cec

O bază de date cu date de conectare/parole din cutiile poștale ale unui serviciu de e-mail (de exemplu, mail.ru) sau ale altora diferite este conectată la forța brută. Și o listă de proxy - pentru a masca nodul (din moment ce serviciile web de e-mail detectează rapid un atac bazat pe mai multe solicitări de la o adresă IP).

Opțiunile brutei indică o listă de cuvinte cheie (de obicei nume de site) - repere după care va căuta informații de autentificare pe cutiile poștale piratate (de exemplu: steampowered, worldoftanks, 4game, VK). Sau o anumită resursă de internet.

Când se înregistrează într-un joc online, rețea socială sau forum, un utilizator, așa cum era de așteptat, își indică adresa de e-mail (căsuța poștală). Serviciul web trimite un mesaj la adresa specificată cu informații de conectare și un link pentru a confirma înregistrarea. Aceste litere sunt pe care forța brută le caută pentru a extrage date de conectare și parole din ele.

Faceți clic pe „START” și programul de cracare începe cu forța brută. Funcționează conform următorului algoritm:

- Încarcă login/parola pentru e-mail din baza de date.

- Verifică accesul sau „verifică” (se autentifică automat): dacă este posibil să te autentifici în cont, acesta adaugă unul în coloana bună (asta înseamnă că a fost găsit un alt e-mail de serviciu) și începe să-l vizualizeze (vezi următoarele puncte ); dacă nu există acces, este listat ca rău.

- În toate „beep-urile” (e-mailuri deschise), forța brută scanează scrisorile conform solicitării specificate de hacker - adică caută login-uri/parole către site-urile și sistemele de plată specificate.

- Când datele necesare sunt găsite, le copiază și le scrie într-un fișier separat.

Astfel, are loc o „deturpare” masivă a conturilor – de la zeci la sute. Atacatorul dispune de „trofeele” obținute la propria discreție - vânzare, schimb, colectare de date, furt de bani.

Hacking computer la distanță

Forța brută, împreună cu alte utilitare de hacker, este folosită pentru a obține acces de la distanță la computerul victimei protejat prin parolă prin intermediul unui canal de internet.

Acest tip de atac constă din următoarele etape:

- Se efectuează o căutare a rețelelor IP în care va fi efectuat atacul asupra computerelor utilizatorilor. Intervalele de adrese sunt preluate din baze de date speciale sau prin programe speciale, cum ar fi IP Geo. În el puteți selecta rețele IP pentru un anumit district, regiune și chiar oraș.

- Intervalele IP selectate și dicționarele de selecție sunt setate în setările forței brute Lamescan (sau analogului său), destinate forței brute de la distanță de conectare/parolă. Odată lansat, Lamescan face următoarele:

- realizează o conexiune la fiecare IP dintr-un interval dat;

- după stabilirea unei conexiuni, încearcă să se conecteze la gazdă (PC) prin portul 4899 (dar pot exista și alte opțiuni);

- dacă portul este deschis: încearcă să obțină acces la sistem, atunci când i se solicită o parolă, efectuează ghicit; dacă reușește, salvează adresa IP a gazdei (calculatorului) și informațiile de conectare în baza sa de date.

- Hackerul lansează utilitarul Radmin, conceput pentru a gestiona computerele la distanță. Setează coordonatele rețelei victimei (IP, autentificare și parolă) și obține control deplin asupra sistemului - desktop (afișat vizual pe afișajul computerului atacatorului), directoare de fișiere, setări.

Programe pentru Brutus

HASHCAT

Pentru 2020, unul dintre cele mai puternice programe pentru brute. Utilizează peste 200 de algoritmi de forță brută. Folosit pe scară largă pentru ghicirea parolelor WPA/WPA2, precum și a parolelor pentru documente MS Office, PDF, 7-Zip, RAR, TrueCrypt.

Forța brută clasică, una dintre primele. Cu toate acestea, nu își pierde relevanța și concurează cu soluții noi. Are un algoritm rapid de forță brută și acceptă toate protocoalele Internet majore - TCP/IP, POP3, HTTP etc. Poate falsifica cookie-uri. Bruteste dicționarul și generează parole în mod independent.

Puternic verificator brut. Echipat cu un arsenal extins de funcții pentru lucrul cu baze de date (verificare, sortare după domeniu). Acceptă diferite tipuri de proxy și verifică funcționalitatea acestora. Scanează scrisorile din cutiile poștale pe baza setărilor precum data, cuvântul cheie, adresa, mesajele necitite. Poate descărca scrisori de pe Mail.ru și Yandex.

Utilizarea programelor de ghicire a parolelor VK este utilizată în următoarele scopuri: furtul unui cont pentru a trimite spam și publicitate intruzivă, obținerea de informații personale de către o parte interesată despre un anumit utilizator, autentificarea pe o pagină personală dacă nu există nicio modalitate de a recupera parola . Nu este un secret pentru nimeni că pagina VKontakte a unui utilizator stochează datele sale personale, mesajele personale, materialele foto, audio și video. Pentru a vă asigura că informațiile confidențiale rămân protejate, atunci când alegeți o parolă pentru propriul cont, ar trebui să vă ghidați după cunoașterea programelor existente pentru piratarea acesteia. Acest articol este dedicat introducerii cititorului în cele mai populare mijloace de a fura o pagină pe o rețea de socializare.

Programe pentru selectarea parolelor din paginile VKontakte

Rețeaua de socializare VKontakte are milioane de utilizatori, iar acest număr crește în fiecare zi. Creșterea acestei cifre obligă dezvoltatorii să îmbunătățească constant sistemul de securitate. Acest lucru se datorează faptului că interesul pentru hacking-ul paginilor este proporțional cu numărul de utilizatori ai rețelei. Pot exista multe motive pentru care o pagină personală este piratată și, în aceste scopuri, au fost dezvoltate un număr mare de software diferite, care diferă în funcție de funcționalitate și metoda de hacking. Acestea ar putea fi programe pentru selectarea unei combinații unice de simboluri, pentru urmărirea acțiunilor prin Internet etc.

Pentru a vă proteja pagina de hacking, mai jos sunt cele mai populare programe pentru a obține acces la pagina dvs. personală, după citirea cărora vă puteți verifica parola pentru securitate sau puteți genera o nouă cheie unică pentru a vă conecta la sistem. Dacă doriți să spargeți pagina altcuiva, trebuie să vă amintiți că, în conformitate cu codul penal al Federației Ruse ( Codul penal al Federației Ruse articolul 272) această acțiune este infracțiune și atrage răspunderea penală.

Generator de parole online

Această metodă de hacking este folosită de cei care doresc să obțină datele personale ale unui anumit utilizator (o cunoștință).

Esența metodei este că cunoscând autentificarea (email sau numărul de telefon mobil) din contul persoanei interesate, nu mai rămâne decât să selectezi cheia de autentificare. Selecția are loc în două moduri:

- Căutare manuală. Mulți utilizatori ai rețelei de socializare nu acordă o atenție deosebită propriei securități, iar atunci când își creează o parolă de conectare, aceștia operează cu informații precum: nume și prenume, porecla, data nașterii, numărul sau data preferată etc. O astfel de pagină este destul de ușor de piratat, studiind informațiile de pe ea sau cunoscând persoana personală.

- Căutare automată. Implica utilizarea unui produs software special. Cel mai popular site pentru căutare automată este Generator de parole online. Esența acestui sistem este că, folosind etichete, sunt generate cuvinte cheie, pe baza cărora este selectată o parolă. Trebuie remarcat faptul că Generatorul Online poate fi folosit nu numai pentru recuperarea/piratarea contului, ci și pentru generarea de chei unice pentru autentificarea în diferite conturi și pagini personale.

Vklom 3.1

Vklom 3.1 este un program special conceput pentru a obține acces la pagina personală a unui utilizator al renumitei rețele sociale „VKontakte”. Trebuie remarcat faptul că programul nu pirata contul altcuiva, ci doar simulează procesul de conectare la o pagină personală. Caracteristica sa principală este o interfață clară și cerințe minime de sistem (Windows Vista, XP, 7, 8, 8.1, 10, există o versiune pentru Android).

VK Hack 2.2

Utilitarul VK Hack 2.2 este conceput pentru a selecta în mod eficient cheile pentru paginile personale pentru conturile specificate. Mecanismul programului este de a selecta o combinație de caractere pentru un anumit ID folosind propria sa bază de date. Eficacitatea acestui program este de 50%, timpul de selecție este de câteva ore. Caracteristica programului: prezența unor funcții suplimentare pentru creșterea aprecierilor, abonaților, cadourilor și așa mai departe.

Ioan Spintecătorul

John the Ripper este cel mai popular software pe tema luată în considerare. Utilitarul este open source și are o serie de metode de forță brută (forță brută, selecție folosind un dicționar etc.). Este adesea folosit pentru a evalua puterea parolelor (nivelul de securitate al contului) pe Windows, MacOS și Linux, precum și pe Android. Lipsa unei interfețe grafice face ca programul să fie dificil de utilizat pentru utilizatorii fără experiență.

Aircrack-ng

Aircrack-ng este un instrument folosit de hackeri pentru a pirata și obține codul de acces la pagina personală a victimei printr-o rețea Wi-Fi. Acțiunea programului se bazează pe interceptarea unui hash sau obținerea unei parole gata făcute folosind atacuri PMS și PTW. Aircrack-ng funcționează pe Windows, MacOS și Linux. Vă puteți proteja de acest tip de hacking folosind tipul de criptare WPA2.

RainbowCrack

Principalul avantaj al RainbowCrack este disponibilitatea de tabele gata făcute pentru hacking, care măresc de mai multe ori viteza de obținere a rezultatului dorit. Utilitarul implică capacitatea de a accelera procesul de căutare folosind GPU (unitatea de procesare grafică). Numai utilizatorii de Windows și MacOS vor putea folosi RainbowCrack.

THC Hydra

THC Hydra este o aplicație de consolă pentru „calcularea” parolei pentru formularul de conectare de pe pagina personală VKontakte și multe altele. Suportă protocoale: Astrisk, Cisco auth, AFP, HTTP, HTTP-Proxy, HTTPS-FORM-POST, IMAP, MySQL, Oracle SID, POSTGRES, TS2, SNMP v1+v2+v3, SOCKS5, RDP și altele. Compilează pe Windows, Linux, Solaris, FreeBSD, QNX și OSX. Avantajul programului este viteza sa și prezența fișierelor cu nume/parole, dar principalul său dezavantaj este interfața complexă pentru utilizatorii fără experiență.

HashCat

Programul multiplatform disponibil gratuit HashCat câștigă o popularitate din ce în ce mai mare. I-a captivat pe mulți atât cu timpul de selectare a unei chei pentru a intra, datorită folosirii atât a unei plăci video, cât și a unui procesor central, cât și cu o listă impresionantă de atacuri suportate: Bruteforce, prin dicționar, tabele, mască etc. Oferă posibilitatea de a sparge o parolă printr-o rețea Wi-Fi sau din hash-uri ale aplicației WEB.

Rangă

Crowbar este un script într-un limbaj de programare Piton, care oferă posibilitatea de a efectua verificări de securitate a parolei. Principala sa diferență este utilizarea SSH-key(s), care vă permite să utilizați orice chei private obținute în timpul testării de penetrare pentru a ataca alte servere SSH. Avantaj: suport pentru protocoale rare (VNC, OpenVPN și NLA). Compilează pe Windows, Linux și MacOS.

coWPatty

coWPAtty - un instrument pentru dicționar/atacuri hibride în rețea „WPA/WPA2”. Acest produs este inclus în pachetul software „BackTrack” iar dacă există un document PMK precalculat pentru SSID, acesta permite un așa-numit „atac accelerat”. Merită menționat faptul că coWPAtty poate folosi „cuvinte de dicționar” din dicționarul lui John the Ripper.

Particularități

Software-ul discutat mai sus prezintă unele diferențe, dar duc la același rezultat. Toate au o serie de următoarele caracteristici:

- Viteza cu care parolele sunt forțate brut depinde mai mult de caracteristicile PC-ului hackerului decât de programul în sine. De exemplu, Pentium II și III oferă viteze de căutare de aproximativ 2 milioane/sec;

- Un cod de intrare format din mai mult de 10 caractere va necesita mai mult timp de la oricare dintre programele enumerate;

- Disponibilitatea diferitelor metode de atac și suport pentru protocol.

- Majoritatea software-ului este disponibil gratuit și complet gratuit.

- Ele pot fi blocate de programele antivirus, în ciuda sursei de încredere.