Cum să configurați și să protejați Mikrotik de intruziunile inamice din exterior? Mikrotik: Sfaturi utile pentru configurarea Protejarea serverului dvs. de hacking extern prin Mikrotik

Totuși, nu trebuie să vă gândiți că doar Mikrotik are probleme de securitate și Ubiquiti, ca să nu mai vorbim de mărci precum TP-Link etc. Este o chestiune complet diferită că nu toate vulnerabilitățile sunt disponibile public și nu toate companiile rezolvă rapid problemele.

RouterOS 6.35.8 – Refuzarea serviciului

O vulnerabilitate din stiva de rețea a MikroTik Versiunea 6.38.5 lansată în 09-03-2017 ar putea permite unui atacator de la distanță neautentificat să epuizeze tot CPU-ul disponibil printr-un flux de pachete TCP RST, împiedicând routerul afectat să accepte noi conexiuni TCP.

Dacă doriți să aflați cum să configurați MikroTik, vă sugerăm să parcurgeți. Informații mai detaliate pot fi găsite la sfârșitul acestei publicații.

Esența vulnerabilității ROS 6.38.5 se rezumă la posibilitatea încărcării de la distanță a routerului cu pachete TCP RST (flood), ceea ce implică utilizarea resurselor CPU până la 100% și face imposibilă primirea în continuare a pachetelor, provocând o refuzare a serviciului. (DoS).

> monitorizarea resurselor sistemului cpu-used: 100% CPU-used-per-cpu: 100% free-memory: 8480KiB

Atacul este efectuat pe portul 8291, care este folosit sub Winbox. Mai mult, exploit-ul în sine este disponibil publicului, situația este agravată de faptul că implementarea lui nu necesită autentificare, adică. chiar cunoașteți autentificarea.

Metode de protecție

Ca măsură temporară, puteți schimba portul Winbox de la 8291 la unul non-standard. Acest lucru se poate face în secțiunea de la IP – Servicii. Dezavantajul acestei metode este că nu protejează în niciun fel împotriva scanării portului. Apropo, în Mikrotik nu există nicio protecție împotriva scanării portului în regulile de bază pentru firewall. Dacă întâlniți un utilizator experimentat, schimbarea portului nu îl va opri în niciun fel.

Cea mai eficientă protecție va fi folosirea regulilor Firewall, prin limitarea accesului la portul Winbox doar pentru IP-ul administratorului. Acest lucru se poate face folosind regula:

Filtru firewall Ip add chain=acțiune de intrare=accept protocol=tcp src-address=ADMIN_IP dst-port=8291 comentariu=Allow_Winbox

Unde ADMIN_IP trebuie înlocuit cu IP-ul dvs. În același timp, nu uitați să refuzați accesul la Winbox tuturor celorlalte IP-uri.

Pentru utilizatorii care folosesc routerele Mikrotik acasă, nu este nimic de care să vă faceți griji, deoarece regulile de bază pentru firewall interzic accesul la Winbox de pe WAN (Internet). Dar pentru rețelele corporative mari sau furnizorii, problema este mult mai gravă, deoarece acțiunile unui dăunător pot duce la defecțiunea rețelei.

Până când vulnerabilitatea este remediată, nu mai rămâne nimic de făcut decât să așteptați lansarea unei actualizări pentru RouterOS.

Stare actualizată la 04.04.2014

Discuția despre această vulnerabilitate continuă pe forumul oficial mikrotik.

Utilizatorul un1x0d a efectuat un test de exploatare pe RB751, hEX lite și CHR (8x Xeon), ca urmare, toate cele trei dispozitive au fost încărcate la 100%, ceea ce a dus la eșecul tuturor serviciilor de rețea. Mai mult, după cum a menționat un1x0d, vulnerabilitatea nu depinde de port și funcționează cu alte porturi.

Utilizatorul McSlash a testat vulnerabilitatea pe RB951, RB2011, hAp Lite și CCR1036 - exploit-ul a funcționat în toate cazurile. Nicio regulă de firewall nu ajută. Suportul Mikrotik nu a recunoscut încă vulnerabilitatea. Continuăm să monitorizăm evoluțiile.

Curs video „Configurarea echipamentului MikroTik” (analog MTCNA)

Înveți să lucrezi cu MikroTik? Recomand cursul video „”. Cursul acoperă toate subiectele din programa oficială MTCNA și o mulțime de materiale suplimentare. Cursul combină o parte teoretică și practică - configurarea unui router conform specificațiilor tehnice. Consultările privind temele de curs sunt conduse de autorul său, Dmitri Skoromnov. Potrivit pentru prima cunoaștere cu echipamentul MikroTik și pentru sistematizarea cunoștințelor pentru specialiștii cu experiență.

Forța brută este atunci când cineva încearcă, uneori lung și din greu, să ne ghicească parola pentru orice folosește forța brută. În Linux, fail2ban este folosit cu succes pentru a se proteja împotriva acestui lucru. Nu există o astfel de plăcere în Mikrotik, așa că vom avea plăcerea de a crea protecție împotriva forței brute cu propriile noastre mâini.

Lista completă a comenzilor, pe care probabil ați văzut-o în wiki-ul oficial (http://wiki.mikrotik.com/wiki/Bruteforce_login_prevention):

add chain=input protocol=tcp dst-port=22 src-address-list=ssh_blacklist action=drop comment="drop ssh brute forcers" dezactivat=nu

add chain=input protocol=tcp dst-port=22 connection-state=new src-address-list=ssh_stage3 action=add-src-to-address-list address-list=ssh_blacklist address-list-timeout=10d comment=" " dezactivat=nu

add chain=input protocol=tcp dst-port=22 connection-state=new src-address-list=ssh_stage2 action=add-src-to-address-list address-list=ssh_stage3 address-list-timeout=1m comment=" " dezactivat=nu

add chain=input protocol=tcp dst-port=22 connection-state=new src-address-list=ssh_stage1 action=add-src-to-address-list address-list=ssh_stage2 address-list-timeout=1m comment=" " dezactivat=nu

add chain=input protocol=tcp dst-port=22 connection-state=new action=add-src-to-address-list address-list=ssh_stage1 address-list-timeout=1m comment="" dezactivat=nu

Și există multe locuri pe Internet unde acest set este disponibil. O să explic puțin ce face.

Ideea este următoarea: dăm trei încercări legitime într-un timp scurt de conectare prin ssh (22/tcp, dacă aveți alt port, utilizați-l pe al dvs.). La a patra încercare, vă interzicem timp de 10 zile. Avem dreptul. Deci, pas cu pas.

1. Când stabilim o nouă conexiune (connection-state=new) cu portul 22/tcp, ne amintim IP-ul sursă și îl plasăm în lista „ssh_stage1” timp de 1 minut:

add chain=input protocol=tcp dst-port=22 connection-state=new action=add-src-to-address-list address-list=ssh_stage1 address-list-timeout=1m comment="" dezactivat=nu

2. Dacă în acest minut acest „cineva” (și ne amintim de el în „ssh_stage1”) dorește din nou să stabilească o nouă conexiune cu 22/tcp, îl vom adăuga în lista „ssh_stage2”, și, de asemenea, timp de 1 minut:

add chain=input protocol=tcp dst-port=22 connection-state=new src-address-list=ssh_stage1 action=add-src-to-address-list address-list=ssh_stage2 address-list-timeout=1m comment=" " dezactivat=nu

3. Dacă în acest minut acest „cineva” (acum este în „ssh_stage2”) dorește din nou să se conecteze la 22/tcp, îl adăugăm în lista „ssh_stage3” (da, ați ghicit, din nou pentru 1 minut):

add chain=protocol de intrare=tcp dst-port=22 connection-state=new src-address-list=ssh_stage2 action=add-src-to-address-list address-list=ssh_stage3 address-list-timeout=1m comment=" " dezactivat=nu

4. Dacă este persistent, atunci ei bine, îl vom adăuga la „lista neagră” „ssh_blacklist” timp de 10 zile, pentru că nu contează.

add chain=input protocol=tcp dst-port=22 connection-state=new src-address-list=ssh_stage3 action=add-src-to-address-list address-list=ssh_blacklist address-list-timeout=10d comment=" " dezactivat=nu

5. Și cu această comandă îi interzicem pe toată lumea din lista „ssh_blacklist” fără nicio umbră de îndoială (rețineți că regula este inactivă în mod implicit):

add chain=input protocol=tcp dst-port=22 src-address-list=ssh_blacklist action=drop comment="drop ssh brute forcers" dezactivat=da

În realitate, când am făcut o astfel de schemă și am încercat să mă conectez de la consola Linux la ip-ul extern al mikrotik-ului meu, deja la a doua încercare (și nu la a 3-a sau a 4-a) ip-ul „atacatorului” a fost inclus în „ssh_blacklist” ” lista. Nu folosesc ssh la Mikrotik, așa că în cazul meu nu este fatal, dar dacă te conectezi de la distanță așa, atunci La început ar putea fi o idee bună să nu activați regula de interdicție (dezactivat=da). Lasă-i să intre pe listă, fără întrebări. Estimați în practică de câte ori trebuie să vă conectați la rând înainte de a intra pe lista interzisă. După verificări, activați regula de ban conform listei „ssh_blacklist”!Îmi cer scuze că comenzile sunt lungi, dar analizatorul mănâncă backslash, așa că ajunge într-o singură linie.

Routerele de la producătorul Mikrotik devin din ce în ce mai populare datorită prețului lor atractiv și funcționalității bogate. Poate că, în segmentul SOHO, Mikrotik este lider. Astăzi vrem să vorbim despre opțiunile de configurare utile care vor ajuta la întărirea rezistenței la atacurile externe și la asigurarea unei funcționări stabile pentru biroul dumneavoastră Mikrotik.

Protecție Mikrotik

1. Schimbarea numelui de utilizator și a parolei de administrator

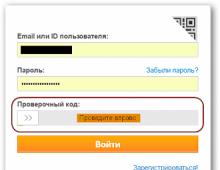

Să începem cu protecția primară a router-ului nostru - crearea unui login și o parolă de administrator rezistente la piratare. În mod implicit, Mikrotik folosește autentificare adminși o parolă goală. Să reparăm acest lucru: conectează-te prin Winbox la routerul nostru și mergi la secțiunea de setări Sistem → Utilizatori. Vedem utilizatorul admin care este configurat implicit:

Să adăugăm un utilizator nou care va avea detalii de hacking mai stricte (login/parolă). Pentru a face acest lucru, faceți clic pe pictograma „+” din colțul din stânga sus:

Vă rugăm să rețineți că în câmpul Grup trebuie să selectați deplin pentru a acorda privilegii administrative utilizatorului. După ce au fost făcute setările, ștergeți utilizatorul admin iar de acum înainte folosim doar noul utilizator pentru a ne conecta la interfața de administrare.

2. Porturi de service

Routerul Mikrotik a „conectat” unele servicii ale căror porturi sunt accesibile de pe internetul public. Potenţial, aceasta este o vulnerabilitate pentru circuitul dumneavoastră de reţea. Prin urmare, vă sugerăm să mergeți la secțiunea de setări IP → Servicii:

Dacă accesați Mikrotik numai prin Winbox, atunci vă sugerăm să dezactivați toate serviciile, cu excepția winboxȘi ssh(lasa ssh pentru orice eventualitate), si anume:

- api-ssl

- www-ssl

Pentru a dezactiva, faceți clic pe pictograma roșie „x”. De când am plecat SSH accesul la server, să-l „securizăm” schimbând portul de la 22 la 6022. Pentru a face acest lucru, faceți dublu clic pe portul de serviciu SSH și specificați setarea în fereastra care se deschide:

Clic aplicaȘi Bine.

3. Protecție împotriva forței brute (brute force)

Pe site-ul oficial Mikrotik există recomandări despre cum să vă protejați routerul de forța brută a parolei prin accesul FTP și SSH. La pasul anterior, am închis accesul FTP, așa că dacă urmați cu strictețe aceste instrucțiuni, atunci utilizați doar codul pentru a vă proteja împotriva atacurilor SSH. În caz contrar, copiați ambele. Deci, deschideți terminalul de gestionare a routerului. Pentru a face acest lucru, în meniul de navigare din dreapta, faceți clic Terminal nou. Copiați secvențial codul de mai jos în consola routerului:

/ip filtru firewall #Blocarea atacurilor FTP add chain=input protocol=tcp dst-port=21 src-address-list=ftp_blacklist action=drop \ comment="drop ftp brute forcers" add chain=output action=accept protocol=tcp content ="530 Conectare incorectă" dst-limit=1/1m,9,dst-address/1m add chain=output action=add-dst-to-address-list protocol=tcp content="530 Conectare incorectă" \ listă de adrese =ftp_blacklist address-list-timeout=3h #Blocați atacurile prin SSH add chain=protocol de intrare=tcp dst-port=22 src-address-list=ssh_blacklist action=drop \ comment="drop ssh brute forcers" dezactivat=nu adăugați lanț =protocol de intrare=tcp dst-port=22 connection-state=new \ src-address-list=ssh_stage3 action=add-src-to-address-list address-list=ssh_blacklist \ address-list-timeout=10d comment= " " disabled=no add chain=input protocol=tcp dst-port=22 connection-state=new \ src-address-list=ssh_stage2 action=add-src-to-address-list address-list=ssh_stage3 \ address-list - timeout=1m comment="" disabled=no add chain=input protocol=tcp dst-port=22 connection-state=new src-address-list=ssh_stage1 \ action=add-src-to-address-list liste de adrese = ssh_stage2 address-list-timeout=1m comment="" disabled=no add chain=input protocol=tcp dst-port=22 connection-state=new action=add-src-to-address-list \ address-list=adresa ssh_stage1 -list-timeout=1m comentariu="" dezactivat=nu

Crearea unei copii de rezervă a configurației

În caz de defecțiune sau accident al routerului, trebuie să aveți configurația acestuia la îndemână pentru o recuperare rapidă. Este extrem de simplu de făcut: deschideți terminalul făcând clic în meniul de navigare Terminal nouși specificați următoarea comandă:

Exportați fișierul=backup2020-02-10_01:01:22

Fișierul poate fi găsit făcând clic pe secțiunea din meniul de navigare Fișiere. Descărcați-l pe computer făcând clic dreapta și selectând Descarca

Blocarea accesului la site

În timpul programului de lucru, angajații trebuie să lucreze. Prin urmare, să blocăm accesul la resurse de divertisment precum Youtube, Facebook și Vkontakte. Pentru a face acest lucru, accesați secțiunea IP → Firewall. Faceți clic pe filă Protocolul Layer 7 apoi faceți clic pe pictograma „+” din colțul din stânga sus:

Dăm un nume regulii noastre, care va funcționa la nivelul 7 al modelului OSI, iar în secțiunea Regexp adăugăm:

^.+(youtube.com|facebook.com|vk.com).*$

Clic Bineși accesați fila Reguli de filtrareși faceți clic pe pictograma „+”:

În secțiunea Lanț, selectați Înainte. În aceeași fereastră, accesați fila Avansat iar în câmpul Layer 7 Protocol selectați regula de blocare pe care am creat-o:

Accesați fila Acțiuneși acolo selectați Action = Drop:

Când setările sunt complete, faceți clic aplicaȘi Bine.

Ți-a fost util acest articol?

Te rog spune-mi de ce?

Ne pare rău că articolul nu v-a fost util: (Vă rugăm, dacă nu este dificil, indicați de ce? Vă vom fi foarte recunoscători pentru un răspuns detaliat. Vă mulțumim că ne ajutați să devenim mai buni!

Mikrotik - router, router, punct de acces.

Cum se configurează Mikrotik? Cum să protejezi Mikrotik de intruziunile inamice din exterior?

Configurarea inițială a routerului Mikrotik (router). Protecție inițială Mikrotik.

Pentru a vă proteja routerul Mikrotik trebuie să:

1. Schimbați parola de administrator.

2. Dezactivați serviciile inutile, neutilizate.

3. Activați NAT

4. Configurați paravanul de protecție - organizați filtrarea și trecerea pachetelor.

P.S. după configurarea comenzii, R, - routerul va șterge toate setările, dar nu parolele, vă puteți conecta la el prin WinBox prin IP - 192.168.88.1

Setări din consolă:

nume admin, parola goală.

Dacă uiți parola, singurul lucru care te va salva este o resetare completă - reinstalarea routerului!

Schimbarea parolei:

> utilizatorul editează parola de administrator

Se deschide editorul; introduceți o nouă parolă. Pentru a salva și a ieși, apăsați Ctrl+o (control și litera o în același timp)

Puteți adăuga un utilizator nou, doar în cazul în care:

>utilizați add name=mkt password=12345 group=full

Să vedem ce interfețe există:

> imprimare interfață

0 X ;;; WAN

eter1 eter 1500 1600 1600

1 X ;;; LAN

eter2 eter 1500 1600 1600

Activați-le pe cele de care aveți nevoie:

> activare interfață 0

> activare interfață 1

> imprimare interfață

Indicatori: D — dinamic, X — dezactivat, R — rulare, S — slave

# NUME TIP MTU L2MTU MAX-L2MTU

0 R;;; WAN

eter1 eter 1500 1600 1600

1 R;;; LAN

eter2 eter 1500 1600 1600

Să ne uităm la IP:

> imprimare adresa ip

De exemplu, luați următorii parametri:

Furnizor (Internet) - 195.196.10.50

GW (gateway) - 195.196.10.49

Server DNS - 195.196.11.10, 195.196.12,10

Rețea locală (internă) - 192.168.18.0/24

Adăugați un furnizor de IP:

>adresa IP adauga adresa=195.196.10.10/30 interfata=ether1

Adăugați local:

>adresa IP adauga adresa=192.168.18.0/24 interfata=ether2

Să vedem ce s-a întâmplat:

> imprimare adresa ip

Adăugați un gateway Provo:

> IP route add gateway=195.196.10.49

Hai sa ne uitam:

> ip route print

Adăugați DNS-ul furnizorului de internet:

> ip dns set servers=195.196.11.10,195.196.12,10 allow-remote-request=yes

Activați NAT (mascaradă):

> ip firewall nat add chain=srcnat action=masquerade out-interface=ether1

După aceste setări, rețeaua internă va avea acces la Internet.

Configurați firewall, de ex. este necesar să organizați filtrarea pachetelor (lanțuri de intrare) și, firește, astfel încât, după protecție, rețeaua dvs. să poată funcționa - pentru a organiza trecerea pachetelor - acestea sunt lanțuri înainte:

P.S Mai întâi, treceți prin WinBox - IP -> Firewall -> Service Port - dezactivați totul Dezactivați, lăsați ceea ce este necesar, și anume în cazul nostru pptp (server VPN), iar dacă doriți să utilizați FTP-ul încorporat - ftp

Adăugarea regulilor:

filtru firewall ip add chain=input connection-state=invalid action=drop comment="Drop conexiuni invalide"

filtru firewall ip add chain=input connection-state=stabilited action=accept comment=”Permite conexiuni stabilite”

IP firewall filter add chain=input protocol=udp action=accept comment="Permite UDP"

filtru firewall ip add chain=input protocol=icmp action=accept comment="Permite ICMP"

filtru firewall ip add chain=input src-address=192.168.0.0/24 action=accept comment=”Permite accesul din rețeaua locală”

Următoarele două reguli sunt dacă doriți să configurați accesul prin Mikrotik la rețeaua internă prin VPN (server pptp)

Primul deschide portul 1723, al doilea permite protocolul 47 (GRE).

IP firewall filter add chain=input action=accept protocol=tcp dst-port=1723 comment=”Permite accesul la VPN”

ip firewall filter add chain=input action=accept protocol=gre comment=”Dacă aveți un VPN (server pptp)”

Următoarea regulă vă permite să vă conectați la Mikrotik prin WinBox (portul implicit 8291)

P.S Desigur, trebuie să configurați IP-ul „LISTA Serviciilor IP” -> Servicii -> Lista serviciilor IP, faceți clic pe linia winbox, se va deschide fereastra de editare a datelor -> schimbați IP-ul cu cel de la care vă veți conecta, același lucru trebuie făcut cu SSH și WWW, dezactivați toate celelalte servicii - dezactivați. (ip_address_allow - IP-ul dvs.)

filtru firewall ip add chain=input action=accept protocol=tcp src-address=ip_address_allow dst-port=8291 comment=”Permite accesul prin WinBox”

filtru firewall ip add chain=input action=accept protocol=tcp src-address=ip_address_allow dst-port=22 comment="Permite accesul prin SSH"

filtru firewall ip add chain=input action=accept protocol=tcp src-address=ip_address_allow dst-port=80 comment="Permite accesul pe WWW"

Dacă doriți să utilizați FTP-ul încorporat:

filtru firewall ip add chain=input action=accept protocol=tcp src-address=ip_address_allow dst-port=21 comment="Permite accesul la FTP"

Tocăm totul:

filtru firewall ip add chain=input action=drop comment="Drop respinge toate celelalte"

Pentru a vă proteja rețeaua, trebuie să inspectați tot traficul care trece prin el

router și blocați-le pe cele nedorite.

IP firewall filter add chain=forward protocol=tcp connection-state=invalid action=drop comment=”Renunțați la conexiuni nevalide”

IP firewall filter add chain=forward connection-state=stabilited action=accept comment=”Permite conexiuni deja stabilite”

IP firewall filter add chain=forward connection-state=related action=accept comment=”Permite conexiuni asociate”

Pentru orice eventualitate, permitem trecerea protocolului GRE:

filtru firewall ip add chain=forward protocol=gre action=accept comment="Permite GRE"

Dacă aveți un server VPN, permiteți portului 3389 să ruleze RDP (Remote Desktop).

IP firewall filter add chain=forward protocol=tcp dst-port=3389 action=accept comment=”Permite 3389″

Blocăm adresele IP ale rețelelor interne.

filtru firewall ip add chain=forward src-address=0.0.0.0/8 action=drop

filtru firewall ip add chain=forward dst-address=0.0.0.0/8 action=drop

filtru firewall ip add chain=forward src-address=127.0.0.0/8 action=drop

filtru firewall ip add chain=forward dst-address=127.0.0.0/8 action=drop

filtru firewall ip add chain=forward src-address=224.0.0.0/3 action=drop

filtru firewall ip add chain=forward dst-address=224.0.0.0/3 action=drop

Sau:

filtru firewall ip adăugați lanț înainte protocol=udp action=accept comment="Permite UDP"

filtru firewall ip adăugați lanț înainte protocol=icmp action=accept comment="Permiteți ping ICMP"

Sau:

Pentru traficul icmp, udp și tcp, vom crea lanțuri în care vom arunca pachetele nedorite:

Să creăm o tranziție către lanțuri noi

filtru firewall ip add chain=forward protocol=tcp action=salt jump-target=tcp

filtru firewall ip add chain=forward protocol=udp action=salt jump-target=udp

filtru firewall ip add chain=forward protocol=icmp action=salt jump-target=icmp

Să creăm reguli tcp pentru lanțul tcp și să refuzăm unele porturi:

filtru firewall ip add chain=tcp protocol=tcp dst-port=69 action=drop comment=”Refuză TFTP”

IP firewall filter add chain=tcp protocol=tcp dst-port=111 action=drop comment=”Refuză portmapper RPC”

IP firewall filter add chain=tcp protocol=tcp dst-port=135 action=drop comment=”Refuză portmapper RPC”

filtru firewall ip add chain=tcp protocol=tcp dst-port=137-139 action=drop comment=”Deny NBT”

filtru firewall ip add chain=tcp protocol=tcp dst-port=445 action=drop comment=”Deny Cifs”

filtru firewall ip add chain=tcp protocol=tcp dst-port=2049 action=drop comment=”Refuză NFS”

IP firewall filter add chain=tcp protocol=tcp dst-port=12345-12346 action=drop comment=”Deny NetBus”

filtru firewall ip add chain=tcp protocol=tcp dst-port=20034 action=drop comment=”Deny NetBus”

filtru firewall ip add chain=tcp protocol=tcp dst-port=3133 action=drop comment=”Deny BackOriffice”

filtru firewall ip add chain=tcp protocol=tcp dst-port=67-68 action=drop comment=”Deny DHCP”

Să dezactivăm porturile udp pentru lanțul udp:

IP firewall filter add chain=udp protocol=udp dst-port=69 action=drop comment=”Refuză TFTP”

IP firewall filter add chain=udp protocol=udp dst-port=111 action=drop comment=”Deny PRC portmapper”

filtru firewall ip add chain=udp protocol=udp dst-port=135 action=drop comment=”Deny PRC portmapper”

IP firewall filter add chain=udp protocol=udp dst-port=137-139 action=drop comment=”Deny NBT”

IP firewall filter add chain=udp protocol=udp dst-port=2049 action=drop comment=”Deny NFS”

IP firewall filter add chain=udp protocol=udp dst-port=3133 action=drop comment=”Deny BackOriffice”

Să permitem doar codurile icmp necesare pentru lanțul icmp:

ip firewall filter add chain=icmp protocol=icmp icmp-options=0:0 action=accept comment=»Renunțați la conexiuni nevalide»

filtru firewall ip add chain=icmp protocol=icmp icmp-options=3:0 action=accept comment=”Dllow stabilite connections”

filtru firewall ip add chain=icmp protocol=icmp icmp-options=3:1 action=accept comment=»Permite conexiuni deja stabilite»

filtru firewall ip add chain=icmp protocol=icmp icmp-options=4:0 action=accept comment=”Permite stingerea sursei”

filtru firewall ip add chain=icmp protocol=icmp icmp-options=8:0 action=accept comment=”Permite cererea ecou”

filtru firewall ip add chain=icmp protocol=icmp icmp-options=11:0 action=accept comment="Permiteți depășirea timpului"

filtru firewall ip add chain=icmp protocol=icmp icmp-options=12:0 action=accept comment=”Permite parametrul bad”

filtru firewall ip add chain=icmp action=drop comment=»interzice toate celelalte tipuri»