Autentificare - ce este. Selectarea și configurarea autentificării rețelei

Apare o eroare de autentificare la conectarea la o rețea WiFi - aceasta este o problemă foarte frecventă. De aceea este atât de important să înțelegem de ce apare și cum să o eliminăm. Dar înainte de a trece la setările de rețea și depanarea, ar trebui să înțelegeți ce este autentificarea. Acest lucru vă va permite să înțelegeți de ce apare această eroare și cum să o eliminați rapid și definitiv.

Ce este autentificarea

Acesta este un sistem de securitate a rețelei fără fir care împiedică străinii să se conecteze la grupul dvs. Astăzi, există mai multe tipuri de autentificare. Puteți selecta cea mai potrivită opțiune din setările routerului sau punctului de acces care este utilizat pentru a crea o rețea de domiciliu. De regulă, în zilele noastre tipul de criptare (autentificare) utilizat este WPA-PSKWPA2-PSK2 mixt.

Acesta este cel mai sigur tip de criptare a datelor și este foarte greu de spart sau de ocolit. Cu toate acestea, poate fi împărțit și în două tipuri. De exemplu, acasă, se folosește o opțiune cu o singură expresie cheie pentru toți abonații. Utilizatorul însuși setează cheia, care este ulterior necesară pentru a se conecta la rețea.

Al doilea tip de criptare este utilizat în organizațiile care necesită un nivel crescut de securitate. În acest caz, fiecărui abonat de încredere i se atribuie o expresie de acces unică. Adică veți putea intra în grup doar de pe computer și numai după introducerea unei chei unice. În marea majoritate a cazurilor, o eroare de autentificare la conectarea la o rețea WiFi apare tocmai atunci când tipurile de criptare și fraza de acces introdusă nu se potrivesc.

De ce apare o eroare de autentificare WiFi: video

De ce apare eroarea de autentificare și cum o remediați

După cum s-a menționat mai sus, dacă, atunci când vă conectați la o rețea WiFi, sistemul scrie „Eroare de autentificare”, atunci în primul rând ar trebui să verificați dacă expresia cheie este scrisă corect și dacă Caps Lock este activată. , apoi îl puteți verifica în setările routerului. Dar pentru a face acest lucru va trebui să vă conectați la el folosind un cablu.

Să vedem cum să aflăm parola folosind routerul D-LinkDir-615 ca exemplu. După conectarea la dispozitiv, deschideți browserul preferat și introduceți IP-ul routerului în bara de adrese. Îl puteți găsi în instrucțiuni sau pe corpul dispozitivului în sine (inspectați-l cu atenție din toate părțile).

Cum să aflați cu ușurință adresa IP a unui router WiFi: Video

De asemenea, puteți afla IP-ul routerului folosind linia de comandă. Apăsați combinația de taste Windows + R, tastați CMD și apăsați Enter. În fereastra care apare, scrieți comanda ipconfig. Găsiți linia „Poarta principală” - aceasta este adresa de care avem nevoie.

Scrieți-l în bara de adrese a browserului și apăsați „Enter”. Apoi, sistemul vă va cere să introduceți numele de utilizator și parola. Scriem admin, respectiv admin.

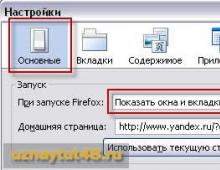

Acum, în partea de jos a ecranului, găsiți și faceți clic pe butonul „Setări avansate”. Vor apărea mai multe ferestre suplimentare. Suntem interesați de secțiunea numită „WiFi”. Trebuie să găsiți setări de securitate în el. Aici puteți selecta tipul de autentificare (criptare) și puteți schimba parola.

Conectarea la un router WiFi în Windows 8: Video

Uneori apare o problemă de autentificare la conectarea unui computer la WiFi, chiar dacă cheia este introdusă corect. Acest lucru poate însemna că routerul s-a prăbușit sau este pur și simplu înghețat. Acest lucru poate fi rezolvat prin simpla repornire a dispozitivului. Acest lucru se poate face în setări sau pur și simplu oprind alimentarea timp de 7-10 minute.

De asemenea, ar trebui să verificați canalul pe care funcționează routerul. Pentru a face acest lucru, reveniți la meniul inițial. În secțiunea WiFi, faceți clic pe „Setări de bază” și găsiți linia „Canal”. Este recomandat să setați valoarea la „Automat”.

Există, de asemenea, cazuri când o astfel de eroare nu apare din cauza unor probleme la router sau din cauza unei chei introduse incorect. În acest caz, ar trebui să verificați setările din sistemul de operare.

Verificați sistemul de operare când autentificarea eșuează

Pentru a vă conecta la o rețea fără fir, computerul folosește un adaptor Wi-Fi. Din cauza funcționării incorecte pot apărea probleme cu autentificarea rețelei WiFi. În primul rând, ar trebui să verificați prezența și funcționarea corectă a driverelor. Acest lucru se face în managerul de dispozitive, care poate fi lansat după cum urmează. Găsiți comanda rapidă „Computerul meu” și faceți clic dreapta pe ea.

Selectați „Proprietăți” și deschideți „Manager dispozitive”. De asemenea, puteți apăsa simultan două taste – Windows + R, în fereastra care apare, scrieți mmc devmgmt.msc și apăsați „Enter”. În fereastra care apare, ne interesează „Adaptoare de rețea”. Deschideți firul și vedeți dacă modulul WiFi este în listă. De regulă, are adaptor de rețea fără fir în numele său. Dacă dispozitivul este marcat cu un semn de exclamare, atunci driverele nu funcționează corect.

Identificarea și autentificarea sunt baza instrumentelor moderne de securitate software și hardware, deoarece orice alte servicii sunt concepute în principal pentru a servi aceste entități. Aceste concepte reprezintă un fel de primă linie de apărare care oferă spațiu organizației.

Ce este?

Identificarea și autentificarea au funcții diferite. Prima oferă subiectului (utilizatorului sau procesului care acționează în numele său) capacitatea de a-și furniza propriul nume. Cu ajutorul autentificării, a doua parte este în sfârșit convinsă că subiectul este cu adevărat cine pretinde că este. Adesea, identificarea și autentificarea sunt înlocuite cu expresiile „raportare nume” și „autentificare”.

Ei înșiși sunt împărțiți în mai multe soiuri. În continuare, ne vom uita la ce sunt identificarea și autentificarea și ce sunt acestea.

Autentificare

Acest concept prevede două tipuri: unidirecțional, când clientul trebuie mai întâi să-și demonstreze autenticitatea serverului și bidirecțional, adică atunci când se efectuează confirmarea reciprocă. Un exemplu comun al modului în care se realizează identificarea și autentificarea standard a utilizatorului este procedura de conectare pentru un anumit sistem. Astfel, diferite tipuri pot fi utilizate în diferite obiecte.

Într-un mediu de rețea, când identificarea și autentificarea utilizatorilor se realizează pe părți dispersate geografic, serviciul în cauză diferă în două aspecte principale:

- care acționează ca un autentificator;

- Cum a fost organizat exact schimbul de date de autentificare și identificare și cum a fost protejat.

Pentru a-și confirma autenticitatea, subiectul trebuie să prezinte una dintre următoarele entități:

- anumite informații care îi sunt cunoscute (număr personal, parolă, cheie criptografică specială etc.);

- un anumit lucru pe care îl deține (un card personal sau un alt dispozitiv care are un scop similar);

- un anumit lucru care este un element al lui însuși (amprente digitale, voce și alte mijloace biometrice de identificare și autentificare a utilizatorilor).

Caracteristicile sistemului

Într-un mediu de rețea deschisă, părțile nu au o cale de încredere, ceea ce înseamnă că, în general, informațiile transmise de subiect pot să nu se potrivească în cele din urmă cu informațiile primite și utilizate în autentificare. Este necesar să se asigure securitatea ascultării active și pasive în rețea, adică protecția împotriva corectării, interceptării sau reproducerii diferitelor date. Opțiunea de transmitere a parolelor în text clar este nesatisfăcătoare, iar criptarea parolelor nu poate salva situația în același mod, deoarece acestea nu sunt protejate de reluare. Acesta este motivul pentru care astăzi sunt utilizate protocoale de autentificare mai complexe.

Identificarea fiabilă are dificultăți nu numai din diverse motive, ci și din mai multe alte motive. În primul rând, aproape orice entitate de autentificare poate fi furată, falsificată sau adulmecată. Există, de asemenea, o anumită contradicție între fiabilitatea sistemului utilizat, pe de o parte, și comoditatea administratorului sau utilizatorului de sistem, pe de altă parte. Astfel, din motive de securitate, este necesar să se solicite utilizatorului să-și introducă din nou informațiile de autentificare cu o anumită frecvență (deoarece o altă persoană poate fi deja așezată în locul lui), iar acest lucru nu numai că creează bătăi de cap suplimentară, ci și crește semnificativ șansa ca acel cineva să vă spioneze informațiile introduse. Printre altele, fiabilitatea unui dispozitiv de protecție îi afectează în mod semnificativ costul.

Sistemele moderne de identificare și autentificare susțin conceptul de single sign-on la rețea, care ajută în primul rând la satisfacerea cerințelor în ceea ce privește confortul utilizatorului. Dacă o rețea corporativă standard are multe servicii de informații care oferă posibilitatea de acces independent, atunci introducerea repetată a datelor cu caracter personal devine prea împovărătoare. În prezent, nu se poate spune încă că utilizarea single sign-on în rețea este considerată normală, deoarece soluțiile dominante nu au apărut încă.

Astfel, mulți încearcă să găsească un compromis între accesibilitatea, comoditatea și fiabilitatea mijloacelor prin care se asigură identificarea/autentificarea. Autorizarea utilizatorului în acest caz se efectuează conform regulilor individuale.

O atenție deosebită trebuie acordată faptului că serviciul utilizat poate fi selectat ca țintă a unui atac de disponibilitate. Dacă se face în așa fel încât, după un anumit număr de încercări nereușite, capacitatea de a intra este blocată, atunci, în acest caz, atacatorii pot opri munca utilizatorilor legitimi cu doar câteva apăsări de taste.

Autentificare prin parolă

Principalul avantaj al unui astfel de sistem este că este extrem de simplu și familiar pentru majoritatea. Parolele au fost folosite de sistemele de operare și alte servicii de mult timp și, atunci când sunt utilizate corect, oferă un nivel de securitate destul de acceptabil pentru majoritatea organizațiilor. Dar, pe de altă parte, în ceea ce privește setul general de caracteristici, astfel de sisteme reprezintă cel mai slab mijloc prin care se poate realiza identificarea/autentificarea. Autorizarea în acest caz devine destul de simplă, deoarece parolele trebuie să fie memorabile, dar combinațiile simple nu sunt greu de ghicit, mai ales dacă o persoană cunoaște preferințele unui anumit utilizator.

Uneori se întâmplă ca parolele, în principiu, să nu fie ținute secrete, deoarece au semnificații complet standard specificate în anumite documentații și nu sunt întotdeauna schimbate după instalarea sistemului.

Când introduceți parola, o puteți vedea, iar în unele cazuri oamenii chiar folosesc instrumente optice specializate.

Utilizatorii, subiectele principale de identificare și autentificare, pot deseori să partajeze parole cu colegii, astfel încât aceștia să poată înlocui proprietarul pentru o anumită perioadă de timp. În teorie, în astfel de situații cel mai bine ar fi să folosiți controale speciale de acces, dar în practică nimeni nu folosește acest lucru. Și dacă două persoane cunosc parola, acest lucru crește foarte mult șansele ca alții să afle în cele din urmă despre ea.

Cum să o repar?

Există mai multe mijloace prin care identificarea și autentificarea pot fi securizate. Componenta de procesare a informațiilor poate asigura următoarele:

- Impunerea diferitelor restricții tehnice. Cel mai adesea, regulile sunt stabilite pentru lungimea parolei, precum și pentru conținutul anumitor caractere.

- Gestionarea perioadei de valabilitate a parolelor, adică necesitatea înlocuirii periodice a acestora.

- Restricționarea accesului la fișierul principal cu parole.

- Limitarea numărului total de încercări nereușite disponibile la conectare. Acest lucru asigură că atacatorii trebuie să efectueze doar acțiuni înainte de identificare și autentificare, deoarece forța brută nu poate fi utilizată.

- Instruirea preliminară a utilizatorilor.

- Folosind generatoare de parole software specializate care vă permit să creați combinații care sunt eufonice și destul de memorabile.

Toate măsurile de mai sus pot fi folosite în orice caz, chiar dacă împreună cu parolele sunt folosite și alte mijloace de autentificare.

Parole unice

Opțiunile discutate mai sus sunt reutilizabile, iar dacă combinația este dezvăluită, atacatorul este capabil să efectueze anumite operațiuni în numele utilizatorului. De aceea, parolele unice sunt folosite ca un mijloc mai puternic de rezistență la posibilitatea interceptării pasive a rețelei, datorită cărora sistemul de identificare și autentificare devine mult mai sigur, deși nu la fel de convenabil.

În prezent, unul dintre cele mai populare generatoare de parole unice software este un sistem numit S/KEY, lansat de Bellcore. Conceptul de bază al acestui sistem este că există o anumită funcție F care este cunoscută atât de utilizator, cât și de serverul de autentificare. Următoarea este cheia secretă K, care este cunoscută doar de un anumit utilizator.

În timpul administrării inițiale a utilizatorului, această funcție este aplicată cheii de un anumit număr de ori, după care rezultatul este salvat pe server. În viitor, procedura de autentificare arată astfel:

- Sistemul utilizator primește un număr de la server care este cu 1 mai mic decât numărul de ori când funcția este utilizată pentru cheie.

- Utilizatorul folosește funcția la cheia secretă existentă de câte ori a fost setat în primul punct, după care rezultatul este trimis prin rețea direct la serverul de autentificare.

- Serverul folosește această funcție la valoarea primită, după care rezultatul este comparat cu valoarea salvată anterior. Dacă rezultatele se potrivesc, atunci utilizatorul este autentificat, iar serverul salvează noua valoare și apoi decrește contorul cu unul.

În practică, implementarea acestei tehnologii are o structură ceva mai complexă, dar în acest moment acest lucru nu este atât de important. Deoarece funcția este ireversibilă, chiar și în cazul unei interceptări a parolei sau al accesului neautorizat la serverul de autentificare, nu oferă posibilitatea de a obține cheia secretă și de a prezice în niciun fel cum va arăta exact următoarea parolă unică.

În Rusia, un portal special de stat, „Sistemul unificat de identificare/autentificare” („USIA”), este utilizat ca serviciu unificat.

O altă abordare a unui sistem de autentificare fiabil este generarea unei noi parole la intervale scurte de timp, care este implementată și prin utilizarea unor programe specializate sau diverse smart carduri. În acest caz, serverul de autentificare trebuie să accepte algoritmul corespunzător de generare a parolei, precum și anumiți parametri asociați acestuia și, în plus, trebuie să existe și sincronizarea ceasurilor serverului și clientului.

Kerberos

Serverul de autentificare Kerberos a apărut pentru prima dată la mijlocul anilor 90 ai secolului trecut, dar de atunci a primit deja un număr mare de modificări fundamentale. În prezent, componentele individuale ale acestui sistem sunt prezente în aproape fiecare sistem de operare modern.

Scopul principal al acestui serviciu este de a rezolva următoarea problemă: există o anumită rețea neprotejată, iar în nodurile sale sunt concentrate diverse subiecte sub formă de utilizatori, precum și sisteme software server și client. Fiecare astfel de subiect are o cheie secretă individuală și, pentru ca subiectul C să aibă posibilitatea de a-și dovedi propria autenticitate subiectului S, fără de care pur și simplu nu-l va servi, va trebui nu numai să se identifice, ci și să arate că el cunoaște o anumită Cheia secretă. În același timp, C nu are posibilitatea să-și trimită pur și simplu cheia secretă către S, deoarece în primul rând rețeaua este deschisă și, pe lângă aceasta, S nu știe și, în principiu, nu ar trebui să o cunoască. Într-o astfel de situație, se folosește o tehnologie mai puțin simplă pentru demonstrarea cunoașterii acestor informații.

Identificarea/autentificarea electronică prin sistemul Kerberos presupune utilizarea acestuia ca terță parte de încredere care deține informații despre cheile secrete ale entităților deservite și, dacă este necesar, le asistă în efectuarea autentificării perechi.

Astfel, clientul trimite mai întâi o cerere către sistem, care conține informațiile necesare despre el, precum și despre serviciul solicitat. După aceasta, Kerberos îi pune la dispoziție un fel de bilet, care este criptat cu cheia secretă a serverului, precum și o copie a unora dintre datele din acesta, care este criptată cu cheia clientului. Dacă există o potrivire, se stabilește că clientul a decriptat informațiile destinate lui, adică a putut demonstra că cunoaște cu adevărat cheia secretă. Acest lucru indică faptul că clientul este exact persoana care pretinde că este.

O atenție deosebită trebuie acordată aici faptului că transferul cheilor secrete nu a fost efectuat prin rețea și au fost utilizate exclusiv pentru criptare.

Autentificare biometrică

Biometria implică o combinație de mijloace automate de identificare/autentificare a persoanelor pe baza caracteristicilor lor comportamentale sau fiziologice. Mijloacele fizice de autentificare și identificare includ verificarea retinei și corneei ochilor, amprentele digitale, geometria facială și a mâinii, precum și alte informații individuale. Caracteristicile comportamentale includ stilul de lucru cu tastatura și dinamica semnăturii. Metodele combinate reprezintă analiza diferitelor trăsături ale vocii unei persoane, precum și recunoașterea vorbirii sale.

Astfel de sisteme de identificare/autentificare și criptare sunt utilizate în mod obișnuit în multe țări din întreaga lume, dar au fost mult timp extrem de costisitoare și dificil de implementat. Recent, cererea de produse biometrice a crescut semnificativ datorită dezvoltării comerțului electronic, deoarece, din punctul de vedere al utilizatorului, este mult mai convenabil să se prezinte decât să-și amintească unele informații. În consecință, cererea creează ofertă, astfel încât pe piață au început să apară produse relativ ieftine, care se concentrează în principal pe recunoașterea amprentei.

În marea majoritate a cazurilor, biometria este folosită în combinație cu alți autentificatori precum Adesea, autentificarea biometrică reprezintă doar prima linie de apărare și acționează ca un mijloc de activare a cardurilor inteligente care includ diverse secrete criptografice. Când utilizați această tehnologie, șablonul biometric este salvat pe același card.

Activitatea în domeniul biometriei este destul de mare. Există deja un consorțiu corespunzător și se lucrează destul de activ în vederea standardizării diferitelor aspecte ale tehnologiei. Astăzi puteți vedea multe articole publicitare în care tehnologiile biometrice sunt prezentate ca un mijloc ideal de a asigura o securitate sporită și în același timp accesibilă maselor.

ESIA

Sistemul de Identificare și Autentificare („ESIA”) este un serviciu special creat pentru a asigura implementarea diferitelor sarcini legate de verificarea autenticității solicitanților și participanților la interacțiunea interdepartamentală în cazul furnizării oricăror servicii municipale sau guvernamentale în formă electronică.

Pentru a obține acces la „Portalul unificat al agențiilor guvernamentale”, precum și la orice alte sisteme informatice ale infrastructurii de e-guvernare existente, va trebui mai întâi să vă înregistrați un cont și, ca urmare, să primiți un PEP.

Niveluri

Portalul oferă trei niveluri principale de conturi pentru persoane fizice:

- Simplificat. Pentru a-l înregistra, trebuie doar să indicați numele și prenumele dvs., precum și un canal de comunicare specific sub forma unei adrese de e-mail sau a unui telefon mobil. Acesta este nivelul primar, prin care o persoană are acces doar la o listă limitată de diverse servicii guvernamentale, precum și la capacitățile sistemelor informaționale existente.

- Standard. Pentru a-l primi, trebuie mai întâi să vă înregistrați pentru un cont simplificat și apoi să furnizați date suplimentare, inclusiv informații din pașaport și numărul de cont individual de asigurare. Informațiile specificate sunt verificate automat prin sistemele de informații ale Fondului de pensii, precum și prin Serviciul Federal de Migrație, iar dacă verificarea are succes, contul este transferat la nivelul standard, ceea ce deschide utilizatorul către o listă extinsă de servicii guvernamentale. .

- Confirmat. Pentru a obține acest nivel de cont, Sistemul Unificat de Identificare și Autentificare solicită utilizatorilor să aibă un cont standard, precum și o dovadă a identității, care se realizează printr-o vizită personală la o sucursală de service autorizată sau prin primirea unui cod de activare prin poștă recomandată. Dacă verificarea identității are succes, contul se va muta la un nou nivel, iar utilizatorul va avea acces la lista completă a serviciilor guvernamentale necesare.

În ciuda faptului că procedurile pot părea destul de complicate, de fapt, puteți face cunoștință cu lista completă a datelor necesare direct pe site-ul oficial, astfel încât înregistrarea completă este destul de posibilă în câteva zile.

Majoritatea utilizatorilor de dispozitive mobile știu de la prima mână ce este autentificarea wifi pe un telefon sau tabletă - la urma urmei, „utilizatorii” se conectează la o rețea wireless aproape în fiecare zi. Cu toate acestea, de ce să parcurgeți această „procedură” și din ce motive apare problema autentificării Wi-Fi nu este înțeles de toți proprietarii de tablete moderne.

Deci, autentificare wifi: ce este?

Autentificarea este o verificare de securitate atunci când conectați un dispozitiv la Wi-Fi printr-o conexiune securizată. În timpul procesului de autentificare, dispozitivul spune echipamentului Wi-Fi codul secret introdus de utilizator.

Dacă parola este specificată corect, routerul Wi-Fi conectează dispozitivul la rețea, în caz contrar, conexiunea este resetată. Astfel, doar utilizatorii care fac parte din cercul „persoanelor de încredere” și care știu pot folosi resursele Wi-Fi.

Cu alte cuvinte, autentificarea Wi-Fi pe un dispozitiv Android este mesajul către router al codului pentru intrarea în rețea și verificarea ulterioară a acestuia pentru a se asigura că se potrivește cu parola specificată în setările routerului.

Eroare de autentificare wifi Android: ce să faci?

De obicei, procesul de autentificare durează câteva secunde. Dar, uneori, la conectarea la WiFi (după introducerea parolei), dispozitivul arată starea de „autentificare” pentru mult mai mult timp - apare o eroare de autentificare Wi-Fi pe telefon sau dispozitivul nu ajunge niciodată să fie autorizat în rețea.

De obicei, această problemă apare din unul dintre următoarele motive:

1. Codul secret pentru conectarea la WiFI a fost introdus incorect

Dacă ați introdus codul secret greșit (ați greșit, ați introdus un aspect greșit sau pur și simplu cineva a schimbat codul fără știrea dvs.), atunci nu vă veți putea conecta, iar starea de „autentificare” va dura mai mult decât de obicei și se va încheia cu un mesaj de eroare.

Soluţie: verificați dacă parola este introdusă corect. Dacă vă conectați la o rețea fără fir în afara casei dvs. (de exemplu, la locul de muncă), cereți administratorului de sistem sau colegilor o nouă parolă.

Dacă stabiliți o conexiune cu și sunteți sigur că codul a fost introdus corect, atunci vă sfătuim: poate că au fost schimbate fără știrea dvs.

2. Nepotrivire între tipul de conexiune din setările tabletei și echipamentul Wi-Fi

Standardele de securitate se îmbunătățesc și se schimbă în mod constant, astfel încât echipamentele Wi-Fi moderne pot funcționa în diferite moduri care sunt incompatibile între ele. Și adesea apare o eroare de autentificare Wi-Fi pe o tabletă din cauza unei nepotriviri între setările dispozitivului Android și echipamentele de rețea.

Baza oricărui sistem de securitate a sistemului informațional este identificarea și autentificarea, deoarece toate mecanismele de securitate a informațiilor sunt concepute pentru a funcționa cu subiecți și obiecte AS numite. Să ne amintim că subiecții AS pot fi atât utilizatori, cât și procese, iar obiectele AS pot fi informații și alte resurse informaționale ale sistemului.

Atribuirea unui identificator personal subiecților și obiectelor de acces și compararea acestuia cu o listă dată se numește identificare. Identificarea asigură următoarele funcții:

Stabilirea autenticității și determinarea puterilor subiectului la admiterea sa în sistem,

Controlul puterilor stabilite în timpul unei sesiuni de lucru;

Înregistrarea acțiunilor etc.

Autentificarea (autentificarea) este verificarea dreptului de proprietate al subiectului accesului asupra identificatorului prezentat de acesta și confirmarea autenticității acestuia. Cu alte cuvinte, autentificarea înseamnă a verifica dacă entitatea care se conectează este cine pretinde că este.

Procedura generală de identificare și autentificare a unui utilizator la accesarea AS este prezentată în Fig. 2.10. Dacă autenticitatea subiectului este stabilită în timpul procesului de autentificare, atunci sistemul de securitate a informațiilor trebuie să determine puterile acestuia (setul de drepturi). Acest lucru este necesar pentru controlul și diferențierea ulterioară a accesului la resurse.

Pe baza componentei controlate a sistemului, metodele de autentificare pot fi împărțite în autentificarea partenerilor de comunicare și autentificarea sursei de date. Autentificarea partenerilor de comunicare este utilizată atunci când se stabilește (și se verifică periodic) o conexiune în timpul unei sesiuni. Servește pentru a preveni amenințările precum mascarada și reluarea sesiunii anterioare de comunicare. Autentificarea sursei de date este confirmarea autenticității sursei unei singure piese de date.

În ceea ce privește direcția, autentificarea poate fi unidirecțională (utilizatorul își dovedește autenticitatea în sistem, de exemplu, atunci când se conectează la sistem) și bidirecțională (reciprocă).

Orez. 2.10. Procedura clasică de identificare și autentificare

De obicei, metodele de autentificare sunt clasificate în funcție de mijloacele utilizate. În acest caz, aceste metode sunt împărțite în patru grupuri:

1. Pe baza cunoștințelor de către o persoană îndreptățită să acceseze resursele sistemului a unor informații secrete - o parolă.

2. Pe baza folosirii unui articol unic: token, card electronic etc.

3. Pe baza măsurării parametrilor biometrici umani - atribute fiziologice sau comportamentale ale unui organism viu.

4. Pe baza informațiilor asociate utilizatorului, de exemplu, coordonatele acestuia.

Să ne uităm la aceste grupuri.

1. Cele mai comune metode de autentificare simple și familiare sunt cele bazate pe parole - identificatori secreti ai subiecților. Aici, când subiectul își introduce parola, subsistemul de autentificare o compară cu parola stocată sub formă criptată în baza de date de referință. Dacă parolele se potrivesc, subsistemul de autentificare permite accesul la resursele AS.

Metodele de parole ar trebui clasificate în funcție de gradul în care parolele pot fi schimbate:

Metode care folosesc parole permanente (reutilizabile).

Metode care utilizează parole unice (schimbate dinamic).

Majoritatea difuzoarelor folosesc parole reutilizabile. În acest caz, parola utilizatorului nu se modifică de la sesiune la sesiune în perioada de valabilitate stabilită de administratorul de sistem. Acest lucru simplifică procedurile de administrare, dar crește riscul compromiterii parolei. Există multe modalități cunoscute de a sparge o parolă: de la aruncarea cu ochiul peste umăr până la interceptarea unei sesiuni de comunicare. Probabilitatea ca un atacator să deschidă o parolă crește dacă parola are o semnificație semantică (anul nașterii, numele fetei), este scurtă, introdusă într-un singur registru, nu are restricții privind perioada de existență etc. Este important dacă parola este permisă să fie introdusă numai în modul interactiv sau posibilitatea de a accesa din program.

În acest din urmă caz, este posibil să rulați un program de ghicire a parolei - un „concasor”.

O modalitate mai sigură este să folosești parole unice sau care se schimbă dinamic.

Sunt cunoscute următoarele metode de protecție cu parolă bazate pe parole unice:

Metode de modificare a schemei de parole simple;

Metode cerere-răspuns;

Metode funcționale.

În primul caz, utilizatorului i se oferă o listă de parole. În timpul autentificării, sistemul cere utilizatorului o parolă, numărul din lista căreia este determinat de o lege aleatorie. Lungimea și numărul de secvență al caracterului inițial al parolei pot fi, de asemenea, setate aleatoriu.

Atunci când se utilizează metoda provocare-răspuns, sistemul pune utilizatorului câteva întrebări generale, răspunsurile corecte la care sunt cunoscute doar unui anumit utilizator.

Metodele funcționale se bazează pe utilizarea unei funcții speciale de conversie a parolei. Acest lucru face posibilă schimbarea (conform unor formule) a parolelor utilizatorului în timp. Funcția specificată trebuie să îndeplinească următoarele cerințe:

Pentru o anumită parolă x, este ușor să calculați o nouă parolă;

Cunoscând x și y, este dificil sau imposibil să se determine funcția.

Cele mai cunoscute exemple de metode funcționale sunt: metoda de transformare funcțională și metoda strângerii de mână.

Ideea metodei de transformare funcțională este schimbarea periodică a funcției în sine. Acesta din urmă se realizează prin prezența în expresia funcțională a parametrilor care se schimbă dinamic, de exemplu, o funcție a unei anumite date și ore. Utilizatorul este informat despre parola inițială, funcția efectivă și frecvența schimbării parolei. Este ușor de observat că parolele utilizatorului pentru anumite perioade de timp vor fi următoarele: x, f(x), f(f(x)), ..., f(x)n-1.

Metoda strângerii de mână este următoarea. Funcția de conversie a parolei este cunoscută doar de utilizator și de sistemul de securitate. La intrarea în AS, subsistemul de autentificare generează o secvență aleatorie x, care este transmisă utilizatorului. Utilizatorul calculează rezultatul funcției y=f(x) și îl returnează sistemului. Sistemul compară propriul rezultat calculat cu cel primit de la utilizator. Dacă rezultatele specificate se potrivesc, autenticitatea utilizatorului este considerată dovedită.

Avantajul metodei este că transmiterea oricărei informații care ar putea fi folosită de un atacator este minimizată.

În unele cazuri, utilizatorul poate avea nevoie să verifice autenticitatea altui utilizator la distanță sau a unui AS pe care urmează să îl acceseze. Metoda cea mai potrivită aici este metoda „strângere de mână”, deoarece niciunul dintre participanții la schimbul de informații nu va primi informații confidențiale.

Rețineți că metodele de autentificare bazate pe parole unice nu oferă nici o protecție absolută. De exemplu, dacă un atacator are capacitatea de a se conecta la rețea și de a intercepta pachetele transmise, atunci le poate trimite pe acestea din urmă ca ale sale.

2. Recent, s-au răspândit metodele de identificare combinate, necesitând, pe lângă cunoașterea parolei, prezența unui card (jeton) - un dispozitiv special care confirmă autenticitatea subiectului.

Cardurile sunt împărțite în două tipuri:

Pasive (carduri de memorie);

Activ (carduri inteligente).

Cele mai comune sunt cardurile pasive cu bandă magnetică, care sunt citite de un dispozitiv special care are o tastatură și un procesor. Când folosește cardul specificat, utilizatorul introduce numărul său de identificare. Dacă se potrivește cu versiunea electronică codificată în card, utilizatorul obține acces la sistem. Acest lucru vă permite să identificați în mod fiabil persoana care a obținut acces la sistem și să preveniți utilizarea neautorizată a cardului de către un atacator (de exemplu, dacă acesta este pierdut). Această metodă este adesea numită autentificare cu doi factori.

Uneori (de obicei pentru controlul accesului fizic) cardurile sunt folosite singure, fără a necesita un număr personal de identificare.

Avantajul utilizării cardurilor este că prelucrarea informațiilor de autentificare este efectuată de către cititor, fără a fi transferate în memoria computerului. Acest lucru elimină posibilitatea interceptării electronice prin canale de comunicare.

Dezavantajele cardurilor pasive sunt următoarele: sunt semnificativ mai scumpe decât parolele, necesită dispozitive speciale de citire, iar utilizarea lor necesită proceduri speciale de contabilitate și distribuție securizată. De asemenea, trebuie protejate de intruși și, desigur, nu lăsate în dispozitivele de citire. Sunt cunoscute cazuri de falsificare a cardurilor pasive.

Pe lângă memorie, cardurile inteligente au propriul microprocesor. Acest lucru vă permite să implementați diferite opțiuni pentru metodele de protecție prin parolă: parole reutilizabile, parole cu schimbare dinamică, metode obișnuite de răspuns la provocare. Toate cardurile oferă autentificare cu două componente.

La aceste avantaje ale cardurilor inteligente ar trebui să adăugăm versatilitatea acestora. Ele pot fi folosite nu numai în scopuri de securitate, ci și, de exemplu, pentru tranzacții financiare. Un dezavantaj concomitent al cardurilor este costul lor ridicat.

O direcție promițătoare în dezvoltarea cardurilor este dotarea acestora cu standardul de extindere a sistemului portabil PCMCIA (PC Card). Astfel de carduri sunt dispozitive portabile PC Card care sunt introduse într-un slot PC Card și nu necesită dispozitive speciale de citire. Momentan sunt destul de scumpe.

3. Metodele de autentificare bazate pe măsurarea parametrilor biometrici umani (vezi Tabelul 2.6) asigură o identificare aproape 100%, rezolvând problemele de pierdere a parolelor și a identificatorilor personali. Cu toate acestea, astfel de metode nu pot fi folosite pentru a identifica procese sau date (obiecte de date), deoarece acestea abia încep să se dezvolte (există probleme cu standardizarea și distribuția) și necesită încă echipamente complexe și costisitoare. Acest lucru determină utilizarea lor până în prezent numai la instalații și sisteme deosebit de importante.

Exemple de implementare a acestor metode sunt sistemele de identificare a utilizatorilor bazate pe modelul irisului, amprentele palmei, formele urechilor, modelele în infraroșu ale vaselor capilare, scrisul de mână, mirosul, timbrul vocii și chiar ADN-ul.

Tabelul 2.6

Exemple de metode biometrice

|

Metode fiziologice |

Metode comportamentale |

|

Amprentarea Scanarea irisului Scanarea retinei Geometria mâinii Recunoașterea trăsăturilor faciale |

Analiza scrisului de mână de la tastatură |

O nouă direcție este utilizarea caracteristicilor biometrice în cardurile de plată inteligente, jetoanele de trecere și elementele de comunicare celulară. De exemplu, atunci când plătește într-un magazin, deținătorul cardului își pune degetul pe scaner pentru a confirma că cardul este cu adevărat al lui.

Să numim cele mai utilizate atribute biometrice și sistemele corespunzătoare.

· Amprentele digitale. Astfel de scanere sunt de dimensiuni mici, universale și relativ ieftine. Repetabilitate biologică a unei amprente este de 10-5%. În prezent, este promovat de agențiile de aplicare a legii datorită alocărilor mari pentru arhivele electronice de amprente.

· Geometria mâinii. Dispozitivele adecvate sunt utilizate atunci când scanerele digitale sunt dificil de utilizat din cauza murdăriei sau rănilor. Repetabilitate biologică a geometriei mâinii este de aproximativ 2%.

· Iris. Aceste dispozitive au cea mai mare precizie. Probabilitatea teoretică de potrivire a doi irisi este de 1 la 1078.

· Imaginea facială termică. Sistemele fac posibilă identificarea unei persoane la o distanță de până la zeci de metri. În combinație cu căutarea în baza de date, astfel de sisteme sunt utilizate pentru a identifica angajații autorizați și pentru a elimina personalul neautorizat. Cu toate acestea, scanerele faciale au o rată de eroare relativ mare atunci când se schimbă iluminarea.

· Voce. Verificarea vocală este convenabilă pentru utilizarea în aplicațiile de telecomunicații. Placa de sunet pe 16 biți și microfonul cu condensator necesare costă mai puțin de 25 USD. Probabilitatea de eroare este de 2 – 5%. Această tehnologie este potrivită pentru verificarea vocală prin canalele de comunicare telefonică, este mai fiabilă în comparație cu apelarea în frecvență a unui număr personal. În zilele noastre se dezvoltă direcții pentru identificarea unei persoane și a stării sale prin voce - entuziasmat, bolnav, spunând adevărul, nu în sine etc.

· Intrare de la tastatură. Aici, când introduceți, de exemplu, o parolă, sunt monitorizate viteza și intervalele dintre apăsări de taste.

· Semnătură. Digitizerele sunt folosite pentru a controla semnăturile scrise de mână.

4. Cea mai nouă direcție în autentificare este de a dovedi autenticitatea unui utilizator la distanță prin locația sa. Acest mecanism de protecție se bazează pe utilizarea unui sistem de navigație spațială precum GPS (Global Positioning System). Un utilizator cu echipament GPS trimite în mod repetat coordonatele sateliților specificati aflați în linia de vedere. Subsistemul de autentificare, cunoscând orbitele satelitului, poate determina locația utilizatorului cu o precizie de până la un metru. Fiabilitatea ridicată a autentificării este determinată de faptul că orbitele sateliților sunt supuse fluctuațiilor, care sunt destul de greu de prezis. În plus, coordonatele se schimbă constant, ceea ce anulează posibilitatea interceptării lor.

Echipamentul GPS este simplu și fiabil de utilizat și relativ ieftin. Acest lucru îi permite să fie utilizat în cazurile în care un utilizator autorizat la distanță trebuie să se afle în locația dorită.

Rezumând capacitățile instrumentelor de autentificare, acesta poate fi clasificat în funcție de nivelul de securitate a informațiilor în trei categorii:

1. Autentificare statică;

2. Autentificare puternică;

3. Autentificare constantă.

Prima categorie oferă protecție numai împotriva accesului neautorizat în sistemele în care un atacator nu poate citi informațiile de autentificare în timpul unei sesiuni de lucru. Un exemplu de instrument de autentificare statică sunt parolele persistente tradiționale. Eficacitatea lor depinde în principal de dificultatea de a ghici parolele și, de fapt, de cât de bine sunt protejate.

Pentru a compromite autentificarea statică, un atacator poate spiona, ghici, ghici sau intercepta datele de autentificare etc.

Autentificarea puternică utilizează date de autentificare dinamică care se modifică cu fiecare sesiune. Implementările de autentificare puternică sunt sisteme care utilizează parole unice și semnături electronice. Autentificarea puternică oferă protecție împotriva atacurilor în care un atacator poate intercepta informațiile de autentificare și poate încerca să le folosească în sesiunile viitoare.

Cu toate acestea, autentificarea puternică nu oferă protecție împotriva atacurilor active, în timpul cărora un atacator mascat poate rapid (în timpul sesiunii de autentificare) să intercepteze, să modifice și să insereze informații în fluxul de date transmis.

Autentificarea persistentă asigură identificarea fiecărui bloc de date transmis, prevenind modificarea sau inserarea neautorizată. Un exemplu de implementare a acestei categorii de autentificare este utilizarea algoritmilor de generare a semnăturilor electronice pentru fiecare bit de informație transmis.

Procesul de înregistrare a utilizatorilor în sistem constă din trei proceduri secvenţiale, interdependente: identificare, autentificare şi autorizare. Identificarea este procedura de recunoaștere a unui subiect după identificatorul său. În timpul procesului de înregistrare, subiectul își prezintă sistemul de identificare și acesta verifică prezența acestuia în baza sa de date. Subiecții cu identificatori cunoscuți de sistem sunt considerați legali; Autentificarea este o procedură de verificare a identității unui subiect, permițând să se verifice în mod fiabil că subiectul care își prezintă identificatorul este de fapt subiectul al cărui identificator îl folosește. Pentru a face acest lucru, el trebuie să confirme faptul că deține unele informații care pot fi accesate doar de el singur (parolă, cheie etc.). Autorizarea este o procedură pentru acordarea unui subiect de anumite drepturi de acces la resursele sistemului după ce acesta a trecut procedura de autentificare. Pentru fiecare subiect din sistem se determină un set de drepturi pe care le poate folosi atunci când accesează resursele acestuia.

Autentificare prin parolă

În prezent, autentificarea cu parolă este cea mai comună, în primul rând datorită singurului său avantaj - ușurința în utilizare. Cu toate acestea, autentificarea prin parolă are multe dezavantaje:

Spre deosebire de cheile criptografice generate aleatoriu (care, de exemplu, pot conține un element unic folosit pentru autentificare), parolele utilizatorilor pot fi ghicite din cauza atitudinii destul de neglijente a majorității utilizatorilor față de generarea parolei. Există adesea cazuri în care utilizatorii aleg parole ușor de ghicit.

Există și sunt disponibile gratuit diverse utilitare de ghicire a parolelor, inclusiv cele specializate pentru programe specifice, utilizate pe scară largă. De exemplu, pe site www.lostpassword.com descrie un utilitar de recuperare a parolei pentru un document Microsoft Word 2000 (Word Password Recovery Key), conceput pentru a restabili accesul la un document dacă proprietarul acestuia a uitat parola. În ciuda acestui scop util, nimic nu vă împiedică să utilizați acest lucru și utilitare similare pentru a sparge parolele altor persoane

Parola poate fi obținută prin folosirea violenței împotriva proprietarului său.

Parola poate fi observată sau interceptată pe măsură ce o introduceți.

Autentificare biometrică

Autentificarea biometrică se bazează pe unicitatea unui număr de caracteristici umane. Cele mai frecvent utilizate caracteristici pentru autentificare sunt:

Amprentele digitale.

Modelul irisului și structura retinei.

Trasaturile faciale.

Diagrama vaselor de sânge ale feței.

Forma și modalitatea semnăturii.

În procesul de autentificare biometrică, eșantioanele de referință și furnizate de utilizator sunt comparate cu o anumită eroare, care este determinată și stabilită în prealabil. Eroarea este selectată pentru a stabili raportul optim dintre două caracteristici principale ale instrumentului de autentificare biometrică utilizat:

FAR (Rata de acceptare falsă) – rata de acceptare falsă(adică cineva s-a autentificat cu succes ca utilizator legitim).

FRR (Rata de respingere falsă) – rata de respingere falsă(adică utilizatorul legitim al sistemului nu a fost autentificat).

Ambele valori sunt măsurate ca procente și trebuie menținute la minimum. Trebuie remarcat faptul că valorile sunt invers dependente, prin urmare, atunci când se utilizează autentificarea biometrică, modulul de autentificare este configurat individual - în funcție de caracteristica biometrică utilizată și de cerințele pentru calitatea protecției, o anumită „mijloc de aur” între acestea se caută coeficienţi. În funcție de caracteristica biometrică utilizată, instrumentele de autentificare biometrică au diverse avantaje și dezavantaje. De exemplu, utilizarea amprentelor digitale este cea mai familiară și convenabilă pentru utilizatori, dar, teoretic, este posibil să se creeze un „deget artificial” care să treacă cu succes autentificarea. Un dezavantaj comun al autentificării biometrice este necesitatea ca echipamentele să citească caracteristicile biometrice, ceea ce poate fi destul de costisitor.

Autentificare cu mai mulți factori numită autentificare, care utilizează caracteristici de autentificare de diferite tipuri.

Tipurile de caracteristici de autentificare sunt numite factori de autentificare.

Se obișnuiește să se distingă următorii „factori”: „ceva cunoscut de noi” (parolă), „ceva inerent nouă” (biometrie) și „ceva pe care îl avem” (un document sau obiect caracterizat de anumite informații unice. De obicei, acest factor se reduce la formularea „dispozitiv”, deși o astfel de îngustare nu este întotdeauna justificată).

Autentificarea cu doi factori, conform acestui sistem de concepte, este autentificarea care utilizează simultan: parolă + dispozitiv, parolă + date biometrice, sau date biometrice + dispozitiv.

Ce argumente sunt date de obicei pentru acest tip de autentificare, spre deosebire de autentificarea cu un singur factor?

Abordarea standard este că introducerea parolei de la tastatură ca metodă de autentificare are o serie de dezavantaje evidente și nu poate garanta o autentificare fiabilă.

Acest lucru este cu siguranță adevărat, dar merită să tragem o concluzie din aceasta că autentificarea „un singur factor” nu este de încredere în general?

Există și alte metode, de exemplu, semnătura digitală electronică (EDS).

O persoană (autor, expeditor, arhivar) poate semna un document cu acesta folosind mijloace tehnice sau poate fi un proces (de exemplu, cu autentificare reciprocă a mijloacelor tehnice prin schimbul de pachete semnate). În consecință, semnătura digitală, fiind o cerință a documentului, vă permite să autentificați autorul documentului (expeditorul coletului) sau documentul în sine.

Indiferent de ce dispozitiv este folosit pentru a genera și ce dispozitiv verifică semnătura digitală, aceasta reprezintă un singur semn. Înseamnă asta că metoda nu este de încredere?

Un alt argument, mai puțin vulnerabil, în favoarea autentificării cu doi factori (multifactor) este că cu cât sunt mai mulți factori, cu atât este mai puțin probabil să comite greșeli. Mai mult, erori de ambele tipuri - atât „potrivire”, cât și confirmarea unei stări pe care utilizatorul nu o deține de fapt (în mod accidental sau rău intenționat, de exemplu, prin enumerarea identificatorilor), și neconfirmarea eronată a statutului juridic din cauza unui fel de eșec .

Mijloace tehnice de autentificare

Cardurile inteligente sunt carduri din plastic de dimensiunea standard a unui card bancar (standard ISO 7816-1) care au un cip încorporat.

Un card inteligent este un depozit de chei private mai sigur. Este necesară o parolă numită PIN pentru a accesa informațiile securizate stocate în memoria cardului inteligent.

Cheie USB - un dispozitiv hardware care este o combinație între un card inteligent și un cititor de carduri inteligente.

Token OTP- un dispozitiv personal mobil aparținând unui anumit utilizator care generează parole unice utilizate pentru autentificarea acestui utilizator.

Autentificarea unică prin parolă este rezistentă la atacurile de sniffing de pachete, oferindu-i un avantaj semnificativ față de parolele memorate.