Μαζική μόλυνση με WannaCry ransomware - @ [email προστατευμένο]. Ο ιός Wanna Cry μόλυνε δεκάδες χιλιάδες υπολογιστές σε όλο τον κόσμο

Στον ιό Wanna Cry, ένας νέος τύπος επίθεσης χάκερ, ένα κακόβουλο πρόγραμμα ransomware, έκανε τους χρήστες υπολογιστών και Διαδικτύου σε όλο τον κόσμο να ανατριχιάσουν. Πώς λειτουργεί ο ιός Wanna Cry, είναι δυνατόν να προστατευτείτε από αυτόν και αν ναι, πώς;

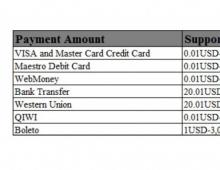

Στις 12 Μαΐου, υπολογιστές με λειτουργικά συστήματα Windows σε όλο τον κόσμο δέχθηκαν τη μεγαλύτερη επίθεση στην πρόσφατη μνήμη. Μιλάμε για τον ιό Wanna Cry (WNCRY, Wana Decrypt0r 2.0), που ανήκει στην κατηγορία Ransomware, δηλαδή κακόβουλο ransomware που κρυπτογραφεί τα αρχεία των χρηστών και απαιτεί λύτρα για να επαναφέρει την πρόσβαση σε αυτά. Σε αυτή την περίπτωση, μιλάμε για ποσά από 300 έως 600 δολάρια, τα οποία το θύμα πρέπει να μεταφέρει σε συγκεκριμένο πορτοφόλι σε bitcoin. Το μέγεθος των λύτρων εξαρτάται από το χρόνο που έχει περάσει από τη στιγμή της μόλυνσης - μετά από ένα ορισμένο διάστημα αυξάνεται.

Η επίθεση ransomware έχει ακρωτηριάσει πολλές εταιρείες και οργανισμούς σε όλο τον κόσμο, συμπεριλαμβανομένης της ισπανικής εταιρείας τηλεπικοινωνιών Telefonica, νοσοκομείων στο Ηνωμένο Βασίλειο και της αμερικανικής εταιρείας διανομής FedEx. Το κύριο πλήγμα έπεσε στους Ρώσους χρήστες και εταιρείες. Αυτή τη στιγμή, το WannaCry κατάφερε να μολύνει περίπου 57.000 υπολογιστές, συμπεριλαμβανομένων των εταιρικών δικτύων του Υπουργείου Εσωτερικών, των Ρωσικών Σιδηροδρόμων και της Megafon. Η Sberbank και το Υπουργείο Υγείας ανέφεραν επίσης επιθέσεις στα συστήματά τους.

Εξάπλωση του ιού Wanna Cry

Για να αποφύγετε την ένταξη στις τάξεις εκείνων των οποίων οι υπολογιστές έχουν μολυνθεί, είναι απαραίτητο να κατανοήσετε πώς το κακόβουλο λογισμικό διεισδύει στο σύστημα. Ο υπολογιστής έχει μολυνθεί χρησιμοποιώντας μια ευπάθεια στο πρωτόκολλο SMB, η οποία επιτρέπει την απομακρυσμένη εκτέλεση του κώδικα προγράμματος. Βασίζεται στο EternalBlue exploit, που δημιουργήθηκε εντός των τειχών της Υπηρεσίας Εθνικής Ασφάλειας των ΗΠΑ (NSA) και δημοσιοποιήθηκε από χάκερ.

Το αρχικό αρχείο mssecsvc.exe εκκινεί ένα άλλο αρχείο που ονομάζεται tasksche.exe. Στη συνέχεια ελέγχεται ο τομέας μεταγωγής και δημιουργείται η υπηρεσία mssecsvc2.0. Αυτή η υπηρεσία εκτελεί το αρχείο mssecsvc.exe με διαφορετικό σημείο εισόδου σε σχέση με την πρώτη εκκίνησή του. Η δεύτερη εκτέλεση λαμβάνει τη διεύθυνση IP του μολυσμένου μηχανήματος και προσπαθεί να συνδεθεί στη θύρα TCP 445 κάθε διεύθυνσης IP εντός του υποδικτύου. Όταν το κακόβουλο λογισμικό συνδεθεί με επιτυχία στο απομακρυσμένο μηχάνημα, δημιουργείται μια σύνδεση και μεταφέρονται δεδομένα. Προφανώς, κάπου σε αυτήν τη διαδικασία μεταφοράς γίνεται εκμετάλλευση μιας γνωστής ευπάθειας, η οποία διορθώθηκε από την ενημέρωση MS 17-010. Προς το παρόν, δεν υπάρχει πλήρης κατανόηση της κίνησης SMB και υπό ποιες συνθήκες μπορεί να εξαπλωθεί κακόβουλο λογισμικό χρησιμοποιώντας μια τρύπα ασφαλείας.

Το αρχείο tasksche.exe ελέγχει όλες τις μονάδες δίσκου, καθώς και τους φακέλους που είναι κοινόχρηστοι στο δίκτυο και τις συνδεδεμένες συσκευές που σχετίζονται με γράμματα όπως «C:/», «D:/» κ.λπ. Στη συνέχεια, το κακόβουλο λογισμικό αναζητά αρχεία με επεκτάσεις που παρατίθενται στο πρόγραμμα (και δίνονται παρακάτω) και τα κρυπτογραφεί χρησιμοποιώντας κρυπτογράφηση RSA 2048-bit. Ενώ τα αρχεία κρυπτογραφούνται, δημιουργείται ένας φάκελος «Tor/», όπου τοποθετούνται το αρχείο tor.exe και τα 9 αρχεία dll που χρησιμοποιεί. Επιπλέον, δημιουργούνται τα taskdl.exe και taskse.exe. Το πρώτο διαγράφει προσωρινά αρχεία και το δεύτερο τρέχει @ [email προστατευμένο], το οποίο εμφανίζει στον χρήστη ένα παράθυρο που του ζητά να πληρώσει. Αρχείο @ [email προστατευμένο]είναι υπεύθυνος μόνο για την εμφάνιση του μηνύματος. Η κρυπτογράφηση αρχείων πραγματοποιείται στο παρασκήνιο χρησιμοποιώντας το tasksche.exe.

Το αρχείο tor.exe εκκινείται χρησιμοποιώντας το @ [email προστατευμένο]. Αυτή η νέα διαδικασία αρχίζει να συνδέεται με τους κόμβους Tor. Με αυτόν τον τρόπο, το WannaCry διατηρεί την ανωνυμία στέλνοντας όλη του την κίνηση μέσω του δικτύου Tor.

Όπως είναι τυπικό με το ransomware, το πρόγραμμα διαγράφει επίσης τυχόν σκιώδη αντίγραφα στον υπολογιστή του θύματος για να κάνει την ανάκτηση ακόμα πιο δύσκολη. Αυτό γίνεται χρησιμοποιώντας τα WMIC.exe, vssadmin.exe και cmd.exe

Το WannaCry χρησιμοποιεί διάφορες μεθόδους για να βοηθήσει στην εκτέλεσή του. Αυτός είναι ο τρόπος με τον οποίο χρησιμοποιείται από το attrib.exe για να αλλάξει τη σημαία +h (απόκρυψη), καθώς και το icacls.exe για να δώσει πλήρη δικαιώματα σε όλους τους χρήστες: "icacls. /grant Everyone:F /T /C /Q."

Αξίζει να σημειωθεί ότι το πρόγραμμα έχει αρθρωτή αρχιτεκτονική. Είναι πιθανό ότι όλα τα εκτελέσιμα αρχεία σε αυτό γράφτηκαν από διαφορετικούς ανθρώπους. Αυτό θα μπορούσε ενδεχομένως να σημαίνει ότι η δομή του προγράμματος θα μπορούσε να επιτρέψει την εκκίνηση διαφόρων κακόβουλων σεναρίων.

Αφού ολοκληρωθεί η κρυπτογράφηση, το κακόβουλο λογισμικό εμφανίζει ένα παράθυρο που απαιτεί λύτρα για τα αρχεία. Το ενδιαφέρον σημείο είναι ότι το παράθυρο είναι ένα εκτελέσιμο αρχείο και όχι μια εικόνα, αρχείο HTA ή αρχείο κειμένου.

Τα θύματα πρέπει να καταλάβουν ότι κανείς δεν εγγυάται ότι μετά την πληρωμή των λύτρων η συσκευή δεν θα είναι πλέον παράλυτη.

Τι πρέπει να κάνετε τώρα για να αποφύγετε τη μόλυνση.

1. Η Microsoft παρείχε μια επιδιόρθωση για το ζήτημα EternalBlue στο ενημερωτικό δελτίο MS17-010 με ημερομηνία 14 Μαρτίου 2017.

Επομένως, το πρώτο και κύριο μέτρο προστασίας από το WannaCry θα πρέπει να είναι η εγκατάσταση αυτής της ενημέρωσης ασφαλείας για τα Windows.

Είναι το γεγονός ότι πολλοί χρήστες και διαχειριστές συστημάτων δεν το έχουν κάνει ακόμη αυτό που ήταν ο λόγος για μια τόσο μεγάλης κλίμακας επίθεση, η ζημιά από την οποία δεν έχει ακόμη εκτιμηθεί. Είναι αλήθεια ότι η ενημέρωση έχει σχεδιαστεί για εκείνες τις εκδόσεις των Windows για τις οποίες η υποστήριξη δεν έχει ακόμη σταματήσει. Λόγω του υψηλού επιπέδου απειλής, η Microsoft έχει επίσης κυκλοφορήσει ενημερώσεις για λειτουργικά συστήματα παλαιού τύπου όπως τα Windows XP, Windows 8 και Windows Server 2003. Κάντε λήψη τους.

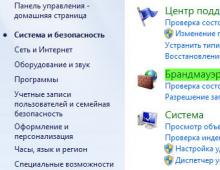

2. Για να ελαχιστοποιήσετε την απειλή, πρέπει να εγκαταστήσετε επειγόντως όλες τις πιο πρόσφατες ενημερώσεις του λειτουργικού συστήματος των Windows: Έναρξη - Όλα τα προγράμματα - Windows Update - Αναζήτηση ενημερώσεων - Λήψη και εγκατάσταση.

3. Οποιοσδήποτε οργανισμός έχει δημόσια πρόσβαση σε SMB (θύρες 139, 445) θα πρέπει να αποκλείσει αμέσως την εισερχόμενη κίνηση.

4. Δεν πρέπει να ξεχνάμε τα τακτικά αντίγραφα ασφαλείας σημαντικών δεδομένων. Λάβετε υπόψη ότι το WannaCry στοχεύει στις ακόλουθες κατηγορίες αρχείων:

- τα πιο κοινά έγγραφα γραφείου (.ppt, .doc, .docx, .xlsx, .sxi).

- ορισμένοι λιγότερο δημοφιλείς τύποι εγγράφων (.sxw, .odt, .hwp).

- αρχεία και αρχεία πολυμέσων (.zip, .rar, .tar, .bz2, .mp4, .mkv)

- αρχεία email (.eml, .msg, .ost, .pst, .edb).

- βάσεις δεδομένων (.sql, .accdb, .mdb, .dbf, .odb, .myd).

- αρχεία έργου και πηγαίοι κώδικες (.php, .java, .cpp, .pas, .asm).

- κλειδιά κρυπτογράφησης και πιστοποιητικά (.key, .pfx, .pem, .p12, .csr, .gpg, .aes).

- μορφές γραφικών (.vsd, .odg, .raw, .nef, .svg, .psd).

- αρχεία εικονικής μηχανής (.vmx, .vmdk, .vdi).

5. Κακόβουλο λογισμικό μπορεί να φτάσει μέσω email. Το θύμα λαμβάνει τη μόλυνση κάνοντας κλικ σε ένα κακόβουλο συνημμένο. Τις περισσότερες φορές μιλάμε για αρχεία με επεκτάσεις js και exe, καθώς και έγγραφα με κακόβουλες μακροεντολές (για παράδειγμα, αρχεία Microsoft Word). Επομένως, σας συνιστούμε να είστε προσεκτικοί σχετικά με τις αποστολές που έρχονται μέσω email και άλλων καναλιών.

6. Βεβαιωθείτε ότι χρησιμοποιείτε ένα ενημερωμένο πρόγραμμα προστασίας από ιούς στη λειτουργία παρακολούθησης και, εάν είναι δυνατόν, ελέγξτε το σύστημα για απειλές. Το μόνο antivirus που εντοπίζει τον ιό: ESET NOD32. Εάν εντοπιστεί και εξαλειφθεί η δραστηριότητα MEM:Trojan.Win64.EquationDrug.gen, επανεκκινήστε το σύστημα και, στη συνέχεια, βεβαιωθείτε ότι είναι εγκατεστημένο το MS17-010. Επί του παρόντος, οκτώ ονόματα του ιού είναι γνωστά:

Trojan-Ransom.Win32.Gen.djd;

Trojan-Ransom.Win32.Scatter.tr;

Trojan-Ransom.Win32.Wanna.b;

Trojan-Ransom.Win32.Wanna.c;

Trojan-Ransom.Win32.Wanna.d;

Trojan-Ransom.Win32.Wanna.f;

Trojan-Ransom.Win32.Zapchast.i;

PDM:Trojan.Win32.Generic.

Ακόμα κι αν το σύστημα δεν ενημερώθηκε και το WannaCry μπήκε στον υπολογιστή, τόσο οι εταιρικές όσο και οι οικιακές λύσεις ESET NOD32 εντοπίζουν και αποκλείουν με επιτυχία όλες τις τροποποιήσεις του.

ΥΣΤΕΡΟΓΡΑΦΟ:Εάν η μόλυνση δεν μπορούσε να αποφευχθεί, δεν μπορείτε ακόμα να πληρώσετε τους εισβολείς. Πρώτον, ακόμη και αν μεταφερθούν χρήματα στο καθορισμένο πορτοφόλι Bitcoin, κανείς δεν εγγυάται την αποκρυπτογράφηση των αρχείων. Δεύτερον, δεν μπορείτε να είστε σίγουροι ότι μια επίθεση στον ίδιο υπολογιστή δεν θα επαναληφθεί και ότι οι εγκληματίες του κυβερνοχώρου δεν θα απαιτήσουν μεγάλο ποσό λύτρων. Και τέλος, τρίτον, η πληρωμή για την «υπηρεσία» ξεμπλοκαρίσματος θα ανταμείψει όσους ασκούν εγκληματικές δραστηριότητες στο Διαδίκτυο και θα τους χρησιμεύσει ως κίνητρο για να πραγματοποιήσουν νέες επιθέσεις.

Εάν ο υπολογιστής σας ή πολλές συσκευές στο οικιακό ή εργασιακό σας δίκτυο έχουν μολυνθεί από τον ιό Wannacry, διαβάστε το άρθρο μας.

Εδώ θα μάθετε πώς να προστατεύεστε και να αποτρέπετε μόλυνση, καθώς και πώς να αποκρυπτογραφείτε σωστά τα κρυπτογραφημένα δεδομένα.

Η σημασία αυτής της γνώσης επιβεβαιώνεται από πληροφορίες για περισσότερους από 150 χιλιάδες υπολογιστές που μολύνθηκαν το 2017, το λειτουργικό σύστημα των οποίων είχε μολυνθεί με κακόβουλος κωδικός WC.

Και, παρόλο που η παγκόσμια εξάπλωση της απειλής έχει σταματήσει, είναι πιθανό η επόμενη έκδοση του ransomware να γίνει ακόμη πιο αποτελεσματική και αξίζει να προετοιμαστείτε για την εμφάνισή του εκ των προτέρων.

Περιεχόμενα:

Συνέπειες

Τα πρώτα σημάδια μόλυνσης του υπολογιστή με ιό ransomware ανακαλύφθηκαν στις 12 Μαΐου 2017, όταν ένα άγνωστο πρόγραμμα παρενέβη στο έργο χιλιάδων χρηστών και εκατοντάδων διαφορετικών οργανισμών σε όλο τον κόσμο.

Ο κακόβουλος κώδικας άρχισε να εξαπλώνεται στις 8:00 π.μ. και μέσα στην πρώτη ημέρα μόλυνε περισσότερους από 50 χιλιάδες υπολογιστές.

Οι περισσότερες μολύνσεις σημειώθηκαν στο - αν και τα πρώτα στοιχεία προέρχονταν από το Ηνωμένο Βασίλειο, και μεταξύ των οργανισμών που επλήγησαν ήταν ισπανικές και πορτογαλικές εταιρείες τηλεπικοινωνιών, ακόμη και αυτοκινητοβιομηχανία "Renault".

Στη Ρωσία, επιτέθηκε σε εταιρείες κινητής τηλεφωνίας "Μεγάφωνο", "Συντομότερη οδός"Και "Ιώτα", Υπουργείο Εκτάκτων Καταστάσεων, Υπουργείο Εσωτερικών και Διοίκησης Σιδηροδρόμων.

Εξαιτίας αυτού, οι εξετάσεις για άδεια οδήγησης ακυρώθηκαν σε ορισμένες περιοχές της χώρας και ορισμένοι οργανισμοί ανέστειλαν προσωρινά τις εργασίες τους.

Καταχώρηση ονόματος τομέα γραμμένου στον κωδικό ιού, κατέστησε δυνατή την αναχαίτιση της εξάπλωσής της. Μετά από αυτό, το πρόγραμμα δεν μπορούσε πλέον να έχει πρόσβαση σε έναν συγκεκριμένο τομέα και δεν λειτουργούσε. Είναι αλήθεια ότι μόνο μέχρι την κυκλοφορία μιας νέας έκδοσης, όπου δεν προβλεπόταν πλέον η επικοινωνία με μια συγκεκριμένη διεύθυνση.

Απαιτήσεις προγραμματιστών κακόβουλου λογισμικού

Αποτέλεσμα της μόλυνσης των υπολογιστών ήταν ο αποκλεισμός της πλειοψηφίας των αρχείων στους σκληρούς δίσκους τους.

Λόγω της αδυναμίας χρήσης των πληροφοριών, οι χρήστες μετέφρασαν ακόμη και το όνομα της εφαρμογής WannaCry ως "Θέλω να κλάψω", αλλά όχι "Θέλω να κρυπτογραφήσω"(Wanna Cryptor) όπως πραγματικά συνέβη.

Αλλά δεδομένου ότι τα μη αποκρυπτογραφημένα αρχεία ήταν πιθανό να μην ανακτηθούν, η προσαρμοσμένη επιλογή φαινόταν πιο κατάλληλη.

Τα Windows εμφανίστηκαν στην επιφάνεια εργασίας του μολυσμένου υπολογιστή με απαιτήσεις να πληρώσουν τους απατεώνες για να ξεκλειδώσουν πληροφορίες.

Στην αρχή, οι επιτιθέμενοι ζήτησαν μόνο 300 δολάρια, μετά από λίγο το ποσό αυξήθηκε στα 500 δολάρια - και μετά την πληρωμή δεν υπήρχε εγγύηση ότι η επίθεση δεν θα επαναληφθεί - επειδή ο υπολογιστής ήταν ακόμα μολυσμένος.

Αν όμως αρνηθήκατε να πληρώσετε, τα κρυπτογραφημένα δεδομένα χάθηκαν 12 ώρες μετά την εμφάνιση της προειδοποίησης.

Μέθοδοι διάδοσης της απειλής

Οι προγραμματιστές του κακόβουλου λογισμικού χρησιμοποίησαν μια ευπάθεια σε αυτό το λειτουργικό σύστημα για να μολύνουν υπολογιστές με Windows, το οποίο έκλεισε χρησιμοποιώντας την ενημέρωση MS17-010.

Τα θύματα ήταν κυρίως οι χρήστες που δεν εγκατέστησαν αυτήν την ενημέρωση κώδικα τον Μάρτιο του 2017.

Μετά την εγκατάσταση της ενημέρωσης (μη αυτόματη ή αυτόματη), η απομακρυσμένη πρόσβαση στον υπολογιστή έκλεισε.

Ταυτόχρονα, η ενημερωμένη έκδοση κώδικα του Μαρτίου δεν προστατεύει πλήρως το λειτουργικό σύστημα. Ειδικά αν ο χρήστης το ανοίξει μόνος του - έτσι εξαπλώνεται και ο ιός.

Και αφού μόλυνε έναν υπολογιστή, ο ιός συνέχισε να εξαπλώνεται αναζητώντας τρωτά σημεία - για αυτόν τον λόγο, οι πιο ευάλωτοι δεν ήταν μεμονωμένοι χρήστες, αλλά μεγάλες εταιρείες.

Πρόληψη μόλυνσης

Παρά τον σοβαρό κίνδυνο να περάσει ένας ιός (και οι νέες εκδόσεις του) σε σχεδόν οποιονδήποτε υπολογιστή, υπάρχουν διάφοροι τρόποι για να αποφύγετε τη μόλυνση του συστήματός σας.

Για να γίνει αυτό, θα πρέπει να ληφθούν τα ακόλουθα μέτρα:

- Βεβαιωθείτε ότι έχετε εγκαταστήσει τις πιο πρόσφατες ενημερώσεις κώδικα ασφαλείας και εάν λείπουν, προσθέστε τις με μη αυτόματο τρόπο. Μετά από αυτό, θα πρέπει οπωσδήποτε να ενεργοποιήσετε τις αυτόματες ενημερώσεις - πιθανότατα αυτή η επιλογή απενεργοποιήθηκε.

- Μην ανοίγετε μηνύματα ηλεκτρονικού ταχυδρομείου με συνημμένα από άγνωστους χρήστες.

- Μην κάνετε κλικ σε ύποπτους συνδέσμους – ειδικά εάν το πρόγραμμα προστασίας από ιούς προειδοποιεί για τον κίνδυνο.

- εγκαταστήστε ένα πρόγραμμα προστασίας από ιούς υψηλής ποιότητας - για παράδειγμα, ή, το οποίο έχει το υψηλότερο ποσοστό ανίχνευσης του Bath Edge. Οι περισσότερες λιγότερο γνωστές και ειδικά δωρεάν εφαρμογές προστατεύουν λιγότερο καλά την πλατφόρμα.

- Μετά τη μόλυνση, αποσυνδέστε αμέσως τον υπολογιστή σας από το Διαδίκτυο και, ιδιαίτερα, από το τοπικό δίκτυο, προστατεύοντας άλλες συσκευές από τη διάδοση ransomware.

Επιπλέον, ο χρήστης θα πρέπει να αποθηκεύει περιοδικά σημαντικά δεδομένα δημιουργώντας αντίγραφα ασφαλείας.

Εάν είναι δυνατόν, αξίζει να αντιγράψετε πληροφορίες σε μονάδες flash USB, κάρτες μνήμης ή όχι (εξωτερική ή αφαιρούμενη εσωτερική).

Εάν είναι δυνατή η ανάκτηση πληροφοριών, η ζημιά από τον ιό θα είναι ελάχιστη - εάν ένας υπολογιστής έχει μολυνθεί, αρκεί απλώς να διαμορφώσετε τη συσκευή αποθήκευσης.

Θεραπεία μολυσμένου Η/Υ

Εάν ο υπολογιστής είναι ήδη μολυσμένος, ο χρήστης θα πρέπει να προσπαθήσει να τον θεραπεύσει, απαλλαγώντας από τις συνέπειες του WannaCry.

Εξάλλου, μετά την είσοδο ενός προγράμματος ιών στο σύστημα, οι επεκτάσεις του αλλάζουν.

Όταν προσπαθεί να ξεκινήσει εφαρμογές ή να ανοίξει έγγραφα, ο χρήστης αποτυγχάνει, αναγκάζοντάς τον να σκεφτεί να λύσει το πρόβλημα πληρώνοντας τα απαιτούμενα $500.

Βασικός στάδια επίλυσης προβλημάτων:

1 Έναρξη υπηρεσιών ενσωματωμένων στο λειτουργικό σύστημα Windows.Η πιθανότητα θετικού αποτελέσματος σε αυτή την περίπτωση είναι μικρή, επομένως, πιθανότατα, θα πρέπει να χρησιμοποιήσετε άλλες επιλογές.

2 Επανεγκατάσταση του συστήματος.Σε αυτήν την περίπτωση, θα πρέπει να μορφοποιήσετε τα πάντα - είναι πιθανό να χαθούν όλες οι πληροφορίες.

3 Μεταβείτε στην αποκρυπτογράφηση δεδομένων– αυτή η επιλογή χρησιμοποιείται εάν υπάρχουν σημαντικά δεδομένα στο δίσκο.

4 Διαδικασία ανάκτησης αρχείωνξεκινά με τη λήψη των κατάλληλων ενημερώσεων και την αποσύνδεση από το Διαδίκτυο. Μετά από αυτό, ο χρήστης πρέπει να εκκινήσει τη γραμμή εντολών (μέσω "Αρχή"και το τμήμα "Πρότυπο"ή μέσω του μενού "Τρέξιμο"και ) και μπλοκάρει τη θύρα 445, εμποδίζοντας τη διαδρομή εισόδου του ιού. Αυτό μπορεί να γίνει εισάγοντας την εντολή netsh advfirewall προσθήκη κανόνα dir=in action=block protocol=tcp localport=445 name=»Block_TCP-445.

5 Ακολουθεί τώρα τρέξιμο .Για να το κάνετε αυτό, κρατήστε πατημένο το πλήκτρο κατά τη φόρτωση F8για να μεταβείτε στο μενού εκκίνησης του υπολογιστή και να επιλέξετε το κατάλληλο στοιχείο. Σε αυτήν τη λειτουργία, ανοίγει ένας φάκελος με κακόβουλο κώδικα, ο οποίος βρίσκεται χρησιμοποιώντας μια συντόμευση για ιούς που εμφανίζεται στην επιφάνεια εργασίας. Αφού διαγράψετε όλα τα αρχεία στον κατάλογο, πρέπει να επανεκκινήσετε το σύστημα και να ενεργοποιήσετε ξανά το Διαδίκτυο.

Αποκρυπτογράφηση αρχείων

Μετά τη διακοπή του WannaCry, ο χρήστης πρέπει να επαναφέρει όλα τα κρυπτογραφημένα αρχεία.

Αξίζει να σημειωθεί ότι τώρα υπάρχει πολύ περισσότερος χρόνος για αυτό από 12 ώρες - επομένως, εάν δεν μπορείτε να επιστρέψετε τα δεδομένα μόνοι σας, μπορείτε να επικοινωνήσετε με ειδικούς σε λίγες μέρες ή μήνες.

Η καλύτερη επιλογή– επαναφορά δεδομένων από αντίγραφα ασφαλείας. Εάν ο χρήστης δεν προέβλεψε την πιθανότητα μόλυνσης και δεν αντέγραψε σημαντικά δεδομένα, θα πρέπει να κάνετε λήψη ενός προγράμματος αποκρυπτογράφησης:

- Shadow Explorer, ο οποίος βασίζεται στην επαναφορά «σκιωδών» αντιγράφων αρχείων (κυρίως εγγράφων).

Ρύζι. 6. Εκκίνηση του προγράμματος

Εικ.9. Λειτουργία του προγράμματος Windows Data Recovery.

Ρύζι. 10. Ανάκτηση αρχείων μέσω του προγράμματος με 1 κλικ

- βοηθητικά προγράμματα που παράγονται από την Kaspersky Lab ειδικά για την επαναφορά κρυπτογραφημένων πληροφοριών.

Ρύζι. 11. Εκκινήστε το βοηθητικό πρόγραμμα

Εικ. 12. Διαδικασία Αποκατάστασης Δεδομένων

Θα πρέπει να γνωρίζετε:Το πρόγραμμα θα πρέπει να ξεκινήσει μόνο αφού αφαιρεθεί ο ίδιος ο ιός. Εάν δεν μπορείτε να σταματήσετε το Vanna Edge, δεν πρέπει να χρησιμοποιήσετε τον αποκωδικοποιητή.

Στις 12 Μαΐου, αρκετές εταιρείες και τμήματα σε διάφορες χώρες του κόσμου, συμπεριλαμβανομένης της Ρωσίας, εκτέθηκαν σε έναν ιό ransomware. Οι ειδικοί στην ασφάλεια πληροφοριών εντόπισαν τον ιό WanaCrypt0r 2.0 (γνωστός και ως WCry και WannaCry), ο οποίος κρυπτογραφεί ορισμένους τύπους αρχείων και αλλάζει τις επεκτάσεις τους σε .WNCRY.

Οι υπολογιστές που έχουν μολυνθεί με WannaCry κλειδώνονται με ένα παράθυρο μηνύματος που δηλώνει ότι ο χρήστης έχει 3 ημέρες για να πληρώσει τα λύτρα (συνήθως το ισοδύναμο των 300 $ σε Bitcoin), μετά τις οποίες η τιμή θα διπλασιαστεί. Εάν δεν πληρώσετε τα χρήματα εντός 7 ημερών, τα αρχεία υποτίθεται ότι θα είναι αδύνατο να ανακτηθούν.

Το WannaCry στοχεύει μόνο υπολογιστές που βασίζονται σε Windows. Εκμεταλλεύεται μια ευπάθεια που διορθώθηκε από τη Microsoft τον Μάρτιο. Όσες συσκευές δεν είχαν εγκατεστημένη την πιο πρόσφατη ενημέρωση κώδικα ασφαλείας δέχθηκαν επίθεση. Οι υπολογιστές των απλών χρηστών, κατά κανόνα, ενημερώνονται αμέσως, αλλά σε μεγάλους οργανισμούς ειδικοί ειδικοί είναι υπεύθυνοι για την ενημέρωση των συστημάτων, οι οποίοι συχνά είναι ύποπτοι για ενημερώσεις και αναβάλλουν την εγκατάστασή τους.

Το WannaCry ανήκει στην κατηγορία των ιών ransomware· είναι ένας κρυπτογραφητής που στο παρασκήνιο, εν αγνοία του χρήστη, κρυπτογραφεί σημαντικά αρχεία και προγράμματα και αλλάζει τις επεκτάσεις τους και στη συνέχεια απαιτεί χρήματα για αποκρυπτογράφηση. Το παράθυρο κλειδώματος δείχνει μια αντίστροφη μέτρηση για το πότε τα αρχεία θα κλειδωθούν ή θα διαγραφούν οριστικά. Ένας ιός μπορεί να εισέλθει σε έναν υπολογιστή μέσω μιας απομακρυσμένης επίθεσης μέσω μιας ευπάθειας που είναι γνωστή στους χάκερ και δεν είναι κλειστή στο λειτουργικό σύστημα. Ο κωδικός ιού ενεργοποιείται αυτόματα στο μολυσμένο μηχάνημα και έρχεται σε επαφή με τον κεντρικό διακομιστή, λαμβάνοντας οδηγίες σχετικά με τις πληροφορίες που πρέπει να εμφανίζονται. Μερικές φορές αρκεί για τους χάκερ να μολύνουν μόνο έναν υπολογιστή και μεταδίδει τον ιό σε όλο το τοπικό δίκτυο σε άλλα μηχανήματα.

Σύμφωνα με το The Intercept, το WannaCry βασίζεται σε εργαλεία που διέρρευσαν που χρησιμοποιήθηκαν από την Υπηρεσία Εθνικής Ασφάλειας των ΗΠΑ. Προφανώς, για να διοχετεύσουν τον ιό σε υπολογιστές, οι χάκερ χρησιμοποίησαν μια ευπάθεια στα Windows που ήταν προηγουμένως γνωστή μόνο στις αμερικανικές υπηρεσίες πληροφοριών.

Ο ιός WannaCry είναι επικίνδυνος γιατί μπορεί να ανακάμψει ακόμα και μετά τη διαμόρφωση του σκληρού δίσκου, δηλαδή πιθανότατα γράφει τον κώδικά του σε μια περιοχή κρυμμένη από τον χρήστη.

Μια πρώιμη έκδοση αυτού του ιού ονομαζόταν WeCry, εμφανίστηκε τον Φεβρουάριο του 2017 και απέσπασε 0,1 Bitcoin (177 $ σε τρέχουσες συναλλαγματικές ισοτιμίες). Το WanaCrypt0r είναι μια βελτιωμένη έκδοση αυτού του κακόβουλου λογισμικού, στην οποία οι εισβολείς μπορούν να καθορίσουν οποιοδήποτε ποσό και να το αυξήσουν με την πάροδο του χρόνου. Οι προγραμματιστές του ιού είναι άγνωστοι και δεν είναι σίγουρο ότι βρίσκονται πίσω από τις επιθέσεις. Μπορεί κάλλιστα να πουλήσουν το κακόβουλο λογισμικό σε όλους, λαμβάνοντας μια εφάπαξ πληρωμή.

Είναι γνωστό ότι οι διοργανωτές της επίθεσης στις 12 Μαΐου έλαβαν συνολικά τουλάχιστον 3,5 bitcoin, δηλαδή κάτι παραπάνω από 6 χιλιάδες δολάρια, από δώδεκα θύματα. Δεν είναι γνωστό εάν οι χρήστες κατάφεραν να ξεκλειδώσουν τους υπολογιστές τους και να επιστρέψουν κρυπτογραφημένα αρχεία. Τις περισσότερες φορές, τα θύματα των χάκερ που πληρώνουν τα λύτρα λαμβάνουν ένα κλειδί ή ένα εργαλείο αποκρυπτογράφησης αρχείων, αλλά μερικές φορές δεν λαμβάνουν τίποτα σε αντάλλαγμα.

Στις 12 Μαΐου, η Microsoft κυκλοφόρησε μια ενημερωμένη έκδοση κώδικα ασφαλείας για τον εντοπισμό και την εξουδετέρωση του ιού Ransom:Win32/Wannacrypt. Μπορεί να εγκατασταθεί μέσω του Windows Update. Για να προστατέψετε τον υπολογιστή σας από το WannaCry, πρέπει να εγκαταστήσετε όλες τις ενημερώσεις των Windows και να βεβαιωθείτε ότι εκτελείται το ενσωματωμένο πρόγραμμα προστασίας από ιούς του Windows Defender. Επιπλέον, θα ήταν καλή ιδέα να αντιγράψετε όλα τα πολύτιμα δεδομένα στο cloud. Ακόμα κι αν είναι κρυπτογραφημένα στον υπολογιστή σας, μπορείτε να τα ανακτήσετε από το χώρο αποθήκευσης cloud ή τον κάδο ανακύκλωσής του, όπου πηγαίνουν τα διαγραμμένα αρχεία.

Το WannaCrypt (που μεταφράζεται ως "θέλω να κλάψω") είναι ένας ιός υπολογιστή που χτύπησε στις 12 Μαΐου 2017 ένας μεγάλος αριθμός απόυπολογιστές με λειτουργικό σύστημα Microsoft Windows. Αυτή η ευπάθεια επηρεάζει υπολογιστές με λειτουργικά συστήματα Windows από XP έως Windows 10 και Server 2016. Ο ιός επηρέασε υπολογιστές ιδιωτών, εμπορικούς οργανισμούς και κρατικές υπηρεσίες σε όλο τον κόσμο. Το WannaCrypt χρησιμοποιείται ως μέσο εκβίασης κεφαλαίων.

Ποιος βρίσκεται πίσω από αυτό ή η προέλευση του ιού

Η ακριβής προέλευση του ιού δεν έχει εξακριβωθεί αυτή τη στιγμή. Όμως ο επεξεργαστής μας μπόρεσε να βρει τις 3 πιο βασικές εκδόσεις.

1. Ρώσοι χάκερ

Ναι, φίλοι, πώς μπορεί κανείς να μην παρακάμψει έναν τόσο ηχηρό ιό χωρίς τους αγαπημένους σε όλους «Ρώσους χάκερ». Οι πρόσφατες προειδοποιήσεις από την ομάδα Shadow Brokers προς τον Πρόεδρο των ΗΠΑ Ντόναλντ Τραμπ μετά τις εγκεκριμένες πυραυλικές επιθέσεις του στη Συρία ενδέχεται να σχετίζονται με το περιστατικό.

2. Υπηρεσίες πληροφοριών των ΗΠΑ

Στις 15 Μαΐου, ο Ρώσος πρόεδρος Βλαντιμίρ Πούτιν κατονόμασε τις υπηρεσίες πληροφοριών των ΗΠΑ ως την πηγή του ιού και είπε ότι «η Ρωσία δεν έχει καμία απολύτως σχέση με αυτό». Η διοίκηση της Microsoft δήλωσε επίσης ότι η κύρια πηγή αυτού του ιού είναι οι υπηρεσίες πληροφοριών των ΗΠΑ.

3. Κυβέρνηση της ΛΔΚ

Εκπρόσωποι των εταιρειών προστασίας από ιούς Symantec και Kaspersky Lab δήλωσαν ότι εγκληματίες στον κυβερνοχώρο που συνδέονται με την Πιονγκγιάνγκ από την ομάδα συμμετείχαν σε επιθέσεις στον κυβερνοχώρο χρησιμοποιώντας τον ιό WanaCrypt0r 2.0, ο οποίος μόλυνε χιλιάδες υπολογιστές σε 150 χώρες.

Το WannaCry κρυπτογραφεί τα περισσότερα ή ακόμα και όλα τα αρχεία στον υπολογιστή σας. Στη συνέχεια, το λογισμικό εμφανίζει ένα συγκεκριμένο μήνυμα στην οθόνη του υπολογιστή σας που απαιτεί λύτρα 300 $ για την αποκρυπτογράφηση των αρχείων σας. Η πληρωμή πρέπει να γίνει σε πορτοφόλι Bitcoin. Εάν ο χρήστης δεν πληρώσει τα λύτρα εντός 3 ημερών, το ποσό διπλασιάζεται στα 600 $. Μετά από 7 ημέρες, ο ιός θα διαγράψει όλα τα κρυπτογραφημένα αρχεία και όλα τα δεδομένα σας θα χαθούν.

Η Symantec δημοσίευσε μια λίστα με όλους τους τύπους αρχείων που μπορεί να κρυπτογραφήσει το Wanna Cry. Αυτή η λίστα περιλαμβάνει ΟΛΕΣ τις δημοφιλείς μορφές αρχείων, συμπεριλαμβανομένων των .xlsx, .xls, .docx, .doc, .mp4, .mkv, .mp3, .wav, .swf, .mpeg, .avi, .mov, .mp4, . 3gp, .mkv, .flv, .wma, .mid, .djvu, .png, .jpg, .jpeg, .iso, .zip, .rar. και τα λοιπά.

Τρόποι προστασίας από τον ιό

Επί του παρόντος, η μόνη αποτελεσματική μέθοδος προστασίας από τον ιό είναι η ενημέρωση του λειτουργικού συστήματος, ιδίως για να κλείσει η ευπάθεια που εκμεταλλεύεται το WannaCry.

Μέθοδος προστασίας:

1. Ενημέρωση συστήματος

Ενεργοποιήστε τις αυτόματες ενημερώσεις συστήματος στο Windows Update στον υπολογιστή σας.

2. Αντίγραφα ασφαλείας

Κάνω αντιγράφων ασφαλείαςσημαντικές πληροφορίες και χρησιμοποιήστε πλατφόρμες cloud για να τις αποθηκεύσετε.

Εγκαταστήστε το δωρεάν βοηθητικό πρόγραμμα anti-ransomware Kaspersky Anti-Ransomware.

4. Θύρα 445

Αποκλείστε όλες τις αλληλεπιδράσεις στη θύρα 445, τόσο σε τερματικούς σταθμούς όσο και σε εξοπλισμό δικτύου.

Για Windows 10

Netsh advfirewall add κανόνα dir=in action=block protocol=TCP localport=135 name="Block_TCP-135" netsh advfirewall firewall add κανόνα dir=in action=block protocol=TCP localport=445 name="Block_TCP-445" echo " Thx, Abu"

Για Windows 7

Set-ItemProperty -Διαδρομή "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Τύπος DWORD -Τιμή 0 -Force

Αν υπήρξε μηδενική αντίδραση στην εντολή, τότε έτσι θα έπρεπε να είναι. Αυτή είναι φυσιολογική συμπεριφορά. Υποδεικνύει ότι η εντολή έχει εφαρμοστεί

Αντιμετωπίστε τον υπολογιστή σας για ιούς

1. Ενεργοποιήστε την ασφαλή λειτουργία των Windows

Στα Windows 7, αυτό μπορεί να γίνει κατά την επανεκκίνηση του συστήματος αφού πατήσετε το πλήκτρο F8.

2. Αφαιρέστε τις ανεπιθύμητες εφαρμογές.

Μπορείτε να απεγκαταστήσετε μόνοι σας ανεπιθύμητες εφαρμογές μέσω της απεγκατάστασης προγραμμάτων.

3. Ανάκτηση κρυπτογραφημένων αρχείων.

Για να επαναφέρετε αρχεία, μπορείτε να χρησιμοποιήσετε διάφορους αποκρυπτογραφητές και βοηθητικά προγράμματα.

συμπέρασμα

Έτσι, σήμερα μιλήσαμε για τον ιό Wanna Cry. Μάθαμε τι είναι αυτός ο ιός, πώς να προστατευτείτε από μόλυνση και πώς να αφαιρέσετε τον ιό. Αναμφίβολα, αυτός ο ιός θα μείνει στην ιστορία και θα τον θυμούνται πολλοί. Αν και η μόλυνση από τον ιό υποχωρεί, η κλίμακα όλων είναι απλά εκπληκτική. Ελπίζω να βρήκατε αυτό το άρθρο χρήσιμο.

Ο ιός WannaCry είναι ένα αρκετά νέο κομμάτι κακόβουλου λογισμικού που εμφανίστηκε μόλις τον Μάιο του 2017. Όταν εισέρχεται σε ένα σύστημα υπολογιστή, αυτός ο ιός τύπου worm δικτύου κρυπτογραφεί τα περισσότερα από τα αρχεία που είναι αποθηκευμένα εκεί. Ταυτόχρονα, για τη δυνατότητα αποκρυπτογράφησης των απαραίτητων εγγράφων, ο ιός απαιτεί ένα συγκεκριμένο χρηματικό ποσό ως ένα είδος λύτρων.

Ο ιός ransomware WannaCry επηρεάζει τους υπολογιστές ανεξάρτητα από τον ιδιοκτήτη τους. Έτσι, εξοπλισμός που ανήκει σε διάφορες δομές, καθώς και εκπρόσωποι του πληθυσμού και της επιχειρηματικής κοινότητας, εμπίπτουν στη μοναδική αυτή επιδημία. Ο εξοπλισμός είναι κατεστραμμένος συμπεριλαμβανομένων:

- εμπορικές εταιρείες?

- κυβερνητικές υπηρεσίες;

- τα άτομα.

Ο ιός υπολογιστών ransomware WannaCry έγινε για πρώτη φορά γνωστός πολύ πρόσφατα: συνέβη στις 12 Μαΐου του τρέχοντος έτους. Η πρώτη μόλυνση εμφανίστηκε στην Ισπανία και στη συνέχεια το κακόβουλο λογισμικό εξαπλώθηκε γρήγορα σε όλο τον κόσμο. Οι ακόλουθες χώρες επλήγησαν περισσότερο από το πρώτο κύμα της επιδημίας:

- Ινδία;

- Ουκρανία;

- Ρωσία.

Στο σχετικά σύντομο χρονικό διάστημα που υπάρχει το κακόβουλο λογισμικό που εξετάζουμε, έχει ήδη γίνει πρόβλημα σε παγκόσμια κλίμακα. Εκτός από την αρχική έκδοση, νέες τροποποιήσεις με παρόμοια αρχή λειτουργίας άρχισαν να εμφανίζονται το καλοκαίρι. Για παράδειγμα, ένας άλλος πρόσφατα διαδεδομένος ιός, ο Petya, δεν είναι παρά μια ομοιότητα με το WannaCry. Πολλοί ειδικοί ασφάλειας πληροφοριών και απλοί χρήστες θεωρούν ότι αυτή η έκδοση είναι ακόμη πιο επιβλαβής για τον εξοπλισμό.

Πρέπει να περιμένουμε ένα νέο κύμα μόλυνσης και πώς να προστατέψετε τον υπολογιστή σας;

Για να αποτρέψετε πιθανή μόλυνση σημαντικών αρχείων, πρέπει να κατανοήσετε πώς εξαπλώνεται ο επικίνδυνος ιός WannaCry. Πρώτα απ 'όλα, ο εξοπλισμός υπολογιστών λειτουργεί σε ένα συγκεκριμένο σύστημα και ορισμένοι τύποι εμπίπτουν στην κύρια ζώνη κινδύνου, ενώ άλλοι, αντίθετα, προστατεύουν αυτόματα τα αρχεία που είναι αποθηκευμένα εκεί από κακόβουλη επιρροή. Αποδεικνύεται ότι ένας κακόβουλος ιός που απαιτεί λύτρα επηρεάζει μόνο εκείνους τους υπολογιστές που λειτουργούν στο λειτουργικό σύστημα Windows.

Ωστόσο, όπως γνωρίζετε, αυτό το όνομα ενώνει μια ολόκληρη οικογένεια διαφορετικών λειτουργικών συστημάτων. Σε αυτήν την περίπτωση, τίθεται το ερώτημα, οι κάτοχοι ποιων συστημάτων θα πρέπει να ανησυχούν ιδιαίτερα για την ασφάλεια των σημαντικών εγγράφων τους κατά τη διάρκεια επίθεσης από τον ιό WannaCry; Σύμφωνα με τη ρωσική υπηρεσία BBC, ο εξοπλισμός με Windows 7 επηρεάζεται συχνότερα από κακόβουλο λογισμικό. Μιλάμε αποκλειστικά για εκείνες τις συσκευές στις οποίες δεν εγκαταστάθηκαν έγκαιρα οι ενημερώσεις της Microsoft που κυκλοφόρησε πρόσφατα με στόχο τη βελτίωση της ασφάλειας του υπολογιστή.

Τι τύπο σύνδεσης χρησιμοποιεί ο ιός WannaCry; Αρχικά, το πρόγραμμα ανακαλύπτει τη διεύθυνση IP του υπολογιστή για να δημιουργήσει μια απομακρυσμένη σύνδεση με αυτόν. Και χρησιμοποιώντας μια σύνδεση με κόμβους Tor, ο ιός τύπου worm του δικτύου καταφέρνει να παραμείνει ανώνυμος.

Σύμφωνα με τους ειδικούς, περισσότεροι από 500 χιλιάδες υπολογιστές σε όλο τον κόσμο έχουν ήδη επηρεαστεί από το σκουλήκι του δικτύου. Είναι δυνατή μια νέα επίθεση του ιού WannaCry και τι λένε τα τελευταία νέα σχετικά; Το δεύτερο κύμα μόλυνσης αναμενόταν σχεδόν αμέσως μετά την εμφάνιση αυτού του φαινομένου. Μετά από αυτό, εμφανίστηκαν νέες τροποποιημένες εκδόσεις, που λειτουργούσαν με παρόμοια αρχή με τον ιό WannaCry. Έγιναν γνωστοί σε όλο τον κόσμο με τα ονόματα "Petya" και "Misha". Πολλοί ειδικοί είναι βέβαιοι ότι τέτοιου είδους κακόβουλο λογισμικό βελτιώνεται συνεχώς, πράγμα που σημαίνει ότι οι επαναλαμβανόμενες επιθέσεις είναι απολύτως πιθανές.

Πρόληψη και θεραπεία

Πολλοί χρήστες ανησυχούν για την ασφάλεια του εξοπλισμού που χρησιμοποιούν και ως εκ τούτου ενδιαφέρονται για το πώς να αφαιρέσουν τον ιό WannaCry εάν έχει μολυνθεί. Η πρώτη επιλογή που μπορεί να έρθει στο μυαλό ενός απλού χρήστη είναι να πραγματοποιήσει μια πληρωμή. Ωστόσο, για τη δυνατότητα αποκρυπτογράφησης, το ransomware δεν απαιτεί το μικρότερο ποσό - περίπου 300 $. Στη συνέχεια, το αρχικό ποσό των λύτρων διπλασιάστηκε στα 600 $. Επιπλέον, η πληρωμή του δεν εγγυάται καθόλου την αποκατάσταση της αρχικής κατάστασης του συστήματός σας: στο κάτω-κάτω, μιλάμε για επιτιθέμενους που σίγουρα δεν πρέπει να τους εμπιστευτείτε.

Οι ειδικοί θεωρούν αυτή την ενέργεια εντελώς ανούσια: υποστηρίζουν ότι η ίδια η επιλογή παροχής ενός μεμονωμένου κλειδιού για έναν χρήστη που αποφασίζει να πραγματοποιήσει μια πληρωμή εφαρμόστηκε από τους προγραμματιστές κακόβουλου λογισμικού με ένα σφάλμα που ονομάζεται "συνθήκη αγώνα". Οι απλοί χρήστες δεν χρειάζεται να κατανοήσουν τα χαρακτηριστικά του: είναι πολύ πιο σημαντικό να κατανοήσετε τη σημασία του, πράγμα που σημαίνει ότι το κλειδί αποκρυπτογράφησης πιθανότατα δεν θα σας σταλεί ποτέ.

Επομένως, η αποτελεσματική προστασία και θεραπεία έναντι του ιού WannaCry πρέπει να είναι διαφορετική και να περιλαμβάνει μια ολόκληρη σειρά μέτρων που μπορούν να σας βοηθήσουν να προστατεύσετε τα προσωπικά σας αρχεία και τις πληροφορίες που είναι αποθηκευμένες σε αυτά. Οι ειδικοί συμβουλεύουν να μην αγνοήσετε τις ενημερώσεις συστήματος που έχουν κυκλοφορήσει, ειδικά αυτές που σχετίζονται με ζητήματα ασφαλείας.

Για να αποφύγετε να υποφέρετε από επίθεση κακόβουλου λογισμικού, πρέπει να μάθετε εκ των προτέρων τους βασικούς τρόπους προστασίας από τον ιό WannaCry. Πρώτα απ 'όλα, θα πρέπει να βεβαιωθείτε ότι ο εξοπλισμός σας διαθέτει όλες τις απαραίτητες ενημερώσεις που μπορούν να εξαλείψουν πιθανές ευπάθειες του συστήματος. Εάν γνωρίζετε θέματα ασφάλειας πληροφοριών, τότε μπορεί να σας βοηθήσει η ρύθμιση της σάρωσης εισερχόμενης κυκλοφορίας χρησιμοποιώντας ένα ειδικό σύστημα διαχείρισης πακέτων IPS. Συνιστάται επίσης η χρήση διαφόρων συστημάτων για την καταπολέμηση ρομπότ και ιών: για παράδειγμα, το πρόγραμμα εξομοίωσης απειλών ως μέρος των πυλών ασφαλείας Check Point.

Εάν έχει μολυνθεί, τίθεται το ερώτημα πώς να αφαιρέσετε τον ιό WannaCry. Εάν δεν είστε ειδικός σε θέματα ασφάλειας πληροφοριών, τότε μπορείτε να ζητήσετε βοήθεια από εξειδικευμένα φόρουμ όπου μπορούν να σας βοηθήσουν να αντιμετωπίσετε το πρόβλημά σας.

Γνωρίζετε τον καλύτερο τρόπο αποκρυπτογράφησης αρχείων κρυπτογραφημένων από έναν δημοφιλή ιό όπως το WannaCry; Είναι δυνατή η εκτέλεση αυτής της λειτουργίας χωρίς απώλεια σημαντικών δεδομένων; Στο φόρουμ του διάσημου Kaspersky Lab, σε περίπτωση μόλυνσης, συμβουλεύουν να ενεργήσετε ως εξής:

- εκτελέστε μια ειδική δέσμη ενεργειών στο βοηθητικό πρόγραμμα AVZ.

- ελέγξτε τις ρυθμίσεις στο σύστημα HijackThis.

- εκκινήστε το εξειδικευμένο λογισμικό Farbar Recovery Scan Tool.

Την ίδια στιγμή, Ρώσοι ειδικοί δεν πρόσφεραν ειδικά προγράμματα που θα επέτρεπαν την αποκρυπτογράφηση μολυσμένων αρχείων. Η μόνη επιλογή που πρόσφεραν ήταν να συστήσουν την προσπάθεια επαναφοράς τους από σκιώδη αντίγραφα. Αλλά δημιουργήθηκε το γαλλικό βοηθητικό πρόγραμμα WannaKiwi από την Comae Technologies, το οποίο βοηθά στην απολύμανση σημαντικών εγγράφων στον υπολογιστή σας.

Πώς να ενημερώσετε το σύστημά σας από την άποψη της ασφάλειας;

Οι ειδικοί στην ασφάλεια πληροφοριών λένε ότι η έγκαιρη ενημέρωση των Windows 7 μπορεί να προστατεύσει αξιόπιστα τον εξοπλισμό από τον ιό WannaCry. Ο ιός τύπου worm του δικτύου εκμεταλλεύτηκε μια ευπάθεια γνωστή ως MS17-010. Η έγκαιρη εγκατάσταση των επίσημων ενημερώσεων μπορεί να εξαλείψει αυτήν την ευπάθεια, προστατεύοντας αξιόπιστα τον εξοπλισμό σας.

Εάν έχετε επηρεαστεί από τον ιό WannaCry, τότε θα πρέπει να εγκαταστήσετε μια ενημέρωση κώδικα από τη Microsoft στον υπολογιστή σας. Για το σύστημα Windows 7, στον επίσημο ιστότοπο μπορείτε να βρείτε τον αριθμό ενημέρωσης 3212646. Για το σύστημα Windows 8, είναι κατάλληλη η επιλογή 3205401. Για την έκδοση των Windows 10, μπορείτε επίσης να βρείτε εκεί τις ακόλουθες εκδόσεις:

- 3210720;

- 3210721;

Διατίθενται επίσης ενημερώσεις κώδικα για παλαιότερες εκδόσεις των Windows, συγκεκριμένα για Vista (32 και 64-bit) με αριθμό 3177186 και για XP με αριθμό 4012598.

Πώς να εγκαταστήσετε σωστά μια ενημέρωση ενάντια σε έναν ιό που ονομάζεται WannaCry; Αυτό είναι συνήθως πολύ απλό: χρειάζεται απλώς να κάνετε λήψη του απαιτούμενου αρχείου και στη συνέχεια να ακολουθήσετε τις οδηγίες που περιέχονται στον οδηγό εγκατάστασης. Στην πραγματικότητα, το μόνο που έχετε να κάνετε είναι να κάνετε κλικ στα κουμπιά «Επόμενο» και «Τέλος». Μετά την εγκατάσταση, είναι καλύτερο να επανεκκινήσετε το σύστημα πριν το χρησιμοποιήσετε περαιτέρω. Για τους ειδικούς, υπάρχει επίσης ένας τρόπος να εγκαθιστούν ενημερώσεις αυτόματα, αντί χειροκίνητα, ρυθμίζοντας πολιτικές ομάδας για το σύστημά σας, καθώς και χρησιμοποιώντας ειδικά φίλτρα.