Tratament Kido. Experții LC au explicat cum să lupți împotriva virusului Kido

Datorită un număr mare solicitările utilizatorilor Kaspersky Lab a pregătit răspunsuri de la un expert al companiei la cele mai frecvente întrebări despre posibila activare a malware-ului Kido, cunoscut și sub numele de Conficker și Downadup.

Datorită numărului mare de solicitări ale utilizatorilor, Kaspersky Lab a pregătit răspunsuri de la un expert al companiei la cele mai frecvente întrebări despre posibila activare a malware-ului Kido, cunoscut și sub numele de Conficker și Downadup. Comentat de Vitaly Kamlyuk, expert principal în antivirus la Kaspersky Lab.

Ce este Kido?

Programul malware Kido apare pe în acest moment o amenințare serioasă pentru întreaga comunitate de internet. Milioane de computere infectate cu Kido ar putea deveni cea mai puternică resursă pentru infractorii cibernetici de pe Internet. Acest malware a fost detectat pentru prima dată în noiembrie 2008. Activarea sa este așteptată la 1 aprilie: botnet-ul Kido va începe să caute un centru de control între 50.000 de domenii pe zi (anterior se conecta la doar 250 de domenii) și să descarce versiuni noi ale altor malware. Acțiunile ulterioare ale atacatorilor asupra momentul prezent nu poate fi prezis.

Care este pericolul lui Kido?

Astfel, rețeaua uriașă de zombi (botnet) creată de autorii lui Kido ar putea oferi atacatorilor posibilitatea de a efectua atacuri DDoS extrem de puternice asupra oricăror resurse de internet, de a fura date confidențiale de pe computerele infectate și de a distribui conținut inacceptabil(în special, e-mailuri spam la scară largă).

Până de curând, Kido a fost distribuit prin intermediul rețele de calculatoareși medii de stocare amovibile. În special, a pătruns în computere folosind vulnerabilitate critică MS08-067 în familia sălii de operație sisteme Windows, un patch pentru care a fost lansat de Microsoft toamna trecută. Potrivit experților, o parte semnificativă a mașinilor nu aveau patch-ul instalat la momentul vârfului distribuției Kido în ianuarie. Acest factor, precum și ignorarea eficientă protectie antivirusşi a dus la o epidemie: în prezent versiuni diferite Kido a infectat cel puțin 5 până la 6 milioane de computere cu acces la internet. Versiunile recente de Kido nu au o opțiune explicită de auto-distribuire. Programul încearcă să pună picior doar pe computerele deja infectate.

Kido implementează cel mai mult tehnologii moderne scriitori de viruși - de exemplu, descărcarea actualizărilor de la adresele site-urilor web în schimbare constantă; folosind conexiuni computer-to-computer (peer-to-peer) ca canal suplimentar actualizări; utilizarea unei criptări puternice pentru a proteja împotriva interceptării controlului; capabilități îmbunătățite pentru dezactivarea serviciilor de securitate, prevenirea actualizărilor software de securitate etc.

Cel mai mult ultima versiune Kido primește actualizări prin descărcarea codului din 500 de domenii selectate dintr-un grup de 50.000 de domenii candidate care se schimbă zilnic. Natura aleatorie a selecției, precum și dimensiunea mare a pool-ului, fac extrem de dificil controlul spațiului de nume de internet utilizat de malware. Prin urmare, trebuie depus toate eforturile posibile pentru a preveni actualizările programului la nivel de rețea locală.

Cum să evitați să vă infectați cu malware Kido?

Produsele Kaspersky Lab blochează cu succes pătrunderea tuturor versiunilor Kido pe computerele utilizatorilor. Verificați dacă actualizările automate nu sunt dezactivate și, dacă bănuiți că Kido s-ar putea să vă fi pătruns deja în computer, scanați întregul computer utilizând Kaspersky Anti-Virus. Instalarea la timp a patch-urilor pentru a elimina vulnerabilitatea MS08-067 este, desigur, o măsură obligatorie pentru prevenirea infecției, totuși solutie stabilita Kaspersky Internet Securitatea nu va permite exploatarea vulnerabilității chiar și pe un sistem de operare nepatchat.

Cum vă puteți da seama dacă rețeaua sau computerul dvs. a fost infectat?

Dacă există computere infectate în retea locala volumul crește trafic de rețea, de când aceste computere pornesc atac de rețea. Aplicații antivirus cu activ firewall a raportat un atac Intrusion.Win.NETAPI.buffer-overflow.exploit.

Sunt administrator de rețea locală. Care este cel mai rapid și mai convenabil mod pentru mine de a localiza problema?

Eliminarea programelor malware de rețea se face folosind utilitate specială KKiller.exe. Pentru a proteja împotriva infecțiilor, pe toate stațiile de lucru și serverele din rețea trebuie luate următoarele măsuri: Instalați patch-uri care acoperă vulnerabilitățile MS08-067, MS08-068, MS09-001. Asigurați-vă că parola contului de administrator local este rezistentă la hacking - parola trebuie să conțină cel puțin șase caractere, folosind cazuri și/sau numere diferite.

Dezactivați autorun fișiere executabile de pe suporturi amovibile. Opriți serviciul Task Scheduler în Windows. Eliminarea malware-ului Kido folosind utilitarul KKiller.exe trebuie făcută local pe computerul infectat.

Cum să te descurci cu Kido la utilizatorul mediu computer de acasă?

Descărcați arhiva KKiller_v3.4.1.zip și extrageți-o în folder separat pe o mașină infectată. Rulați fișierul KKiller.exe. După finalizarea scanării, este posibil să existe o fereastră de comandă activă pe computer, care așteaptă să apăsați orice tastă pentru a o închide. Pentru inchidere automata Windows, vă recomandăm să rulați utilitarul KKiller.exe cu comutatorul -y. Așteptați ca scanarea să se termine.

Dacă Agnitum Outpost Firewall este instalat pe computerul pe care rulează utilitarul KKiller.exe, asigurați-vă că reporniți computerul după ce utilitarul a terminat de rulat.

Pe experiență personală, ca sa zic asa

Ghid: lupta online cu KIDO\CONFICKER ( grup de lucru). V.2.0

Spoiler: ghid

(în cazul meu sunt 50 de computere în rețea + stocare fișiere fără domeniu, DHCP, server DNS fără AD, proxy)

Definiția infestației:

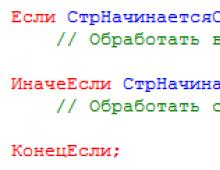

Intrăm în registru și verificăm parametrul netsvcsîn fir

Cod:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SvcHost

dacă în lista de servicii în chiar la sfârşit există un set de litere fără sens (cum ar fi xpprdjj) și nu puteți asocia acest nume cu servicii juridice(fiecare serviciu cu excepția celui lung are nume scurt De exemplu - Actualizare automată: Wuauserv) - (Poate fi vizualizat în snap-in-ul serviciului sau utilizând orice alt utilitar, de exemplu, autoruns)

Cele de mai sus se aplică modificărilor virusului Win32/Conficker.A - .C. Versiune mai noua Win32/Conficker.Dîși scrie serviciul în parametru netsvcs nu la sfârșitul listei, ci la un loc arbitrar din listă, ceea ce îi complică căutarea! Iată un tabel cu servicii tipice „valide” ca exemplu (luat de aici):

Serviciul evidențiat cu roșu este un exemplu al intrării pe care virusul Win32/Conficker o creează în parametrul netsvcsîn secțiunea de registru SVCHOST.

- Lista reală de servicii poate include intrări suplimentareîn funcţie de programele instalate pe sistem.

- Tabelul arată serviciile care încep în Configurare Windows implicit.

Z O intrare adăugată la listă de un virus Win32/Conficker este un exemplu de tehnică de ofuscare. În intrarea evidențiată a virusului, prima literă pare să fie un „L” mic, dar este de fapt un „I” majuscul. Datorită stilului de font folosit în sistemul de operare, un „I” majuscul este similar cu un „L” minuscul.

În general, dacă există un serviciu neidentificat, felicitări - cel mai probabil sunteți fericitul proprietar al celui mai recent virus

De asemenea, trebuie să verificați filiala de registru

Cod:

Dacă există unul, cu siguranță este Kido. Cu toate acestea, nu toate modificările virusului creează o astfel de ramură.

După aceea, online și mai departe fiecare calculator Este nevoie de o serie întreagă de măsuri antivirale:

I În rețeaua întreprinderii.

1. Planificat politică globală securitate - metoda de conectare, lungimea parolei, numărul de încercări la intrare parola incorecta, toate parolele sunt schimbate cu altele complexe de cel puțin 6 caractere, distribuim drepturi de acces la NTFS, dăm afară pe toți din Administratorul UZ. În general, să ne amintim de ce administratorii sunt plătiți cu bani2. Închideți TOT pe toate computerele foldere partajate, incl. pe servere. Acesta va fi, de asemenea, un stimulent pentru a transfera rapid pe toată lumea server de fișiereși vindecă rețeaua mai repede

Cel mai simplu mod de a realiza această sarcină este să opriți serviciul pe fiecare computer Server.

3. În setările proxy/firewall interzicem rețelele P2P! Acest lucru este important - prin acest protocol infecția face schimb de informații și actualizări.

4. În același timp, puteți dezactiva temporar serviciul de rețea Acces la fișiere și imprimante, pentru a închide portul 139, 445 (nu am făcut asta, ci pur și simplu am dezactivat porturile de pe proxy\DNS)

5. Deconectați serverul și testați-l complet fără acces la rețea. Instalați patch-uri pe el (toate necesare). Utilizați Microsoft Baseline Security Analyzer (necesită internet, deci faceți acest lucru înainte ca rețeaua să devină offline).

II. Pe fiecare computer separat. ( incl. pe servere)

1. Mai întâi eliminați serviciul antivirus definit mai devreme din lista de servicii din parametrul netsvcs ( la final ar trebui să existe șir gol

) și uciderea serviciului în sine

Cod:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services

Prin ștergerea dll-ului specificat în ramura corespunzătoare virusului.

Aici punct interesant: Mergând, de exemplu, în cazul ca în imagine, la secțiunea de registru, HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\rhlnccbs nu veți vedea întreaga secțiune și numele dll-ului care este lansat. Virusul folosește propria noastră armă - interzice accesul la ramura sa tuturor, cu excepția sistemului, prin permisiuni. Pentru a face față virusului, modificați permisiunile pentru ramură: Accesați Permisiuni pentru această ramură - faceți clic pe Avansat, apoi bifați caseta de selectare " Moșteniți de la obiectul părinte...", și voilà - vedem întreaga ramură a driverului de virus cu calea și numele dll-ului - iată-ne!

Ștergeți ramura dacă există

Cod:

HKLM\SYSTEM\CurrentControlSet\Services\netsvcs

2. Interziceți accesul la sucursală HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SvcHost pentru ca toată lumea să schimbe valorile.

RMB în secțiunea SvcHost - Permisiuni - adăugați utilizator Toate(în engleză OS - Toată lumea) -

mai departe în secțiunea suplimentară și selectând utilizatorul Toate, îi acordăm o permisiune specială (în acest caz, interdicție) - refuzăm dreptul SET VALUES

Important: Când închideți această ramură de registry pentru scriere, devine imposibil să instalați servicii noi care utilizează Svchost. Pe timpul tratamentului, sucursala trebuie inchisa pe toate calculatoarele din retea!!! În caz contrar, procedura de tratament este inutilă!

Pentru mai multe informații despre nuanțele asociate cu blocarea sucursalei de registru Svchost, consultați

3. Ștergeți sarcinile programate așa cum vă recomandă Microsoft:

Cod:

La /delete /yes

4. Descărcați și instalați Actualizare Windows XP-KB958644.

De asemenea, instalați

Dacă sunteți conectat în prezent la rețea externăși nu vedeți imaginea atașată deasupra acestei inscripții, atunci computerul sau laptopul dvs. este infectat și trebuie să luați măsuri cât mai curând posibil.

Dacă îl vedeți, dar încă sunteți filtrat pentru scanarea rețelei, înseamnă că aveți o modificare diferită a acesteia sau un virus diferit și toate acțiunile enumerate mai jos sunt, de asemenea, foarte recomandate.

Descrierea virusului Kido.

Vierme de rețea Net-Worm.Win32.Kido atunci când este distribuit, folosește o vulnerabilitate în serviciul Server al sistemelor de operare Familia Windows. Această vulnerabilitate a fost descoperită la sfârșitul lunii octombrie 2008 și este descrisă în buletinul de securitate Microsoft MS08-067. Dacă vulnerabilitatea este exploatată cu succes, malware-ul creează un fișier cu un nume aleatoriu în directorul de sistem windows\system32\.

O trăsătură caracteristică a activității reprezentanților acestei familii de programe rău intenționate este blocarea accesului la o serie de resurse de internet. Alături de resurse companii de antivirus- Kaspersky Lab, Doctor Web, ESET - Net-Worm.Win32.Kido blochează accesul utilizatorilor la nume de domeniu care conțin cuvântul „virus”, pentru a împiedica proprietarii de computere infectate să fie supuși unui tratament pe site-urile de ajutor pentru utilizatori. (c) Informații despre virus

Metode de infectare cu virusul kido:

1) Prin intermediul rețelei. Virusul scanează rețeaua cu solicitări arp pentru noi medii și atacă adresele IP active folosind o vulnerabilitate în serviciul de apel de procedură la distanță (RPC).

2) Distribuție pe suporturi amovibile (bliț USB). În acest caz, este creat pe unitatea flash folder ascuns reciclator,

există un subfolder S*********** în el (în care se află virusul însuși) și fișier ascuns autorun.inf, cu care se întâmplă instalare automată virus pe masina.

Instrucțiuni de îndepărtare.

1. Înainte de a începe dezinfecția, citiți cu atenție aceste instrucțiuni și descărcați-le pe toate fisierele necesare de la punctul 2 la hard disk iar în timpul tratamentului, scoateți firul de pe placa de rețea.

2. Va trebui să descărcați următoarele fișiere pe computer:

Descărcați toate fișierele arhivate

Actualizare critică de securitate KB957097

Actualizare critică de securitate KB958644

Actualizare critică de securitate KB958687

Utilitar Kaspersky Lab pentru a elimina Kido

Utilitar de eliminare a programelor malware Microsoft

Fișier de registry care dezactivează pornirea de la suporturi amovibileși autoball

3. Rulați 3 pe computer, unul câte unul actualizări critice OS, după instalarea fiecăruia dintre ele va trebui să reporniți computerul.

4. Rulați utilitarul Kaspersky kk.exe pe computer, va apărea un ecran negru cu procesul de scanare. După finalizarea scanării, apăsați orice tastă.

Net-Worm.Win32.Kido

<Лаборатория Касперского>avertizează asupra unei creșteri semnificative a numărului de infecții de către mai multe versiuni ale vierme de rețea polimorfă Kido.

Net-Worm.Win32.Kido exploatează vulnerabilitatea critică V Microsoft Windows(MS08-067) pentru distribuție prin rețele locale și medii de stocare amovibile.

Vierme dezactivează Funcția sistemului Restaurează, blochează accesul la site-urile dedicate securitatea informatieiși descarcă programe malware suplimentare pe computerele infectate.

De asemenea, puteți descărca utilitarul de pe support.kaspersky.com KidoKiller, care vă permite să eliminați viermele Net-Worm.Win32.Kido de pe un computer infectat.

Serviciu suport tehnic informează clienții Kaspersky Lab că în prezent a crescut numărul de solicitări privind infectarea stațiilor de lucru și a serverelor care rulează sisteme de operare Windows cu tulpini de viermi de rețea Net-Worm.Win32.Kido .

Simptomele infecției online

Dacă în rețeaua locală există computere infectate, volumul traficului de rețea crește, deoarece atacul rețelei începe de la aceste computere.

Aplicațiile antivirus cu un firewall activ raportează atacul Intrusion.Win.NETAPI.buffer-overflow.exploit.

Scurtă descriere a familiei Net-Worm.Win32.Kido.

Creează pe suporturi amovibile(uneori pe unități de rețea uz public) fișier autorun.infși dosar RECICLAT\(SID<....>)\RANDOM_NAME.vmx

Viermele este stocat în sistem ca un fișier DLL cu un nume aleatoriu format din litere latine, de exemplu c:\windows\system32\zorizr.dll

Se înregistrează în servicii- de asemenea cu un nume aleatoriu format din litere latine, de exemplu knqdgsm.

Încearcă atac computere din rețea cu 445 sau 139 Port TCP, folosind vulnerabilitatea sistemului de operare Windows MS08-067.

Adrese către următoarele site-uri (recomandăm să îl setați la firewall de rețea regula pentru monitorizarea accesului la acestea):

http://www.getmyip.org

http://getmyip.co.uk

http://www.whatsmyipaddress.com

http://www.whatismyip.org

http://checkip.dyndns.org

http://schemas.xmlsoap.org/soap/envelope/

http://schemas.xmlsoap.org/soap/encoding/

http://schemas.xmlsoap.org/soap/envelope/

http://schemas.xmlsoap.org/soap/encoding/

http://trafficconverter.biz/4vir/antispyware/loadadv.exe

http://trafficconverter.biz

http://www.maxmind.com/download/geoip/database/GeoIP.dat.gz

Metode de îndepărtare

Un vierme de rețea este eliminat folosind un utilitar special KKiller.exe.

Pentru a vă proteja împotriva infecțiilor, trebuie luate următoarele măsuri pe toate stațiile de lucru și serverele din rețea:

Instalați patch-uri care închid vulnerabilitățile MS08-067, MS08-068, MS09-001.

Asigurați-vă că parola contului de administrator local este rezistentă la hacking - parola trebuie să conțină cel puțin șase caractere, folosind cazuri și/sau numere diferite.

Dezactivați rularea automată a fișierelor executabile de pe medii amovibile.

Eliminarea unui vierme de rețea folosind utilitarul KKiller.exe se poate face local pe computerul infectat sau central dacă Kaspersky Administration Kit este implementat în rețea.

Eliminare locală:

Descărcați arhiva KKiller_v3.4.3.zip

http://data2.kaspersky.com:8080/special/KKiller_v3.4.3.zip

și despachetați-l într-un folder separat de pe mașina infectată.

Rulați fișierul KKiller.exe.

După finalizarea scanării, este posibil să existe o fereastră de comandă activă pe computer, care așteaptă să apăsați orice tastă pentru a o închide. Pentru a închide automat fereastra, vă recomandăm să rulați utilitarul KKiller.exe cu comutatorul -y.

Așteptați ca scanarea să se termine.

Dacă Agnitum Outpost Firewall este instalat pe computerul pe care rulează utilitarul KKiller.exe, asigurați-vă că reporniți computerul după ce utilitarul a terminat de rulat.

Scanați-vă întreg computerul utilizând Kaspersky Anti-Virus.

Astăzi am întâlnit virusul Net-Worm.Win32.Kido sau pur și simplu Kido.

Când serviciul s-a oprit pe unul dintre servere Intrare în rețeași Server și accesul la folderele sale partajate a fost pierdut (acest lucru nu s-a întâmplat niciodată înainte). Imediat mi s-a părut că ceva nu este curat aici. Serviciile au fost repornite și totul a revenit la normal. Și mai târziu am început să studiez și să caut vinovatul. Deci, să ne uităm la inamic:

Net-Worm.Win32.Kido afectează Windows 2000 și mai vechi versiuni ulterioare, până la Windows 7 beta Pentru a-și împacheta fișierele, Win32.HLLW.Shadow.based folosește un dispozitiv de ambalare (polimorf) în continuă schimbare, ceea ce face dificilă analiza.

I. Site-ul web Kaspersky oferă o soluție pentru detectarea și eliminarea virușilor din familia Net-Worm.Win32.Kido

Soluţie:

1. Descărcați și instalați patch-ul de la Microsoft, care închide vulnerabilitatea MS08-067 (descărcare).

2. Descărcați și rulați utilitarul KidoKiller.exe din arhiva KidoKiller_v3.zip (descărcare)

3. Recomandare generală. Nu uitați să actualizați sistem de operare actualizări cu prioritate ridicată.

II. Doctor Web informează despre răspândirea pe scară largă a viermelui de rețea periculos Win32.HLLW.Shadow.based (cunoscut și ca Conficker.worm, Downadup și Kido) și oferă o metodă de tratament:

1. Instalați patch-urile specificate în următoarele buletine informative Microsoft:

MS08-067 link;

MS08-068 link;

MS09-001 link ;

2. Deconectați computerul de la rețeaua locală și de la Internet. Dacă computerele sunt conectate la o rețea locală, atunci computerul dezinfectat trebuie să fie reconectat la rețeaua locală numai după ce toate computerele din rețea au fost dezinfectate.

3. Descărcați versiunea curentă Dr.Web CureIt! link pe un computer neinfectat, transferați-l pe unul infectat și scanați toate discurile, dezinfectând astfel sistemul.

4. Pentru a preveni răspândirea virușilor, se recomandă dezactivarea rulării automate a programelor de pe mediile amovibile de pe computere, utilizați actualizare automată Windows, nu se aplică parole simple log in.

Doar o notă.

Dacă în rețeaua locală există computere infectate, volumul traficului de rețea crește, deoarece atacul rețelei începe de la aceste computere.

Aplicațiile antivirus cu un firewall activ raportează atacul Intrusion.Win.NETAPI.buffer-overflow.exploit.

Virusul se răspândește în rețea folosind o vulnerabilitate care este rezolvată printr-o actualizare critică descrisă în buletinul Microsoft MS08-067. O solicitare special concepută este trimisă computerului țintă, rezultând o depășire a memoriei tampon. Ca urmare a acestor acțiuni, computerul victimei se încarcă fișier rău intenționat prin protocolul HTTP.

De asemenea, este posibil să dezactivați accesul la directoare generaleși alte servicii de rețea.

P.S. Am folosit prima metoda de protectie (tratament), dar am verificat-o din nou cu utilitarul Dr.Web CureIt! de pe linkul Doctor Web.

În plus, puteți citi:

de la Doctor Web - link

din Enciclopedia Virusului - link

de la Kaspersky Lab - link

Cuvinte cheie: descărcați utilitarul kidokiller | kidokiller v3.zip | kidokiller v3 | vierme.32.kido.hf | net-32.kido | descărcare kidokiller

Adăugat 03/02/09(pentru cei care nu funcționează site-urile Kaspersky și Microsoft, fișiere pentru tratare de pe serverul nostru)

Utilitar de tratament actualizat de la Kaspersky

Actualizare critică pentru Windows XP -

Adăugat 03/03/09

Actualizare critică pentru Windows Server 2003 Service Pack 1 și Windows Server 2003 Service Pack 2 - (Recomand cu căldură să nu uitați să actualizați serverele, bineînțeles că nu ar trebui să vă grăbiți și să rulați totul peste tot, dar nu uitați!)

Adăugat 03/11/09

Conform datelor neverificate, kido nu atinge mașinile cu aspect de tastatură ucraineană.

Adăugat 14.03.09

Dezvoltatori Antivirus BitDefender De asemenea, am creat un utilitar pentru a elimina Kido sau cum îl numesc ei Win32.Worm.Downadup.Gen, îl puteți descărca de pe link

De asemenea, au „Scanarea antivirus de 30 de secunde: BitDefender QuickScan Beta" (scanare antivirus online în 30 de secunde a PC-ului)

P.S. Nu am avut mașini infectate la îndemână, așa că nu am testat eficacitatea instrumentului, dar produse BitDefender Nu este un lucru rău.

Adăugat 04/01/09

Aceasta nu este o glumă a lui April Fool, într-adevăr, versiunea KidoKiller 3.4.3 a apărut deja -

Adăugat 04/09/09

Utilitarul KidoKiller a fost actualizat la versiunea 3.4.4 -

Astăzi am descoperit acest fapt - dacă conduci un kid killer cu drepturi de utilizator (adică lucrezi sub cont cu drepturi de utilizator), apoi utilitarul funcționează timp de 5-10 secunde și se blochează cu o eroare! (Fii atent la asta și nu uita!)

Adăugat 14.04.09

Mai multe semne de kido

1. Creează pe medii amovibile (și pe unități de rețea dacă este inscriptibil) fișierul autorun.inf și fișierul RECYCLED\(SID)\random_name.vmx

2. Viermele este stocat în sistem ca fișier DLL cu un nume aleatoriu format din litere latine, de exemplu c:\windows\system32\sfefs.dll

3. Se înregistrează în servicii cu un nume aleatoriu format din litere latine, de exemplu gfjdsnk.

4. Atacă computerele din rețea de pe portul TCP 445 sau 139, folosind vulnerabilitatea sistemului de operare Windows MS08-067.

Adăugat 16.04.09

Versiune nouă - KidoKiller 3.4.5

Adăugat 20.04.09

Am găsit un utilitar (utilitatea a fost dezvoltată de Positive Technologies)

Folosind acest utilitar administratorii de sistem va fi capabil să identifice rapid și ușor sistemele vulnerabile și să instaleze patch-uri adecvate. Pentru funcţionare corectă Utilitarul trebuie să aibă .NET Framework instalat pe sistem.

Atenţie! Utilitarul funcționează în modul de testare de penetrare și, prin urmare, nu poate detecta nodurile infectate cu viermele Conficker.B, deoarece viermele elimină vulnerabilitatea MS08-067. Pentru a scana sistemele infectate, trebuie să utilizați mecanismele de audit de sistem MaxPatrol sau XSpider.

După ultima vizită paginile de mai sus cu patch-uri, mi s-a părut că Microsoft a dărâmat ceva și nu prea a putut să-l descarce din acele link-uri, în general, am găsit tot ce aveam nevoie de la ele și adaug informațiile aici:

Actualizare critică de securitate (patch-uri pentru vulnerabilitatea MS09-001):

— Windows XP (SP2, SP3) (KB958687) (MS09-001) —

- Windows Server 2003 (SP1, SP2) (KB958687) (MS09-001) -

Actualizare critică de securitate (patch-uri pentru vulnerabilitatea MS08-068):

— Windows XP (SP2, SP3) (KB957097) (MS08-068) —

- Windows Server 2003 (SP1, SP2) (KB957097) (MS08-068) -

Actualizare critică de securitate (patch-uri pentru vulnerabilitatea MS08-067):

— Windows XP Rus (SP2, SP3) (KB958644) (MS08-067) —

— Windows Server 2003 Rus (SP1, SP2) (KB958644) (MS08-067) —

vulnerabilitate descrisă în MS08-065

Dacă aveți Microsoft Windows 2000 Service Pack 4 (SP4), atunci acordați atenție!

Nu este afectat de:

Windows XP Service Pack 2 (SP2) sau 3 (SP3)

Windows Server 2003 SP1 și Windows Server 2003 SP2

….

A existat o problemă (la începutul epopeei) - un folder RECYCLER (ca un coș) a apărut pe una dintre unitățile de rețea, dar de fapt nu era un coș, ci un kido l-a creat, a fost imediat clar cine l-a creat (deoarece accesul pe server a fost cu parole), utilizatorul a fost curățat și corectat, dar folderul nu a fost șters. Pentru a-l elimina aveți nevoie de:

1. Conectați-vă la acel folder (de preferință de la comandantul FreeCommander, Comandant total, dar nu cu Explorer, pentru a nu activa brusc infecția) găsiți un fișier care nu era disponibil pentru ștergere nici măcar de către administrator (a fost ceva de genul jwgkvsq.vmx), trebuie să îl adăugați la acces complet Administrator, restul poate fi șters și puteți schimba proprietarul în Administrator (asta este totul dacă lucrați sub Administrator și apoi fișierul poate fi șters.

2. Am șters directoarele folosind comenzi precum

rmdir /s /q "./S-5-3-~1"

rmdir /s /q RECYCLER

(Înainte de asta am adăugat și acces la directoare pentru administrator)

Adăugat 22.04.09

Versiune nouă - utilitar pentru eliminarea virusului Kido - KidoKiller 3.4.6

Începând cu versiunea 3.4.6, codurile de returnare (%errorlevel%) au fost adăugate la utilitarul KK.exe:

3 — Fire rău intenționate au fost găsite și eliminate (viermele era activ).

2 - Au fost găsite și șterse fișiere rău intenționate(viermele era într-o stare inactivă).

1 — S-au găsit joburi de programare rău intenționate sau cârlige de funcții (această mașină nu este infectată, dar pot exista mașini infectate în această rețea - administratorul ar trebui să acorde atenție acestui lucru).

0 - Nu s-a găsit nimic.

P.S. Într-o rețea în care se utilizează un domeniu (domenii), trebuie mai întâi să tratați controlerele de domeniu și computerele pe care sunt conectați utilizatorii care sunt membri ai grupurilor „Administratori” și „Administratori de domeniu” din domeniu. În caz contrar, tratamentul este inutil - toate computerele incluse în domeniu vor fi infectate în mod constant.

P.S.S. Să ne uităm la tastele KK

Adăugat 05/05/09

Noua versiune a utilitarului de eliminare a virușilor - KidoKiller 3.4.7

Adăugat 19.05.09

Chei pentru rularea utilitarului KK.exe din linia de comandă:

| Parametru | Descriere |

| -p | Scanați un anumit director |

| -f | Scanează hard disk-uri, scanați hard disk-uri portabile |

| -n | Scanați unitățile de rețea |

| -r | Scanați unități flash |

| -y | Nu așteptați ca vreo tastă să fie apăsată |

| -s | Modul „Silențios” (fără fereastră neagră a consolei) |

| -l | Scrierea informațiilor într-un fișier jurnal |

| -v | Înregistrare extinsă (parametrul -v funcționează numai dacă linie de comandă parametrul -l este de asemenea specificat) |

| -z | Refacerea serviciilor · Serviciu de transfer inteligent de fundal (BITS), · Serviciul de actualizare automată Windows (wuauserv), Serviciul de raportare a erorilor (ERSvc/WerSvc) |

| -X | Restaurarea capacității de a afișa fișierele ascunse și de sistem |

| -o | Dezactivează rularea automată de pe toate mediile |

| -m | Mod de monitorizare pentru fire, joburi, servicii |

| -j | Restaurarea unui stup de registry SafeBoot (dacă este șters, computerul nu pot porni în modul sigur) |

| -Ajutor | chitanta Informații suplimentare despre utilitate |

Adăugat 22.10.09

Noua versiune a utilitarului pentru eliminarea virusului Kido - KidoKiller 3.4.13