Ενημέρωση των Windows 7 κατά ransomware. Εγκατάσταση του File Server Resource Manager και διαμόρφωση του προτύπου. Εκμεταλλευτείτε την προστασία

Στις 12 Απριλίου 2017, εμφανίστηκαν πληροφορίες σχετικά με την ταχεία εξάπλωση ενός ιού ransomware που ονομάζεται WannaCry σε όλο τον κόσμο, που μπορεί να μεταφραστεί ως «Θέλω να κλάψω». Οι χρήστες έχουν ερωτήσεις σχετικά με Ενημέρωση των Windowsαπό Ιός WannaCry.

Ο ιός στην οθόνη του υπολογιστή μοιάζει με αυτό:

Ο κακός ιός WannaCry που κρυπτογραφεί τα πάντα

Ο ιός κρυπτογραφεί όλα τα αρχεία στον υπολογιστή και απαιτεί λύτρα σε ένα πορτοφόλι Bitcoin ύψους 300 $ ή 600 $ για υποτιθέμενη αποκρυπτογράφηση του υπολογιστή. Οι υπολογιστές σε 150 χώρες σε όλο τον κόσμο μολύνθηκαν, με τη Ρωσία να είναι η πιο επηρεασμένη.

Η Megafon, οι Ρωσικοί Σιδηρόδρομοι, το Υπουργείο Εσωτερικών, το Υπουργείο Υγείας και άλλες εταιρείες αντιμετωπίζουν στενά αυτόν τον ιό. Ανάμεσα στα θύματα είναι απλούς χρήστες Internet.

Σχεδόν όλοι είναι ίσοι απέναντι στον ιό. Η διαφορά, ίσως, είναι ότι στις εταιρείες ο ιός εξαπλώνεται παντού τοπικό δίκτυοεντός του οργανισμού και μολύνει άμεσα όσο το δυνατόν περισσότερο πιθανή ποσότηταυπολογιστές.

Ο ιός WannaCry κρυπτογραφεί αρχεία σε υπολογιστές που χρησιμοποιούν Windows. Η Microsoft κυκλοφόρησε τις ενημερώσεις MS17-010 για διαφορετικές εκδόσεις Windows XP, Vista, 7, 8, 10.

Αποδεικνύεται ότι όσοι είναι αποφασισμένοι αυτόματη ενημέρωσηΤα Windows δεν κινδυνεύουν από τον ιό επειδή έλαβαν έγκαιρα την ενημέρωση και κατάφεραν να την αποφύγουν. Δεν υποθέτω να πω ότι αυτό συμβαίνει στην πραγματικότητα.

Ρύζι. 3. Μήνυμα κατά την εγκατάσταση της ενημέρωσης KB4012212

Η ενημέρωση KB4012212 απαιτούσε επανεκκίνηση του φορητού υπολογιστή μετά την εγκατάσταση, κάτι που δεν μου άρεσε πολύ, γιατί είναι άγνωστο πώς θα μπορούσε να τελειώσει αυτό, αλλά πού πρέπει να πάει ο χρήστης; Ωστόσο, η επανεκκίνηση πήγε καλά. Έτσι, ζούμε ειρηνικά μέχρι την επόμενη επίθεση ιού, και ότι τέτοιες επιθέσεις θα συμβούν, δυστυχώς, δεν υπάρχει αμφιβολία.

Κάποιοι ιοί κερδίζουν, άλλοι εμφανίζονται ξανά. Αυτός ο αγώνας θα είναι προφανώς ατελείωτος.

Βίντεο "Θέλω να κλάψω": ο ιός ransomware μόλυνε 75 χιλιάδες συστήματα σε 99 χώρες

Λάβετε τρέχοντα άρθρα από γνώσεις υπολογιστώνκατευθείαν στο δικό σου γραμματοκιβώτιο

.

Ήδη περισσότερα 3.000 συνδρομητές

Αυτό το φθινόπωρο, τα Windows 10 ενημερώθηκαν στην έκδοση 1709 με κωδικό που ονομάζεται Φθινόπωρο Ενημέρωση δημιουργώνή Redstone 3. Μεταξύ των πολλών αλλαγών, μας ενδιέφερε πρωτίστως η βελτιωμένη προστασία από άγνωστο κακόβουλο λογισμικό. Η Microsoft έχει λάβει μια σειρά μέτρων για την καταπολέμηση των Trojans και των εκμεταλλεύσεων ransomware. Πόσο επιτυχημένοι ήταν;

Παλιός νέος αμυντικός

Οτιδήποτε καινούργιο είναι ένα παλιό με καλή επωνυμία. Στην "φθινοπωρινή ενημέρωση για σχεδιαστές", τα ενσωματωμένα στοιχεία προστασίας συνδυάστηκαν στο "Κέντρο ασφαλείας Windows Defender". Ακόμη και τείχος προστασίας λογισμικούάρχισε να ονομάζεται "Windows Defender Firewall", αλλά αυτές οι αλλαγές είναι καθαρά καλλυντικές. Τα πιο σημαντικά αφορούν τα νέα χαρακτηριστικά, τα οποία θα δούμε αναλυτικότερα παρακάτω.

Ένα άλλο παλιό-νέο στοιχείο που εισήχθη στο Redstone 3 ονομάζεται Exploit Protection. Windows DefenderΤο Exploit Guard, ή απλά το EG, ενεργοποιείται μέσω του Windows Defender Security Center στην ενότητα Application and Browser Control.

Τεχνικά Exploit Guard είναι πρώην βοηθητικό πρόγραμμα Enhanced Mitigation Experience Toolkit με ελαφρώς αυξημένο σύνολο λειτουργιών και νέα διεπαφή. Η ΕΜΕΤ εμφανίστηκε ξανά Ώρες WindowsΤα Vista έχουν πλέον διακοπεί και η Exploit Guard έχει πάρει τη θέση του. Ανήκει στα εργαλεία Advanced Threat Protection, μαζί με το Device Guard συνδεδεμένο device manager και το Defer ΕφαρμογήΦρουρά. Οι κακές γλώσσες λένε ότι η Microsoft ήθελε αρχικά να εισαγάγει ένα κοινό Προηγμένο στοιχείο System Security Guard, αλλά η συντομογραφία αποδείχθηκε εντελώς παράφωνη.

Εκμεταλλευτείτε την προστασία

Το Exploit Guard είναι απλώς ένα εργαλείο μείωσης κινδύνου που δεν εξαλείφει την ανάγκη κλεισίματος των τρωτών σημείων στο λογισμικό, αλλά καθιστά πιο δύσκολη τη χρήση τους. Γενικά, η αρχή λειτουργίας του Exploit Guard είναι να απαγορεύει εκείνες τις λειτουργίες που χρησιμοποιούνται συχνότερα από κακόβουλο λογισμικό.

Το πρόβλημα είναι ότι τα χρησιμοποιούν και πολλά νόμιμα προγράμματα. Επιπλέον, υπάρχουν παλιά προγράμματα (ή μάλλον, δυναμικές βιβλιοθήκες), το οποίο απλά θα σταματήσει να λειτουργεί εάν χρησιμοποιηθεί Windows νέαλειτουργίες ελέγχου μνήμης και άλλα σύγχρονα μέσαπροστασία.

Επομένως, η ρύθμιση του Exploit Guard είναι ίδια με τη χρήση του EMET στο παρελθόν. Στη μνήμη μου, πολλοί διαχειριστές πέρασαν μήνες εξετάζοντας τις περιπλοκές των ρυθμίσεων και στη συνέχεια απλώς σταμάτησαν να χρησιμοποιούν περιοριστικές λειτουργίες λόγω πολλών παραπόνων χρηστών.

Εάν η ασφάλεια προηγείται και πρέπει να σφίξετε τις βίδες, τότε τα πιο δημοφιλή χαρακτηριστικά του Exploit Guard ήταν (από την εποχή του EMET) και παραμένουν:

- ΔΕΠ(Data Execution Prevention) - αποτροπή εκτέλεσης δεδομένων. Δεν επιτρέπει την εκτέλεση ενός τμήματος κώδικα που καταλήγει σε μια περιοχή μνήμης που δεν προορίζεται για αυτόν τον σκοπό (για παράδειγμα, ως αποτέλεσμα σφάλματος υπερχείλισης στοίβας).

- τυχαία ανακατανομή μνήμης- αποτρέπει επιθέσεις σε γνωστές διευθύνσεις.

- απενεργοποίηση σημείων επέκτασης- αποτρέπει την έγχυση DLL σε διεργασίες που εκτελούνται (βλ. σχετικά με την παράκαμψη του UAC, όπου αυτή η μέθοδος χρησιμοποιήθηκε ευρέως).

- ομάδα DisallowChildProcessCreation- απαγορεύει καθορισμένη εφαρμογήδημιουργία παιδικών διαδικασιών.

- φιλτράρισμα πινάκων διευθύνσεων εισαγωγής (IAF) και πινάκων διευθύνσεων εξαγωγής (EAF)- αποτρέπει μια (κακόβουλη) διεργασία από την ωμή επιβολή πινάκων διευθύνσεων και την πρόσβαση στη σελίδα μνήμης των βιβλιοθηκών του συστήματος.

- CallerCheck- ελέγχει για δικαιώματα κλήσης εμπιστευτικών API.

- SimExec- προσομοίωση εκτέλεσης. Ελέγχει πριν από την πραγματική εκτέλεση κώδικα σε ποιον θα επιστρέψουν οι ευαίσθητες κλήσεις API.

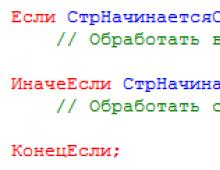

Οι εντολές μπορούν να περάσουν μέσω του PowerShell. Για παράδειγμα, μια απαγόρευση δημιουργίας θυγατρικών διεργασιών μοιάζει με αυτό:

Set-ProcessMitigation -Name executable.exe -Enable DisallowChildProcessCreation

Όλοι οι επεξεργαστές και τα chipset x86 των τελευταίων δέκα ετών υποστηρίζουν DEP on επίπεδο υλικού, και για πολύ ηλικιωμένους είναι διαθέσιμο υλοποίηση λογισμικούαυτή τη λειτουργία. Ωστόσο, για χάρη της συμβατότητας των νέων εκδόσεων των Windows με την παλιά Λογισμικό της Microsoftεξακολουθεί να συνιστά την ενεργοποίηση του DEP σε «μόνο για διαδικασίες του συστήματος" Για τον ίδιο λόγο, ήταν δυνατή η απενεργοποίηση του DEP για οποιαδήποτε διαδικασία. Όλα αυτά έχουν χρησιμοποιηθεί με επιτυχία σε τεχνικές παράκαμψης DEP.

Επομένως, είναι λογικό να χρησιμοποιείτε το Exploit Guard μόνο εάν είναι δυνατή η χρήση πολλών προστατευτικών λειτουργιών ταυτόχρονα χωρίς να προκληθεί τουλάχιστον αστοχία στη λειτουργία των κύριων εφαρμογών. Στην πράξη αυτό είναι σπάνια δυνατό. Ακολουθεί ένα παράδειγμα ενός προφίλ EG που έχει μετατραπεί από EMET, το οποίο γενικά προκαλεί τη συντριβή των Windows 10 στο BSoD. Μια φορά κι έναν καιρό, ο Hacker είχε μια ενότητα "Western Construction" και το Exploit Guard θα ταίριαζε τέλεια σε αυτό.

Η συνέχεια είναι διαθέσιμη μόνο σε συνδρομητές

Επιλογή 1. Εγγραφείτε στο Hacker για να διαβάσετε όλο το υλικό στον ιστότοπο

Η συνδρομή θα σας επιτρέψει να καθορισμένη περίοδοδιαβάστε ΟΛΟ το υλικό επί πληρωμή στον ιστότοπο. Δεχόμαστε πληρωμήτραπεζικές κάρτες

Ένας από τους τρόπους καταπολέμησης των ιών ransomware είναι η απαγόρευση μετονομασίας αρχείων. Εάν γνωρίζουμε ποια επέκταση θα λάβει το αρχείο μετά την κρυπτογράφηση με ιό, τότε μπορούμε απλά να απαγορεύσουμε τη δημιουργία αρχείων με αυτήν την επέκταση. Θα απαγορεύσουμε επίσης τη δημιουργία διάσημων αρχεία κειμένουπου περιέχουν απαιτήσεις ransomware, οι οποίες με τη σειρά τους θα βοηθήσουν στην προστασία από ιούς που δεν αλλάζουν την επέκταση αρχείου κατά την κρυπτογράφηση.

Εγκατάσταση του File Server Resource Manager και διαμόρφωση του προτύπου.

Αρχικά, εγκαταστήστε τον ρόλο "Διαχείριση πόρων". διακομιστή αρχείων" Αυτό μπορεί να γίνει μέσω του Server Manager ή μέσω Powershell. Ας εξετάσουμε τη δεύτερη επιλογή:

Install-WindowsFeature FS-Resource-Manager -IncludeManagementTools

Μετά την εγκατάσταση του FSRM, φροντίστε να επανεκκινήσετε τον διακομιστή.

Μετά την επανεκκίνηση Έναρξη -> Εκτέλεση -> fsrm.msc

Ας δημιουργήσουμε μια ομάδα Ομάδες αρχείων Anti-Ransomwareκαι προσθέστε κάποια επέκταση σε αυτό που θέλουμε να αποκλείσουμε.

Η μη αυτόματη προσθήκη των πάντων διαρκεί πολύ, επομένως αυτοματοποιούμε τη διαδικασία. Θα πάρουμε τη λίστα με τις απαγορευμένες επεκτάσεις από τον ιστότοπο https://fsrm.experiant.ca

Ας δημιουργήσουμε και ας εκτελέσουμε ένα σενάριο Powershell ως διαχειριστής.

$gr_name = "Ομάδες αρχείων Anti-Ransomware" $url_site = "https://fsrm.experiant.ca/api/v1/combined" $req=(Invoke-WebRequest -Uri $url_site).περιεχόμενο | convertfrom-json | % ($_.filters) set-FsrmFileGroup -name $gr_name -IncludePattern @($req)

Μετά την εκτέλεση του σεναρίου, ελέγχουμε την ομάδα Ομάδες αρχείων Anti-Ransomware, οι επεκτάσεις και τα ονόματα αρχείων που θα αποκλειστούν θα πρέπει να εμφανίζονται σε αυτό.

Στις ρυθμίσεις προτύπου, επιλέξτε μια ομάδα Ομάδες αρχείων Anti-Ransomwareτύπος Εντάξει. Επιπλέον, μπορείτε να ρυθμίσετε μια ειδοποίηση για e-mail, εγγραφή στο αρχείο καταγραφής, εκκίνηση ενός σεναρίου ή ενός προγράμματος που βασίζεται σε ένα συμβάν.

Τέλος, μεταβείτε στην ενότητα Φίλτρα αποκλεισμού αρχείων.

Εδώ υποδεικνύουμε τη διαδρομή προς τον κατάλογο που πρέπει να προστατευτεί και το πρότυπο που χρησιμοποιείται.

Ως αποτέλεσμα, όταν προσπαθείτε να αλλάξετε την επέκταση αρχείου σε αυτό που βρίσκεται στη λίστα μας Ομάδες αρχείων Anti-Ransomwareθα πάρουμε απαγόρευση ηχογράφησης.

Αποκλεισμός του μολυσμένου χρήστη.

Αφού εντοπίσετε μια μόλυνση, πρέπει να λάβετε μέτρα για την πηγή της απειλής. Δικαίωμα χρησιμοποίησης κοινόχρηστο φάκελοένας χρήστης που έχει λάβει ransomware στον υπολογιστή του. Για να γίνει αυτό, θα το τοποθετήσουμε στο δίσκο ΝΤΟ:\αρχείο SmbBlock.ps1με το ακόλουθο περιεχόμενο:

Param($username = "") Get-SmbShare -Special $false | ForEach-Object ( Block-SmbShareAccess -Name $_.Name -AccountName "$username" -Force )

Ας επιστρέψουμε στο Μπλοκάρισμα μοτίβων φίλτρωνκαι επιλέξτε την καρτέλα Ομάδα.

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe -Εντολή "& (C:\smbblock.ps1 -όνομα χρήστη ‘’)"

Ως αποτέλεσμα της εκτέλεσης σεναρίου, ο μολυσμένος χρήστης λαμβάνει προσωπική απαγόρευσηγια να μπείτε στο φάκελο.

Αυτή η μέθοδος προστασίας δεν αποτελεί απόλυτη λύση σε αυτό το πρόβλημα γιατί Οι συγγραφείς ιών δεν μένουν ακίνητοι, αλλά ως ένα από τα συστατικά ολοκληρωμένη προστασίααρκετά εφαρμόσιμο.

Το νέο κακόβουλο λογισμικό ransomware WannaCry (το οποίο έχει επίσης μια σειρά από άλλα ονόματα - WannaCry Decryptor, WannaCrypt, WCry και WanaCrypt0r 2.0) έγινε γνωστό στον κόσμο στις 12 Μαΐου 2017, όταν κρυπτογραφήθηκαν αρχεία σε υπολογιστές σε πολλά ιδρύματα υγειονομικής περίθαλψης στο Ηνωμένο Βασίλειο . Όπως έγινε σύντομα σαφές, στο παρόμοια κατάστασηΥπήρχαν εταιρείες σε δεκάδες χώρες και η Ρωσία, η Ουκρανία, η Ινδία και η Ταϊβάν υπέφεραν τα περισσότερα. Σύμφωνα με την Kaspersky Lab, μόνο την πρώτη ημέρα της επίθεσης, ο ιός εντοπίστηκε σε 74 χώρες.

Γιατί είναι επικίνδυνο το WannaCry; Ο ιός κρυπτογραφεί αρχεία διάφορα είδη(λαμβάνοντας την επέκταση .WCRY, τα αρχεία γίνονται εντελώς αδιάβαστα) και στη συνέχεια απαιτεί λύτρα 600 $ για αποκρυπτογράφηση. Για να επιταχυνθεί η διαδικασία μεταφοράς χρημάτων, ο χρήστης εκφοβίζεται από το γεγονός ότι σε τρεις ημέρες το ποσό των λύτρων θα αυξηθεί και Μετά από επτά ημέρες τα αρχεία θα είναι αδύνατο να αποκρυπτογραφηθούν καθόλου.

Υπολογιστές που βασίζονται σε λειτουργικά συστήματα Windows. Εάν χρησιμοποιείτε εκδόσεις με άδεια χρήσης Windows και ενημερώνετε τακτικά το σύστημά σας, δεν χρειάζεται να ανησυχείτε μήπως εισέλθει ιός στο σύστημά σας με αυτόν τον τρόπο.

Χρήστες MacOS, ChromeOS και Linux, καθώς και λειτουργικά συστήματα για κινητά συστήματα iOSκαι Android Επιθέσεις WannaCryΔεν υπάρχει λόγος να φοβάσαι καθόλου.

Τι να κάνετε εάν είστε θύμα του WannaCry;

Βρετανοί Εθνική ΥπηρεσίαΗ NCA συνιστά στις μικρές επιχειρήσεις που έχουν πέσει θύματα ransomware και ανησυχούν για την εξάπλωση του ιού στο διαδίκτυο θα πρέπει να προβούν στις ακόλουθες ενέργειες:

- Απομονώστε αμέσως τον υπολογιστή, το φορητό υπολογιστή ή το tablet σας από εταιρική/ εσωτερικό δίκτυο. Απενεργοποιήστε το Wi-Fi.

- Αλλάξτε προγράμματα οδήγησης.

- Χωρίς σύνδεση με Δίκτυα Wi-Fi, συνδέστε απευθείας τον υπολογιστή σας στο Διαδίκτυο.

- Ενημερώστε το λειτουργικό σας σύστημα και όλο το άλλο λογισμικό.

- Ενημερώστε και εκτελέστε το λογισμικό προστασίας από ιούς.

- Επανασυνδεθείτε στο δίκτυο.

- Ελεγκτής εκπομπών κυκλοφορίας δικτύουκαι/ή εκτελέστε σάρωση για ιούς για να βεβαιωθείτε ότι το ransomware έχει εξαφανιστεί.

Σπουδαίος!

Τα αρχεία που είναι κρυπτογραφημένα από τον ιό WannaCry δεν μπορούν να αποκρυπτογραφηθούν από κανέναν εκτός από τους εισβολείς. Επομένως, μην χάνετε χρόνο και χρήμα σε αυτές τις «ιδιοφυΐες πληροφορικής» που υπόσχονται να σας σώσουν από αυτόν τον πονοκέφαλο.

Αξίζει να πληρώσετε χρήματα στους επιτιθέμενους;

Οι πρώτες ερωτήσεις που κάνουν οι χρήστες που αντιμετωπίζουν τον νέο ιό ransomware WannaCry είναι: πώς να ανακτήσετε αρχεία και πώς να αφαιρέσετε έναν ιό. Μη βρίσκοντας δωρεάν και αποτελεσματικούς τρόπουςαποφάσεις, έρχονται αντιμέτωποι με μια επιλογή: να πληρώσουν χρήματα στον εκβιαστή ή όχι; Δεδομένου ότι οι χρήστες έχουν συχνά κάτι να χάσουν (προσωπικά έγγραφα και αρχεία φωτογραφιών αποθηκεύονται στον υπολογιστή), εμφανίζεται πραγματικά η επιθυμία να λυθεί το πρόβλημα με χρήματα.

Αλλά η NCA προτρέπει έντονα Δενπληρώσει χρήματα. Εάν αποφασίσετε να το κάνετε αυτό, έχετε υπόψη σας τα εξής:

- Πρώτον, δεν υπάρχει καμία εγγύηση ότι θα αποκτήσετε πρόσβαση στα δεδομένα σας.

- Δεύτερον, ο υπολογιστής σας μπορεί να έχει μολυνθεί από ιό ακόμα και μετά την πληρωμή.

- Τρίτον, πιθανότατα απλά θα δώσετε τα χρήματά σας σε εγκληματίες του κυβερνοχώρου.

Πώς να προστατευτείτε από το WannaCry;

Ο Vyacheslav Belashov, επικεφαλής του τμήματος υλοποίησης συστημάτων ασφάλειας πληροφοριών στο SKB Kontur, εξηγεί ποιες ενέργειες πρέπει να ληφθούν για την πρόληψη της μόλυνσης από τον ιό:

Η ιδιαιτερότητα του ιού WannaCry είναι ότι μπορεί να διεισδύσει σε ένα σύστημα χωρίς ανθρώπινη παρέμβαση, σε αντίθεση με άλλους ιούς κρυπτογράφησης. Προηγουμένως, για να λειτουργήσει ο ιός, ήταν απαραίτητο ο χρήστης να είναι απρόσεκτος - να ακολουθήσει έναν αμφίβολο σύνδεσμο από ένα email που στην πραγματικότητα δεν προοριζόταν για αυτόν ή να κατεβάσει ένα κακόβουλο συνημμένο. Στην περίπτωση του WannaCry, γίνεται εκμετάλλευση μιας ευπάθειας που υπάρχει απευθείας στο ίδιο το λειτουργικό σύστημα. Επομένως, οι υπολογιστές ενεργοποιημένοι Βασισμένο στα Windows, στο οποίο δεν εγκαταστάθηκαν οι ενημερώσεις με ημερομηνία 14 Μαρτίου 2017. Ένα μολυσμένο άτομο είναι αρκετό σταθμός εργασίαςαπό το τοπικό δίκτυο, ώστε ο ιός να μπορεί να εξαπλωθεί σε άλλους με την υπάρχουσα ευπάθεια.

Οι χρήστες που επηρεάζονται από τον ιό έχουν φυσικά ένα βασικό ερώτημα: πώς να αποκρυπτογραφήσουν τις πληροφορίες τους; Δυστυχώς, προς το παρόν εγγυημένη λύσηόχι και είναι απίθανο να συμβεί. Ακόμη και μετά την πληρωμή του καθορισμένου ποσού, το πρόβλημα δεν λύνεται. Επιπλέον, η κατάσταση μπορεί να επιδεινωθεί από το γεγονός ότι ένα άτομο, με την ελπίδα να ανακτήσει τα δεδομένα του, κινδυνεύει να χρησιμοποιήσει δήθεν «δωρεάν» αποκρυπτογραφητές, οι οποίοι στην πραγματικότητα είναι επίσης κακόβουλα αρχεία. Επομένως, η κύρια συμβουλή που μπορεί να δοθεί είναι να είστε προσεκτικοί και να κάνετε ό,τι είναι δυνατόν για να αποφύγετε μια τέτοια κατάσταση.

Τι ακριβώς μπορεί και τι πρέπει να γίνει αυτή τη στιγμή:

1. Εγκαταστήστε τις πιο πρόσφατες ενημερώσεις.

Αυτό ισχύει όχι μόνο για λειτουργικά συστήματα, αλλά και για εργαλεία προστασία από ιούς. Πληροφορίες για την ενημέρωση των Windows μπορείτε να βρείτε εδώ.

2. Δημιουργήστε αντίγραφα ασφαλείας σημαντικών πληροφοριών.

3. Να είστε προσεκτικοί όταν εργάζεστε με αλληλογραφία και Διαδίκτυο.

Πρέπει να προσέχετε τα εισερχόμενα email με αμφίβολους συνδέσμους και συνημμένα. Για να εργαστείτε με το Διαδίκτυο, συνιστάται η χρήση πρόσθετων που σας επιτρέπουν να απαλλαγείτε από αυτά περιττή διαφήμισηκαι συνδέσμους σε δυνητικά κακόβουλες πηγές.