Η λίστα ελέγχου πρόσβασης acl έχει μη έγκυρη δομή. Τι είναι τα ACL; Διαμόρφωση τυπικών και εκτεταμένων ACL σε δρομολογητές Cisco

Ας δημιουργήσουμε μια λίστα με όνομα ACL και ας γράψουμε κανόνες για αυτήν:

επεκτεινόμενη λίστα πρόσβασης ip HTTP_ONLY – δημιουργήστε μια λίστα.

permittcp 172.22.34.96 0.0.0.15 host 172.22.34.62 eqwww – διαμορφώστε το φιλτράρισμα κυκλοφορίας www.

permiticmp 172.22.34.96 0.0.0.15 κεντρικός υπολογιστής 172.22.34.62 – επιτρέπουν τη μετάδοση κίνησης ICMP από το PC2 στον διακομιστή.

interfacegigabitEthernet 0/1

ipaccess-groupHTTP_ONLYin – τοποθέτηση της λίστας στη διεπαφή.

Για να ελέγξουμε τη λειτουργία της λίστας που εφαρμόζεται, στέλνουμε ένα αίτημα echo από το PC2 στον διακομιστή διακομιστή (Εικόνα 4.4 Στη συνέχεια, πραγματοποιείται μια ανεπιτυχής σύνδεση FTP από τον υπολογιστή 2 στον διακομιστή διακομιστή (Εικόνα 4.4). Στη συνέχεια, πρέπει να ανοίξετε το πρόγραμμα περιήγησης στο PC2 και να εισαγάγετε τη διεύθυνση IP Υπηρέτηςως URL. Η σύνδεση θα πρέπει να είναι επιτυχής (Εικόνα 4.5).

Εικόνα 4.4 – Αίτημα Echo και σύνδεση FTP στον διακομιστή από το PC2

Εικόνα 4.5 – Σύνδεση με τον διακομιστή μέσω προγράμματος περιήγησης Ιστού

5 Διαμόρφωση εκτεταμένων ACL. Σενάριο 2

Σε αυτό το σενάριο, οι συσκευές σε ένα Δίκτυα LANΕπιτρέπει την απομακρυσμένη πρόσβαση σε συσκευές σε άλλο LAN μέσω του πρωτοκόλλου Telnet. Με εξαίρεση το ICMP, απαγορεύεται κάθε κίνηση από άλλα δίκτυα. Το διάγραμμα δικτύου φαίνεται στην Εικόνα 5.1.

Εικόνα 5.1 – Διάγραμμα δικτύου

Διαμορφώνουμε ένα εκτεταμένο αριθμημένο ACL με τις ακόλουθες εντολές:

λίστα πρόσβασης 199 permittcp 10.101.117.32 0.0.0.15 10.101.117.0 0.0.0.31 eqtelnet – κίνηση μέσω Πρωτόκολλο Telnetστο δίκτυο 10.101.117.32/28 επιτρέπεται για μετάδοση σε συσκευές στα δίκτυα 10.100.117.0/27.

Access-list 199 permiticmpanyany – Η κυκλοφορία ICMP επιτρέπεται από οποιαδήποτε συσκευή και προς οποιαδήποτε κατεύθυνση.

Όλη η άλλη κίνηση απαγορεύεται από προεπιλογή.

διεπαφή gigabitethernet0/2

ipaccess-group 199 out – τοποθέτηση της λίστας στη διεπαφή.

Για να ελέγξετε τη λειτουργία της εκτεταμένης λίστας, πρέπει πρώτα να στείλετε αιτήματα ping από τον υπολογιστή PCB σε όλες τις άλλες διευθύνσεις IP στο δίκτυο (Εικόνα 5.2). Στη συνέχεια, τα αιτήματα ηχούς αποστέλλονται από τον υπολογιστή PCA σε όλες τις άλλες διευθύνσεις IP στο δίκτυο (Εικόνα 5.3).

Εικόνα 5.2–Αίτημα ηχούς από το RSV

Εικόνα 5.3 – Αίτημα ηχούς από την RSA

6 Διαμόρφωση εκτεταμένων ACL. Σενάριο 3

Σε αυτό το σενάριο συγκεκριμένες συσκευέςΤο δίκτυο LAN επιτρέπει την πρόσβαση σε πολλές υπηρεσίες από διακομιστές που βρίσκονται στο Διαδίκτυο. Το δίκτυο που χρησιμοποιείται φαίνεται στην Εικόνα 6.1.

Εικόνα 6.1 – Διάγραμμα δικτύου

Πρέπει να χρησιμοποιήσετε ένα μεμονωμένο ACL για να εφαρμόσετε τους ακόλουθους κανόνες:

1 Απαγόρευση πρόσβασης μέσω πρωτοκόλλων HTTP και HTTPS από το PC1 στο Server1 και στο Server2. Αυτοί οι διακομιστές βρίσκονται μέσα στο cloud, μόνο οι διευθύνσεις IP τους είναι γνωστές.

2 Αποκλεισμός πρόσβασης FTP από τον υπολογιστή 2 στον διακομιστή 1 και διακομιστή 2.

3Αποκλεισμός της πρόσβασης ICMP από το PC3 στο Server1 και στο Server2.

Το εκτεταμένο όνομα ACL διαμορφώθηκε χρησιμοποιώντας τις ακόλουθες εντολές:

ip access-list εκτεταμένο ACL – δημιουργήστε μια λίστα.

denytcphost 172.31.1.101 host 64.101.255.254 eqwww – κανόνας που απαγορεύει την πρόσβαση από το PC1 στον Server1, μόνο για HTTP.

denytcphost 172.31.1.101 host 64.101.255.254 eq 443 – κανόνας που αρνείται την πρόσβαση από το PC1 στον Server1, μόνο για HTTPS.

denytcphost 172.31.1.101 host 64.103.255.254 eqwww – κανόνας που αρνείται την πρόσβαση από το PC1 στον Server2, μόνο για HTTP.

denytcphost 172.31.1.101 host 64.103.255.254 eq 443 – κανόνας που αρνείται την πρόσβαση από το PC1 στον Server2, μόνο για HTTPS.

denytcphost 172.31.1.102 host 64.101.255.254 eqftp – ένας κανόνας που απαγορεύει την πρόσβαση από το PC2 στον Server1, μόνο για FTP.

denytcphost 172.31.1.102 host 64.103.255.254 eqftp – κανόνας που αρνείται την πρόσβαση από το PC2 στον Server2, μόνο για FTP.

denyicmhost 172.31.1.103 host 64.101.255.254 – κανόνας που αρνείται την πρόσβαση ICMP από το PC3 στον Server1.

denyicmhost 172.31.1.103 host 64.103.255.254 – ένας κανόνας που αρνείται την πρόσβαση ICMP από το PC3 στον Server2.

allowipanyany – επιτρέπει άλλη κίνηση IP.

interfacegigabitEthernet 0/0

ipaccess-groupACLin – εφαρμογή της λίστας ACL στην αντίστοιχη διεπαφή και κατεύθυνση.

Ο έλεγχος του εκτεταμένου ACL έχει ως εξής: έλεγχος πρόσβασης σε ιστότοπους στους διακομιστές Server1 και Server2 χρησιμοποιώντας το πρόγραμμα περιήγησης web PC1, καθώς και τα πρωτόκολλα HTTP και HTTPS (Εικόνα 6.2), έλεγχος πρόσβασης FTP στους διακομιστές Server1 και Server2 από τον υπολογιστή PC1 (Εικόνα 6.3 ), γίνονται αιτήματα ηχούς στους Server1 και Server2 από το PC1 (Εικόνα 6.4). Τα RS2 και RS3 ελέγχονται με τον ίδιο τρόπο. Η επιτυχής πρόσβαση σε ιστότοπους σε διακομιστές από PC2 και PC3 φαίνεται στην Εικόνα 6.5. Η ανεπιτυχής πρόσβαση FTP σε διακομιστές από το PC2 φαίνεται στην Εικόνα 6.6. Τα αποτυχημένα ping από το PC3 στους διακομιστές φαίνονται στην Εικόνα 6.7.

Εικόνα 6.2 – Έλεγχος πρόσβασης μέσω HTTP και HTTPS

Εικόνα 6.3 - Πρόσβαση FTP στους Server1 και Server2 από το PC1

Εικόνα 6.4 - Πραγματοποίηση ping στον διακομιστή1 και διακομιστή2 από το PC1

Εικόνα 6.5 - Επιτυχής πρόσβαση σε ιστότοπους σε διακομιστές από PC2 και PC3

Εικόνα 6.6 - Ανεπιτυχής πρόσβαση FTP σε διακομιστές από το PC2

Εικόνα 6.7 - Αποτυχημένα αιτήματα ηχούς από το PC3 προς τους διακομιστές

7 Ανάπτυξη σύνθετων πρακτικών δεξιοτήτων

Αυτή η προηγμένη εργασία απαιτεί να ολοκληρώσετε το σχήμα διευθύνσεων, να διαμορφώσετε τη δρομολόγηση και να εφαρμόσετε επώνυμες λίστες ελέγχου πρόσβασης. Το διάγραμμα του δικτύου που χρησιμοποιείται φαίνεται στην Εικόνα 7.1.

Εικόνα 7.1 – Διάγραμμα δικτύου

Κατά τη διάρκεια των εργαστηριακών εργασιών πληρούνταν οι ακόλουθες προϋποθέσεις:

1 Το Δίκτυο 172.16.128.0/19 χωρίζεται σε δύο ίσα υποδίκτυα για χρήση στο δρομολογητή Branch Η τελευταία χρησιμοποιήσιμη διεύθυνση του δεύτερου υποδικτύου εκχωρείται στη διεπαφή GigabitEthernet 0/0 0/1. Ο τεκμηριωμένος πίνακας διευθύνσεων βρίσκεται στον Πίνακα 1.

Πίνακας 1 – Πίνακας διευθύνσεων

Συνέχεια του Πίνακα 1

| Υποκατάστημα | G0/0 | 172.16.159.254 | 255.255.240.0 | Μη διαθέσιμο |

| G0/1 | 172.16.143.254 | 255.255.240.0 | Μη διαθέσιμο | |

| S0/0/0 | 192.168.0.2 | 255.255.255.252 | Μη διαθέσιμο | |

| HQ1 | Προσαρμογέας δικτύου | 172.16.64.1 | 255.255.192.0 | 172.16.127.254 |

| HQ2 | Προσαρμογέας δικτύου | 172.16.0.2 | 255.255.192.0 | 172.16.63.254 |

| HQServer.pka | Προσαρμογέας δικτύου | 172.16.0.1 | 255.255.192.0 | 172.16.63.254 |

| Β1 | Προσαρμογέας δικτύου | 172.16.144.1 | 255.255.240.0 | 172.16.159.254 |

| Β2 | Προσαρμογέας δικτύου | 172.16.128.2 | 255.255.240.0 | 172.16.143.254 |

| BranchServer.pka | Προσαρμογέας δικτύου | 172.16.128.1 | 255.255.240.0 | 172.16.143.254 |

Η εκχώρηση διευθύνσεων σε διεπαφές πραγματοποιείται χρησιμοποιώντας την εντολή στον δρομολογητή Branch:

διεπαφή gigabitEthernet0/0

διεύθυνση IP 172.16.159.254 255.255.240.0

διεπαφή gigabitEthernet0/1

ipaddress 172.16.143.254 255.255.240.0

Το 2B1 έχει διαμορφώσει την κατάλληλη διευθυνσιοδότηση η πρώτη ελεύθερη διεύθυνση του δικτύου στο οποίο είναι συνδεδεμένο. Η ρύθμιση φαίνεται στην Εικόνα 7.2.

Εικόνα 7.2 – Ρύθμιση διευθύνσεων στο B1

3 Ο δρομολογητής Branch διαμορφώθηκε με το Enhanced Internal Gateway Routing Protocol (EIGRP) σύμφωνα με τα ακόλουθα κριτήρια:

α) ανακοινώνονται και τα τρία συνδεδεμένα δίκτυα·

β) η αυτόματη συγχώνευση είναι απενεργοποιημένη.

γ) οι κατάλληλες διεπαφές έχουν διαμορφωθεί ως παθητικές.

δ) συγχωνεύτηκε 172.16.128.0/19 σε σειριακό Σειριακή διεπαφή 0/0/0 με διοικητική απόσταση 5.

Η εγκατάσταση πραγματοποιήθηκε με τις ακόλουθες εντολές:

δίκτυο 168.0.0.0 0.0.0.3

δικτύου 172.16.128.0 0.0.15.255

δικτύου 172.16.144.0 0.0.15.255

παθητική διεπαφή gigabitethernet0/0

παθητική διεπαφή gigabitethernet0/1

σειριακή διεπαφή 0/0/0

ipsummary-addresseigrp 1 172.16.128.0 255.255.224.0 5

4 Έχει διαμορφωθεί μια προεπιλεγμένη διαδρομή στο δρομολογητή HQ, η οποία κατευθύνει την κυκλοφορία στη διεπαφή S0/0/1. Η διαδρομή προς το δρομολογητή Branch έχει ανακατανεμηθεί. Για αυτό χρησιμοποιήθηκαν οι ακόλουθες εντολές:

ip route 0.0.0.0 0.0.0.0 serial0/0/1

αναδιανεμητική

5 υποδίκτυα συγχωνεύτηκαν τοπικό δίκτυο HQ σε σειριακή διεπαφήΣειρά 0/0/0 με διαχειριστική απόσταση 5. Εντολές:

διασύνδεση σειριακό 0/0/0

ipsummaryaddresseigrp 1 172.16.0.0 255.255.128.0 5

6 Δημιούργησε μια λίστα με όνομα πρόσβασης, HQServer, για να απαγορεύσει σε όλους τους υπολογιστές που είναι συνδεδεμένοι στη διασύνδεση GigabitEthernet 0/0 του δρομολογητή Branch την πρόσβαση στο HQServer.pka. Κάθε άλλη κίνηση επιτρέπεται. Η λίστα πρόσβασης διαμορφώνεται στον κατάλληλο δρομολογητή, αντιστοιχισμένος στην κατάλληλη διεπαφή προς την κατάλληλη κατεύθυνση. Για να το κάνετε αυτό, χρησιμοποιήστε τις ακόλουθες εντολές:

ipaccess-listendedHQServer

denyipanyhost 172.16.0.1

leip οποιαδήποτε

διεπαφή gigabitethernet0/0

ip access-group HQServer in

7 Δημιούργησε μια λίστα πρόσβασης με όνομα BranchServer για να απαγορεύσει σε όλους τους υπολογιστές που είναι συνδεδεμένοι στη διασύνδεση GigabitEthernet 0/0 του δρομολογητή HQ την πρόσβαση στις υπηρεσίες HTTP και HTTPS του BranchServer. Κάθε άλλη κίνηση επιτρέπεται. Η λίστα πρόσβασης διαμορφώνεται στον κατάλληλο δρομολογητή και εκχωρείται στην κατάλληλη διεπαφή προς την κατάλληλη κατεύθυνση.

Επέκταση λίστας πρόσβασης ip BranchServer

denytcp οποιοδήποτε κεντρικό υπολογιστή 172.16.128.1 eq 80

denytcp οποιοδήποτε κεντρικό υπολογιστή 172.16.128.1 eq 443

leip οποιαδήποτε

διεπαφή gigabitethernet0/0

ipaccess-groupBranchServerin

Για επαλήθευση, οι αιτήσεις ηχούς στάλθηκαν από το B1 στο HQServer.pka (ανεπιτυχές, Εικόνα 7.3). Η πρόσβαση στο Web στον διακομιστή BranchServer.pka από το HQ1 είναι επίσης ανεπιτυχής (Εικόνα 7.4).

Εικόνα 7.3 - Αίτημα ηχούς από το B1 στο HQServer.pka

Εικόνα 7.4 - Πρόσβαση στο Web στον διακομιστή BranchServer.pka από το HQ1

©2015-2019 ιστότοπος

Όλα τα δικαιώματα ανήκουν στους δημιουργούς τους. Αυτός ο ιστότοπος δεν διεκδικεί την πατρότητα, αλλά παρέχει δωρεάν χρήση.

Ημερομηνία δημιουργίας σελίδας: 20-08-2016

Το ACL (Access Control List) είναι μια λίστα ελέγχου πρόσβασης. Οι λίστες πρόσβασης επιτρέπουν στους μηχανικούς δικτύου να αναγνωρίζουν πακέτα διάφορα είδη. Για να γίνει αυτό, η διαμόρφωση ACL παραθέτει τις τιμές που μπορεί να βρει ένας δρομολογητής Cisco στις κεφαλίδες IP, TCP, UDP κ.λπ. Για παράδειγμα, η λίστα πρόσβασης μπορεί να αναγνωρίσει ένα πακέτο με διεύθυνση IP πηγής 1.1.1.1. ή πακέτα των οποίων η διεύθυνση IP προορισμού βρίσκεται στο υποδίκτυο 10.1 .1.0/24 ή πακέτα με θύρα προορισμού TCP 23 (Telnet). Τις περισσότερες φορές, οι λίστες πρόσβασης χρησιμοποιούνται ως φίλτρο πακέτων.

Το ACL χρησιμοποιείται σε:

- Διεπαφή: για φιλτράρισμα πακέτων

- Telnet: για περιορισμό της πρόσβασης στο δρομολογητή

- VPN: για να προσδιορίσετε ποια κίνηση θα πρέπει να κρυπτογραφηθεί

- QoS: για τον προσδιορισμό της κίνησης που πρέπει να υποβληθεί σε επεξεργασία

- NAT: για τον προσδιορισμό των διευθύνσεων IP που πρέπει να μεταφραστούν

Οι ίδιες οι λίστες πρόσβασης είναι μια λίστα εκφράσεων που επιτρέπουν ή αρνούνται κάτι. Ένα ACL εφαρμόζεται σε μια συγκεκριμένη διεπαφή και προς μία κατεύθυνση (εισερχόμενη ή εξερχόμενη). Με αυτόν τον τρόπο, τα ACL μπορούν να εφαρμοστούν σε πακέτα που εισέρχονται στο δρομολογητή πριν αποφασίσει να τα προωθήσει. Ή σε εξερχόμενα πακέτα, αφού ο δρομολογητής αποφασίσει να ανακατευθύνει και προωθήσει το πακέτο σε αυτή τη διεπαφή.

Ας δούμε ένα απλό παράδειγμα. Όταν ένα πακέτο φθάνει από το LAN1 (τοπικό εσωτερικό δίκτυο) στη διεπαφή f0/0, ο δρομολογητής ελέγχει την εισερχόμενη κίνηση χρησιμοποιώντας το ACL αυστηρά με τη σειρά με την οποία είναι γραμμένες οι εκφράσεις. Εάν το ACL επιτρέπει στο πακέτο να περάσει, τότε ο δρομολογητής το στέλνει στη διεπαφή f0/1. Πριν από την αποστολή του πακέτου, ο δρομολογητής ελέγχει εξερχόμενη κυκλοφορίασύμφωνα με το ACL και μόνο μετά από αυτό λαμβάνει απόφαση σχετικά με τη μεταφορά του στον ISP (Internet Service Provider).

Όταν χρησιμοποιείτε ένα ACL για φιλτράρισμα πακέτων, μπορείτε να επιλέξετε μόνο μία από τις δύο ενέργειες. Οι εντολές διαμόρφωσης χρησιμοποιούν τις λέξεις-κλειδιά deny και permit, που σημαίνει αντίστοιχα την άρνηση ενός πακέτου ή την άδεια μετάδοσής του.

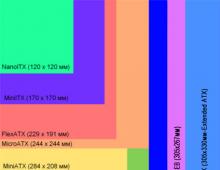

Υπάρχουν δύο τύποι ACL:

- Τυπικό - μπορεί να ελέγχει μόνο τις διευθύνσεις IP των αποστολέων πακέτων

- Extended - μπορεί να ελέγξει τις διευθύνσεις πηγής/προορισμού, τύπο πρωτοκόλλου, UDP/ Θύρα TCPμικρό

Τα ACL προσδιορίζονται με αριθμούς ακολουθίας (πρότυπο από το 1 έως το 99, με επέκταση από το 100 στο 199), καθώς και με συμβολικά ονόματα.

Ας δούμε μερικούς σημαντικούς κανόνες σχετικά με τα ACL:

- Δεν μπορείτε να τοποθετήσετε περισσότερες από μία λίστες πρόσβασης ανά διεπαφή, πρωτόκολλο, κατεύθυνση.

- Ένα ACL δεν επηρεάζει την κίνηση που δημιουργείται από τον ίδιο τον δρομολογητή.

- Για το φιλτράρισμα πακέτων, χρησιμοποιείται μια αντίστροφη μάσκα WildCard (για παράδειγμα, το 0.0.255.255 αντιστοιχεί σε 255.255.0.0)

- Μόλις ένα πακέτο ταιριάζει με μία από τις γραμμές ACL, ο δρομολογητής εκτελεί την ενέργεια που καθορίζεται σε αυτήν τη γραμμή λίστας και σταματά την περαιτέρω αντιστοίχιση.

- Στο τέλος κάθε λίστας πρόσβασης υπάρχει μια σιωπηρή άρνηση - άρνηση όλων

Οι τυπικές αριθμημένες λίστες πρόσβασης χρησιμοποιούν την ακόλουθη καθολική εντολή:

λίστα πρόσβασης (1-99) (άδεια | άρνηση) (διεύθυνση | οποιοσδήποτε | κεντρικός υπολογιστής) (πηγή-μπαλαντέρ)

Κάθε αριθμημένο ACL περιέχει μία ή περισσότερες εντολές λίστας πρόσβασης με οποιονδήποτε αριθμό από το εύρος που αναπαρίσταται στην παραπάνω γραμμή σύνταξης. Εκτός από τον αριθμό ACL, κάθε εντολή περιέχει την επιλεγμένη ενέργεια (άδεια ή άρνηση) και λογική αναγνώρισης. Παράμετροι εντολών λίστας πρόσβασης:

- άδεια - επιτρέπω

- αρνούμαι - απαγορεύω

- διεύθυνση - άρνηση ή άδεια συγκεκριμένο δίκτυο(αναφέρετε τη διεύθυνση IP του)

- οποιαδήποτε - να απαγορεύσει ή να επιτρέψει τα πάντα

- host — απορρίψτε ή επιτρέψτε τον κεντρικό υπολογιστή (καθορίστε τη διεύθυνση IP του)

- πηγή-μπαλαντέρ - αντίστροφη μάσκα

Αφού δημιουργήσετε μια λίστα πρόσβασης, πρέπει να την εφαρμόσετε σε μια συγκεκριμένη διεπαφή:

ομάδα πρόσβασης ip (αριθμός ή όνομα ACL) (σε | έξοδο)

Όπου μέσα είναι η εισερχόμενη κατεύθυνση, έξω είναι η εξερχόμενη κατεύθυνση.

Ας προχωρήσουμε στην εξάσκηση τώρα. Ας ξεκινήσουμε με τη διάθεση απλό δίκτυο, στο οποίο θα υπάρχει φορητός υπολογιστής διαχειριστή, υπολογιστές απλούς χρήστεςκαι διακομιστή. Είναι απαραίτητο να γίνει αυτό. ώστε μόνο ο διαχειριστής να έχει πρόσβαση στον διακομιστή. Το σχέδιο IP και το διάγραμμα επισυνάπτονται.

Κατά παράδοση, για όσους θα συναρμολογήσουν αυτό το κύκλωμα ανίχνευσης πακέτων, παρέχω την πλήρη διαμόρφωση όλων των συσκευών με περιγραφή των εντολών.

Switch>enable Switch#configure terminal Switch(config)#vlan 2 - create vlan 2 Switch(config-vlan)#name Admin - όνομα για το vlan 2 Switch(config)#vlan 3 - δημιουργία vlan 3 Switch(config-vlan)#name Server - όνομα για το vlan 3 Switch(config)#vlan 10 - create vlan 10 Switch(config-vlan)#name User"s - όνομα για το vlan 10 Switch(config)# range interface fa0/1 - fa0/9 - προσαρμόστε τις διεπαφές προς τους χρήστες Switch(config-if-range)#description User"s - περιγραφή διεπαφής Switch(config-if-range)#switchport mode accessSwitch(config-if-range)#switchport access vlan 10 - καρέ ετικετών 10 VLAN Switch(config-if-range)#exit Switch(config)#interface fa0/10 - διαμορφώστε τις διεπαφές προς τον διακομιστή Switch(config-if)#description Server - περιγραφή διεπαφής- ρυθμίστε τη θύρα σε λειτουργία επισήμανσης Switch(config-if)#switchport access vlan 3 - επισήμανση 3 καρέ VLAN Switch(config-if)#exit Switch(config)#interface fa0/20 - ρυθμίστε τις διεπαφές προς τον διαχειριστή Switch(config-if)#description Διαχειριστής - περιγραφή διεπαφήςΠρόσβαση σε λειτουργία Switch(config-if)#switchport - ρυθμίστε τη θύρα σε λειτουργία επισήμανσης Switch(config-if)#switchport access vlan 2 - καρέ ετικετών 2 VLAN Switch(config-if)#exit Switch(config)#interface fa0/24 - διαμορφώστε τις διεπαφές προς το Router Switch(config-if)#description Router - περιγραφή διεπαφής Switch(config-if)#switchport mode mode - ρυθμίστε τη θύρα σε λειτουργία χωρίς ετικέταΕπιτρέπεται ο κορμός Switch(config-if)#switchport vlan 2-3,10 - παράβλεψη VLAN 2-3.10 Switch(config-if)#exit Switch(config)#do write - αποθηκεύστε τη διαμόρφωση

Router>enable - μεταβείτε σε προηγμένη λειτουργία Router# configure terminal - μεταβείτε στη λειτουργία διαμόρφωσης Router(config)#interface fa0/0 - επιμένουμε το λιμάνι προς SwitchΔιακόπτης δρομολογητή(config-if)#description - περιγραφή διεπαφής Router(config-if)#no shutdown - ενεργοποιήστε φυσικά τη διεπαφή Router(config-if)#exit Router(config)#interface fa0/0.2 - ρύθμιση μιας υποδιεπαφής για το υποδίκτυο Admin Router(config-subif)#description Διαχειρ - περιγραφή διεπαφήςτελεία 1q 2 - προσθήκη ετικετών με 2 VLAN Router(config-subif)#ip address 172.16.0.1 255.255.255.0 - ορίστε την προεπιλεγμένη πύλη για τον διαχειριστή Router(config-subif)#exit - ρύθμιση διεπαφής υποδικτύου για το υποδίκτυο διακομιστή Router(config-subif)#description Διακομιστής - περιγραφή διεπαφής Router(config-subif)#encapsulation τελεία 1q 3 - προσθήκη ετικετών με 3 VLAN Router(config-subif)#ip address 172.16.1.1 255.255.255.0 - Router(config-subif)#exit Router(config)#interface fa0/0.10 - ρύθμιση διεπαφής υποδικτύου για το υποδίκτυο χρήστη Router(config-subif)#description User"s - περιγραφή διεπαφής Router(config-subif)#encapsulation τελεία 1q 10 - προσθήκη ετικετών με 10 VLAN Router(config-subif)#ip address 172.16.2.1 255.255.255.0 - ορίστε την προεπιλεγμένη πύλη για διακομιστές Router(config-subif)#exit

Ξεκινάμε το ping από τον υπολογιστή του χρήστη στον διακομιστή

Όπως μπορείτε να δείτε, υπάρχει πρόσβαση. Χρειαζόμαστε μόνο τον διαχειριστή για να έχουμε πρόσβαση. Για να γίνει αυτό, πρέπει να δημιουργήσουμε μια λίστα πρόσβασης (ας έχει σειριακό αριθμό 10), στην οποία θα επιτρέπουμε σε όλα τα πακέτα από τον διαχειριστή (172.16.0.100) πρόσβαση στο υποδίκτυο διακομιστή (172.16.1.0/24). Στη συνέχεια, εφαρμόζουμε αυτόν τον κανόνα στην υποδιεπαφή fa0/0.3 (για διακομιστές) για όλα τα εξερχόμενα πακέτα.

Router(config)#access-list 10 permit host 172.16.0.100 - δημιουργήστε μια λίστα πρόσβασης στην οποία επιτρέπουμε τον κεντρικό υπολογιστή διαχειριστή Router(config)#interface fa0/0.3Router(config-subif)#ip access-group 10 out - εφαρμόστε τις ρυθμίσεις της λίστας πρόσβασης στην υποδιεπαφή

Δοκιμή των ρυθμίσεων. Εκκινούμε ένα ping από τον υπολογιστή του χρήστη προς τον διακομιστή.

Λέει ότι ο κεντρικός υπολογιστής προορισμού δεν είναι προσβάσιμος - ο κεντρικός υπολογιστής προορισμού δεν είναι διαθέσιμος.

Λέει ότι ο κεντρικός υπολογιστής προορισμού δεν είναι προσβάσιμος - ο κεντρικός υπολογιστής προορισμού δεν είναι διαθέσιμος.

Ξεκινάμε το ping από τον υπολογιστή του διαχειριστή.

Το Ping λειτουργεί, πράγμα που σημαίνει ότι το ACL έχει ρυθμιστεί σωστά. Τι συμβαίνει όταν κάνουμε ping στον διακομιστή από το φορητό υπολογιστή του διαχειριστή; Το πακέτο φτάνει πρώτα στη διεπαφή web fa0/0.2 του δρομολογητή. Επί αυτή τη διεπαφήΟι λίστες πρόσβασης δεν έχουν ρυθμιστεί, πράγμα που σημαίνει ότι το πακέτο μεταβιβάζεται. Ο δρομολογητής κοιτάζει τον πίνακα δρομολόγησης του και βλέπει ότι το υποδίκτυο διακομιστή βρίσκεται στην υποδιεπαφή fa0/0.3. Πριν στείλει το πακέτο, ο δρομολογητής βλέπει ότι το ACL 10 είναι συνδεδεμένο σε αυτή τη διεπαφή. αυτή τη λίσταπρόσβαση, υπάρχει μόνο μία καταχώρηση - επιτρέψτε την αποστολή πακέτων μόνο στον κεντρικό υπολογιστή 172.16.0.100 (φορητός υπολογιστής διαχειριστή). Ο δρομολογητής κοιτάζει το πακέτο IP και βλέπει τη διεύθυνση πηγής 172.16.0.100 και στη συνέχεια στέλνει το πακέτο στο υποδίκτυο διακομιστή. Ένα πακέτο IP με οτιδήποτε άλλο εκτός από το 172.16.0.100 θα απορριφθεί, αφού στο τέλος του ACL 10 υπάρχει μια σιωπηρή άρνηση - άρνηση όλων.

Τώρα ας προχωρήσουμε στις λίστες εκτεταμένης πρόσβασης. Οι χρήστες στο δίκτυό μας πρέπει να έχουν πρόσβαση σε αποθήκευση αρχείωνκαι ιστοσελίδα. Προηγουμένως περιορίσαμε εντελώς την πρόσβασή τους στον διακομιστή. Πρέπει να διορθώσουμε την κατάσταση και οι εκτεταμένες λίστες πρόσβασης θα μας βοηθήσουν σε αυτό. Οι λίστες εκτεταμένης πρόσβασης μπορούν να ελέγξουν τις διευθύνσεις IP πηγής/αποστολέα, τον τύπο πρωτοκόλλου, τις θύρες UDP/TCP. Στην περίπτωσή μας, θα χρειαστεί να ελέγξετε τους αριθμούς θυρών. Εάν ο χρήστης έχει πρόσβαση στο διακομιστή σε μια επιτρεπόμενη θύρα, ο δρομολογητής επιτρέπει ένα τέτοιο πακέτο. Επιτρεπόμενες θύρες: 80 (HTTP - πρόσβαση στον ιστότοπο), 21 (FTP - πρόσβαση σε αποθήκευση αρχείων). Τα πρωτόκολλα HTTP και FTP τρέχουν πάνω από το TCP. Επίσης, για την αναγνώριση ονομάτων τομέα, το DNS ανεβαίνει στον διακομιστή μας. Ο διακομιστής DNS εκτελείται στη θύρα 53.

Θα τοποθετήσουμε τη λίστα εκτεταμένης πρόσβασης στην υποδιεπαφή fa0/0.3. Αλλά αυτή η διεπαφή φιλοξενεί ήδη μια λίστα πρόσβασης. Θυμηθείτε τον κανόνα: Δεν μπορείτε να τοποθετήσετε περισσότερες από μία λίστες πρόσβασης σε μια διεπαφή. Επομένως, θα πρέπει να διαγράψετε τη λίστα πρόσβασης που δημιουργήθηκε προηγουμένως. Θα μετακινήσουμε τον κανόνα που δημιουργήθηκε για τον διαχειριστή σε μια νέα εκτεταμένη λίστα με το όνομα Έξοδος διακομιστή.

Διαμόρφωση για δρομολογητή:

Router(config)#no access-list 10 permit host 172.16.0.100 - διαγράψτε την προηγούμενη λίστα πρόσβασης Router(config)#interface fa0/0.3 - ρύθμιση μιας υποδιεπαφής για διακομιστές Router(config-subif)#no ip access-group 10 out - διαγράψτε τις προηγούμενες ρυθμίσεις της λίστας πρόσβασης Router(config-subif)#exit Router(config)#ip access-list εκτεταμένη έξοδος διακομιστή - Δημιουργήστε μια εκτεταμένη λίστα πρόσβασης Router(config-ext-nacl)#permit ip host 172.16.0.100 host 172.16.1.2 - δώστε το στον διαχειριστή πλήρης πρόσβασηστον διακομιστή Router(config-ext-nacl)#permit tcp any host 172.16.1.2 eq 80 - να επιτρέπεται σε οποιονδήποτε κεντρικό υπολογιστή να έχει πρόσβαση στον διακομιστή μέσω HTTP Router(config-ext-nacl)#permit tcp any host 172.16.1.2 eq 21 - επιτρέψτε οποιονδήποτε κεντρικό υπολογιστή πρόσβασης μέσω FTP στον διακομιστή Router(config-ext-nacl)#permit tcp any host 172.16.1.2 eq 53 - να επιτρέπεται σε οποιονδήποτε κεντρικό υπολογιστή να έχει πρόσβαση στον διακομιστή μέσω DNS Router(config-ext-nacl)#exit Router(config)#interface fa0/0.3 Router(config-if)#ip access-group Εξοδος διακομιστή

Από τον υπολογιστή του διαχειριστή γίνεται ping στον διακομιστή:

Δεν υπάρχει ping από τον υπολογιστή του χρήστη:

Ας ελέγξουμε από τον υπολογιστή του χρήστη εάν τα ερωτήματα DNS περνούν στον διακομιστή. Για να γίνει αυτό, ας εκτελέσουμε το βοηθητικό πρόγραμμα nslookup- που καθορίζει τη διεύθυνση IP στο όνομα τομέα.

Τα ερωτήματα DNS περνούν χωρίς προβλήματα. Ας ελέγξουμε την πρόσβαση στον ιστότοπό μας υπό όρους μέσω ενός προγράμματος περιήγησης:

Τέλος, συνδεθείτε στον διακομιστή FTP:

Η σύνδεση ήταν επιτυχής!

Σήμερα θα σας πω πώς να φιλτράρετε την κυκλοφορία στο δίκτυο χρησιμοποιώντας λίστες ελέγχου πρόσβασης. Ας δούμε πώς λειτουργούν, τι είναι και σε τι προορίζονται. Αργότερα θα δείξω πώς διαμορφώνονται στο Cisco IOS και θα δημοσιεύσω ένα αρχείο με εργαστηριακές εργασίες για να εμπεδώσω τις γνώσεις σας.

Εισαγωγή

Το ACL (Λίστα Ελέγχου Πρόσβασης) είναι ένα σύνολο από εκφράσεις κειμένου που επιτρέπουν κάτι ή απαγορεύουν κάτι. Συνήθως ένα ACL επιτρέπει ή απορρίπτει πακέτα IP, αλλά μεταξύ άλλων μπορεί να κοιτάξει μέσα σε ένα πακέτο IP, να δει τον τύπο του πακέτου, τις θύρες TCP και UDP. Επίσης ACL υπάρχει για διάφορα πρωτόκολλα δικτύου(IP, IPX, AppleTalk και ούτω καθεξής). Βασικά, η χρήση λιστών πρόσβασης εξετάζεται από την άποψη του φιλτραρίσματος πακέτων, δηλαδή, το φιλτράρισμα πακέτων είναι απαραίτητο σε περιπτώσεις όπου έχετε εξοπλισμό που βρίσκεται στα σύνορα του Διαδικτύου και ιδιωτικό δίκτυοκαι πρέπει να φιλτράρετε την περιττή κίνηση.Τοποθετείτε ένα ACL στην εισερχόμενη κατεύθυνση και αποκλείετε περιττούς τύπους κίνησης.

Θεωρία

Η λειτουργικότητα ενός ACL είναι να ταξινομεί την κυκλοφορία, πρέπει πρώτα να το ελέγξετε και μετά να κάνετε κάτι με αυτό ανάλογα με το πού εφαρμόζεται το ACL. Το ACL ισχύει παντού, για παράδειγμα:- Στη διεπαφή: φιλτράρισμα πακέτων

- Σε μια γραμμή Telnet: περιορισμοί πρόσβασης δρομολογητή

- VPN: ποια κίνηση πρέπει να κρυπτογραφηθεί

- QoS: ποια κίνηση πρέπει να διεκπεραιώνεται με προτεραιότητα;

- NAT: που απευθύνεται σε εκπομπή

Ένα πακέτο φτάνει από το ιδιωτικό σας δίκτυο στη διεπαφή δρομολογητή fa0/1, ο δρομολογητής ελέγχει εάν υπάρχει ACL στη διεπαφή ή όχι, εάν υπάρχει, στη συνέχεια πραγματοποιείται περαιτέρω επεξεργασία σύμφωνα με τους κανόνες της λίστας πρόσβασης αυστηρά με τη σειρά που γράφονται οι εκφράσεις, εάν η λίστα πρόσβασης επιτρέπει στο πακέτο να περάσει, τότε σε αυτήν την περίπτωση ο δρομολογητής στέλνει το πακέτο στον πάροχο μέσω της διεπαφής fa0/0, εάν η λίστα πρόσβασης δεν επιτρέπει στο πακέτο να περάσει, το πακέτο καταστρέφεται. Εάν δεν υπάρχει λίστα πρόσβασης, το πακέτο διέρχεται χωρίς περιορισμούς. Πριν στείλει το πακέτο στον πάροχο, ο δρομολογητής ελέγχει επίσης τη διεπαφή fa0/0 για την παρουσία εξερχόμενου ACL. Το θέμα είναι ότι ένα ACL μπορεί να συνδεθεί σε μια διεπαφή είτε ως εισερχόμενο είτε ως εξερχόμενο. Για παράδειγμα, έχουμε ένα ACL με έναν κανόνα που απαγορεύει σε όλους τους κόμβους στο Διαδίκτυο να στέλνουν πακέτα στο δίκτυό μας.

Σε ποια διεπαφή πρέπει λοιπόν να επισυνάψω αυτό το ACL; Εάν συνδέσουμε ένα ACL στη διεπαφή fa0/1 ως εξερχόμενο, αυτό δεν θα είναι απολύτως σωστό, αν και το ACL θα λειτουργήσει. Ο δρομολογητής λαμβάνει ένα αίτημα ηχούς για κάποιον κόμβο στο ιδιωτικό δίκτυο, ελέγχει τη διεπαφή fa0/0 για να δει αν υπάρχει ACL, δεν υπάρχει κανένα, μετά ελέγχει τη διεπαφή fa0/1, υπάρχει ένα ACL σε αυτήν τη διεπαφή, έχει ρυθμιστεί ως εξερχόμενη, όλα είναι σωστά το πακέτο δεν διεισδύει στο δίκτυο, αλλά καταστρέφεται από το δρομολογητή. Αλλά αν συνδέσουμε ένα ACL στη διεπαφή fa0/0 ως εισερχόμενο, το πακέτο θα καταστραφεί μόλις φτάσει στο δρομολογητή. Τελευταία λύσηείναι σωστό επειδή ο δρομολογητής επιβαρύνει λιγότερο τους υπολογιστικούς πόρους του. Τα εκτεταμένα ACL θα πρέπει να τοποθετούνται όσο το δυνατόν πιο κοντά στην πηγή, ενώ τα τυπικά ACL θα πρέπει να τοποθετούνται όσο το δυνατόν πιο κοντά στον παραλήπτη.. Αυτό είναι απαραίτητο για να μην αποστέλλονται μάταια πακέτα σε ολόκληρο το δίκτυο.

Το ίδιο το ACL είναι ένα σύνολο από εκφράσεις κειμένου που λένε άδεια(επιτρέπω) ή αρνούμαι(απενεργοποίηση) και η επεξεργασία πραγματοποιείται αυστηρά με τη σειρά που καθορίζονται οι εκφράσεις. Κατά συνέπεια, όταν ένα πακέτο φτάσει στη διεπαφή, ελέγχεται για την πρώτη συνθήκη, εάν η πρώτη συνθήκη ταιριάζει με το πακέτο, η περαιτέρω επεξεργασία διακόπτεται. Το πακέτο είτε θα προχωρήσει είτε θα καταστραφεί.

Πάλι, εάν το πακέτο ταιριάζει με την κατάσταση, δεν υποβάλλεται σε περαιτέρω επεξεργασία. Εάν η πρώτη συνθήκη δεν ταιριάζει, η δεύτερη συνθήκη υποβάλλεται σε επεξεργασία, εάν ταιριάζει, η επεξεργασία σταματά, εάν όχι, η τρίτη συνθήκη υποβάλλεται σε επεξεργασία και ούτω καθεξής μέχρι να ελεγχθούν όλες οι συνθήκες, Εάν καμία από τις συνθήκες δεν ταιριάζει, το πακέτο απλώς καταστρέφεται. Θυμηθείτε, σε κάθε άκρο της λίστας υπάρχει μια σιωπηρή άρνηση (άρνηση όλης της κυκλοφορίας). Να είστε πολύ προσεκτικοί με αυτούς τους κανόνες που έχω επισημάνει γιατί τα σφάλματα διαμόρφωσης είναι πολύ συνηθισμένα.

Τα ACL χωρίζονται σε δύο τύπους:

- Πρότυπο: μπορεί να ελέγξει μόνο τις διευθύνσεις πηγής

- Επέκταση: μπορεί να ελέγξει τις διευθύνσεις πηγής, καθώς και τις διευθύνσεις παραληπτών, στην περίπτωση IP, επίσης τον τύπο πρωτοκόλλου και τις θύρες TCP/UDP

- Πρότυπο: από 1 έως 99

- Προχωρημένος: από 100 έως 199

Για να φιλτράρετε τις διευθύνσεις στο ACL, χρησιμοποιείται μια μάσκα WildCard. Αυτή είναι μια αντίστροφη μάσκα. Παίρνουμε την έκφραση προτύπου: 255.255.255.255 και αφαιρούμε τη συνηθισμένη μάσκα από το πρότυπο.

255.255.255.255-255.255.255.0, παίρνουμε μια μάσκα 0.0.0.255, η οποία είναι η συνηθισμένη μάσκα 255.255.255.0, μόνο το 0.0.0.255 είναι μια μάσκα WildCard.

Τύποι ACL

Dynamic (Dynamic ACL)

Σας επιτρέπει να κάνετε τα εξής, για παράδειγμα, έχετε έναν δρομολογητή που είναι συνδεδεμένος σε κάποιο διακομιστή και πρέπει να αποκλείσουμε την πρόσβαση σε αυτόν από έξω κόσμο, αλλά ταυτόχρονα υπάρχουν πολλά άτομα που μπορούν να συνδεθούν στον διακομιστή.Προσαρμόζουμε δυναμική λίσταπρόσβαση, συνδέστε το στην εισερχόμενη κατεύθυνση και, στη συνέχεια, τα άτομα που πρέπει να συνδεθούν συνδέονται μέσω Telnet αυτή τη συσκευή, ως αποτέλεσμα, ένα δυναμικό ACL ανοίγει μια διαδρομή προς τον διακομιστή και ένα άτομο μπορεί ήδη να συνδεθεί, ας πούμε, μέσω HTTP για να μεταβεί στον διακομιστή. Από προεπιλογή, μετά από 10 λεπτά αυτό το πέρασμα κλείνει και ο χρήστης αναγκάζεται ξανά στο Telnet για να συνδεθεί στη συσκευή.

Ανακλαστικό ACL

Εδώ η κατάσταση είναι λίγο διαφορετική, όταν ένας κόμβος στο τοπικό δίκτυο στέλνει ένα αίτημα TCP στο Διαδίκτυο, πρέπει να έχουμε ένα ανοιχτό πάσο για να φτάσει μια απόκριση TCP για να δημιουργήσουμε μια σύνδεση. Εάν δεν υπάρχει πέρασμα, δεν θα μπορέσουμε να δημιουργήσουμε μια σύνδεση και οι εισβολείς μπορούν να εκμεταλλευτούν αυτό το πέρασμα, για παράδειγμα, για να διεισδύσουν στο δίκτυο. Τα αντανακλαστικά ACL λειτουργούν με αυτόν τον τρόπο: η πρόσβαση είναι εντελώς αποκλεισμένη (άρνηση οποιασδήποτε), αλλά σχηματίζεται ένα άλλο ειδικό ACL που μπορεί να διαβάσει τις παραμέτρους των περιόδων σύνδεσης χρήστη που δημιουργούνται από το τοπικό δίκτυο και να ανοίξει ένα πέρασμα για να αρνηθεί οποιαδήποτε για αυτούς, ως αποτέλεσμα αποδεικνύεται ότι δεν θα μπορούν να εγκαταστήσουν από την ένωση Διαδικτύου. Και κατά τη διάρκεια της συνεδρίας, θα δημιουργηθούν απαντήσεις από το τοπικό δίκτυο.ACL με βάση το χρόνο

Ένα κανονικό ACL, αλλά με χρονικό όριο, μπορείτε να εισαγάγετε ένα ειδικό πρόγραμμα που ενεργοποιεί μια συγκεκριμένη καταχώρηση λίστας πρόσβασης. Και για να κάνουμε ένα τέτοιο τέχνασμα, για παράδειγμα, γράφουμε μια λίστα πρόσβασης στην οποία απαγορεύουμε την πρόσβαση HTTP κατά τη διάρκεια της εργάσιμης ημέρας και την κρεμάμε στη διεπαφή του δρομολογητή, δηλαδή, οι υπάλληλοι της επιχείρησης έρχονται στη δουλειά, η πρόσβασή τους στο HTTP απαγορεύεται, η εργάσιμη ημέρα τελείωσε, η πρόσβαση HTTP είναι ανοιχτή,παρακαλώ, αν θέλετε, σερφάρετε στο Διαδίκτυο.

Ρυθμίσεις

Τα ίδια τα ACL δημιουργούνται ξεχωριστά, δηλαδή είναι απλά μια λίστα που δημιουργείται στο καθολικό config, μετά εκχωρείται στη διεπαφή και μόνο τότε αρχίζει να λειτουργεί. Είναι απαραίτητο να θυμάστε ορισμένα σημεία για να διαμορφώσετε σωστά τις λίστες πρόσβασης:- Η επεξεργασία πραγματοποιείται αυστηρά με τη σειρά με την οποία αναγράφονται οι όροι

- Εάν το πακέτο ταιριάζει με την κατάσταση, δεν υποβάλλεται σε περαιτέρω επεξεργασία

- Στο τέλος κάθε λίστας πρόσβασης υπάρχει μια σιωπηρή άρνηση (άρνηση όλων)

- Τα εκτεταμένα ACL θα πρέπει να τοποθετούνται όσο το δυνατόν πιο κοντά στην πηγή, ενώ τα τυπικά ACL θα πρέπει να τοποθετούνται όσο το δυνατόν πιο κοντά στον παραλήπτη.

- Δεν μπορείτε να τοποθετήσετε περισσότερες από 1 λίστα πρόσβασης ανά διεπαφή, ανά πρωτόκολλο, ανά κατεύθυνση

- Το ACL δεν επηρεάζει την κίνηση που δημιουργείται από τον ίδιο τον δρομολογητή

- Μια μάσκα WildCard χρησιμοποιείται για το φιλτράρισμα των διευθύνσεων

Λίστα τυπικής πρόσβασης

Router(config)# λίστα πρόσβασης <номер списка от 1 до 99> (άδεια | άρνηση | παρατήρηση) (διεύθυνση | οποιοσδήποτε | οικοδεσπότης)- άδεια: επιτρέπω

- αρνούμαι: απαγορεύω

- παρατήρηση: σχόλιο σχετικά με τη λίστα πρόσβασης

- διεύθυνση: να αρνηθεί ή να επιτρέψει το δίκτυο

- κάθε: επιτρέπουμε ή αρνούμαστε τα πάντα

- πλήθος: επιτρέψτε ή αρνηθείτε τον οικοδεσπότη

- πηγή-μπαλαντέρ: Μάσκα δικτύου WildCard

- κούτσουρο: ενεργοποιήστε την καταγραφή των πακέτων που διέρχονται αυτή η καταχώρηση ACL

Εκτεταμένη λίστα πρόσβασης

Router(config)# λίστα πρόσβασης <номер списка от 100 до 199> (άδεια | άρνηση | παρατήρηση)πηγή πρωτοκόλλου [ χειριστήςτελεστής] [ λιμάνι <порт или название протокола>- πηγή πρωτοκόλλου: ποιο πρωτόκολλο θα επιτρέψουμε ή θα κλείσουμε (ICMP, TCP, UDP, IP, OSPF, κ.λπ.)

- αρνούμαι: απαγορεύω

- χειριστής:

A.B.C.D - διεύθυνση παραλήπτη

οποιοσδήποτε - οποιοσδήποτε οικοδεσπότης προορισμού

eq - μόνο πακέτα σε αυτήν τη θύρα

gt - μόνο πακέτα με μεγάλο αριθμό θύρας

οικοδεσπότης - ο μόνος τελικός οικοδεσπότης

lt - μόνο πακέτα με χαμηλότερο αριθμό θύρας

neq - μόνο πακέτα που δεν είναι ενεργοποιημένα αυτόν τον αριθμόλιμάνι

range - port range - λιμάνι: αριθμός θύρας (TCP ή UDP), μπορείτε να καθορίσετε ένα όνομα

- καθιερωμένος: επιτρέπουν τη διέλευση τμημάτων TCP που αποτελούν μέρος μιας ήδη δημιουργημένης περιόδου λειτουργίας TCP

Επισυνάπτεται στη διεπαφή

Router(config-if)# ομάδα πρόσβασης ip <номер списка или имя ACL> (μέσα | έξω)- σε: εισερχόμενη κατεύθυνση

- έξω: εξερχόμενη κατεύθυνση

Επώνυμες λίστες πρόσβασης

Router(config)# λίστα πρόσβασης ip (τυπικό | εκτεταμένο) (<номер ACL> | <имя ACL>}Router(config-ext-nacl)# (προεπιλογή | άρνηση | έξοδος | όχι | άδεια | παρατήρηση)

- πρότυπο: τυπικό ACL

- εκτεταμένη: εκτεταμένο ACL

- αθέτηση: ορίστε την εντολή στην προεπιλογή

Περιορισμός πρόσβασης στο δρομολογητή

R(config)# γραμμή vty 0 4 - μεταβείτε στη λειτουργία για τη ρύθμιση εικονικών γραμμών.R(config-line)# σύνθημα <пароль>

R(config-line)# σύνδεση

R(config-line)# κλάση πρόσβασης 21 σε- ορίστε ένα login και έναν κωδικό πρόσβασης και επίσης εκχωρήστε μια λίστα πρόσβασης με επιτρεπόμενες διευθύνσεις IP.

Δυναμικές λίστες πρόσβασης

R3(config)# όνομα χρήστηΦοιτητής σύνθημα 0

cisco - δημιουργία χρηστών για σύνδεση μέσω Telnet.

R3(config)# λίστα πρόσβασης 101 άδεια tcp οποιουδήποτε κεντρικού υπολογιστή 10.2.2.2 eq telnet

R3(config)# λίστα πρόσβασης 101 Χρονικό όριο λήξης δυναμικής λίστας δοκιμών 15 άδεια ip 192.168.10.0 0.0.0.255 192.168.30.0 0.0.0.255 - επιτρέψτε σε όλους τους κόμβους να συνδεθούν στον διακομιστή μέσω Telnet.

R3(config)#interface serial 0/0/1

R3(config-if)# ομάδα πρόσβασης ip 101 in - αντιστοιχίστε 101 ACL στη διεπαφή προς την εισερχόμενη κατεύθυνση.

R3(config)# γραμμή vty 0 4

R3(config-line)# τοπική σύνδεση

R3(config-line)# αυτόματη εντολή πρόσβασης-ενεργοποίηση χρόνου λήξης κεντρικού υπολογιστή 5 - μόλις γίνει έλεγχος ταυτότητας του χρήστη, το δίκτυο 192.168.30.0 θα είναι διαθέσιμο, μετά από 5 λεπτά αδράνειας η συνεδρία θα κλείσει.

Ανακλαστικές λίστες πρόσβασης

R2(config)# Η λίστα πρόσβασης ip επεκτάθηκεΕΞΕΡΧΟΜΕΝΑ ΦΙΛΤΡΑ

R2(config-ext-nacl)# άδεια tcp 192.168.0.0 0.0.255.255 οποιαδήποτε αντανάκλαση TCPTRAFFIC

R2(config-ext-nacl)# άδεια icmp 192.168.0.0 0.0.255.255 οποιαδήποτε αντανάκλαση ICMPTRAFFIC - αναγκάζουμε το δρομολογητή να παρακολουθεί την κυκλοφορία που ξεκίνησε από μέσα.

R2(config)# Η λίστα πρόσβασης ip επεκτάθηκεΕΣΩΤΕΡΙΚΑ ΦΙΛΤΡΑ

R2(config-ext-nacl)# αξιολογώ TCPTRAFFIC

R2(config-ext-nacl)# αξιολογώ ICMPTRAFFIC - δημιουργήστε μια εισερχόμενη πολιτική που απαιτεί από τον δρομολογητή να ελέγχει την εισερχόμενη κίνηση για να δει εάν ξεκίνησε από μέσα και να δεσμεύσει το TCPTRAFFIC με τα INBOUNDFILTERS.

R2(config)# διεπαφήΣειρά 0/1/0

R2(config-if)# ομάδα πρόσβασης ip INBONDFILTERS in

R2(config-if)# ομάδα πρόσβασης ip OUTBOUNDFILTERS out - εφαρμόστε εισερχόμενο και εξερχόμενο ACL στη διεπαφή.

Προθεσμία

R1(config)# χρονικό εύροςΚΑΘΕ ΜΕΡΑ

R1(config-time-range)# περιοδικόςΔευτέρα Τετάρτη Παρασκευή 8:00 έως 17:00 - δημιουργήστε μια λίστα με τις ώρες στις οποίες προσθέτουμε ημέρες της εβδομάδας και ώρα.

R1(config)# λίστα πρόσβασης 101 άδεια tcp 192.168.10.0 0.0.0.255 οποιοδήποτε εύρος χρόνου ισοδύναμου telnet EVERYOTHERDAY - εφαρμόστε το χρονικό εύρος στο ACL.

R1(config)#interface s0/0/0

R1(config-if)# ομάδα πρόσβασης ip 101 out - αντιστοιχίστε ένα ACL στη διεπαφή.

Αντιμετώπιση προβλημάτων

R# εμφάνιση λιστών πρόσβασης(Αριθμός ACL | όνομα) - δείτε πληροφορίες σχετικά με τη λίστα πρόσβασης.R# εμφάνιση λιστών πρόσβασης- δείτε όλες τις λίστες πρόσβασης στο δρομολογητή.

Παράδειγμα

δρομολογητής# εμφάνιση λιστών πρόσβασηςΕκτεταμένη λίστα πρόσβασης IP Νίκος

permit ip host 172.168.1.1 host 10.0.0.5

άρνηση ip οποιαδήποτε (16 αντιστοιχίες)

Λίστα τυπικής πρόσβασης IP nick5

άδεια 172.16.0.0 0.0.255.255

Βλέπουμε ότι έχουμε δύο ACL (κανονικό και εκτεταμένο) που ονομάζονται nick και nick5. Η πρώτη λίστα επιτρέπει στον κεντρικό υπολογιστή 172.16.1.1 να έχει πρόσβαση στον κεντρικό υπολογιστή 10.0.0.5 μέσω IP (αυτό σημαίνει ότι επιτρέπονται όλα τα πρωτόκολλα που εκτελούνται μέσω IP). Όλη η άλλη κίνηση απορρίπτεται εμφανίζεται από την άρνηση ip οποιαδήποτε εντολή. Δίπλα σε αυτή τη συνθήκη στο παράδειγμά μας γράφει (16 αντιστοιχία(ες)). Αυτό δείχνει ότι 16 πακέτα πληρούσαν αυτήν την προϋπόθεση.

Το δεύτερο ACL επιτρέπει την κυκλοφορία από οποιαδήποτε πηγή στο δίκτυο 172.16.0.0/16.

Πρακτική

μάζεψα εργαστηριακές εργασίεςγια το Packet Tracer από το Κεφάλαιο 5 του μαθήματος CCNA 4 για το ACL. Εάν επιθυμείτε να εμπεδώσετε τις γνώσεις σας στην πράξη, παρακαλούμε -Οι λίστες πρόσβασης σάς επιτρέπουν να δημιουργήσετε κανόνες ελέγχου κυκλοφορίας που θα διέπουν την επικοινωνία μέσω διαδικτύου τόσο σε τοπικά όσο και σε εταιρικά δίκτυα.

Υπάρχουν δεκαέξι τύποι λιστών πρόσβασης, αλλά οι δύο πιο συχνά χρησιμοποιούμενοι τύποι είναι: πρότυπο– στάνταρ (αριθμοί από 1 έως 99) και παρατεταμένη– επέκταση (αριθμοί από 100 έως 199 ή από 2000 έως 2699). Οι διαφορές μεταξύ αυτών των δύο λιστών έγκεινται στη δυνατότητα φιλτραρίσματος των πακέτων όχι μόνο κατά διεύθυνση IP, αλλά και από διάφορες άλλες παραμέτρους.

Οι τυπικές λίστες επεξεργάζονται μόνο τις εισερχόμενες διευθύνσεις IP πηγής, π.χ. Αναζητούν αντιστοίχιση μόνο από τη διεύθυνση IP του αποστολέα. Οι σύνθετες λίστες λειτουργούν με όλες τις διευθύνσεις εταιρικού δικτύου και μπορούν επιπλέον να φιλτράρουν την κυκλοφορία κατά θύρες και πρωτόκολλα.

Η λειτουργία της λίστας πρόσβασης εξαρτάται άμεσα από τη σειρά των γραμμών αυτής της λίστας, όπου κάθε γραμμή περιέχει έναν κανόνα επεξεργασίας κίνησης. Όλοι οι κανόνες στη λίστα αναζητούνται από τον πρώτο έως τον τελευταίο με τη σειρά, αλλά η αναζήτηση τελειώνει μόλις βρεθεί η πρώτη αντιστοίχιση, π.χ. βρέθηκε ένας κανόνας για το εισερχόμενο πακέτο στο οποίο εμπίπτει. Μετά από αυτό, οι υπόλοιποι κανόνες στη λίστα αγνοούνται. Εάν το πακέτο δεν εμπίπτει σε κανέναν από τους κανόνες, τότε ο προεπιλεγμένος κανόνας είναι ενεργοποιημένος:

access-list list_number αρνείται οποιαδήποτε

που απαγορεύει κάθε κίνηση στη διεπαφή της συσκευής δικτύου στην οποία εφαρμόστηκε αυτή η λίστα.

Για να ξεκινήσετε να χρησιμοποιείτε μια λίστα πρόσβασης, πρέπει να ολοκληρώσετε τα ακόλουθα τρία βήματα:

1 – δημιουργία λίστας.

2 – συμπληρώστε τη λίστα με κανόνες επεξεργασίας κυκλοφορίας.

3 – εφαρμόστε μια λίστα πρόσβασης στη διεπαφή συσκευής στην είσοδο ή την έξοδο αυτής της διεπαφής.

Στάδιο πρώτο - δημιουργία λίστας πρόσβασης:

Τυπική λίστα:

Switch3(config)# Πρότυπο λίστας πρόσβασης ip 10

(δημιουργείται μια τυπική λίστα πρόσβασης με αριθμό 10, σε αυτήν την περίπτωση δημιουργείται στον διακόπτη)

Εκτεταμένη λίστα:

Router1(config)# Η λίστα πρόσβασης ip επεκτάθηκε 100

(μια λίστα εκτεταμένης πρόσβασης δημιουργείται με τον αριθμό 100, σε αυτήν την περίπτωση δημιουργείται στο δρομολογητή).

Στάδιο δεύτερο – εισαγωγή κανόνων στη λίστα πρόσβασης:

Κάθε κανόνας στη λίστα πρόσβασης θα περιέχει τρία σημαντικά στοιχεία:

1 - ένας αριθμός που προσδιορίζει τη λίστα κατά την πρόσβαση σε αυτήν σε άλλα μέρη της διαμόρφωσης του δρομολογητή ή του μεταγωγέα τρίτου επιπέδου.

2 - οδηγίες αρνούμαι(απαγόρευση) ή άδεια(επιτρέπω);

3 - αναγνωριστικό πακέτου, το οποίο καθορίζεται σε μία από τις τρεις επιλογές:

Διεύθυνση δικτύου (για παράδειγμα 192.168.2.0 0.0.0.255) – όπου αντί για τη μάσκα υποδικτύου, υποδεικνύεται το πρότυπο μάσκας υποδικτύου.

Διεύθυνση κεντρικού υπολογιστή (κεντρικός υπολογιστής 192.168.2.1);

Οποιαδήποτε διεύθυνση IP ( κάθε).

Παράδειγμα λίστας τυπικής πρόσβασης #10:

λίστα πρόσβασης 10 άρνηση υποδοχής 11.0.0.5

λίστα πρόσβασης 10 άρνηση 12.0.0.0 0.255.255.255

λίστα πρόσβασης 10 άδεια οποιαδήποτε

Σε αυτή τη λίστα:

Απαγορεύεται κάθε κίνηση προς τον κεντρικό υπολογιστή με διεύθυνση IP 11.0.0.5.

Όλη η κίνηση στο δίκτυο 12.0.0.0/8 απαγορεύεται (ο κανόνας δεν καθορίζει την πραγματική μάσκα υποδικτύου, αλλά το πρότυπό της).

Κάθε άλλη κίνηση επιτρέπεται.

Στις λίστες εκτεταμένης πρόσβασης, μετά τον καθορισμό μιας ενέργειας με τα κλειδιά άδειας ή άρνησης, πρέπει να υπάρχει μια παράμετρος πρωτοκόλλου (είναι δυνατά τα πρωτόκολλα IP, TCP, UDP, ICMP), η οποία υποδεικνύει εάν πρέπει να ελέγχονται όλα τα πακέτα IP ή μόνο τα πακέτα με ICMP. Επικεφαλίδες TCP ή UDP . Εάν πρόκειται να ελεγχθούν οι αριθμοί θύρας TCP ή UDP, τότε πρέπει να καθοριστεί το πρωτόκολλο TCP ή UDP ( Υπηρεσίες FTPκαι το WEB χρησιμοποιούν το πρωτόκολλο TCP).

Όταν δημιουργείτε εκτεταμένες λίστες σε κανόνες πρόσβασης, μπορείτε να ενεργοποιήσετε το φιλτράρισμα της κυκλοφορίας κατά πρωτόκολλα και θύρες. Για να καθορίσετε θύρες στον κανόνα πρόσβασης, υποδεικνύονται οι ακόλουθες ονομασίες (Πίνακας 10.1):

Πίνακας 10.1.

Κοινές εφαρμογές και οι αντίστοιχες standard δωμάτιαΟι θύρες φαίνονται στον παρακάτω πίνακα 10.2:

Πίνακας 10.2.

|

Αριθμός θύρας |

Πρωτόκολλο |

Εφαρμογή |

Λέξη-κλειδί στην εντολή access_list |

|

Διαχείριση διακομιστή FTP | |||

Παράδειγμα λίστας εκτεταμένης πρόσβασης #111:

! Απαγόρευση κυκλοφορίας στη θύρα 80 (www traffic)

Ας δούμε τη δημιουργία και τη χρήση λιστών πρόσβασης ( λίστες πρόσβασης) χρησιμοποιώντας το παράδειγμα ενός διαγράμματος για τη σύνδεση ενός μικρού γραφείου στο Διαδίκτυο χρησιμοποιώντας έναν δρομολογητή Cisco 881. Οι εντολές για τη διαμόρφωση άλλων δρομολογητών σειράς (1841, 2800, 3825...) ή διακόπτες επιπέδου 3 (3500, 4800 σειρά...) θα είναι παρόμοιες. Οι διαφορές μπορούν να είναι μόνο στις ρυθμίσεις της διεπαφής.

Έχουμε στη διάθεσή μας:

Εργο:περιορίστε τις συνδέσεις που διέρχονται μέσω του δρομολογητή.

Λίστες πρόσβασης ( λίστες πρόσβασης) δεν αποτελούν από μόνα τους κανόνες που περιορίζουν την πρόσβαση. Αυτές οι γραμμές υποδεικνύουν μόνο συγκεκριμένη κίνηση. Το εφέ τους εμφανίζεται όταν βρίσκονται στις ρυθμίσεις συγκεκριμένη λειτουργίαΟ δρομολογητής καθορίζει έναν σύνδεσμο προς την αντίστοιχη λίστα πρόσβασης.

Η λογική της συσκευής είναι ότι πρώτα δείχνουμε στον δρομολογητή την κίνηση που μας ενδιαφέρει και μετά υποδεικνύουμε τι πρέπει να κάνει ο δρομολογητής με αυτήν. Για παράδειγμα, σε μια περίπτωση, η λίστα πρόσβασης θα υποδεικνύει τη διεύθυνση από την οποία είναι δυνατή η απομακρυσμένη πρόσβαση στο δρομολογητή χρησιμοποιώντας το πρωτόκολλο SSH, και το άλλο θα υποδεικνύει τη διαδρομή που θα διανεμηθεί χρησιμοποιώντας το πρωτόκολλο δυναμικής δρομολόγησης.

Περιορισμός της απομακρυσμένης πρόσβασης στο δρομολογητή

Παράδειγμα λίστα πρόσβασης, που χρησιμοποιείται για τον περιορισμό απομακρυσμένη πρόσβασηστην κονσόλα του δρομολογητή μόνο από ορισμένες ipδιευθύνσεις. Στην περίπτωσή μας η διεύθυνση σταθμός εργασίαςδιαχειριστής.

Δημιουργία λίστας πρόσβασης ACL_REMOTE_ACCESS

R-DELTACONFIG(config)#

λίστα πρόσβασης ip τυπική ACL_REMOTE_ACCESS

permit ip host 192.168.0.100

Δένουμε λίστα πρόσβασηςγια να περιορίσετε την πρόσβαση σε τηλεχειριστήριο router μόνο από τη διεύθυνση 192.168.0.100

R-DELTACONFIG(config)#

γραμμή vty 0 4

κλάση πρόσβασης ACL_REMOTE_ACCESS σε

Σπουδαίος!

Να είστε προσεκτικοί και να ελέγξετε τα πάντα προσεκτικά πριν από τη χρήση. Το σφάλμα μπορεί να διορθωθεί μόνοσύνδεση ή επαναφορά του δρομολογητή στις εργοστασιακές ρυθμίσεις.

Περιορισμός πρόσβασης στο Διαδίκτυο

Για να περιορίσετε την πρόσβαση από το τοπικό δίκτυο του γραφείου στο Διαδίκτυο, χρειάζεστε μια κατάλληλη λίστα πρόσβασης, καθώς και να την συνδέσετε σε μία από τις διεπαφές του δρομολογητή.

Ας υποθέσουμε ότι πρέπει να περιορίσετε την πρόσβαση των χρηστών στο Διαδίκτυο ως εξής:

Δημιουργήστε την ακόλουθη λίστα πρόσβασης ACL_INSIDE_INκαι εισάγουν διαδοχικά κανόνες πρόσβασης:

R-DELTACONFIG(config)#

Η λίστα πρόσβασης ip επεκτάθηκε ACL_INSIDE_IN

πρόσβαση DNSδιακομιστές στο Διαδίκτυο

permit udp host 192.168.0.201 any eq 53

permit tcp host 192.168.0.201 οποιαδήποτε εξίσωση 53

πρόσβαση Πληρεξούσιοδιακομιστές στο Διαδίκτυο

άδεια tcp host 192.168.0.202 οποιαδήποτε εξίσωση 80

permit tcp host 192.168.0.202 any eq 443

πλήρη πρόσβαση διαχειριστή

άδεια ip host 192.168.0.100 οποιοδήποτε

άδεια Pingγια ολόκληρο το τοπικό δίκτυο

άδεια icmp 192.168.0.0 0.0.0.255 οποιοδήποτε

απαγόρευση άλλων συνδέσεων

αρνούμαι ip οποιοδήποτε αρχείο καταγραφής

Σπουδαίος!

Προσέξτε πώς γράφεται η γραμμή κανόνα για το πρωτόκολλο ICMP (Ping). Σε λίστες πρόσβασης σε δρομολογητές Ciscoη μάσκα υποδικτύου είναι γραμμένη αντίστροφη όψη: όχι 255.255.255.0, αλλά 0.0.0.255

Στη συνέχεια δεσμεύουμε τη λίστα πρόσβασης στην εσωτερική διεπαφή Βλαν 1προς την κατεύθυνση "μέσα στο δρομολογητή" (παράμετρος σε). Στην πραγματικότητα, η κατεύθυνση δέσμευσης θεωρείται πάντα σε σχέση με τη συσκευή Cisco. Για ευκολία, η διεπαφή και η κατεύθυνση της κυκλοφορίας υποδεικνύονται στο όνομα της ίδιας της λίστας πρόσβασης: ACL_INSIDE_IN— φίλτρο για την κίνηση που εισέρχεται στην εσωτερική διεπαφή.

R-DELTACONFIG(config)#

διεπαφή Vlan 1

ip Access-group ACL_INSIDE_IN σε

Από αυτή τη στιγμή, η πρόσβαση στο εξωτερικό θα πραγματοποιείται σύμφωνα με την εφαρμοζόμενη λίστα πρόσβασης, υπό την προϋπόθεση ότι η μετάφραση της διεύθυνσης έχει διαμορφωθεί σωστά ( NAT). Ο τρόπος με τον οποίο γίνεται αυτό περιγράφεται στην ενότητα σχετικά με τη ρύθμιση της πρόσβασης στο Διαδίκτυο με χρήση δρομολογητή Cisco.

Έλεγχος της λειτουργίας της λίστας πρόσβασης

Μπορείτε να ελέγξετε τη λειτουργία της λίστας πρόσβασης κοιτάζοντας τα στατιστικά στοιχεία των ενεργοποιήσεων κανόνων. Μετά τη δέσμευση της λίστας πρόσβασης ACL_INSIDE_INστη διεπαφή Βλαν 1τρέξιμο Pingαπό οποιονδήποτε από τους σταθμούς εργασίας του δικτύου σε οποιαδήποτε διεύθυνση Διαδικτύου (για παράδειγμα, προς www.yandex.ru), και μετά εκτελέστε από την προνομιακή λειτουργία (υπογραφή #

δίπλα στο όνομα της συσκευής). εμφάνιση λιστών πρόσβασης. Το αποτέλεσμα θα πρέπει να δείχνει πόσες φορές χτυπήθηκε κάθε γραμμή λίστας πρόσβασης:

sh λίστες πρόσβασης

Εκτεταμένη λίστα πρόσβασης IP ACL_INSIDE_IN

…

60 άδεια icmp οποιαδήποτε (4 αντιστοιχίσεις εκτίμησης)

70 αρνούνται ip οποιοδήποτε αρχείο καταγραφής

Σημαντικές πτυχές της χρήσης λιστών πρόσβασης ( λίστα πρόσβασης)

- Η λίστα πρόσβασης αποτελείται από συμβολοσειρές - κανόνες που δείχνουν συγκεκριμένη κίνηση

- Μια λίστα πρόσβασης που σχετίζεται με μια διεπαφή περιορίζει τα πακέτα που διέρχονται από αυτήν τη διεπαφή.

- Μια λίστα πρόσβασης μπορεί να συνδεθεί σε μια διεπαφή προς μία από τις κατευθύνσεις: εισερχόμενη ή εξερχόμενη.

- Οι λίστες πρόσβασης μπορούν είτε να υποδεικνύουν μόνο την πηγή σύνδεσης (τυπική, παράδειγμα περιορισμού πρόσβασης κατά SSH) ή την πηγή και τον προορισμό της σύνδεσης (εκτεταμένη, παράδειγμα περιορισμού πρόσβασης στο Διαδίκτυο).

- Περισσότερες από μία λίστες πρόσβασης δεν μπορούν να συνδεθούν στην ίδια διεπαφή προς την ίδια κατεύθυνση. Ολοι απαραίτητους κανόνεςπρέπει να προσδιορίζεται μόνο σε μία δεσμευμένη λίστα πρόσβασης.

Περιορισμός πρόσβασης από το Διαδίκτυο

Δημιουργία λίστας πρόσβασης ACL_OUTSIDE_INΓια εξωτερικόςδιεπαφή. Υποδεικνύει μόνο αυτό μπροστινό μέροςπρέπει να απαντήσει pingκαι απορρίψτε όλα τα άλλα αιτήματα.

R-DELTACONFIG(config)#

permit icmp οποιαδήποτε διεπαφή //permit Ping

άρνηση ip οποιοδήποτε αρχείο καταγραφής //απαγόρευση άλλων συνδέσεων

Συνδέουμε τη λίστα πρόσβασης στην εξωτερική διεπαφή.

R-DELTACONFIG(config)#

διεπαφή FastEthernet 4

ip access-group ACL_OUTSIDE_IN σε

Σπουδαίος!

Τυχόν νέοι κανόνες που θα απαιτηθούν για πρόσβαση από μέσα ή έξω θα πρέπει να προστεθούν στις κατάλληλες λίστες πρόσβασης ΝΑγραμμές

αρνηθείτε την ip οποιοδήποτε αρχείο καταγραφής

Εάν κάποια γραμμή με άδεια εμφανίζεται στη λίστα μετά την απαγορευτική γραμμή, τότε δεν θα επηρεάσει με κανέναν τρόπο την κίνηση, καθώς ο δρομολογητής επεξεργάζεται τις γραμμές λίστα πρόσβασης διαδοχικάμέχρι τον πρώτο αγώνα.

Να αλλάξει λίστα πρόσβασηςΕίναι βολικό να μεταβείτε στην ίδια τη λίστα πρόσβασης, να προσθέσετε όλα τα απαραίτητα δικαιώματα και, στη συνέχεια, να διαγράψετε την τελευταία γραμμή ( αρνηθείτε την ip οποιοδήποτε αρχείο καταγραφής) και προσθέστε το αμέσως. Ακολουθώντας αυτόν τον απλό κανόνα, η απαγορευτική γραμμή θα βρίσκεται πάντα στο τέλος της λίστας και όλοι οι κανόνες θα είναι με τη σειρά προσθήκης από κάτω προς τα πάνω. Για λόγους σαφήνειας, ας επιτρέψουμε την πρόσβαση στο δρομολογητή από έξω μέσω πρωτόκολλο http(Θύρα TCP 80)

R-DELTACONFIG(config)#

Η λίστα πρόσβασης ip επεκτάθηκε ACL_OUTSIDE_IN

άδεια tcp οποιαδήποτε διεπαφή eq 80

καμία αρνητική ip κανένα αρχείο καταγραφής

αρνηθείτε την ip οποιοδήποτε αρχείο καταγραφής

Επιτρέποντας την κυκλοφορία επιστροφής

Μετά τη δέσμευση της λίστας πρόσβασης ACL_OUTSIDE_INόλη η πρόσβαση από το τοπικό δίκτυο σε όλους τους πόρους μέσω οποιωνδήποτε πρωτοκόλλων εκτός από Ping. Αυτό οφείλεται στο γεγονός ότι οι κανόνες φιλτραρίσματος κυκλοφορίας εφαρμόζονται και στις εσωτερικές ( ACL_INSIDE_IN) και στο εξωτερικό ( ACL_OUTSIDE_IN) διεπαφές.

Για να περάσουν όλα τα πακέτα επιστροφής σε αιτήματα από το τοπικό δίκτυο, καθορίζουμε τα πρωτόκολλα για τη συνάρτηση Ελέγχω.

R-DELTACONFIG(config)#

ip επιθεωρήστε όνομα Internet http

ip επιθεωρήστε το όνομα Internet https

ip επιθεωρήστε όνομα Internet dns

ip επιθεωρήστε όνομα Internet icmp

Δεσμεύουμε τον κανόνα επιθεώρησης εξωτερικόςδιεπαφή.

R-DELTACONFIG(config)#

διεπαφή FastEthernet 4

ip ελέγξτε το Internet

Ο κατάλογος των υπηρεσιών που επιτρέπονται για επιθεώρηση μπορεί να επεκταθεί στο μέλλον.

Ελπίζω ότι το άρθρο θα σας βοηθήσει να κατανοήσετε καλύτερα πώς λειτουργούν οι λίστες πρόσβασης. Δυστυχώς αυτό είναι αρκετό απλό θέμαπολύ δύσκολο να περιγραφεί σε απλή γλώσσα. Εάν έχετε οποιεσδήποτε ερωτήσεις ή κάποιο σημείο παραμένει ασαφές, παρακαλώ γράψτε μου στο [email προστατευμένο] ή αφήστε την ερώτησή σας στα σχόλια.